OneLoginとAWSをSAML連携しSSOを実現する手順

OneLoginとLDAPディレクトリを連携する

OneLogin と LDAP を連携する

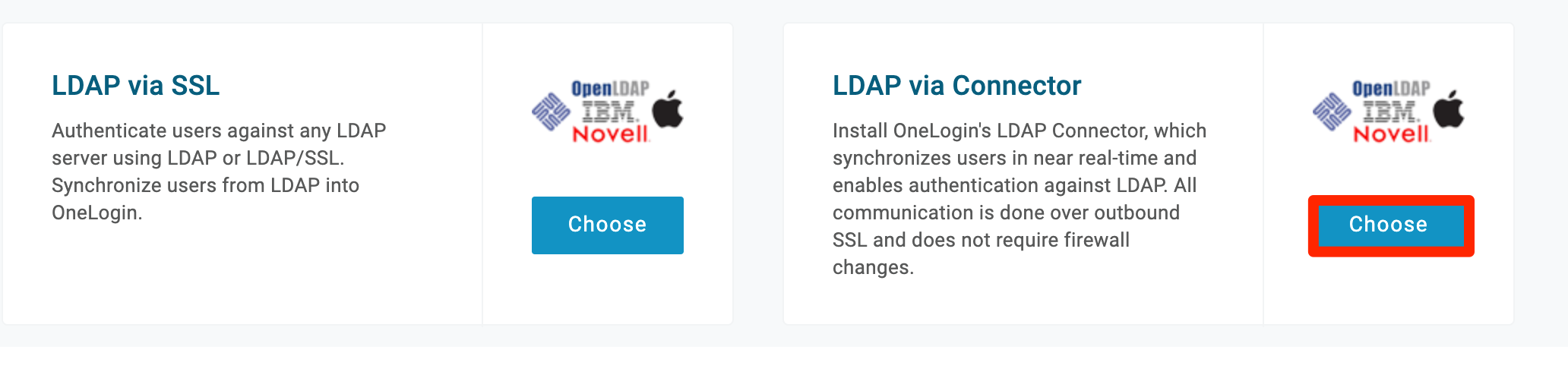

本ページでは、OneLogin と LDAP ディレクトリ連携の方法について紹介をします。LDAP ディレクトリと連携することにより、スムーズに OneLogin を経由してアプリまで展開することができ、かつロール、グループなどユーザーの詳細な情報の引継ぎも効率的に行うことができます。OneLogin と LDAP ディレクトリの連携方法は、LDAP via Connector(以下コネクタ)とLDAP via SSL(以下 SSL)の二種類があります。ご自身の LDAP の状況に合わせて適切な方式をお選びください。

LDAP via Connector 連携比較表

LDAP | OneLogin | |

|---|---|---|

ユーザー情報の | ○ | |

ユーザー認証 | ○ | ○ |

LDAP via SSL 連携比較表

LDAP | OneLogin | |

|---|---|---|

ユーザー情報の | ○ | |

ユーザー認証 | ▲ | ○ |

LDAP via Connector

前提条件

このページでは以下の条件を満たしていることを前提としています。

- OneLogin の管理者(Account Owner または Super User)アカウント

- 構築済み LDAP サーバー

- Oracle JRE8 もしくは OpenJDK の Java ランタイム環境

- Java Cryptography Extension (JCE) Unlimited Strength Jurisdiction Policy Files

設定手順

-

OneLogin へ管理者としてログインをし、Users > Directories をクリックします。[New Directory]から[LDAP via Connector]を選択します

-

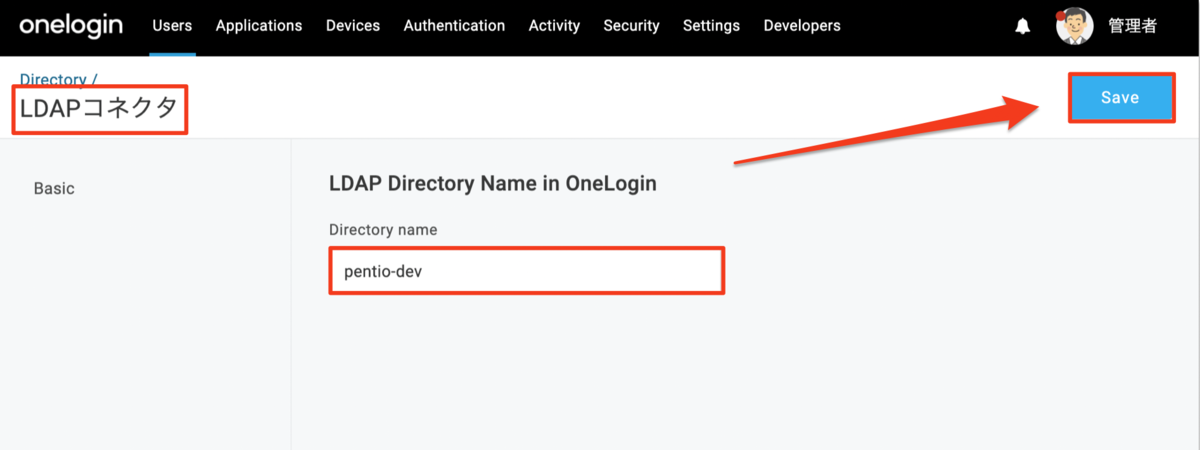

任意のコネクタ名、ディレクトリ名を入力し[Save]をクリックします

-

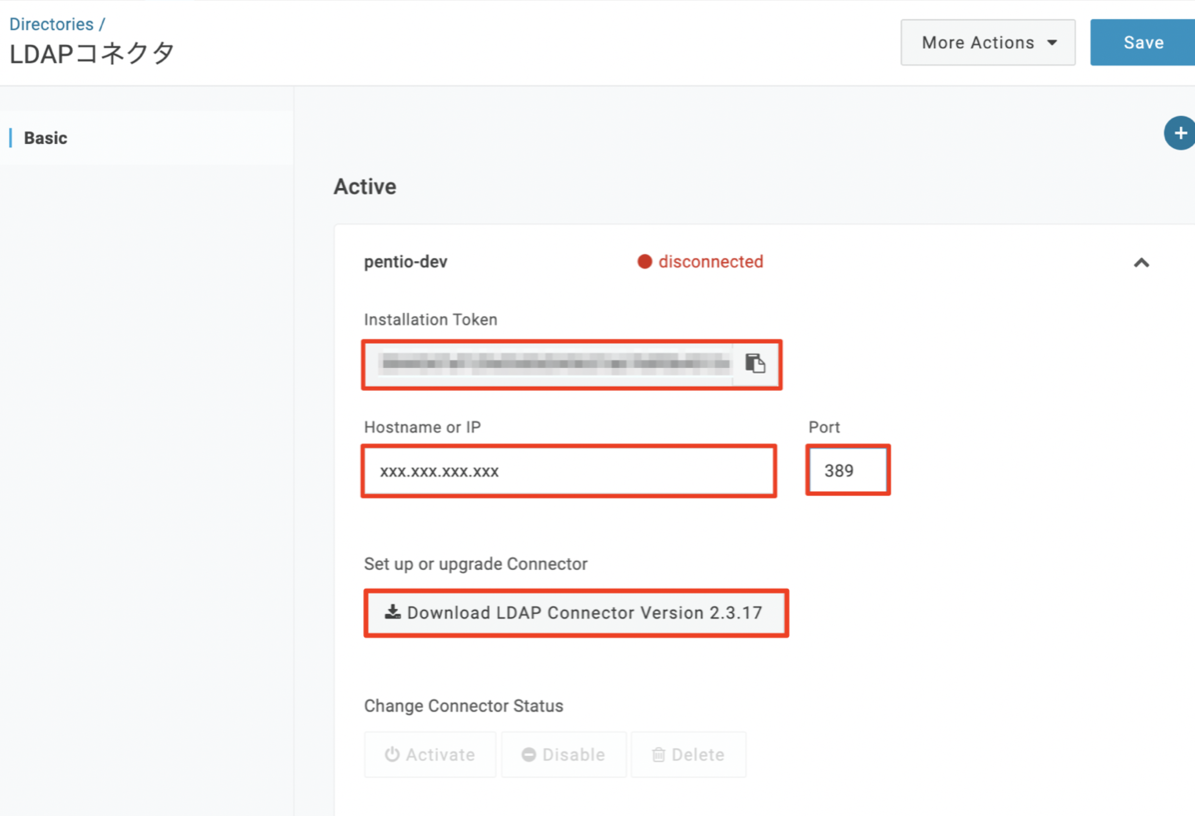

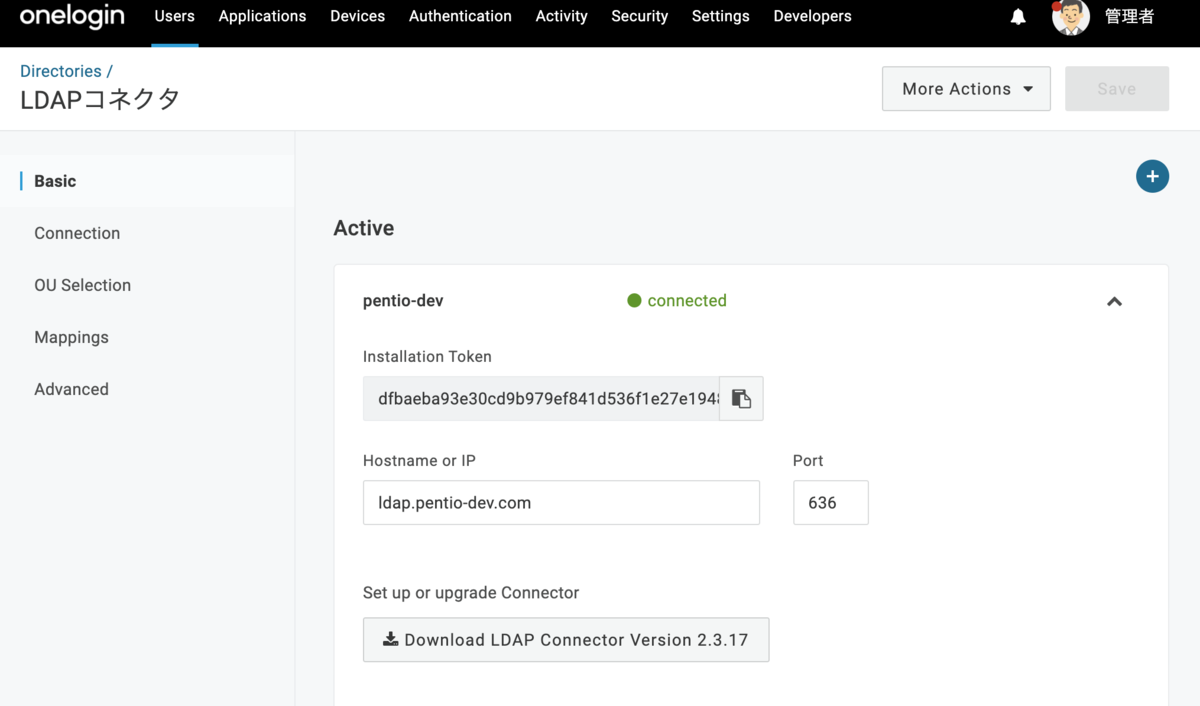

続いて LDAP サーバーとの接続設定を行います。Installation Token は後ほど必要となるためメモをしておきます。また、[Download LDAP Connector]をクリックしてコネクタをダウンロードします

-

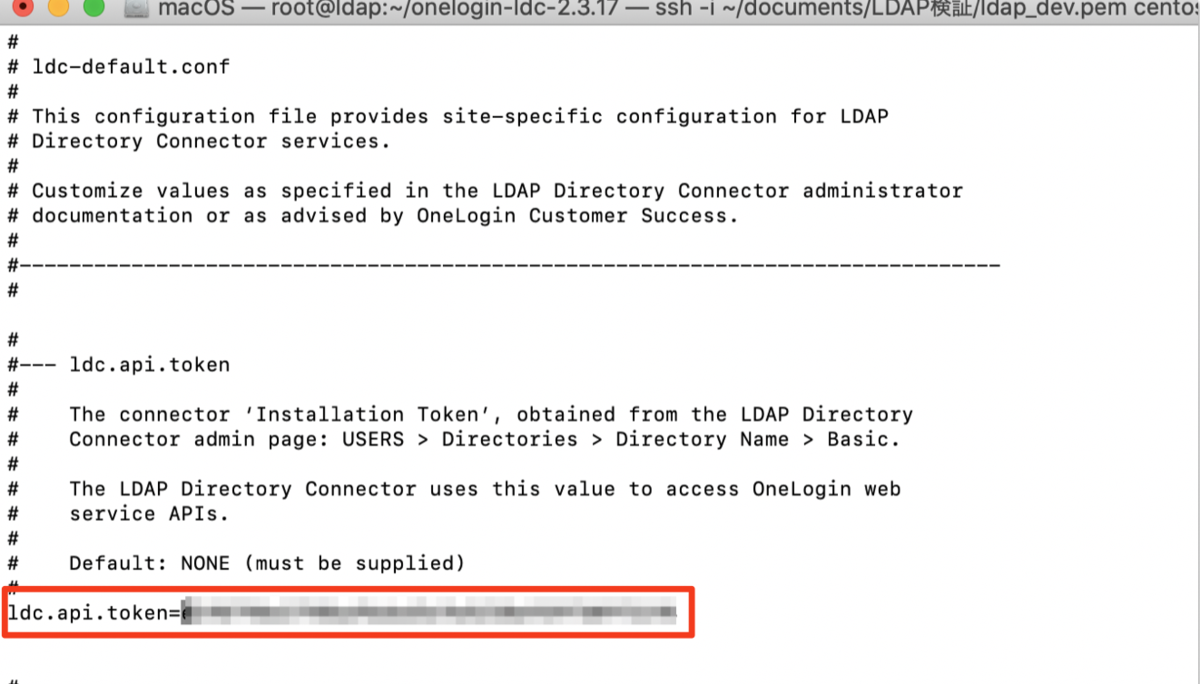

ダウンロードしたコネクタの zip ファイルを LDAP サーバーへ転送、展開します。正常に展開されると、「onelogin-ldc-[version]」というディレクトリが出現するので設定ファイル(ldc.conf)の ldc.api.token パラメーターに先ほどコピーした Installation Token を入力します。

-

編集が終わったら、以下のコマンドを実行しコネクタプログラムを起動します。

Linux, Unix, Mac OS …$ ./bin/start-ldc.sh

Windows …$ ./bin¥start-ldc.bat -

コネクタを起動できたら再び OneLogin サイトに管理者としてログインし、Users > Directory からコネクタの設定画面を開き、Connection タブから接続に必要な情報を入力していきます。

-

OU Seletion タブでは OneLogin に同期する Ou を選択することができます。 Mappings タブでは同期する情報の設定や属性の対応付けを行うことができます。 Advanced タブではステージングや、削除の際の処理など、より高度な設定が行えます。 ここまで設定できたら最後に右上の[Save]をクリックして設定は終了です

-

コネクタのステータスが ● connected となっていることと、ユーザー一覧から LDAP ユーザーが同期できていることが確認できれば完了です

LDAP via SSL

前提条件

このページでは以下の条件を満たしていることを前提としています。

- OneLogin の管理者(Account Owner または Super User)アカウント

- 構築済み LDAP サーバー

設定手順

-

OneLogin へ管理者としてログインをし、Users > Directories をクリックします。[New Directory]から[LDAP via SSL]を選択します

-

任意のコネクタ名を設定します(例:LDAP SSL)

-

SSL 化された通信をするために LDAP Settings にチェックを入れ、必要な各種情報を入力し[Save]をクリックします

各入力項目は以下のとおりです。

・ LDAP server hostname … (LDAP サーバーのホスト名か IP アドレスを入力します)

・ Port … 636

・ First Name Attribute … givenName

・ Last Name Attribute … sn

・ Base DN … (検索の起点となるエントリです)

・ Bind DN … (LDAP サーバーを検索する LDAP の管理者 DN を入力します)

・ Password … (Bind DN のパスワード) -

Importing Users > Enable mappings にチェックを入れることで、LDAP サーバーから OneLogin にインポートされた新規ユーザーをマッピング機能の対象とすることが可能です

Auto-create Users > Automatically create users … にチェックを入れると、ディレクトリ経由でインポートされた新規ユーザーに対して OneLogin ロールを割り当てることができますが、ペンティオでは OneLogin 標準のマッピング機能を使うことを強く推奨しています。 -

Originating ip address と Email Domain の設定を行います。ペンティオではどちらの項目も空欄にすることを推奨しています。 Originating ip address … 入力した IP アドレスからのアクセスは LDAP 側で認証を行います Email domain … 入力されたメールドメインを持つユーザーは LDAP 側で認証を行います

-

右上の[More Actions]から[Synchronize Users]をクリックすることで指定した LDAP サーバーからユーザーの同期が開始されます