OneLogin SSO

OneLogin SSO

SSOとは、シングルサインオン(Single Sign-On)の略であり、ユーザーが一度の認証で複数のアプリケーションやサービスにアクセスできるようにする仕組みです。 システムごとに異なるID・パスワードを記憶せずに済み、アカウント管理が簡便になるメリットがあります。近年、システムのクラウド化が進み、複数の事業者が提供するクラウドサービスを会社の基幹業務で利用することが増えたためにシングルサインオンのニーズが高まっています。 このページでは、OneLogin SSOの特徴や機能、導入のメリットについて詳しく解説します。また、 OneLogin は、SSO をはじめとしてMFA(多要素認証)やIAM(アイデンティティ・アクセス・マネージメント)といった機能も提供しています。

OneLogin SSOの特徴

OneLoginはグローバルな規模で利用できるIDaaSサービスとして、日本に最初に参入したグローバルIDaaSサービスです。OneLoginはインターナショナルなIDaaSサービス機能のトレンドを取り入れています。OneLoginでは6,000を超えるインターナショナルなクラウドサービスにシングルサインオン(SSO)することが可能です。さらに、ペンティオをパートナーとする長年の日本でのSSOサービス提供のキャリアから、多数の日本国内SaaSサービス(国内600以上)への接続コネクターを持ちます。海外インターナショナルサービス機能と、日本国内SSOサービス機能のふたつを両立するサービスです。

3方式で独自にカスタムコネクターの作成が可能

Connector自動取り込みPortadi、Connector作成Wizard、Connector CustomScriptの3つの方式で独自のコネクターを作成できます。詳しく見る

21言語の多言語をサポート

OneLoginユーザーポータル画面は世界21言語に対応しています。

もちろん日本語にも対応しています。

コネクターとは?

コネクターとは、OneLoginとクラウドサービスを接続するものです。このコネクターを利用することで、お使いのクラウドサービスとOneLoginが接続され、OneLoginからSSO(シングルサインオン)を行うことが可能になります。コネクターには、あらかじめ用意されているカタログコネクターと、独自に作成可能なカスタムコネクターの2種類があります。そのため、カタログコネクターに対応していないクラウドサービスでも、カスタムコネクターを作成することで、OneLoginからのSSOを実現することが可能です。また、SAML認証であれば約10分、Form-based認証であれば約5分ほどでコネクター設定を完了できるため、迅速な導入が可能です。

OneLogin SSOの機能

OneLoginは、Form-based認証、Basic認証、SAML2.0認証、OpenID Connect(OIDC)、統合Windows認証といった多様な認証方式に対応しています。その中でも、今回は主要な認証方式であるForm-based認証、SAML2.0認証、そしてOpenID Connectについてご紹介します。

Form-based(ID/PW)

Form-basedは、ID/PW方式のログインを本人に代わってOneLoginが代理ログインを実現する方式です。類似するサービスにパスワードマネージャーがありますがこれはログイン操作を本人自身が操作するために利便性に劣ります。Form-Based方式の利用設定では、クラウド側のアプリケーションサービス設定の変更が不要である点も導入し易さににつながります。OneLoginはこの際使用するID/PWを本人管理と管理者管理から選択することで、ユーザーがPWを知らずに利用できる点も見逃せません。

- カタログコネクター 6,000以上

- 日本SaaSコネクター 600以上

- Customコネクター (自社独自追加可能)

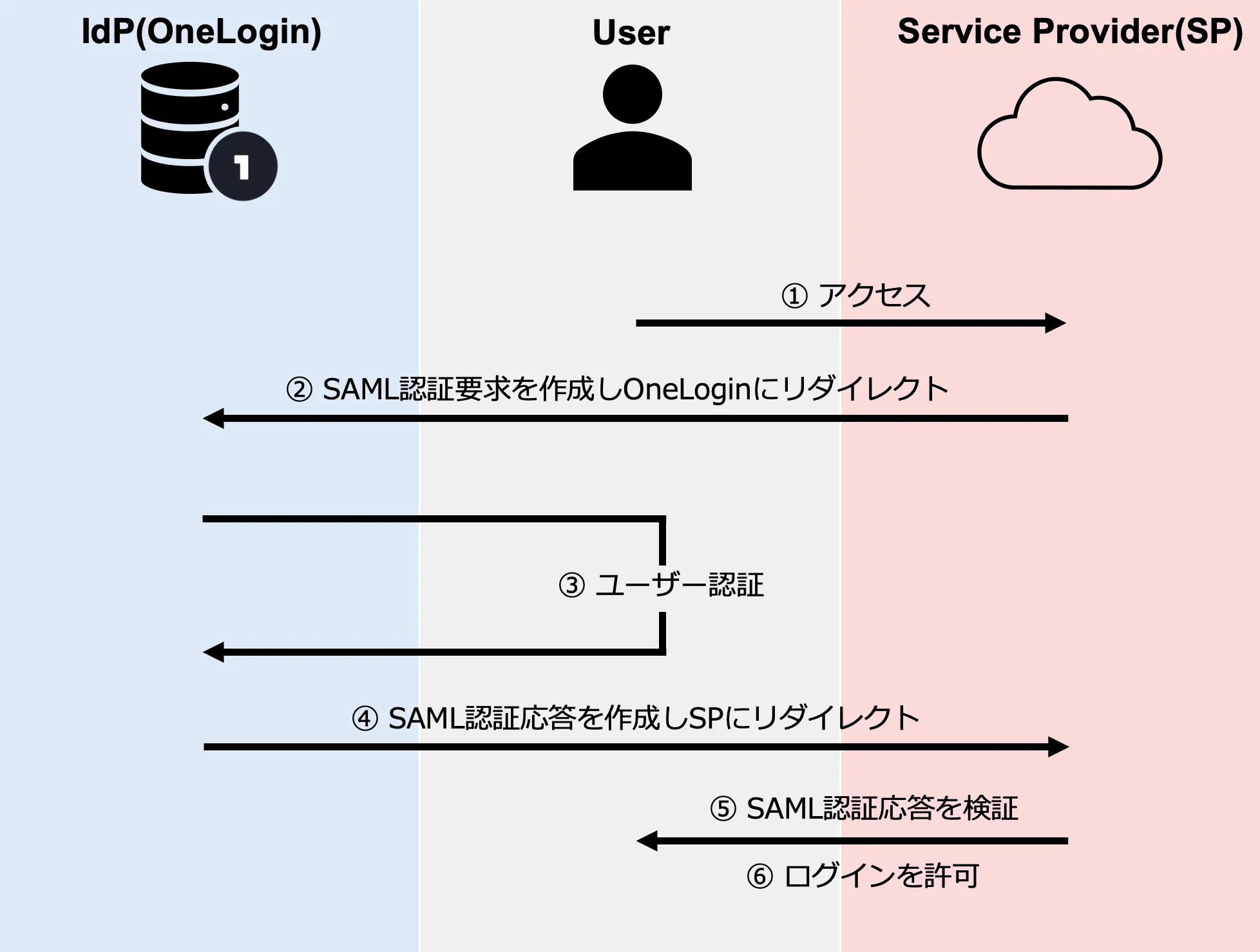

Security Access Markup Language(SAML)

SAMLは、IAMなどのIDプロバイダシステムと、サービスまたはアプリケーションの間で認証および承認の情報を交換するために使用されるオープンスタンダードです。これは、IAMプラットフォームに統合されているアプリケーションにユーザがログインできるようにするために、IAMで最も一般的に使用されている手法です。

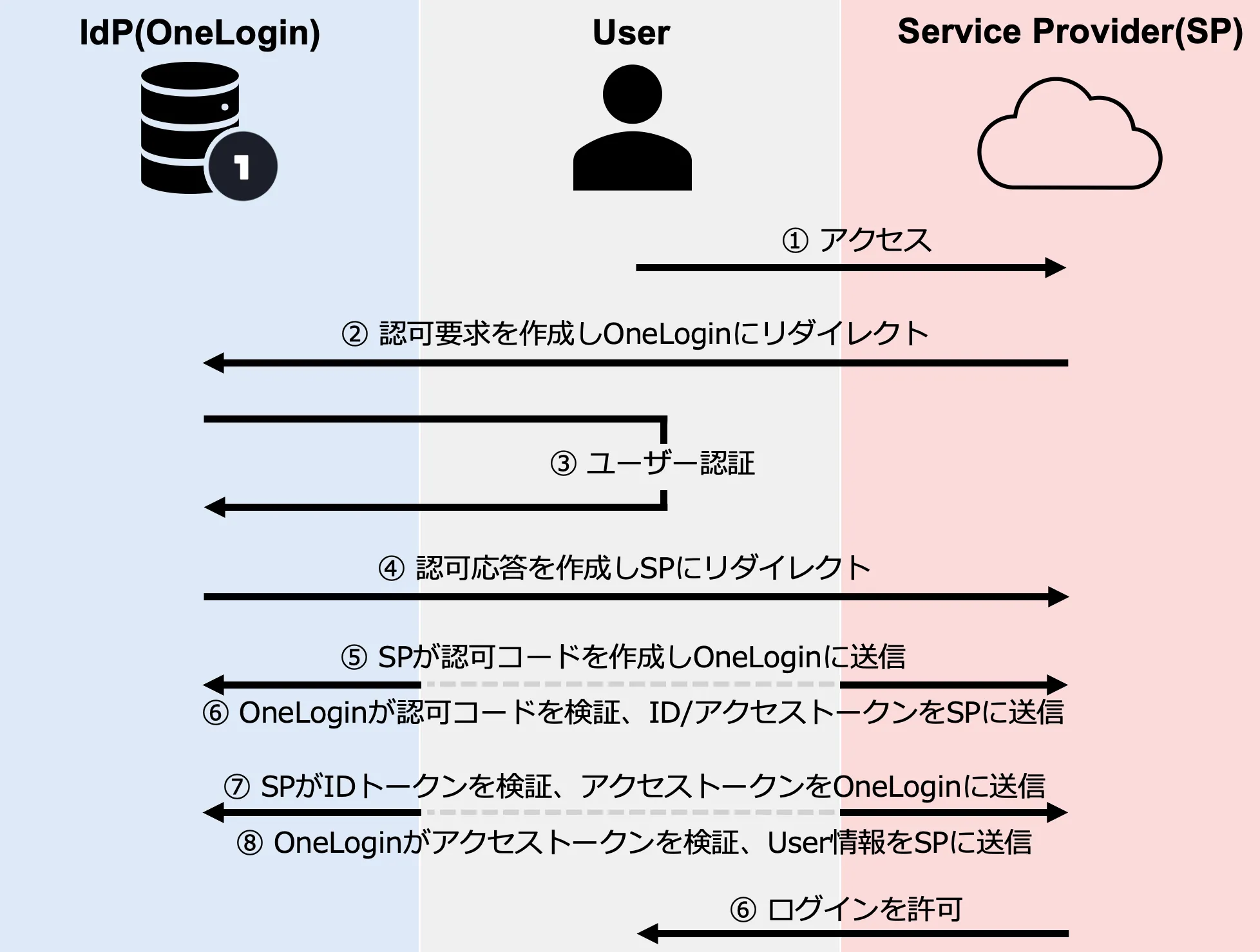

OpenID Connect(OIDC)

OIDCは、より新しいオープンスタンダードで、これもユーザがIDプロバイダからアプリケーションにログインできるようにするものです。SAMLに非常によく似ていますが、OAuth 2.0標準に基づいて構築されており、データを送信するためにXMLを使用するSAMLと異なり、OIDCはJSONを使用してデータを送信します。

3つの方法でカスタムコネクターの作成が可能

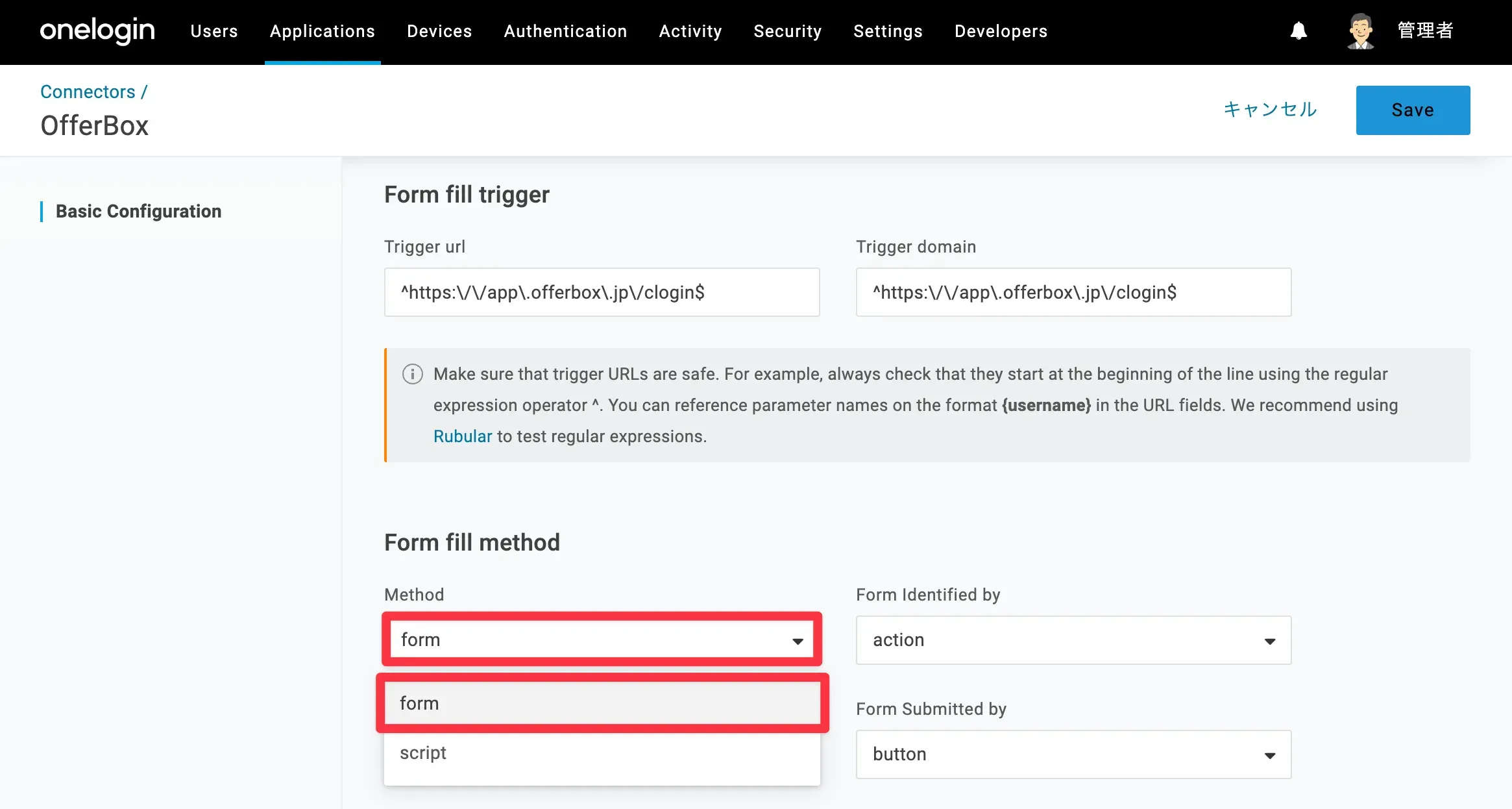

カスタムコネクターとは、OneLoginのカタログコネクタにあらかじめ用意されていないクラウドサービスや、特別な設定が必要なアプリケーションと接続する際に作成する独自のコネクタです。OneLoginのカスタムコネクターには3つの作成方法があります。

Connector自動取り込み

Portadi

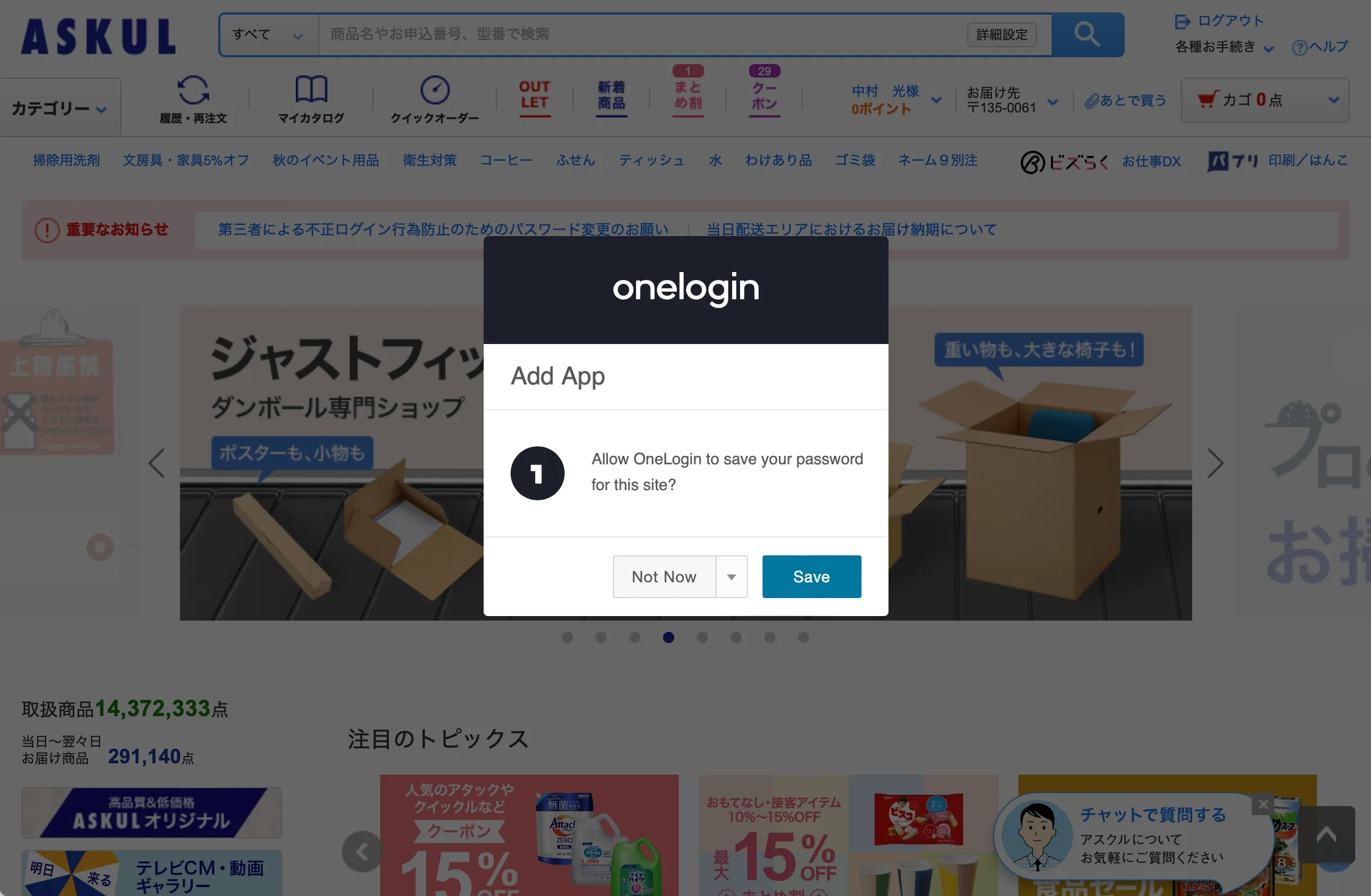

Connector自動取り込みPortadiはエンドユーザーが通常通りログインするだけで使用した情報をもとに自動でコネクターを作成できる機能です。

Connector作成Wizard

Wizardはクラウドサービスのログイン画面に表示されるポップアップから数クリックでコネクターを追加することができる機能です。

Connector CustomScript

OneLoginはクラウドアプリへのシングルサインオン(SSO)のコネクターを独自にカスタム値にしてオリジナルコネクターを作成することができます。

OneLoginのSSOを利用するメリット

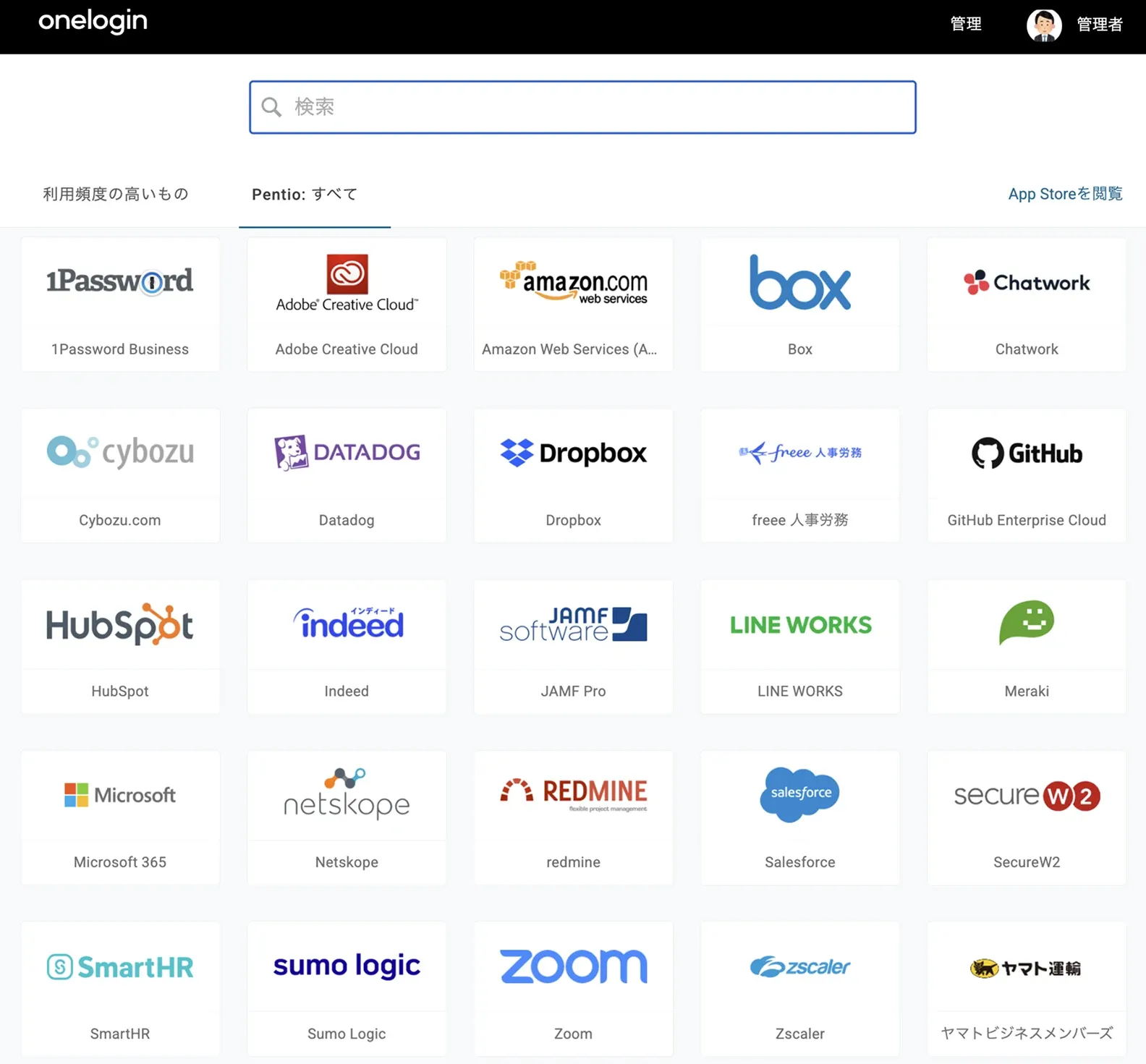

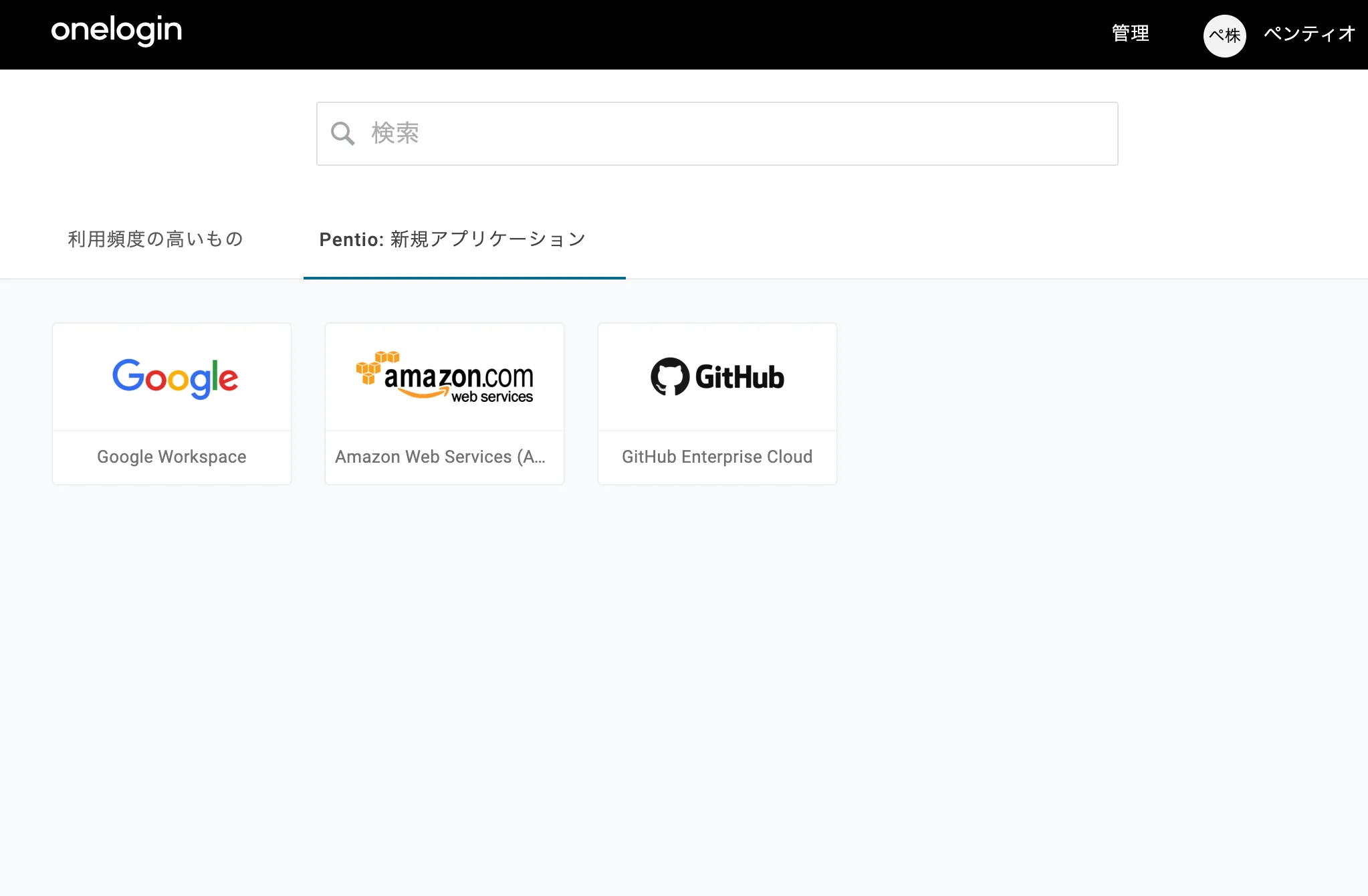

一つのポータル画面から複数のクラウドサービスへのアクセスが可能

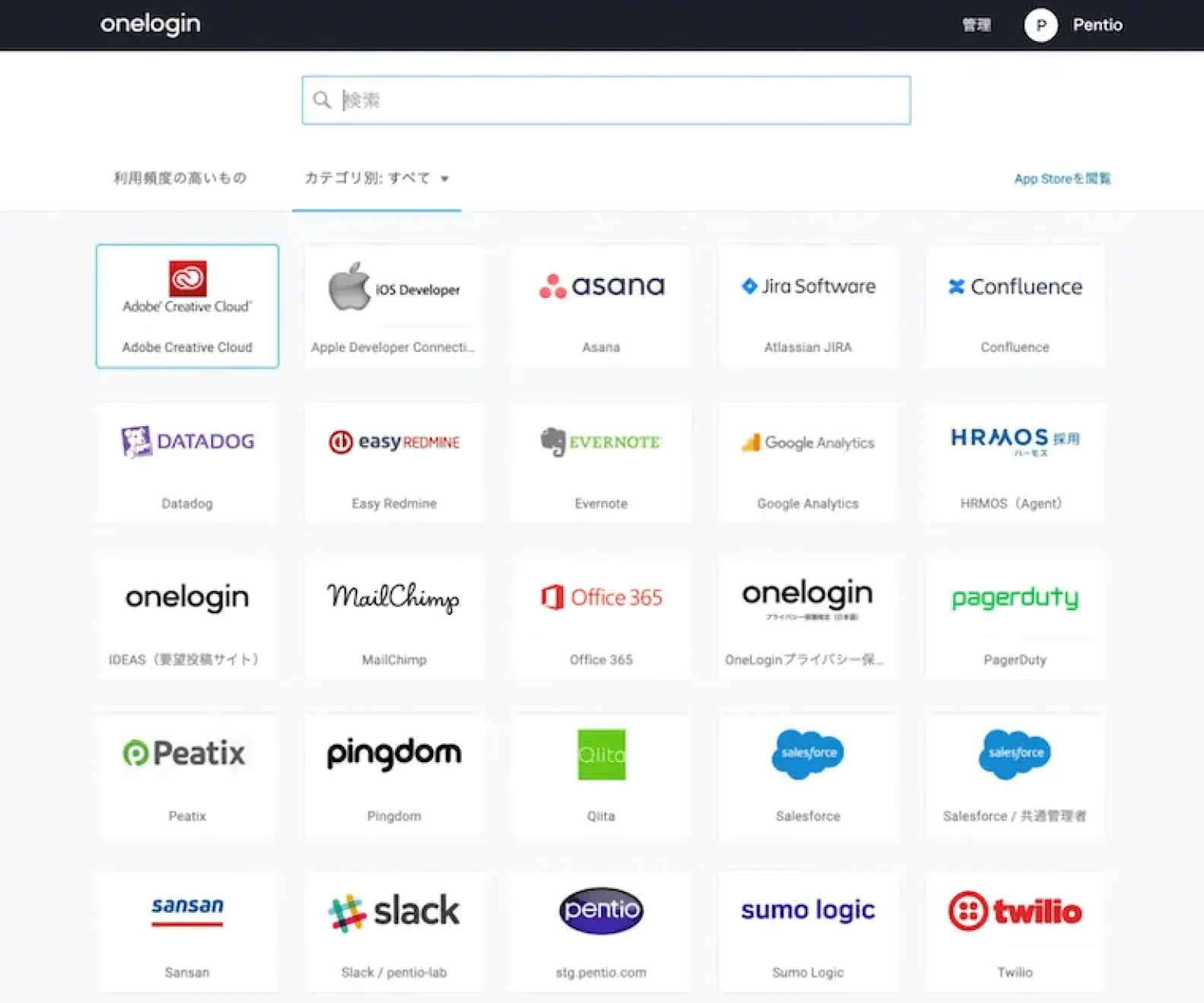

OneLoginを利用するユーザーはサービスにログインすると最初にアイコンが並ぶ画面「OneLoginポータル画面」にアクセスします。ポータル画面には、自分が利用することができるすべてのアプリケーションがアイコンで並んでいます。アプリケーション数が10〜20程度であれば開いたポータル画面にすべてのアイコンを見渡せます。それよりもっと数が多く30〜50アプリケーションを利用する場合は複数画面を切り替えて利用します。切り替えにはABC順でページ送りするか、サービスごとに分類を設定して切り替えるか、よく利用するTop10アプリから選択するなど、画面の設定は個人が工夫して設定することができます。

会社業務で利用するクラウドサービスのID/PWをユーザーに知らせずにログイン提供が可能

社員が知る既知のID/PWを、社員の入退社に伴い回収・再配布することはシステム管理者にとって大変困難です。新しいPWを対象者だけに配布することや、旧来のPWを知っている対象ユーザーを抽出することも困難です。

これに対しOneLoginを利用すると、ID/PWは社員であるエンドユーザーには知らせずOneLoginの不可視領域に格納します。ID/PWを利用できる正規ユーザーには、格納されたID/PWを利用する権限だけを配布します。権限を配布された正規ユーザーは、ポータル画面に利用できるアプリケーションのアイコンだけを受け取ります。正規ユーザーはこのアイコンをクリックするだけで、対象クラウドサービスにPWを入力することなくログインできます。

新規利用のクラウドサービスはOneLoginポータルにアイコンが出現

一般的な企業において、一人の社員が業務で利用することができるクラウドサービスの数は、30〜50アプリケーションにまで増えております。利用数が多いユーザーは100以上のアプリケーション利用が割り当てられています。割り当てられたアプリケーションの数 x 利用ユーザー数を掛け合わせると小規模の企業でも数万の数にまでになります。このクラウドアプリケーション利用アカウント情報を、文書やメールで伝える事は情報漏洩事故の観点から推奨される運用ではありません。OneLoginを利用すると、数万にもおよぶ膨大なアカウント情報を、文書やメールで知らせること無く、秘匿されたアカウント情報をもつアプリケーションアイコンとして受け取ります。ユーザーのポータル画面上に新規で利用できるアプリケーションアイコンが追加されます。

複数のクラウドアプリケーションを利用する際、「ユーザーごとにアクセス権を設定するのが大変」「部門ごとに必要なアプリを簡単に割り当てたい」と思ったことはありませんか?

そんな時に役立つのがRole機能です。Roleを活用することで、アプリケーションの割り当てを一元管理します。

==== 設定例 ====

・営業部:Salesforce、HubSpot、Slack

・開発部:JIRA、GitHub、Confluence

・経理部:SmartHR、freee会計、楽楽精算

・社内全体:Microsoft 365、Google Workaspace

例えば、営業チームにはSalesforceやHubSpot、開発チームにはJIRAやGitHubといった形で、各チームに必要なツールを割り当てることができます。ユーザーが異動しても、Roleを変更するだけでアプリケーションの割り当てが自動的に調整されます。この便利な機能で、ユーザー管理の手間を大幅に削減しませんか?

シングルサインオン(SSO)関連用語集

シングルサインオン(SSO)について話すとき、多くの用語が使用されます。ここでは類似する規格・機能について整理してSSOの位置づけを整理します。

フェデレーションID管理(FIM)

FIMは、単に2つ以上のドメインまたはID管理システムとの間で作成された信頼関係を指します。シングルサインオンは、多くの場合、FIMアーキテクチャ内で利用可能な機能です。

シングルサインオン(SSO)

SSOは、実際にはフェデレーションID管理と呼ばれるより大きい概念の一部であるため、フェデレーションSSOと呼ばれる場合があります。

OAuth(特に最近のOAuth 2.0)

OAuth 2.0は特定のフレームワークで、これもFIMアーキテクチャの一部とみなされる場合があります。OAuthは信頼関係に重点を置いて、ユーザのID情報がドメイン全体で共有されるようにします。

OpenID Connect(OIDC)

OIDCは、より新しいオープンスタンダードで、これもユーザがIDプロバイダからアプリケーションにログインできるようにするものです。SAMLに非常によく似ていますが、OAuth 2.0標準に基づいて構築されており、データを送信するためにXMLを使用するSAMLと異なり、OIDCはJSONを使用してデータを送信します。OpenID Connect(OIDC)は、シングルサインオン機能を提供するためにOAuth 2.0の上に構築された認証レイヤです。