クラウドRADIUS 〜無線LANコントローラ・VPNからの認証受け〜

クラウドRADIUSとは

クラウドRADIUS (Cloud

RADIUS)とは、クラウド型で提供されているRADIUSサービスのことを指します。

SecureW2の提供するクラウドRADIUSは、無線LAN機器認証で利用するEAP-TLS証明書や、VPN機器認証で利用するSSL証明書に、相互の認証判定を提供します。

これまでの企業環境は、オンプレミス型RADIUSサーバーか、アプライアンス型RADIUS機器を利用することがほとんどでした。そのため、オフィス・事業所が多拠点になる企業は、拠点の数だけRADIUSサーバーを用意する事を強いられていました。しかし、リモートワークの普及に伴うVPNユーザーの増加やネットワークに接続する機器などの増加に伴い従来のRADIUSサーバーでは対応することが難しくなってきており、近年はこのRADIUSサービスもクラウドで利用したいというニーズが高まっています。

クラウドRADIUSの特徴

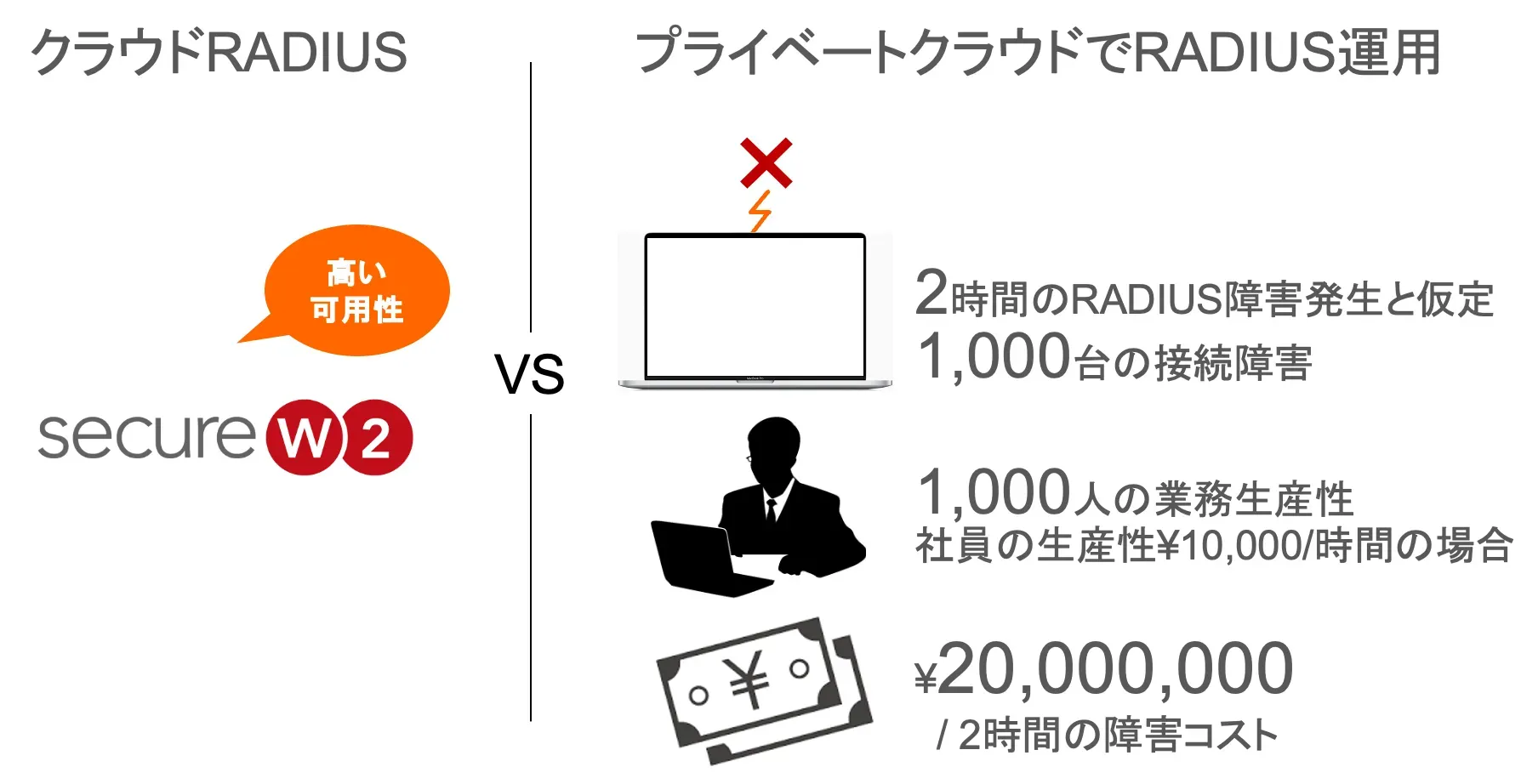

クラウドRADIUS = 高い可用性

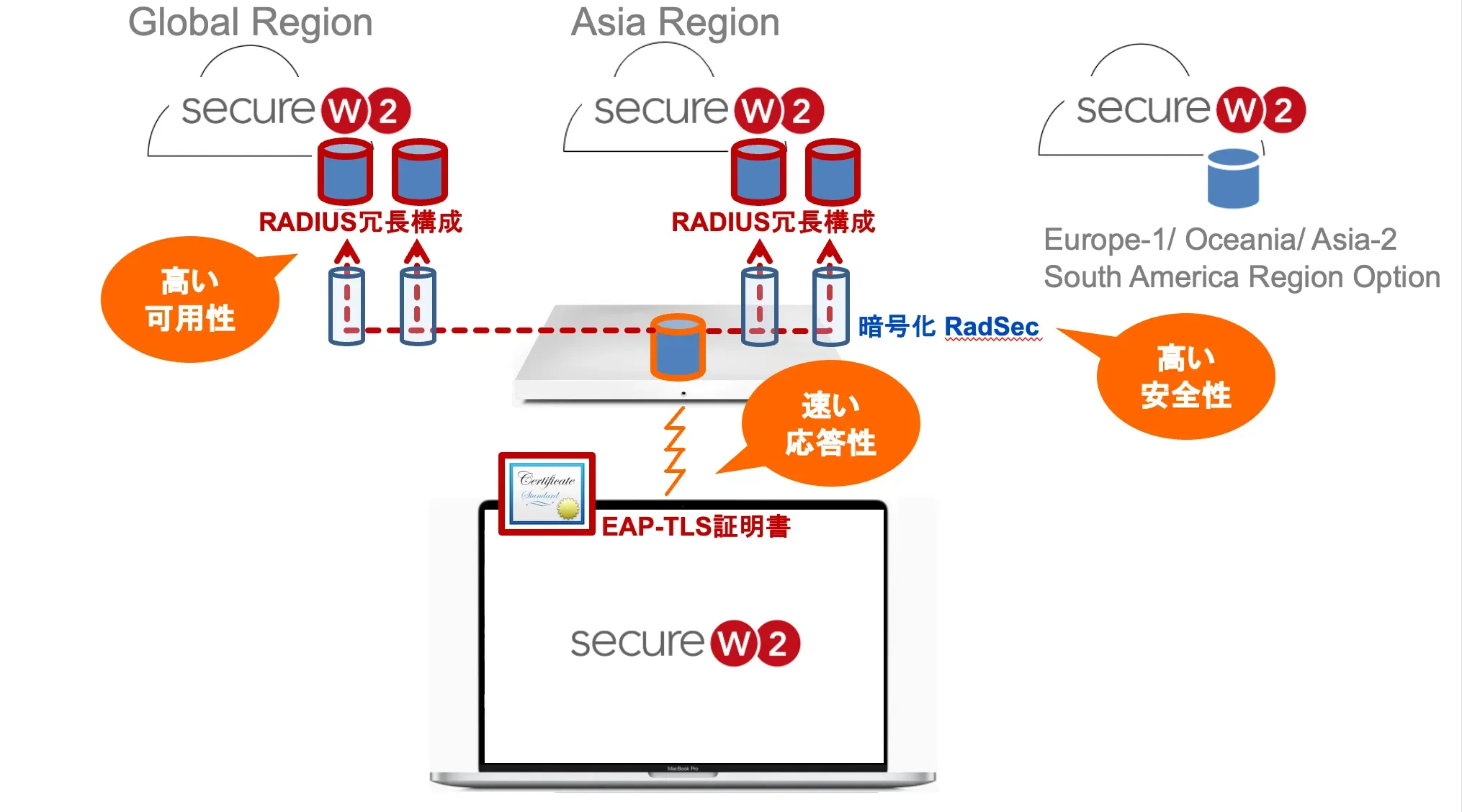

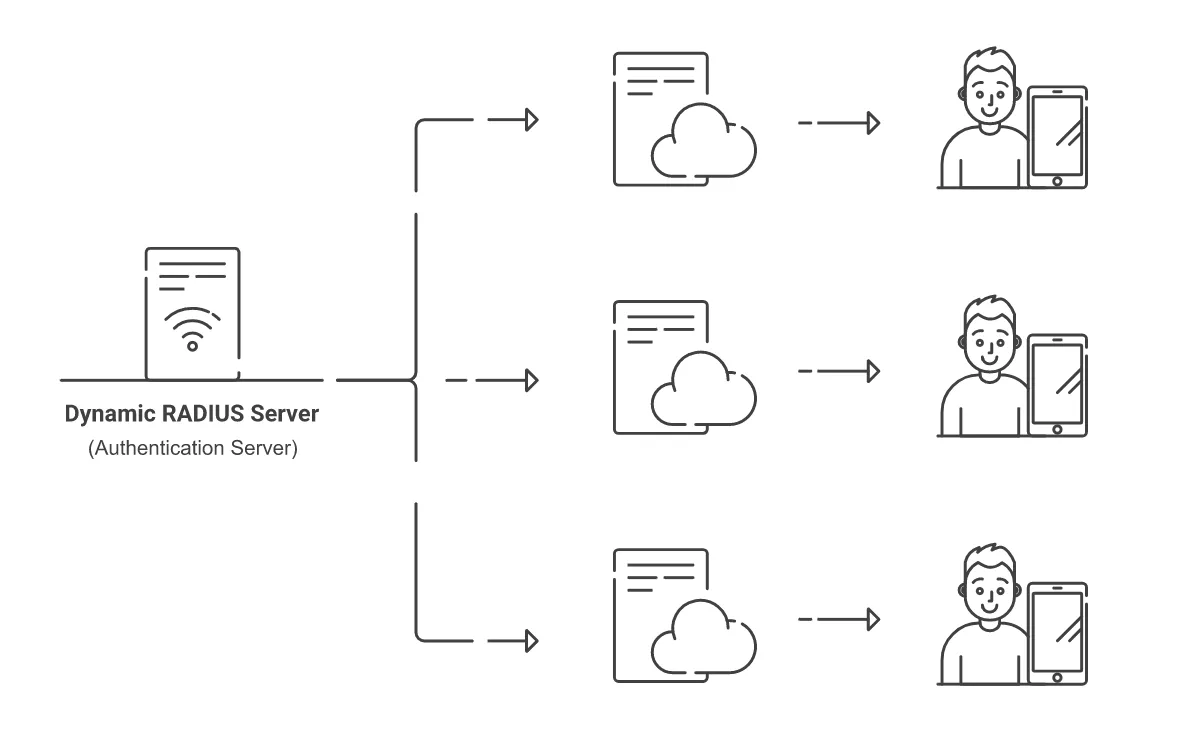

SecureW2のクラウドRADIUSはグローバルRegionとアジアRegionの2拠点から、プライマリーRADIUSとセカンダリーRADIUSの計4エンドポイントでRADIUSサービスを提供します。このため、万一ひとつのエンドポイントの通信障害があっても、他のRADIUS通信に影響はないので、障害に強いRADIUSサービスです。

これに対し、自社プライベートクラウドにオンプレRADIUSサーバーを冗長構成で設計する場合、RADIUSポイントまでのネットワークが特定回線に依存するので、万一この特定回線に障害が発生した場合、社業に利用するすべての端末がネットワークに接続できなくなる障害におよびます。このコストはひとたび発生すると甚大な障害コストになってしまいます。

オンプレRADIUSと比較したクラウドRADIUSのメリット

SecureW2の提供するクラウドRADIUSを導入するメリットは以下の点が挙げられます。

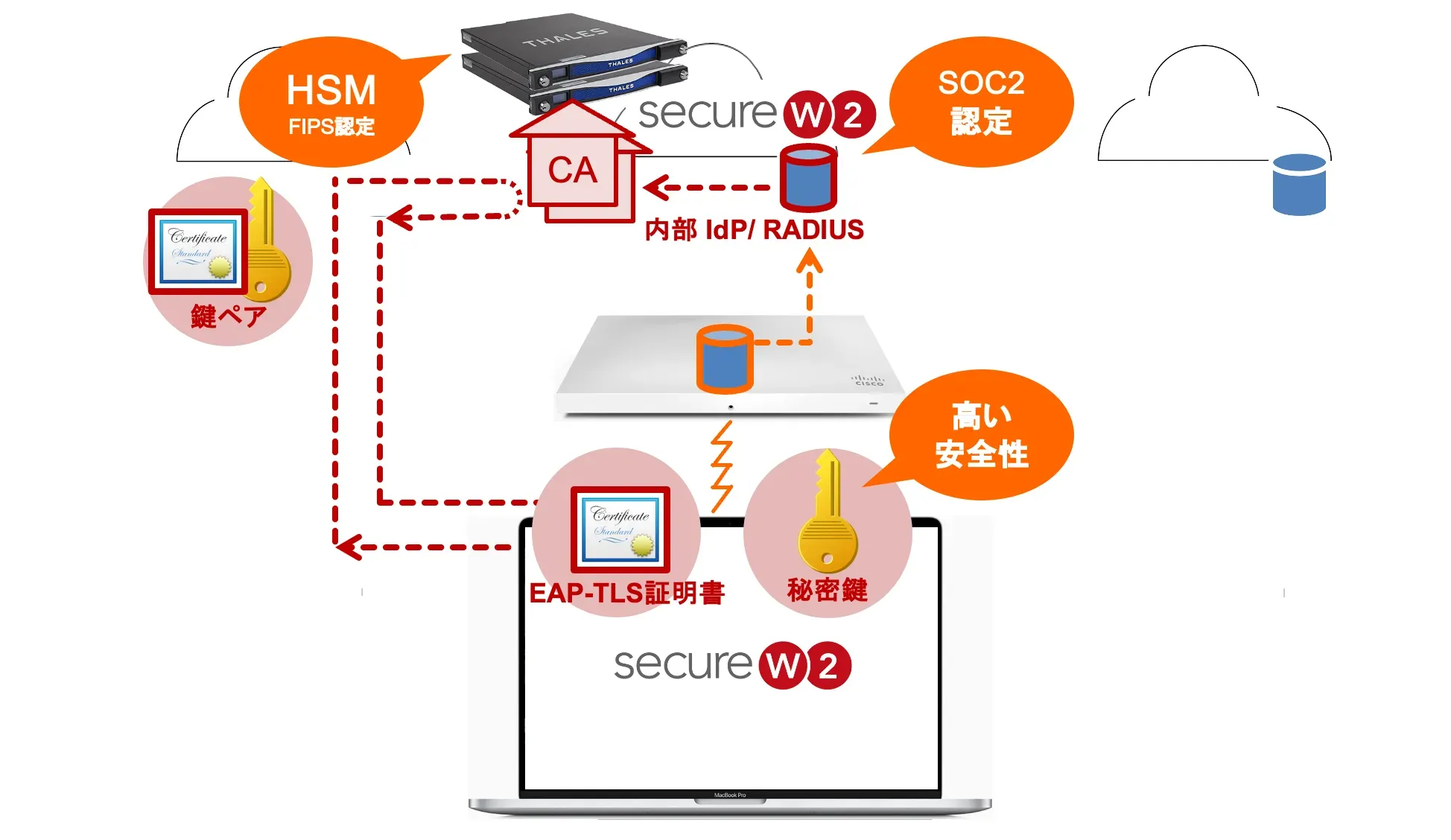

①会社支給PCのみネットワーク接続を実現する証明書を高い安全性と外部認定

②Global Region / Asia Region

4エンドポイントへの回線依存なしの高い可用性

③Dynamic RADIUS 接続可否自動変更/

所属変更による接続セグメント自動変更

④Intuneで管理スコープ外に変更された端末をSecureW2が自動取得して

スコープ外端末の証明書を自動失効

⑤SCEP連携によるIntuneで 証明書配布/ゼロタッチデプロイを実現

⑥RTI (Real Time

Intelligence)でIDaaSステータスに応じ即時アクセス遮断(Option)

①会社支給PCのみネットワーク接続を実現する証明書を高い安全性と外部認定

クラウドRADIUSのSecureW2は、鍵生成は冗長構成のHSMによる鍵発行管理で運用されており、高い安全性が担保されているハードウエア構成と運用設計で実現されています。もちろん、SecureW2のサービスプラットフォームは、SOC2認定・ISO27001認定の外部認定を得ているサービス設計で運用されております。このためSecureW2は安全性をお約束できるインフラサービスです。

これに対し、オンプレRADIUSサーバー機器で生成されるルートCA・中間CAの秘密鍵は、サーバー管理者であれば取り出しあるいは削除ができる運用設計となっている場合が多いです。管理者モラルに依存する部分は否めないため、セキュリティリスクを完全に排除できません。

②Global Region / Asia Region 4エンドポイントへの回線依存なしの高い可用性

SecureW2のクラウドRADIUSは、その名の通りクラウドで提供されているため、RADIUSポイントまでの接続回線に依存しません。どこからでもRADIUS認証要求が可能であるため、拠点からインターネットへ接続するネットワーク回線の障害とは無縁です。

旧来のオンプレRADIUSの場合、拠点数が増えたときにはオンプレのサーバーを必要に応じて追加構築するなど、各拠点ごとに最適な環境を構築する手間がかかりました。

SecureW2のクラウドRADIUSの場合、拠点数が増えたとしても追加でRADIUSサーバーを構築する必要はありません。

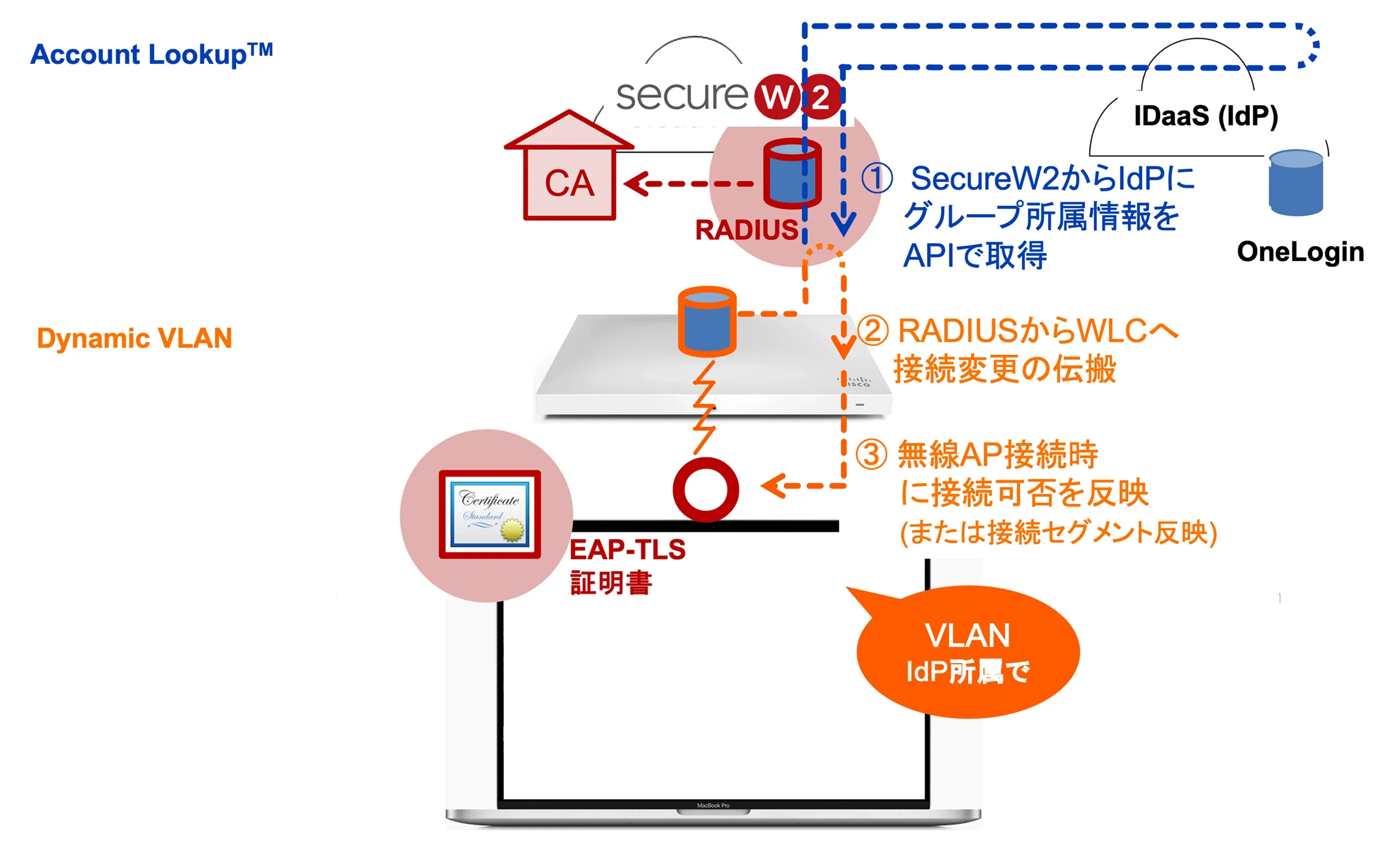

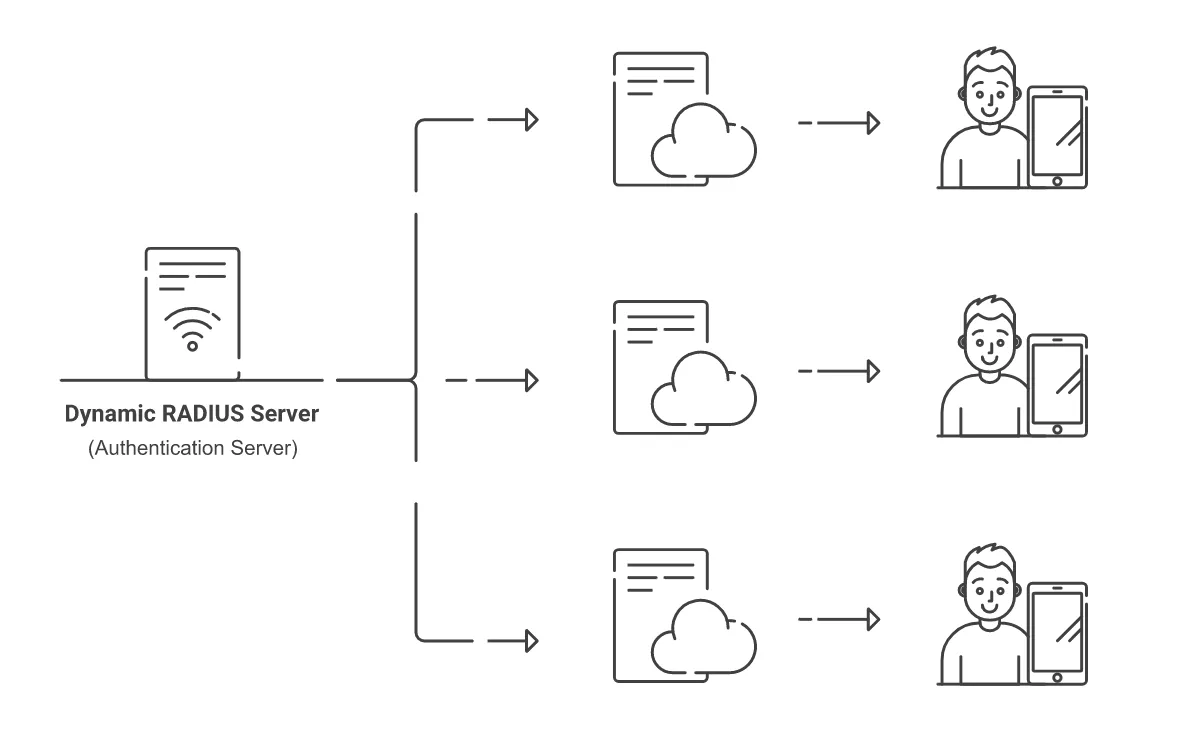

③Dynamic RADIUS 所属変更による接続セグメント自動変更

SecureW2は外部IdPを参照した結果に応じて、Dynamic

VLANをコントロールすることができます。

ユーザーの所属グループが営業部から開発部に変更された場合、社内の接続するネットワークセグメントを開発部のネットワークに変更が必要になります。SecureW2は接続要求ごとに、接続端末のユーザーがどこの所属グループに属するのかを、SecureW2独自のAccount

Lookup機能により外部IdPを参照します。参照結果を元にDynamic VLANで接続セグメントを自動的に変更できます。

また、リスクベース認証に類似した機能を実現する方法をSecureW2は提供できます。エンドポイントのPCデバイスにセキュリティリスクがおよんでいる事をEDRが検知した場合、EDRからIDaaSにユーザーのリスク情報がもたらさせれます。SecureW2

RADIUSは接続デバイスの認証の都度、SecureW2 RADIUSからIDaaSにユーザーのリスクステータスを確認します。リスクが高いと確認されたユーザー端末の無線接続は拒否する事ができます。

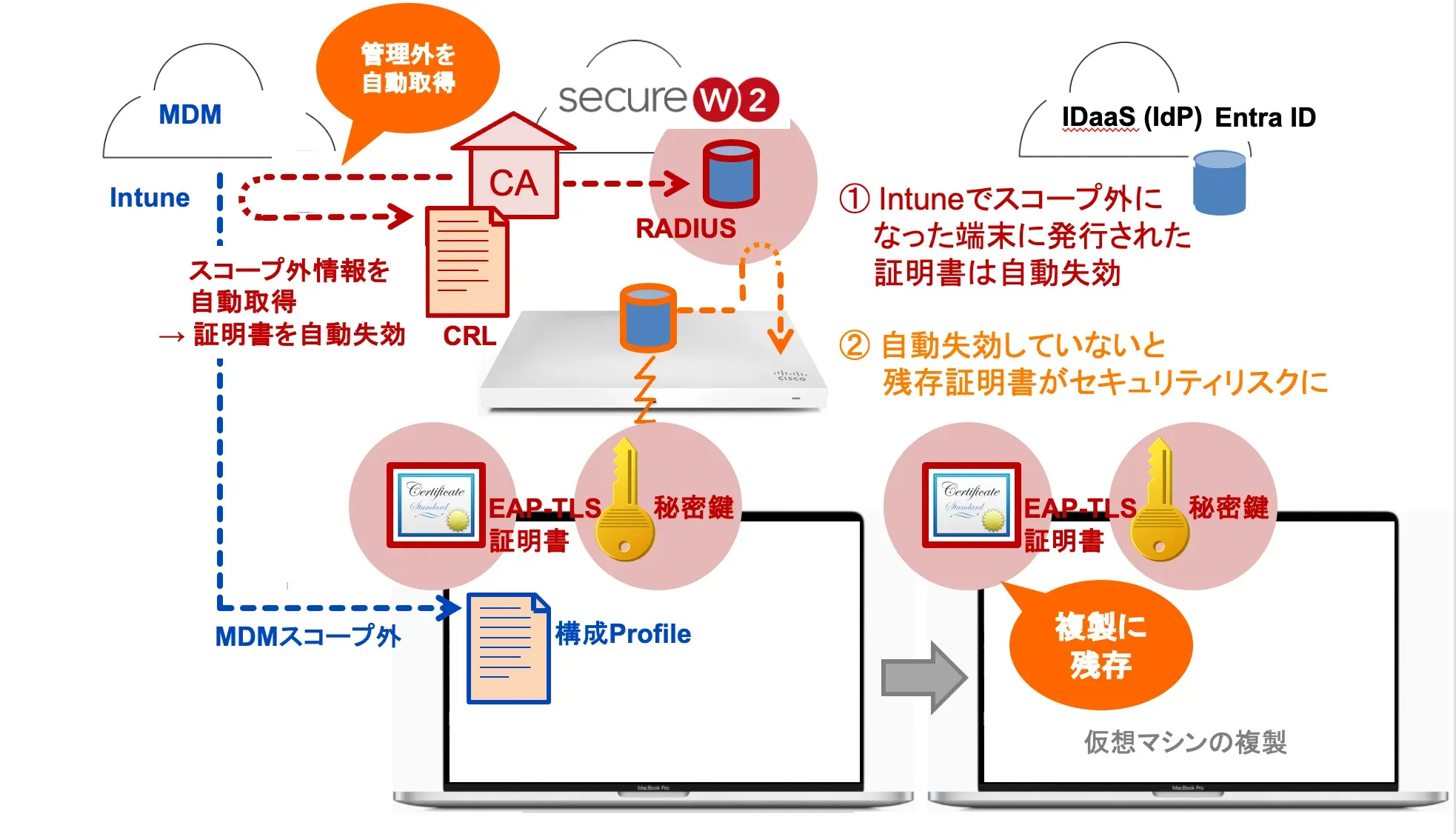

④Intuneで管理スコープ外に変更された端末をSecureW2が自動取得して スコープ外端末の証明書を自動失効

人事異動などに伴いそれまでIntune管理下にあったデバイスが管理スコープ外に変更されることがあります。無線APに接続するデバイスを別のネットワークで利用するデバイスとして、MDM(Intune)のネットワーク利用対象外のスコープ外に変更する登録を行います。この登録変更をおこなっても、SecureW2が発行した証明書の有効性は残ったままになってしまい、デバイスから証明書が削除されない限り、旧来証明書を利用したEAP−TLS認証で無線APに接続できてしまう可能性が残る心配があります。

そこで、SecureW2はIntuneにおける管理対象から外れた端末をスコープ外端末として情報を取得します。取得したスコープ外の端末向けに発行されていた証明書を自動失効する機能をそなえています。この自動失効により、スコープ外になる以前にマシンイメージの複製などがおこなわれていた場合などに、複製されたマシンイメージを利用した証明書認証の要求を拒否することができます。これにより万一の残存証明書の利用などのリスクを排除することができます。

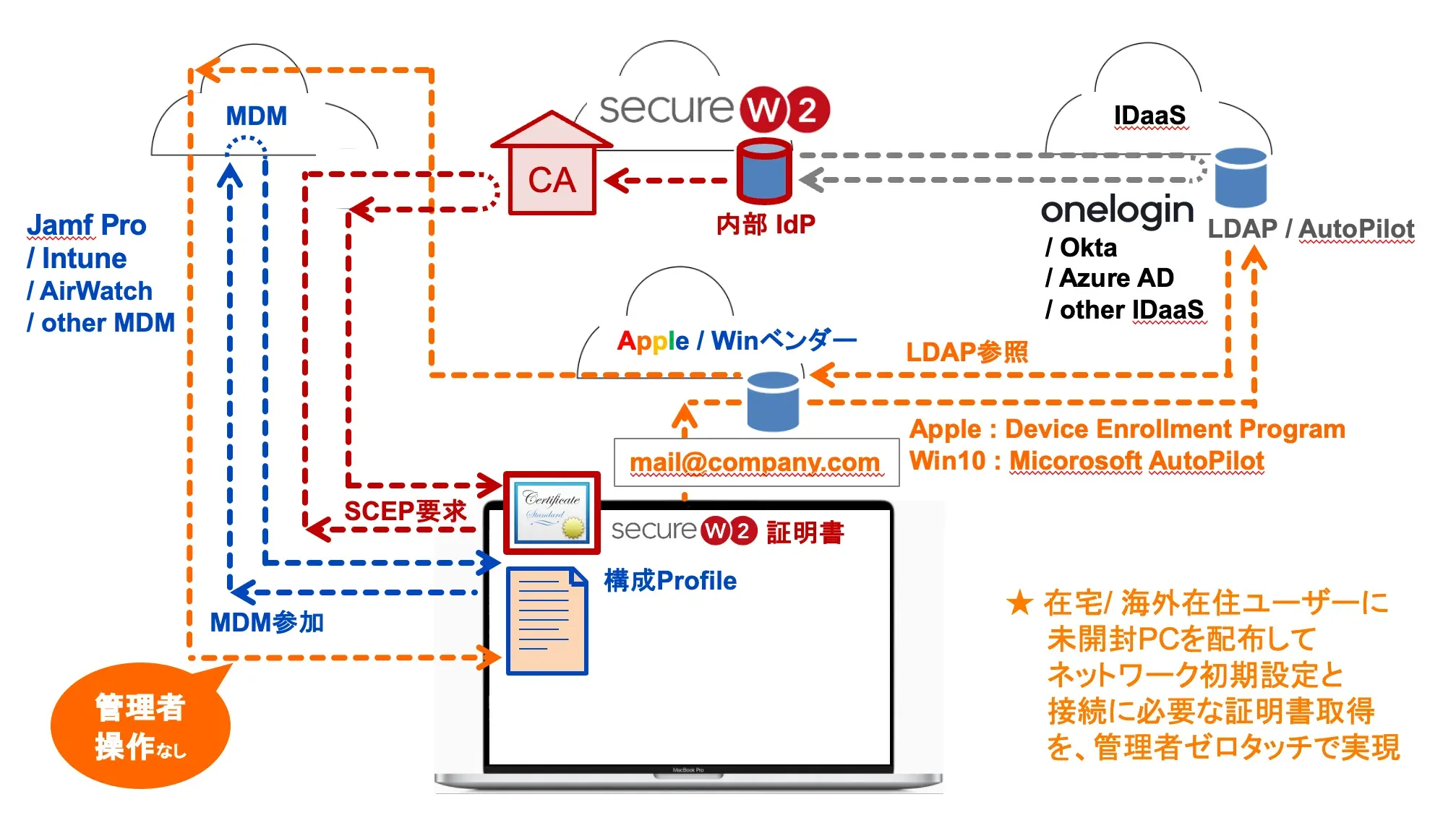

⑤SCEP連携によるIntuneで 証明書配布/ゼロタッチデプロイを実現

法人契約で購入したWindows / macOS / iOS / iPad

OSであっても新規購入の未開封・未設定マシンに証明書を配布することができます。

開封したばかりの未設定マシンを起動すると、どの法人の利用ユーザーが使用するのかアカウント確認が求められます。入力したアカウント情報から購入法人を特定すると、その購入法人が管理するMDMに未開封マシンが起動したという情報が伝えられます。情報を受け取ったMDMはその未開封マシンを端末管理スコープに加えると同時に構成プロファイルを配布します。新規端末は受け取った構成プロファイルに記載されているSCEP要求(Simple

Certificate Enrollment Protocol)に従って、SecureW2に構築した自社CA認証局に証明書発行リクエストを出し、発行された証明書を受け取り証明書ストア/キーチェーンに証明書を格納します。この一連の流れにおいて管理者もエンドユーザーも操作設定を実施することなく、サイレントで証明書格納まで実現できます。

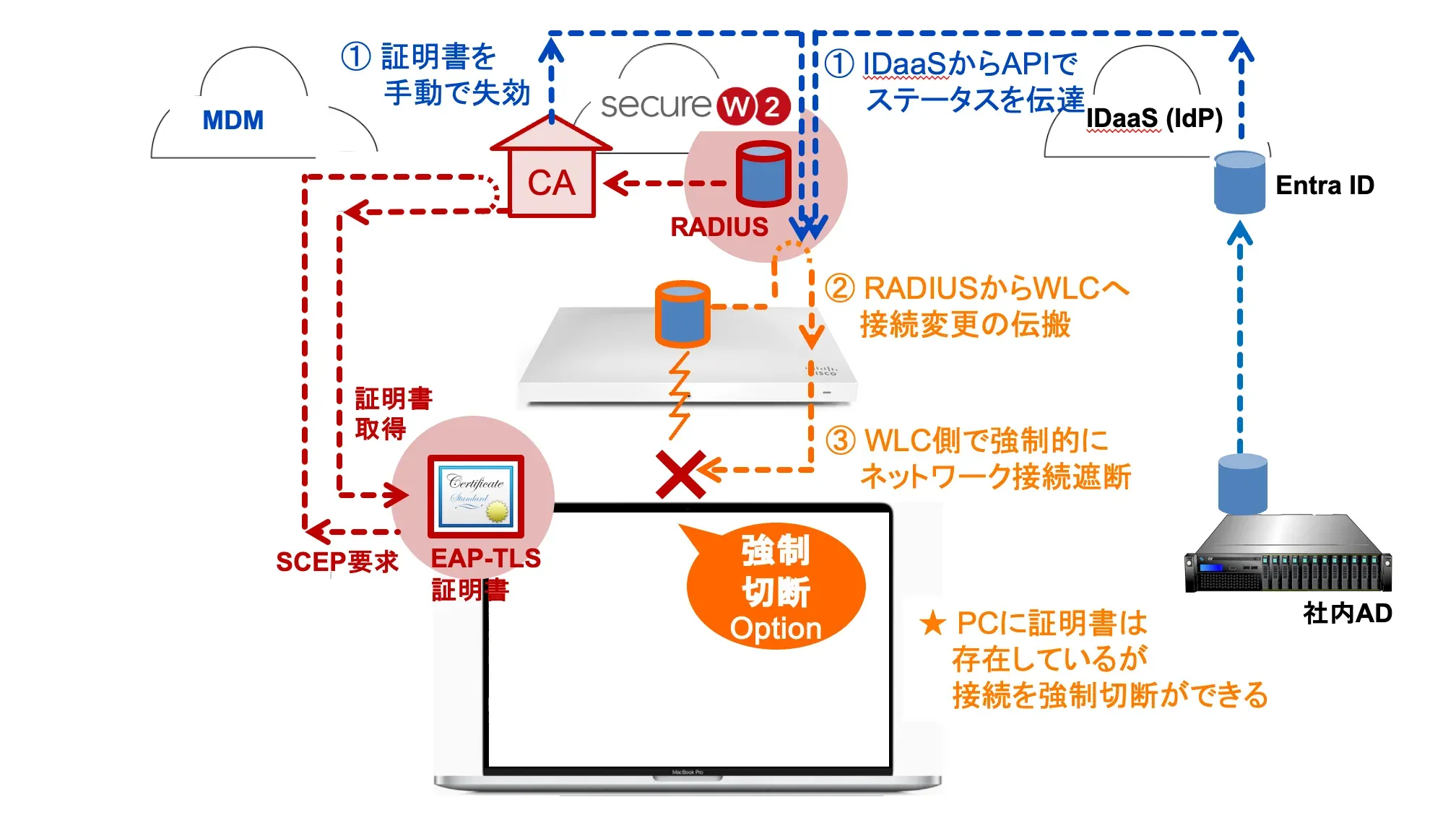

⑥RTI (Real Time Intelligence)でIDaaSステータスに応じ即時アクセス遮断(Option)

SecureW2はITDR(Identity Threat Detection and

Response)のインシデントに応じて、端末の無線AP接続を強制的に接続遮断することができます。

PC端末内部には無線APに接続するために求められる有効な証明書が格納されているとします。この端末は有効な証明書を利用してEAP−TLS認証により無線接続中です。

ところが、SIEM/ EDR/ XDRなどの外部セキュリティ検知のシステムが、対象ユーザーのデバイスがセキュリティインシデントに感染している情報を得たとします。SIEM/

EDR/ XDRは IDaaSにもその感染情報を伝えてきます。感染情報を得てユーザーステータスを「利用停止」ポリシーに即時変更します。利用停止ポリシーになった情報は、同時にSecureW2

RADIUSにIDaaSからもたらされます。SecureW2 RADIUSは無線AP接続を管理するWLC無線コントローラに即時に対象デバイスの接続を遮断するリクエストを出します。これにより、SecureW2はインシデント対象デバイスを強制的にネットワークから遮断する機能を提供します。この機能はMeraki,

Aruba, UniFiコントローラと連携できることを確認しています。

クラウドRADIUSの導入メリット

拠点数が増えても追加でオンプレのサーバーを構築する必要がなく、どこからでもRADIUS認証要求が可能

従来のオンプレミス型やアプライアンス型のRADIUSサーバーは、各拠点ごとに構築する必要がありました。

SecureW2のクラウドRADIUSは、その名の通りクラウドで提供されているためどこからでもRADIUS認証要求が可能なため、拠点数が増えたとしても追加でRADIUSサーバーを構築する必要はありません。

スケーラブルな運用ができる

従来のオンプレミス型やアプライアンス型のRADIUSサーバーでは、最大アクセスユーザーに合わせた設計・運用・保守が必要であり、ライセンス料金などのコスト面での負担が大きくなる傾向にありました。

一方でSecureW2では、ご利用デバイス数に合わせたサブスクリプション契約のため、費用が均一化されておりデバイス数の急な変化にも柔軟に対応することが可能です。

IDaaSとの認証連携機能

業務で使うアプリケーションやサービスがクラウドに移行してきた現在、アクセス管理はIDaaSで行うことが主流となってきました。そんな中でネットワークへのアクセス管理だけを別のシステムで行うのは、管理者にとって負担となります。

SecureW2ではIDaaSとの認証連携機能を備えています。OneLoginをはじめとするIDaaSと連携をすることで適切なアクセスコントロールを実現することができます。具体的には、IDaaSの中にある任意の属性を利用して、部署ごとにアクセスできる範囲を制限するなどが挙げられます。

クラウドRADIUSの機能

どこからでもRADIUS認証要求が可能

クラウド型のRADIUSであるSecureW2なら、複数の拠点からでもRADIUSに認証要求をすることが可能なので、事業所の数だけRADIUSサーバーを設置する必要がなくなります。

SecureW2はクラウドでRADIUSサービスを確実に提供するために、RADIUSサービスを提供するサーバーを冗長構成で提供します。ご契約1社ごとに2台のRADIUSサーバーを提供します。

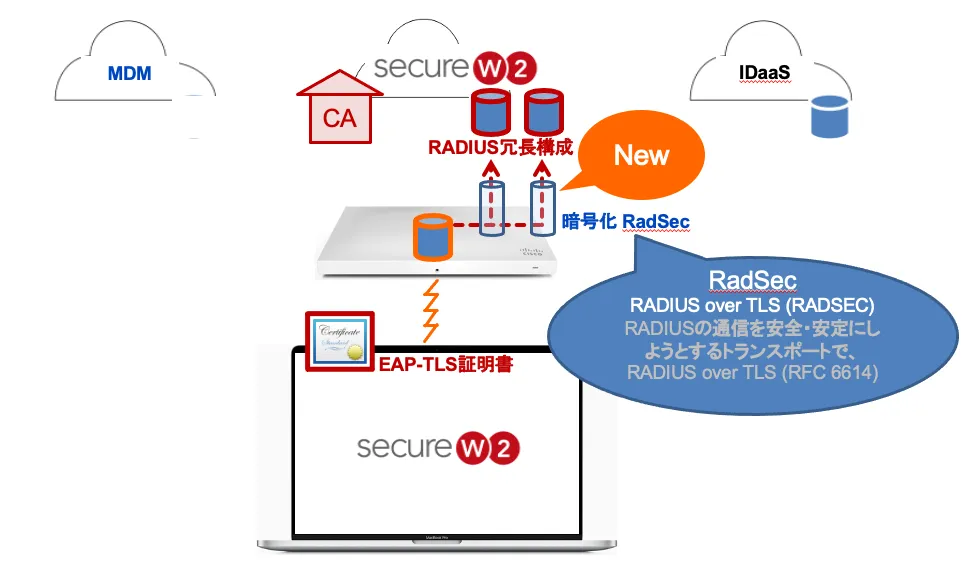

安全なRADIUS要求が可能

SecureW2はRADIUS over TLS(RadSec)をサポートしています。 RADIUSの通信にはUDPを利用しており、認証情報が流出してしまうという脆弱性があります。RadSecはクライアントとサーバーの間に暗号化されたTLSトンネルを形成するので標準的なRADIUSよりも更に安全です。RADIUSサーバーを使用している組織であれば使用することができますが、複数拠点を持つ企業など従業員がネットワーク間を移動することが想定される状況で一般的に使用されます。

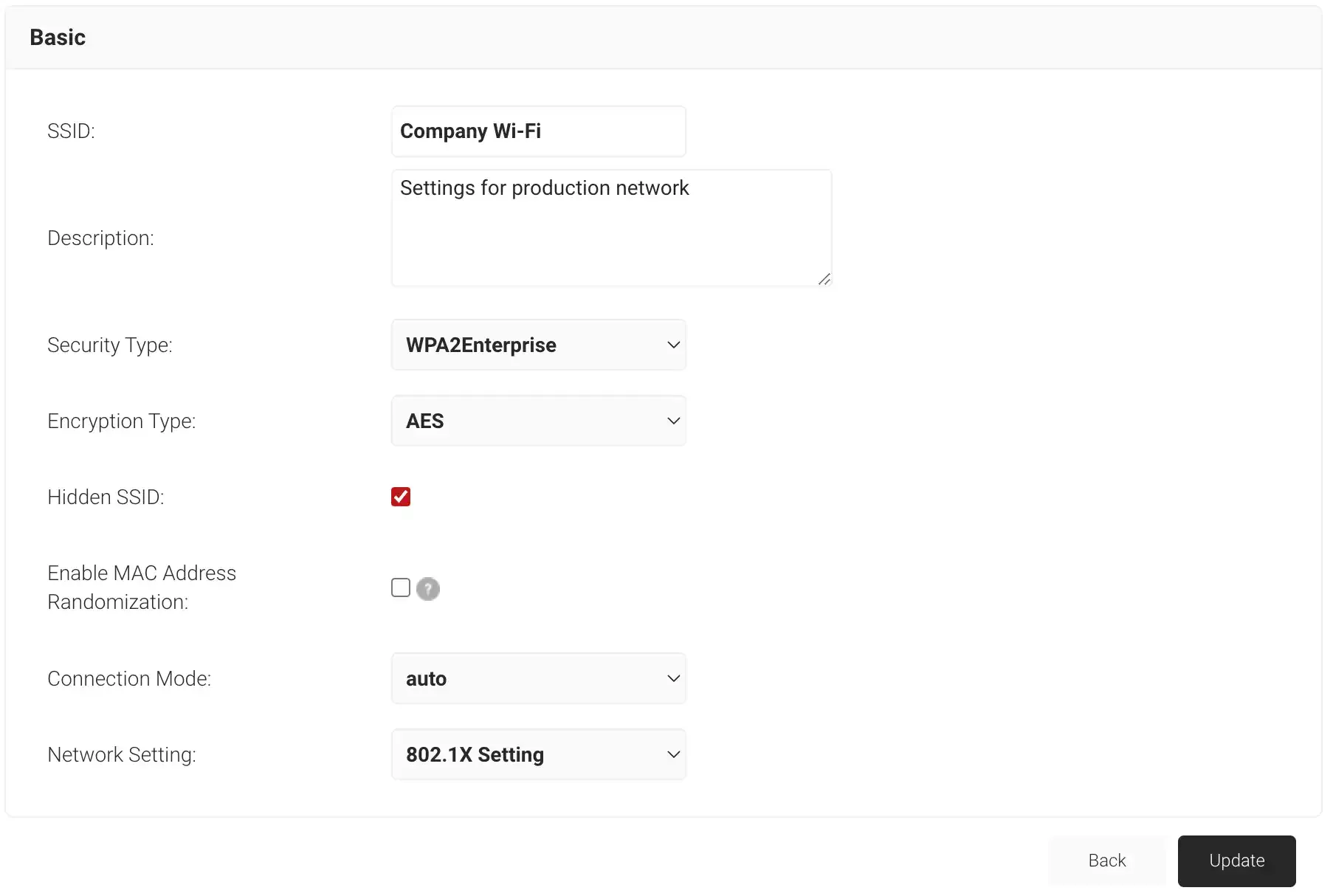

端末の設定が終わった後からでも無線LAN接続設定が可能

クライアント端末の無線LAN認証をするためには、クライアントを特定することとネットワーク設定をすることが必要です。これは、EAP-TLS認証のクライアント証明書とネットワークプロファイルを配布することで実現できます。

SecureW2では、これらのクライアント証明書とネットワークプロファイルを、端末の設定が終わった後からでも配布することができます。配布方法には、MDM連携による自動配布と、JoinNow(ユーザー操作による取得)による配布があります。(詳しくは証明書をデバイスに自動配布 オンボーディングとは参照)これにより、管理者は仮に事業所の無線LAN設定を変えたとしても、再びデバイスを回収しネットワーク設定をする手間から解放されます。

MDMと連携し端末アクセスを一元的に管理

MDM/EMMサービスなどでデバイス管理が広がる昨今では、ネットワークへの端末アクセスを一元的に管理することが求められています。

SecureW2は、Jamf PROやIntuneなどのMDM/EMMサービスとの連携が可能であるため、Jamf

PROやIntuneを通じて、法人所有デバイスにいつでも適切に証明書とネットワークプロファイルを再配布できます。

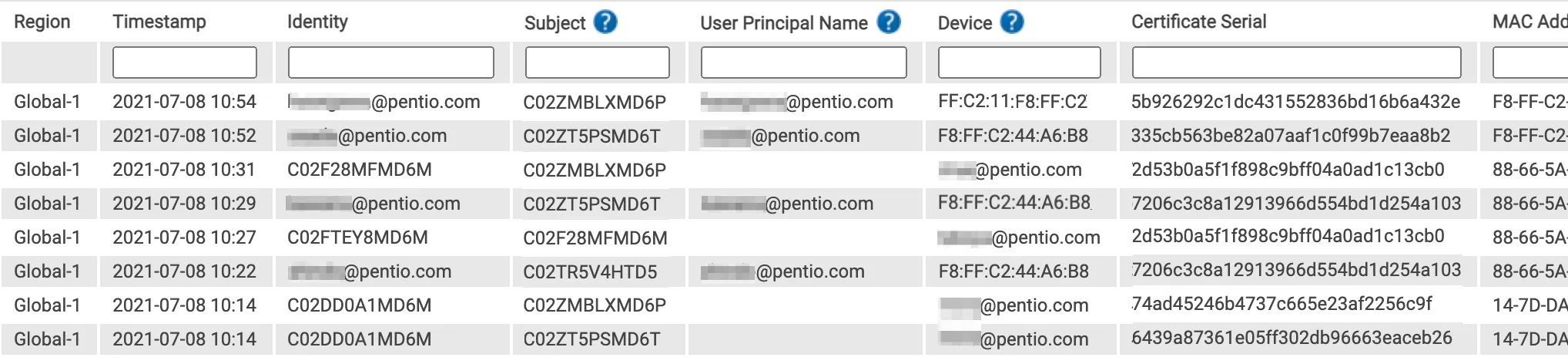

イベントログで不審なイベントを検知

SecureW2のクラウドRADIUSではRADIUSへの問い合わせがあった時刻、ユーザー名、デバイスなどの情報をログとして確認することができます。これにより不審なアクティビティなどを検知することができ、セキュリティ上の問題に対して迅速に対処することができます。

アプライアンス製品との比較

SecureW2の誇るクラウドRADIUSと、従来のアプライアンス製品の比較をします。

クラウドRADIUS導入までの流れ

このセクションでは、オンプレミス環境にあるRADIUSをSecureW2のクラウドRADIUSに移行するまでの流れを、具体例を交えながらを紹介します。

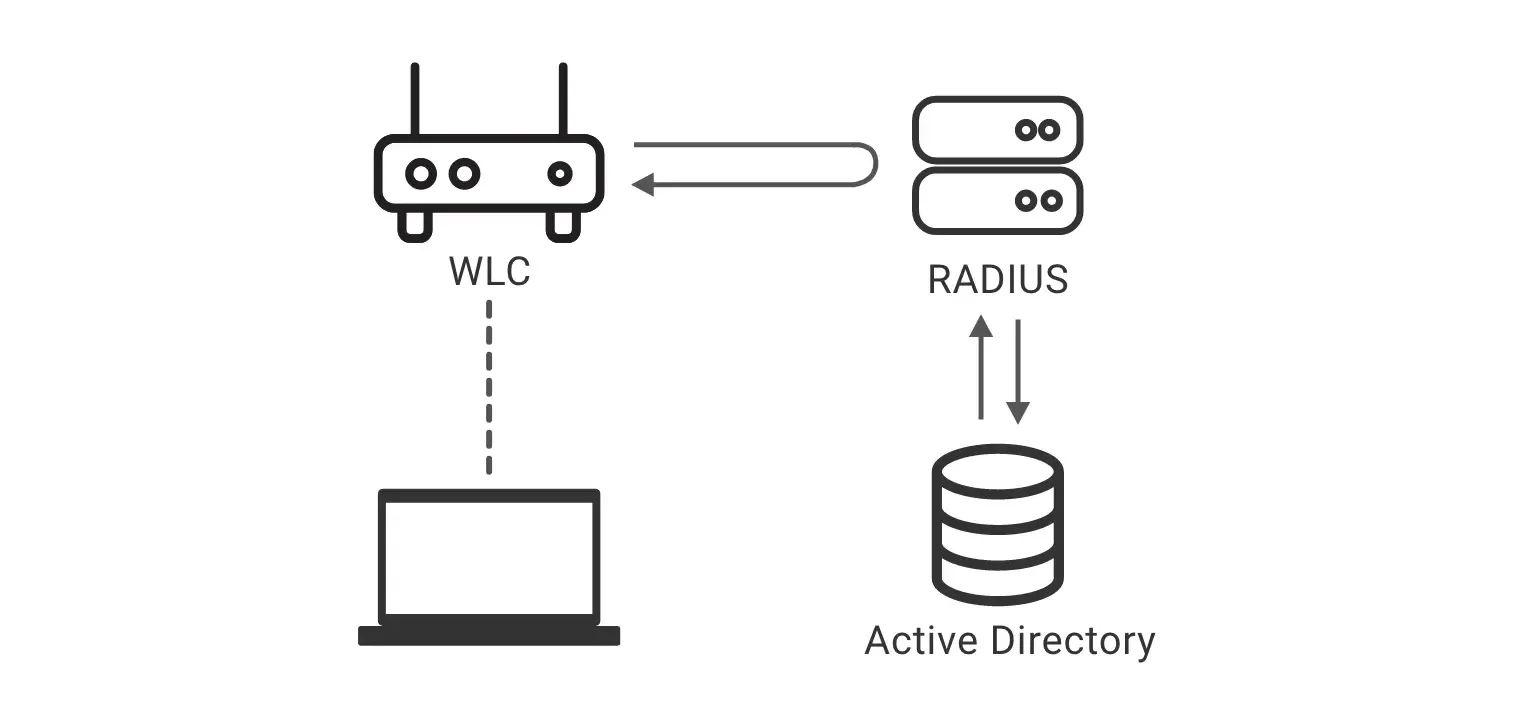

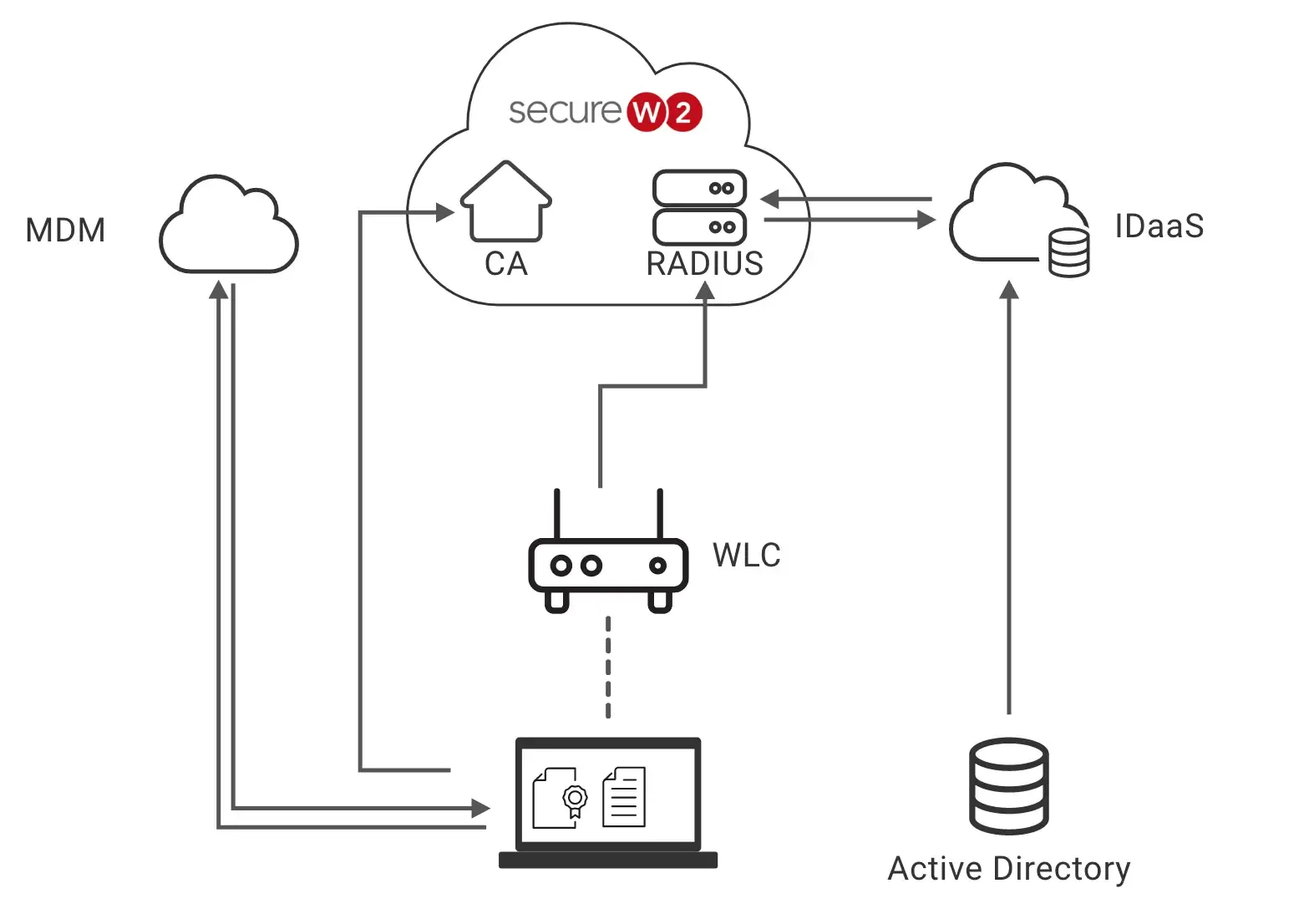

オンプレRADIUSとクラウドRADIUSはそれぞれ以下の図のように構成されています。

オンプレRADIUS

クラウドRADIUS

オンプレRADIUSの構成で無線LAN認証をするには、社内PCから無線LANコントローラー(WLC)に対して社内RADIUSに認証要求をします。WLCは社内RADIUSの認証結果をもとにPCからの接続の可否を判断します。

一方で、クラウドRADIUSで無線LAN認証を行う際には、MDMから配布された構成プロファイルに記載されている認証局に対して証明書の発行を要求します。認証局により発行された証明書と秘密鍵が端末にサイレントで保管されます。MDMからの指示で端末は旧来のRADIUS認証ではなく新規のRADIUSに対する証明書認証を行います。これによりクラウドRADIUSでの無線LAN認証が実現できます。

実際にオンプレミスのRADIUSからクラウドのRADIUSへ移行する際には以下の手順で作業を実施します。

- ユーザー情報をIdP連携

- SCEPによる証明書配布

- クラウドRADIUSへ切り替え

1. ユーザー情報をIdP連携

社内IdPにある情報をクラウドIDaaS(例:OneLogin)と連携をします。これにより、後でSecureW2とMDMから社内IdPにある情報を利用することができるようになります。クラウドIDaaSはADから受け取ったエンティティ情報をMDM(Jamf Pro)とLDAP連携をします(※Jamf Proのみ)。これにより証明書にユーザー情報(例:メールアドレス)を含めることが可能になります。

2. SCEPによる証明書配布

ユーザーが使用するデバイスをMDMの管理スコープ内に追加します。管理スコープ内に追加された新規デバイス(Mac,

Win)に対して構成プロファイルが配布されます。

配布された構成プロファイルに記載されている認証局(SecureW2)にSCEP要求で証明書の発行を要求します。認証局で証明書と秘密鍵が発行されて新規デバイスにサイレントで格納されます。

3. クラウドRADIUSへ切り替え

新規デバイスは証明書を取得すると同時にMDMからネットワーク設定プロファイルも取得します。新規デバイスはMDMからの指示で旧来のRADIUS接続認証から、新規のRADIUSへの証明書認証に切り替えます。このときユーザー側で生じる操作はなにもないため、サイレントにクラウドRADIUSへの移行が完了します。