OneLoginとAWSをSAML連携しSSOを実現する手順

MFA(多要素認証)とは?認証要素の種類・具体的な活用方法を紹介

MFA(多要素認証)とは

MFAとは、Multi-Factor Authenticationの略であり、ユーザーに対して複数の認証要素を組み合わせた認証を求めることです。

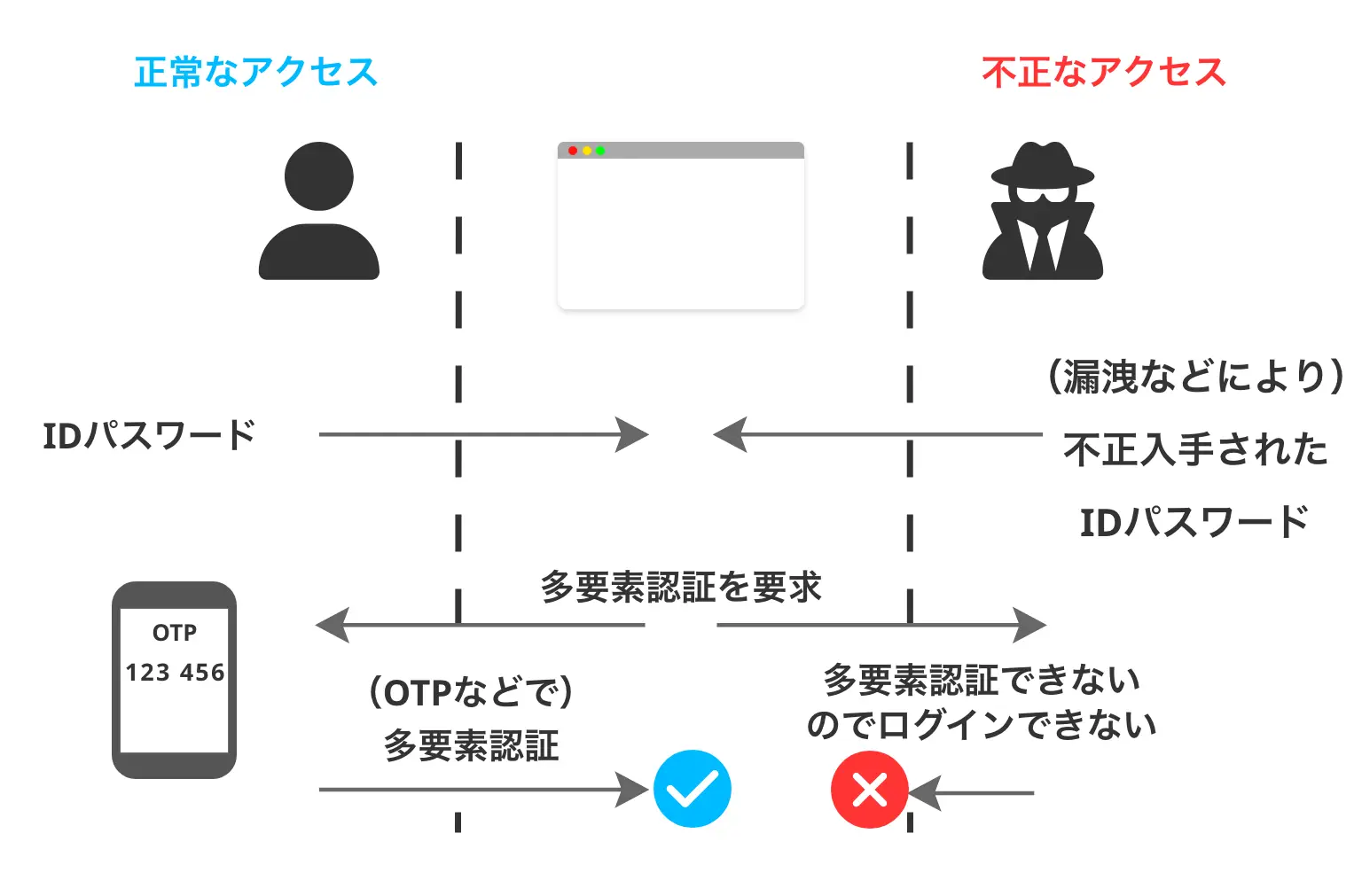

従来では、IDとパスワードのみによる認証が、企業や個人問わず広く用いられてきました。しかし、このIDとパスワードだけでの認証はなりすましのリスクやブルートフォース攻撃に脆弱などの問題点があります。そこで、IDとパスワードに加えて複数の種類の認証を要求し、セキュリティレベルを高めようとして利用されるようになってきたのがMFAです。

それぞれの認証要素にメリットとデメリットがあり、最適な利用シーンは異なってきます。このページでは各認証要素の特徴と最適な認証要素の選び方を紹介します。

なぜMFAが重要なのか

MFAの重要性は日に日に高まっています。その理由として以下の3つが挙げられます。

- 利用するクラウドサービスの数の増加

- サイバー攻撃の件数の増加とパスワード認証の限界

- 働く場所の多様化により境界型防御では対応できなくなった

仕事、プライベート問わずクラウドサービスを利用する機会が増えた昨今、容易に推測可能なパスワードを設定していたり、パスワードを複数のサービスで使いまわしたりしている人もいるかも知れません。あるサービスでID/パスワードが漏洩してしまった場合、パスワードを使いまわしていれば被害は他のサービスにも及んでしまいます。また、IDとパスワードだけでの認証では、ブルートフォースアタックなどのサイバー攻撃に対して非常に脆弱です。

更に最近はリモートワークなど、社外で働くことを許可する会社も増えてきました。今までの境界型防御の考え方では、「社内ネットワークからのログインは信頼し、社外からのログインは信頼しない」というような対策が取られてきましたが、社外からでもアクセスする必要が出てきた昨今ではこの境界型防御の考え方では十分に対応できなくなりました。そこで、ログインの際にMFAを要求することで社内外問わず本当に信頼できる人だけを判別するようになりました。

こういった背景から、IDとパスワードだけでの認証には限界があり更にセキュリティ強度の高い認証方法の必要性が叫ばれていました。

MFAのメリットとデメリット

MFAを導入する1番のメリットはセキュリティの強化 を行うことができることです。

会社の従業員が増えれば増えるほど、セキュリティへの意識のばらつきが出てきます。その中で、安易なパスワードを設定してしまう人も出てくるかもしれません。そのような従業員がいたとしても一律でMFAを要求するように設定しておけばある程度の情報漏えい等の被害は抑えられます。

複雑なパスワードに設定することも重要ですが、記憶による文字列の組み合わせの認証情報だけでは不正アクセスなどの被害を防ぎきることはできません。MFAを組み合わせることで、より強固なセキュリティを実現できます。

もちろん、MFAを導入することによるデメリットも存在します。

- ユーザーの利便性の低下

利用するサービス毎にMFAを導入してしまうと、サービスにログインするたびにMFAでの認証を求められてしまいます。業務で使用するクラウドサービスが多ければ多いほど、MFAは負担となっていきます。

- 物理デバイスなどを紛失してしまった場合の対応

携帯の機種変更をした際に、OTPのバックアップを取っておらずログインできなくなってしまったり、セキュリティキーを紛失してしまうケースが多くあります。この際にはIT管理者に連絡をしてMFAのリセットなどを行う手間が増えてしまいます。

そこで、MFAの導入に加えて、シングルサインオン(SSO)も同時に導入することで、ユーザーの利便性が低下することを避けることができます。SSOサービスに最初にログインする際にMFAを要求し、以降各サービスへのログイン時には求めないため一度の多要素認証でセキュリティ強化をしつつ、ユーザーの利便性の低下は防ぐことができます。

SSOに関する詳細につきましては、以下のページをご覧ください。

MFAの認証要素の種類

MFAとは、知識要素、所持要素、生体要素 の3つの認証要素のうち2つ以上を組み合わせて認証することを指します。それぞれの認証要素に良いところ、悪いところがありますので使う人にとって最適な認証要素を選択することが大切です。

一般に認証に使われているユーザーID・メールアドレス・パスワードなどは知識要素なので多要素認証を実現しようとすると 所持要素か生体要素 から選択する必要があります。それぞれの認証要素がどのようなものなのか、具体的な例を交えて説明をします。

知識要素(What you know)

知識要素の具体例

- ユーザーID

- メールアドレス

- パスワード

- 秘密の質問

その人だけが知っている情報で、手軽で取り入れやすい一方で、第三者に漏えいした時点でセキュリティを突破されてしまいます。人為的なミスで流出しやすいです。

生体要素(What you are)

生体要素の具体例

- 生体情報(指紋, 顔, 網膜など)

- 時間情報

- 位置情報(IPアドレスから推定される位置情報)

- 行動特徴(タイピング、歩き方等)

その人の固有の身体情報を利用して認証を行います。1人1人違い複製も難しいため、セキュリティが高いとされている一方で、専用の機器やシステムが必要になること、認証システムの精度によっては誤認証が起こる場合があります。

所持要素(What you have)

所持要素の具体例

ワンタイムパスワードアプリ(例:OneLogin Protect, Google Authenticator 等)を搭載したスマートフォン

- Yubikeyなどのセキュリティキー

- クライアント証明書

ユーザーの持ち物を利用して本人確認を行います。その物を持っていれば認証ができるため便利ですが、盗難や紛失などが起きた場合はセキュリティを保持することはできません。

ペンティオではセキュリティキーとしてYubikey を、クライアント証明書発行サービスとして SecureW2を提供しています。

認証要素を選ぶ際の注意点

MFAの認証要素は多くの種類があります。

セキュリティ強度をあげようとするとユーザーの利便性を損なってしまう

こともあります。逆に、

ユーザーの利便性を考えるあまり、セキュリティ強度の低い認証要素を採用してしまうと、本来の目的であるセキュリティ強化を達成することができません。

また、最近では秘密の質問やSMSによる追加認証は安全ではないと言われています。OneLogin Protectを始めとしたプッシュ通知型の多要素認証を狙った「多要素認証疲労攻撃(MFA Fatigue Attack)」による不正ログインが広がるなど多要素認証を突破した被害も広がっています。 会社などのセキュリティポリシーなどに沿って十分な認証強度を持った使いやすい認証要素を選択してみてください。

多要素認証(MFA)と2要素認証(2FA)の違い

MFAと2FAの違いについて説明をします。2要素認証(2FA)とは、 二要素の認証を必要とする認証形式 を指します。第1要素はIDとパスワード(知識要素)で、第2要素は自分で選ぶ認証方法です。 つまり2FAとは、MFAにおいてIDとパスワードに加えて知識要素以外の1種類の認証要素を選択した場合の認証方法ということです。

2段階認証との違いとは?

その他に似た言葉として、2段階認証 があります。2段階認証とは、IDとパスワードに加えて認証要素の種類を問わず追加の認証を求める認証形式のことです。IDとパスワードを含む知識要素は漏洩してしまうことがあり得るので、セキュリティを高めるためには2段階認証ではなく、多要素認証のほうがおすすめです。

適応型認証でリスクの高いアクセスにのみMFAを要求する

セキュリティを強化しつつ、ユーザーの利便性も落とさないようにするために、適応型認証(リスクベース認証)によってリスクの高いアクセスに対してMFAを要求する、あるいはアクセスを拒否するという方法が有効です。ユーザーごとに登録されているデバイスや普段アクセスをしている場所をもとに、リスクスコアを算出してアクセスの可否やMFAの要求を判断します。

OneLoginでは、ネットワーク・デバイス・場所・時間をAI学習でリスクを判定して、リスクレベルに応じてOTPを要求する多要素認証(MFA)機能オプションを提供しています。機械学習を使用して、ユーザーに多要素認証(MFA)を求めるかどうかを決定します。リスクの高さの判定については、ネットワーク・デバイス・場所・時間など、大きく分けて4つの判定要素があります。

ペンティオが提案するMFAの活用例

クラウドサービスへのアクセスを社給端末に制限する

ペンティオが提供しているOneLoginでは、クライアント証明書を用いた多要素認証機能がご利用いただけます。OneLoginの証明書認証機能では以下の2方式があり、用途やご利用状況に合わせた運用が可能です。

- 1st Party ユーザー証明書(OneLoginが証明書を発行・管理)

OneLoginが証明書を発行・管理するため、その他に何も用意する必要がなく、手軽にセキュリティ強化を実施できることがメリットとして挙げられます。管理者が端末を回収し、手作業で証明書をインポートする必要があるため、管理する端末の台数が増えてきた場合には現実的ではありません。 - 3rd Party クライアント証明書認証(外部のプライベートCAが証明書を発行・管理)

自社のプライベートCAで証明書の発行・管理を行うことができるため自由度の高い運用が実現可能です。SecureW2は世界中の主要なMDMサービスと連携可能です。連携することで端末に応じた証明書のカスタマイズや管理者がデバイスを回収する必要がないことなどがメリットとして挙げられます。

ペンティオでは、証明書発行サービスのSecureW2とIDaaSのOneLoginを組み合わせてご利用いただくことで、多くの企業様からご要望をいただく「 クラウドサービスへのアクセスを会社から支給された端末にだけ許可 」の実現を提案しております。MDMサービスを使うことで、SecureW2で作成した証明書をエンドユーザーに意識させることなく配布できます。この証明書をOneLoginへのログイン時に要求するようにすることで、会社支給の端末からだけのアクセスに制限することができます。