OneLoginとAWSをSAML連携しSSOを実現する手順

OneLoginの認証要素にYubikeyを追加する | ペンティオ株式会社

Yubico OTPの初期設定についてはこちらのページを、FIDO認証をするための初期設定についてはこちらのページを参照してください。

管理者側の設定

はじめにOneLoginにおける管理者権限を持っていることをご確認ください。

Yubico OTP

ポリシーを作成する

- お使いのOneLoginの環境に移動し、管理者権限を持つアカウントでログインします。

- 管理者アイコンの隣にある管理ボタンをクリックして管理ページに移動します。

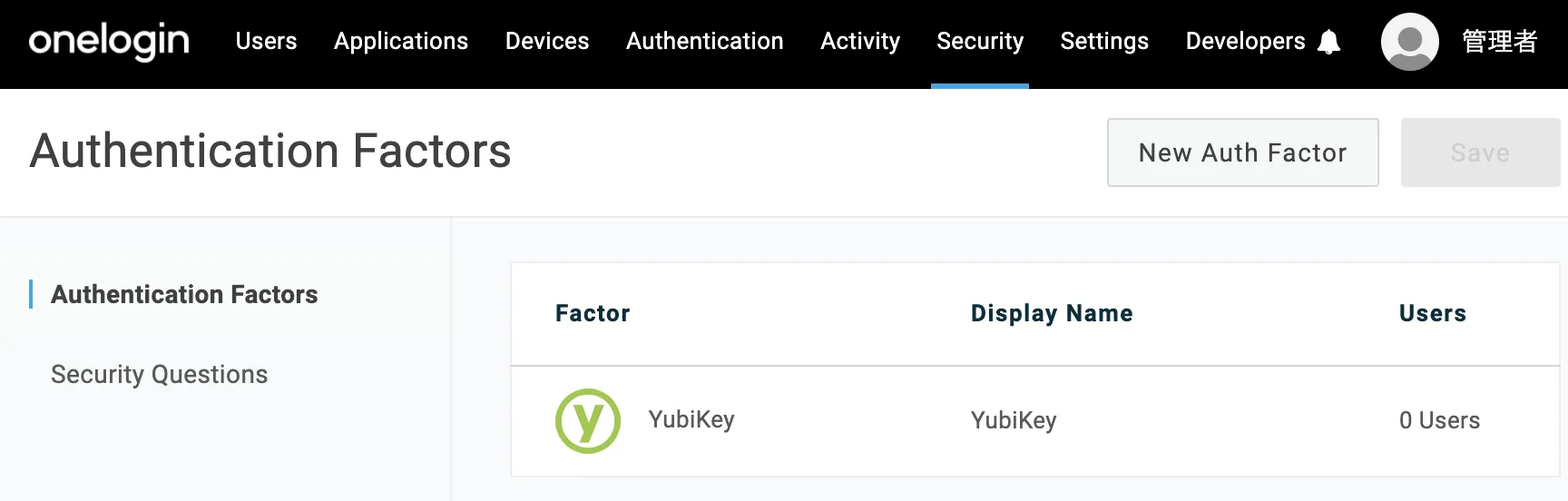

- Security >> Authentication Factorsに移動します。

- 「New Auth Factor」をクリックします。

- 「YubiKey」を選択します。

- 必要があればUser Descriptionに説明文を加えます。

- 入力が完了したら「Save」をクリックします。

以上で認証要素にYubico OTPが追加できました。

ユーザーポリシーの設定

- Security >> Policiesに移動します。

- 「New User Policy」をクリックします。

- 画面左上部の「Policies」に任意のポリシー名を入力します。

- ページ左側のMFAタブをクリックします。

- One-time passwordsで「OTP Auth Required」にチェックを入れることで、ユーザーがOneLoginにログインするときにMFAが要求されるようになります。

- MFAとしてYubico OTPを使えるようにするために「YubiKey」にチェックを入れます。

- 同じページの下部にあるEnforcement Settingsで「OTP required for」でOTPを要求するユーザー、「OTP required at」でOTPを要求する頻度を選択します。

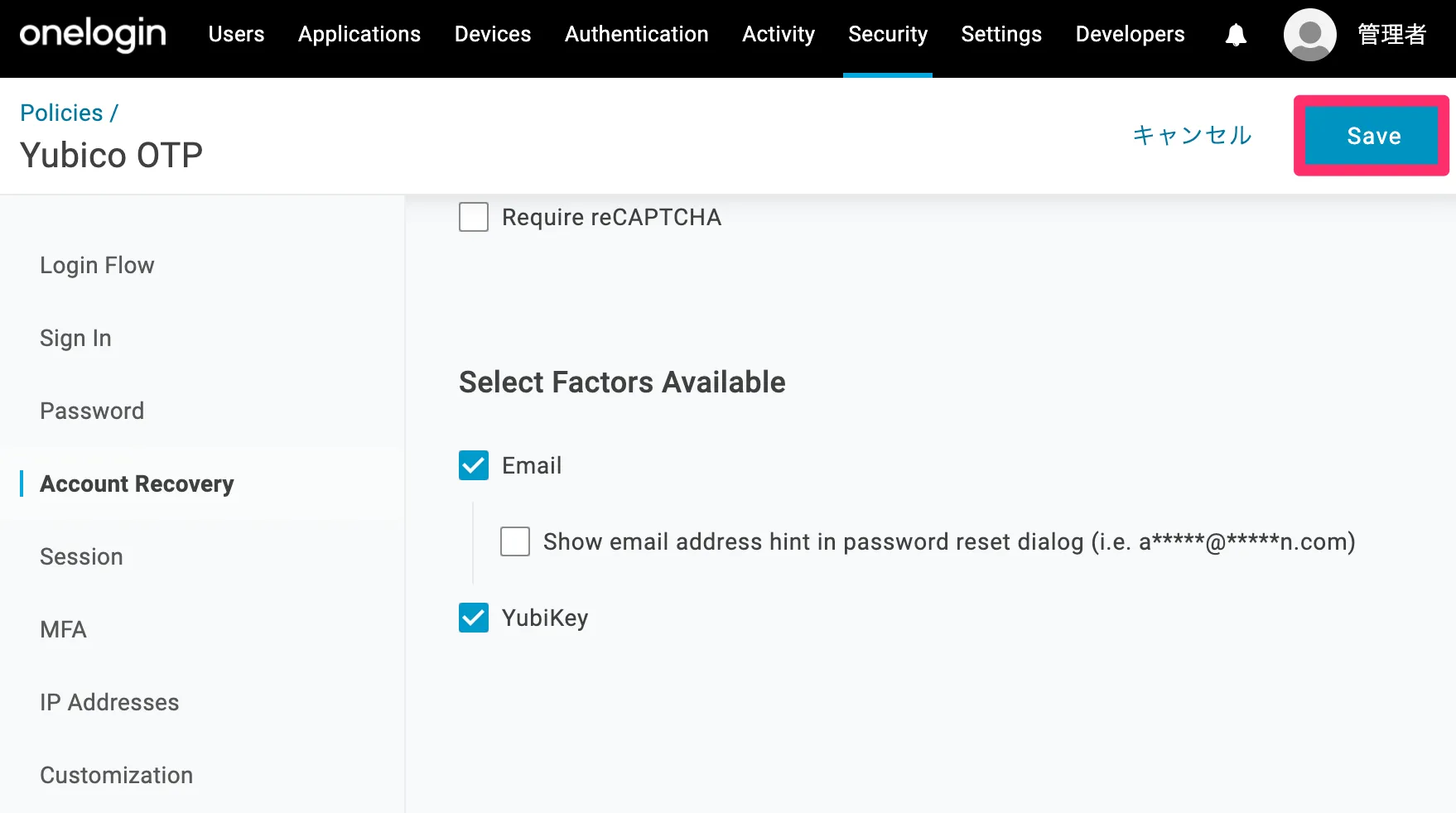

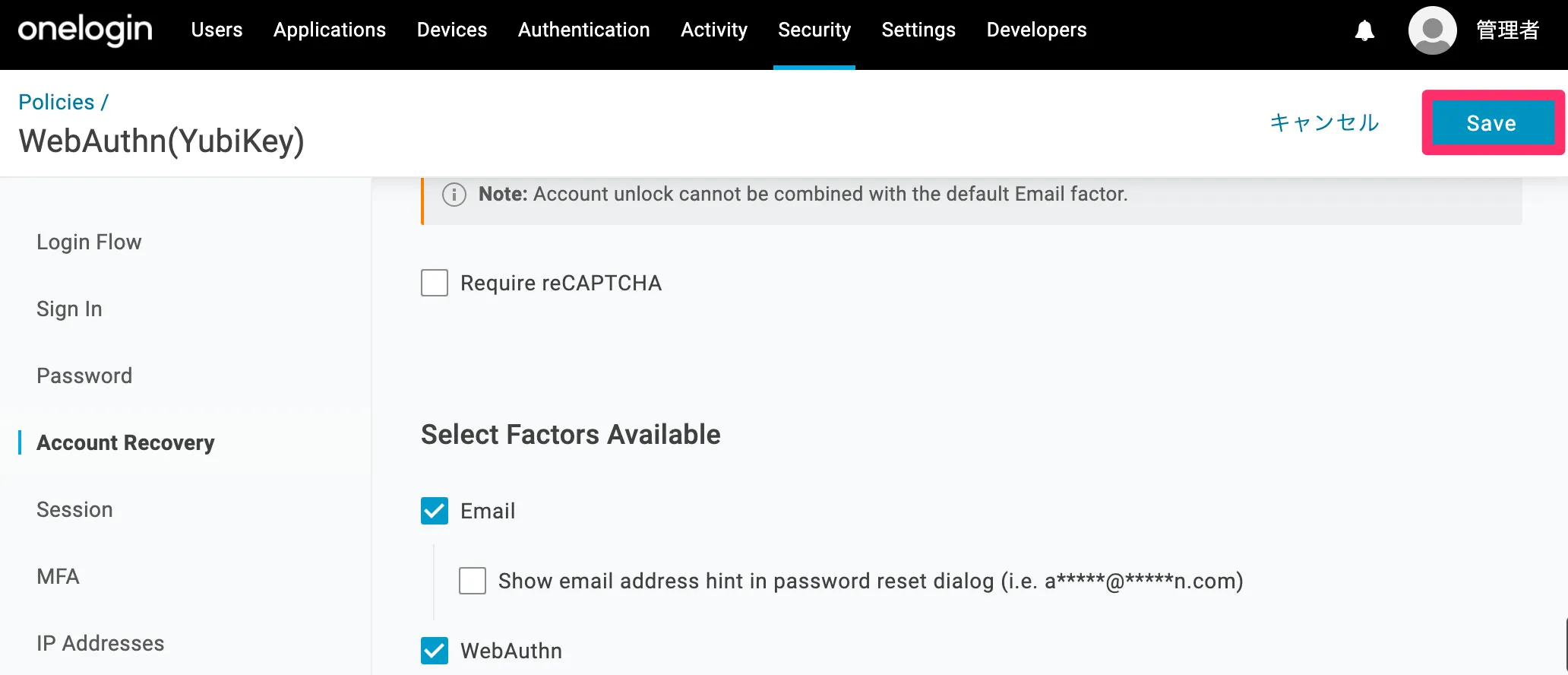

- ページ左側のAccount Recoveryタブをクリックします。

- Select Factors Availableで「YubiKey」にチェックを入れることでユーザーがパスワードリセットをするときにもYubico OTPが使えます。

- 設定が完了したら「Save」をクリックします。

以上でユーザーポリシーの設定は完了です。

FIDO認証

ポリシーを作成する

- お使いのOneLoginの環境に移動し、管理者権限を持つアカウントでログインします。

- 管理者アイコンの隣にある管理ボタンをクリックして管理ページに移動します。

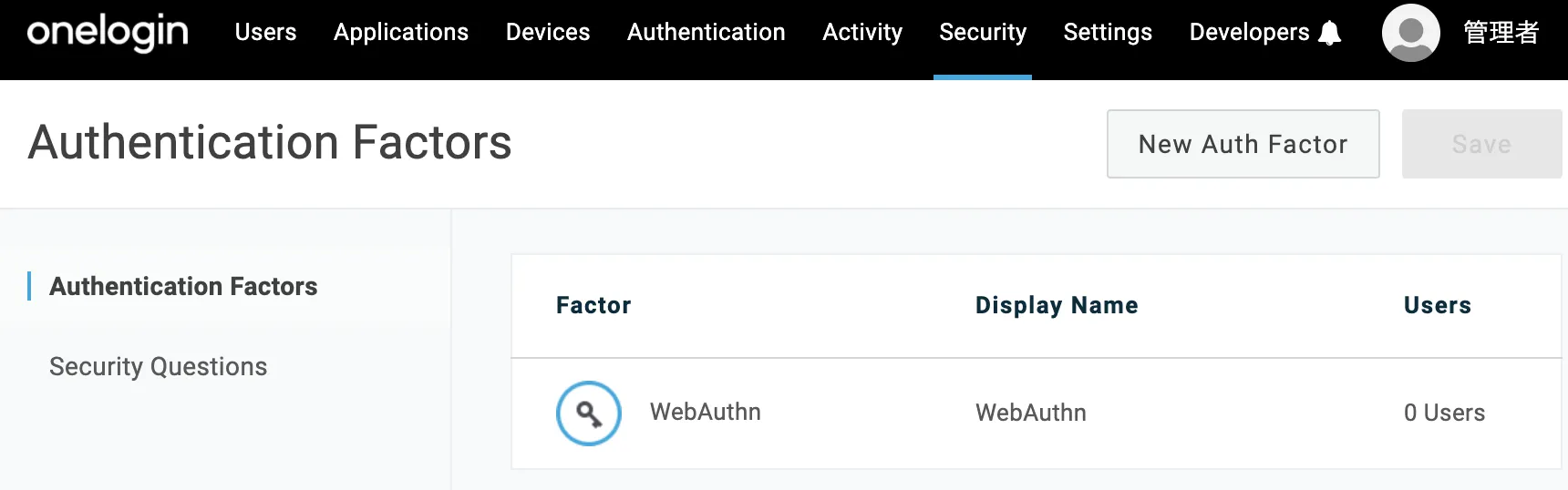

- Security >> Authentication Factorsに移動します。

- 「New Auth Factor」をクリックします。

- 「WebAuthn」を選択します。

- 必要があればUser Descriptionに説明文を加えます。

- 入力が完了したら「Save」をクリックします。

以上で認証要素にFIDO認証が追加できました。

ユーザーポリシーの設定

- Security >> Policiesに移動します。

- 「New User Policy」をクリックします。

- 画面左上部の「Policies」に任意のポリシー名を入力します。

- ページ左側のMFAタブをクリックします。

- One-time passwordsで「OTP Auth Required」にチェックを入れることで、ユーザーがOneLoginにログインするときにMFAが要求されるようになります。

- MFAとしてYubiKeyのFIDO認証を使えるようにするために「WebAuthn」にチェックを入れます。

- 同じページの下部にあるEnforcement Settingsで「OTP required for」でどのユーザーにOTPを要求するか、「OTP required at」でどの頻度でOTPを要求するかを選択します。

- ページ左側のAccount Recoveryタブをクリックします。

- Select Factors Availableで「WebAuthn」にチェックを入れることでユーザーがパスワードリセットをするときにもYubiKeyのFIDO認証が使えます。

- 設定が完了したら「Save」をクリックします。

以上でユーザーポリシーの設定は完了です。

ユーザー側の設定

Yubico OTP

はじめにOneLogin管理者がYubiKeyを認証要素として設定していること、OneLogin管理者がポリシーでログイン時にMFAを必須としていることをご確認ください。

One LoginのMFAとしてYubico OTPを設定する方法

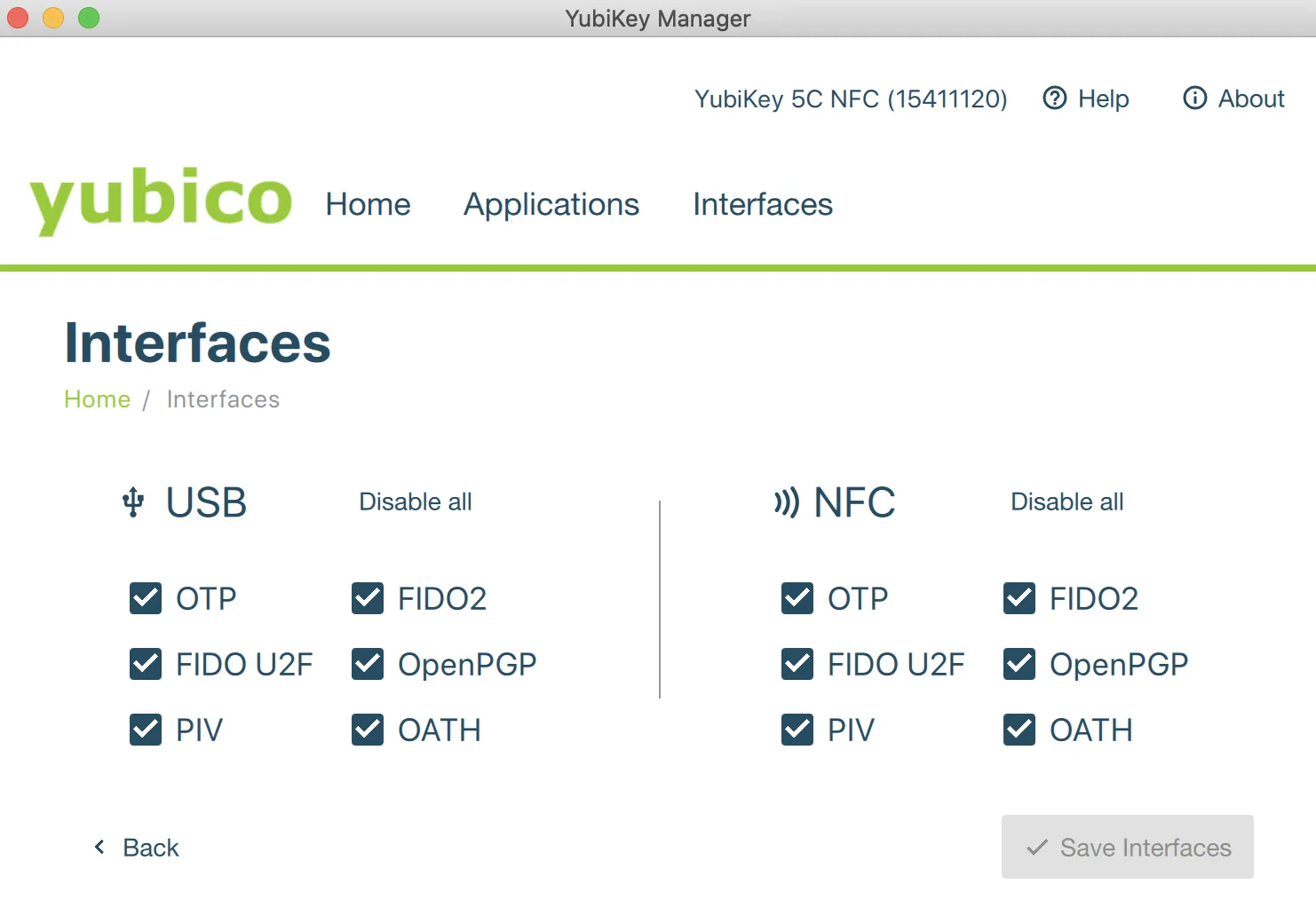

- YubiKey Manager >> Interfacesを開き、OTPを有効にします。

- お使いのOneLoginの環境に移動し、OneLoginのユーザー名を入力します。

- パスワードを入力します。

- 2要素認証の登録が求められるので、「セットアップを始める」をクリックします。

- 認証要素を選ぶ画面が表示されるので、「YubiKey」を選択します。

- YubiKeyの金属部分のボタンを押します。

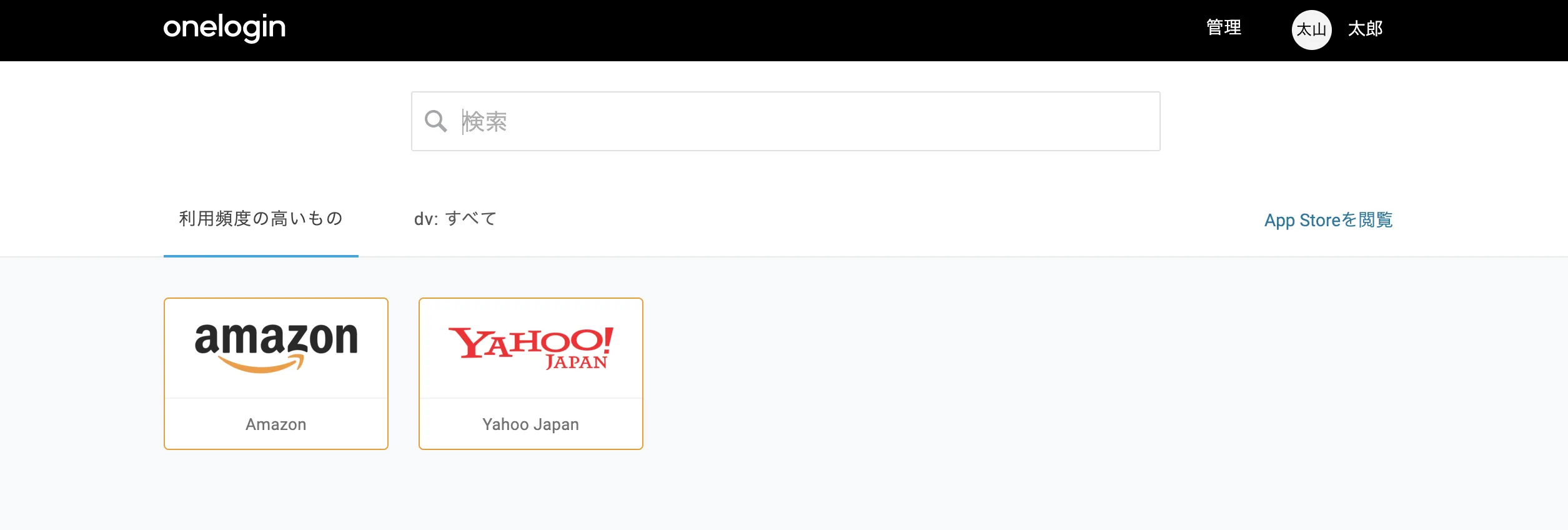

- Yubico OTPの入力が終わると、ポータル画面が表示されます。

以上の設定でOne LoginのMFAとしてYubico OTPが設定できました。

Yubico OTP設定後のログイン手順

- お使いのOneLoginの環境に移動し、OneLoginのユーザー名を入力します。

- パスワードを入力します。

- Yubico OTPの入力が求められるので、YubiKeyの金属部分のボタンを押します。

- Yubico OTPの入力が終わると、ポータル画面が表示されます。

以上でOneLoginへのログインが完了です。

FIDO認証

はじめにOneLogin管理者がWebAuthnを認証要素として設定していること、OneLogin管理者がポリシーでログイン時にMFAを必須としていることをご確認ください。

One LoginのMFAとしてYubiKeyのFIDO認証を使う方法

- YubiKey Manager >> Interfacesを開き、FIDO2,FIDO U2Fを有効にします。

- お使いのOneLoginの環境に移動し、OneLoginのユーザー名を入力します。

- パスワードを入力します。

- 2要素認証の登録が求められるので、「セットアップを始める」をクリックします。

- 認証要素を選ぶ画面が表示されるので、「WebAuthn」を選択します。

- WebAuthnのポップアップが表示されます。YubiKeyを使うので、「USBセキュリティ キー」を選択します。

- YubiKeyの金属部分のボタンを押します。

- FIDO2を有効にしている場合は、PINを入力します。(FIDO U2Fを有効にしている場合はPINの入力は求められません)

- 認証が通ると、ポータル画面が表示されます。

以上の設定でOneLoginのMFAとしてYubiKeyのFIDO認証ができるようになりました。

PC

- お使いのOneLoginの環境に移動し、OneLoginのユーザー名を入力します。

- パスワードを入力します。

- WebAuthnのポップアップが表示されます。YubiKeyを使うので、「USBセキュリティ キー」を選択します。

- YubiKeyの金属部分のボタンを押します。

- FIDO2を有効にしている場合は、PINを入力します。(FIDO U2Fを有効にしている場合はPINの入力は求められません)

- 認証が通ると、ポータル画面が表示されます。

以上の設定で以上でOneLoginへのログインが完了です。

iOS(iPhone with NFC) FIDO認証ではUSB接続だけでなく、NFC接続をすることもできます。活用例として、iPhoneを使ってOneLoginのFIDO認証を紹介します。

- お使いのOneLoginの環境に移動し、OneLoginのユーザー名を入力します。

- パスワードを入力します。

- 「セキュリティキーをアクティベートするか、キーをiPhoneの上部に近づけて続けてください。」という文字が表示されるので、YubiKeyとiPhoneを右の画像のように近づけます。

- FIDO2を有効にしている場合は、PINを入力します。(FIDO U2Fを有効にしている場合はPINの入力は求められません)

- 認証が通ると、ポータル画面が表示されます。

以上のように、NFC接続を使うことでiOSでもFIDO認証が使えます。