YubiKey ー FIDO U2F, FIDO2(WebAuthn) の設定

YubiKey USB接続でのFIDO利用方法

FIDOの接続方法として、USB接続とNFC接続があります。

クラウドサービスの種類によって、USB接続、NFC接続どちらに対応しているか異なります。USB接続、NFC接続の対応サービスは下記の表のようになります。

| クラウドサービス | FIDO2 USB接続 | FIDO2 NFC接触 (Windows) | FIDO2 NFC接触 (iPhone) |

|---|---|---|---|

| ○ | ○ | ○ | |

| 1Password | ○ | △ | ○ |

| Dropbox | ○ | ○ | ○ |

| Microsoft | ○ | ○ | × |

| Github | ○ | △ | ○ |

| ○ | ○ | ○ | |

| OneLogin | ○ | ○ | ○ |

△…Microsoft

EdgeだとNFC接続できませんが、ChromeだとNFC接続できます。

(2020/12/01現在)

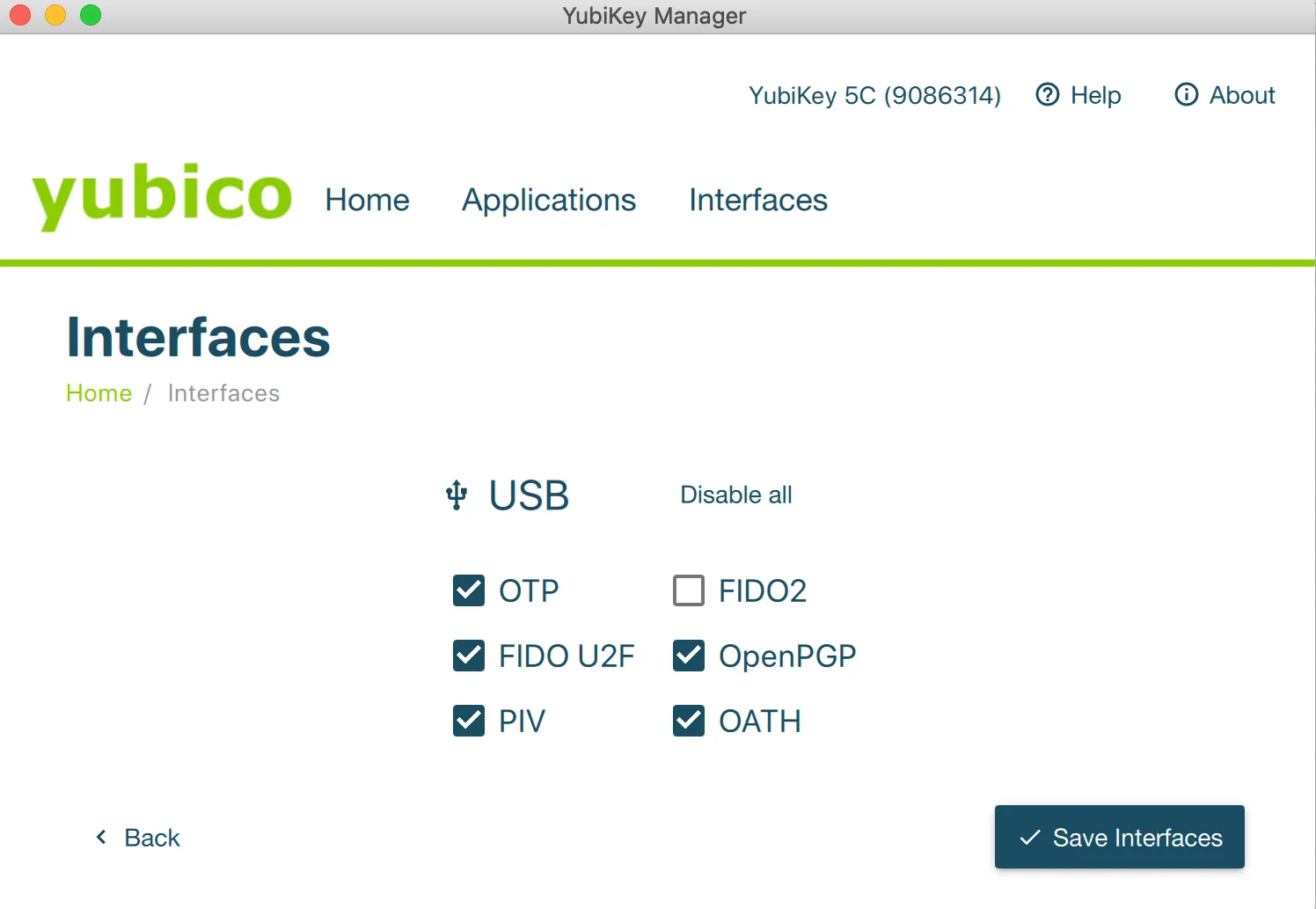

YubiKeyのFIDO2とFIDO U2F有効化/無効化の設定方法

クラウドサービスによって FIDO2、FIDO U2Fどちらが対応しているか異なります。そのため使い方に応じてFIDO2とFIDO U2Fを有効化する必要があります。

YubiKey ManagerのInterfaces設定からでFIDO2、FIDO U2Fそれぞれの有効化、無効化ができます。Default = 有効 となっています。

クラウドサービスごとのFIDO2、FIDO U2F対応は次のようになります。GoogleはU2Fに対応、MicrosoftはFIDO2に対応と違いがあります。

FIDO U2F、FIDO2どちらにも対応しているサービスの場合の選択方法は、FIDO U2F = PIN不要でデバイス認証したい場合、FIDO2 = PIN入力をして自分だけがデバイス認証を利用できるようにしたい場合に、それを選ぶ方法が分かりやすい選択です。

| クラウドサービス | FIDO2 | FIDO U2F |

|---|---|---|

| × | ○ | |

| 1Password | ○ | ○ |

| Dropbox | ○ | ○ |

| Microsoft | ○ | × |

| Github | ○ | ○ |

| ○ | ○ | |

| AWS | × | △ |

AWS(Amazon Web Service)は、safari,Internet ExplorerでU2Fセキュリティキーのサポートがされていません。

FIDO U2F 利用方法

FIDO

U2FではPINを入力せずに、認証ができます。FIDO認証でPINの入力をしない場合はFIDO2を無効にして、FIDO

U2Fのみを有効にすることでPIN入力を無効にできます。

PIN入力の有無は次の表のようになっています。

| FIDO2 | FIDO U2F | PIN入力 |

|---|---|---|

| 有効 | 有効 | 必要 |

| 有効 | 無効 | 必要 |

| 無効 | 有効 | 不要 ←この場合のみPIN入力の無効化が可能 |

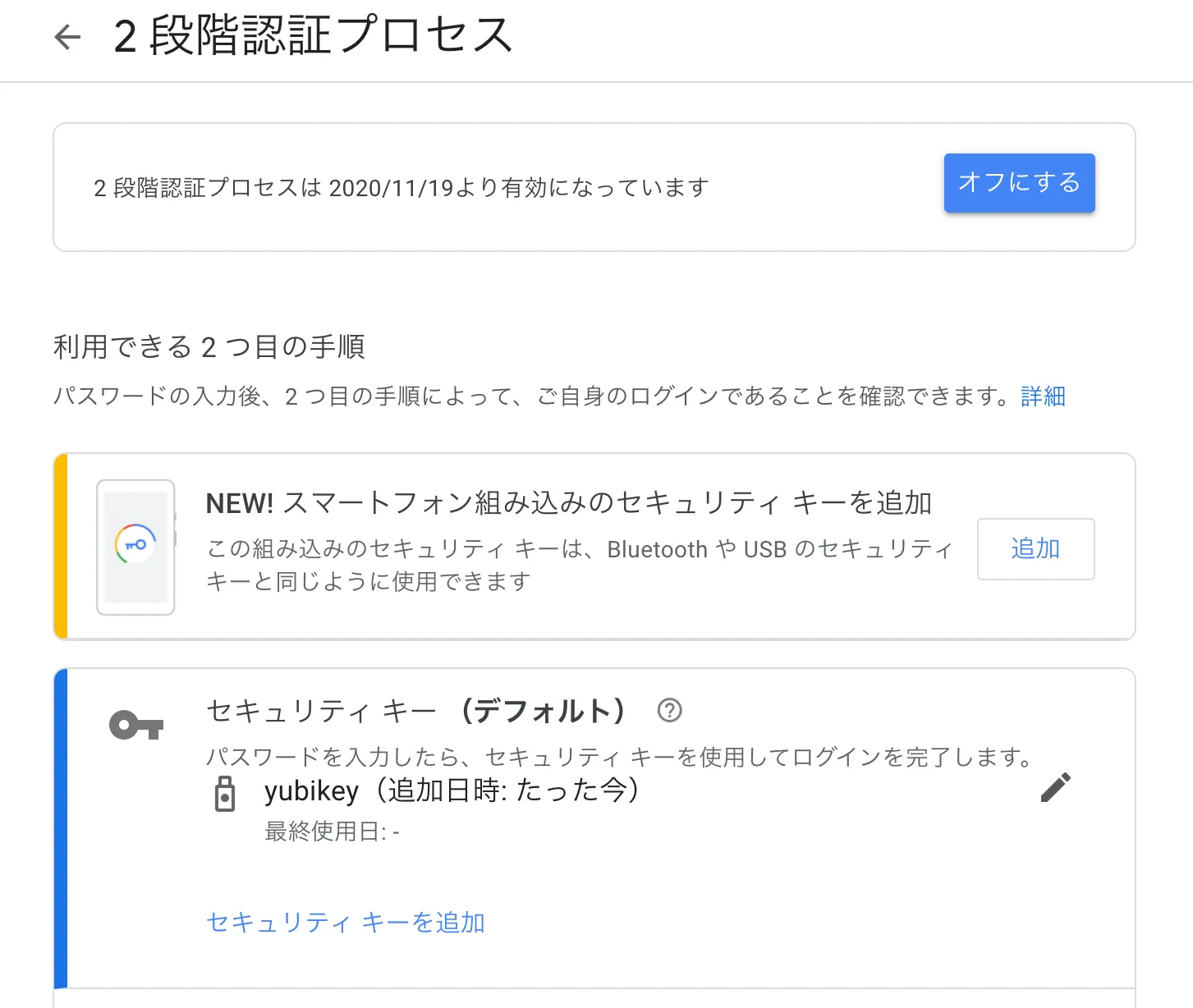

FIDO U2Fを利用するGoogleアカウント認証への登録方法

- Google アカウントにログインします

- アカウント管理に移動します

- セキュリティの項目から下へスクロールし、「2段階認証プロセス」を選択します

- 2段階認証プロセス画面で「使ってみる」をクリックします

- 「他のオプションを表示」をクリックします

- セキュリティ キー」を選択します

- 登録するYubiKeyを準備できたら、右下の「次へ」をクリックします

- PCのUSBポートにYubiKeyを挿してタッチをします

- YubiKeyの登録が完了すると、「セキュリティ キー名」を入力し右下の「完了」をクリックします

- 「セキュリティ キー名」の入力が完了すると、画面表示が変わります

以上でGoogleアカウントとの連携の設定は完了です。

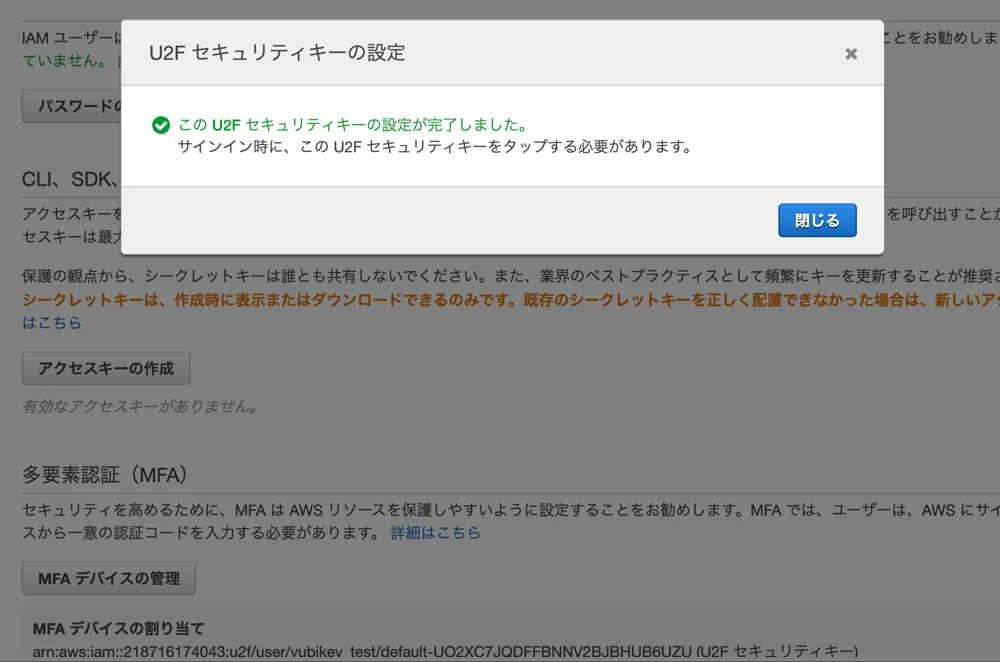

AWSユーザーアクセスでYubiKeyをMFAデバイスとして利用

- AWSにアクセスし、サインインします

- ナビケーションバーの右側で使用するアカウント名を選択して、「マイセキュリティ資格情報」をクリックします

- セキュリティ認証情報の画面が表示されたら下へスクロールし、「多要素認証(MFA) >> MFAデバイスの割り当て」をクリックします

- MFAデバイスのタイプで「U2F セキュリティキー」を選択して「続行」をクリックします

- コンピュータのUSBポートにU2Fセキュリティキーを挿入して、YubiKeyのボタンを押します

- セキュリティキーのメーカーとモデルの読み取りの許可が求められたら「許可」を選択します

- 「このU2Fセキュリティキーの設定が完了しました。」と表示されたら「閉じる」をクリックします

以上でAWSユーザーアクセスでYubiKeyをMFAデバイスとして登録が完了です。

FIDO2 (WebAuthn) 利用方法

InterfaceでFIDO2を有効にしておくと、FIDO認証を使うときにPINの入力が求められるようになります。

一般ユーザーはPINを設定すること無く利用することに心配は少ないですが、管理者など権限が強いユーザーはYubiKeyにPINを設定することをお勧めします。

PIN入力の必要性の有無はこちらをご覧ください。

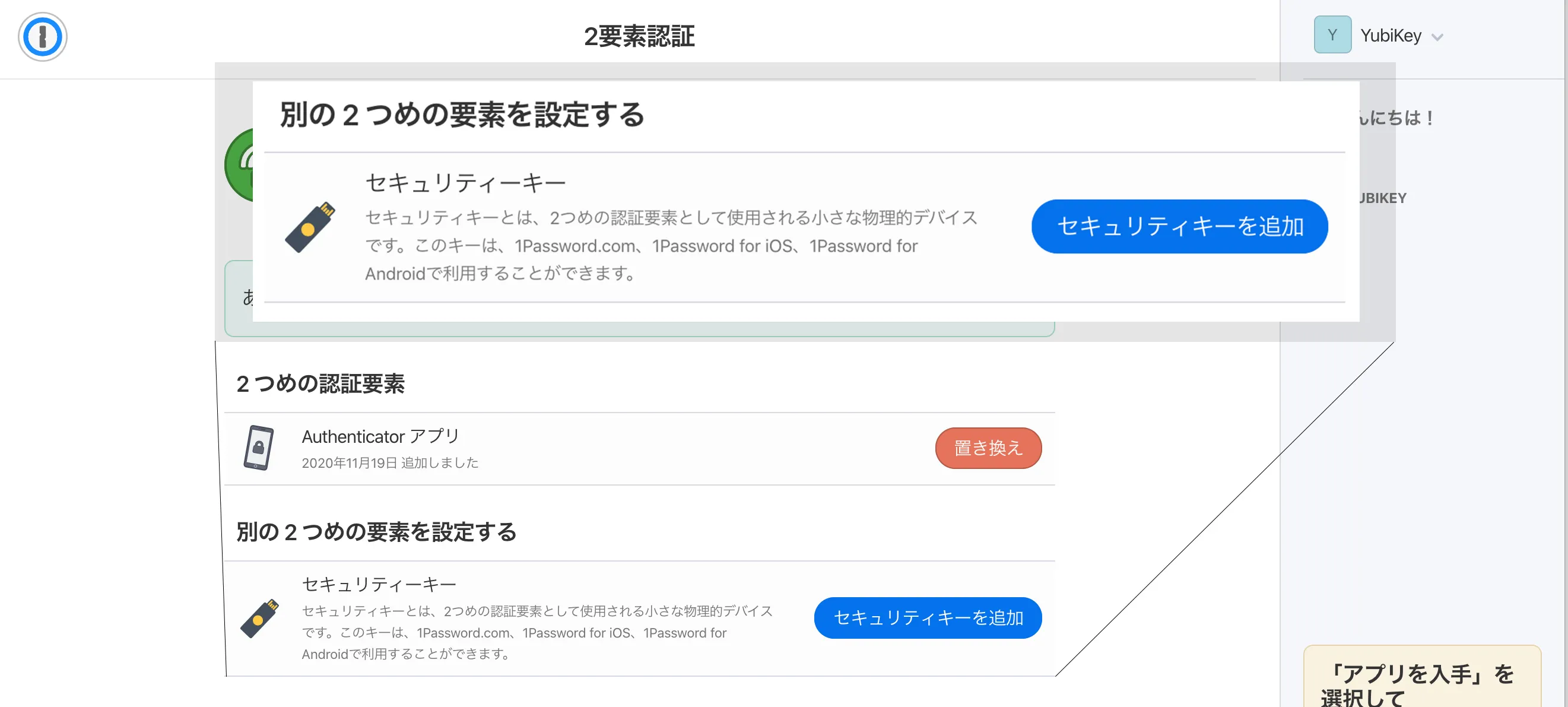

FIDO2を利用する1Passwordアカウント認証の利用方法

YubiKeyをFIDO2で利用サンプルとして1Passwordアカウント認証の利用方法を説明します。1PasswordではFIDO2でもFIDO U2Fでも使用できますがFIDO2を有効にした場合PINの入力が必要です。

- 1Passwordにログインして、右側のアカウントのタブから「マイプロフィール」を開きます

-

左側にある「その他のアクション」から「2要素認証の管理」を開きます

1Passwordで2要素認証にYubiKeyを登録するには、Authenticatorアプリを登録しておく必要があります - Authenticatorアプリの欄にある「アプリの設定」をクリックします

- AuthenticatorアプリでQRコードをスキャンします

- Authenticatorアプリで表示された認証コードを入力します

- Authenticatorアプリが正しく登録されると画面上にポップアップが出てくるので、「Done」をクリックします

- 別の2つ目の要素を設定する」の「セキュリティーキー」の欄から「セキュリティーキーを追加」をクリックします

- セキュリティーキーの名前を入力したら、「次へ」をクリックします(FIDO2を有効にしている場合はここでPINの入力が求められます)

- USBポートにYubiKeyを挿入し、ボタンを押します

- セキュリティーキーが正しく登録されると画面上にポップアップが出てくるので、「Done」をクリックします

以上で1Passwordとの連携の設定は完了です。

WebAuthnを利用するOneLoginアカウント設定方法

- まず初めに、お使いのOneLogin環境へ移動します

- ご自身のOneLoginアカウントのユーザー名とパスワードを入力し、「続行する」をクリックします

- 次のような表示が出た場合、2要素認証の設定が必要となりますので、「セットアップを始める」をクリックします(この画面は、管理者がOTP認証を必須に設定している場合に表示されます)

- WebAuthnのポップアップが表示されます。YubiKeyを使うので、オプションの「USB セキュリティ キー」をクリックします

- セキュリティキーの挿入が要求されるので、お使いのYubiKeyセキュリティキーをPCに接続します。

- 接続後、セキュリティキーのボタンを押して、設定は完了です

以上の設定により、OneLoginアカウントのOTP認証が設定されます。

OneLoginアカウントにWebAuthnが適用されているかの確認方法

実際にOTP認証(WebAuthn)が適用されているかどうか、プロフィールページから確認することができます。

- OneLoginアカウントにログイン後、右上のユーザーアイコンからプロフィールへ移動します

- プロフィールページへ移動し、画面左側の一覧にある「セキュリティ要素」をクリックします

- ファクタにWebAuthnが表示されていることを確認してください

以上でOneLoginアカウントにWebAuthnが適用されているかの確認作業は完了です。

YubiKey FIDO2 のPINセットアップ

PIN登録

YubiKeyをFIDO2で利用する場合は、YubiKey ManagerのApplications - FIDO2画面でPIN設定して利用します。

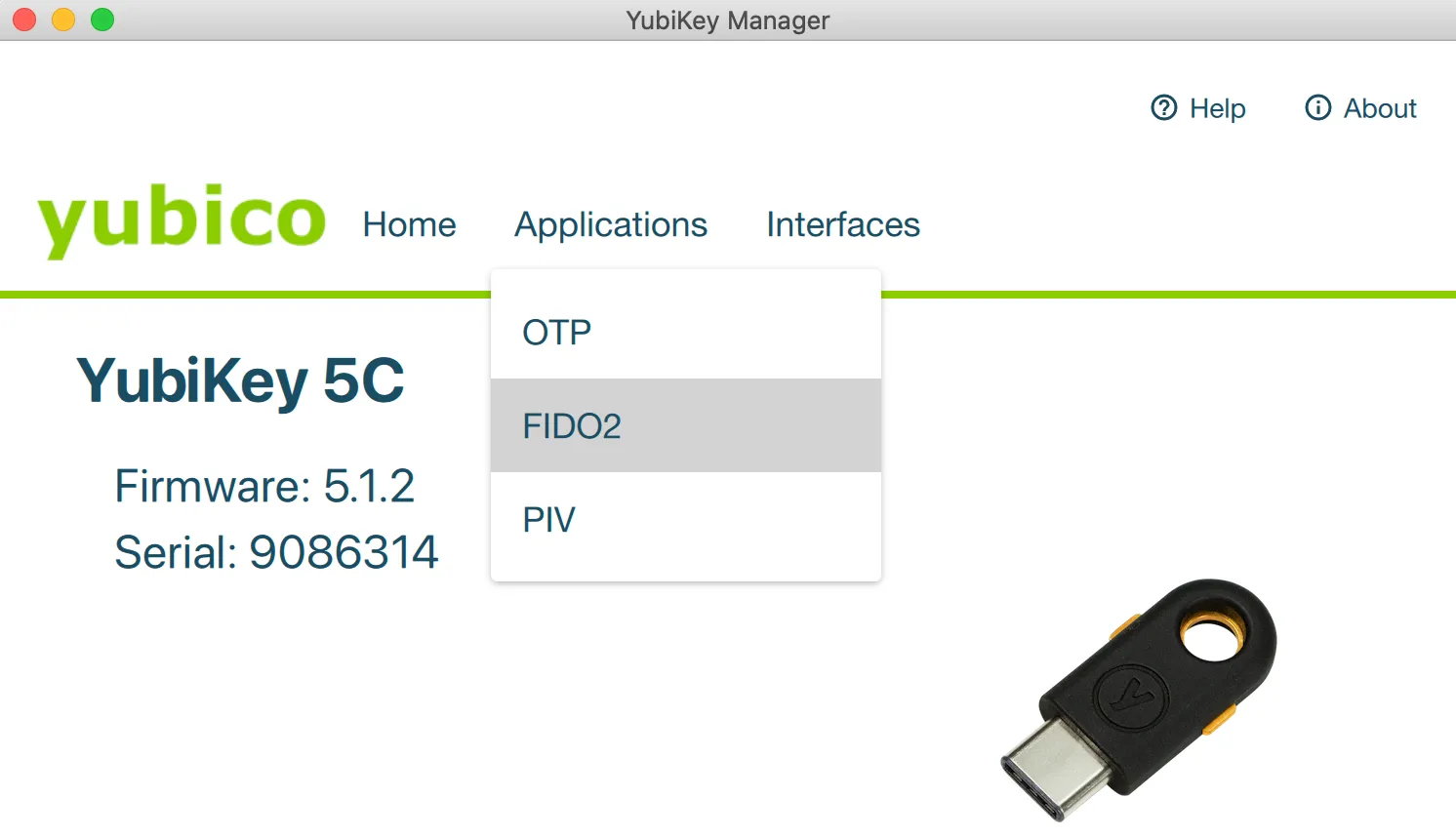

- YubiKey Managerを開き、Applications >> FIDO2を選択します

- 「Set PIN」をクリックします

- New PINで新しく設定したいPIN、Confirm PINで新しく設定したいPINをもう一度入力し、右下の「Set PIN」をクリックします

以上でPIN登録は完了です。

PIN変更

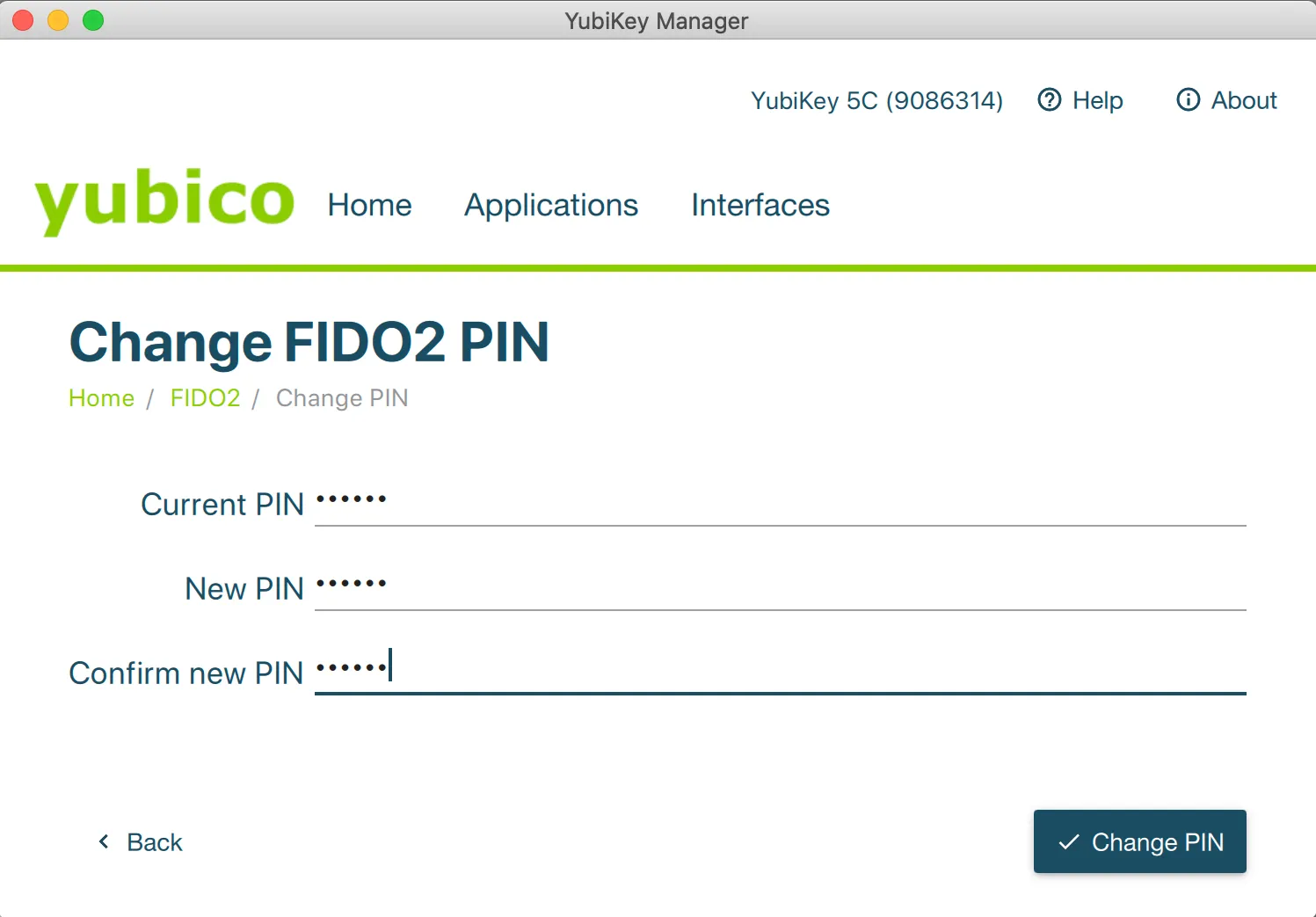

YubiKeyをFIDO2でPIN変更する場合は、YubiKey ManagerのApplications - FIDO2画面でPIN設定して利用します。

- YubiKey Managerを開き、Applications >> FIDO2を選択します

- 「Change PIN」をクリックします

- Current PINで現在のPIN、New PINで新しく設定したいPIN、Confirm new PINで新しく設定したいPINをもう一度入力し、右下の「Change PIN」をクリックします

以上でPIN変更は完了です。

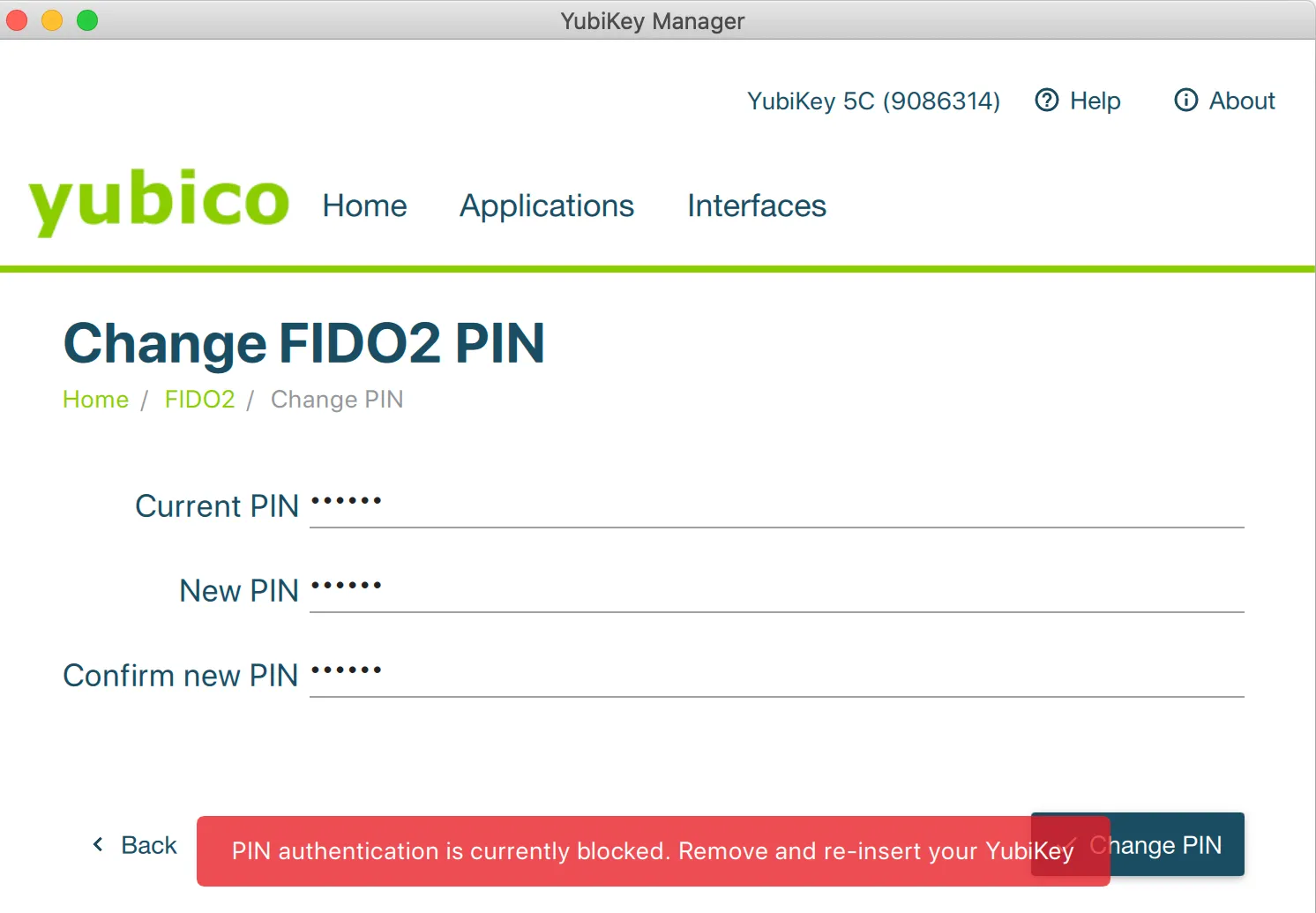

PINロック解除

デフォルトでは、連続して3回間違ったPINが入力されると、YubiKeyはデバイスロックされます。

画像のように「PIN authentication is currently blocked.Remove and re-insert your YubiKey」と表示されたら、YubiKeyをUSBポートから抜いて、再度挿入することでPINロックを解除することができます。デバイスPINは自分が覚えやすくまた推測されにくいことが重要です。

※上記PIN変更を参照

FIDO2のリセット(初期化)

YubiKeyをFIDO2をリセット場合は、YubiKey ManagerのApplications - FIDO2画面でPIN設定して利用します。

- YubiKey Managerを開き Applications ー FIDO2を選択します

- 「Reset FIDO」をクリックします

- 確認画面が表示されるので「YES」をクリックします

- 下記のような画面が表示されるので YubiKeyをUSBポートから抜いて、再度挿入します

- YubiKeyのボタンを押します

- リセットが完了したら画面下部に「FIDO applications have been reset」と表示されます

以上でFIDO2のリセットは完了です。

YubiKey NFC接続でのFIDO利用方法

YubiKeyを非接触NFCインターフェースで利用する場合のFIDO利用可否を一覧にします。USB接続であれば利用できるクラウドサービスも、NFC非接触NFCインターフェースで利用できないサービスもあります。

| クラウドサービス | FIDO2 USB接続 | FIDO2 NFC接触 (Windows) | FIDO2 NFC接触 (iPhone) |

|---|---|---|---|

| ○ | ○ | ○ | |

| 1Password | ○ | △ | ○ |

| Dropbox | ○ | ○ | ○ |

| Microsoft | ○ | ○ | × |

| Github | ○ | △ | ○ |

| ○ | ○ | ○ | |

| OneLogin | ○ | ○ | ○ |

(2020/12/01現在)

PCで利用するNFCリーダーのセットアップ

YubiKeyを非接触NFCインターフェースで利用するためには、Windows/macOS用のNFCリーダーを使用します。NFCリーダーを使用するにはデバイス専用のドライバーソフトをインストールする必要があります。

- SONY RC-S380

- IOデータ USB-NFC3

これら機種を例にリーダーセットアップ方法を解説します。

SONY RC-S380

SONY RC-S380はWindowsのみ対応しています。

ドライバーソフトのダウンロード

- https://sony.co.jp/pasori/にアクセスし「ダウンロード」をクリックします

- 画面右側の「Windows用 アプリ・ソフトウェア一覧へ」をクリックします

- 「ダウンロードページへ」をクリックします

- NFCポートソフトウェア >> ダウンロードをクリックします

- 「ダウンロードしたNFCポートソフトウェアのアイコンをクリックします

-

画面の指示に従い、ソフトウェアをインストールします

途中でコンピューターの再起動が求められるので、画面の指示に従って再起動してください

以上でSONY RC-S380のドライバーソフトのインストールは完了です。

USB-NFC3

USB-NFC3はWindowsにもMacにも対応していますが、FIDO利用は2020年12月時点ではWindowsに限られます。

ドライバーソフトのダウンロード

USB-NFC3はWindowsドライバーを取得して利用してください

SONY RC-S380はWindowsのみ対応しています。

- https://www.iodata.jp/p/231044/ にアクセスし ページ下部の「USB-NFC3 サポートソフト」をクリックします

- 使用OSを選択する画面が出てくるので利用OSを選択します

- OSを選択するとダウンロードボタンが表示されるので「ダウンロード」をクリックします

- ダウンロードした「usbnfc3_XXX.dmg」ファイルをダブルクリックして解凍します(XXXは数字)

- デスクトップ上にある「usbnfc3_XXX」フォルダーを開き「Setup」ファイルをダブルクリックします

- 画面の指示に従い、ソフトウェアをインストールします

以上でWindows環境でのUSB-NFC3のドライバーソフトのインストールは完了です。

iPhoneで利用するNFCセットアップ

YubiKeyをiPhone(iOS)で非接触NFCインターフェースで利用する場合は、iPhoneは標準でNFCインターフェースを搭載しており利用できますのでセットアップは不要です。

YubiKeyをiPhoneにかざす際は、iPhone裏面上部にYubiKeyデバイスを近づけ接触させると、非接触NFCインターフェースでデバイス利用ができます。非接触NFCインターフェースを持つiPhone機種は、iPhone7/ iPhone7 Plus 以降が対応しています。

| クラウドサービス | FIDO2 NFC (iPhone) |

|---|---|

| ○ | |

| 1Password | ○ |

| Dropbox | ○ |

| Microsoft | × |

| Github | ○ |

| ○ | |

| OneLogin | ○ |

(2020/12/01現在)

iPhoneで利用する FIDO利用方法

iPhoneにおいてFIDO U2Fの使用例として、Googleアカウントの二段階認証プロセスがあります。

iPhoneでFIDO U2Fを利用するGoogleアカウント認証の利用方法

二段階認証が求められたら、下記の画像のようにYubiKeyをiPhoneに近づけることで認証ができます。

ykmanコマンド集

YubiKey Managerで行っていた設定をコマンドラインで行うことができます。

ykmanの環境設定

Mac

ターミナルを開いて、brew install ykmanと入力するとコマンドラインツールがインストールされてコマンドラインでYubiKeyの設定を行えるようになります。

Windows

Windows環境では、YubiKey Managerをインストールすると、一緒にコマンドラインツールもインストールされています。Windowsのコマンド環境を管理者として開いて、C:\Program Files\Yubico\YubiKey Manager> にディレクトリを移動することでコマンドラインでYubiKeyの設定を行えます。

こちらのコマンド集ではWindowsでのコマンドと実行結果を紹介しますが、MacでもWindowsでもコマンドと実行結果は同じです。

-

アプリの有効化(例:USB接続で「FIDO2」を有効にする)

> ykman config usb -e FIDO2 Enable FIDO2. Configure USB interface? [y/N]: y - アプリの無効化(例:NFC接続で「FIDO U2F」を無効にする)

> ykman config nfc -d U2F

Disable FIDO U2F.

Configure NFC interface? [y/N]: y> ykman fido set-pin -n123456

> ykman fido access change-pin -n123456<動作結果表示なし>

> ykman fido set-pin -P123456 -n135791

> ykman fido access change-pin -P123456 -n135791<動作結果表示なし>

> ykman fido info

PIN is set, with 8 tries left.

PIN is set, with 8 attempt(s) remaining.> ykman fido info

PIN is not set.> ykman fido reset

WARNING! This will delete all FIDO credentials, including FIDO U2F credentials, and restore

factory settings. Proceed? [y/N]: y

Remove and re-insert your YubiKey to perform the reset...

Touch your YubiKey...その他のコマンドについてはこちらをご覧ください