Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Jamf管理対象機器にSCEPでクライアント証明書を導入する

セキュアなWi-Fiの導入は難しく、Jamfが管理するデバイスに最適なネットワーク認証方式は何かと悩むことがあります。

最大限のセキュリティと認証効率を得るには、証明書ベースの認証(EAP-TLS)を使用したWPA2-Enterprise

/

802.1xネットワークの実装が最適です。認証情報を排除し、認証に証明書を使用することで、パスワードがもたらす影響(簡単に漏洩する、パスワードリセットポリシー、不十分な認証体験)を否定することができます。

さらに、管理者の可視性とアイデンティティのコンテキストが大幅に改善されます。証明書によって、すべてのネットワーク接続に名前が付けられるため、誰がネットワークにいるのかを正確に把握することができます。PKIに投資することで、SSL復号化の扉も開かれ、すべてのユーザーが組織のコンテンツポリシーに従っていること、SSL暗号化されたマルウェアがネットワークに侵入していないことを確認できるようになります。

Jamfデバイスに証明書を効率的に装備するには、SCEPゲートウェイを利用するのが最良の選択肢です。SCEPペイロードが送信されると、デバイスは証明書用に手動で設定する必要はなく、SCEPゲートウェイを通じて自動的に登録され、エンドユーザーの操作は必要ありません。SecureW2のManaged

Device Gateway

APIを使用すれば、Jamfが管理するすべてのデバイスを簡単に証明書で登録することができます。

- SecureW2のPKIサービスを使用する場合、まず中間CA、実際の証明書フォーマット、およびSCEPゲートウェイのURLを設定することから始めます。

-

Jamfの管理ポータルで、新しい署名証明書をアップロードします。

- これで証明書はネットワークから信頼され、すべての主要ベンダーのアクセスポイントに統合されるようになります。

- 証明書の配布先として、SCEP URLを入力します。

-

macOSおよびiOSデバイス用のJamf

SCEPおよびWi-Fiプロファイルを用意する。

- 証明書ペイロードとWi-FiペイロードはSCEP URL経由で送信され、デバイスに信頼できる証明書と組織用にカスタマイズされたワイヤレス設定を装備させることができます。

-

完了すると、デバイスは証明書の要求を開始し、証明書ベースのセキュリティで保護されたWPA2-Enterprise

EAP-TLSネットワークに設定することができます。

- 管理対象デバイスは、主要ベンダーの既存のRADIUSサーバー、またはSecureW2 クラウドRADIUSによって認証されます。

JamfでSCEPをセットアップするための前提条件です:

- エンドユーザーがJamfで自分のデバイスを登録できる。

- Appleプッシュ通知用の証明書を作成し、Jamfにアップロードしている。

SecureW2におけるEAP-TLS用SCEPエンロールメントの設定

SCEPによる証明書登録を設定する手順について説明します

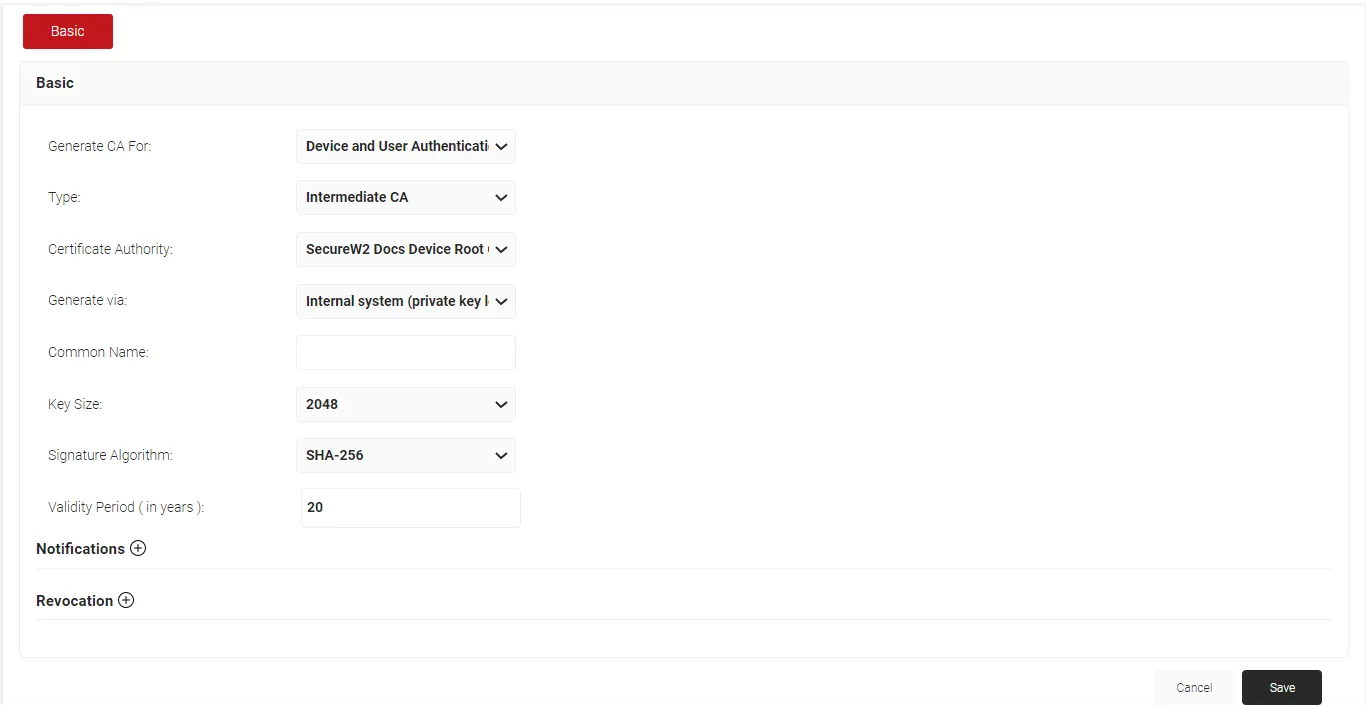

SCEP Gateway統合のための中間CAの作成

ベストプラクティスとして、SecureW2はJoinNow SCEP

GatewayとJamfの統合のために新しい中間CAを持つことを推奨しています。BYODデバイスに証明書を発行するCAは、管理対象デバイスに証明書を発行するCAとは別にする必要があり、管理対象デバイスは電子メール通知を必要としないためです。Jamfの管理対象デバイスに証明書を発行する専用CAの電子メール通知を無効にすることができます。

新しい中間CAを作成するには、以下の手順に従います:

- JoinNow MultiOS Management Portalから、PKI > Certificate Authoritiesに進みます。

- 認証局を追加をクリックします。

- 基本セクションで、Generate CA Forドロップダウン・リストから、デバイスとユーザーを認証するためにDevice and User Authenticationオプションを選択します。

- タイプドロップダウン・リストから、中間CAを選択します。

- Certificate Authorityドロップダウンから、組織に付属しているデフォルトのRoot CAを選択します。

-

Common

Name(共通名)フィールドに、名前を入力します。SecureW2

では、「SCEP」を含む名前を推奨しています。

- 保存をクリックします。これにより、新しい中間 CA が生成されます。

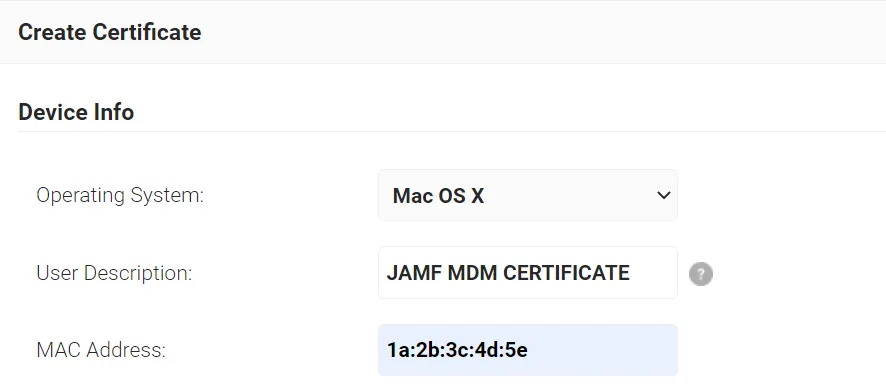

Jamf署名証明書の作成

注:ポリシー管理 >

登録ポリシーでJamf登録要求の証明書を発行するように設定されている

CAは、この署名証明書を作成するCAと同じである必要があります。

Jamf署名証明書を作成する:

- JoinNow MultiOS Management Portalから、PKI > Create Certificateに移動します。

- デバイス情報セクションで、オペレーティングシステムドロップダウンリストから、オペレーティングシステムを選択する。

- User Descriptionには、説明を入力します。

-

MAC Addressに、一意の MAC アドレスを入力します。

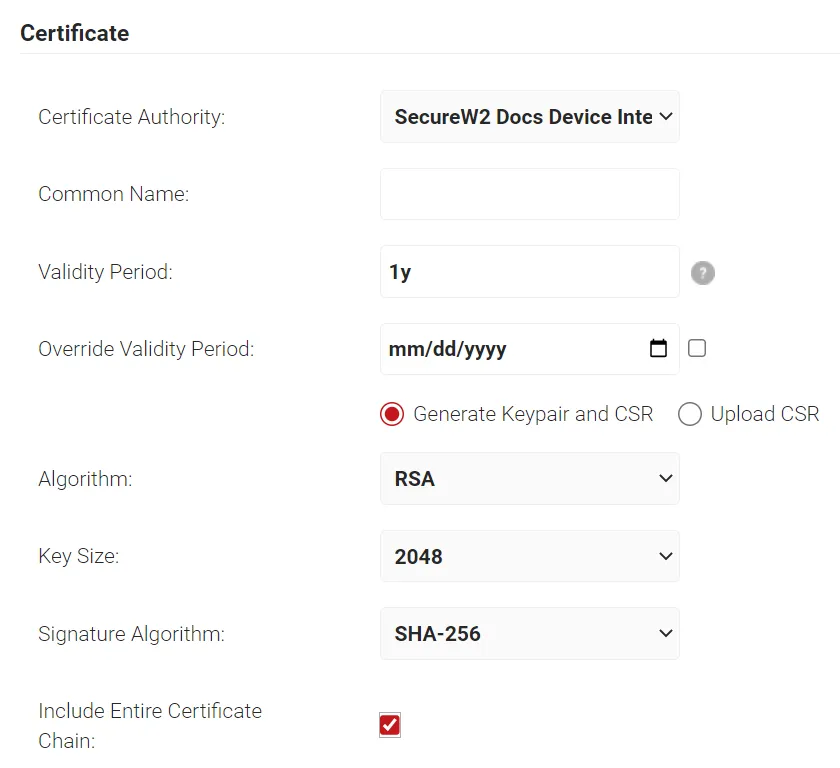

- 証明書セクションで、「認証局」ドロップダウン・リストから、SCEPを使用するクライアントへの証明書発行に使用する中間CAを選択します(「SCEPゲートウェイ統合用の中間CAの作成」セクションで作成された)。

- Common Nameに、コモンネーム(例:「Jamf Signing Certificate」)を入力します。

- 有効期間フィールドに、証明書の有効期間を入力します(要件に基づく)。

- キーサイズドロップダウンリストより、キーサイズを選択します。

-

Signature Algorithm

ドロップダウンリストから、証明書署名要求の署名アルゴリズムを選択します。

- 「Include Entire Certificate Chain(証明書チェーン全体を含める)」チェックボックスを選択します。これは必須です。

-

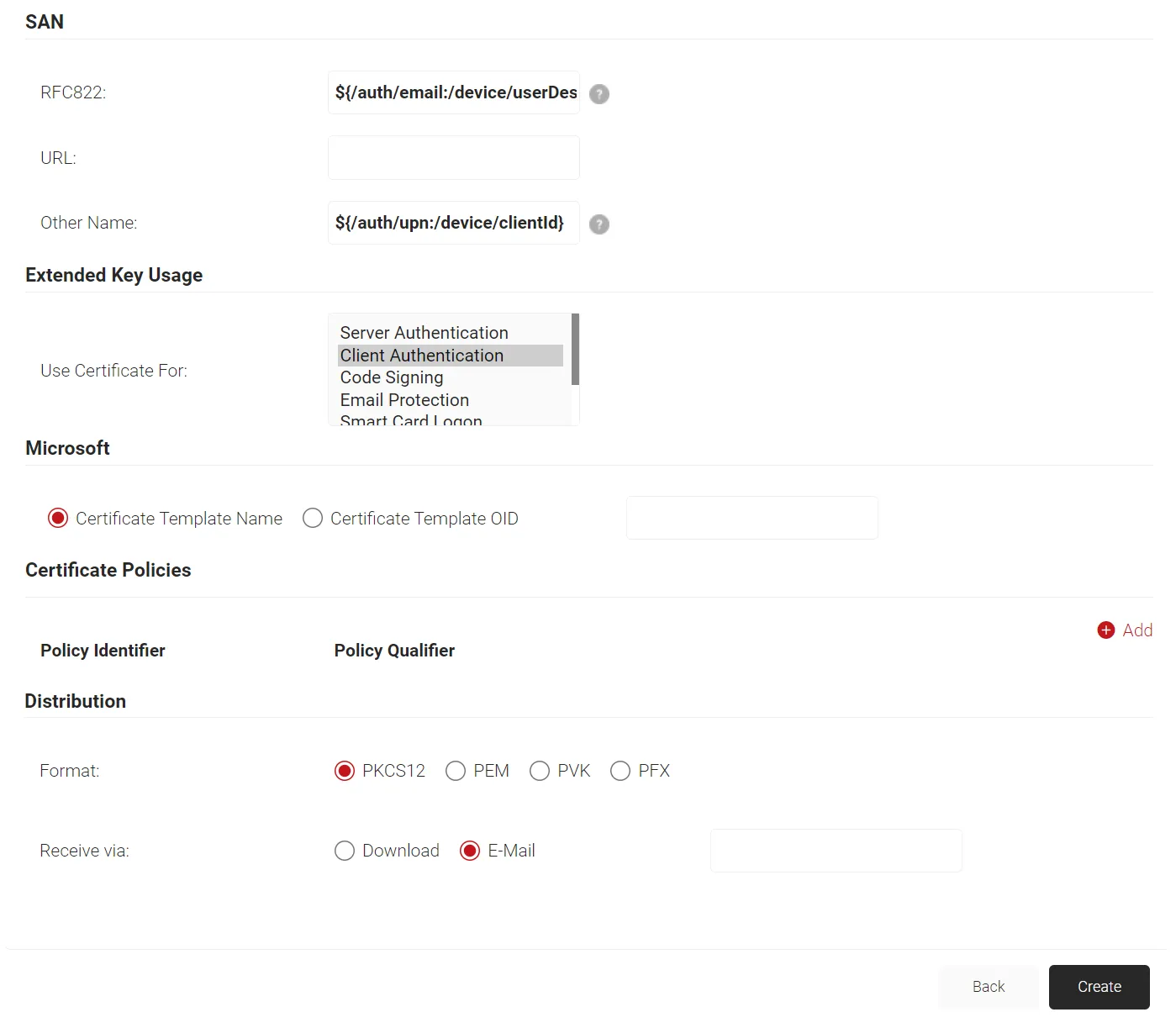

SAN セクションで、以下の値を入力します:

- RFC822 フィールドには、$[/auth/email:/device/userDescription] と入力します。

- Other Nameフィールドには、$[/auth/upn:/device/clientId]と入力します。

-

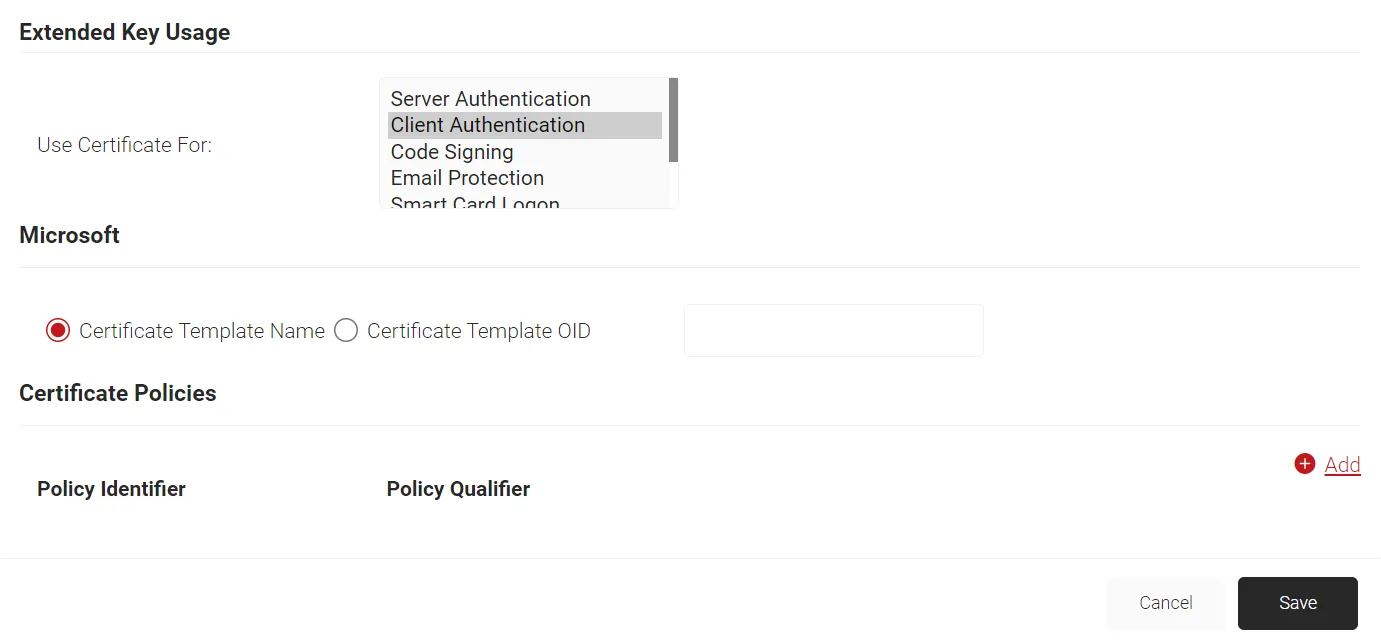

Extended Key UsageセクションのUse Certificate

Forリストで、Client Authenticationを選択します。

- 作成をクリックして、PKCS12 ファイルをダウンロードします。

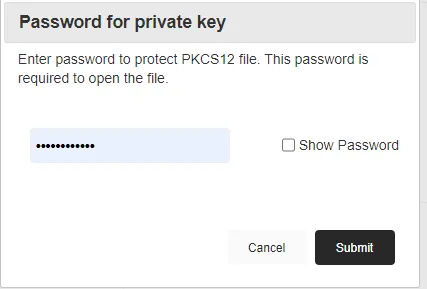

-

秘密鍵のパスワードプロンプトが表示されたら、必要なパスワードと優先するパスワードを入力します。Submitをクリックします。

Jamf証明書テンプレートの作成

Jamf証明書テンプレートを作成するには、次の手順を実行します:

- PKI > 認証局 > 証明書テンプレート > 証明書テンプレートの追加に移動します。

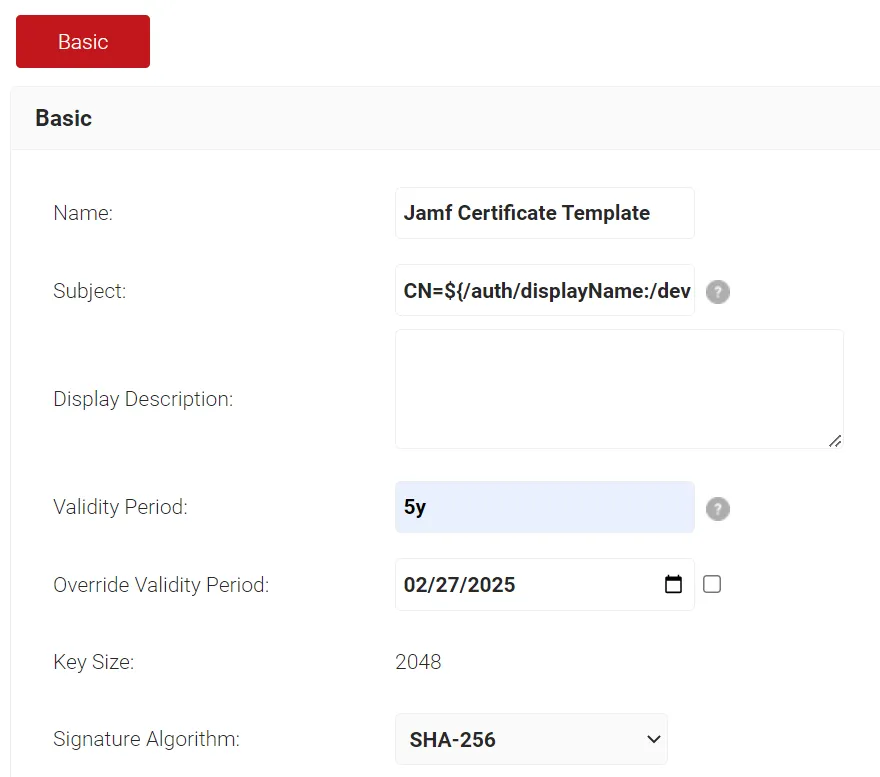

- 「Name」フィールドに、必要な名前を入力する。

- Subject フィールドに、CN=$[/auth/displayName:/device/identity] と入力します。

- 有効期間フィールドに、証明書の有効期間を入力します(要件に基づく)。

- Override Validity Periodフィールドで、有効期間を回避する特定の日付を選択します。

-

Signature Algorithm

ドロップダウンリストから、証明書署名要求の署名アルゴリズムを選択します。

-

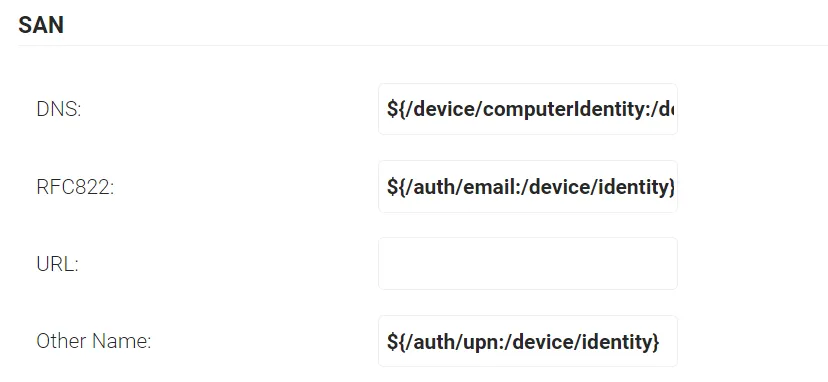

SANの下に、以下の値を入力します:

- DNS フィールドに、$[/device/computerIdentity:/device/buildModel] と入力します。

- RFC822フィールドには、$[/auth/email:/device/userDescription]と入力します。

-

Other

Name欄に、$[/auth/upn:/device/clientId]と入力します。

-

Extended Key UsageセクションのUse Certificate

Forリストで、Client Authenticationを選択します。

- 保存をクリックします。

SCEP URLと共有シークレットを生成する

SCEP URLとシークレットを生成する:

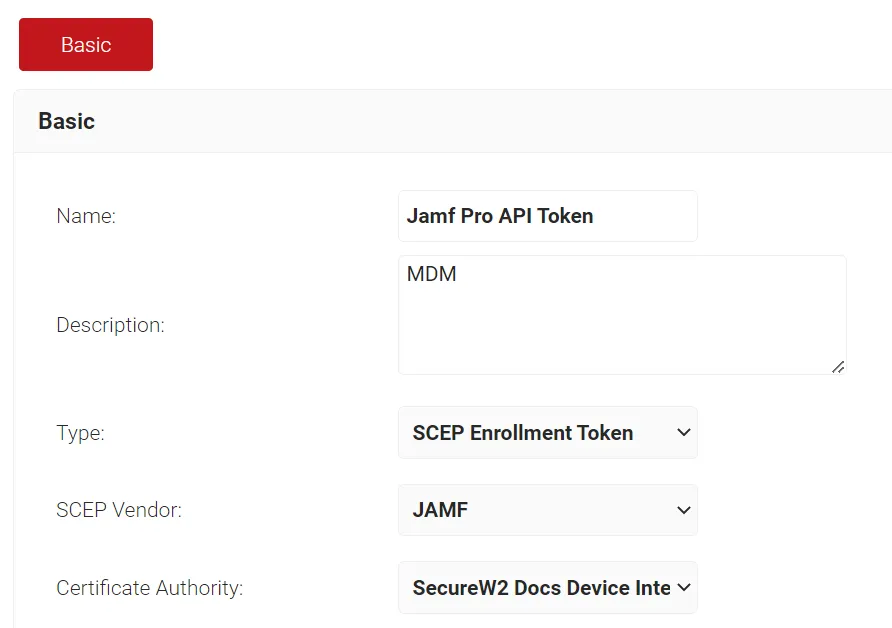

- JoinNow MultiOS Management Portalから、Identity Management > API Tokensに進みます。

- APIトークンの追加をクリックします。

- Basicセクションで、APIトークンの名前と説明を入力します。

- タイプドロップダウン・リストから、SCEP Enrollment Tokenを選択します。

- SCEP Vendorドロップダウン・リストから、Jamfを選択します。

-

認証局ドロップダウン・リストから、CAを選択します。CA

を選択しない場合、デフォルトで組織 CA が選択されます。

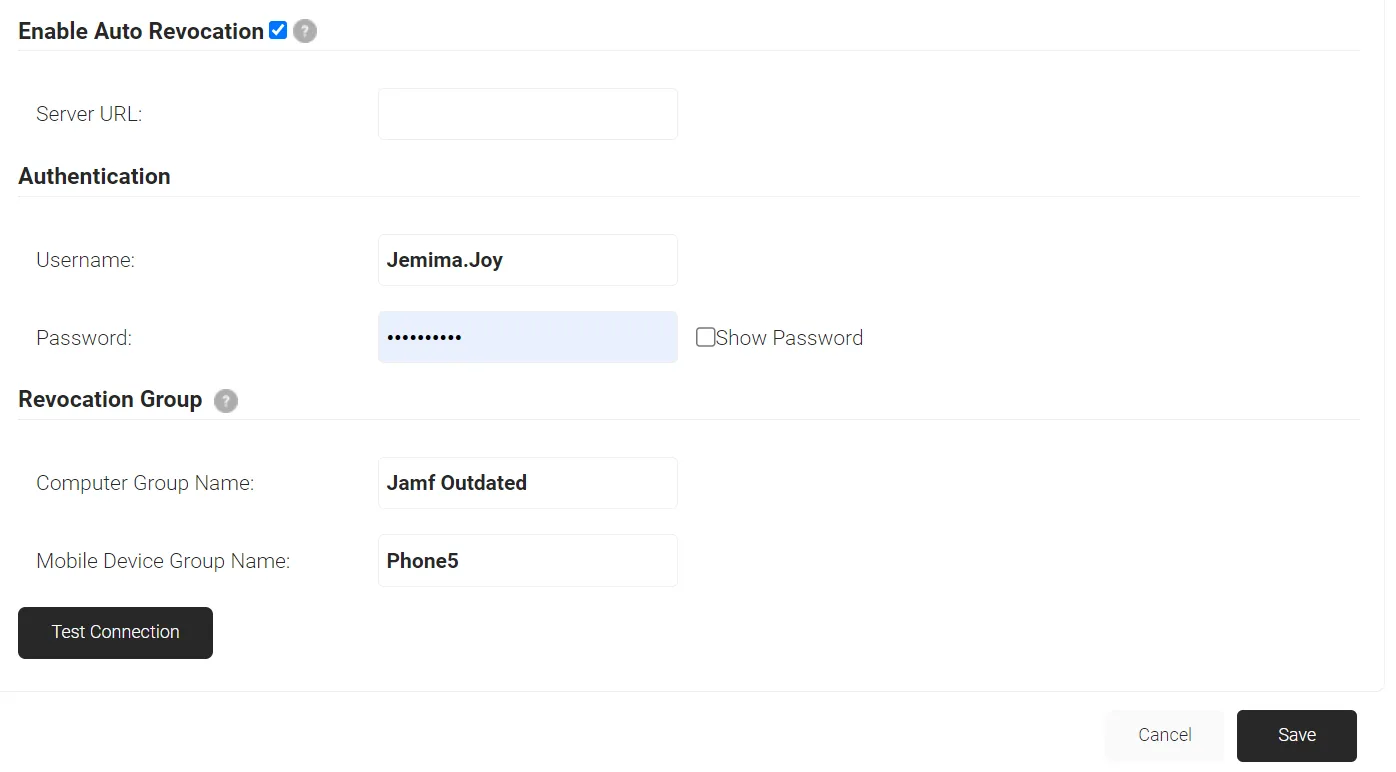

- 証明書の自動失効を行うには、自動失効を有効にするチェックボックスを選択します。

-

サーバーURLフィールドに、Jamf サーバーの URL を入力します。

-

認証セクションで、Read

Onlyユーザーの資格情報を入力します。Read

Onlyユーザーを作成するには、以下の手順に従います:

- Jamfポータルにログインします。

- 右上の「設定」アイコンをクリックします。

-

Jamf Proユーザーアカウントとグループをクリックします。

- 新規作成ボタンをクリックします。

- アクションの選択 リストから、標準アカウントの作成 オプションを選択し、次へ をクリックします。

-

アカウントタブで

- ユーザー名フィールドに、アカウントのユーザー名を入力します。

- Privilege Set(特権セット)ドロップダウンリストで、Custom(カスタム)を選択します。

- 電子メールアドレス、パスワードなど、その他の詳細をそれぞれのフィールドに入力します。

-

Privilegesタブをクリックし、次の項目のREADチェックボックスを選択します。

- モバイル端末

- スマートコンピューターグループ

- スマートモバイルデバイスグループ

- 静的コンピュータグループ

- 静的モバイルデバイスグループ

- コンピューター

- 保存をクリックします。

-

Revocation

Groupセクションで、証明書を失効させるデバイスを含むコンピュータおよびモバイルデバイスグループの名前を入力します。作成できるグループは2種類あり、モバイルデバイスとコンピュータを「Revocation

Group」リストに追加できます。

- スマートデバイス/コンピュータグループ(デバイス/コンピュータの失効は基準に基づいて行われる)

-

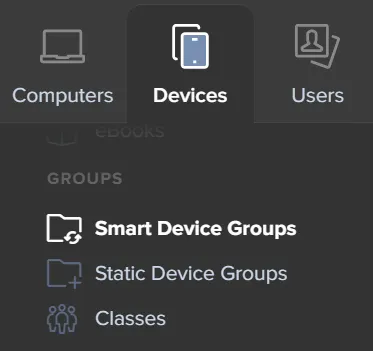

スマートデバイスグループを追加するには

- Jamfポータルにログインします。

-

デバイスをクリックし、スマートデバイスグループに移動します。

- 新規をクリックします。

- 表示名フィールドに、グループの名前を入力します。

-

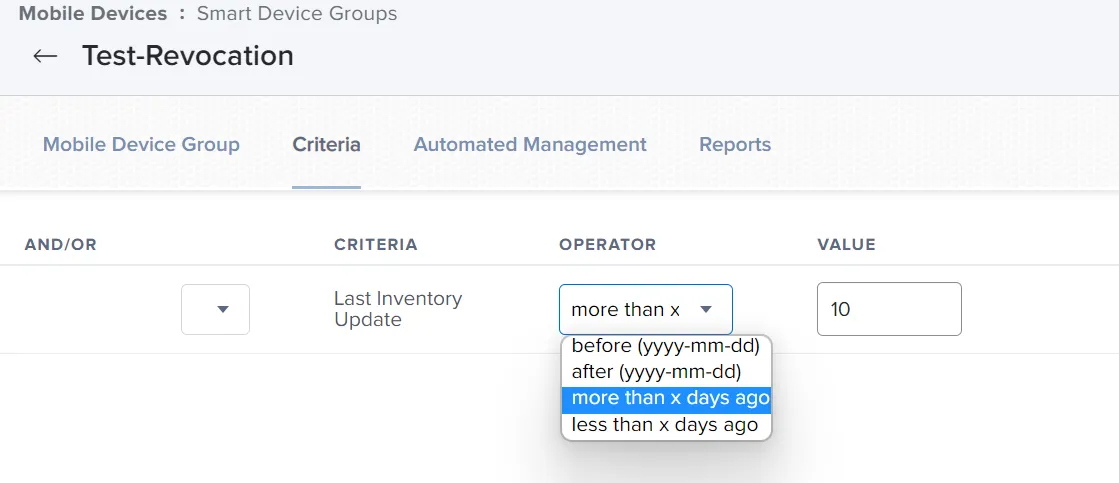

Criteria(基準)タブをクリックし、Add(追加)をクリックします。

注:グループを作成し、デバイスを追加することができる基準のリストがあります。この例では、Last Inventory Updateに基づいてグループを取り消すことになります。

この基準では、Jamfは管理対象デバイスと定期的に同期し、デバイスとJamf間の更新が一定期間発生しなかった場合、デバイスの証明書は自動的に失効します。

スマートデバイス/コンピュータのグループ構成の詳細については、スマートグループを参照してください。

- Chooseをクリックします。

-

Operator

ドロップダウンリストから、失効を適用する期間のタイプ/日付を選択します。

- Valueフィールドに日付/日数を入力します。この例では、選択したオペレーターがx日以上前で、Valueには10と入力されています。つまり、Jamfとデバイスの間で10日以上更新が行われなかった場合。デバイス内のすべての証明書が失効します。

-

保存をクリックします。スマートデバイスグループが作成されます。

注:「コンピュータ」をクリックし、「スマートコンピュータグループ」に移動して、上記で説明した手順iiiからviiiに従って、スマートコンピュータグループを設定してください。手順はコンピュータグループでも同じです。 -

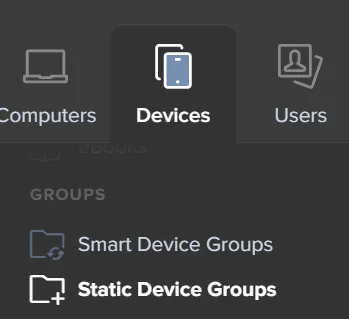

Static Device Groupsを追加するには:

- Jamfポータルにログインします。

-

デバイスをクリックし、スタティックデバイスグループに移動します。

- 新規をクリックします。

- 表示名フィールドに、グループの名前を入力します。

- Assignmentsタブをクリックします。

- チェックボックスをクリックして、このグループに追加するデバイスを選択します。

-

保存をクリックします。

注:「コンピュータ」をクリックして「静的コンピュータグループ」に移動し、上記の手順iiiからviiに従って静的コンピュータグループを設定してください。手順はコンピュータグループでも同じです。

- 接続のテストボタンをクリックして、接続がうまくいくことを確認します。

- 保存をクリックします。APIシークレットとEnrollment URLを含む.csvファイルがダウンロードされます。また、Enrollment URLが画面上に表示されます。

注:このファイルは安全に保存してください。このファイルは、トークン作成時に一度だけダウンロードされます。このファイルを紛失すると、トークンやシークレットを取り出すことができません。

注:当社のJoinNow

MultiOS管理ポータルの「JoinNow MultiOS and Connector

Configuration Guide」の「Configuring API Tokens (SCEP

Enrollment Token)」の手順も参照できます。

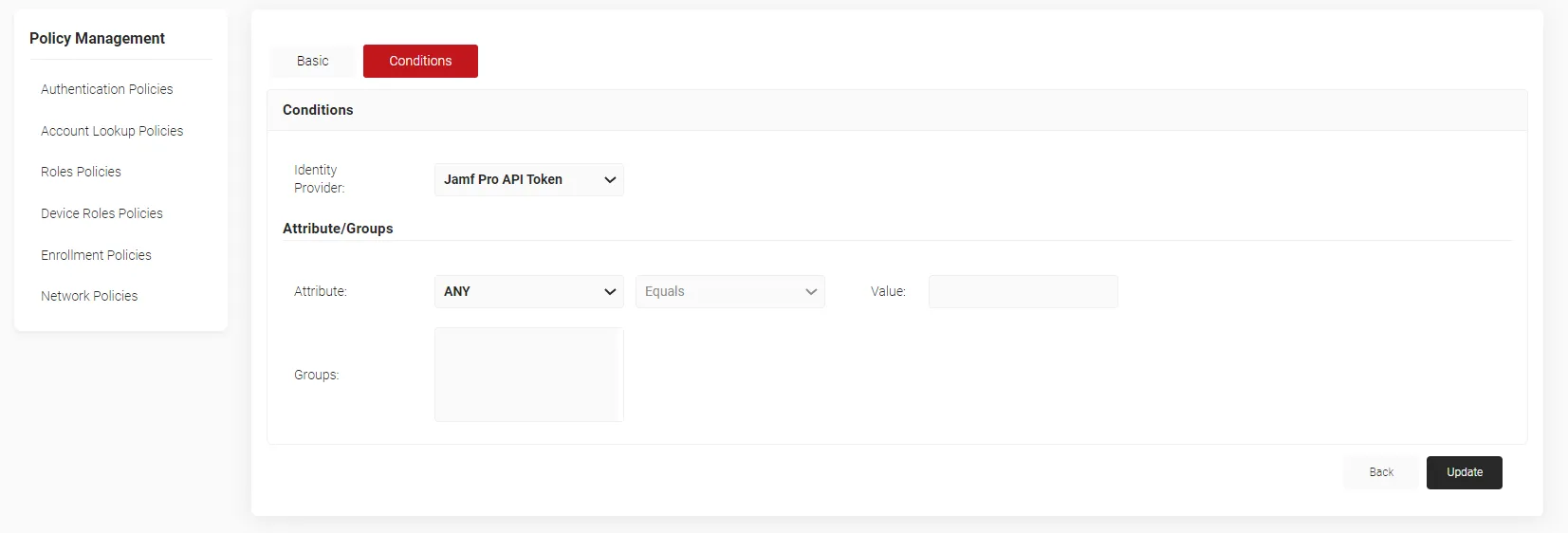

ユーザーロールポリシーを作成する

ユーザーロールポリシーを作成します:

- JoinNow MultiOS Management Portalから、Policy Management > Role Policiesに進みます。

- 役割の追加をクリックします。

- Basicタブを選択する。

- 名前フィールドに、名前を入力する。

- Description(説明)フィールドに、説明を入力します。

- ページが更新され、「条件」タブが自動的に選択されます。

-

条件セクションで、Identity

Providerドロップダウンをクリックし、Generate SCEP URL and

Shared Secretセクションで作成したSCEP Tokenを選択します。

- 更新をクリックします。

エンロールメントポリシーの作成

エンロールメントポリシーを作成します:

- JoinNow MultiOS Management Portalから、Policy Management > Enrollment Policiesに進みます。

- エンロールメント・ポリシーの追加をクリックします。

- 基本タブで、名前に名前を入力します。

- 説明には、説明を入力します。

- 保存をクリックすると、ページが更新され、条件と設定タブが表示されます。

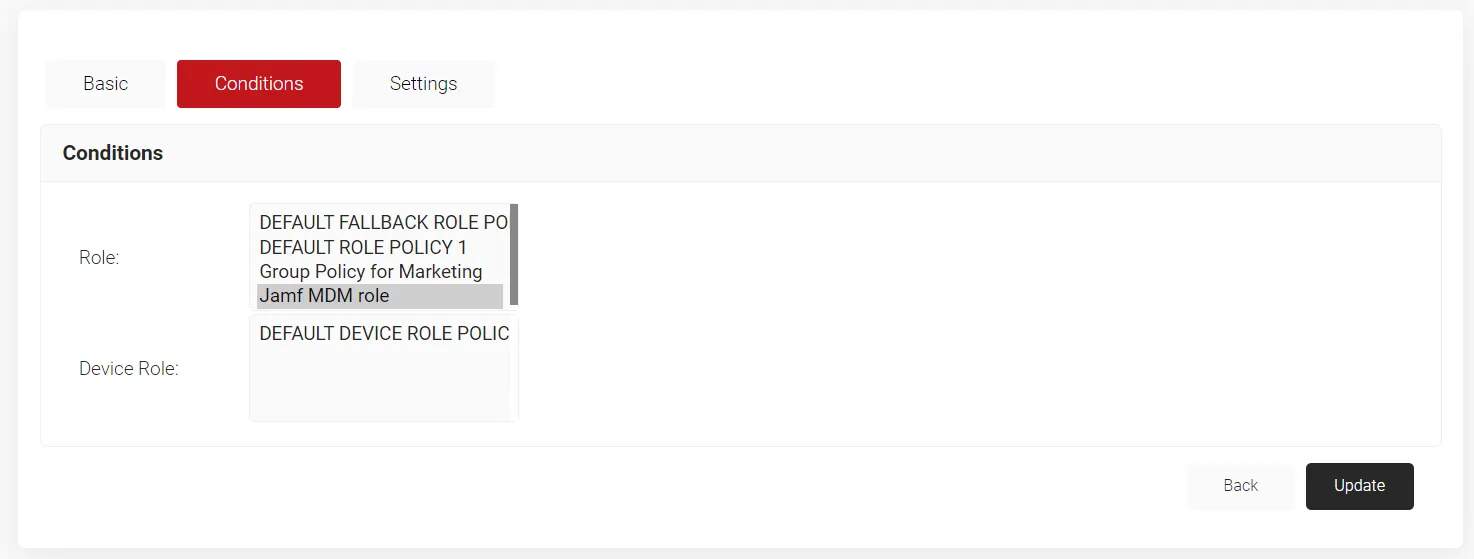

- 条件 セクションの ユーザーの役割 で、ユーザーの役割ポリシーの作成 セクションで作成したユーザー役割ポリシーを選択します。

-

デバイスの役割で、管理者デバイスを選択します。

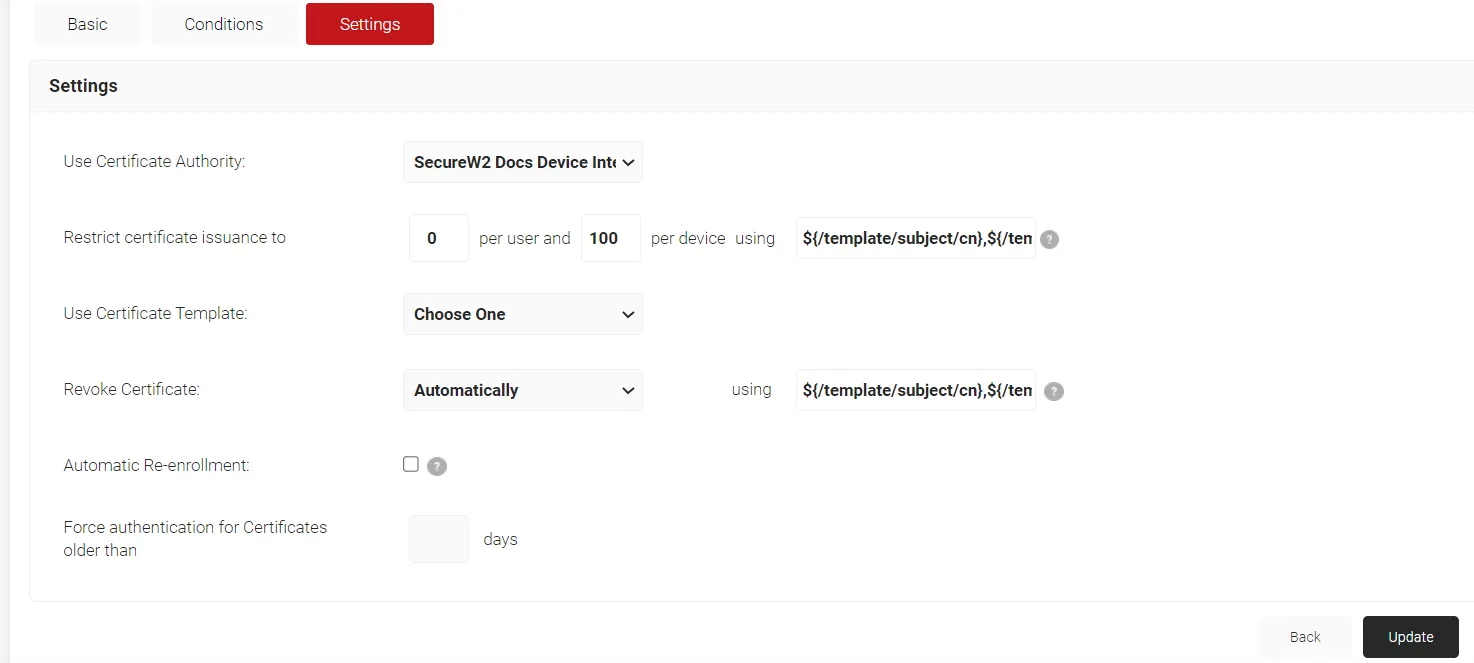

注:登録のためには、ユーザー役割とデバイス役割を選択する必要があります。フォールバックデバイスポリシーを使用して、ユーザーロールポリシーに基づく登録を許可することができます。 - 設定タブを選択します。

-

設定セクションで、認証局を使用ドロップダウンリストをクリックし、SCEP

Gateway統合の中間CAを作成セクションで作成した中間CAを選びます。

- 更新をクリックします。

JamfのSCEPを介した証明書登録のセットアップ

Jamf上でSCEP経由の証明書登録をセットアップするには、以下の手順に従います:

-

Jamf PROコンソールから、設定 >

グローバル管理をクリックします。

-

PKI Certificates をクリックします。

-

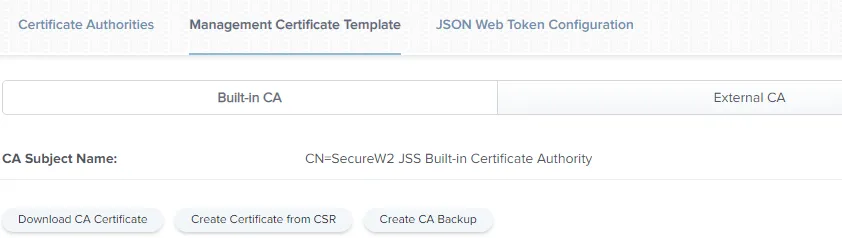

「管理証明書テンプレート」タブを選択し、「外部CA」を選択し、「編集」をクリックします。

-

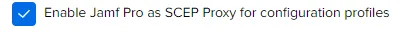

Enable Jamf Pro as SCEP Proxy for configuration

profilesチェックボックスを選択します。

-

URLには、CSVファイルに保存した新しいSCEP URLを入力します。

注:このURLが「登録ポリシーの作成」セクションで構成した中間CAで機能することを確認するために、support@securew2.com に書き込みます。ただし、残りのステップを進めることができ、何らかの障害が発生した場合は SecureW2 サポートに連絡してください。 -

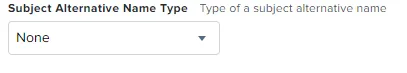

SUBJECT ALTERNATIVE NAME

TYPEドロップダウンをクリックし、Noneを選択します。

-

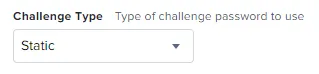

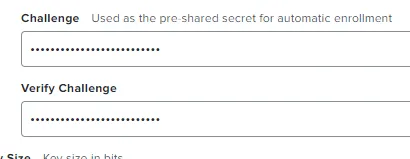

CHALLENGE

TYPE(チャレンジタイプ)ドロップダウンをクリックし、Static(静的)を選択します。

-

CHALLENGEとVERIFY

CHALLENGEには、ダウンロードしたCSVファイルからSecretを入力します。

-

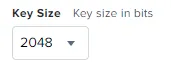

KEY

SIZEドロップダウンをクリックし、2048を選択します。SecureW2は1024を選択することを推奨しません。保存をクリックします。

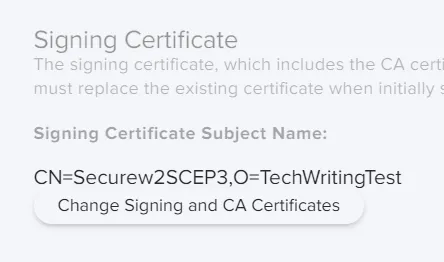

-

署名証明書で署名証明書とCA証明書の変更をクリックして、Jamf署名証明書の作成セクションで作成した署名証明書をアップロードします。

注:署名証明書は、証明書の登録に使用される中間CAによって署名された証明書でなければならず、完全なCAチェーン(署名証明書、中間CA証明書、ルートCA証明書)を含む必要があります。

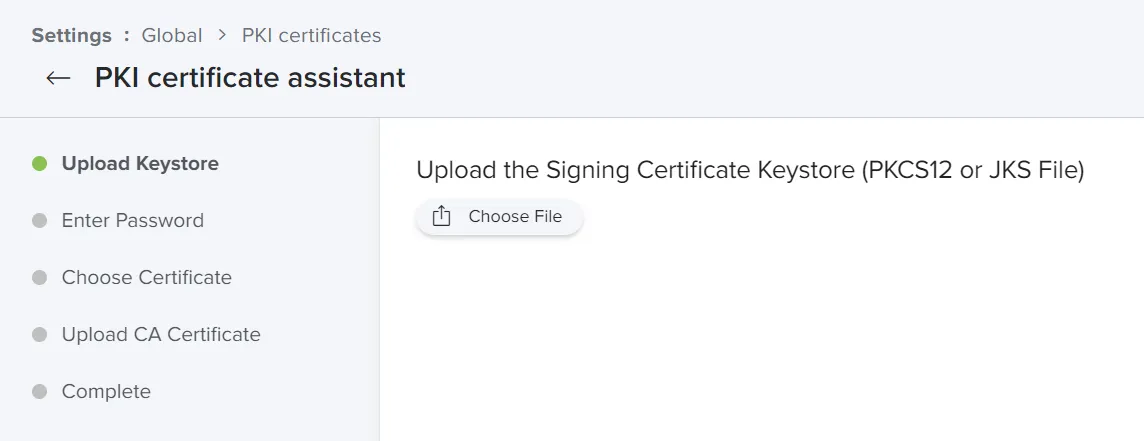

PKI証明書アシスタントを使用した証明書登録のセットアップ:

PKI証明書を使用して証明書登録をセットアップするには、次の手順を実行します:

-

「鍵屋のアップロード」ステップで、「ファイルを選択」をクリックし、「Jamf

署名証明書の作成」セクションでダウンロードした PKCS12

ファイルをアップロードします。

- 「次へ」をクリックします。

-

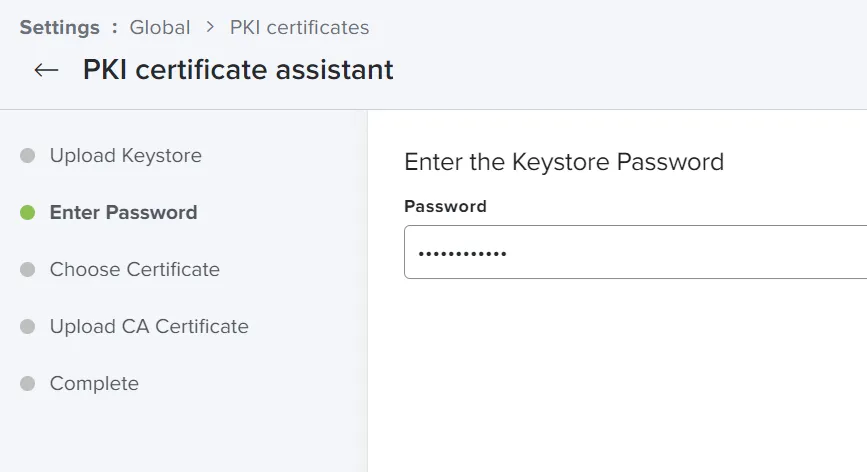

Enter Passwordステップで、証明書を作成したときにCreate Jamf

Signing CertificateセクションのPrivate

keyプロンプトに入力したパスワードを入力します。

- 次へをクリックします。

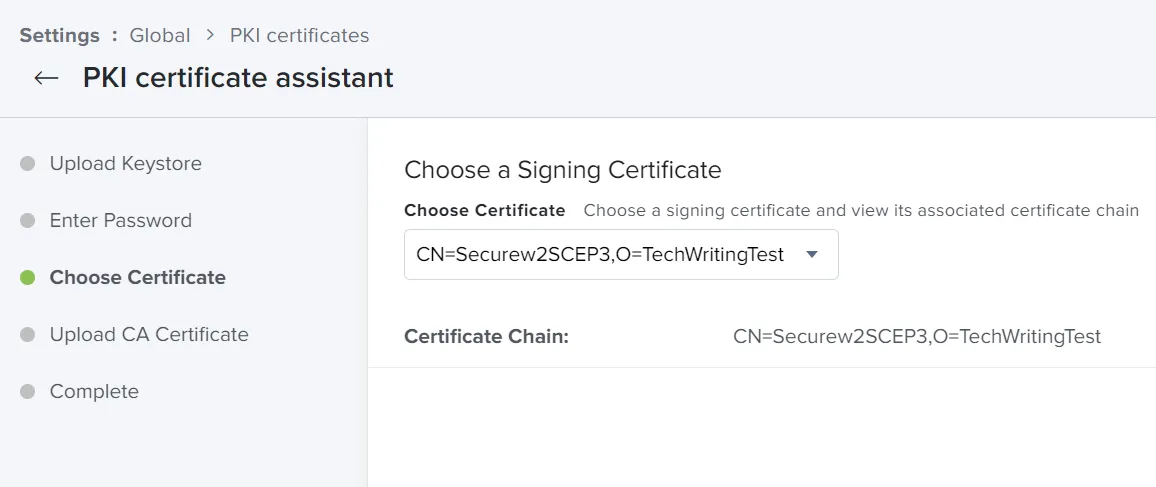

-

証明書の選択ステップで、証明書の選択ドロップダウンで、正しいCA証明書が選択されていることを確認します。また、正しい証明書チェーンが表示されていることを確認します。

- 次へをクリックします。

- CA 証明書のアップロードステップで、次へをクリックしてアップロードをスキップします。CA証明書はすでにPKCS12で存在しています。

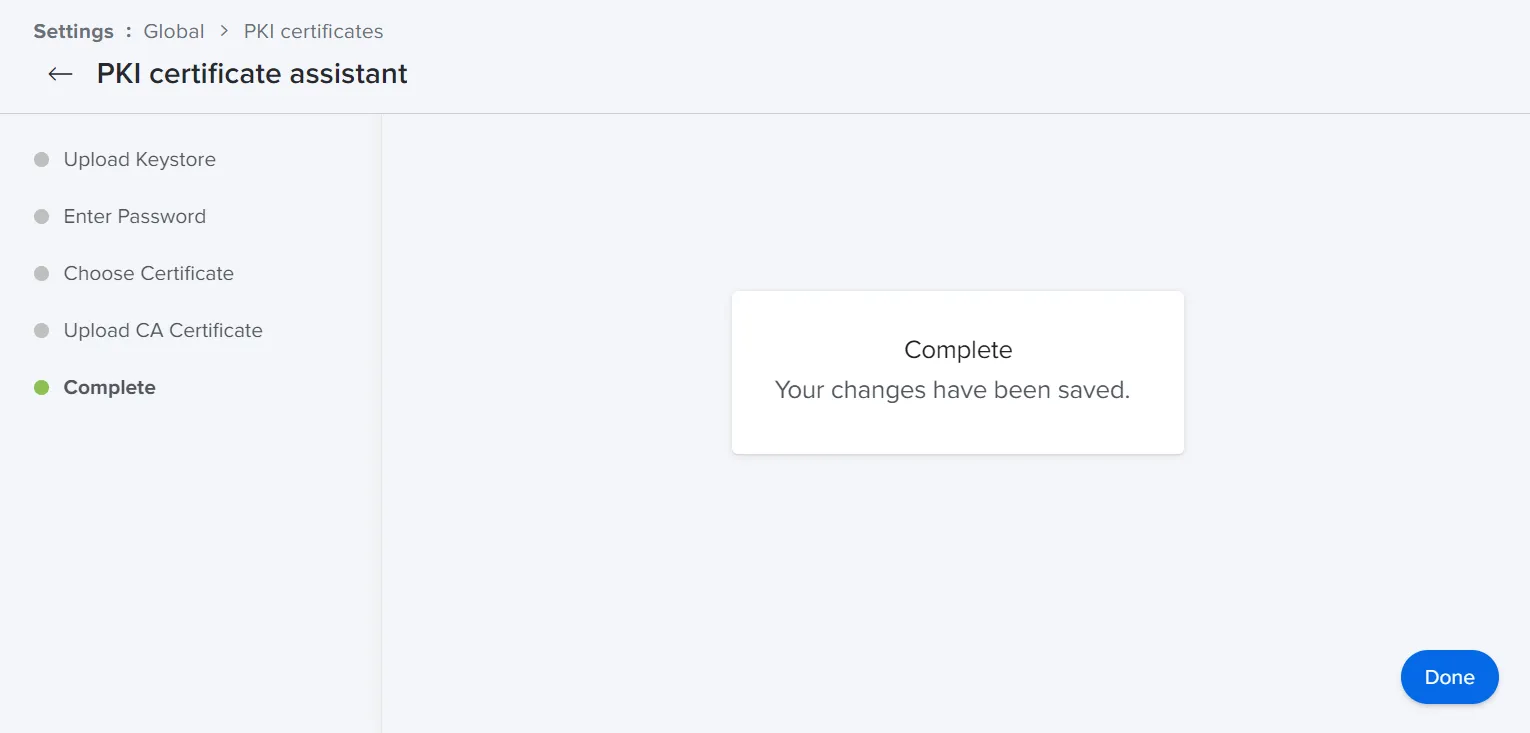

-

Complete(完了)ステップで、Done(完了)をクリックします。

SCEPおよびWPA2-Enterprise用のJamf構成プロファイルのセットアップ

このセクションでは、iOSおよびmacOS用のJamf設定プロファイルをセットアップする方法を示します。

iOS用のJamf構成プロファイルのセットアップ

iOS用のJamf構成プロファイルをセットアップするには、以下の手順に従います:

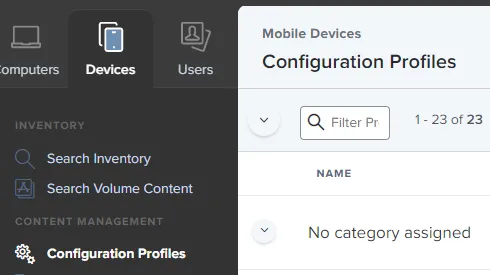

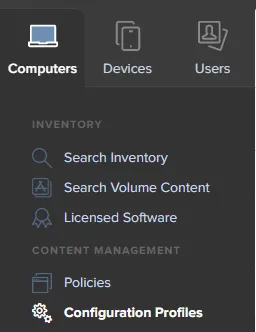

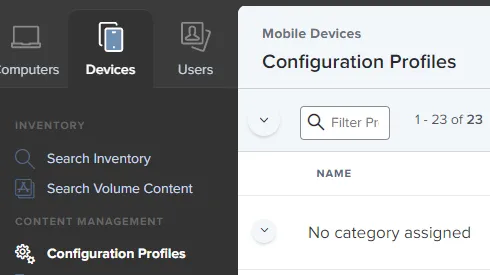

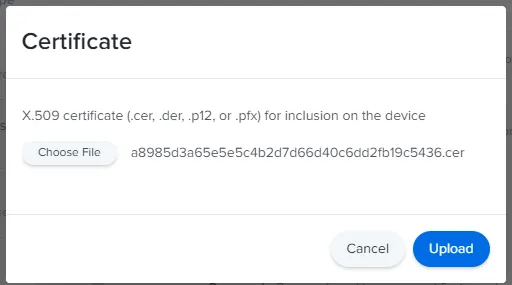

-

Jamf PROコンソールから、Devices > Configuration

Profilesに進みます。

-

新規をクリックします。

注:既存の構成プロファイルを更新するには、そのプロファイルの編集をクリックします。 -

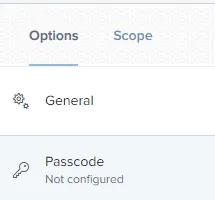

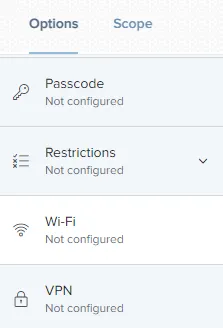

オプション>一般を選択します。

-

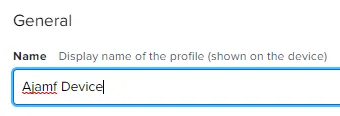

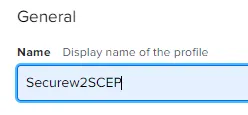

NAMEに、名前を入力します。

-

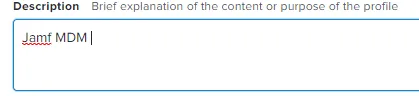

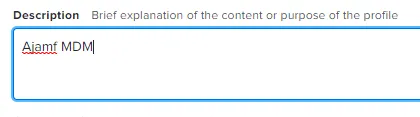

DESCRIPTION(説明)には、説明を入力します。

-

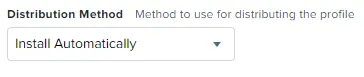

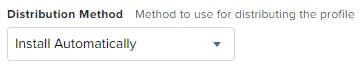

DISTRIBUTION METHODドロップダウンをクリックし、Install

AutomaticallyまたはAvailable in Self Serviceを選択します。

-

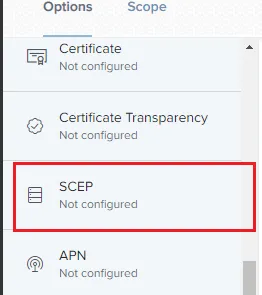

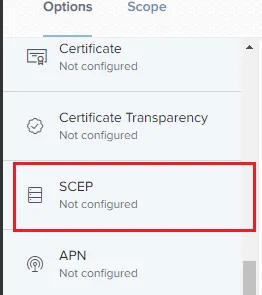

オプション>SCEPを選択します。

-

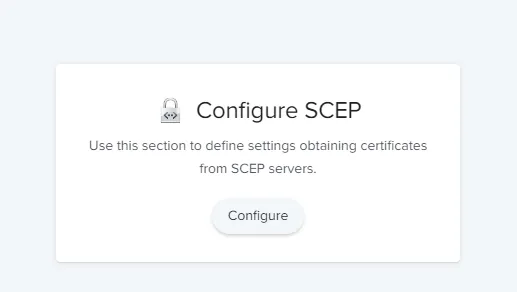

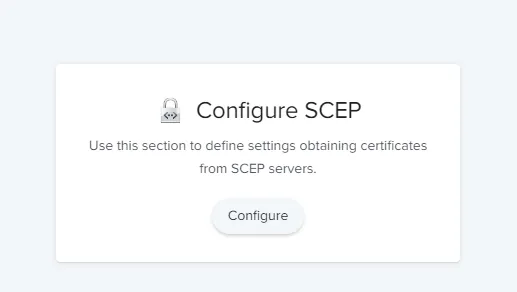

Configure(設定)をクリックします。

- 「外部認証局の設定を使用する」のボックスをチェックして、この構成プロファイルでJamf ProをSCEPプロキシとして有効にします。

- NAMEには、クライアントの証明書を発行する中間CAのコモンネームを入力します。コモンネームは、JoinNow MultiOS Management Portalで確認できます。

-

SUBJECTおよびSUBJECT ALTERNATIVE

NAMEには、管理者がデバイスを識別するのに役立つ値を入力します。必要であれば、これを静的な値にすることができます。

-

例を挙げます:

- CN=$DEVICENAME

- CN=$UDID

- CN=$SERIALNUMBER

注:SUBJECTとSUBJECT ALTERNATIVE NAMEに入力した内容は、ペイロード変数と呼ばれ、証明書にエンコードさせたいコモンネームを定義します。

注:利用可能な iOS のペイロード変数は、Mobile Device Configuration Profiles で見つけることができます。 -

例を挙げます:

-

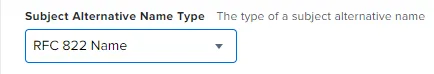

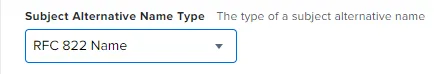

SUBJECT ALTERNATIVE NAME

TYPEでは、ドロップダウンをクリックし、RFC 822

Nameを選択します。これは必須です。

ペイロード変数を入力します。これらの変数が返す値は、発行された証明書のサブジェクト代替名属性としてエンコードされます。ペイロード変数を 3 つ定義する必要があり、それぞれをダブルセミコロンで区切ります。

-

例

- ユーザー名;;$macaddress;;$udid

- ユーザー名;;$macaddress;;$email

-

例

- 保存をクリックし、完了をクリックします。

- 証明書の有効期限が切れる何日前から、有効期限切れのお知らせを表示するかを入力します。

-

プロファイルのスコープセクションで、構成プロファイルをプッシュするデバイスのスコープを更新します。

注:設定>グローバル管理>PKI証明書>管理証明書テンプレート>外部CAでSCEPプロキシとしてのJamfに変更を加える場合は、まず「外部認証局設定を使用」を無効にして、この構成プロファイルでJamf ProをSCEPプロキシとして有効にする。これを無効にせずに進めると、JamfをSCEPプロキシとして使用している対応するプロファイルに影響が出ます。

macOS用Jamfコンフィギュレーションプロファイルのセットアップ

macOS用のJamfコンフィギュレーションプロファイルを設定します:

-

Jamf

PROコンソールから、「コンピュータ」>「構成プロファイル」と進みます。

-

新規をクリックします。

注:既存の構成プロファイルを更新するには、そのプロファイルの編集をクリックします。 -

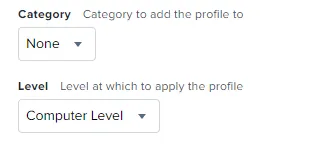

オプション>一般を選択します。

-

NAMEに、名前を入力します。

-

DESCRIPTION(説明)には、説明を入力します。

-

DISTRIBUTION METHODドロップダウンリストをクリックし、Install

AutomaticallyまたはAvailable in Self Serviceを選択します。

-

LEVELドロップダウンリストをクリックし、Computer

Levelを選択します。

-

オプション>SCEPを選択します。

-

Configure(設定)をクリックします。

- この構成プロファイルでJamf ProをSCEPプロキシとして有効にするために、「外部認証局の設定を使用する」チェックボックスを選択します。

- NAMEには、クライアントの証明書を発行する中間CAのコモンネームを入力します。コモンネームは、SecureW2管理ポータルで確認することができます。

-

SUBJECTおよびSUBJECT ALTERNATIVE

NAMEには、管理者がデバイスを識別するのに役立つ値を入力します。必要であれば、これを静的な値にすることもできます。

-

例を挙げます:

- CN=$DEVICENAME

- CN=$UDID

- CN=$SERIALNUMBER

注:SUBJECTとSUBJECT ALTERNATIVE NAMEに入力したものは、ペイロード変数と呼ばれ、証明書にエンコードさせたい共通名を定義します。

注:利用可能なMac OSのペイロード変数は、「コンピュータ構成プロファイル」で見つけることができます。 -

例を挙げます:

-

SUBJECT ALTERNATIVE NAME

TYPEでは、ドロップダウンリストをクリックし、RFC 822

Nameを選択します。これは必須である。

ペイロード変数を入力します。これらの変数が返す値は、発行された証明書のサブジェクト代替名属性としてエンコードされます。ペイロード変数を 3 つ定義する必要があり、それぞれをダブルセミコロンで区切ります。-

例

- ユーザー名;;$macaddress;;$udid

- ユーザー名;;$macaddress;;$email

-

例

- 保存をクリックし、完了をクリックします。

- 証明書の有効期限が切れる何日前から、有効期限切れのお知らせを表示するかを入力します。

-

プロファイルのスコープセクションで、構成プロファイルをプッシュするデバイスのスコープを更新します。

注:設定>グローバル管理>PKI証明書>管理証明書テンプレート>外部CAでSCEPプロキシとしてのJamfに変更を加える場合は、まず外部認証局設定を使用を無効にして、この構成プロファイルでJamf ProをSCEPプロキシとして有効にする。これを無効にせずに進めると、JamfをSCEPプロキシとして使用している対応するプロファイルに影響が出ます。

RADIUSサーバーの証明書検証のための証明書ペイロードのセットアップ

ここでは、RADIUSサーバーを検証するための証明書ペイロードの設定方法を説明します。RADIUSサーバ証明書が証明書チェーンの一部として1つ以上の中間CA証明書も持っている場合、このペイロードにそれらの証明書(ルートと中間)を追加することができます。

注:実際の RADIUS

サーバー証明書をアップロードしないでください。

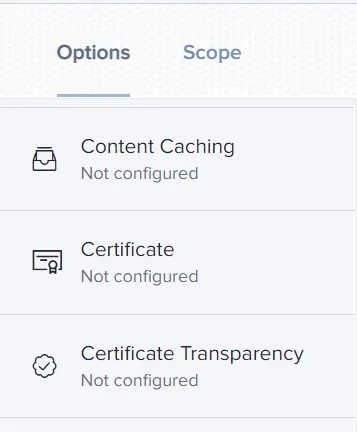

証明書ペイロードをセットアップするには

-

Jamf PROコンソールから、Devices > Configuration

Profilesに進みます。

- 設定したい構成プロファイルの編集をクリックします。

-

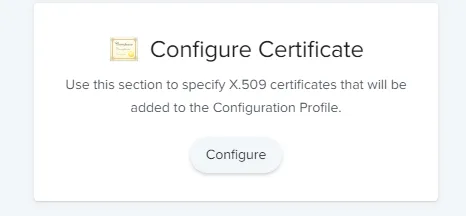

Options > Certificate を選択します。

-

Configure(設定)をクリックします。

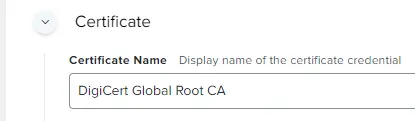

-

CERTIFICATE

NAMEに、追加する証明書の名前を入力します。これがCommon

Name(Issued To名)になります。

-

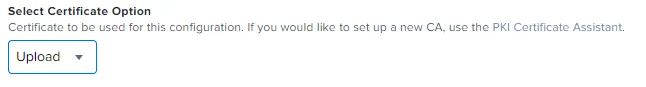

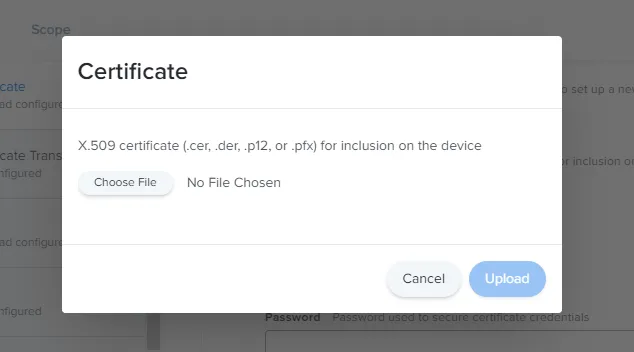

SELECT CERTIFICATE

OPTIONは、ドロップダウンリストをクリックし、Uploadを選択します。

-

Upload Certificate(証明書のアップロード)をクリックします。

-

「証明書」ポップアップで、「ファイルを選択」をクリックし、アップロードするCA証明書を選択します。

- アップロードをクリックします。

-

証明書がアップロードされたら、保存をクリックします。

注:セットアップに検証用のRADIUSサーバーが複数ある場合、同じ証明書ペイロード構成で複数のCommon Nameを追加することができます。

802.1x用のWi-Fiペイロードを設定する

Wi-Fiペイロードを設定するには、以下の手順に従います:

-

Jamf

PROコンソールから、「デバイス」>「構成プロファイル」に進みます。

- 設定したい構成プロファイルの編集をクリックします。

-

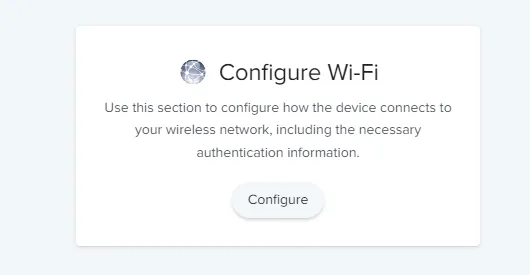

オプション>Wi-Fiを選択します。

-

設定するをクリックします。

-

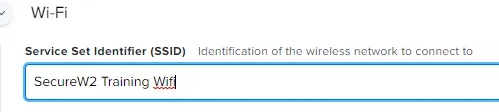

SERVICE SET IDENTIFIER(SSID)に、名前を入力します。

- 隠しネットワーク、自動参加、キャプティブネットワーク検出の無効化など、その他の関連設定を選択します。

-

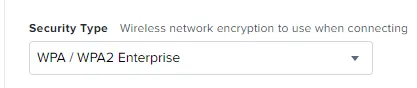

セキュリティの種類で、ドロップダウンリストをクリックし、WPA2-Enterpriseを選択します。

-

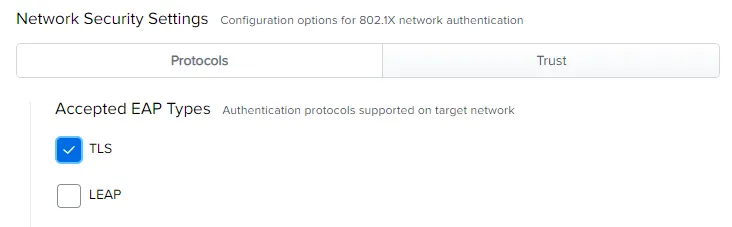

プロトコルを選択し、受け入れるEAPタイプでTLSのチェックボックスをオンにします。

-

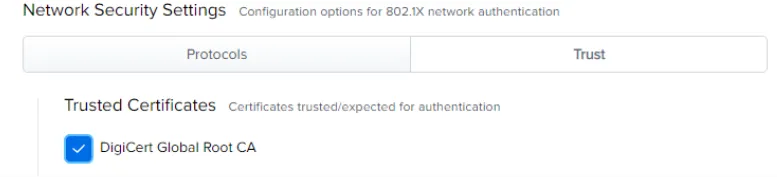

信頼を選択し、信頼された証明書で、アップロードした証明書のチェックボックスをオンにします。

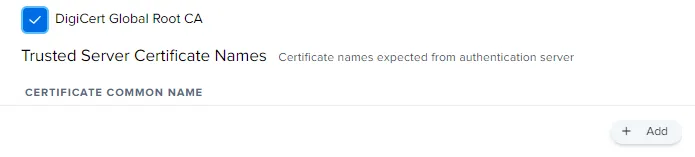

注:証明書によるRADIUSサーバーの検証とともに、追加のセキュリティ対策として、検証用のRADIUSサーバー証明書名も指定する必要があります。これは、先ほどアップロードした証明書を有効にする際に、Wi-Fiペイロードで利用できます。 -

CERTIFICATE COMMON NAMEは、Addをクリックします。

-

表示されるフィールドに、検証に使用するRADIUSサーバーの名前を入力し、保存をクリックします。

-

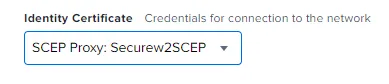

Protocolsタブをクリックします。Identity

Certificateドロップダウンリストで、SCEPペイロードからCAを選択します。

-

右下のSaveをクリックして、Wi-Fiペイロードを保存します。

注:「デバイスとコンピュータ」の前の手順を使用して、iOSとmacOSの両方のデバイスをWi-Fi用に設定することができます。

デバイスが正常に登録されると、Configuration Profiles テーブルに Completed の値が増加します。

SecureW2のSCEPゲートウェイでEAP-TLS802.1xを保護する

SecureW2を使えば、ネットワーク上のあらゆる場所で証明書ベースの認証を実装することができます。このガイドでは、ゲートウェイAPIを使用してJamf管理下のデバイスに証明書を自動登録する方法のみを紹介しましたが、PKIプラットフォームを使用すると、さらに多くのことを行うことができます。

Jamfデバイスの事前共有鍵からの移行に興味がある場合、またはBYOD

Wi-Fi、VPNおよびWebアプリケーション認証、PIV-Backed Smart

Cardなどの他のアプリケーションに証明書を使用したい場合は、お知らせください。セキュリティソリューション全体が、予想以上にリーズナブルな価格で利用できますので、今すぐここをクリックして、無料の価格見積もりをご依頼ください。

Jamfは、米国およびその他の国におけるJamfの登録商標です。このサイトで使用されているその他の商標、ロゴ、サービスマークは、SecureW2またはその他の第三者の所有物です。