Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

ヤマハWLXの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

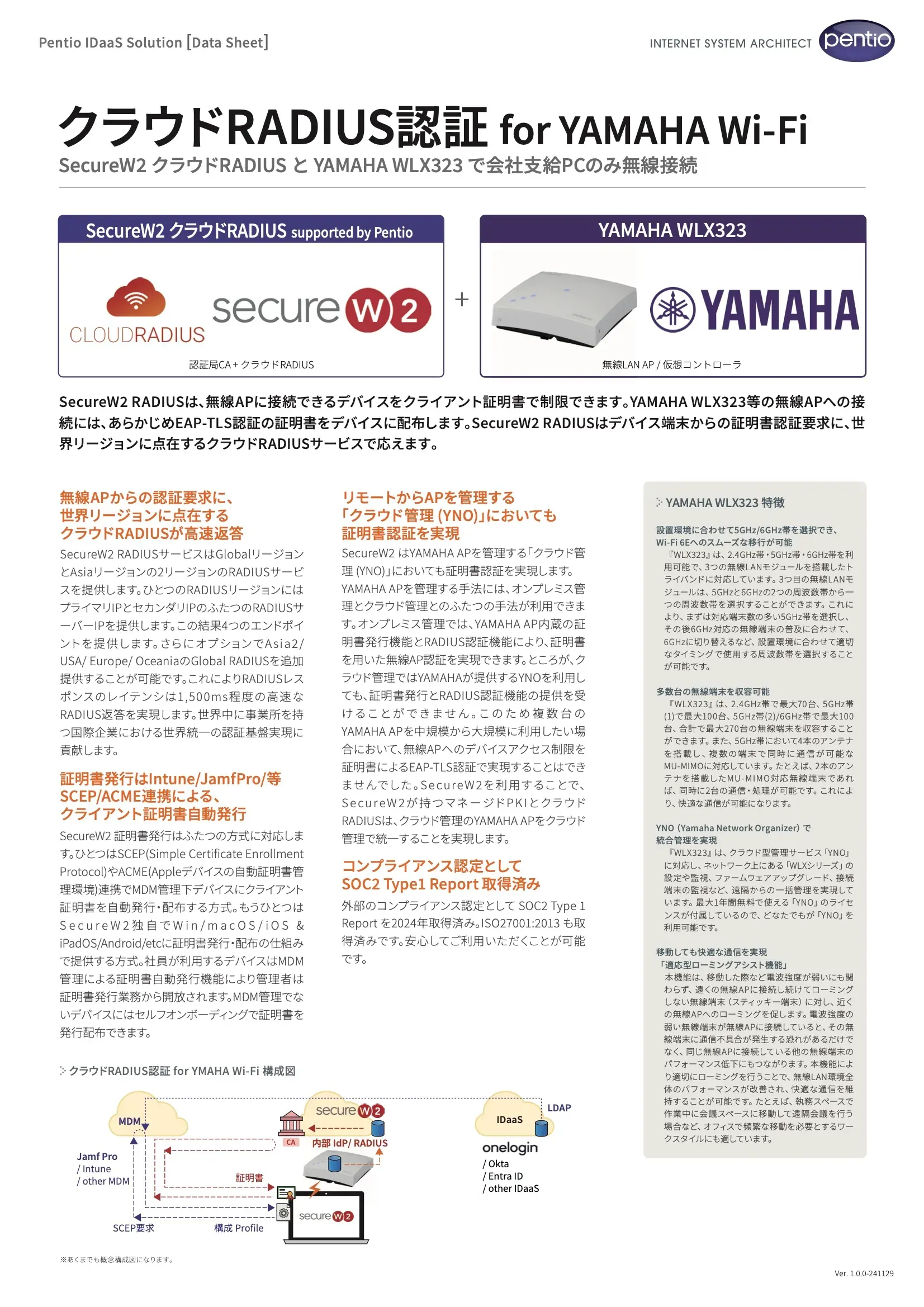

今回は弊社のネットワーク環境にあるヤマハ株式会社の無線アクセスポイントを使用して、弊社が提供するクラウド型認証ソリューションのSecureW2との連携について検証を行いました。本記事では下記テーマについて検証レポートをまとめておりますので、これからYAMAHAアクセスポイントの導入をお考えの方や、クラウドRADIUSによるEAP-TLS(クライアント証明書認証)にご関心がある方はぜひ最後までご覧ください。

検証テーマ

- YAMAHAアクセスポイントの無線認証にSecureW2のRADIUSサーバーを利用する

クラウドRADIUS

クラウドRADIUS(Cloud

Radius)とは、クラウド型で提供されているRADIUSサービスのことを指します。SecureW2の提供するクラウドRADIUSは、無線LAN機器認証で利用するEAP-TLS証明書や、VPN機器認証で利用するSSL証明書に、相互の認証判定を提供します。詳しくは

クラウドRADIUS紹介ページ

をご覧ください。

ペンティオでは、Cisco Meraki、Juniper Mist、Aruba、

Extreme Networks、Ubiquiti UniFi、ACERA、

YAMAHAなどの各種無線APとSecureW2の連携を検証しております。

SecureW2検証・設定手順一覧

YAMAHAアクセスポイントのご紹介

今回は弊社の検証環境にあるYAMAHA WLX323を使用して動作検証を行いました。機器のスペックやその他製品の詳細情報はヤマハ株式会社のモデル一覧をご覧ください。

YAMAHA WLX323はWi-Fi 6E対応のミドルレンジモデルとして開発されており、基本的なアクセスポイントの機能に加えて内部RADIUSサーバーと証明書発行機能を持ちます。また、WLXでは管理方法として内蔵の仮想コントローラーによるローカル管理に加えて、ヤマハが提供するクラウド型のネットワーク統合管理サービスYamaha Network Organizer(YNO)を利用した運用が選べることが特徴です。

例えば、内蔵の仮想コントローラーを利用する場合、学校や病院、小規模なオフィスなどで無線環境を構築したいときには、別途コントローラーを購入・設置する必要がなく1台から管理することができ、低コストでネットワーク環境を構築することができます。

また、YNOが提供するクラウド管理ツールを利用する場合、本社と支社など複数の拠点がある組織などで無線環境を構築したいときには、管理用のVPNなどを必要とせずに遠隔から一括で管理でき、運用・保守性の高いネットワーク環境を構築することができます。

しかしながら、YNOによる管理を行う場合には、仮想コントローラーが提供する証明書発行機能や内蔵RADIUSによるEAP-TLS(証明書認証)が利用できない制約が存在します。そこで、SecureW2が提供するマネージドPKI・クラウドRADIUSを組み合わせることで、YNOによる各WLXシリーズ アクセスポイントのクラウド管理と、証明書を利用した無線LAN認証を両立することが可能となります。

前提条件

今回の検証では、以下の項目を前提条件としています。

- SecureW2の管理者アカウントをお持ちであること

- SecureW2にネットワークポリシーを作成済みであること

- クライアントPCにSecureW2発行のクライアント証明書の配布・登録が済んでいること

- WLX323の管理画面にアクセスできる環境をご準備いただいていること

動作概要

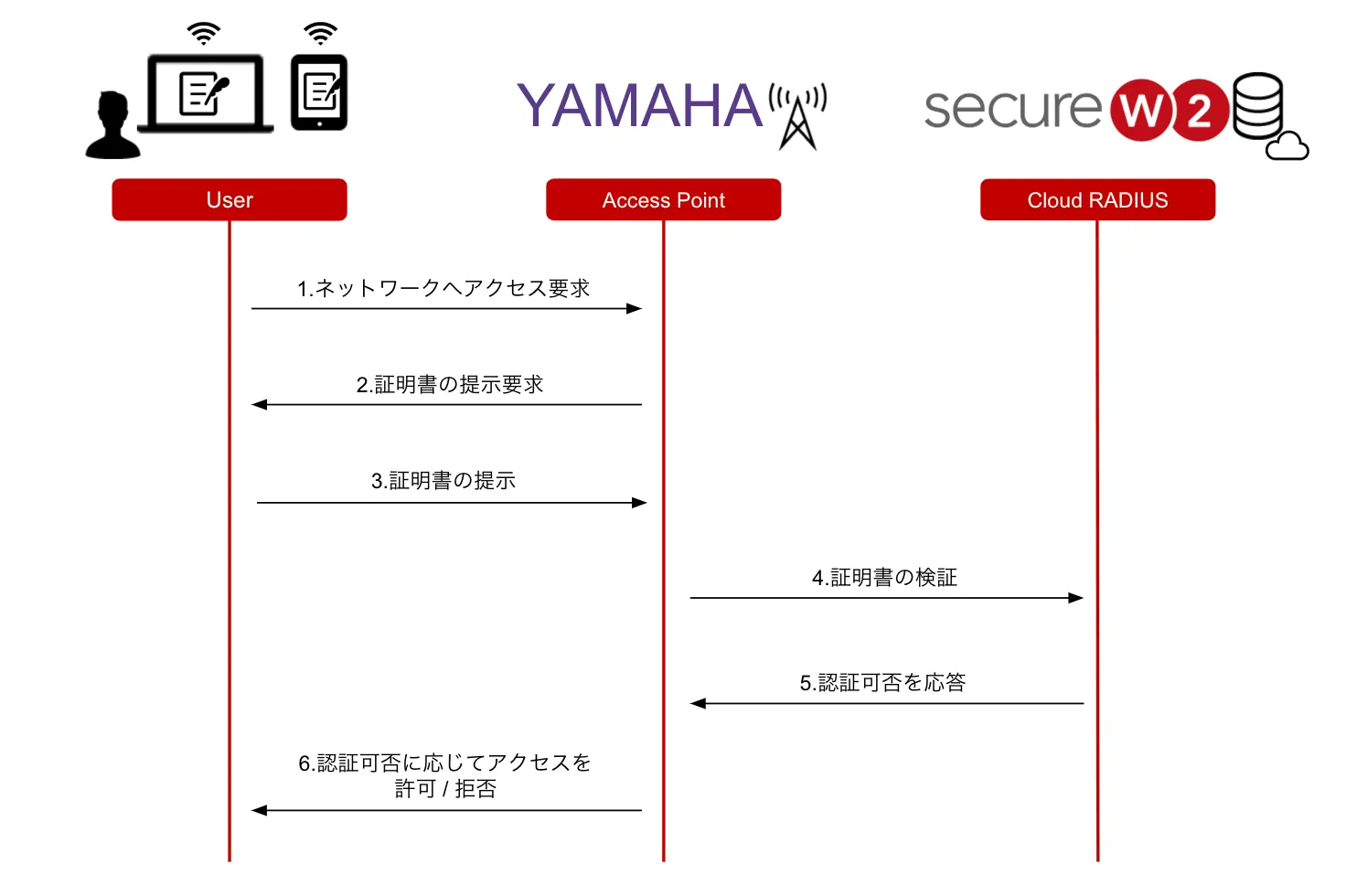

IEEE802.1Xは以下の図のようなシーケンスに従って認証を行います。

EAP-TLS認証では認証情報にID / パスワードではなく、クライアント証明書を用いることが特徴です。

EAP-TLS認証の流れは次のとおりです。

- ユーザーがアクセスポイントに対してネットワークのアクセスを要求

- アクセスポイントがユーザーにクライアント証明書の提示を要求

- ユーザーはアクセスポイントに対して適当なクライアント証明書を提示

- アクセスポイントはSecureW2に対してクライアント証明書の検証要求を行う

- SecureW2がクライアント証明書を検証し、認証結果をアクセスポイントに返す

- アクセスポイントは受け取った認証可否に従い、ユーザーのネットワークアクセスを許可または拒否する

このようにIEEE802.1XのEAP-TLS認証を行うことで、社内ネットワークへの不正な端末やユーザーによるアクセスを排除し、ID / パスワードを利用したネットワークのアクセス管理に比べより強固なセキュリティを実現できます。 加えて、RADIUSサーバーとしてActive DirectoryやIDaaSであるOneLogin, Okta などを利用する場合と比べて、重要なIdPにログインするためのID / パスワードをネットワークに流さないことも組織全体のセキュリティを向上させます。

作業詳細

主な作業内容は、YAMAHAアクセスポイントとSecureW2でそれぞれ次のとおりです。

基本的なYAMAHAとSecureW2の無線アクセスポイント利用設定を行うだけで簡単にSecureW2をクラウドRADIUSサーバーとしてご利用いただけます。

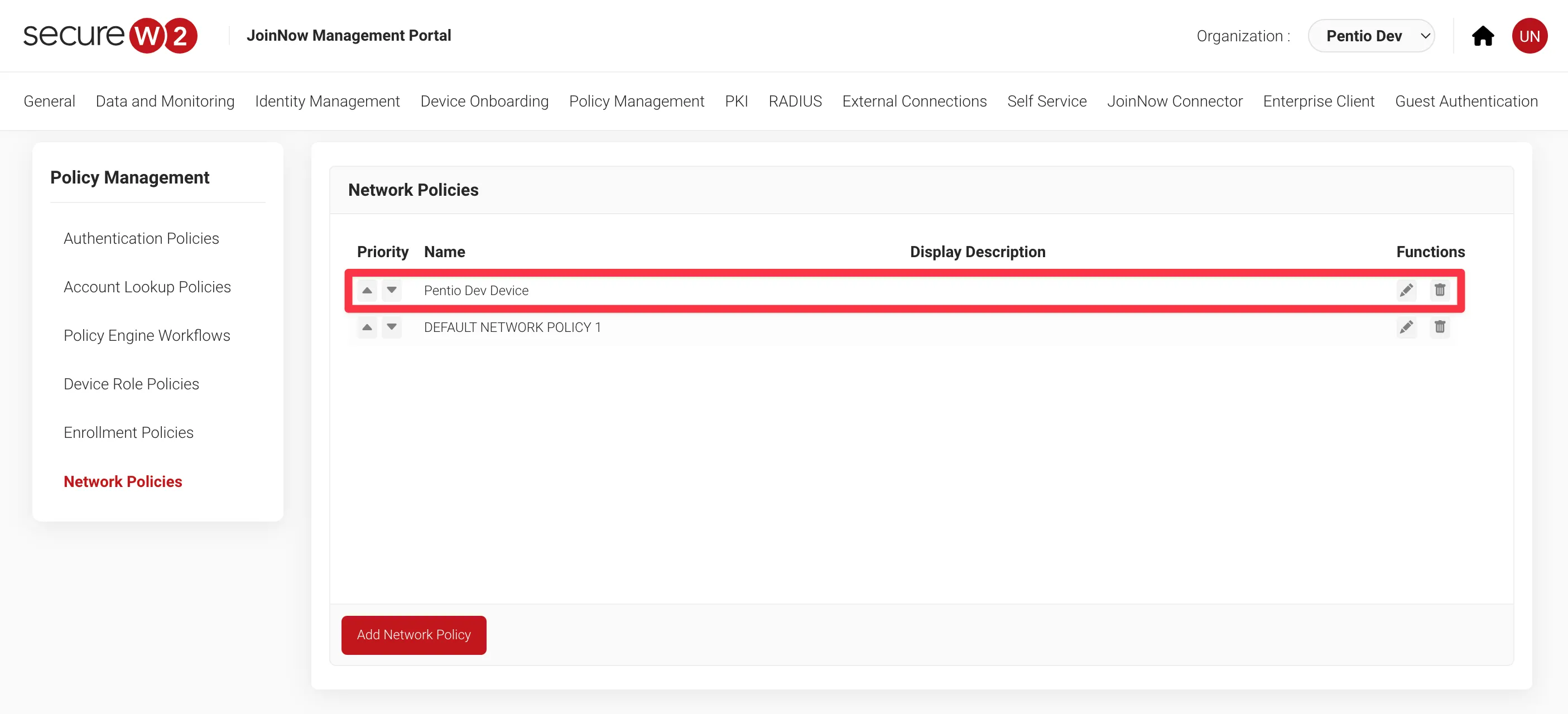

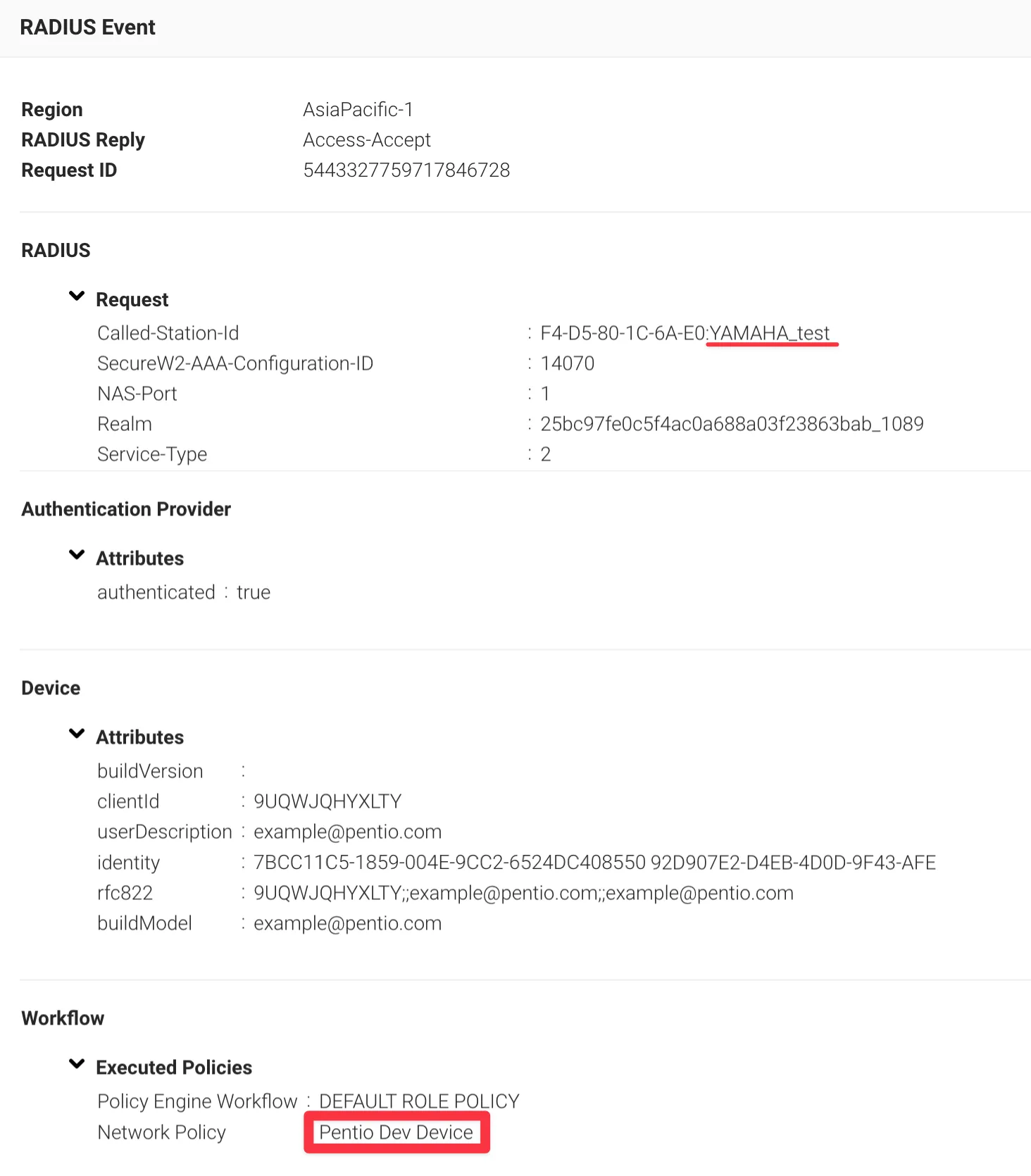

今回の検証では、SecureW2上にネットワークポリシー「Pentio

Dev Device」をあらかじめ作成しておきました。

基本的なYAMAHA WLXのSSID設定

SecureW2のクラウドRADIUSをYAMAHAの無線アクセスポイントで参照するように設定します。

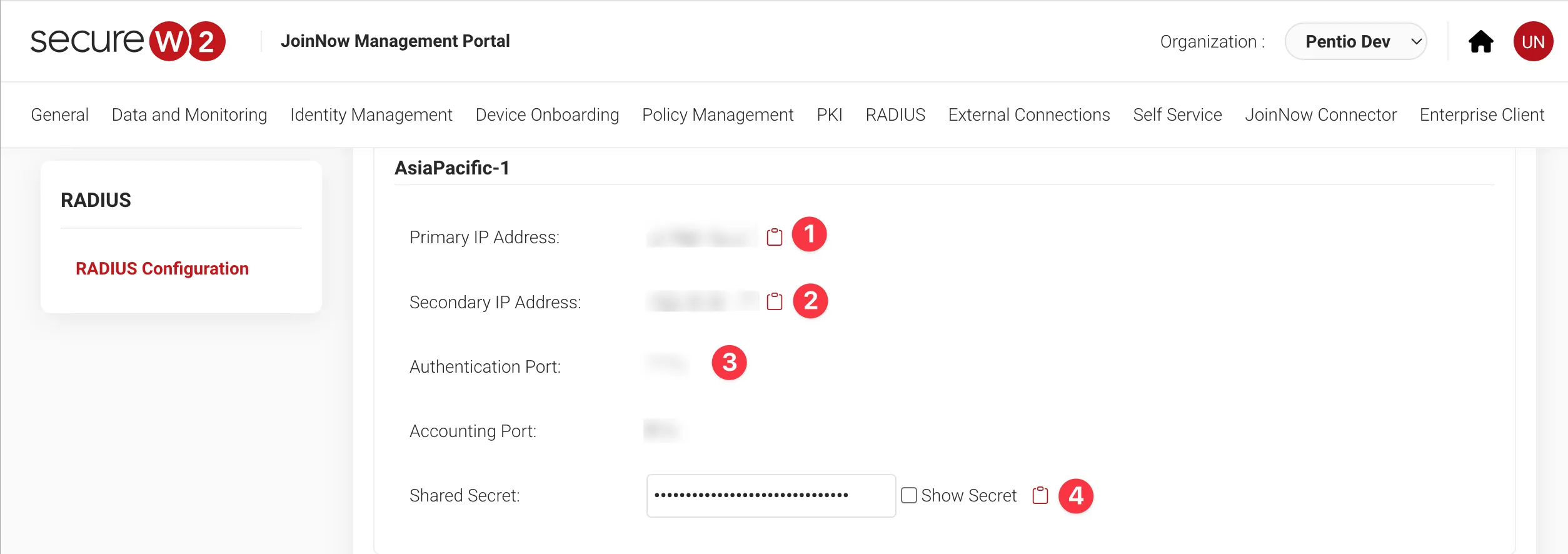

設定を始める前にSecureW2の以下の画像の情報(IPアドレス、ポート番号、シークレット)を控えておいてください。実際の値は管理コンソールのRADIUS

Configurationからご確認いただけます。

補足

2023年11月より、クラウドRADIUS AsiaPacific-1リージョンの無償提供が開始されました。これにより従来のサーバーよりも地理的距離が近くなるため、レイテンシの向上と高速な通信レスポンスを実現できます。そのため、ペンティオではAsiaPacific-1リージョンをプライマリRADIUSサーバーとして設定することを推奨しております。詳しくはこちらをご覧ください。

-

仮想コントローラーにログインします。

-

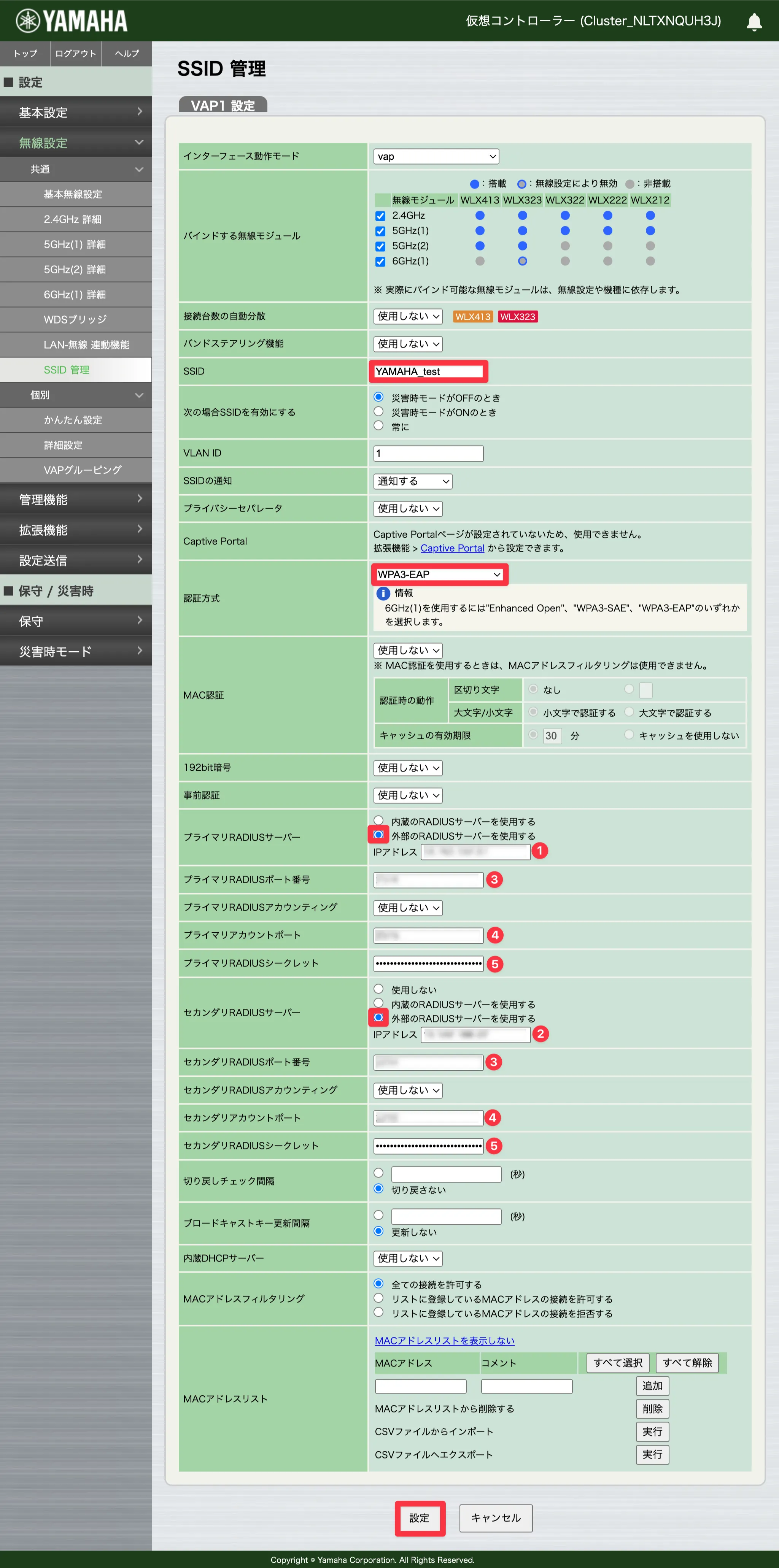

SSIDの追加と設定を行います。無線設定タブ > 共通タブ

>[SSID管理] をクリックします。

- [追加]をクリックします。

-

以下の表のように設定を行います。設定が完了したら[設定]をクリックしてください。

項目名 設定値 SSID 例 : YAMAHA_test 認証方式 WPA3-EAP プライマリRADIUSサーバー 外部のRADIUSサーバーを使用する プライマリRADIUSサーバーのIPアドレス SecureW2のPrimary IP Address① プライマリRADIUSポート番号 SecureW2のAuthentication Port③ プライマリアカウントポート SecureW2のAccounting Port④ プライマリRADIUSシークレット SecureW2のShared Secret⑤ セカンダリRADIUSサーバー 外部のRADIUSサーバーを使用する セカンダリRADIUSサーバーのIPアドレス SecureW2のSecondary IP Address② セカンダリRADIUSポート番号 SecureW2のAuthentication Port③ セカンダリアカウントポート SecureW2のAccounting Port④ セカンダリRADIUSシークレット SecureW2のShared Secret⑤

-

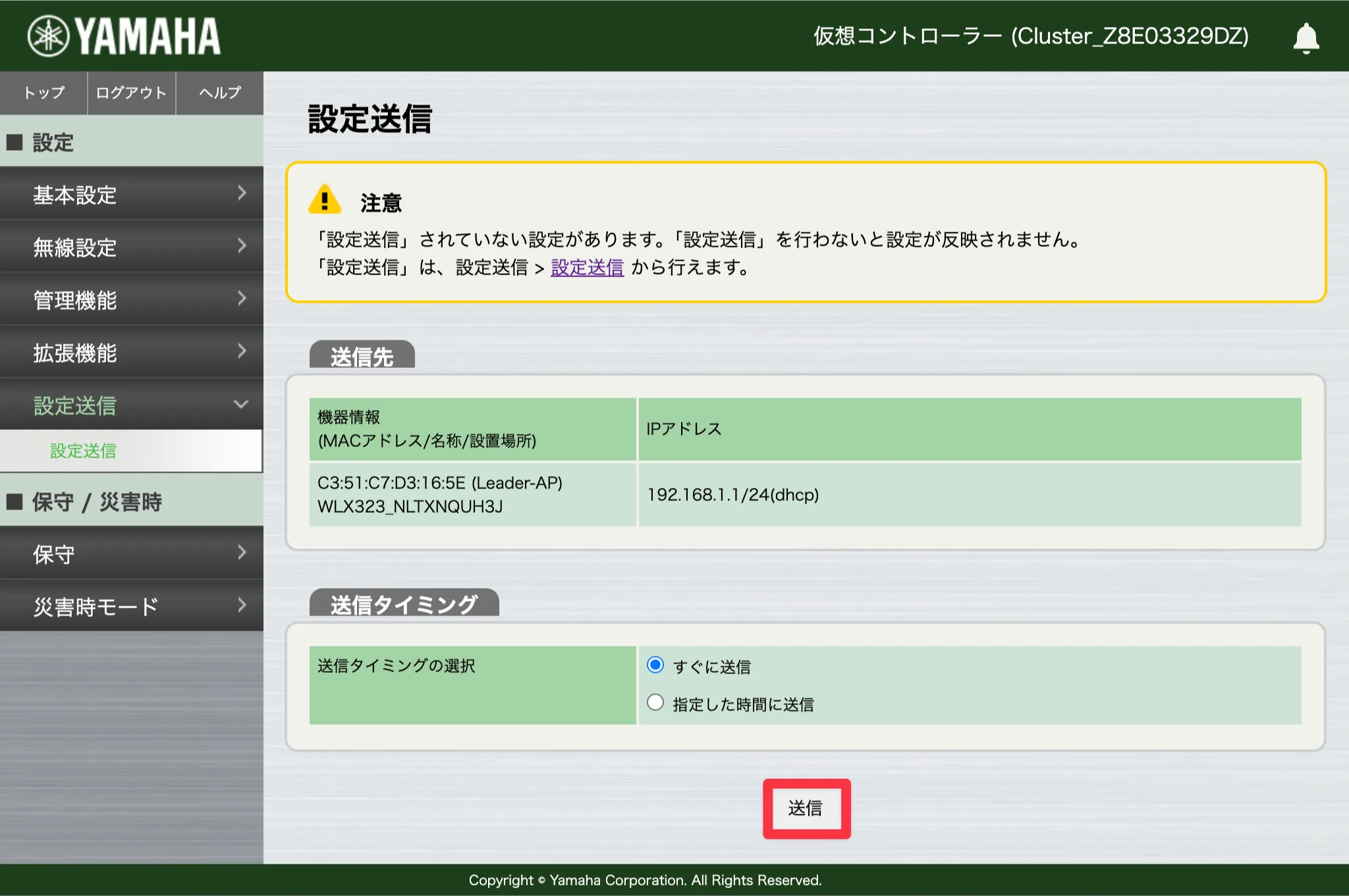

設定が終了したら、設定送信をしなければ設定が反映されません。

設定送信タブ >[設定送信] をクリックし、 すぐに送信にチェックを入れ、[送信]をクリックします。

-

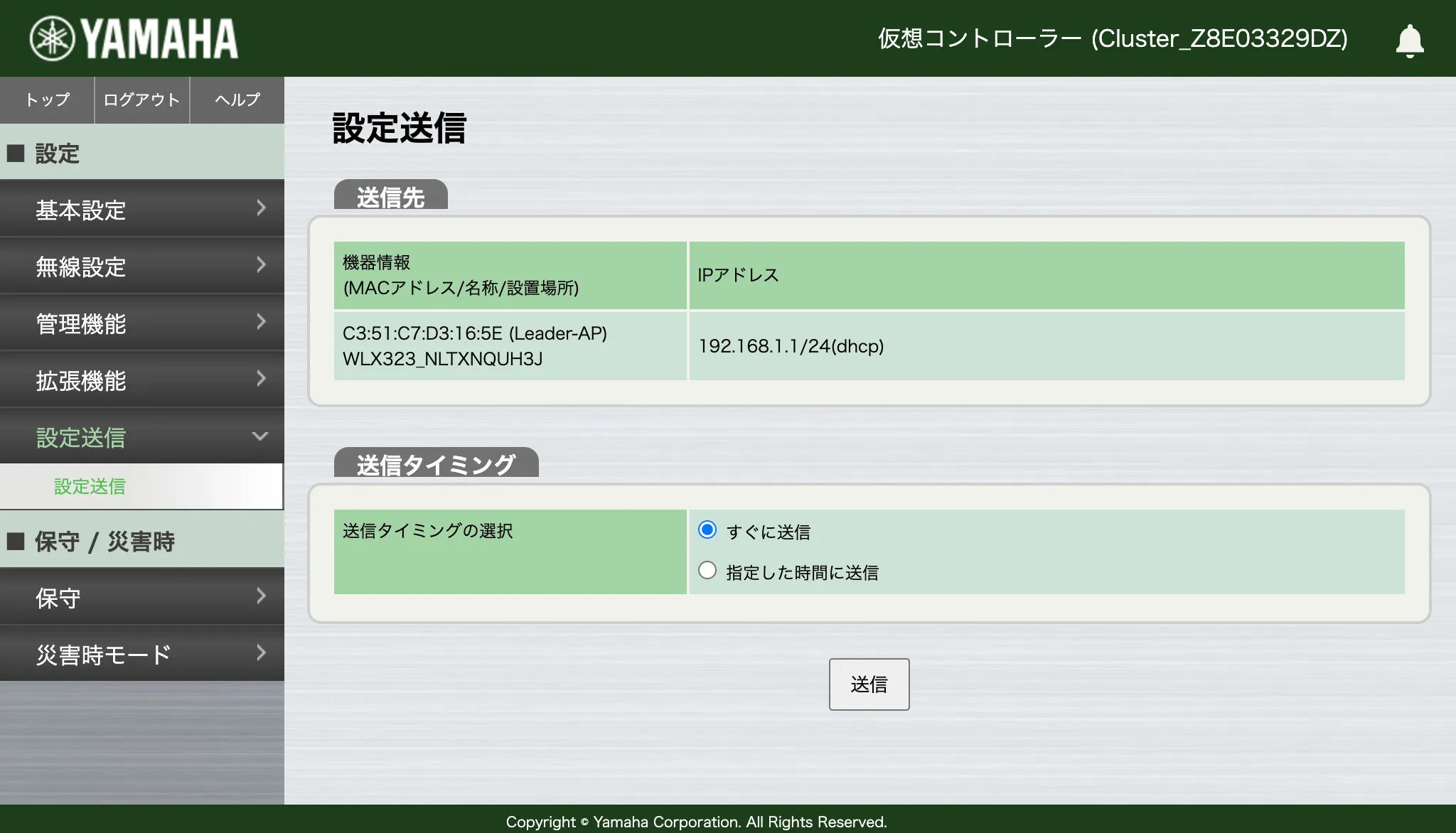

設定送信ができたことを確認します。設定送信の画面において注意が消えていれば設定送信完了です。

これでアクセスポイントのSSID設定とSecureW2 RADIUSの設定が完了しました。

動作確認

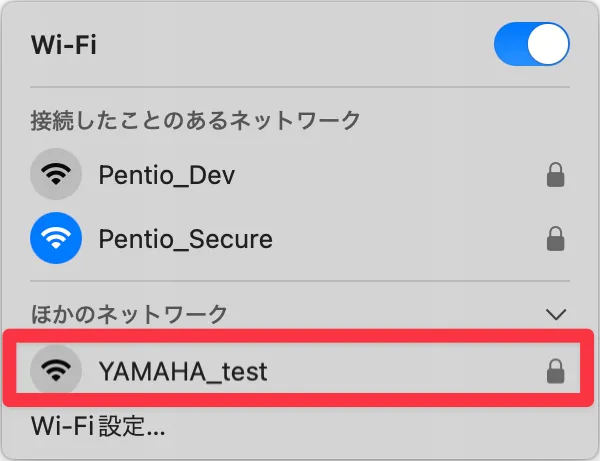

以上の設定を終えたところで、MacBook Proを使用して動作確認を行いました。今回はWi-Fiの接続設定や証明書の配布を手作業で行っていますが、Microsoft Intune、Jamf ProなどのMDM(モバイルデバイス管理)製品とSecureW2を連携しておくと、これらも自動化することができます。

-

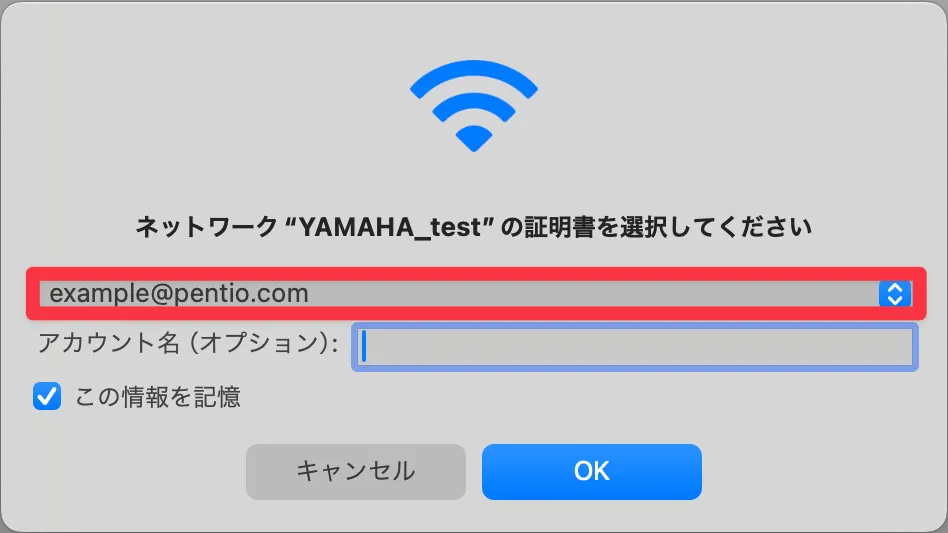

Wi-Fi一覧から先ほど作成したSSIDのWi-Fiを選択します。

-

証明書の選択画面が出てきたら、認証に使用するクライアント証明書を選択し、[OK]をクリックします。

-

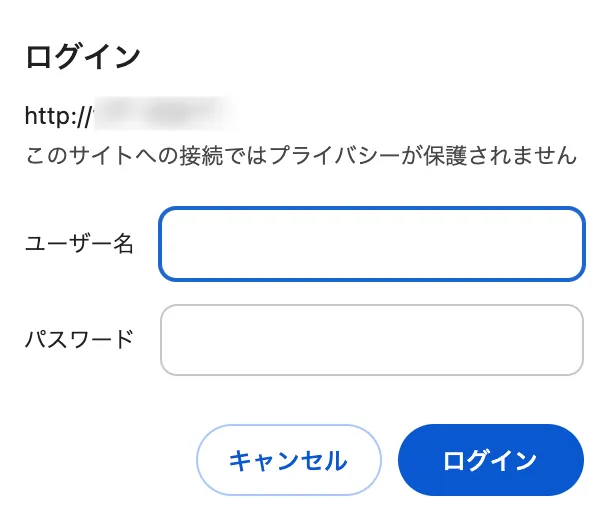

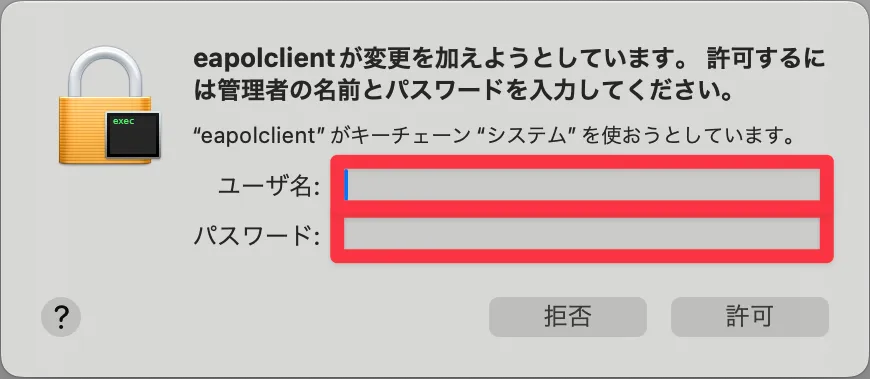

以下のようなウィンドウが表示されたら、PC管理者のユーザー名とパスワードを入力して[許可]します。

-

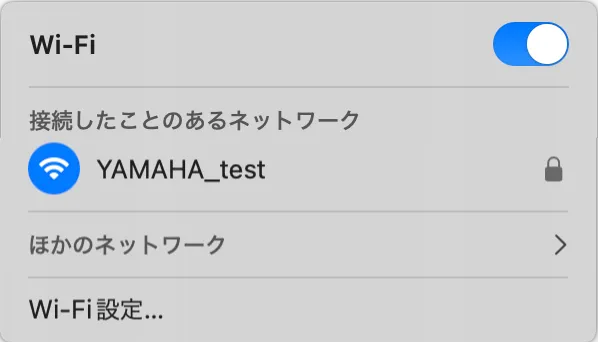

作成したSSIDへの接続ができたことが確認できます。

SecureW2の管理画面からも、ネットワークポリシー「Pentio Dev Device」に基づいて「YAMAHA_test」への接続が許可されたことが確認できました。

おわりに

今回の検証ではYAMAHAアクセスポイントの無線認証にSecureW2のRADIUSサーバーを利用し、SecureW2から発行されたクライアント証明書を用いてIEEE802.1XのEAP-TLS認証ができるかの検証を行いました。

YAMAHAアクセスポイントのWLX323をはじめとしたWLXシリーズは「クラスター型管理機能」をもっており、新たに無線アクセスポイント機器を追加・交換したい場合、追加する無線アクセスポイント機器をリーダーAPと同じL2ネットワークに接続するだけで、AP内蔵の仮想コントローラーが自動的にAP共通の設定を同期するので、無線エリアの拡張や機器交換など、複数の無線アクセスポイント機器を簡単にオンプレミスで一元管理できます。さらにYNOを利用することで、それらをクラウド上で管理できます。 そこで統合認証基盤として物理アプライアンスの設置が一切不要なクラウド型RADIUSであるSecureW2と組み合わせることで、多拠点展開の際にも国内外問わずどこからでも管理可能で全拠点同水準のセキュリティを確保できます。拠点ごとにRADIUSアプライアンスを設置・管理・維持する必要がないため、コストを最小限に抑えられるという点で新たなメリットが生まれるでしょう。

YNOとSecureW2の組み合わせは、単にPKIとアクセスポイントの管理がクラウド上でできるだけでなく、SecureW2のクラウドRADIUSを外部RADIUSサーバーとして使用することで、アクセスポイントの内部RADIUSサーバーを使用した時は不可能であったEAP-TLS認証を実現することができます。ぜひ、YAMAHAアクセスポイントとSecureW2の導入を併せて検討してみてはいかがでしょうか。以上で「YAMAHAアクセスポイント(WLX323)の802.1X認証にSecureW2のクラウドRADIUSを利用する」検証レポートを終わります。

参考

本検証で使用した機種のスペックシート

| WLX222 | WLX323 | WLX413 | |

|---|---|---|---|

| LANポート | 1ポート(100BASE-TX/1000BASE-T/2.5GBASE-T, ストレート/クロス自動判別) | 1ポート(100BASE-TX/1000BASE-T/2.5GBASE-T/5GBASE-T/10GBASE-T, ストレート/クロス自動判別) | |

| USBポート | - | - | 1ポート(USB 3.0 Type-A, 将来の拡張用) |

| MIMO方式 | 5GHz:MIMO(2x2, 2ストリーム), 2.4GHz:MIMO(2x2,2ストリーム) | 5GHz(1):MIMO(4x4, 4ストリーム) MU-MIMO(最大3ユーザー), 5GHz(2)/6GHz:MIMO(2x2, 2ストリーム) MU-MIMO(最大2ユーザー), 2.4GHz:MIMO(2x2, 2ストリーム) | 5GHz:MIMO(4x4, 4ストリーム), MU-MIMO(最大4ユーザー) 2.4GHz:MIMO(4x4,4ストリーム) |

| 同時利用可能周波数帯 | 2.4GHz/5GHz | 2.4GHz/5GHz/6GHz | 2.4GHz/5GHz |

| 2.4GHz帯 無線LAN規格 | IEEE 802.11b/g/n/ax(最大伝送速度574Mbps) | IEEE 802.11b/g/n/ax(最大伝送速度574Mbps) | IEEE 802.11b/g/n/ax(最大伝送速度1,147Mbps) |

| 5GHz帯 無線LAN規格 | IEEE 802.11a/n/ac/ax(最大伝送速度1,201Mbps) | IEEE 802.11a/n/ac/ax(最大伝送速度1,201Mbps) | IEEE 802.11a/n/ac/ax(最大伝送速度2,402Mbps) |

| 6GHz帯 無線LAN規格 | - | IEEE 802.11ax(最大伝送速度2,402Mbps) | - |

| 接続端末数 | 5GHz 帯:最大70台, 2.4GHz 帯:最大70台, 合計140台 | 5GHz帯(1):最大100台, 5GHz帯(2)/6GHz帯:最大100台, 2.4GHz帯:最大70台, 合計270台 | 5GHz帯(1):最大200台, 5GHz帯(2):最大200台, 2.4GHz帯:最大100台, 合計500台 |

| 外形寸法 | 190(W) x 51.7(H) x 190(D)mm(突起部含まず) | 210(W)x 53 (H)x 210(D)mm(突起部含まず) | 230(W)x 54 (H)x 230(D)mm(突起部含まず) |

| 質量 | 本体880g | 本体1.2kg | 本体1.7kg |

| データシート | データシート | データシート | データシート |

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- YAMAHAコントローラとSecureW2の連携

- YAMAHA WLX323 特徴

- SecureW2クラウドRADIUSの機能

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。