Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Ubiquiti UniFiの802.1X認証にSecureW2のクラウドRADIUSを利用する

今回は弊社のネットワーク環境にあるUbiquiti社のUniFiを使用して、弊社が提供するクラウド型認証ソリューションのSecureW2との連携について検証を行いました。本記事では下記3つのテーマについて検証レポートをまとめておりますので、これからUbiquiti UniFiの導入をお考えの方や、クラウドRADIUSによるEAP-TLS(クライアント証明書認証)にご関心がある方はぜひ最後までご覧ください。

検証テーマ

- Ubiquiti UniFiの無線LAN認証にSecureW2のクラウドRADIUSを利用する

- Ubiquiti UniFiの有線LAN認証(ポート認証)にSecureW2のクラウドRADIUSを利用する

- SecureW2によるユーザーに応じたネットワークの動的制御(Dynamic VLAN)を実現する

クラウドRADIUS

クラウドRADIUS(Cloud Radius)とは、クラウド型で提供されているRADIUSサービスのことを指します。SecureW2の提供するクラウドRADIUSは、無線LAN機器認証で利用するEAP-TLS証明書や、VPN機器認証で利用するSSL証明書に、相互の認証判定を提供します。詳しくは

クラウドRADIUS紹介ページ

をご覧ください。

ペンティオでは、Cisco Meraki、Juniper Mist、Aruba、Extreme Networks、Ubiquiti UniFi、ACERA、YAMAHAなどの各種無線APとSecureW2の連携を検証しております。SecureW2検証・設定手順一覧はこちら。

Ubiquiti UniFiのご紹介

今回は弊社のネットワーク環境にある UniFi U6-Liteを使用して動作検証を行いました。機器のスペックやその他製品の詳細情報はUbiquiti社の日本公式ストア をご覧ください。

UniFiはクラウドから直感的なGUIでネットワークを一元管理できるネットワークソリューションです。 今まではネットワークの設定をするために現地に赴き、CLIを使用してネットワーク設定を行う必要がありました。UniFiのクラウド管理によって、管理者が場所や時間に縛られることなく、遠隔からのGUI操作で簡単にネットワークの設定・監視・制御をすることが可能になります。SecureW2が物理アプライアンス不要のクラウドRADIUSであることに加え、SecureW2が2023年11月より提供を開始したReal-Time IntelligenceがUniFiに対応している点からも相性の良さが伺えます。

前提条件

今回の検証では、以下の項目を前提条件としています。

- SecureW2の管理者アカウントをお持ちであること

- クライアントPCにSecureW2発行のクライアント証明書の配布・登録が済んでいること

- スイッチやアクセスポイントなどお使いのネットワーク製品がUniFiで統一されており、VLANの作成等ネットワークの設定が適切に施されていること

動作概要

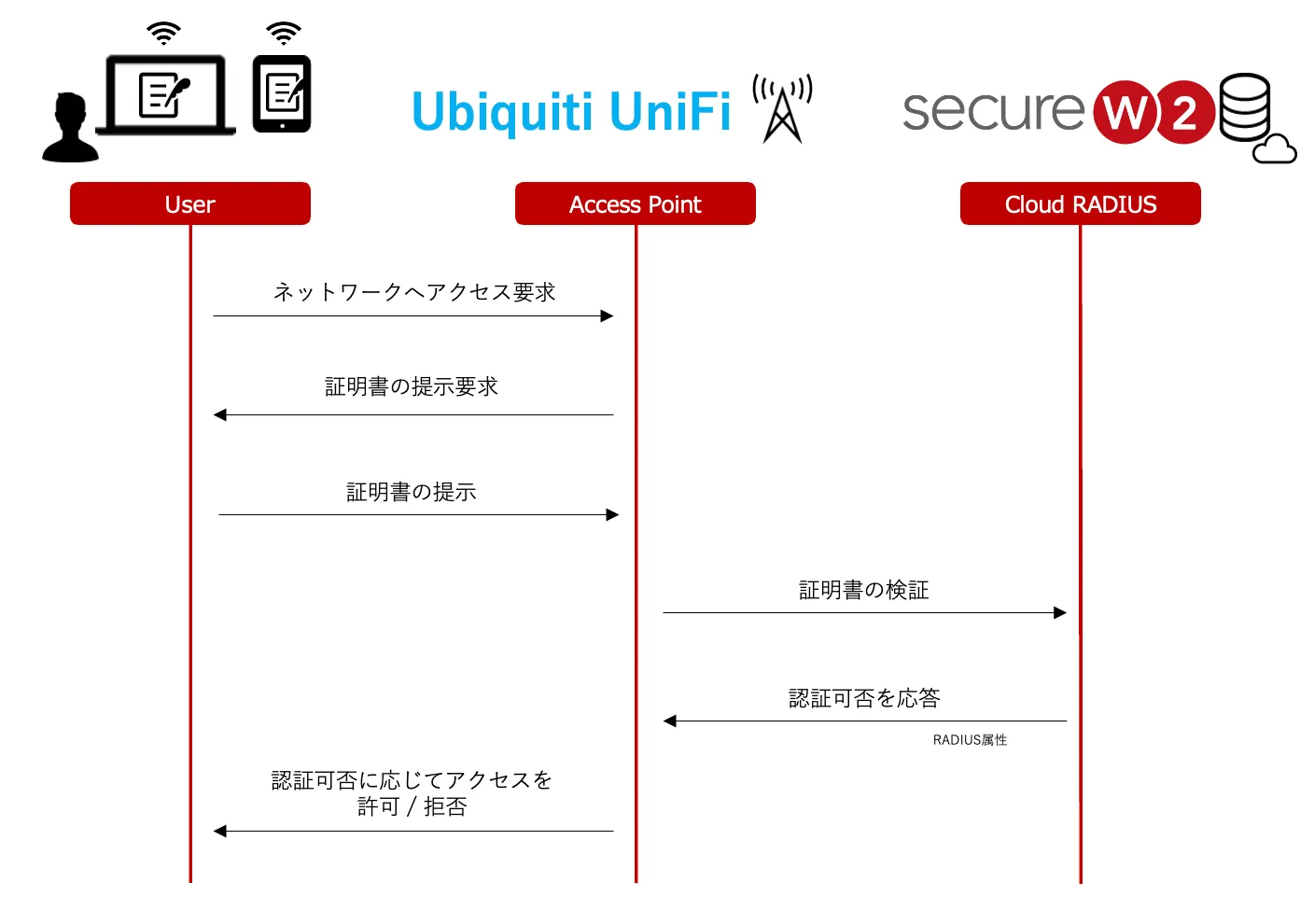

IEEE802.1Xは以下の図のようなシーケンスに従って認証を行います。

EAP-TLS認証では認証情報にID / パスワードではなく、クライアント証明書を用いることが特徴です。

EAP-TLS認証の流れは次のとおりです。

- ユーザーがアクセスポイントに対してネットワークのアクセスを要求

- アクセスポイントがユーザーにクライアント証明書の提示を要求

- ユーザーはアクセスポイントに対して適当なクライアント証明書を提示

- アクセスポイントはSecureW2に対してクライアント証明書の検証要求を行う

- SecureW2がクライアント証明書を検証し、認証結果と認証許可した場合にはVLAN等の属性情報をアクセスポイントに返す

- アクセスポイントは受け取った認証可否に従い、ユーザーのネットワークアクセスを許可または拒否する

※VLAN IDなどのRADIUS属性やベンダー固有属性(VSA)は、5番目の段階で認証結果と共にアクセスポイントに返されます。

このようにIEEE802.1XのEAP-TLS認証を行うことで、社内ネットワークへの不正な端末やユーザーによるアクセスを排除し、ID / パスワードを利用したネットワークのアクセス管理に比べより強固なセキュリティを実現できます。 加えて、RADIUSサーバーとしてActive DirectoryやIDaaSであるOneLogin, Okta などを利用する場合と比べて、重要なIdPにログインするためのID / パスワードをネットワークに流さないことも組織全体のセキュリティを向上させます。

作業詳細

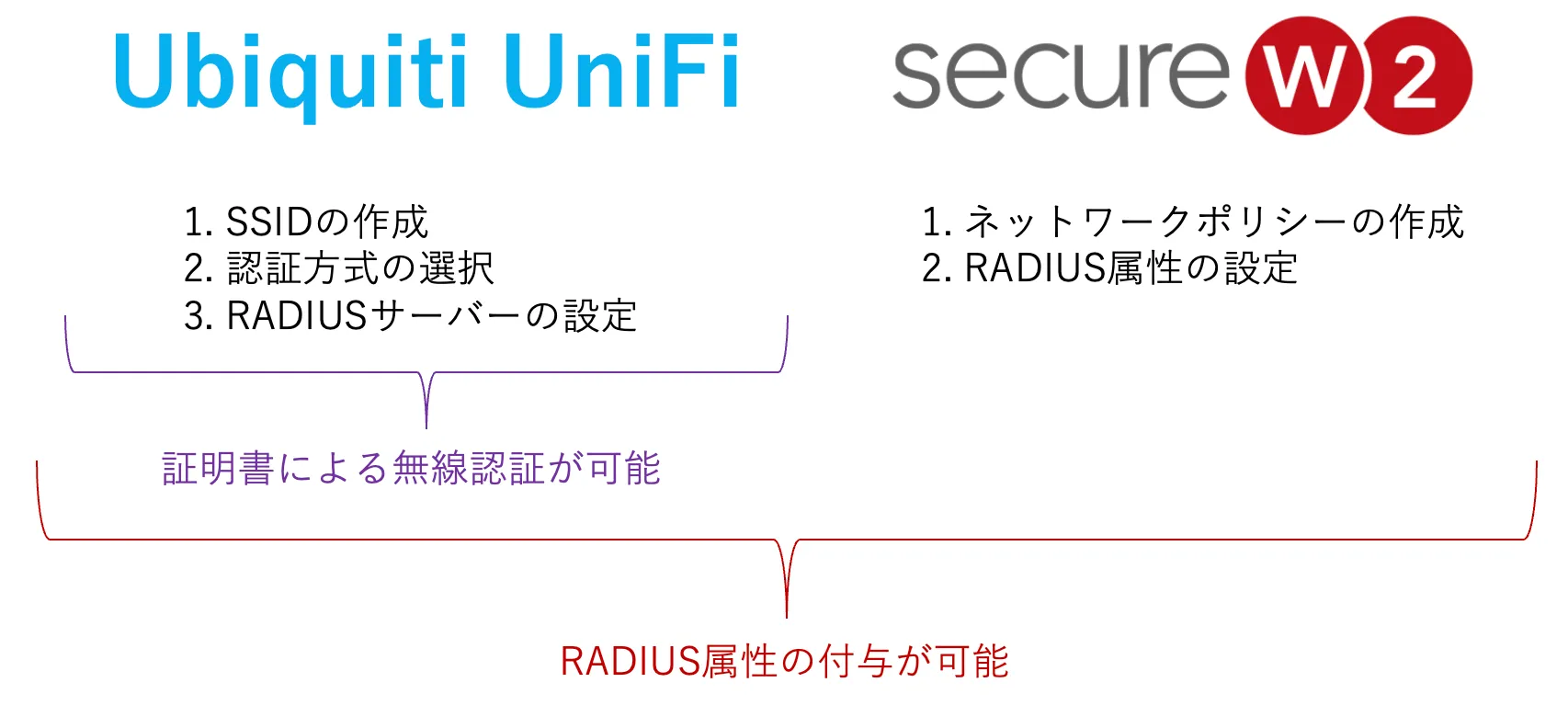

主な作業内容は、UniFiとSecureW2でそれぞれ次の通りです。

基本的なUniFiとSecureW2の無線LAN利用設定を行うだけで簡単にSecureW2をクラウドRADIUSサーバーとしてご利用いただけます。お客様によって認証に加えて認可でもRADIUSを利用されたい場合には、SecureW2のネットワークポリシーに追加の設定を付け加えることで、VLAN IDをはじめとするRADIUS属性やベンダー固有属性(VSA)を認証結果に付与することもできます。

UniFiの設定

まずはSecureW2のクラウドRADIUSをUniFiの無線LANで参照するように設定します。

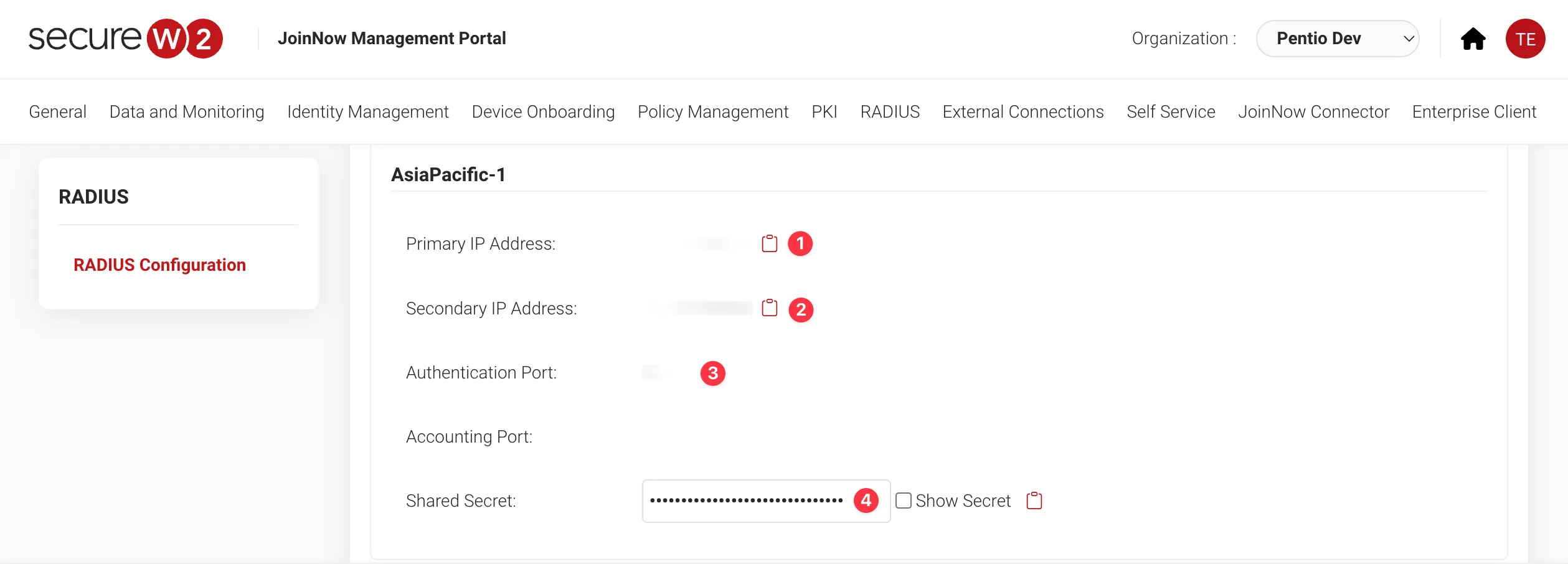

設定を始める前にSecureW2の以下の画像の情報(IPアドレス、ポート番号、シークレット)を控えておいてください。実際の値は管理コンソールのRADIUS

Configurationからご確認いただけます。

補足

2023年11月より、クラウドRADIUSAsiaPacific-1リージョンの無償提供が開始されました。これにより従来のサーバーよりも地理的距離が近くなるため、レイテンシの向上と高速な通信レスポンスを実現できます。そのため、ペンティオではAsiaPacific-1リージョンをプライマリRADIUSサーバーとして設定することを推奨しております。詳しくはこちらをご覧ください。

- UniFiの管理コンソールにアクセスします。

-

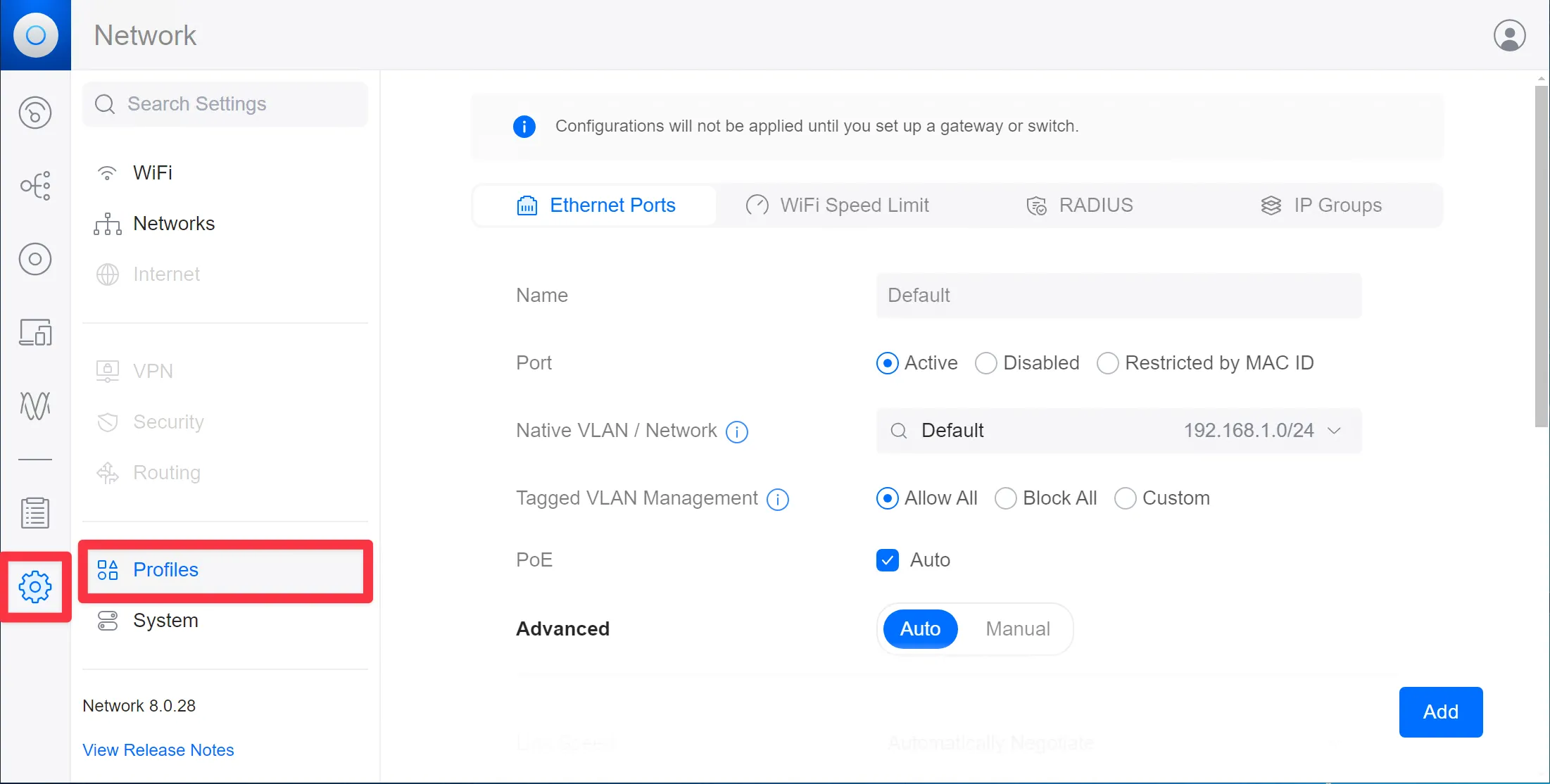

まずはRADIUSプロファイルを作成します。管理画面の⚙(歯車マーク)

> Profiles を選択します。

-

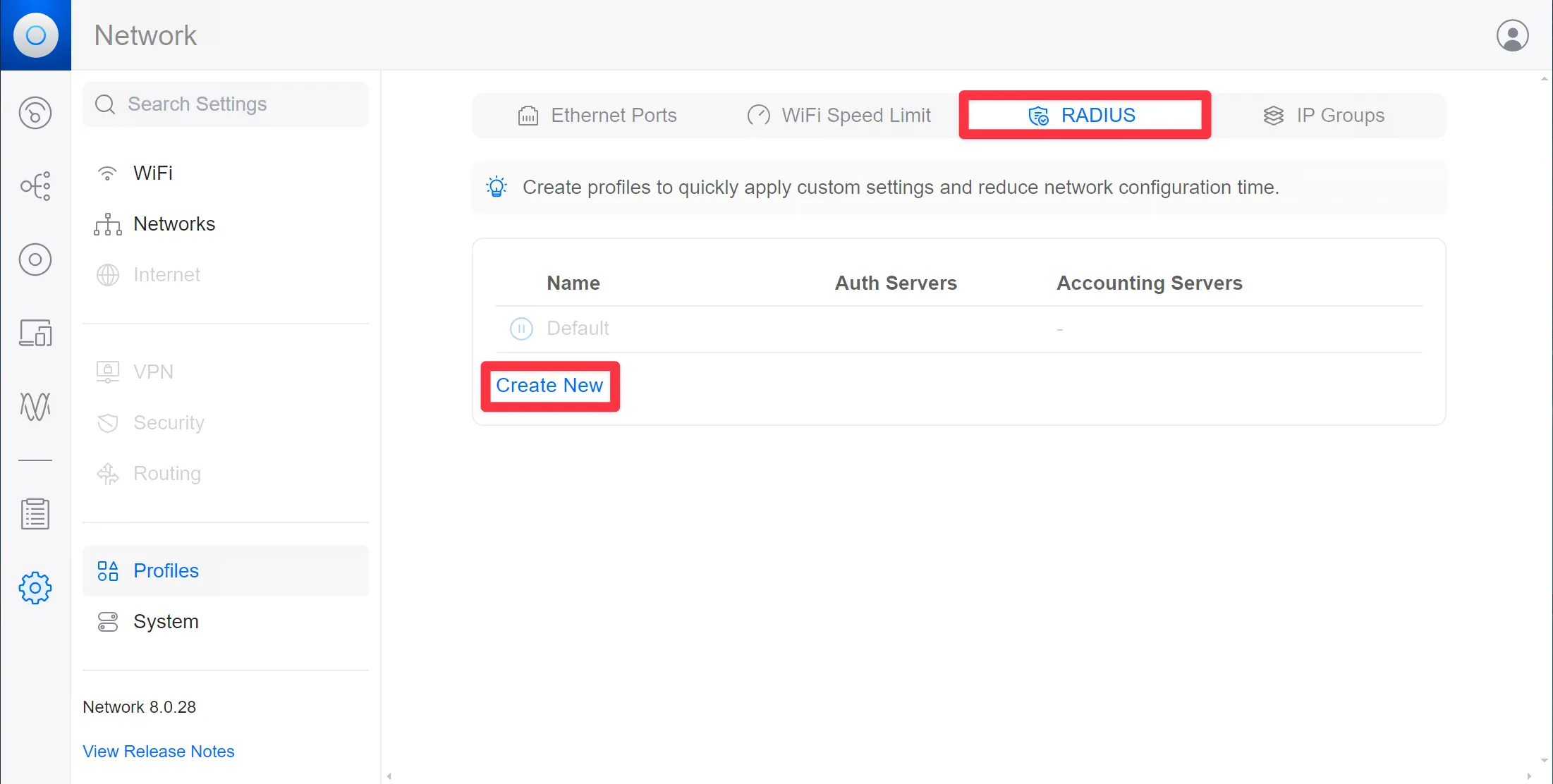

上部からRADIUSタブを選択し、Create Newをクリックします。

-

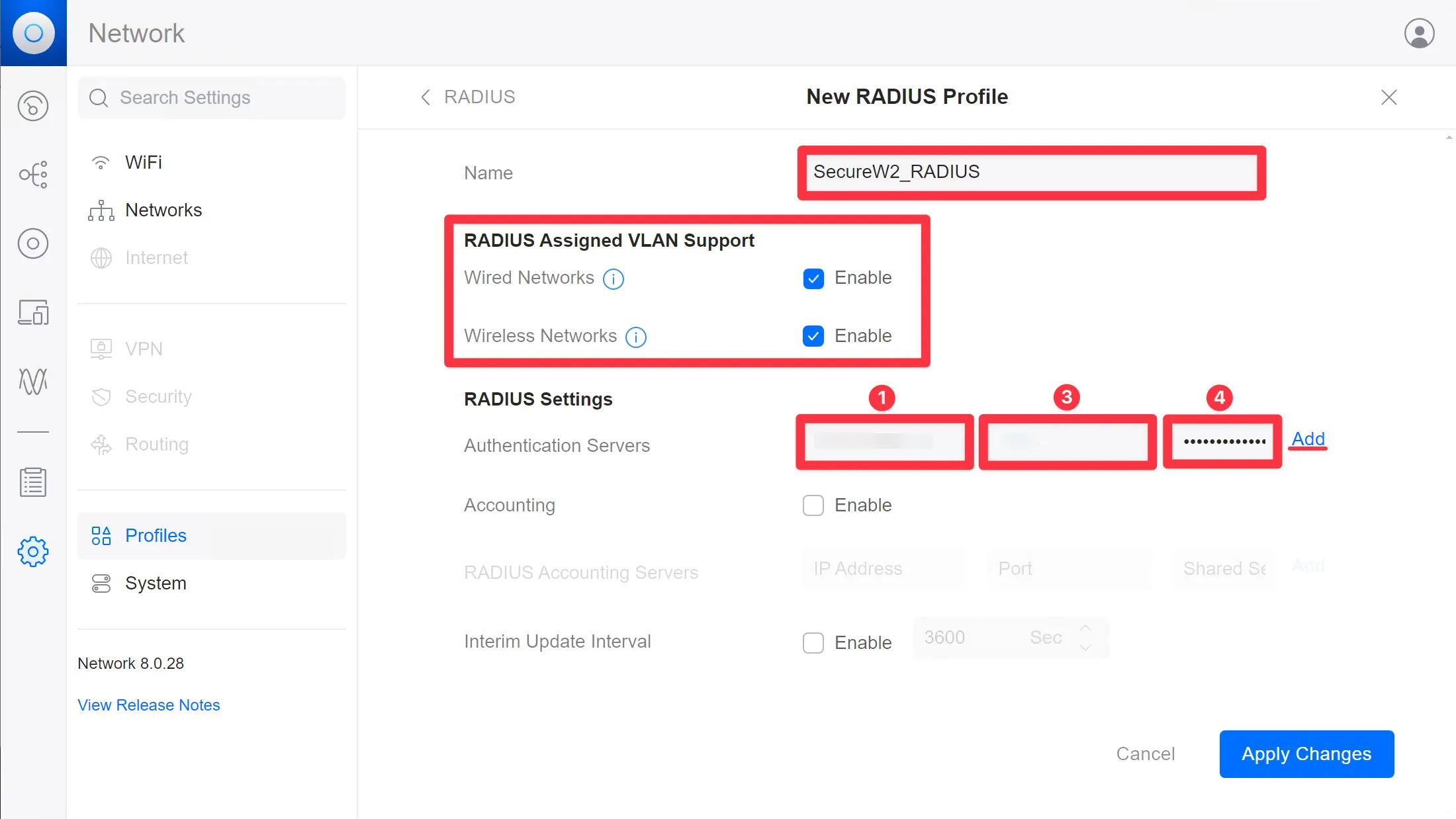

認証サーバーとしてSecureW2のRADIUSサーバーを使用するように設定します。先ほど控えておいたSecureW2のRADIUS

Configurationの情報を以下の表と画像を参考に設定してください。

項目名 設定値 説明 Name 例:SecureW2_RADIUS RADIUSプロファイルの名前 Wireless Networks Enable 無線認証の場合にRADIUSサーバーからのVLANタグの応答を受け入れるかの設定です。Dynamic VLANを利用する場合は有効にします。 Wired Networks Enable ポート認証の場合にRADIUSサーバーからのVLANタグの応答を受け入れるかの設定です。Dynamic VLANを利用する場合は有効にします。 Authentication Servers IP Address:①の値

Port:③の値

Shared Secret:④の値先ほど控えたSecureW2のRADIUS Configurationの値をそれぞれ入力。セカンダリサーバーの設定の際は、行の横にあるAddをクリックして、IP Addressのみ②の値に変更して追加設定を行います。

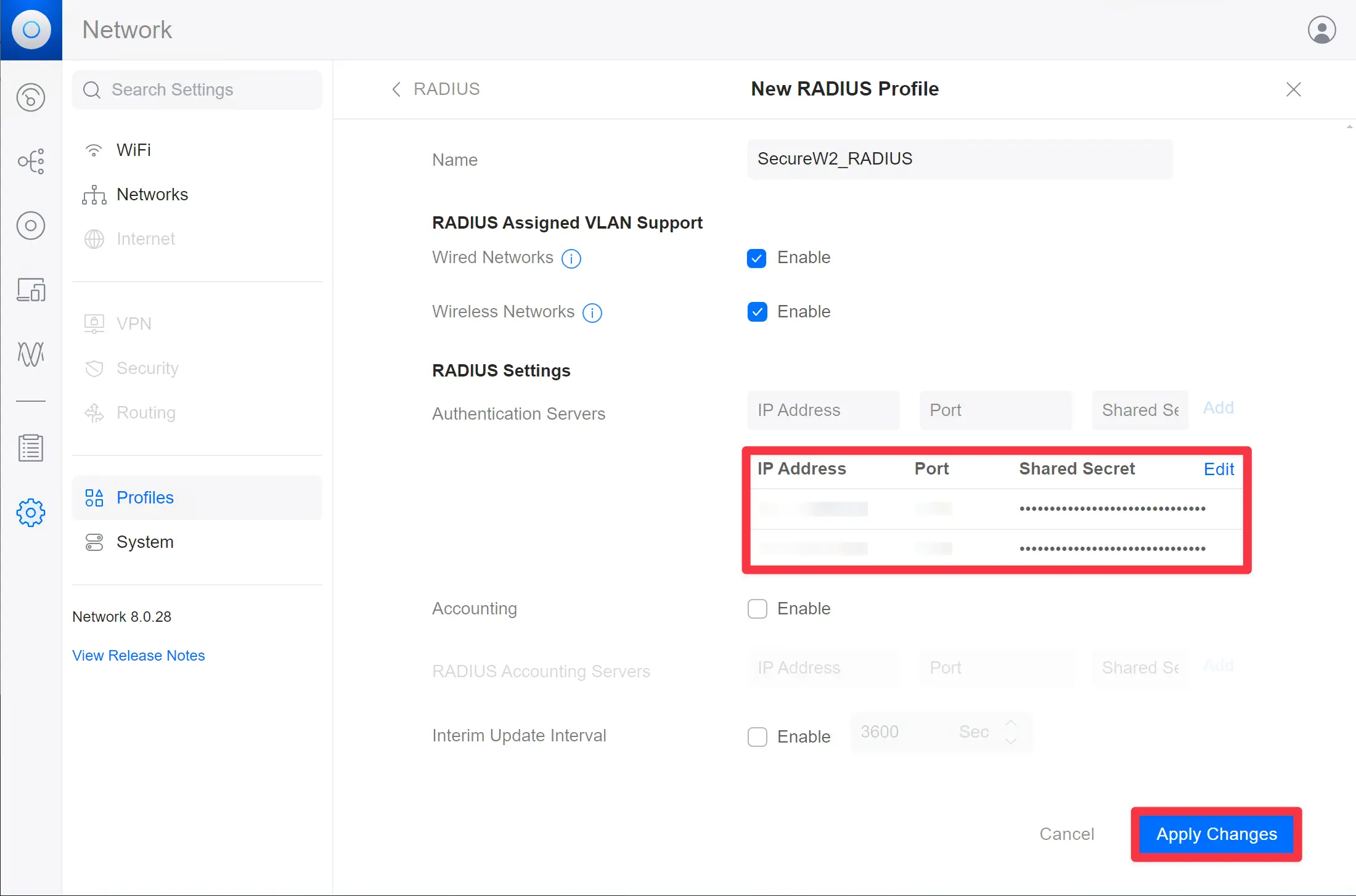

-

画像のようにセカンダリサーバーまでRADIUSサーバーの登録が完了したらApply Changesをクリックして設定を保存します。

無線LAN認証を行う場合

無線LANでEAP-TLS認証を行う場合はSSIDの設定が必要になります。

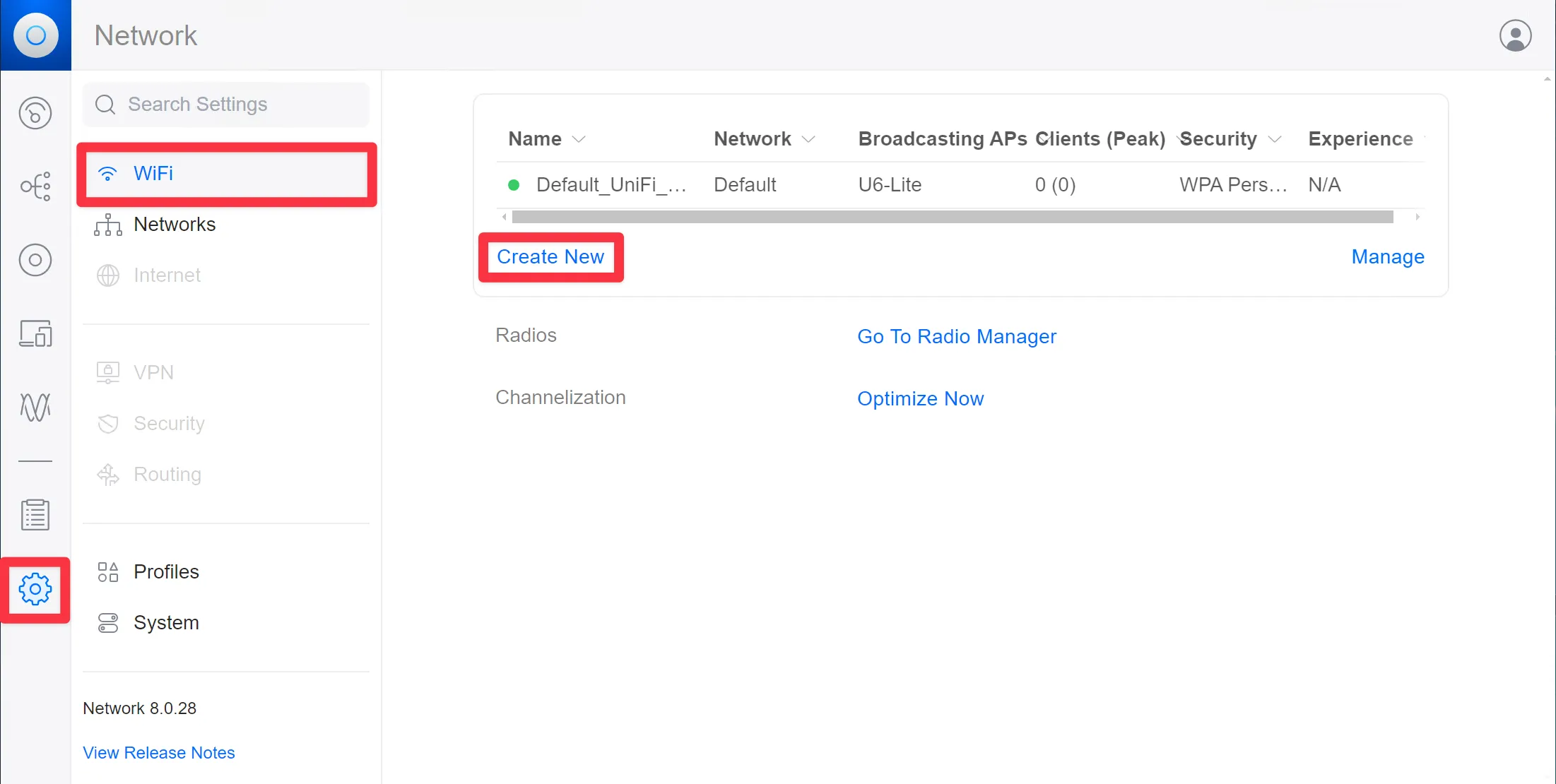

-

管理画面の⚙(歯車マーク) > WiFiを選択し、Create Newをクリックします。

-

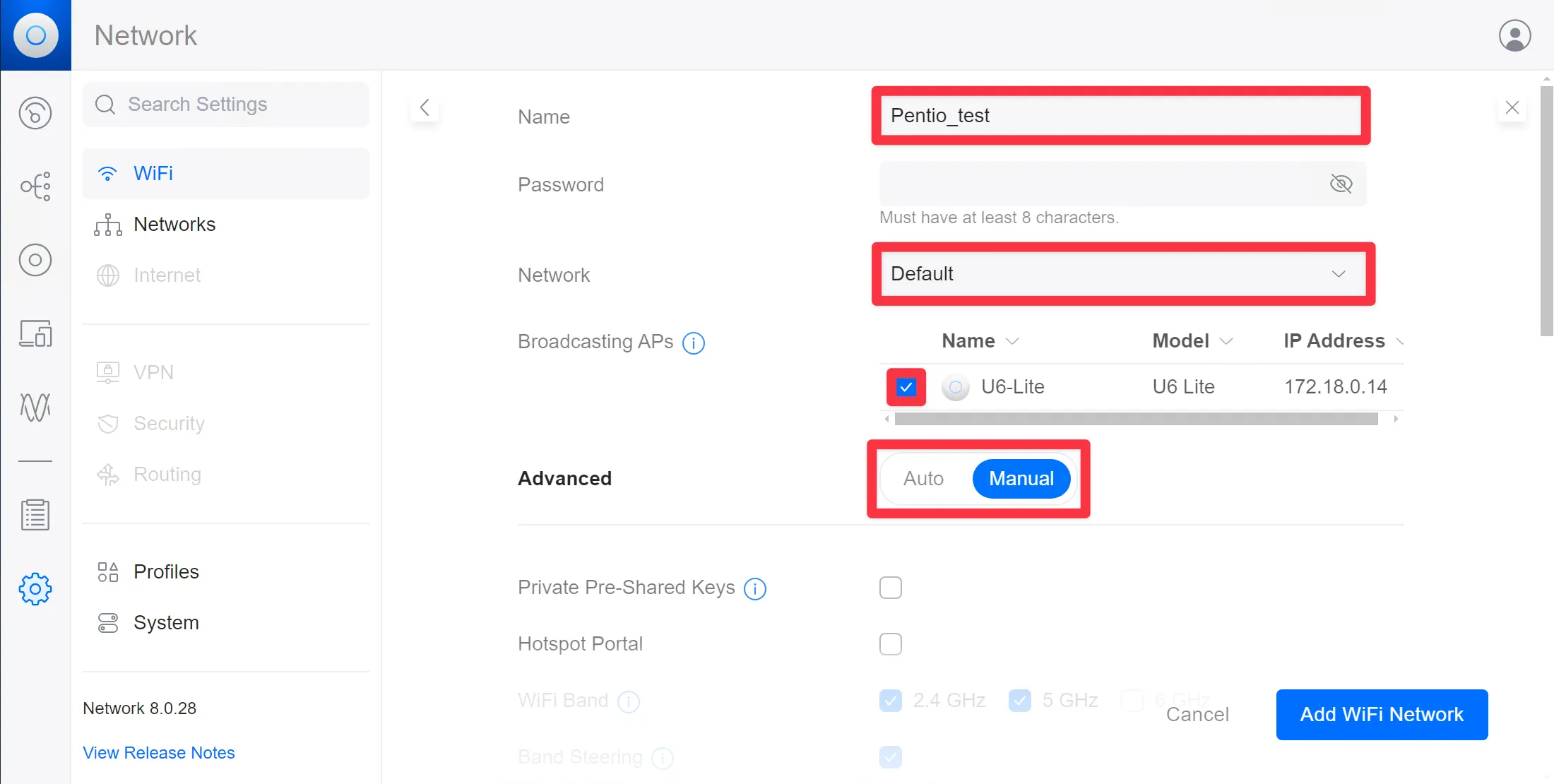

以下の表と画像を参考にSSIDの設定を行います。

項目名 設定値 説明 Name 例:Pentio_test SSIDの名前 Password 警告が出ることがあるが設定不要 今回はEAP-TLSによる証明書認証を行うため使用しません。入力しないと警告が出ることがありますが、手順9の認証方式の選択時に項目ごと消えます。 Network 例:Default 使用するネットワークを指定 Broadcasting APs 例:U6-Lite このSSIDを配信したいAPやGroupを指定 Advanced Manual【選択】 認証方法などの詳細な設定を行います。次の手順で説明します。

-

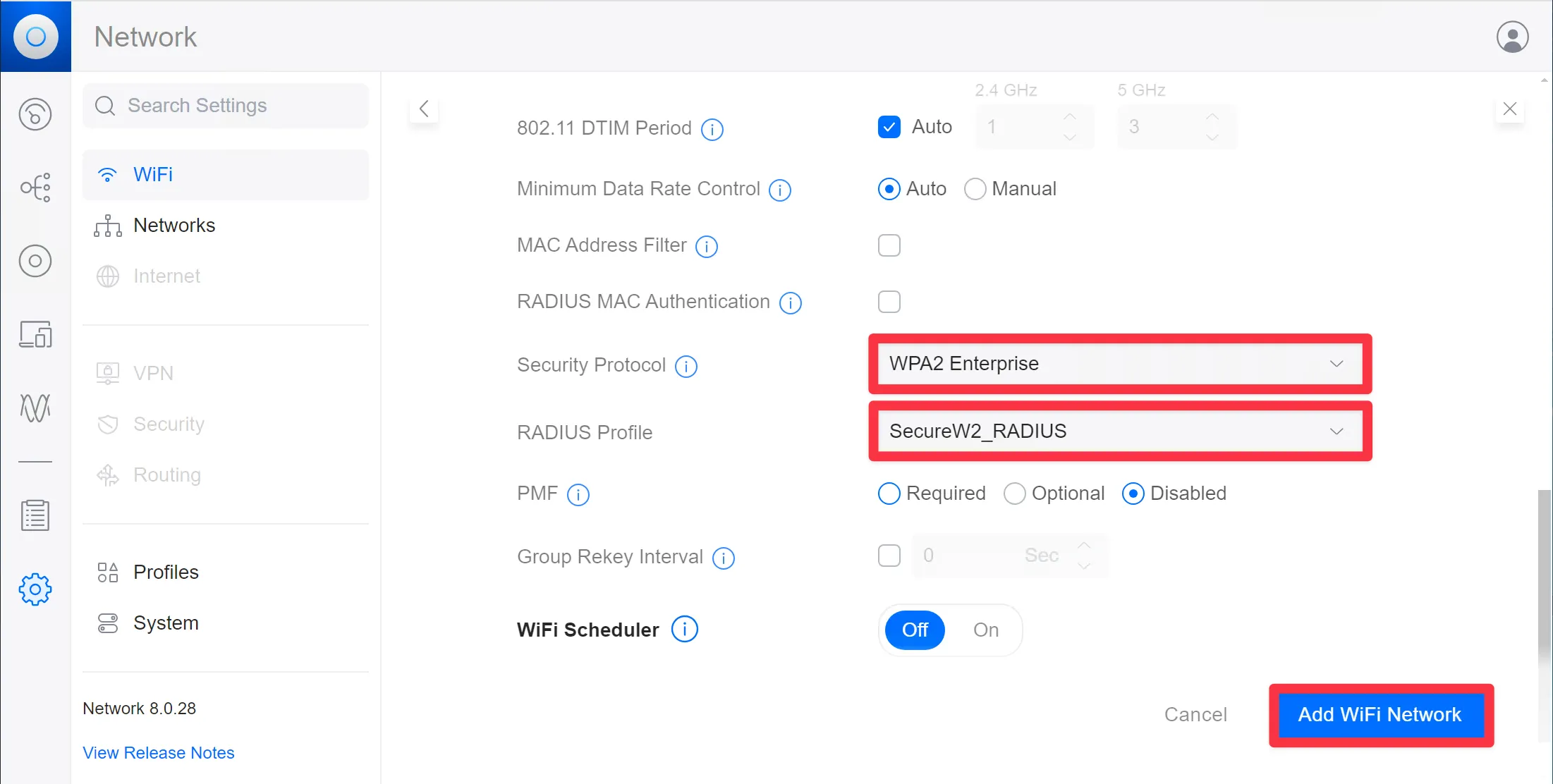

Advancedの設定で認証方法などを設定します。以下の表と画像を参考に設定を行います。設定が完了したら、右下のAdd WiFi NetworkをクリックしてSSIDの設定を保存します。

項目名 設定値 Security Protocol WPA2 Enterprise【選択】 RADIUS Profile 例:SecureW2_RADIUS

有線LAN認証を行う場合

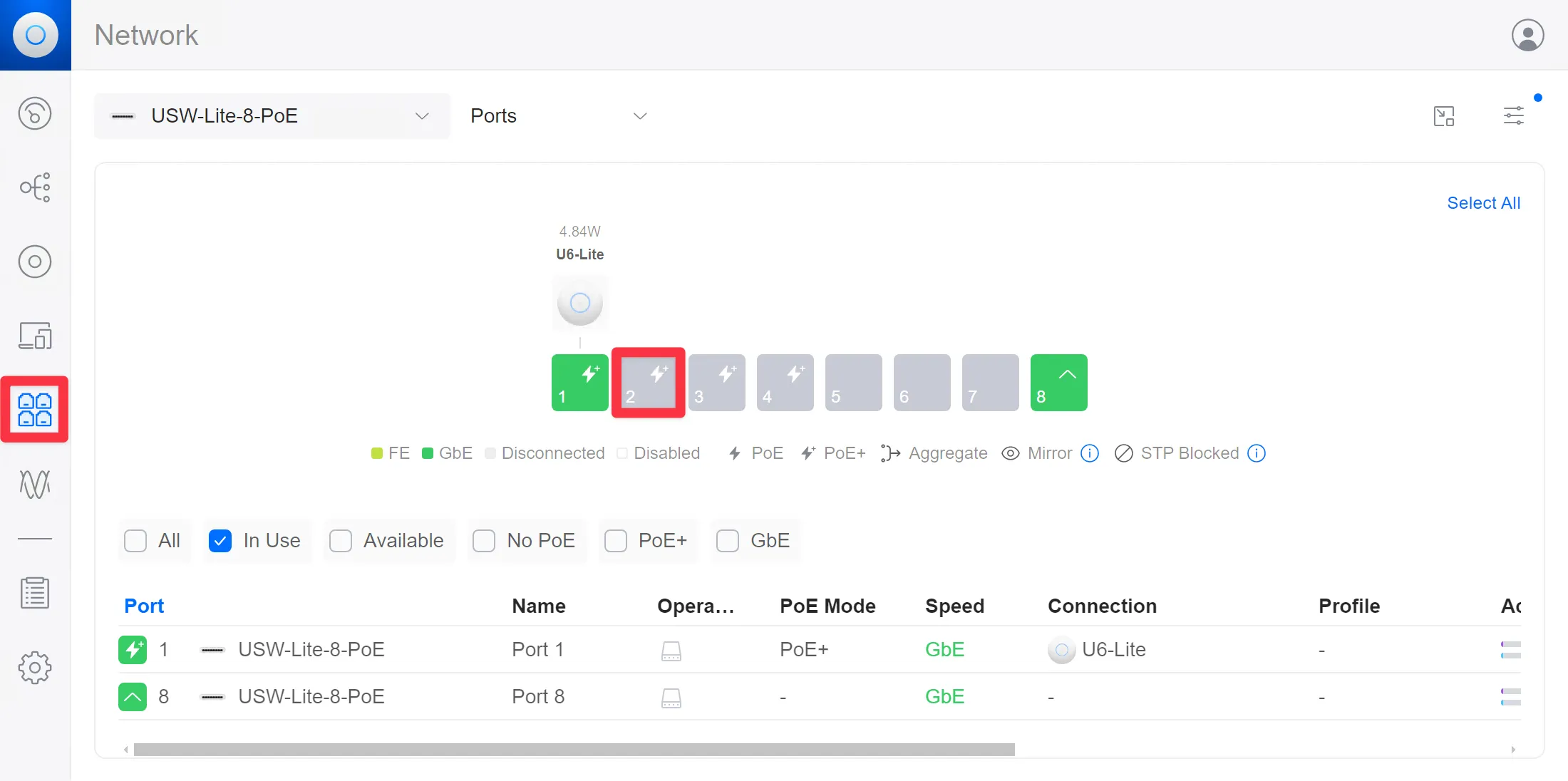

有線LANでEAP-TLS認証を行う場合はスイッチ・ポートの設定が必要になります。UniFiのクラウド上で操作を行うため、アクセスポイントだけでなくスイッチもUniFi製品をお使いである必要があります。

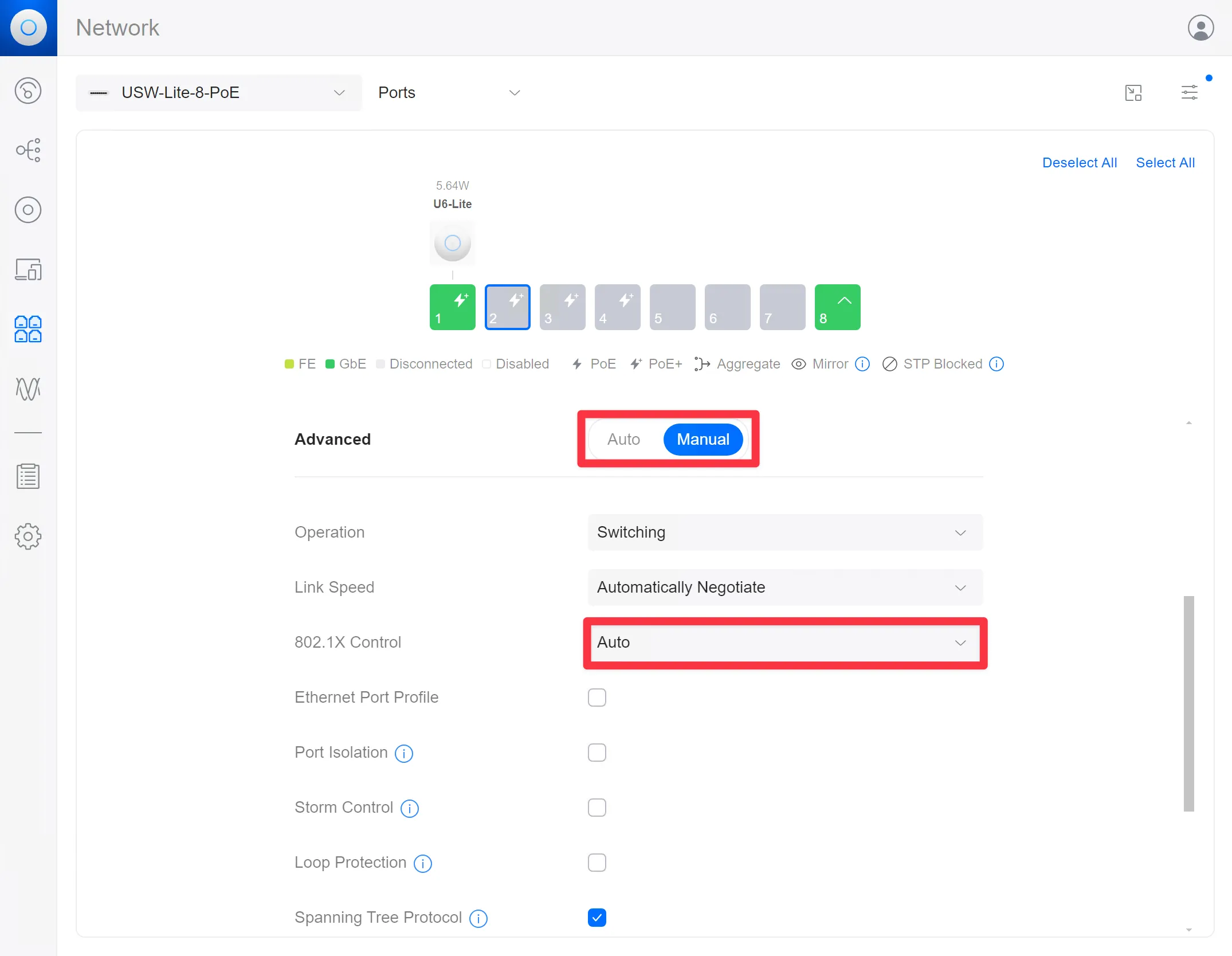

-

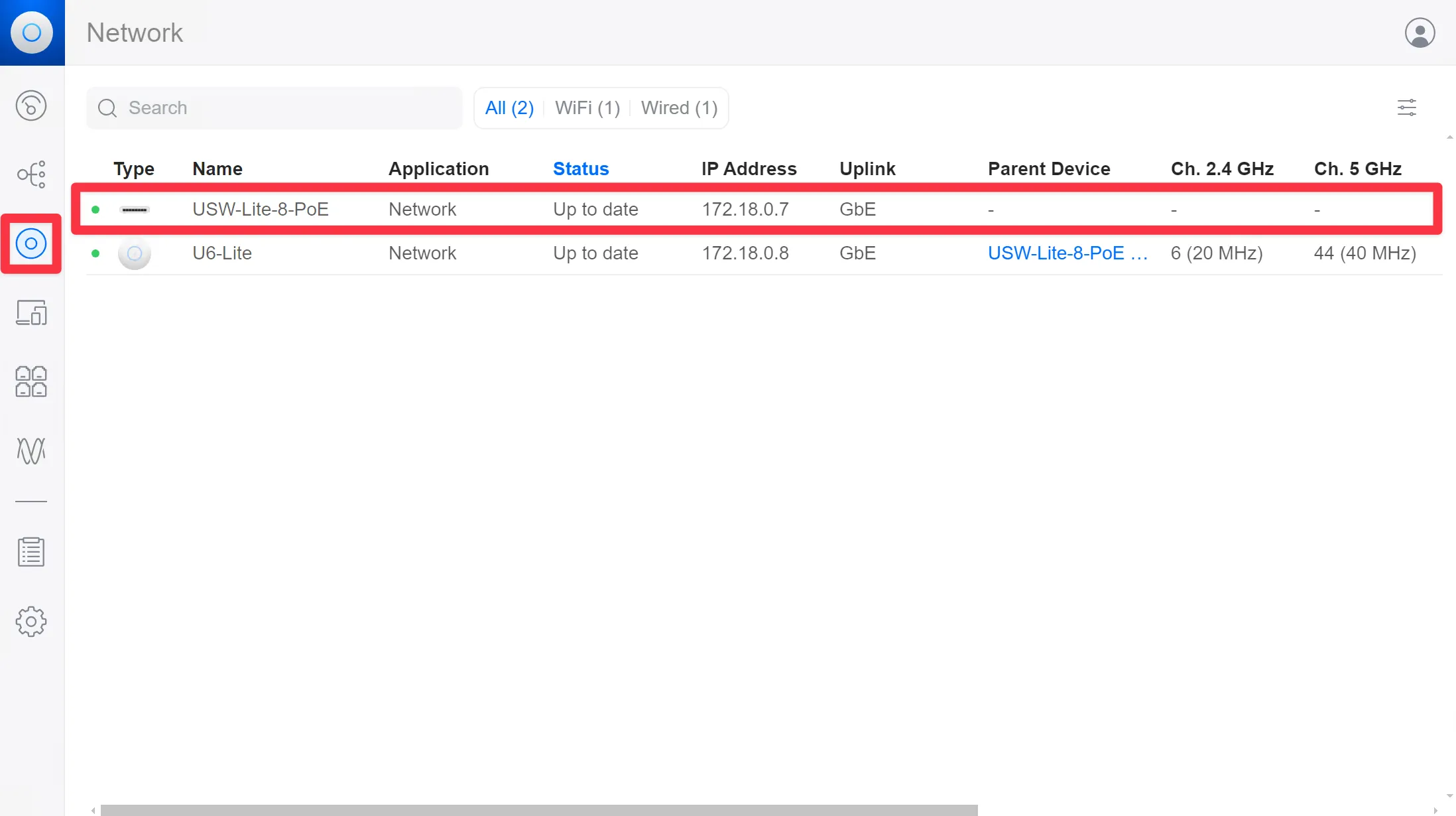

左のバーのからUniFi Devicesを選択し、お使いのスイッチをクリックします。

-

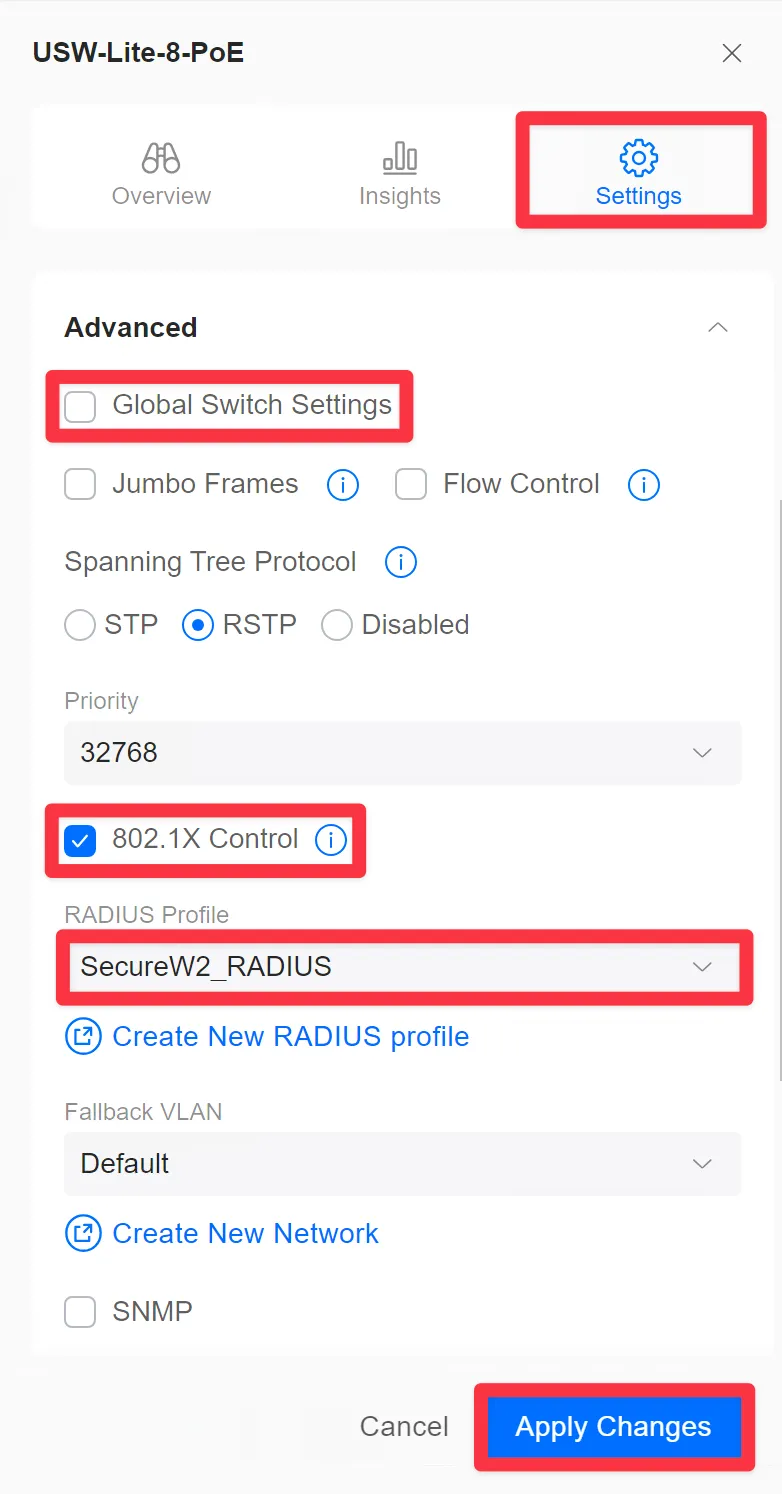

SettingsタブからAdvancedの項目を設定します。以下の表と画像を参考に設定を行い、設定が完了したらApply

Changesをクリックして設定を保存します。

項目名 設定値 説明 Global Switch Settings ◻︎(チェックを外す) デフォルトはチェックが入っています。このチェックを外すことで以下の設定が可能になります。

※管理下にある全てのスイッチで802.1X認証を使用したい場合は、別の設定項目からGlobal Switch Settingsを有効にした状態でも設定可能です。802.1X Control ☑️ RADIUS Profile 例:SecureW2_RADIUS【選択】 使用するRADIUSサーバーのプロファイルを選択

| 項目名 | 設定値 |

|---|---|

| Advancedの横のトグル | Manual【選択】 |

| 802.1X Control | Auto【選択】 |

- 802.1X Controlの詳細

- Auto:認証が正常に行われるまで、ポートは無許可です。

- Force authorized:ポートは、認証なしで通常のトラフィックを送受信します。

- Force unauthorized:ポートはサプリカント認証の試行を無視し、クライアントに認証サービスを提供しません。

- MAC-Based:同じポートに接続された複数のサプリカントがそれぞれ個別に認証できます。ポートに接続されている各ホストは、ネットワークにアクセスするために個別に認証する必要があります。ホストはMACアドレスによって区別されます。

※引用元:網屋 様

「ヘルプガイド:有線クライアントのアクセス制限」

(https://www.amiya.co.jp/support/ubiquiti/help/wired-policy/)

VLANの設定

IEEE802.1X認証において、RADIUSサーバーが接続許可を意味するAccess-Acceptメッセージを返すとき、認証結果とあわせてVLAN IDなどのRADIUS属性やベンダー固有属性をRADIUSサーバーからRADIUSクライアントへ連携すると、接続先のネットワークを制御することなどが可能です。SecureW2ではネットワークポリシーの設定を行うだけで簡単にRADIUS属性の指定やユーザー・デバイスに応じた値の定義が可能です。

また、このレポートでは詳細は割愛いたしますが、OneLogin・Okta・Microsoft Entra IDをはじめとするIDaaSと連携するDynamic RADIUSも併用すると、Active DirectoryやLDAPなどのレガシーな認証基盤に依存しないクラウドネイティブなRADIUS基盤としてもご活用いただけます。

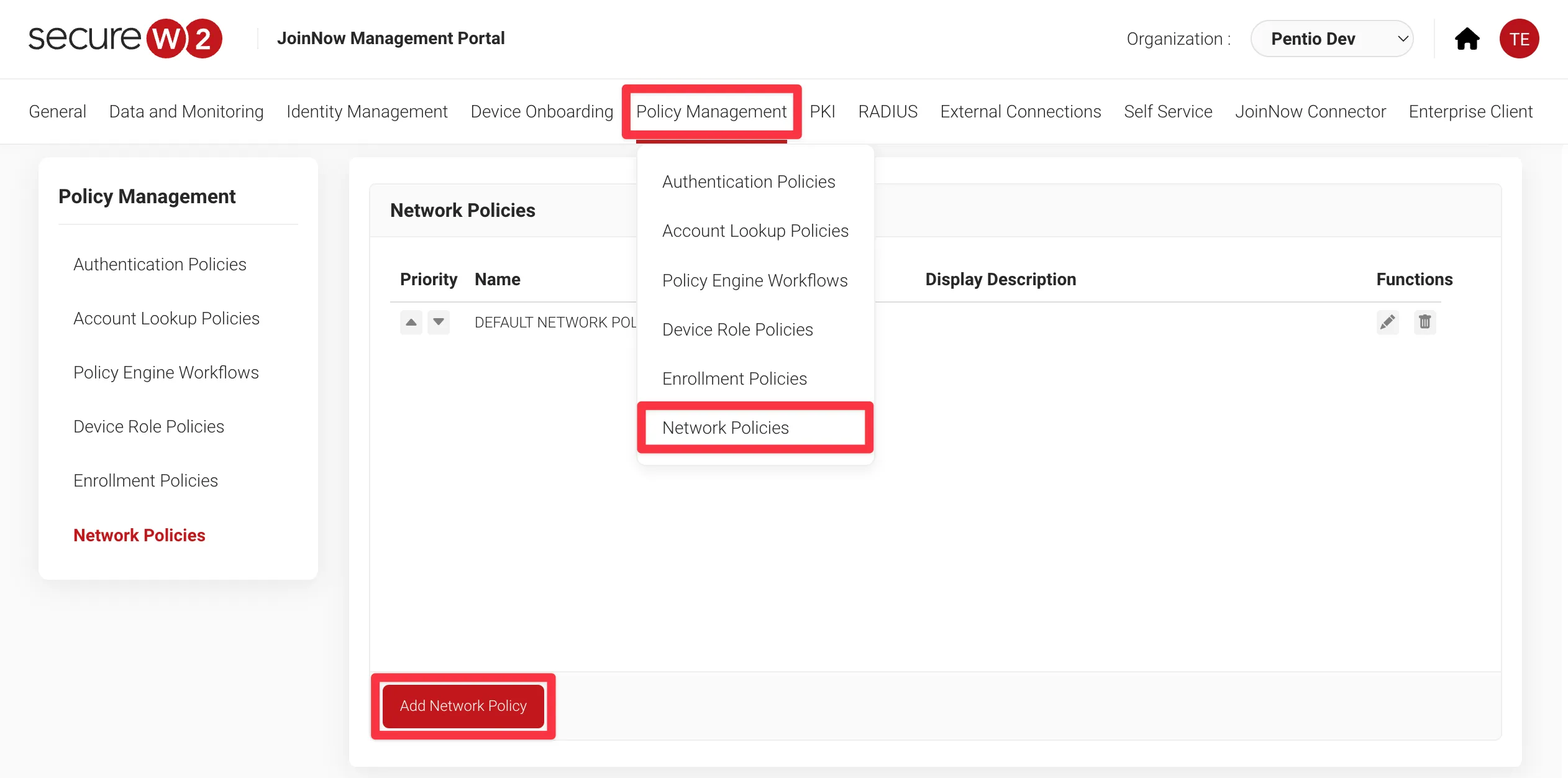

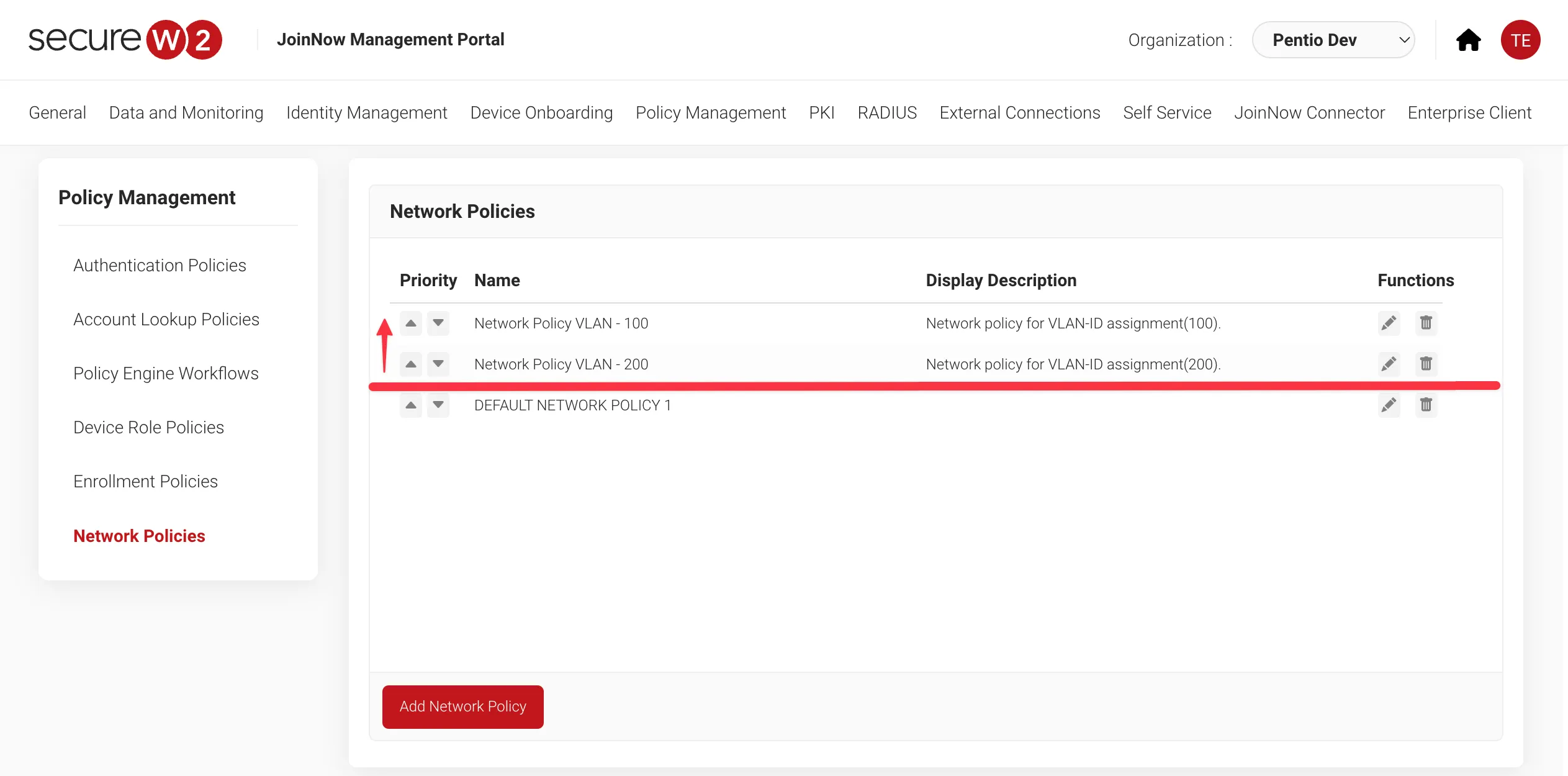

-

SecureW2 Managemant Portal(管理コンソール)の Policy

Management > Network Policies からNetwork Policyを追加します。

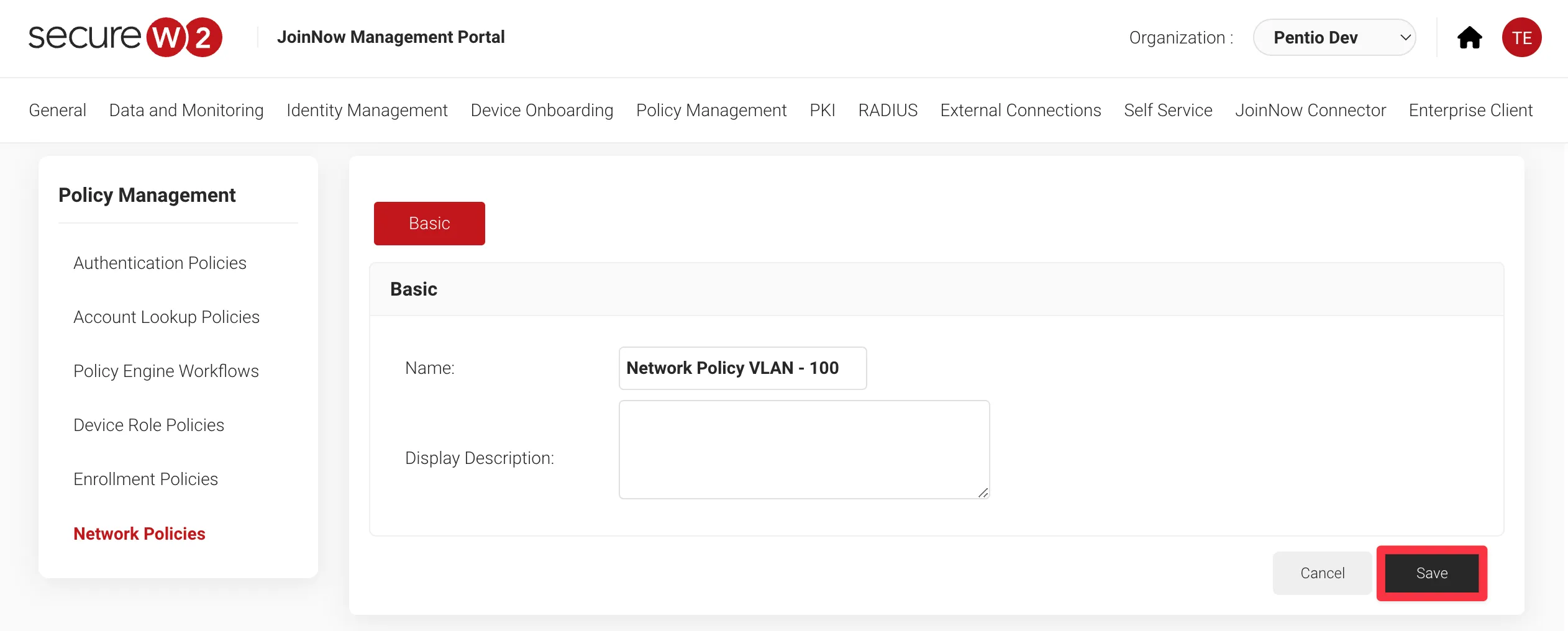

-

ポリシーの名前を入力し、Saveをクリックします。

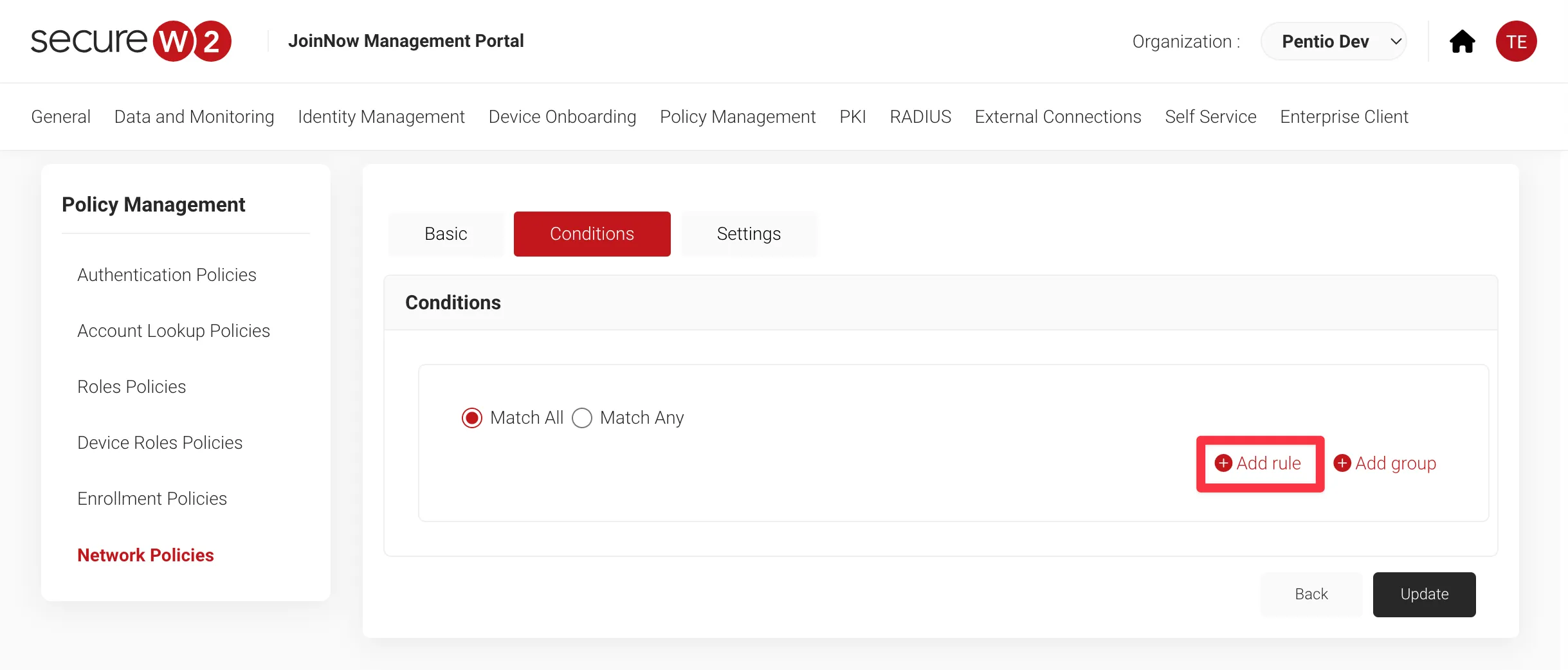

- Conditionsタブに移動し、Add Ruleをクリックします。Conditionsタブでは、このNetwork

Policyを適用させる対象の条件として利用する変数の種類を指定します。

-

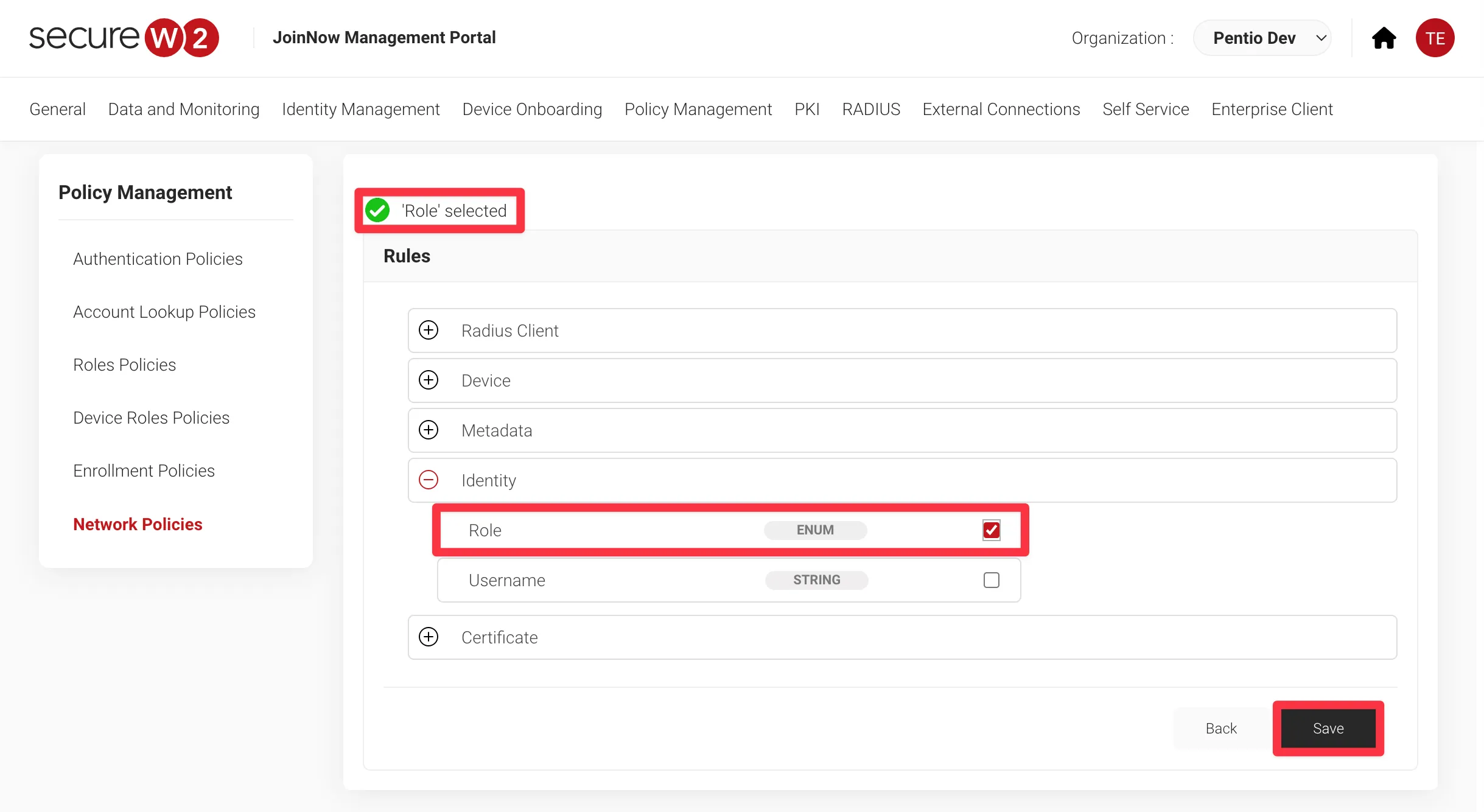

ここでは例としてSecureW2のRoleを変数として設定します。各環境に合わせて適切な変数を指定してください。

IdentityからRoleを選択してSaveをクリックします。画面上部に「'Role' selected」と表示されれば成功です。

-

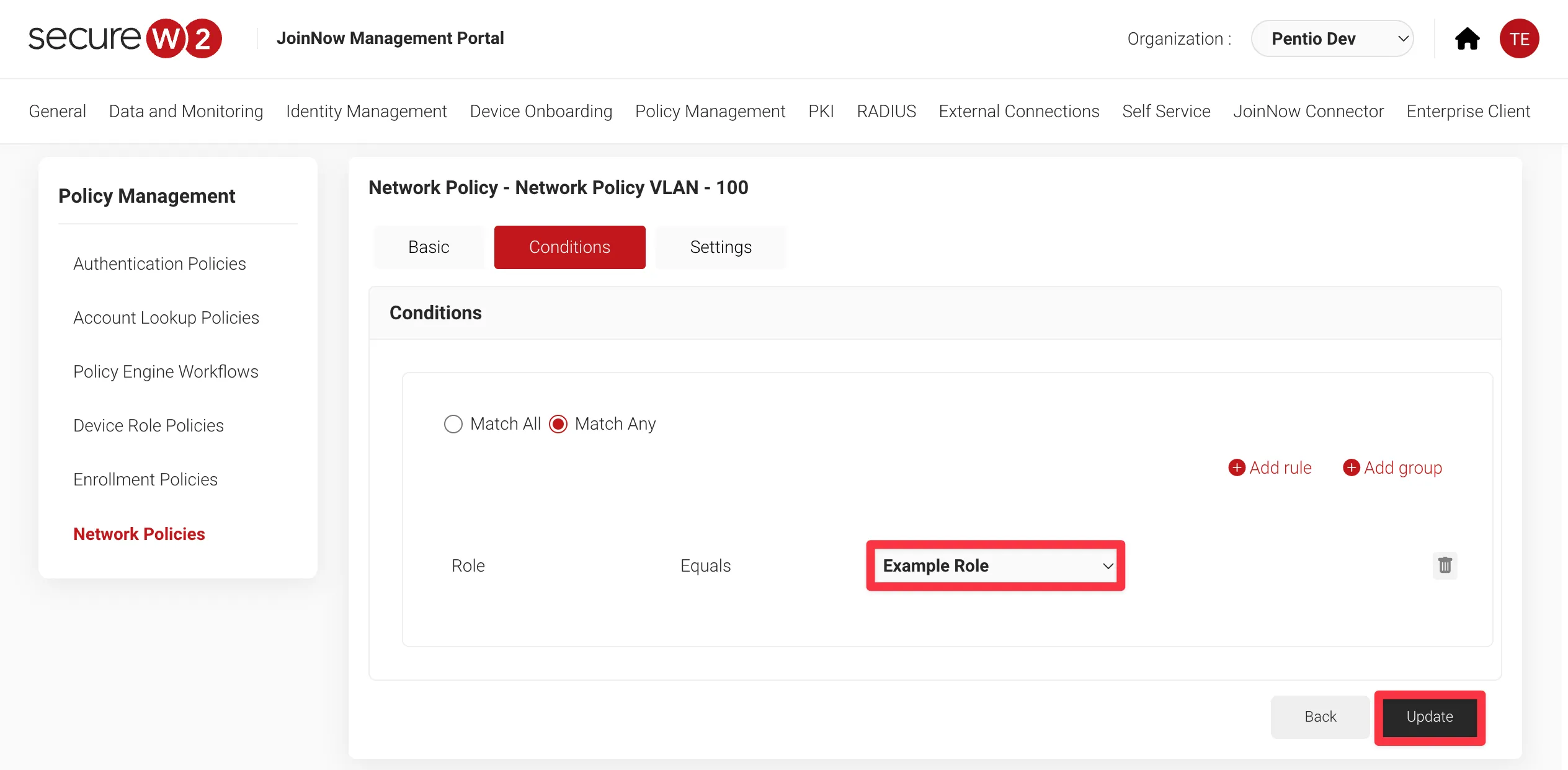

正常に設定が反映されると、以下の画像のように変数の値を指定できます。今回は例として、前もって作成しておいたPentio

Roleを値として設定します。

変数の値を設定できたら、Updateをクリックします。

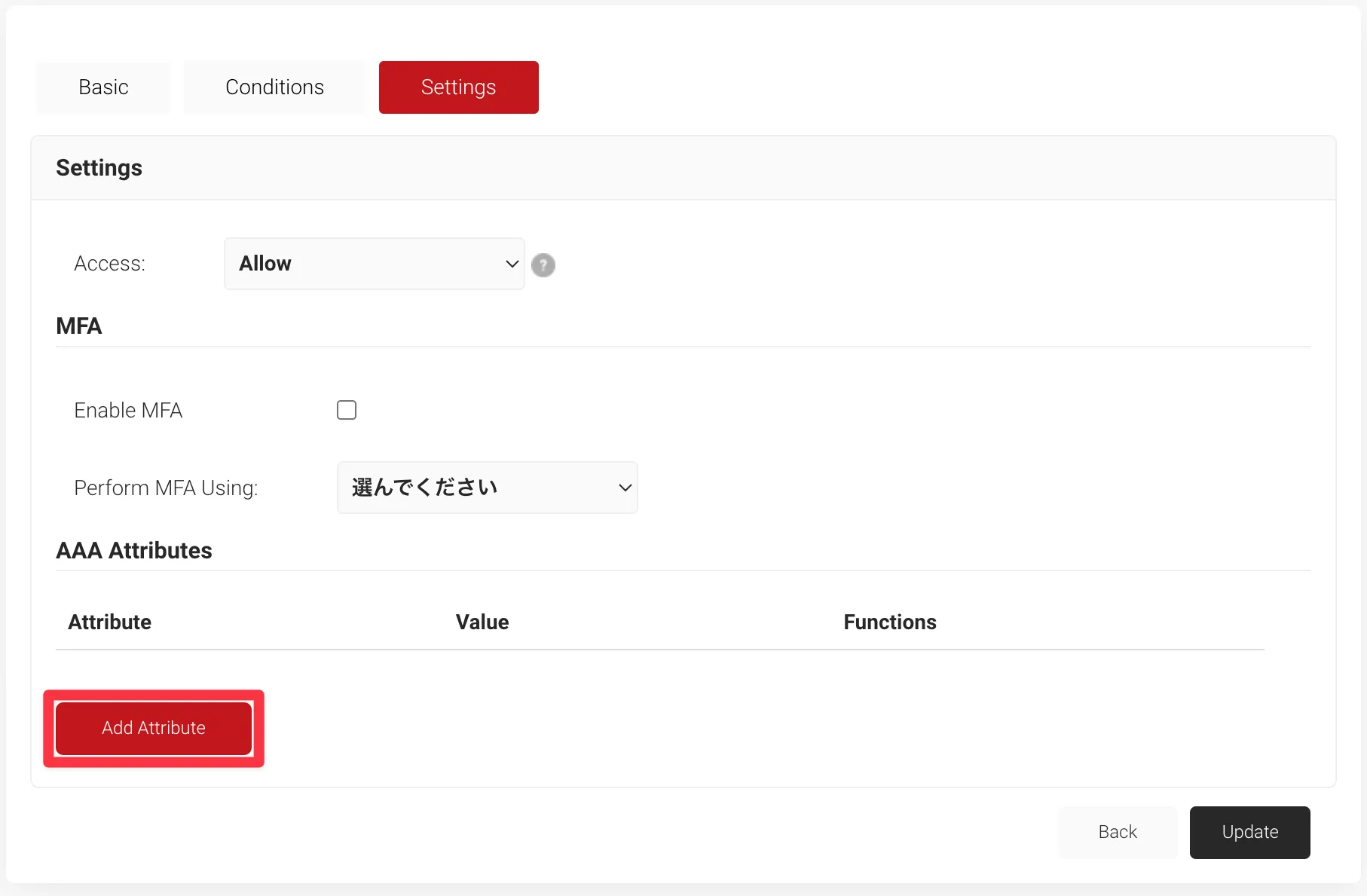

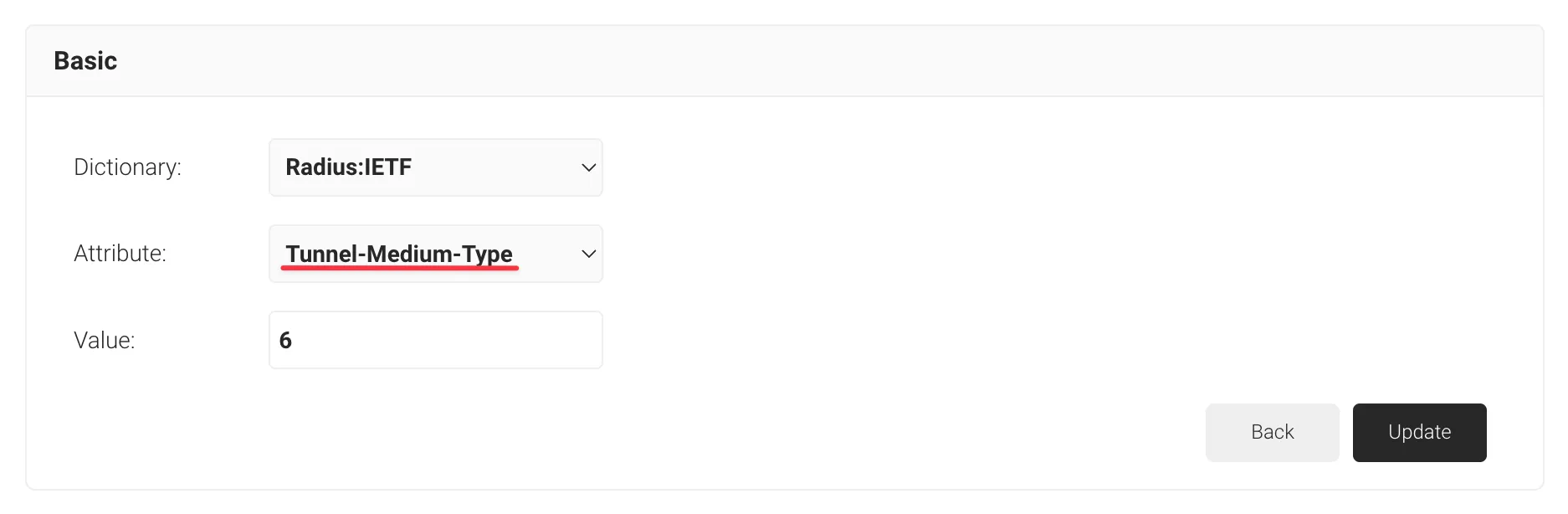

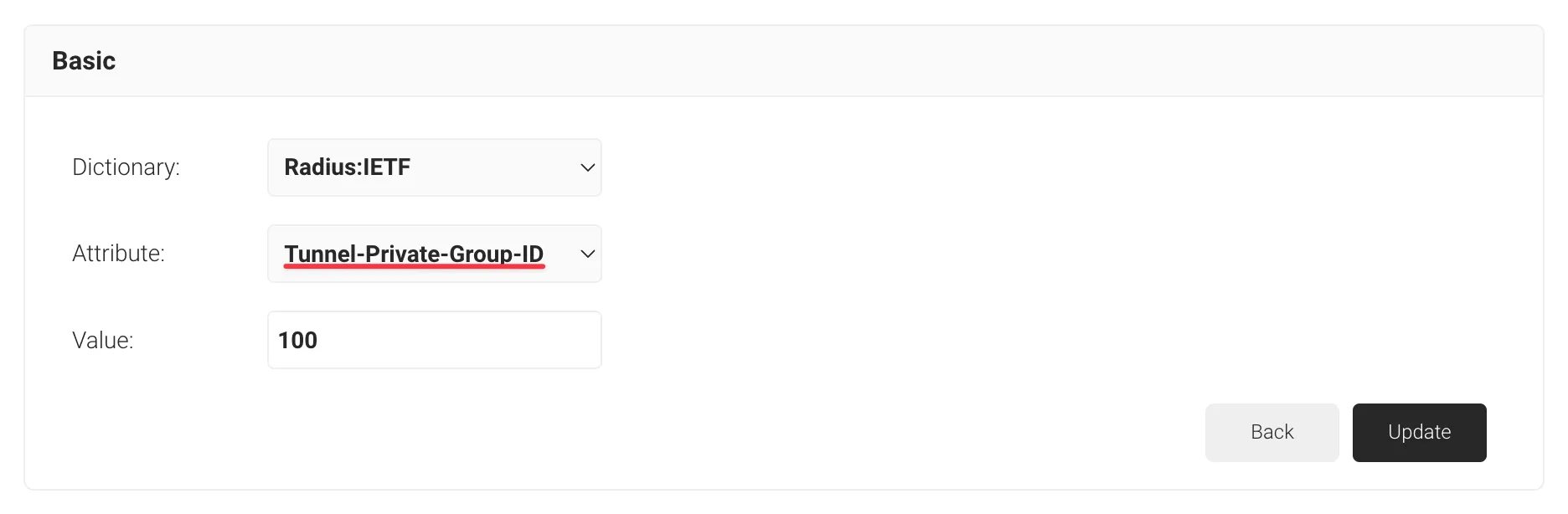

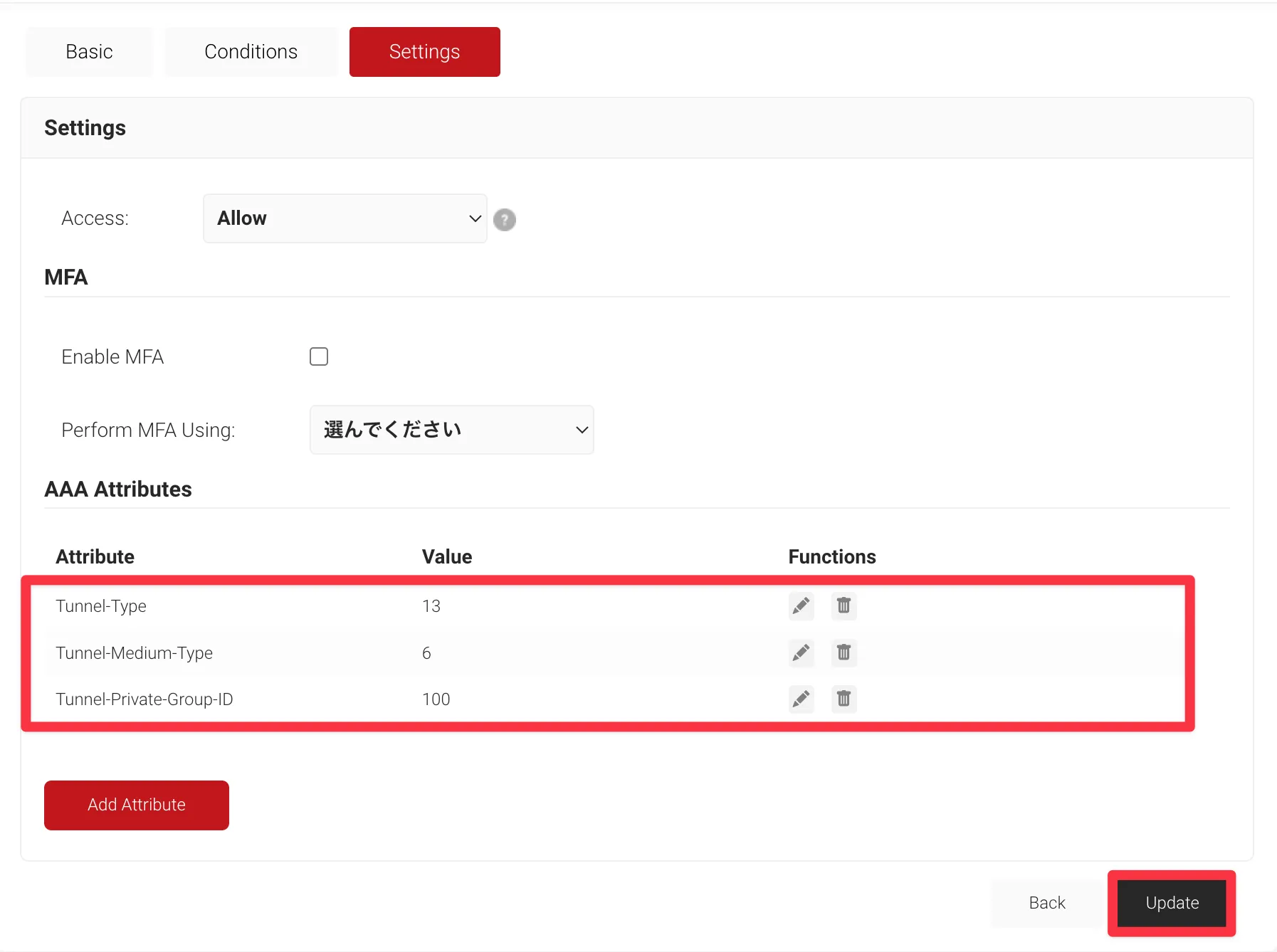

- Settingsタブに移動し、Add Attributeをクリックします。この画面で使用するRADIUS属性の設定を行います。

-

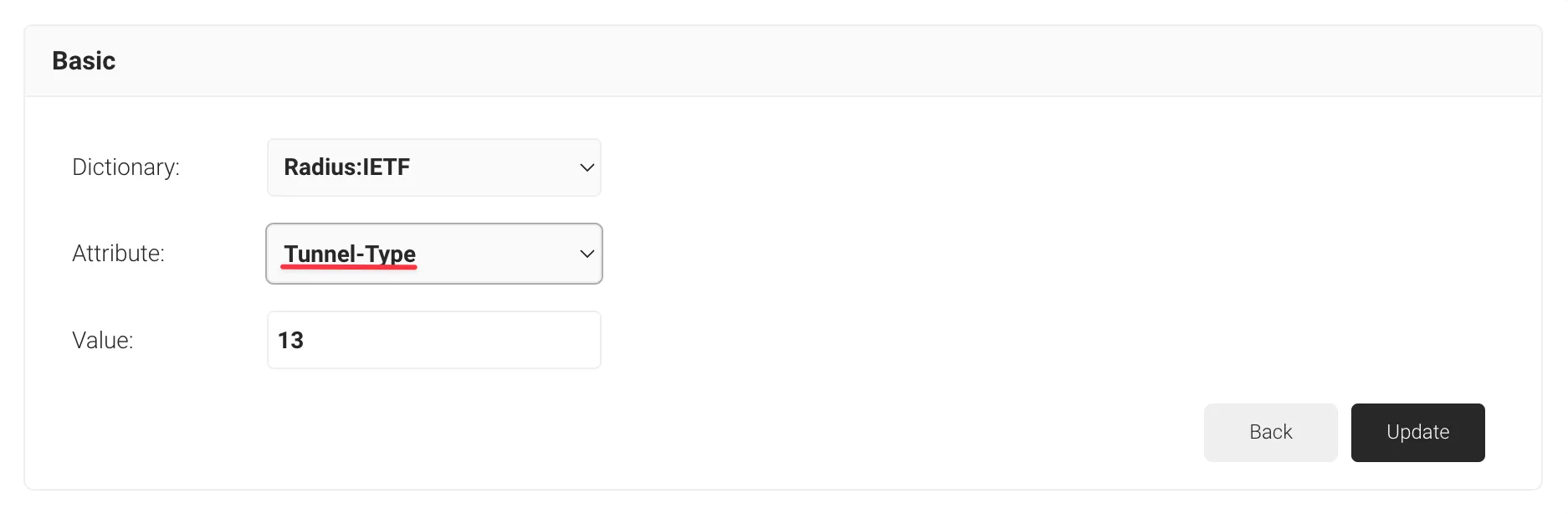

DictionaryのプルダウンからRadius:IETFを選択します。今回のシナリオではDynamic

VLANの利用を想定しているため、以下の表を参考にそれぞれ設定を行います。

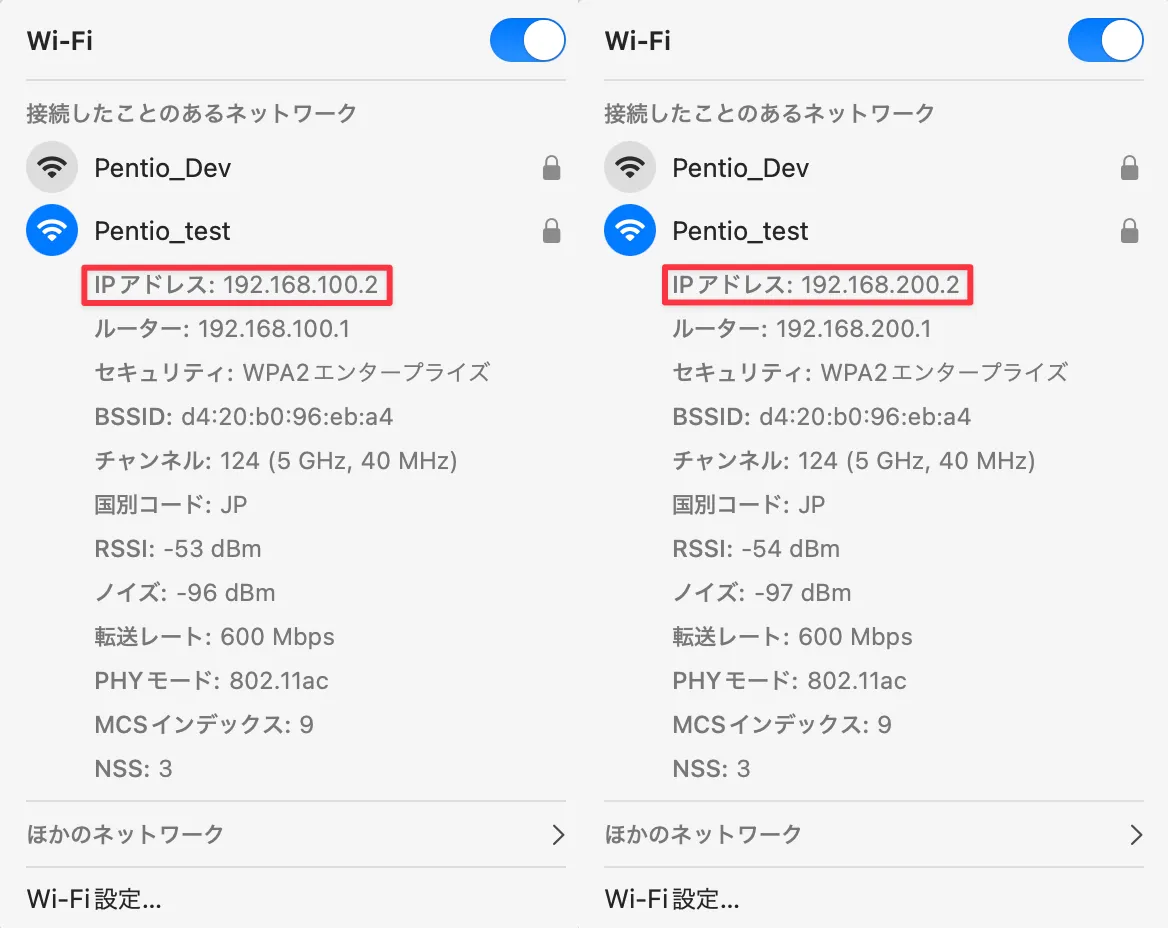

Radius:IETFの属性(Attribute:) 値(Value:) 説明 Tunnel-Type 13 VLAN(固定値) Tunnel-Medium-Type 6 IEEE-802(固定値) Tunnel-Private-Group-ID 任意のVLAN-ID(1-4094) 認証対象のユーザーや機器が認証をパスした後に所属させるVLAN-ID

(例:100, 200)

-

画像のように設定できたら、Updateをクリックして設定を終了します。

今回はDynamic VLANが実現可能かを検証するために、同じ手順でVLAN-ID=200のネットワークポリシーも作成しておきます。他のNetwork Policyが存在している場合は、適宜ポリシーの優先度を操作してください。

動作確認

以上の設定を終えたところで、MacBook Proを使用して動作確認を行いました。今回はWi-Fiの接続設定や証明書の配布を手作業で行っていますが、Microsoft Intune、Jamf ProなどのMDM(モバイルデバイス管理)製品とSecureW2を連携しておくと、これらも自動化することができます。

無線LAN認証

-

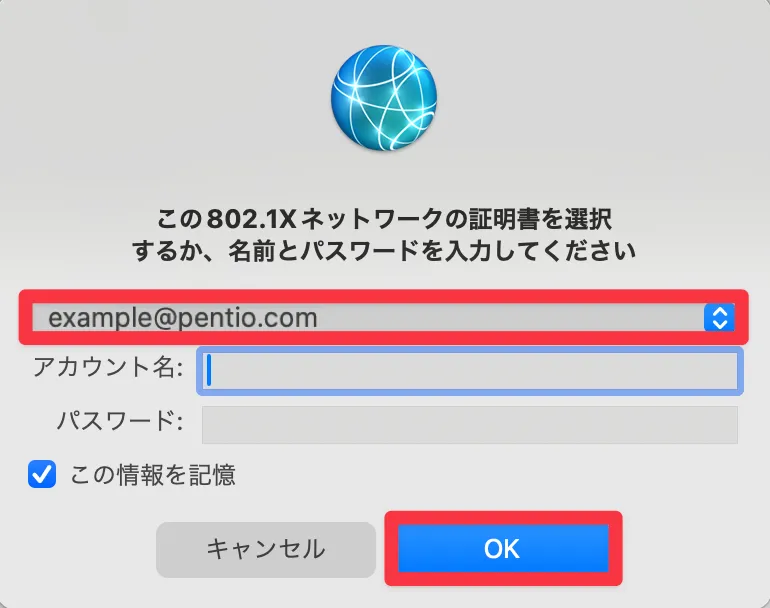

Wi-Fi一覧から先ほど作成したSSIDのWi-Fiを選択します。

-

証明書の選択画面が出てきたら、認証に使用する証明書を選択し、OKをクリックします。

-

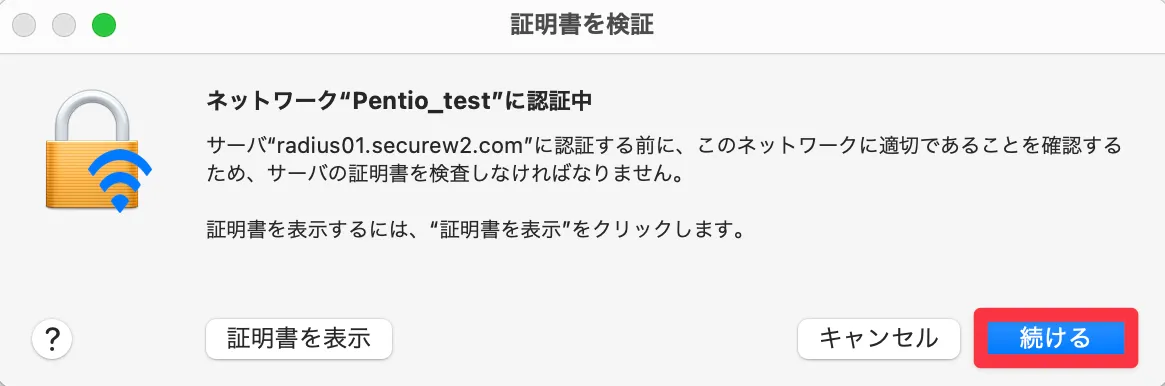

以下のようなウィンドウが表示されたら、続けるをクリックします。

-

以下のようなウィンドウが表示されたら、PC管理者のユーザー名とパスワードを入力して許可します。

-

作成した無線LANへの接続ができたことが確認できました。

-

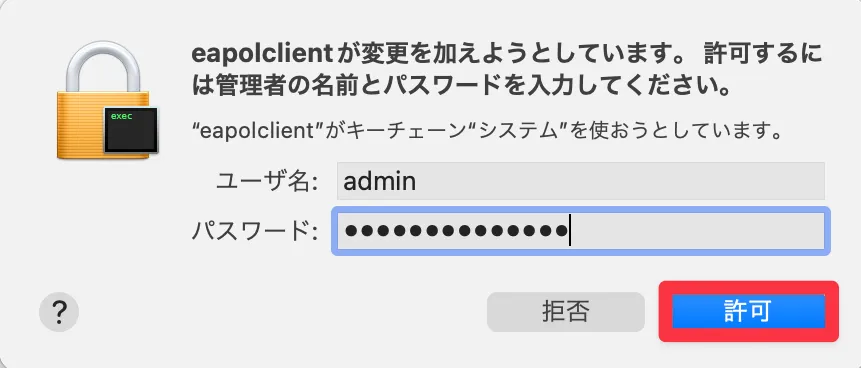

今度はVLAN-IDが正しく付与されて、DHCPで指定した範囲内のIPからアドレスが払い出されているか確認します。

今回の例では、VLAN-IDが100の際にDHCPサーバーから192.168.100.2/24 - 192.168.100.254/24の範囲で、200の場合は192.168.200.2/24 - 192.168.200.254/24でIPアドレスを割り振る設定にしているため、設定した範囲のIPアドレスが正しく割り振られていることが確認できます。

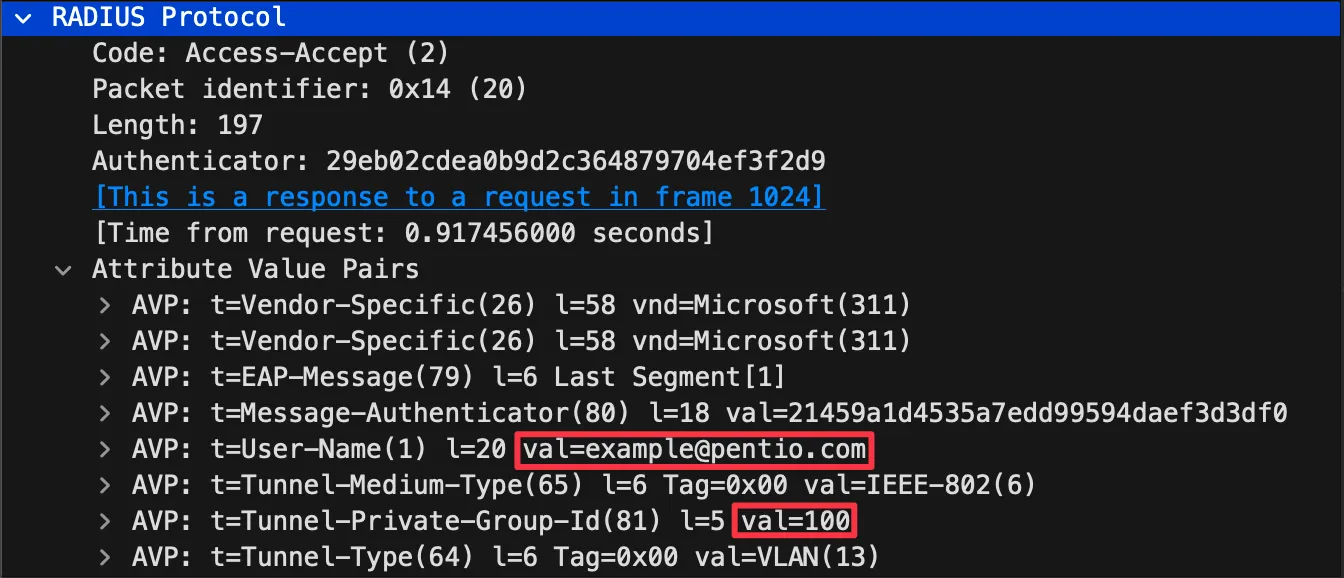

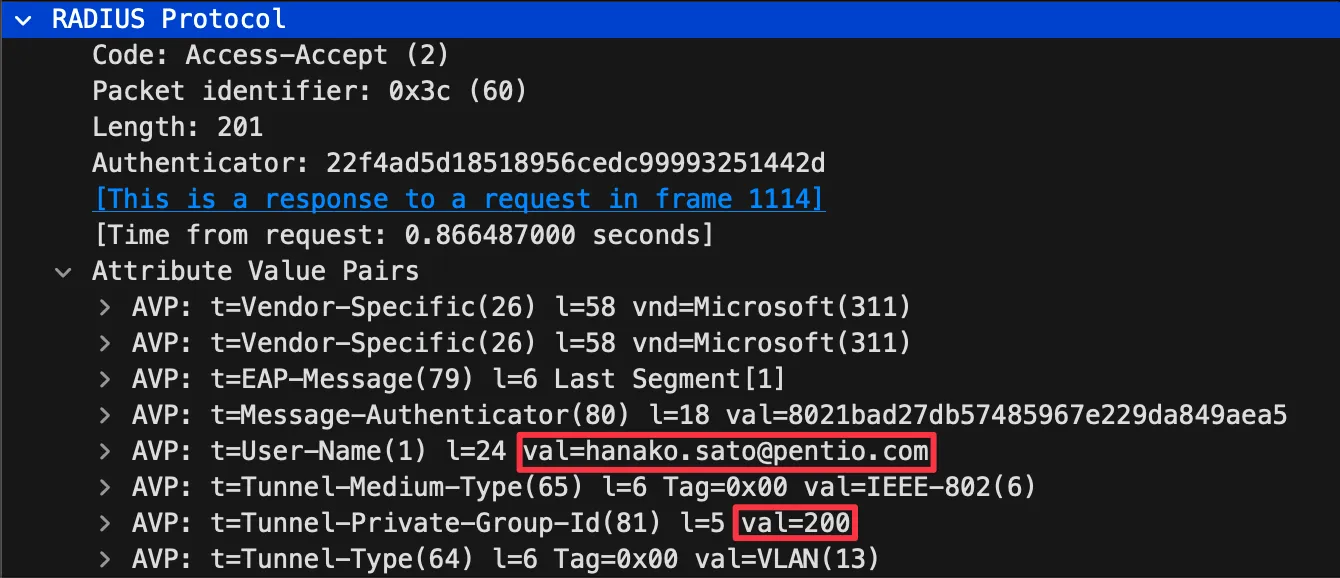

WiresharkからもVLAN-IDが正常に割り振られていることが確認できました。

"example@pentio.com"というユーザーがネットワークに参加する場合はVLAN=100

"hanako.sato@pentio.com"というユーザーがネットワークに参加する場合はVLAN=200に所属させていることがわかります。

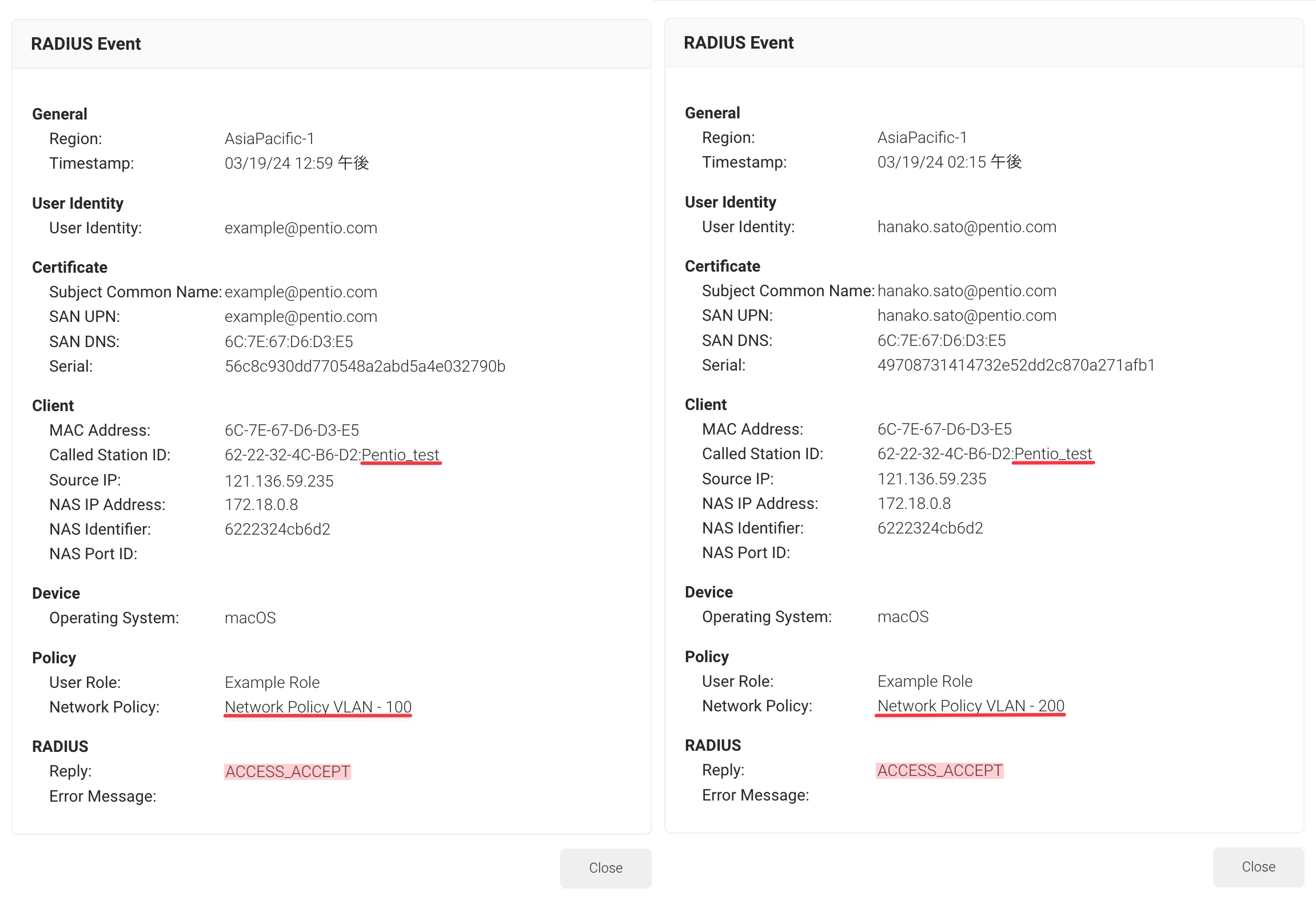

SecureW2からも、それぞれのVLAN用ネットワークポリシーに基づいて「Pentio_test」への接続が許可されたログを確認することができました。

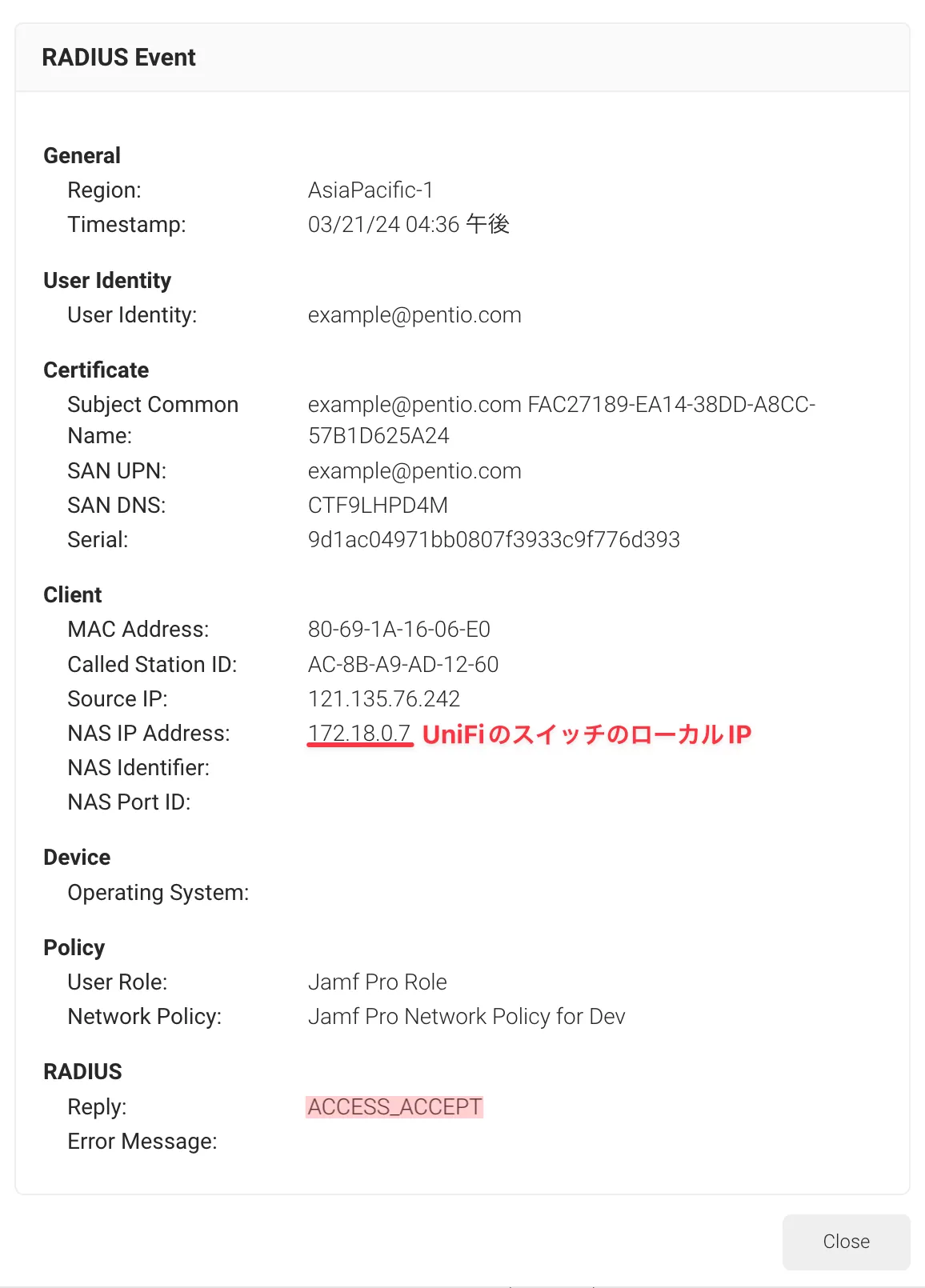

有線LAN認証

- デバイスとスイッチを有線で接続します。

-

接続すると以下のようなダイアログが表示されるので、認証に使用する有効な証明書を選択します。

-

システム設定のネットワークから有線LANアダプタを見ると、認証に成功しネットワークに接続できていることが確認できました。

SecureW2のRADIUSログからもUniFiのスイッチからの認証要求を許可したログが確認できました。

おわりに

今回の検証ではUbiquiti UniFiの有線・無線LAN認証にSecureW2のRADIUSサーバーを利用し、SecureW2から発行されたクライアント証明書を用いて有線と無線の両方でIEEE802.1XのEAP-TLS認証ができるかの検証を行いました。また、SecureW2からのRADIUS属性の割り当てを行うDynamic VLANの動作検証も行い、ユーザーごとに異なるVLANへの割当も確認することができました。

UniFiはクラウドのコンソールからコントローラーの設定を行うことが可能です。そこで統合認証基盤として物理アプライアンスの設置が一切不要なクラウド型RADIUSであるSecureW2と組み合わせることで、多拠点展開の際にも国内外問わずどこからでも管理可能で全拠点同水準のセキュリティを確保できます。毎拠点ごとにRADIUSアプライアンスを設置・管理・維持する必要がないため、コストを最小限に抑えられるという点で新たなメリットが生まれるでしょう。SecureW2が2023年11月より提供を開始したReal-Time IntelligenceがUniFiをサポートしている点からも相性の良さが伺えます。

個人的な感想ですが、UniFiは他のアクセスポイント製品と異なりライセンスが不要で相対的に機器自体も低価格であるにもかかわらず、クラウド型コントローラー製品と遜色ない設定操作感でスムーズにネットワークの設定を行えた点が良いと感じました。ぜひ、Ubiquiti UniFiとSecureW2の導入を併せて検討してみてはいかがでしょうか。以上で「Ubiquiti UniFiの無線認証にSecureW2のクラウドRADIUSを利用する」検証レポートを終わります。

参考

本検証で使用した機種のスペックシート

無線アクセスポイント

| U6 Lite | U6 Pro | U6 Enterprise | |

|---|---|---|---|

| 無線規格 | IEEE 802.11ax(Wi-Fi6)対応 | IEEE 802.11ax(Wi-Fi6E)対応 | |

| MIMO | 2.4GHz:2×2 5GHz:2×2 | 2.4GHz:2×2(UL MU-MIMO) 5GHz:4×4(DL/UL MU-MIMO) | 2.4GHz:2×2(UL MU-MIMO) 5GHz:4×4(DL/UL MU-MIMO) 6GHz:4×4(DL/UL MU-MIMO) |

| ネットワークインターフェース | 1Gポート(PoE)×1 | 2.5Gポート(PoE+)×1 | |

| 設置場所 | 天井・壁面など | ||

| サイズ | Ø160 x 32.65 mm (Ø6.3 x 1.3") | Ø197 x 35 mm (Ø7.76 x 1.38") | Ø220 x 48 mm (Ø8.66 x 1.89") |

| 重量 | 300g(マウント金具なし) | 580g(マウント金具なし) | 960g(マウント金具なし) |

| データシート | データシート | データシート | データシート |

スイッチ

| Lite 8 PoE | Enterprise 8 PoE | Pro 24 PoE | |

|---|---|---|---|

| ネットワークインターフェース | (8) GbE RJ45ポート | (8) 2.5 GbE RJ45ポート / (2) 10G SFP+ポート | (24) GbE RJ45ポート / (2) 1/10G SFP+ポート |

| スイッチング容量 | 16Gbps | 80Gbps | 88Gbps |

| 全体のノンブロッキングスループット | 8Gbps | 40Gbps | 44Gbps |

| PoE対応 | (4) PoE/PoE+ / 計52W | (8) PoE/PoE+ / 計120W |

(16) PoE/PoE+ / (8) 60W PoE++ / 計400W |

| レイヤー | L2 | L3 | L3 |

| サイズ | 99.6 x 163.7 x 31.7 mm | 200 x 248 x 44 mm | 442 x 285 x 44 mm |

| 重量 | 295 g | 2.4kg | 4.3 kg |

| データシート | データシート | データシート | データシート |

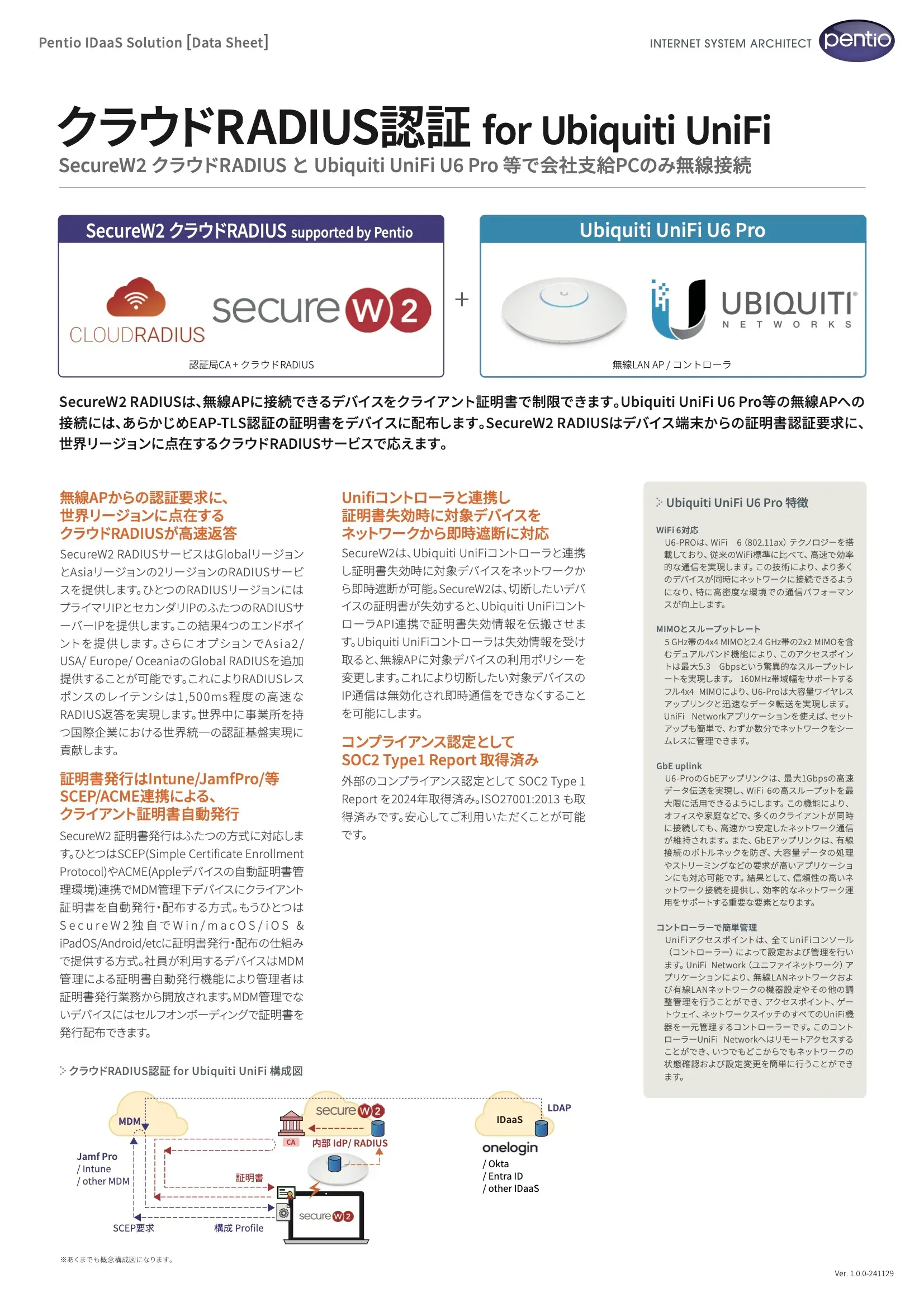

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- UniFiコントローラとSecureW2の連携

- Ubiquiti UniFi U6 Pro 特徴

- SecureW2クラウドRADIUSの機能

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。