Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Microsoft Azure ADでWPA2-Enterpriseを構成する方法

今日、多くの組織が、ネットワークにクラウドベースやパスワードレスネットワークのソリューションを採用しています。Microsoftは、オンプレミスのActive

Directory(AD)サーバーからクラウドにディレクトリを移行するクライアントを支援するために、Azure

ADを作成しました。残念ながら、Azure

ADはネットワーク認証をネイティブにサポートしていません。

LDAPサーバーとAzure

ADを同期させることで対応しているところもありますが、このソリューションでも認証にはPEAP-MSCHAPv2が使われます。

WiFiやVPN接続では、MSCHAPv2ベースの(パスワード)接続から、EAP-TLSなどの証明書ベースの認証に移行することをMicrosoftは推奨します。

EAP-TLS(証明書ベースの認証)には、Wi-FIに使用する証明書を登録・管理するための公開鍵基盤が必要です。そのため、当社のクラウドPKIとRADIUSは、Azure ADと簡単に統合できるように設計されており、組織はAzure ADをWPA2-Enterprise用に簡単に使用することができます。以下では、ソリューションを3つのステップに分解して説明します:

- PKIインフラをAzure ADと連携させる。

- RADIUSインフラストラクチャをAzure ADに関連付けます。

- デバイス管理プラットフォームとSecureW2クラウドPKIを連携させる。

Microsoft Endpoint Manager(Intune)で802.1X用の管理対象デバイスを設定する方法

MEM Intuneを使用して管理対象デバイスを証明書のために登録する方法を示すハイレベルな図を提供しました。

-

ステップ1:

MDMプラットフォームと当社のPKIサービスを構成し、管理対象デバイスに証明書の自動登録と802.1Xのセルフサービスを指示する構成プロファイルを送信します。

- ステップ2: クラウドRADIUSは、Azure ADと直接通信することにより、Wi-Fiアクセスのためにデバイスを認証することができます。

LDAPを使わずに証明書ベースの認証ができるようになったので、Cloud

RADIUSを使ってAzure AD(あるいは主要なCloud

IDP)でユーザーを認証し、認証時にアクセスを許可することができるようになりました。

より詳細なガイドは、SCEPを使用してIntuneデバイスに証明書を登録する方法をご覧ください。

WPA2-Enterprise/802.1Xのために他のMDMを使用する。

Azureは、どちらもMicrosoft製品であるため、Intuneと密接な関係がある。しかし、他のMDMでも証明書を配備するように設定することは可能です。多くのMDMが証明書テンプレートのRFCに電子メールを入力できないため、管理者がユーザーを特定することができず、Identity

Lookupに共通の問題が発生します。

JoinNowスイートは、主要なMDM(Jamf、Airwatchなど)で使用できる証明書登録ゲートウェイAPIを提供し、証明書の自動登録デバイスに使用することができます。当社の業界独自のIdentity

Lookup統合により、特定の証明書を検索し、デバイスを特定することができます。

以下は、AzureとADをSecureW2と統合して、EAP-TLS認証用の証明書を簡単に導入し、クラウドを通じて802.1xネットワークを管理する方法についての詳細ガイドです。

WPA2-Enterprise用のSAML Azureアプリケーションの設定

エンドユーザーはSAMLアプリに認証情報を入力し、その情報はAzure ADに送信されて検証されます。Azure ADが属性を送り返すと、SAMLアプリはそれをSecureW2 PKIと共有して、証明書を発行します。

AzureでSAMLアプリケーションを作成する

SAMLアプリケーションは、IDPとJoinNow MultiOS Management

Portalの間の重要な接続です。このアプリケーションでは、ユーザーが認証情報を入力し、それをIDPに渡して検証してもらいます。

Microsoft

AzureでSAMLアプリケーションを作成するには、以下の手順に従います:

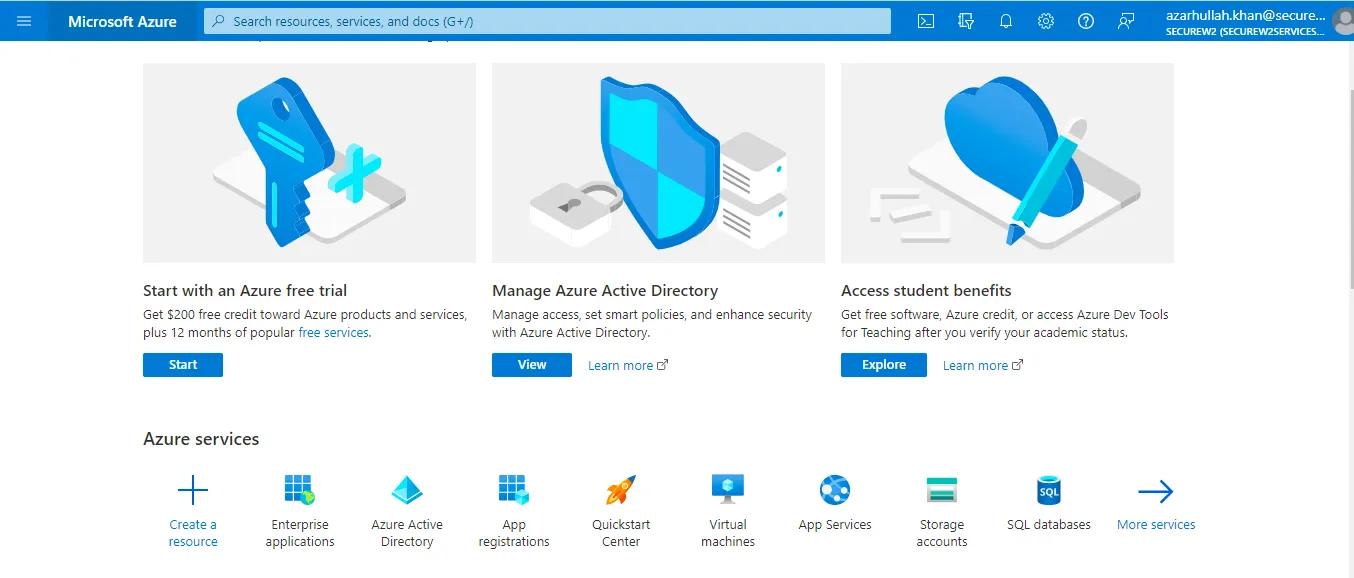

- Azure Portal にログインします。

-

検索ボックスに「Enterprise

applications」と入力し、Enterprise

applicationsをクリックします。

-

メインペインで、New applicationをクリックします。

-

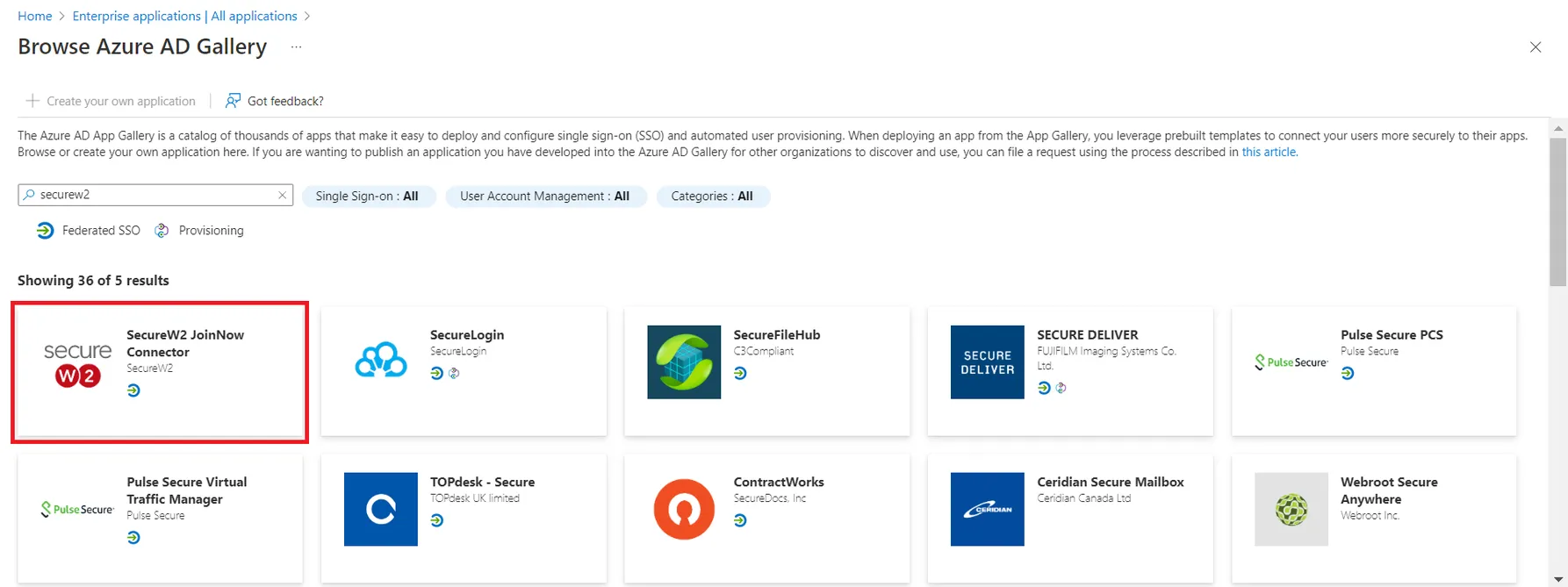

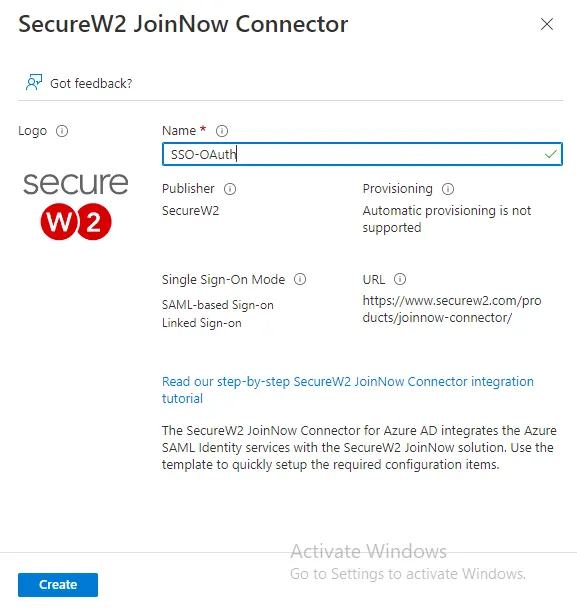

Browse Azure AD Galleryページで、「SecureW2 JoinNow

Connector」と入力します。

-

SecureW2 JoinNow

Connectorを選択し、ポップアップウィンドウでアプリケーションの名前を入力し、Createをクリックします。

SecureW2でIDプロバイダを作成する

SecureW2でIDPを作成する:

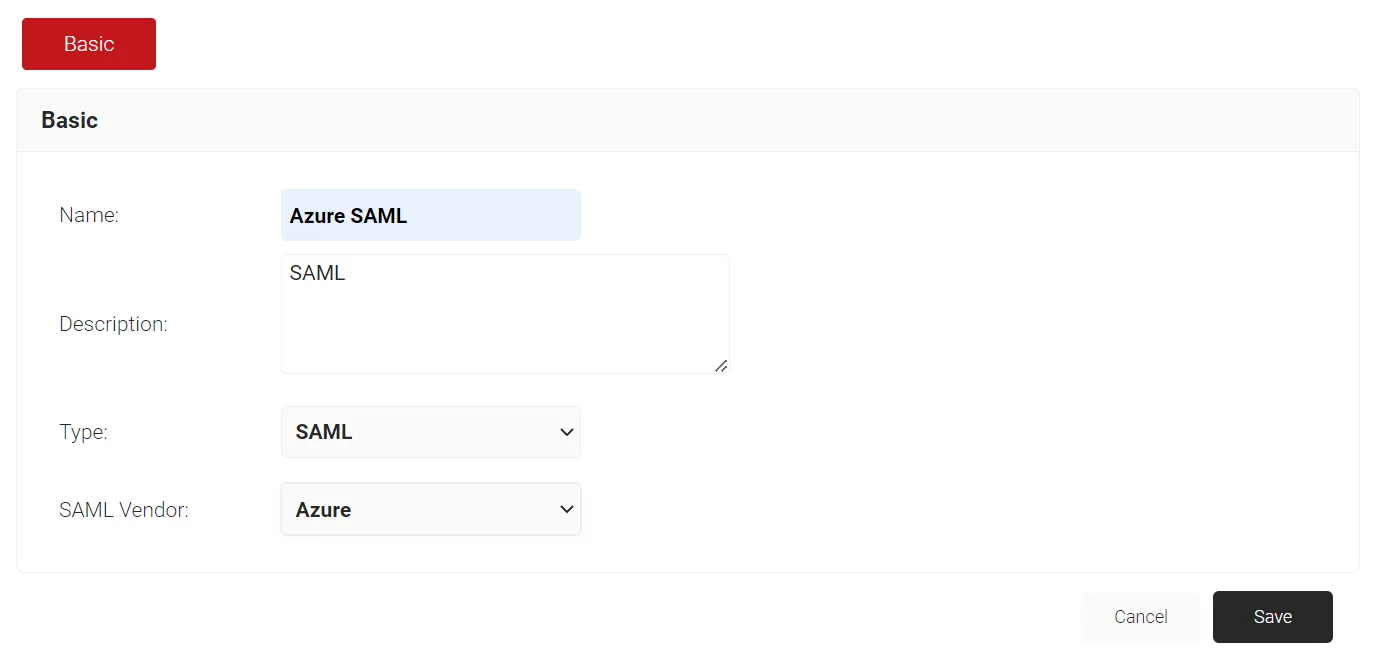

- IDPを作成するには、JoinNow MultiOS Management Portalにログインします。

- Identity Management > Identity Providersに移動し、Add Identity Providerをクリックします。

- Basicタブで、nameとdescriptionを入力します。

- タイプドロップダウン・リストからSAMLを選択する。

-

SAML Vendorドロップダウンリストで、Azureを選択する。

-

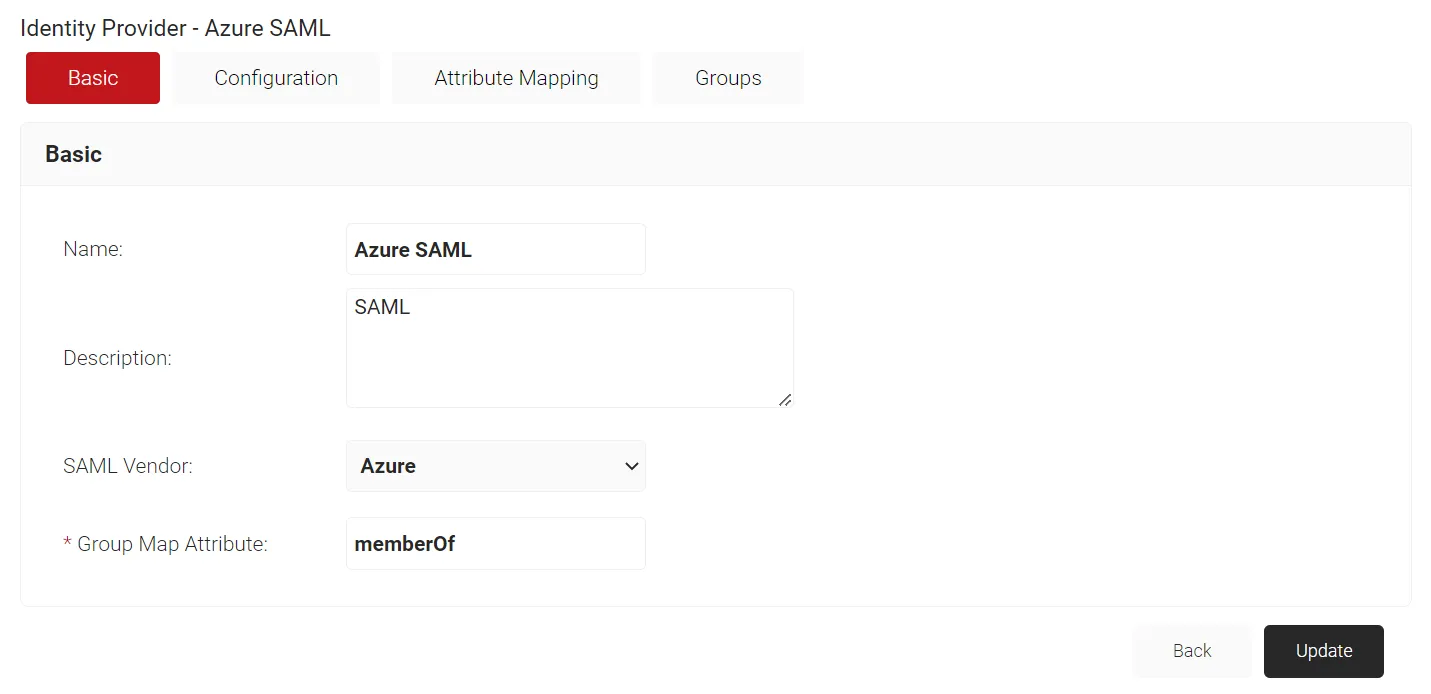

Saveをクリックします。次の画面が表示されます。

-

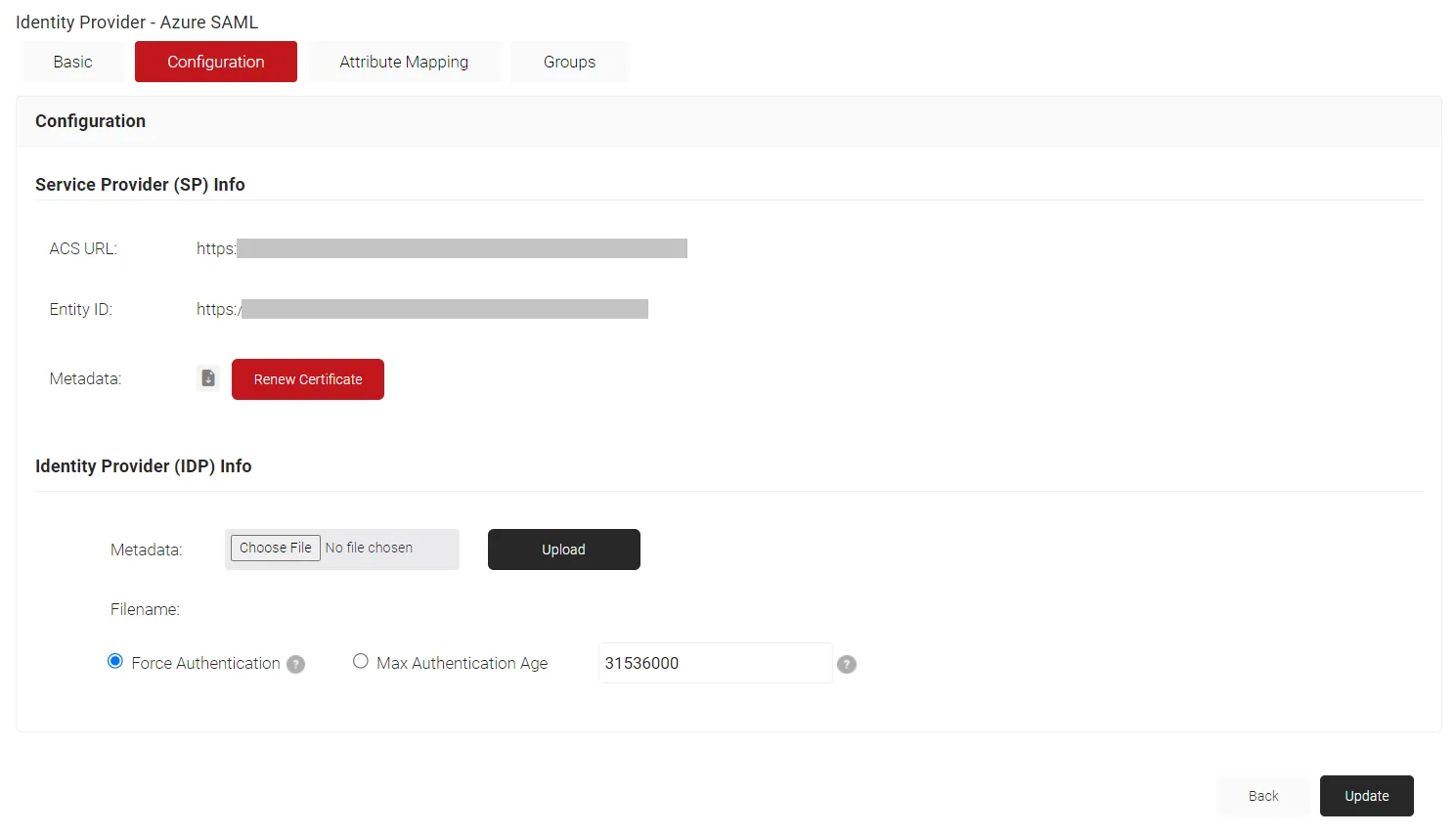

Configurationタブをクリックします。Entity IDとACS

URLをクリップボードにコピーして、ワード/テキストファイルに保存します。これは、後でSAMLアプリケーションと接続する際に使用されます。

これで、SecureW2 Cloud Connectorは、Azureユーザーデータベースと情報を交換する方法を知ることができます。

Azureでシングルサインオンを構成する

Microsoft Azureでシングルサインオンを設定するには、以下の手順に従います:

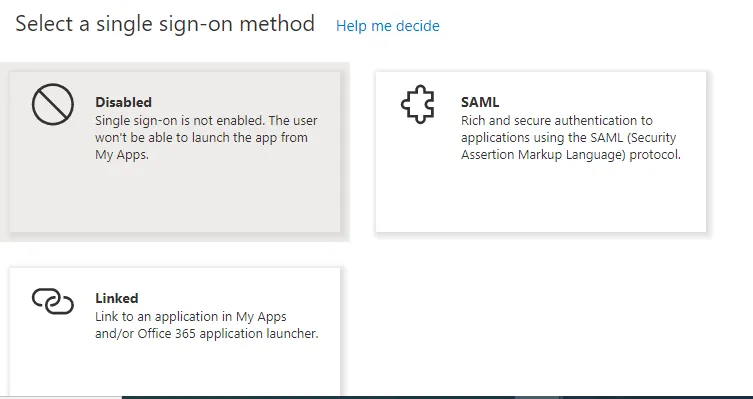

- 左側のセクションで、Manage > Single Sign-onの順に移動します。

-

Single Sign-onページで、SAML-based Sign-onを選択します。

-

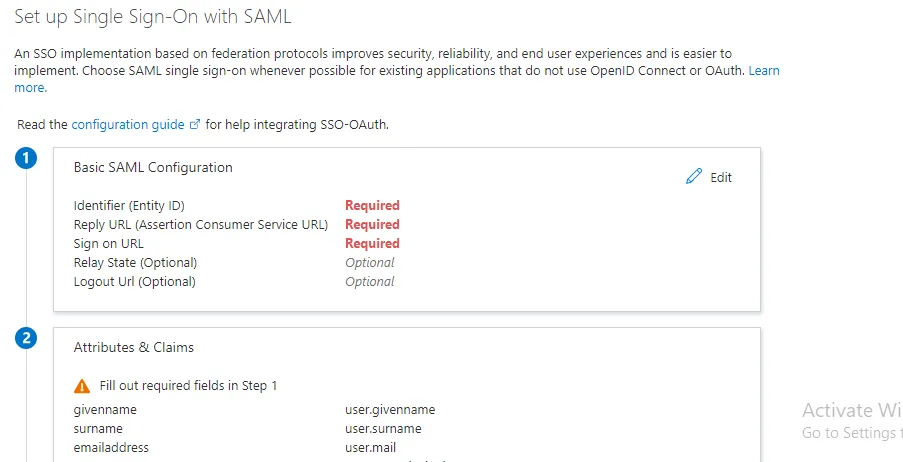

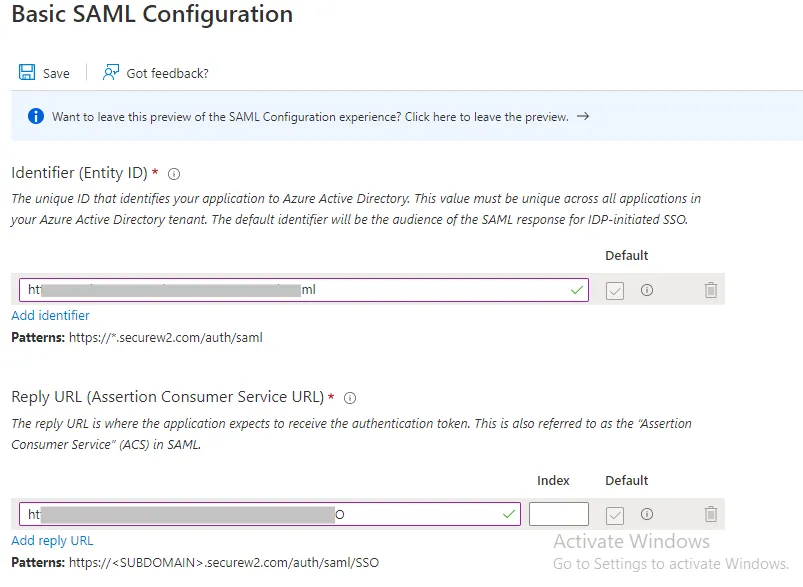

Basic SAML

Configurationセクションで、Editボタンをクリックします。

- Identifierフィールドに、以前に取得したEntity IDとACS URLの値を入力します。(SAML IDP の作成、手順 7 を参照)。

- Sign on URLフィールドに、ACS URLから取得したReply URLと同じ値を入力します。

-

Saveをクリックします。

-

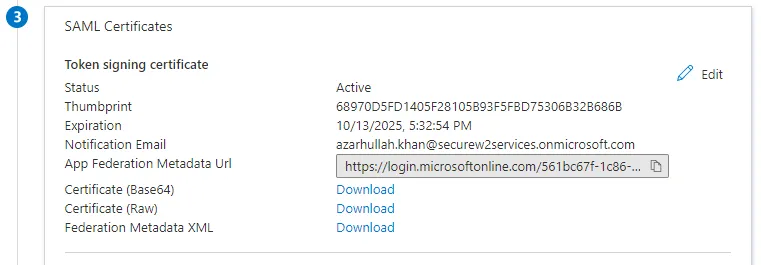

SAML Signing

Certificatesセクションで、DOWNLOADボタンをクリックして、Azure

から Federation Metadata XML ファイルを取得します。

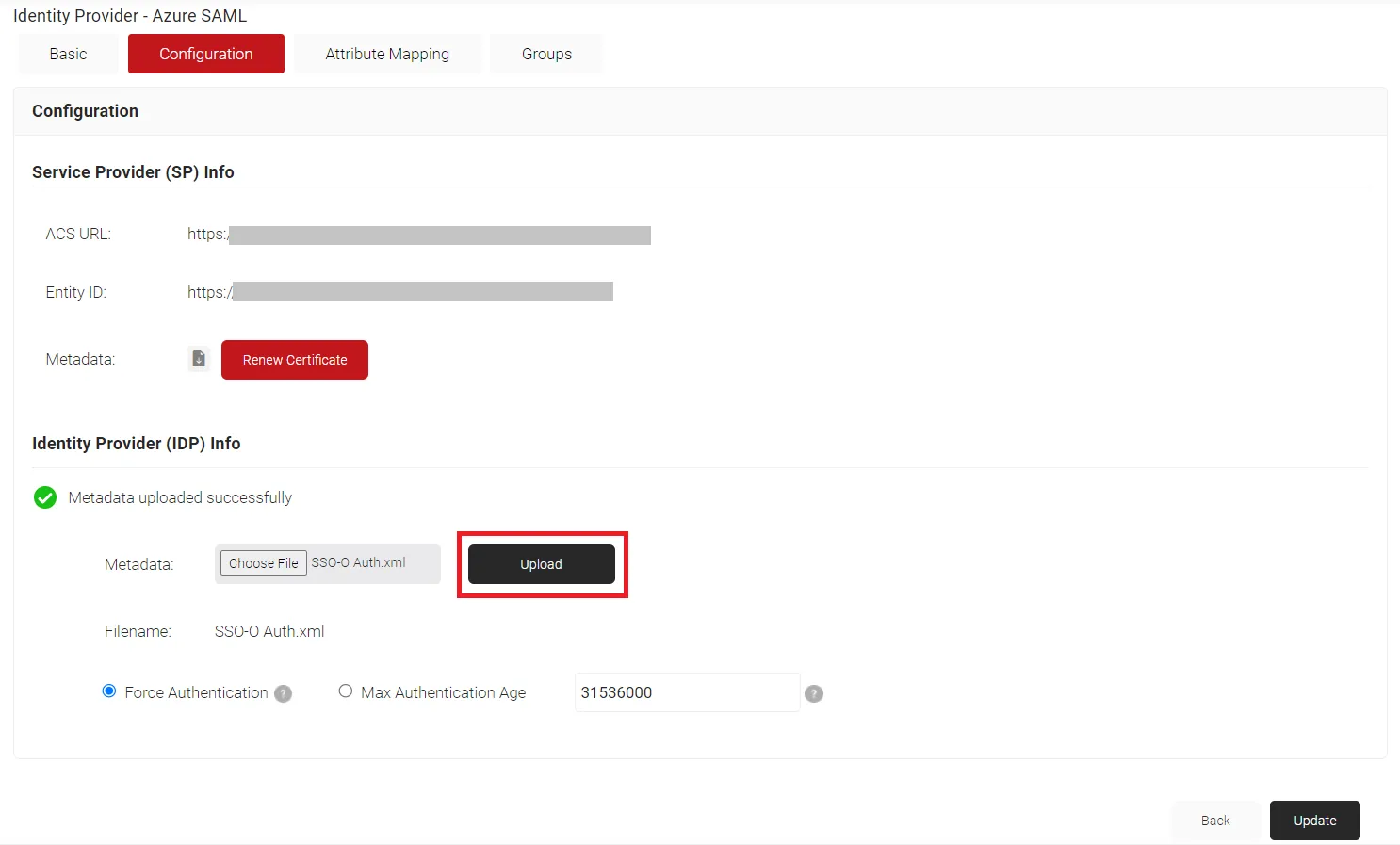

AzureメタデータでIDPを構成する

AzureのメタデータをSecureW2にアップロードする:

- JoinNow MultiOS管理ポータルで、Identity Management > Identity Providersに進みます。新しく作成したSAML IDPのEditリンクをクリックします。

-

Configurationタブをクリックします。Identity Provider (IDP)

Infoセクションで、Choose

Fileをクリックして、AzureからダウンロードしたMetadata

XMLファイルを選択します。

- Uploadをクリックし、Updateクリックします。

Active DirectoryとAzure SAMLアプリケーションの連携

AzureとSecureW2でSAML Applicationを構成したら、次はユーザーを割り当てる番です。Azureにユーザーを保存している場合は、直接ユーザーを割り当てることができますし、Active Directoryと統合することも可能です。以下では、その両方の方法を紹介します。

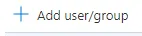

SAMLアプリケーションにユーザーを追加する

- Microsoft Azureポータルから、JoinNow Connectorアプリケーション、または"Create a SAML Application in Azure"のセクションで作成したSAMLアプリケーションにアクセスします。

- Manage >Users and groupsに移動します。

-

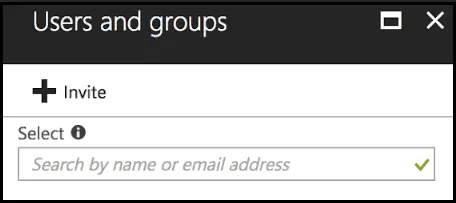

Add user/groupをクリックします。

-

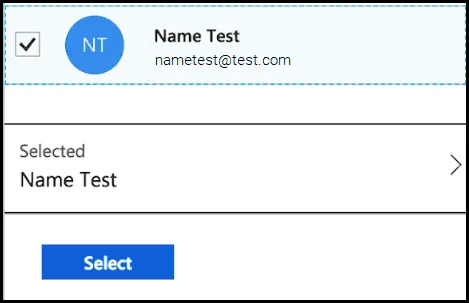

Users and

groupsセクションで、Selectフィールドを使用して、名前または電子メールでユーザーを検索します。

-

ユーザーを選択し、Selectをクリックします。

- Add Assignmentセクションで、Assignをクリックします。

- グループを作成する場合は、Manage > Users and groupsを開きます。

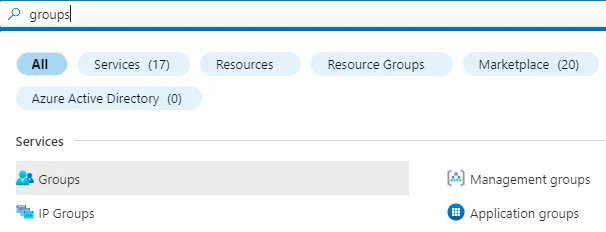

-

検索ボックスに"Groups"と入力し、Groupsをクリックします。

-

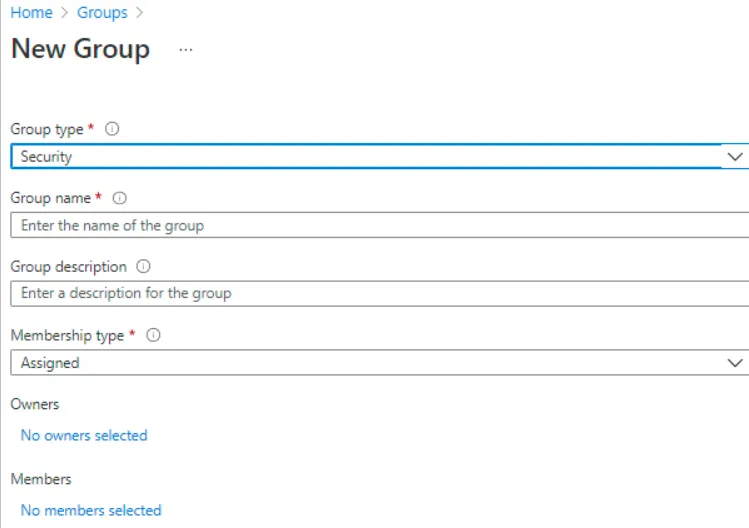

新しいグループを追加するには、+ New

groupをクリックします。以下の画面が表示されます:

- Group typeドロップダウンリストで、Securityを選択します。

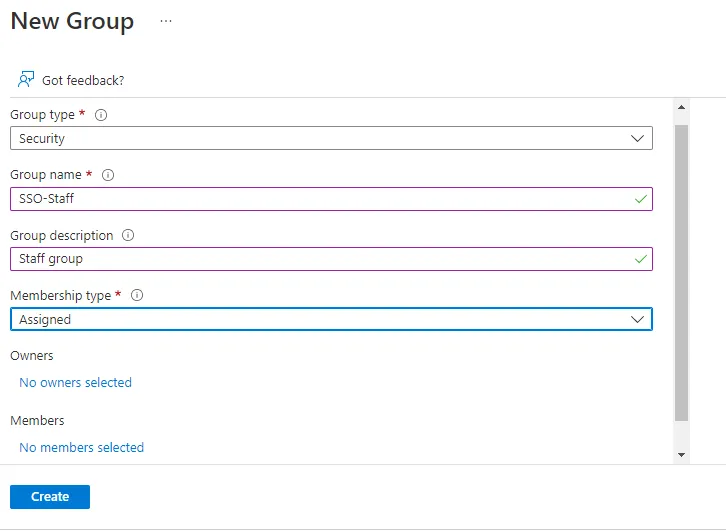

- Group nameフィールドに、グループの適切な名前を入力します。

- Group descriptionフィールドに、グループの説明を入力します。

- Membership typeドロップダウンから、Assignedを選択します。

-

Membersフィールドで、No members selectedをクリックします。

- Add membersウィンドウで、1人または複数のメンバーを検索します。リストからmember/membersをクリックし、Selectをクリックします。グループにmember/membersが追加されます。

-

Createをクリックします。

注:ステップ4~9を繰り返して、必要に応じて追加のグループを作成し、メンバーを追加してください。

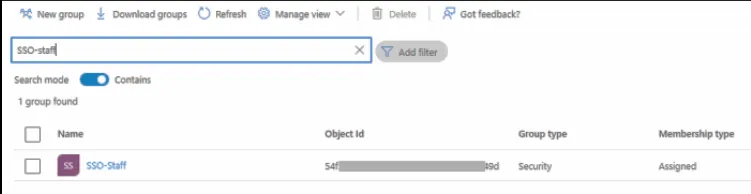

-

表示された画面で、作成したグループを検索し、group/groupsのオブジェクトIDをクリップボードにコピーして、ワード/テキストファイルに保存して後で使用します。

SAML アプリケーションの Active Directory へのアクセス権の付与

SAMLアプリケーションがActive Directoryにアクセスすることを許可する:

- Microsoft Azure ポータルから、検索機能を使用してApp registrationsに進みます。

-

検索フィールドの横で、ドロップダウンをクリックし、All

appsを選択します。これにより、利用可能なすべてのアプリケーションのリストが表示されます。

- アプリケーションをクリックします。

- アプリケーションに表示されるセクションで、Manageの下にスクロールして、API Permissionsをクリックします。

- Configured Permissionの下にあるAdd A Permissionをクリックします。

-

Request API permissionsセクションで、Microsoft

Graphを選択します。

-

Delegated Permissionをクリックします。

-

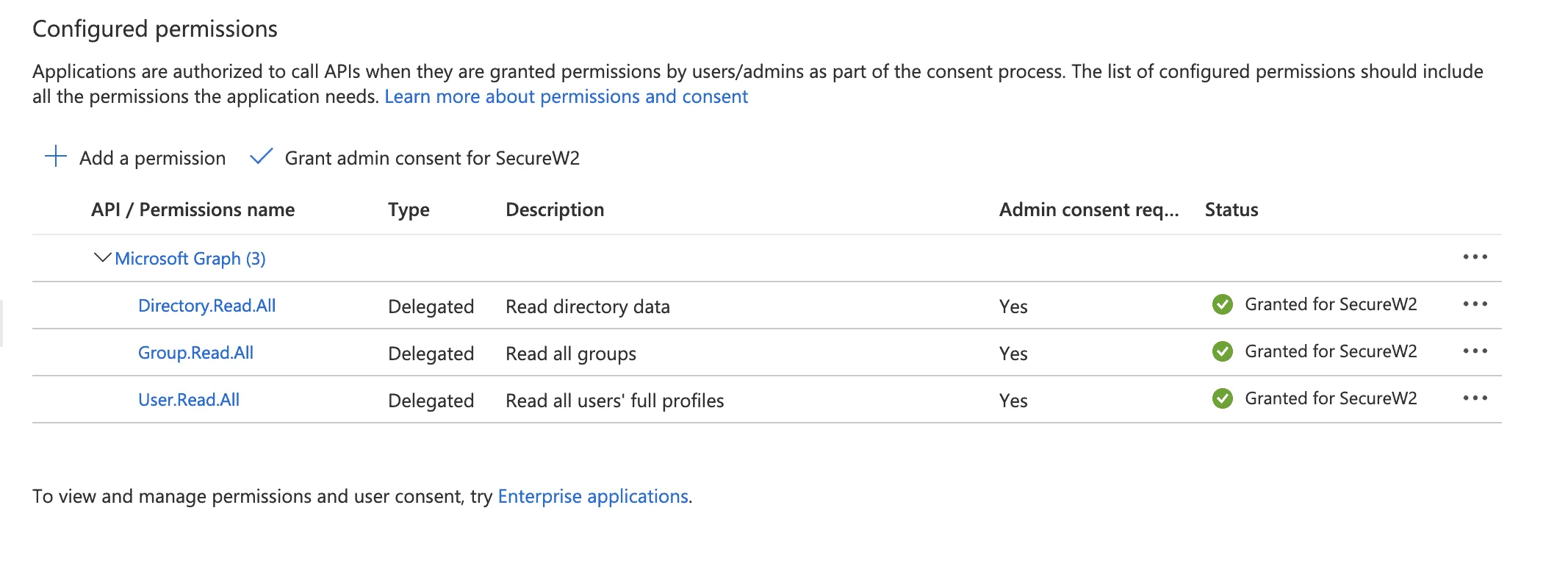

次のパーミッションを選択します:

- ディレクトリ.読み取り.すべて

- グループ.Read.All

- ユーザー.Read.All

-

Add

Permissionsをクリックすると、パーミッションが追加されます。

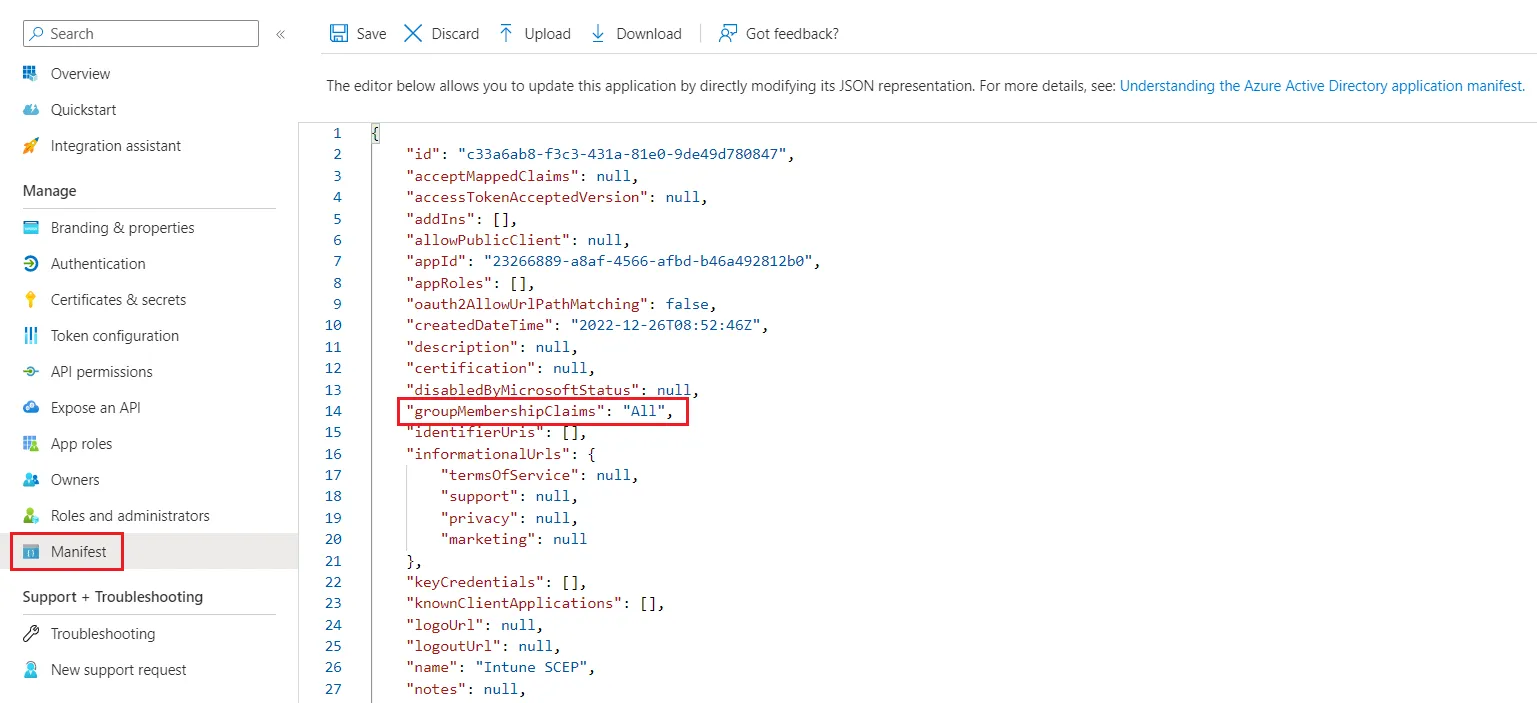

- Manifestをクリックします。

-

ソースコードのgroupMembershipClaims変数の値を "All

"に変更します。

- 保存をクリックします。

802.1x証明書の属性マッピングとポリシーの設定

証明書の優れた点の1つは、証明書を属性でエンコードできることです。これにより、アイデンティティコンテキストが提供され、すべてのネットワーク接続に名前が付けられ、ユーザー用の VLAN ポリシーを簡単に作成できるようになります。以下では、SecureW2 が証明書をエンコードできるように、ユーザの属性を SecureW2 に送信する方法を説明します。また、管理ポータルでいくつかのポリシーを構成して、この文書を締めくくります。

SecureW2で属性マッピングを設定する

SecureW2で属性マッピングを設定する手順です:

- JoinNow MultiOS Management Portalから、Identity Management > Identity Providersに移動します。

- “Create Identity Provider in SecureW2”セクションで作成したIDPのEditをクリックします。

- Attribute Mappingタブをクリックします。

- Addをクリックします。

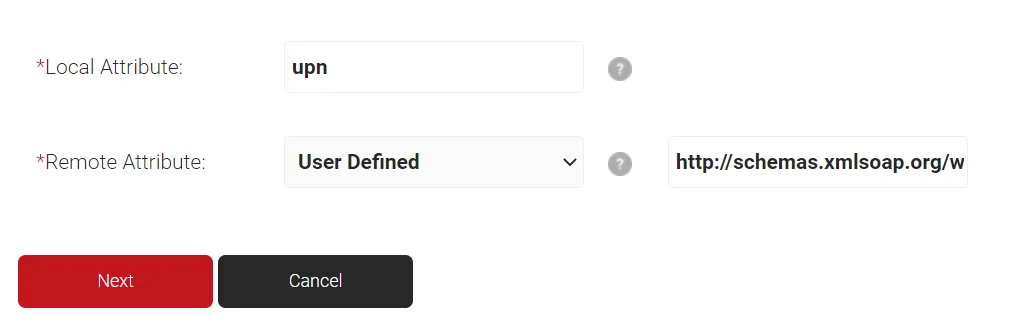

- Local Attributeフィールドに、変数名としてupnを入力します。

-

Remote AttributeドロップダウンリストでUser

Definedを選択し、Remote

Attributeフィールドの横に表示されるフィールドにhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameと入力します。

- 次へをクリックします。

- Addをクリックします。

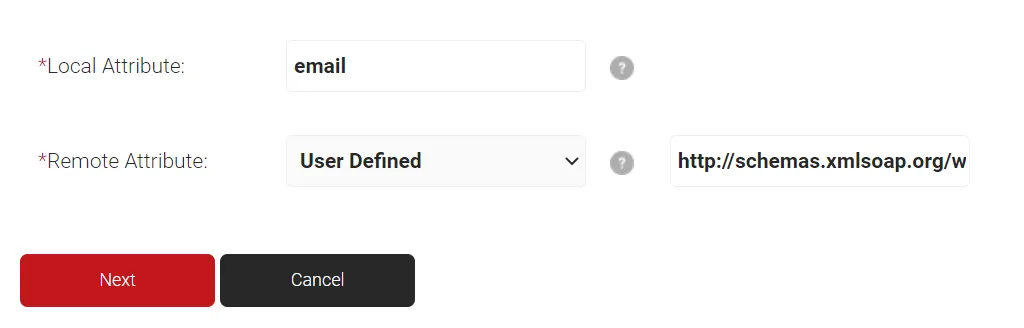

- Local Attributeフィールドに、変数名としてemailを入力します。

-

Remote AttributeドロップダウンリストでUser

Definedを選択し、リモート属性フィールドの隣に表示されるフィールドにhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressと入力します。

- Nextをクリックします。

- Addをクリックします。

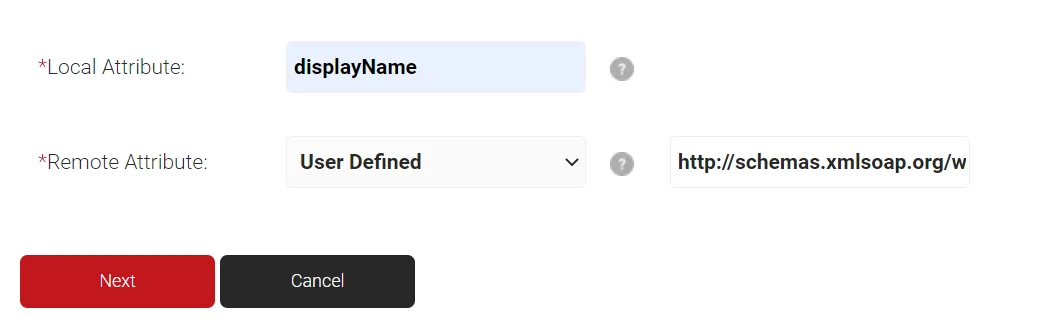

- ローカル属性フィールドに、変数名としてdisplayNameを入力します。

-

Remote AttributeドロップダウンリストでUser

Definedを選択し、Remote

Attributeフィールドの隣に表示されるフィールドにhttp://schemas.microsoft.com/identity/claims/displaynameを入力します。

- Nextをクリックします。

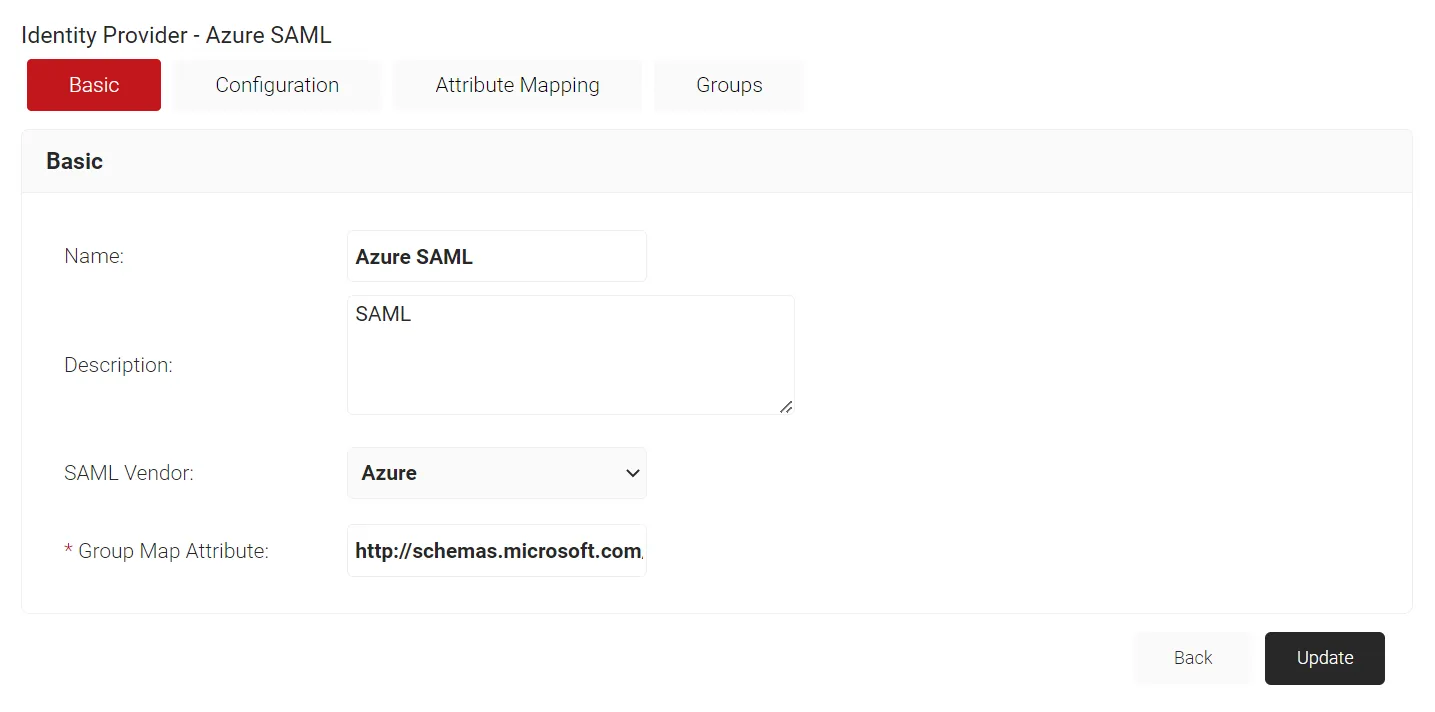

- Basicタブを選択します。

-

Group Map

Attributeにhttp://schemas.microsoft.com/ws/2008/06/identity/claims/groupsと入力します。

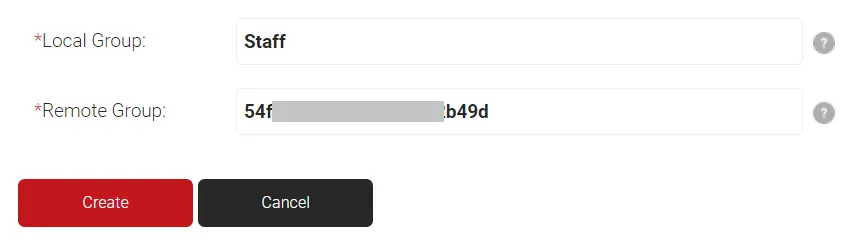

- Groupsタブを選択します。

- 追加をクリックします。

- Local Groupに、名前を入力します。

- 新しいブラウザーのタブ/ウィンドウで、Microsoft Azure Portal にログインし、Azure Active Directory > Groups > All groups に進みます。

- Nameフィールドを使用して、グループを検索します。

- groupをクリックし、Propertiesに移動します。

- Object IDについては、値をコピーします。

- JoinNow MultiOS Management Portalに戻ります。

-

Remote Groupで、Object IDの値を貼り付けます。

- Createをクリックします。

- Updateをクリックします。

SecureW2での認証ポリシーの更新

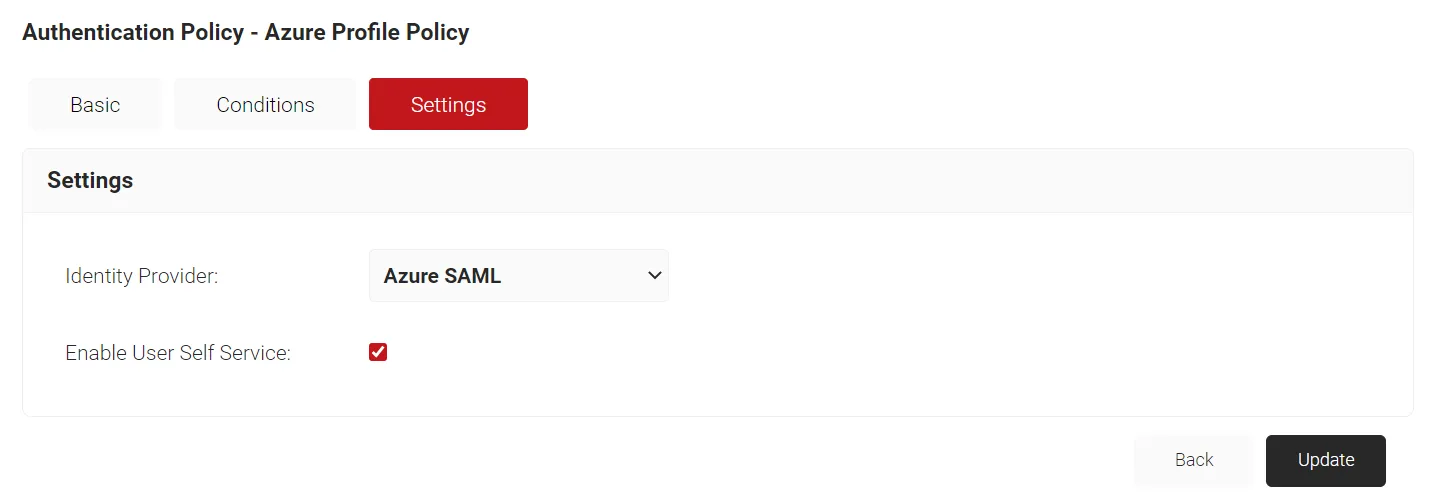

SecureW2で認証ポリシーを更新する手順です:

- JoinNow MultiOS Management Portalから、Policy Management > Authentication Policiesに移動します。

- Authentication Policiesページで、ネットワークプロファイルの認証ポリシーに対してEditリンクをクリックします。

- Settingsタブをクリックし、Identity Providerドロップダウンリストから、Create an Identity Provider in SecureW2セクションで作成したばかりのIdentity Providerを選択します。

-

必要に応じて、Enable User Self

Serviceチェックボックスをオンにします。

- Updateをクリックします。

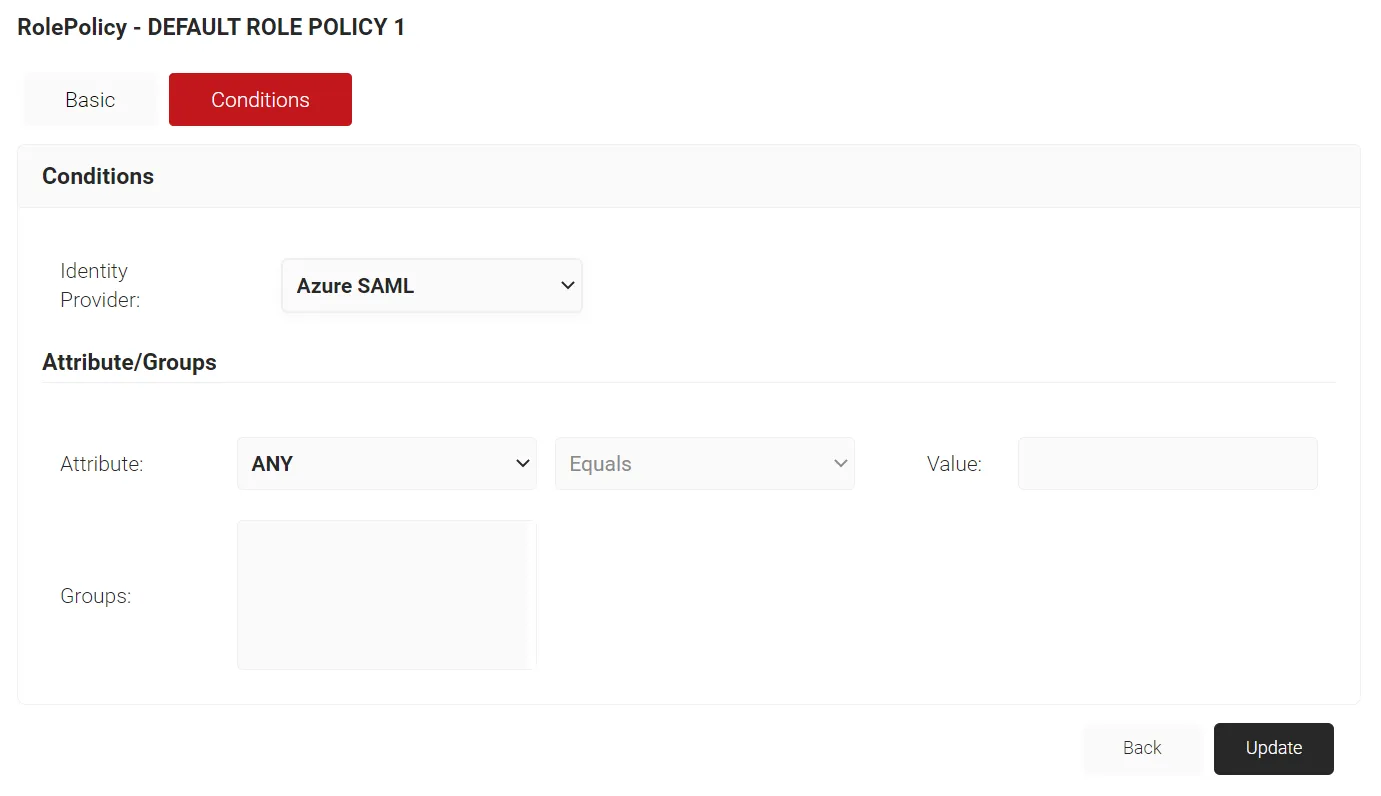

SecureW2でユーザーロールポリシーを更新する

SecureW2でユーザーロールポリシーを更新する手順です:

- JoinNow MultiOS Management Portalから、Policy Management > Roles Policiesに移動します。

- DEFAULT ROLE POLICY 1のEditをクリックします。

- Conditionsタブをクリックします。

-

Identity Providerドロップダウン・リストから、Create an

Identity Provider in

SecureW2セクションで作成したIDPを選択します。

- Updateをクリックします。

SecureW2でユーザーロールポリシーを追加する

SecureW2でユーザーロールポリシーを追加する手順です:

- Policy Management > Roles Policiesに移動します。

- Add Roleをクリックします。

- 表示された画面で、NameとDescriptionを入力します。

- Saveをクリックします。Conditionsタブが表示されます。

- Identity Providerドロップダウン・リストから、Create Identity Provider in SecureW2セクションで作成したIDPを選択します。

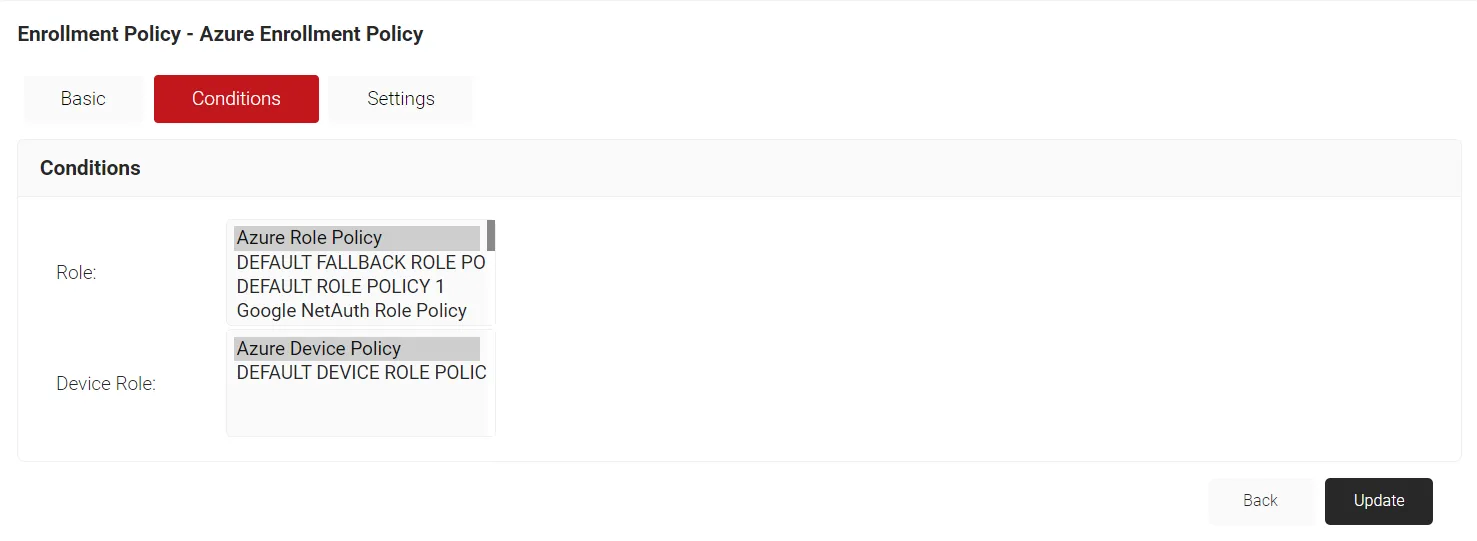

SecureW2でエンロールメントポリシーを追加する

SecureW2でエンロールメントポリシーを追加する手順です:

- Policy Management > Enrollment Policiesに移動します。

- Add Enrollment Policyをクリックします。

- 表示された画面で、NameとDescriptionを入力します。

- Saveをクリックします。Conditionsタブが表示されます。

- ConditionsタブのUser Roleリストで、前のセクションで作成したユーザー役割を選択します。

-

Device Roleリストでは、DEFAULT DEVICE

ROLEポリシーまたは必要に応じて新しく作成したポリシーを選択します。

- Updateをクリックします。

ネットワークプロフィールを再発行する

ネットワークプロフィールを再掲載するには

- Device Onboarding > Network Profilesに移動し、ネットワークプロファイルのPublishまたはRepublish if already publishedをクリックします。

- 公開に成功したら、Viewをクリックします。

- JoinNowボタンをクリックします。Wi-Fiラッパーパッケージがダウンロードされます。

- ダウンロードしたファイルを開き、プロンプトが表示されたら、Azureの認証情報を入力します。

-

システムは登録と接続を試みます。登録が成功したかどうかを確認します。

注:セットアップに問題がある場合は、こちらのフォームからご連絡ください。

FAQ

なぜパスワードレスにする必要があるのですか?

Verizonのレポートによると、ハッキングに関連する侵害の80%は、盗まれた認証情報と再利用された認証情報によって引き起こされています。さらに、正しい認証情報さえあれば、誰でも正規のユーザーを装うことができるため、パスワードがあれば、誰がネットワーク上にいるのかがわからないということもあります。

証明書は、ユーザーエクスペリエンス、アイデンティティコンテキスト、ロールベースアクセスコントロール(RBAC)を改善します。デバイスの所有者、ユーザー、デバイスのOS、ユーザーが最後にアクセス許可を受けた時期や方法など、さまざまな情報を確認することができます。パスワードリセットポリシーによりエンドユーザーがネットワークから切断されることがなくなり、パスワード関連のサポートチケットの量が減少します。証明書はグループポリシーの属性でエンコードできるため、管理者は安全なRBACの実践を簡単に行うことができます。Cloud

RADIUSは、認証時にAzureのポリシーに基づいてユーザーを動的にセグメント化することができます。

アンマネージドデバイスやBYODデバイスに証明書を登録するにはどうすればよいですか?

管理されていないデバイスやBYODデバイスを登録するには、JoinNow

MultiOSをセットアップします。このクライアントは、証明書の登録と802.1X設定の設定を行うことができる小さな溶解可能なオンボーディングクライアントです。ユーザーはまず、OSと組織を検出するカスタムランディングページに移動し、デバイスに適したクライアントを展開します。その後、ユーザーはAzure

ADのログイン画面にリダイレクトされ、認証情報を確認します。

Azure

ADで認証されると、当社のPKIからデバイスに証明書が登録され、802.1Xネットワークプロファイルがインストールされ、証明書ベースの802.1X用にデバイスを設定します。

PKIは自分で管理する必要があるのでしょうか?

絶対にありません!PKIの設定と管理は、イライラする作業であることを理解しています。私たちのPKIはターンキーで、お客様のAzureインフラにシームレスに統合するように設計されています。フォークリフトによるアップグレードは必要ありません。さらに、Active DirectoryやLDAPに固執する必要もありません。

Azure ADでもオンプレミスのインフラは必要ですか?

Azure ADはSecureW2と統合できるため、802.1xに必要なインフラはすべてクラウド上にあります。多くの企業がオールクラウド化を推進していますが、SecureW2によって、企業は従来のオンプレミスActive Directoryサーバーから、クラウド上の最新のAzure ADに移行することができます。オンプレミスADから移行することで、セキュリティが向上し、コストが削減され、幅広いアプリケーションをサポートできるようになります。オンプレミスADではLDAPが必要ですが、Azure ADはSAML認証をサポートしており、ほとんどの最新アプリケーションではサポートされていません。

AzureはCertificate Signing Requestsをサポートしていますか?

AzureはCertificate Signing Requests(CSR)をサポートしていないため、証明書の導入が困難であり、セキュリティリスクとなる可能性があります。CSRを独自に作成するか、SecureW2のManagement Portalを利用してCAをシームレスに統合し、Azure上でCAに承認された証明書を取得する必要があります。

AzureでPKIをセットアップすることは可能ですか?

SecureW2 では、ネットワークインフラ全体を見直す必要なく、わずか数時間で独自のクラウド PKI をセットアップすることができます。これは、Azure AD SAMLアプリケーションをPKIに統合することで、ユーザーがAzure ADの資格情報を入力して証明書を登録できるようにするためです。

AD CSとAzure ADを連携させることはできますか?

クラウド環境に移行しようとする組織は、Active

Directoryを必要とするため、Active Directory Certificate

Services(AD

CS)を維持または構築する必要がないことに気づきます。AzureはAD

CSと互換性がないため、多くの企業は不便なオンプレミスのハードウェアから抜け出せずにいます。

幸いにも、SecureW2には、EAP-TLS認証用にAD

CS証明書を構成するソリューションがあります。当社の管理ポータルは、AD

CSのバックエンドを置き換えて、証明書をより適切に管理し、AD管理下のデバイスに設定ペイロードをプッシュすることができます。

Azure ADによるパスワードレスWPA2-Enterpriseの簡素化

SecureW2を使用すれば、AzureでWPA2-Enterpriseをセットアップするのは簡単です。最も重要なことは、ネットワークとそのユーザーの安全を確保できることです。また、SecureW2は、このクラスで最も費用対効果の高いソリューションの1つであると評価されています。価格については、ここをクリックしてください。

Microsoft

Azureは、米国Microsoft

Corporationの米国およびその他の国における登録商標です。その他、本サイトで使用されている商標、ロゴ、サービスマークは、SecureW2またはその他の第三者の所有物です。