Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Arubaアクセスポイント(AP)を通じてクラウドRADIUSでEAP-TLS認証を実現する方法

このガイドでは、SecureW2のPKI、RADIUS、およびデバイス・オンボーディング/証明書登録ソフトウェアなどの機能をArubaアクセスポイント(AP)と連携することで、EAP-TLS認証を実現する方法を示します。

SecureW2を使用すれば、あらゆる802.1x

Wi-FiインフラストラクチャをEAP-TLS用に簡単に設定できます。クレデンシャル認証から証明書ベースの認証への移行はこれまでになく簡単で、多くのお客様が数時間以内に設定を完了しています。

最初に、このガイドでカバーされる設定手順を紹介します。

作業手順

-

SecureW2のPKIおよびRADIUSサーバーを設定する

- PKIの設定と管理は困難です。そのため、SecureW2では、PKIサービスをお客様のためのターンキーソリューションとして設計しました。EAP-TLSに必要なすべてのもの(RADIUSサーバー、認証局、CRL、管理ソフトウェアなど)は、簡単なスタートアップウィザードを使用して設定できます。

-

アイデンティティプロバイダとの連携

- SecureW2は、すべての主要なLDAPおよびSAML IDPと連携して、ユーザーを認証し、証明書に登録します。以下は、SecureW2とアイデンティティプロバイダとの連携方法に関する連携ガイドの一部です:

-

ユーザを証明書に登録する

-

オンボーディングSSIDの設定

- クラス最高のオンボーディング・ソフトウェアであるJoinNow Suiteを使用すると、ユーザーは簡単に証明書を登録し、安全なネットワーク・アクセス用にデバイスを設定できます。また、オープンSSIDを設定してユーザーをJoinNowオンボーディングソリューションにリダイレクトし、登録プロセスが滞りなく行われるようにすることもできます。

-

ゲートウェイAPIを使用した管理対象デバイスの証明書自動登録

- すべての管理対象デバイスに手動で証明書を登録するのではなく、当社のManaged Device Gateway APIを使用して、主要なMDMベンダーから管理対象デバイスを自動的に登録します。

-

オンボーディングSSIDの設定

-

RADIUSサーバの設定

-

SecureW2 PKIサービスとRADIUSサーバーの連携

- SecureW2のPKIサービスは、主要なRADIUSサーバーときれいに連携されます。SecureW2はお客様の既存のインフラストラクチャと連携して、実装を簡単に行うことができます。RADIUSインフラストラクチャがなくても問題ありません。SecureW2には、当社のクラウドRADIUSソリューションが組み込まれています。RADIUSソリューションの詳細については、こちらをクリックしてください。

-

Aruba APとRADIUSサーバーの連携

- RADIUSのセットアップが完了したら、SecureW2 JoinNow SuiteでRADIUSサーバーを設定して、Aruba APとシームレスに連携できます。

-

SecureW2 PKIサービスとRADIUSサーバーの連携

SecureW2のPKIおよびRADIUSサーバーを設定する

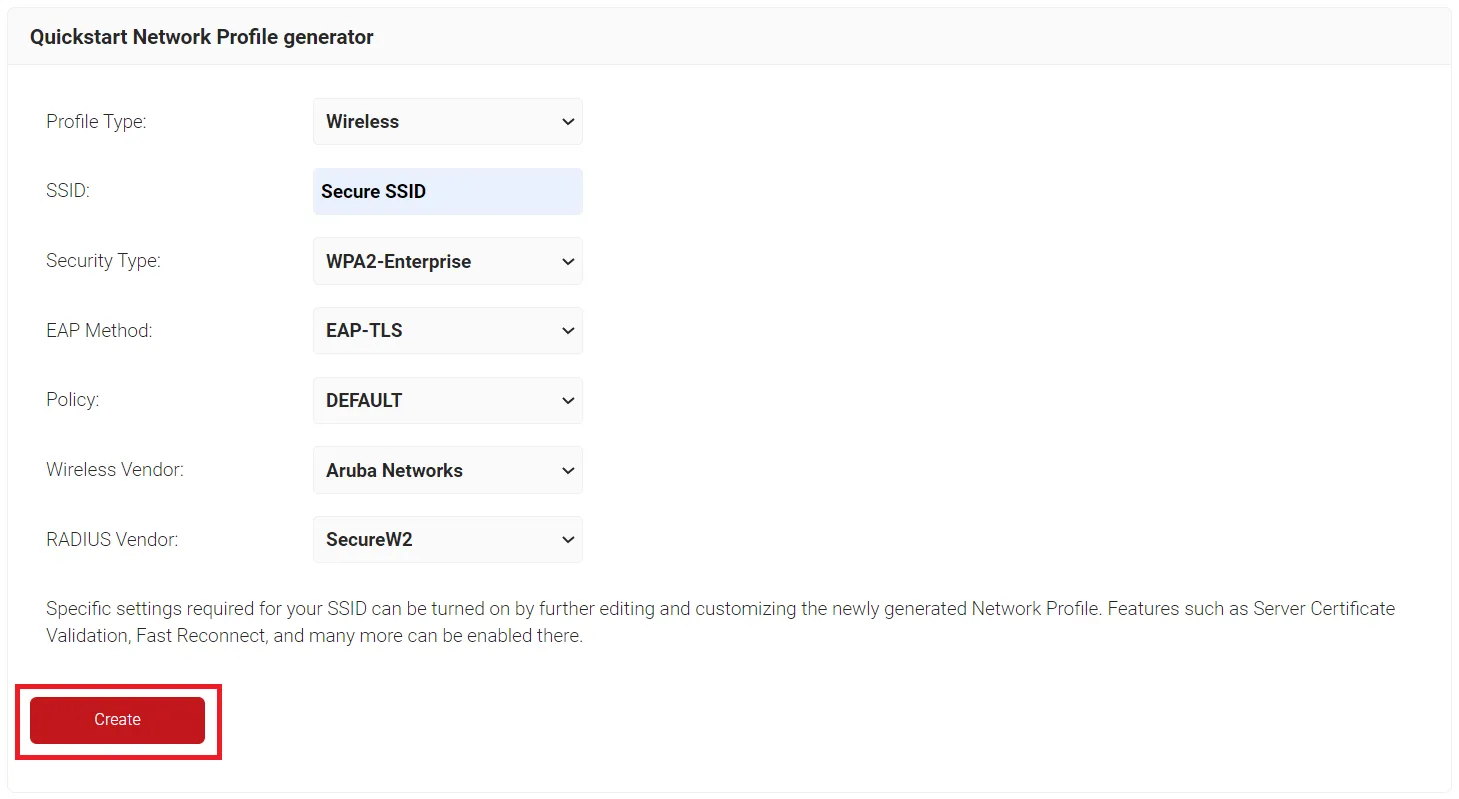

ネットワークプロファイルを作成するには、以下の手順を実行します:

-

[Device Onboarding] > [Getting Started]

に移動します。[Quickstart Network Profile

generator]ページで、指定されたフィールドに値を入力してネットワークプロファイルを生成します。

- プロファイルタイプドロップダウンリストから、ネットワークプロファイルタイプを選択します。

- SSIDテキストボックスに、SSIDの名前を入力します。

- [Security Type]ドロップダウンリストから、[WPA2-Enterprise] を選択します。

- [EAP Method]ドロップダウンリストで、[EAP-TLS]を選択します。

- [Policy] ドロップダウンリストから、[DEFAULT] を選択します。

- ワイヤレスベンダードロップダウンリストから、Aruba Networksを選択します。

- [RADIUSベンダー]ドロップダウンリストで、RADIUSベンダーを選択します。

- [作成] をクリックします。

ウィザードの実行が完了すると、EAP-TLSに必要なものがすべて生成されます。ルートCAと中間

CA、CRL、RADIUSサーバー、およびユーザーがアクセスできるランディング・ページが生成され、適切なクライアントがデバイスにダウンロードされます。

次に、RADIUSサーバーの情報を取得しましょう。

- RADIUS > RADIUS Configurationに移動する。

- プライマリIPアドレス、セカンダリIP アドレス、ポート、および共有シークレットをコピーし、これらの情報を保存します。

WPA2-Enterprise用のセキュアSSIDの設定

- 設定 > WLANに移動し、+アイコンをクリックして新しいWLANを追加します。

-

一般設定

- 名前を入力します。

- プライマリ用途を従業員として選択します。

- ブロードキャストオン:SSIDをブロードキャストする必要があるアクセスポイント(AP)を選択します。

- 転送モード:クライアントトラフィックのモードを選択します。

- 次へをクリック

-

VLAN設定

- ここでは、ユーザーをどのVLANに割り当てるかを指定できます。このガイドでは、デフォルトの1.VLANのままにしておきます。

-

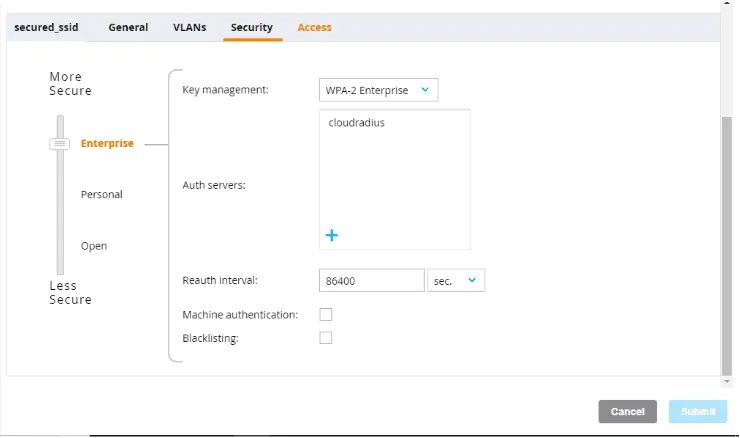

セキュリティ設定

- Enterpriseを選択します。

- キー管理WPA-2 Enterpriseを選択します。

-

[Auth servers]で青い(+)記号をクリックして、SecureW2

Cloud RADIUS Serverを追加します。

- SecureW2管理ポータルから、先ほど作成した設定をコピーします。

- 既存のRADIUS サーバを使用する場合は、それを使用できます。

- Reauth intervalで任意の時間を設定する

- マシン認証とブラックリストは空欄のままにしておく

-

アクセス設定

- 認証されたロールをデフォルト・ロールとして選択します。

-

サーバー由来のロールは空白のままにする

オンボーディングSSIDの設定

- Aruba Mobility Controllerにログインします。

-

[設定]>[WLAN]に移動し、(+)アイコンをクリックして新しいWLANを追加し、次の詳細を入力します:

- オンボーディングSSIDの名前を入力します。

- 主な用途:ゲスト

- ブロードキャストオン:SSIDをブロードキャストする必要があるアクセスポイント(AP)を選択します。

- 転送モード:クライアントトラフィックのモードを選択します。

- 次へをクリック

- [VLANs]セクションでVLAN-IDを選択し、[Next]をクリックします。

-

[セキュリティ]セクションで次の詳細を追加します:

- オプションClearPassまたは外部キャプティブポータルを選択します。

- CPPMホスト: https://captiveportal.securew2.com

-

CPPMページ:v1/public/[orgid]/[ファイル名]。

- 例えば、オンボードユーザーのネットワークプロファイルがhttps://cloud.securew2.com/ public/123456/eduroamの場合、CPPMページはv1/public/123456/eduroamとなります。

- リダイレクトURL:空白

- (+)アイコンをクリックして認証サーバーを追加します。

-

認証サーバーポップアップで(+)アイコンをクリックし、以下の詳細を追加します:

- RADIUSラジオボックスを選択します。

- RADIUSサーバー名を入力

- IP アドレス:この情報については、SecureW2 サポートにお問い合わせください。

- 認証ポート:この情報については、SecureW2 サポートにお問い合わせください。

- アカウンティングポート: 空白

- 共有シークレット: SecureW2 サポートにお問い合わせください。

- タイムアウト:RADIUS タイムアウト値を指定します。

- [Next] をクリックします。

- 「Access」タブで、デフォルトのゲストロールが作成されます。

- [完了]をクリックします。

- [Roles & Policies] に移動し、このロールを更新して、*.securew2.com へのHTTPSおよびHTTPアクセスを許可します。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。