Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Azure ADを利用して無線LANやVPNへのEAP-TLS認証をRADIUSで実現するには

今日、多くの組織が、ネットワークにクラウドベースのネットワークソリューションを採用しています。マイクロソフトは、オンプレミスのActive Directory(AD)サーバーからクラウドにディレクトリを移行するクライアントを支援するために、Azure ADを作成しました。

Azure ADをLDAPサーバーと同期させることで対応しているところもありますが、このソリューションでは、認証にPEAP-MSCHAPv2が使用されるままです。

EAP-TLS(証明書ベースの認証)では、Wi-FIに使用する証明書を登録・管理するための公開鍵基盤が必要です。そのため、Cloud RADIUSはAzure ADと簡単に統合できるように設計されており、組織はAzure ADをWPA2-Enterprise用に簡単に使用することができます。以下では、このソリューションを3つのステップに分解して説明します:

- PKIインフラストラクチャをAzure ADと連携させる。

- RADIUSインフラをAzure ADと連携させる。

- デバイス管理プラットフォームをSecureW2(Cloud RADIUSの親)のクラウドPKIと連携させる。

WPA2-Enterprise用のSAML Azureアプリケーションの構成

エンドユーザーはSAMLアプリに認証情報を入力し、その情報はAzure ADに送信されて検証されます。Azure ADが属性を送り返すと、SAMLアプリはそれをSecureW2 PKIと共有して、証明書を発行します。

AzureでSAMLアプリケーションを作成する

SAMLアプリケーションは、IDPとJoinNow MultiOS Management Portalの間の重要な接続です。このアプリケーションでは、ユーザーが認証情報を入力し、それがIDPに渡されて検証されます。

Microsoft AzureでSAMLアプリケーションを作成するには、以下の手順に従います:

- Azure ポータルにログインします。

- 検索ボックスに「Enterprise applications」と入力し、Enterprise applications をクリックします。

- New application(新規アプリケーション)をクリックします。

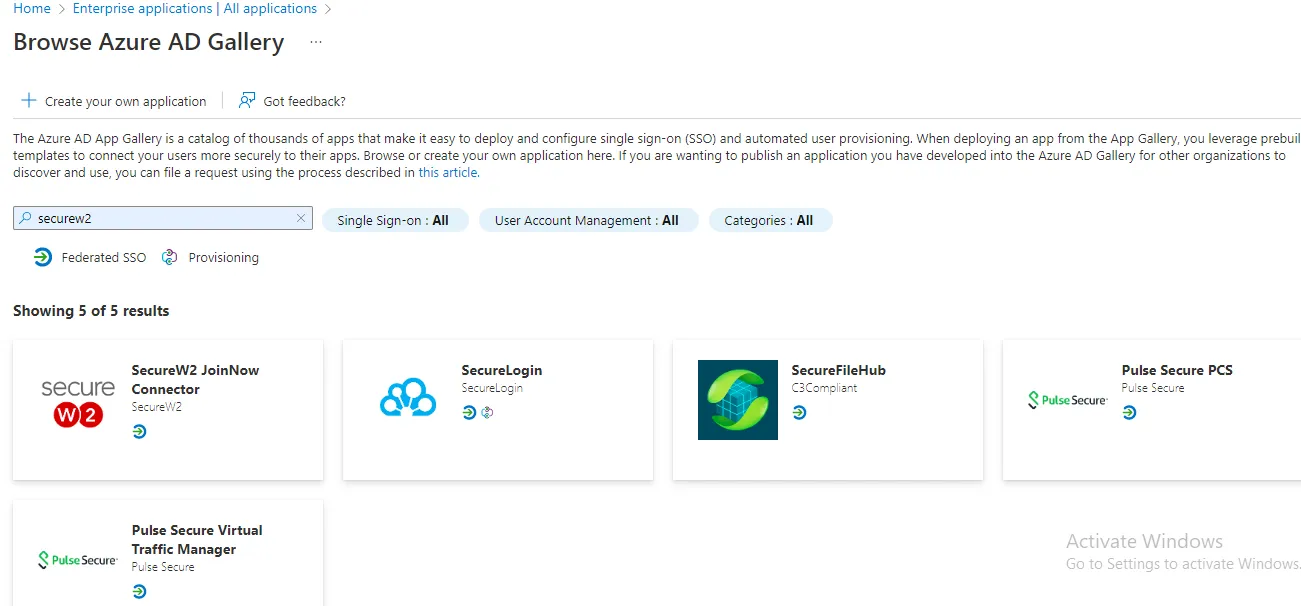

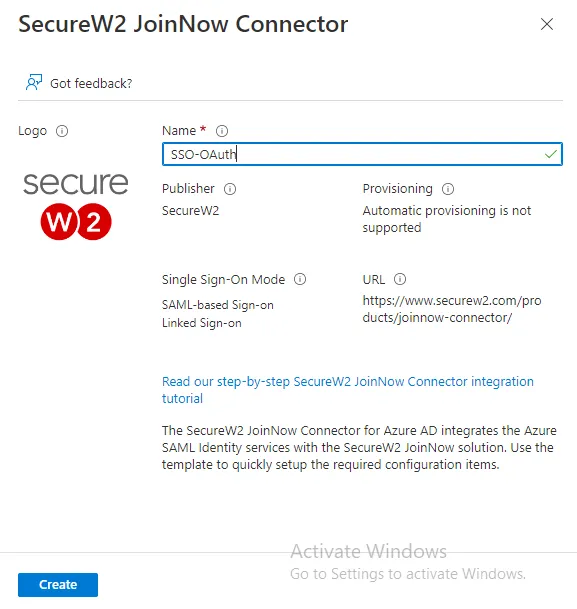

- Browse Azure AD Galleryページで、「SecureW2 JoinNow Connector」と入力します。

- SecureW2 JoinNow Connectorを選択し、ポップアップウィンドウでアプリケーションの名前を入力し、Createをクリックします。

SecureW2でIDプロバイダを作成する

IDP(Identity Provider)とは、ユーザー/デバイスのアイデンティティを証明するシステムです。

SecureW2でIDP を作成すると、Cloud Connector システムにAzureユーザーデータベースへの接続方法、ユーザー資格情報の確認、および証明書の発行方法を指示します。

SecureW2でIDPを作成するには、以下の手順に従います:

- IDPを作成するには、JoinNow MultiOS Management Portalにログインします。

- Identity Management > Identity Providersに移動し、Add Identity Providerをクリックします。

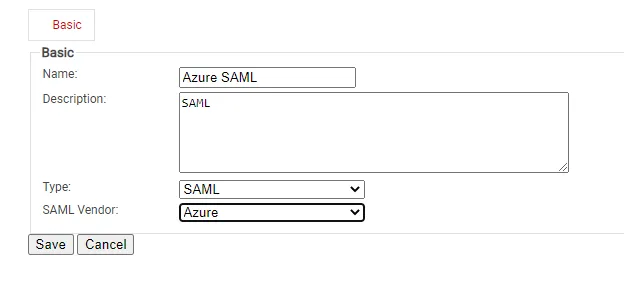

- Nameフィールドに、プロバイダーの名前を入力する。

- タイプドロップダウン・リストからSAMLを選択します。

- Saml Vendorドロップダウン・リストからAzureを選択する。

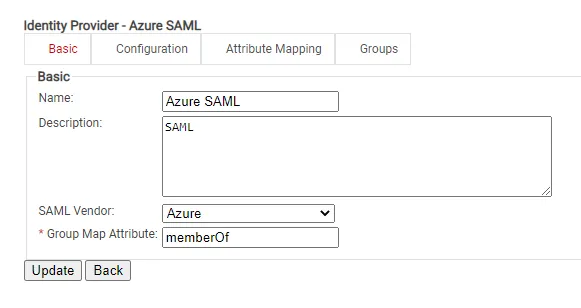

- Saveをクリックすると、次の画面が表示されます。

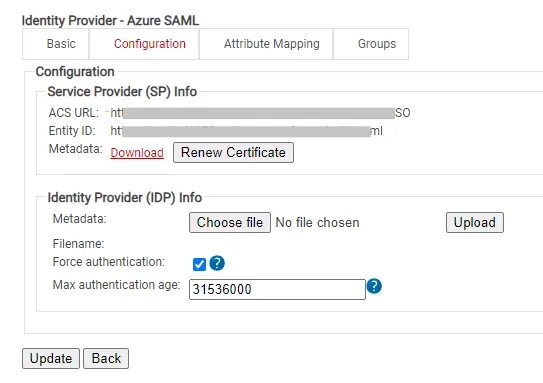

- Configuration(構成)タブをクリックします。Entity ID と ACS URL をクリップボードにコピーして、ワード/テキストファイルに保存します。これは、後でSAMLアプリケーションと接続する際に使用されます。

これで、SecureW2 Cloud Connectorは、Azureユーザーデータベースと情報を交換する方法を知ることができます。

Azureでのシングルサインオンの構成

Microsoft Azureでシングルサインオンを構成するには、以下の手順に従います:

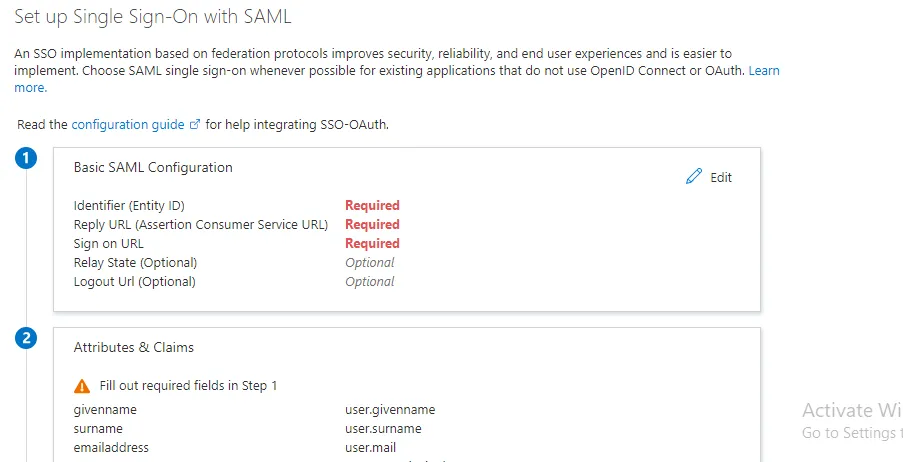

- 左ペインで、「管理」 > 「シングルサインオン」に移動します。次の画面が表示されます。

- シングルサインオンページで、「SAML-based Sign-on」を選択します。

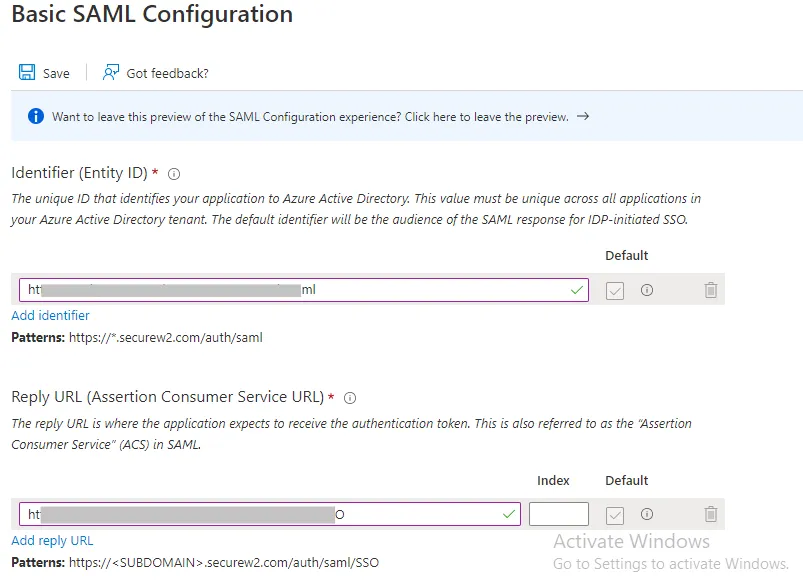

- 基本SAML構成セクションで、「編集」ボタンをクリックします。

- Identifier および Reply URL フィールドに、以前に取得した Entity ID および ACS URL 値を入力します。(SAML IDP の作成、手順 7 を参照してください)。

- Sign on URLフィールドに、ACS URLから取得したReply URLと同じ値を入力します。

- 保存をクリックします。

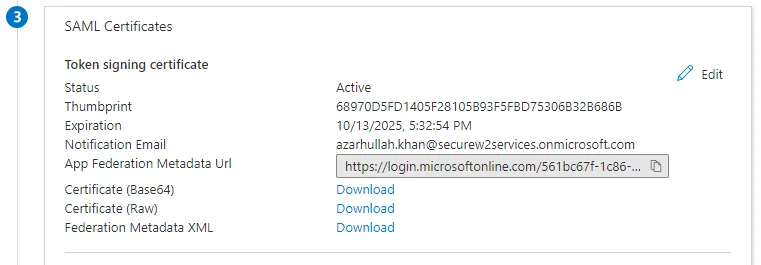

- SAML Signing Certificatesセクションで、「Download」ボタンをクリックして、AzureからFederation Metadata XMLファイルを取得します。

AzureメタデータでIDPを構成する

AzureのメタデータをSecureW2にアップロードする:

- JoinNow MultiOS管理ポータルで、Identity Management > Identity Providersに進みます。新しく作成したSAML IDPのEditリンクをクリックします。

- Configurationタブをクリックします。Identity Provider (IDP) Infoセクションで、Choose Fileをクリックして、AzureからダウンロードしたMetadata XMLファイルを選択します。

- Uploadをクリックします。

Active DirectoryとAzure SAMLアプリケーションの統合

AzureとSecureW2でSAMLアプリケーションを構成したら、次はユーザーを割り当てる番です。Azureにユーザーを保存している場合は、直接ユーザーを割り当てることができますが、Active Directoryと統合することも可能です。以下では、その両方の方法を紹介します。

SAMLアプリケーションにユーザーを追加する

- Microsoft Azureポータルから、JoinNow Connectorアプリケーション、または「AzureでSAMLアプリケーションを作成する」セクションで作成したSAMLアプリケーションにアクセスします。

- 管理>ユーザーとグループに進みます。

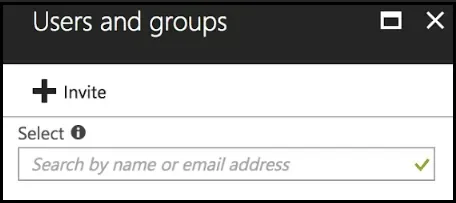

- Add Userをクリックします。

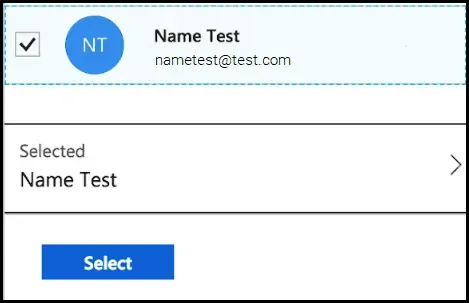

- ユーザーとグループペインで、選択フィールドを使用して、名前または電子メールでユーザーを検索します。

- ユーザーを選択し、選択をクリックします。

- 割り当ての追加ペインで、割り当てるをクリックします。

- グループを作成する場合は、「管理」>「ユーザーとグループ」を開きます。

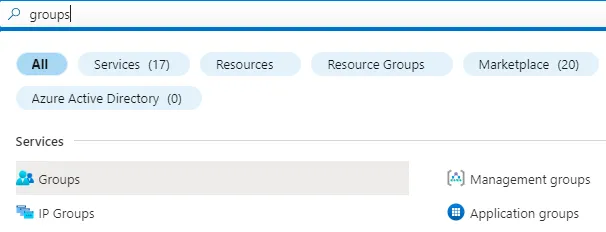

- 検索ボックスに「グループ」と入力し、グループをクリックします。

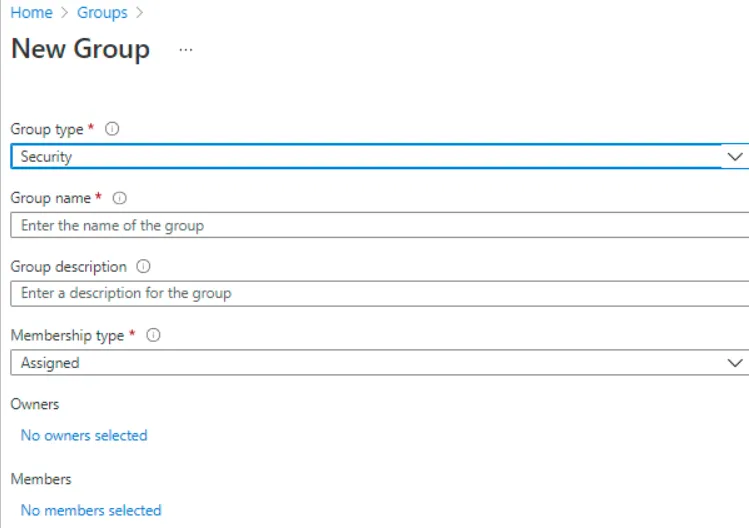

- 新しいグループを追加するには、+新しいグループをクリックします。以下の画面が表示されます:

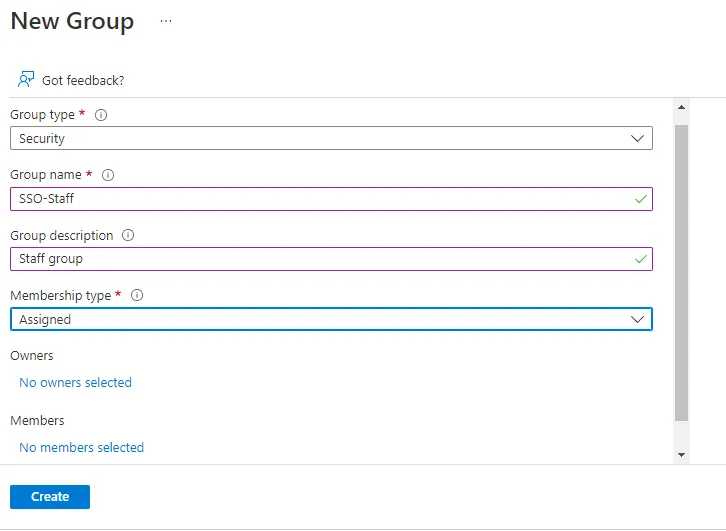

- グループの種類ドロップダウンリストで、セキュリティを選択します。

- グループ名フィールドに、グループの適切な名前を入力します。

- グループの説明フィールドに、グループの説明を入力します。

- メンバーシップの種類ドロップダウンから、割り当てを選択します。

- メンバーフィールドで、「選択したメンバーはいません」をクリックします。

- メンバーの追加ウィンドウで、1人または複数のメンバーを検索します。リストから必要なメンバー/メンバーをクリックし、選択をクリックします。グループにメンバー/メンバーが追加されます。

- 作成をクリックします。

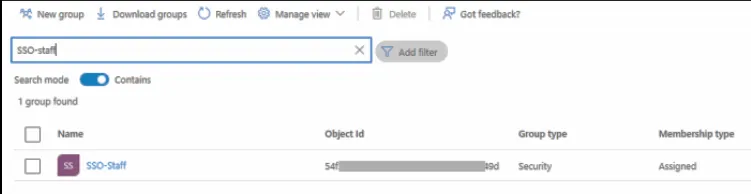

注:必要に応じて、ステップ4~9を繰り返し、追加のグループを作成し、メンバーを追加します。 - 表示された画面で、作成したグループを検索し、グループ/グループのオブジェクトIDをクリップボードにコピーして、後で使用するためにワード/テキストファイルに保存します。

SAMLアプリケーションのActive Directoryへのアクセス権の付与

SAMLアプリケーションがActive Directoryにアクセスすることを許可する:

- Microsoft Azureポータルから、検索機能を使用して「App registrations」に進みます。

- 検索フィールドの横でドロップダウンをクリックし、「All apps」を選択します。これにより、利用可能なすべてのアプリケーションのリストが表示されます。

- アプリケーションをクリックします。

- アプリケーションに表示されるペインで、管理の下にスクロールして、API許可をクリックします。

- 設定された権限の下にある権限を追加をクリックします。

- リクエストAPI権限ペインで、Microsoft GraphとDelegated Permissionを選択します。

-

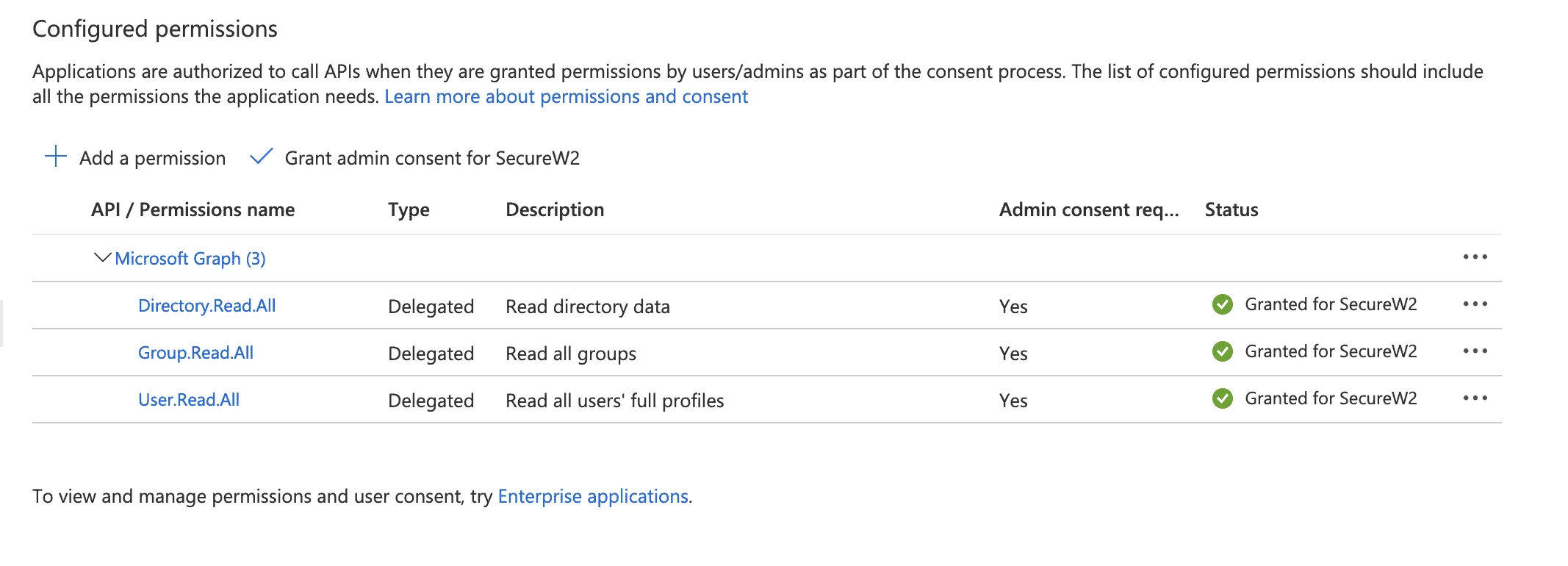

次のパーミッションを選択します:

- ディレクトリ.読み取り.すべて

- グループ.Read.All

- ユーザー.Read.All

- アクセス権の追加をクリックします。次の画像が表示されるはずです。

- アプリケーションのペインで、設定をクリックします。

- マニフェスト> 編集をクリックします。

-

マニフェストの編集ペインで、ソースコード内の

- groupMembershipClaims' 変数の値を 'All' に変更します。

- 保存をクリックします。

802.1x証明書の属性マッピングとポリシーの設定

証明書は、すべてのネットワーク接続に名前またはデバイスIDを添付し、デバイスとユーザーの信頼性を高い確度で確立します。また、Azure ADの属性でエンコードできるため、グループポリシーの実装やロールベースの強力なアクセス制御の確立が容易になります。

SecureW2における属性マッピングの構成

SecureW2で属性マッピングを設定するには、次のようにします:

- SecureW2管理ポータルから、「Identity Management」>「Identity Providers」に進みます。

- SecureW2管理ポータルから、「Identity Management」 > 「Identity Providers」に進み、「Create an Identity Provider in SecureW2」のセクションで作成したIDPのEditをクリックします。

- Attribute Mapping(属性マッピング)タブを選択します。

- Addをクリックします。

- Local Attribute(ローカル属性)に「upn」と入力します。

- Remote Attributeドロップダウンをクリックし、USER_DEFINEDを選択します。

- 表示されたフィールドに、「http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name」と入力します。

- 次へをクリックします。

- Addをクリックします。

- Local Attributeに「email」と入力します。

- リモート属性のドロップダウンをクリックし、USER_DEFINEDを選択します。

- 表示されたフィールドに、「http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress」と入力します。

- 次へをクリックします。

- 追加をクリックします。

- ローカル属性に「displayName」と入力します。

- リモート属性のドロップダウンをクリックし、USER_DEFINEDを選択します。

- 表示されたフィールドに、「http://schemas.microsoft.com/identity/claims/displayname」と入力します。

- 次へをクリックします。

- Basicタブを選択します。

- Group Map Attributeに「http://schemas.microsoft.com/ws/2008/06/identity/claims/groups」と入力します。

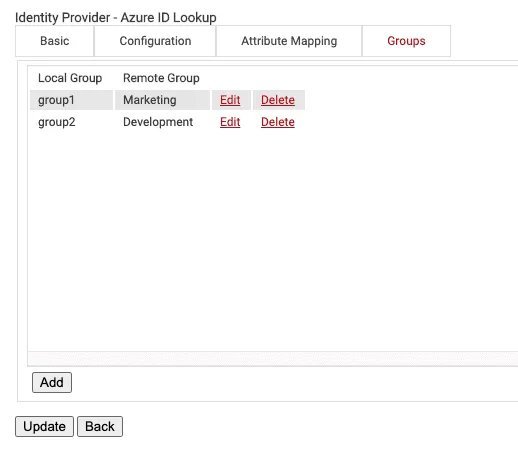

- Groups(グループ)タブを選択します。

- 追加をクリックします。

- Local Group(ローカルグループ)に、名前を入力します。

- 新しいブラウザーのタブ/ウィンドウで、Microsoft Azure Portalにログインし、Azure Active Directory > Groups > All groupsに進みます。

- 名前フィールドを使用して、グループを検索します。

- グループをクリックし、プロパティに移動します。

- Object IDについては、値をコピーします。

- SecureW2 Management Portalに戻ります。

- リモートグループに、オブジェクトIDの値を貼り付けます。

- Createをクリックします。

- 更新をクリックします。

SecureW2でのプロファイルポリシーの更新

SecureW2でプロファイルポリシーを更新するには、以下の手順に従います:

- SecureW2管理ポータルから、「ポリシー管理」>「プロファイル」と進みます。

- プロファイルポリシーの 編集をクリックします。

- 設定タブを選択します。

- Identity Providerドロップダウンをクリックし、「SecureW2 で Identity Provider を作成する」のセクションで作成した IDP を選択します。

- 更新をクリックします。

SecureW2におけるユーザーロールポリシーの更新

SecureW2でユーザーロールポリシーを更新するには、以下の手順に従います:

- SecureW2管理ポータルから、「Policy Management(ポリシー管理)」 > 「User Roles(ユーザーロール)」に進みます。

- DEFAULT ROLE POLICY 1のEditをクリックします。

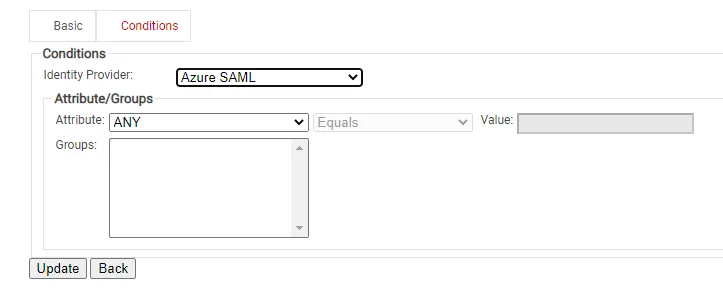

- 条件タブを選択します。

- Identity Providerドロップダウンをクリックし、「SecureW2 で Identity Provider を作成する」のセクションで作成した IDP を選択します。

- 更新をクリックします。

SecureW2でのユーザーロールポリシーの追加

SecureW2でユーザーロールポリシーを追加するには、以下の手順に従います:

- Policy Management(ポリシー管理)> User Roles(ユーザーロール)に移動し、Add Role(ロールの追加)をクリックします。

- 名前フィールドに、名前を入力します。

- 保存をクリックすると、条件タブが表示されます。

- 条件タブを選択します。

- Identity Providerドロップダウンリストで、1.2項で作成したIdentity Providerを選択します。

- Updateをクリックします。

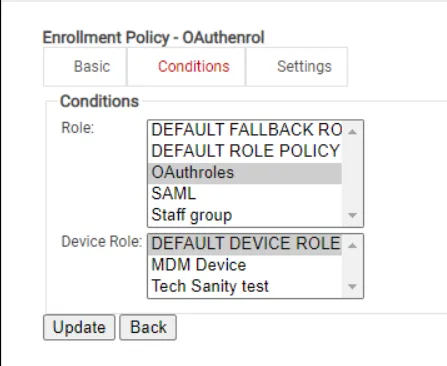

SecureW2での登録ポリシーの追加

SecureW2で登録ポリシーを追加するには、以下の手順に従います:

- Enrollment(登録)に移動し、「Add Enrollment Policy(登録ポリシーの追加)」をクリックします。

- 名前フィールドに名前を入力し、保存をクリックします。

- 条件タブのユーザーロールリストで、前のセクションで作成したユーザーロールを選択します。

- デバイスの役割リストで、デフォルトのデバイスの役割ポリシーまたは必要に応じて新しく作成したポリシーを選択します。

- 更新をクリックします。

ネットワークプロフィールを再発行する

ネットワークプロフィールを再発行するには

- Device Onboarding > Network Profilesに移動し、ネットワークプロファイルのPublishまたはRepublish(すでに公開されている場合)をクリックします。

- 公開に成功したら、表示をクリックします。

- JoinNowボタンをクリックします。Wi-Fiラッパーパッケージがダウンロードされます。

- ダウンロードしたファイルを開き、プロンプトが表示されたら、Azureの認証情報を入力します。

- システムは登録と接続を試みます。登録が成功したかどうかを確認します。

注:重要な変更を行うたびに、ネットワークプロファイルを再公開する必要があります。このプロセスには 60~90 秒かかります。

RADIUSルックアップのためのAzureでのアプリの作成

SecureW2のCloud RADIUSは、認証の瞬間にディレクトリのルックアップを実行する業界独自の機能を備えています。これにより、より多くのポリシー実施オプションと、より強固な認証セキュリティが可能になります。

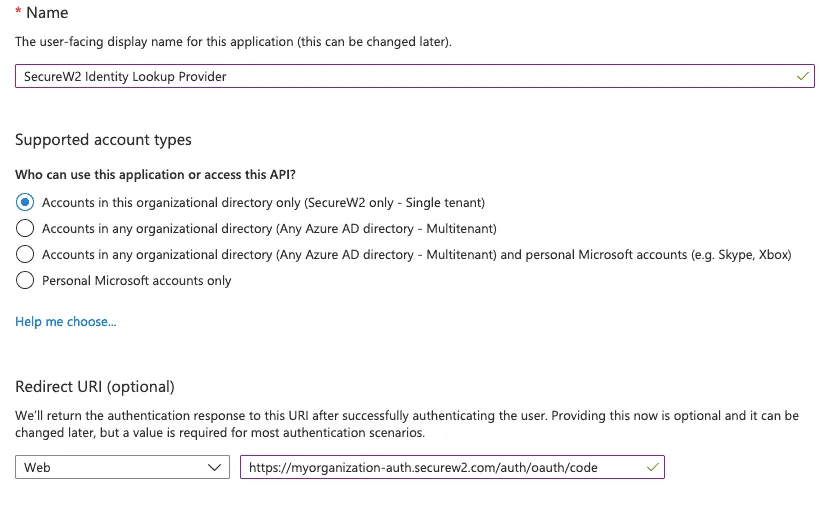

新規アプリの登録

- Azureにログインします。

- App Registrations に移動します。

- New Registrationをクリックします。

- 以下の設定を構成します:

注:リダイレクトURLとして、独自のSecureW2 Organization URLを次のように使用します。https://myorganization-auth.securew2.com/auth/oauth/code

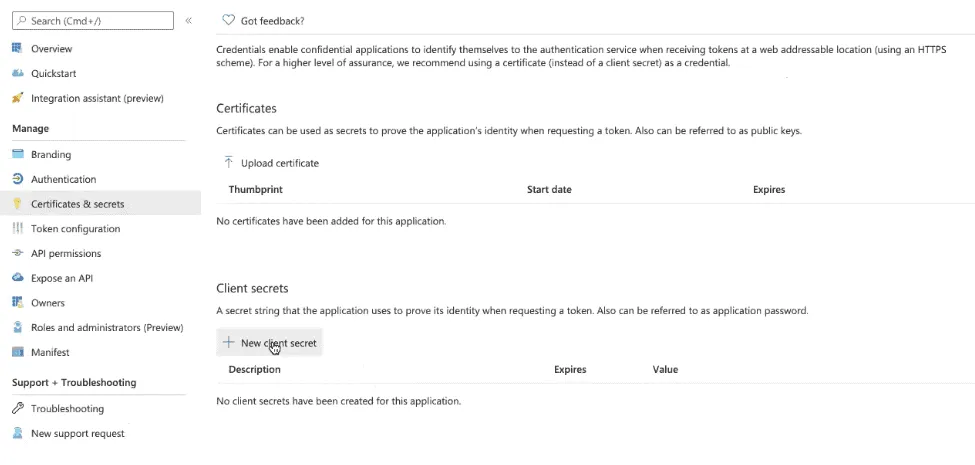

クライアントシークレットを作成する

-

管理に移動します。

- 次に、Certificates & secretsをクリックします。

-

新しいクライアントシークレットをクリックします。

- 説明の下に名前を入力します。

- Expiresで有効期限を選択します。

- 追加をクリックします。

-

これで、値列の下にクライアントシークレットが表示されるはずです。

- このシークレットは復元できないので、必ず安全な場所に保存してください!

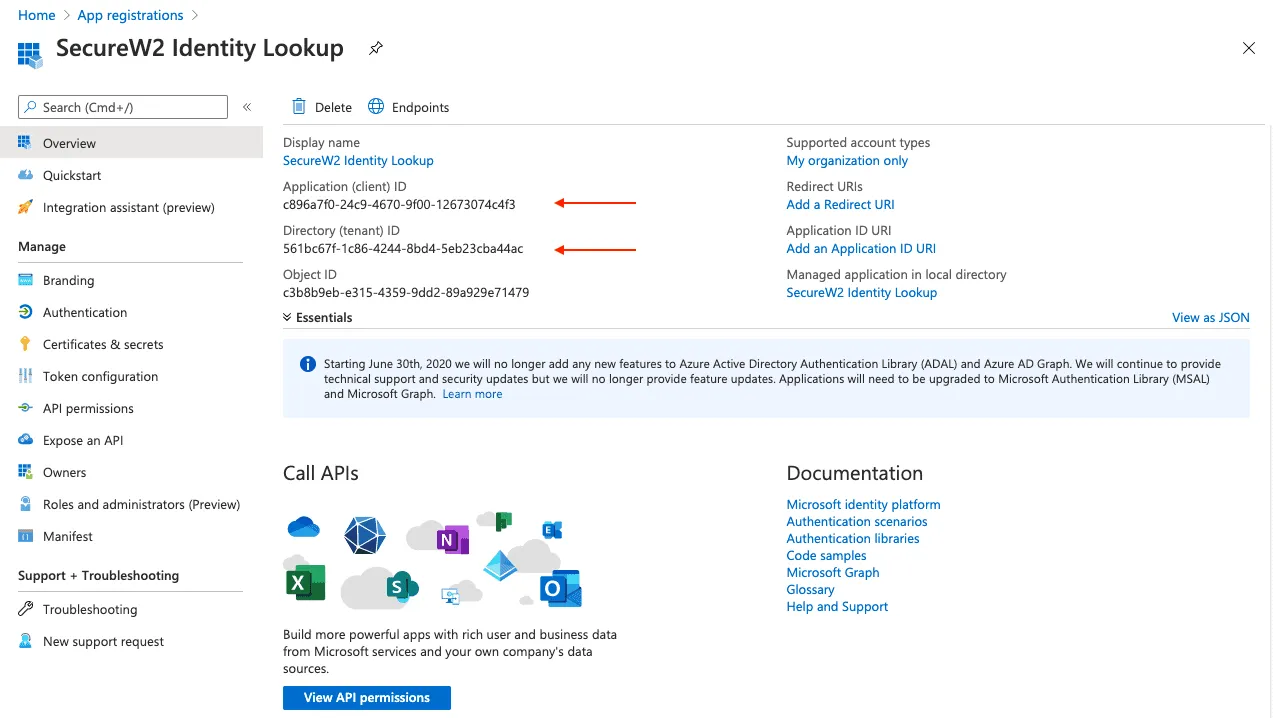

プロバイダURLとクライアントIDを作成する

- 概要セクションに移動すると、以下のような画面が表示されます:

- アプリケーション(クライアント)IDをコピーし、後日保存してください。

-

ディレクトリ(テナント)IDをコピーします。

-

これを以下のURLに挿入してください:

- https://login.microsoftonline.com/[ディレクトリ(テナント)ID]。

-

以下のような画面になります:

- https://login.microsoftonline.com/561bc67f-1c86-4244-8bd4-5eb23cba44ac

- これを後で保存しておきます。

-

これを以下のURLに挿入してください:

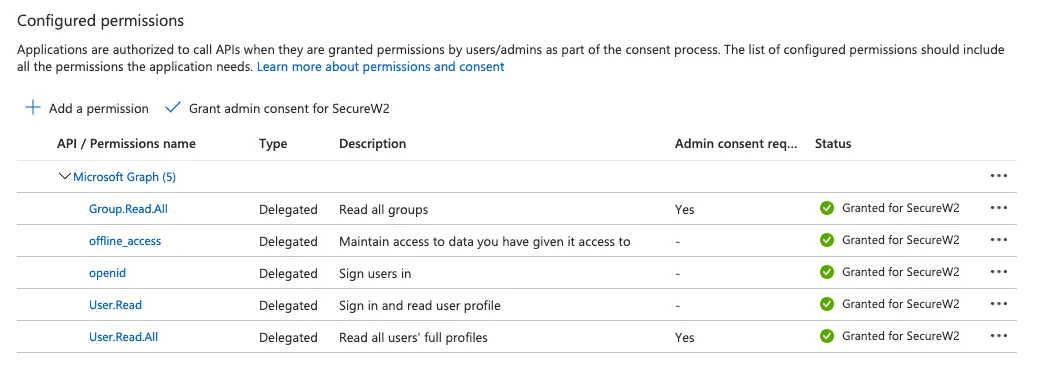

APIアクセス許可

最後に、このアプリケーションにAzureディレクトリのデータにアクセスする権限を与える必要があります。

- Manageセクションの「API Permissions」に移動します。

- Add a permissionをクリックし、以下の権限を追加します:

- 権限を追加したら、Grant admin consent for [your organization]をクリックします。

クラウドRADIUSでRADIUSルックアップを設定する

IDP(アイデンティティプロバイダ)とは、ユーザー/デバイスのアイデンティティを証明するシステムです。SecureW2でIDPを作成すると、Cloud Connectorシステムに、Azureユーザーデータベースへの接続方法、ユーザー資格情報の確認、証明書の発行方法を指示します。

認証プロセスにおいて、IDルックアップは、識別情報をアイデンティティプロバイダの既存のユーザーと照合することで、ユーザーが組織内でアクティブであることを検証する。

- Identity ManagementセクションでIdentity Providersに移動します。

- Add Identity Providerをクリックします。

- Name を入力します。

- Descriptionは省略可能です。

-

Type asを選択します:

- アイデンティティ・ルックアップ・プロバイダー

- AZURE

-

Identity Provider編集メニューのまま、Configurationをクリックします。

-

Provider URLには、先ほどディレクトリ(テナント)IDを使用して作成したURLを入力します。

- https://login.microsoftonline.com/[Directory (tenant) ID] とします。

- https://login.microsoftonline.com/561bc67f-1c86-4244-8bd4-5eb23cba44ac のように表示されるはずです。

- クライアント ID には、前回 Azure から取得したクライアント ID を入力します。

-

クライアントシークレットには、以前に Azure で生成し、安全な場所に保存したクライアントシークレットを入力します。

- Identity Provider を更新した後、この秘密は復元できないので、安全な場所に保存されていることを確認します。

- Updateをクリックします。

-

Provider URLには、先ほどディレクトリ(テナント)IDを使用して作成したURLを入力します。

- 最後に、新しいIdentity Lookup ProviderのAuthorizeをクリックします。

- これにより、SecureW2とお客様のAzureアプリ間の接続がテストされます。

- このステップでは、アプリケーションにAzure APIを呼び出してユーザー情報を付与するための最終的な権限を付与するため、必須のステップとなります。

グループを構成する

最後に、Cloud RADIUS はユーザーグループの検索を実行できるので、ユーザーが所属するグループに基づいてネットワークアクセスポリシーを作成することができます。

- Groupsタブに移動します。

-

Addをクリックします。

-

Local Group に任意の名前を付けます。

- この名前は、後にSecureW2管理ポータルでポリシーを構成する際に「グループ」として表示されるものです。

- Remote Groupに、Azureに設定されているグループの名前を入力します。

-

Local Group に任意の名前を付けます。

- 更新をクリックします。

- ネットワークポリシーを作成するグループについては、必要に応じてこの操作を繰り返します。

ポリシーの設定

ダイナミックRADIUSでは、ディレクトリエントリに格納された情報に基づいて、ユーザーをセグメント化し、リソースを制限/許可することができます。実行時に実施されるため、一般的なRADIUSサーバーのように1~2日後に変更されるのではなく、ユーザーの権限に加えられた変更は直ちにシステム全体に伝わります。

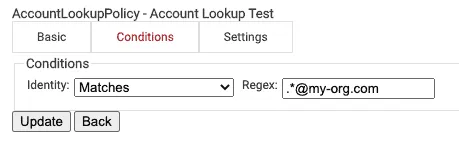

アカウントルックアップポリシー

Lookup Policiesは、新しいIdentity Lookup Providerをドメインに関連付ける方法です。ここでは、ドメインを前のセクションで作成した新しい ID Lookup Provider に関連付ける条件を作成する。

- Policy Managementの下にある「Lookup」を選択する。

- Add Identity Lookup Policy(IDルックアップ・ポリシーの追加)をクリックする。

- 名前を作成し、Saveをクリックします。

-

Conditions(条件)タブに移動します。

- 以下の設定を構成します:

- 以下の設定を構成します:

-

設定タブに移動します。

- 前のセクションで作成したばかりのIdentity Lookup Providerを選択します。

ユーザーロールポリシー

次に、ネットワーク認証用のユーザーロールポリシーを作成する必要があります。このポリシーは、Cloud RADIUSのDynamic Policy Engineが認証時にユーザーのステータスを調べるために使用されます。そして、Cloud RADIUSは、次に設定するネットワーク・ポリシーを動的に適用することができます。

- Roleを追加します。

-

名前を作成します。

- 複数のUser Roleが必要なので、User Network Authentication用と指定することをお勧めします。

- Save をクリックします。

- 条件に移動します。

- Identity Provider: で、前のセクションで作成したばかりの Azure Identity Lookup Provider を選択します。

- 更新をクリックします。

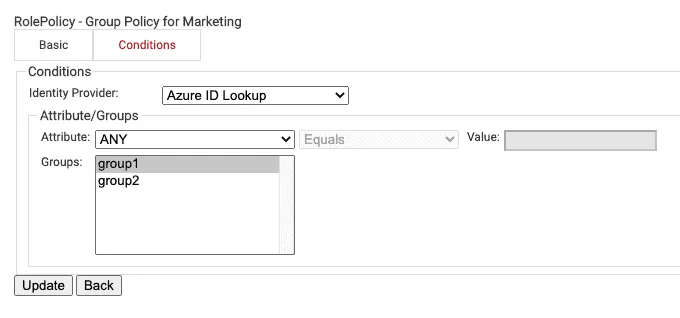

グループロールポリシー

最後に、差別化されたネットワーク・アクセスを与えたいグループに対してロール・ポリシーを作成する必要があります。Cloud RADIUSのDynamic Policy Engineを活用して、ネットワーク・ポリシーでユーザーが所属するグループに基づいてユニークなRADIUS属性を送信することができます。

- ロールを追加する。

-

名前を作成します。

- User Roleは2つ必要なので、Group Network Authentication用と指定することをお勧めします。

- 保存をクリックします。

- 条件に移動します。

- Identity Provider: で、前のセクションで作成したばかりの Azure Identity Lookup Provider を選択します。

-

Groupsで、この Role を適用するグループを選択します。

- ここに表示されるグループ名は、Identity Lookup Providerで以前に構成したLocal Groupsです。

- ここに表示されるグループ名は、Identity Lookup Providerで以前に構成したLocal Groupsです。

- Updateをクリックします。

デフォルトのフォールバックロールポリシー

Identity Lookup Providerを作成した後、User Roleポリシーに「DEFAULT FALLBACK ROLE POLICY」があることに気付くかもしれません。

このポリシーの目的は、次のとおりです:Identity Lookupが失敗した場合、ユーザがネットワークに認証することはできるが、固有のロールを割り当てることを許可する。

これにより、AzureとCloud RADIUS間の接続にちょっとした不具合があっても、両方のユーザーが切断を経験することなく、ネットワークの安全性を保つことができ、それらのユーザーをゲストVLANに自動割り当てすることができます。

注:DEFAULT FALLBACK ROLE POLICYは、デフォルトでDEFAULT NETWORK POLICYに割り当てられます。

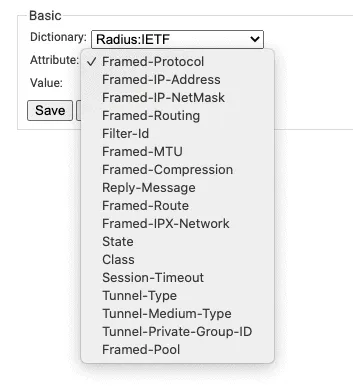

ネットワークポリシー

ネットワークポリシーの目的は、Cloud RADIUSが特定のユーザーロールへのアクセスを承認する方法を指定することです。

典型的なNetwork Policyは次のようなものです:「User Role = Staffの場合、アクセスを承認し、VLAN2に割り当てる。

ワイヤレスコントローラに送信するRADIUS属性は自由に設定することができます。属性セクションを空白にすると、Access Acceptが送信されるだけです。Network Policyを作成・設定するには、以下の手順に従います:

- Policy ManagementセクションのNetworkをクリックします。

- ネットワークポリシーの追加をクリックします。

- 名前を入力します。

- 保存をクリックします。

-

条件に移動します。

-

このネットワークポリシーに割り当てたいユーザーロールを選択します。

- このガイドでは、「ネットワーク認証のユーザーロールポリシー」セクションで作成したポリシーになります。

- ネットワークポリシーを割り当てるユーザーロールを複数選択することができます。

-

このネットワークポリシーに割り当てたいユーザーロールを選択します。

-

設定に移動します。

-

Add Attribute(属性の追加)をクリックします。

- ワイヤレスコントローラに送信する属性を選択します。

- 属性に適した「値」を入力します。

- 更新をクリックします。

- ワイヤレスコントローラに送信する属性を選択します。

- User Roleに送信するすべての属性について、必要に応じて繰り返します。

-

Add Attribute(属性の追加)をクリックします。

SecureW2を使用すれば、AzureでWPA2-Enterprise用の802.1X認証を設定するのは簡単です。最も重要なことは、ネットワークとそのユーザーの安全を確保できることです。また、SecureW2は、このクラスで最も費用対効果の高いソリューションの1つであると評価されています。価格については、ここをクリックしてください。

Microsoft Azureは、米国Microsoft Corporationの米国およびその他の国における登録商標です。その他、本サイトで使用されている商標、ロゴ、サービスマークは、SecureW2またはその他の第三者の所有物です。