Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

IntuneによるサードパーティCA・SCEPの設定

IntuneによるサードパーティCA・SCEPの設定

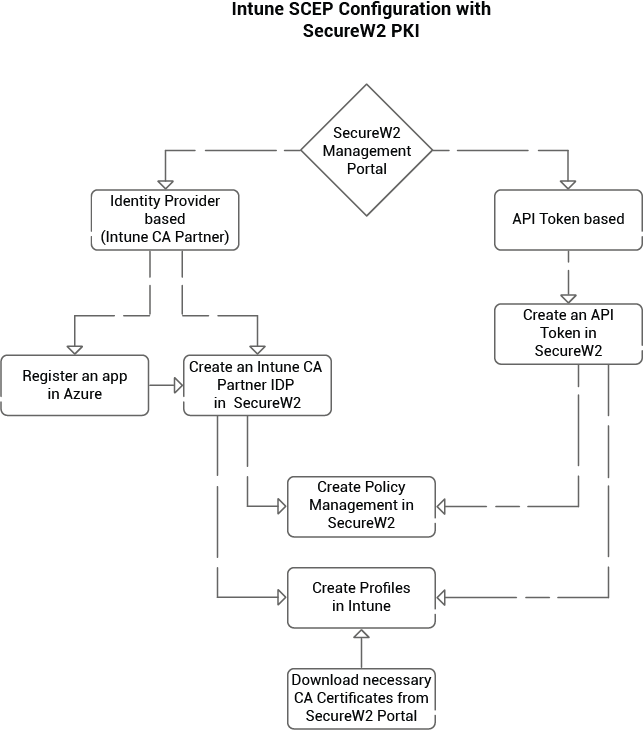

このガイドでは、SecureW2のサードパーティCAとMicrosoft Endpoint Manager (Intune)を統合し、SCEPを使用してX.509証明書と802.1X設定で管理対象デバイスを自動登録する方法を説明します。SecureW2とIntuneを連携させる方法は2つあります:

- Intune サードパーティ CAパートナーIntune

- SCEP APIトークン

Endpoint

Managerでのグループやポリシーの管理に慣れている方は、SCEP

APIトークンを作成し、SCEP対応の外部認証局とIntuneを接続することで、SecureW2でSCEP

Gateway APIを構成することができます。

しかし、Intune CA

Partnerを統合し、Azure

ADを802.1Xのネットワークセキュリティと結びつけることを強くお勧めします。証明書の自動失効を設定することができ、登録ユーザーがいないにもかかわらずネットワークにアクセスできる証明書を排除するために必要です。

どちらの設定も、SecureW2で以下のことを設定する必要があります:

- SCEP発行CAの作成

- SCEP証明書テンプレートの作成

- SecureW2 PKI ルート認証局、中間認証局(SCEP)、Cloud RADIUS ルート認証局をエクスポートする。

- JoinNow MultiOS管理ポータルでロール、エンロールメント、ネットワークポリシーを設定する。

- 信頼できる証明書プロファイル、SCEPプロファイル、Wi-Fiプロファイルを設定する

PKIとRADIUSのルートCAをエクスポートした後、2つのセットアップが異なる重要な部分があるんだ。Intune Third Party CA Partnerのセットアップに必要です:

- SecureW2でIntune Partner CA Identity Provider(IDP)を作成する。

- IDPと連携するAzureのアプリを作成する

- クライアントシークレットと適切に設定されたAPIパーミッション

Classic SCEP APIのセットアップでは、IDPの代わりに、以下のものが必要です:

- SecureW2 で SCEP API トークンを作成する。

- Intune SCEP プロファイルの SCEP URL と共有シークレットを生成する。

両方の設定に関する詳細なガイドと、すべてのネットワークデバイスの自動登録と802.1Xの設定方法については、このまま読み進めてください。

プリリクワイヤメント

SCEP を使用してデバイスがデジタル証明書の登録を行えるように Microsoft Intune を設定するには、次のものが必要です:

- Microsoft Intune(Microsoft Endpoint Manager)サブスクリプションを持つMicrosoft Online Servicesアカウント。

- アプリケーションを登録するためのAzure Portalへのアクセス

- SecureW2管理ポータルにアクセスできること。

SecureW2の設定

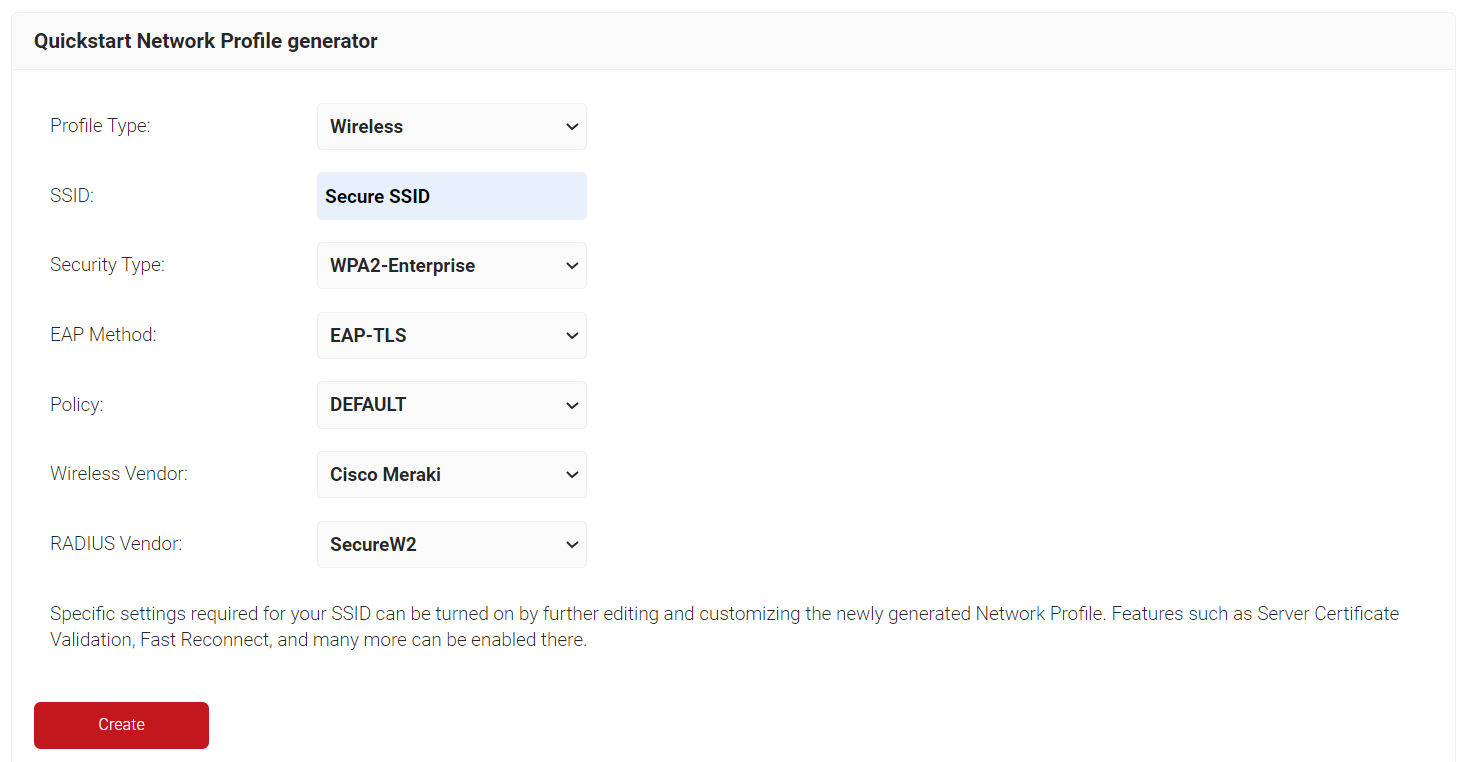

Getting Started ウィザードは、802.1x に必要なすべてを作成します。RADIUS サーバー、CA、ネットワークプロファイル、BYOD デバイスのデバイスオンボーディング用のランディングページ(必要に応じて)、および 802.1x に必要なすべてのデフォルトネットワーク設定が生成されます。注:すでに PKI セットアップを使用している場合は、このセクションをスキップしてください。

- JoinNow MultiOS Management Portalにログインします。

- Device Onboarding > Getting Startedに移動します。

- Security Type(セキュリティタイプ)」ドロップダウンリストで、「WPA2-Enterprise」を選択します。

- EAP Method」ドロップダウンリストで、「EAP-TLS」を選択します。

- Policy(ポリシー)ドロップダウンリストで、DEFAULT(デフォルト)を選択します。

- Wireless Vendorドロップダウン・リストから、ベンダーを選択します。

-

RADIUS

Vendorドロップダウン・リストから、RADIUSベンダーを選択します。

- 作成をクリックします。

注: Getting Startedウィザードは、必要なものをすべて作成するのに通常60~90秒かかるので、次のステップに進む前に我慢してください。

Intune CAパートナーセットアップ

Intune CA Partner IDP(Intune Third Party SCEP CAとしても知られている)を構成する場合は、次の手順が必要です。注:SCEP API Tokenを構成した場合は、SCEP API Token-Based Setupにスキップしてください。

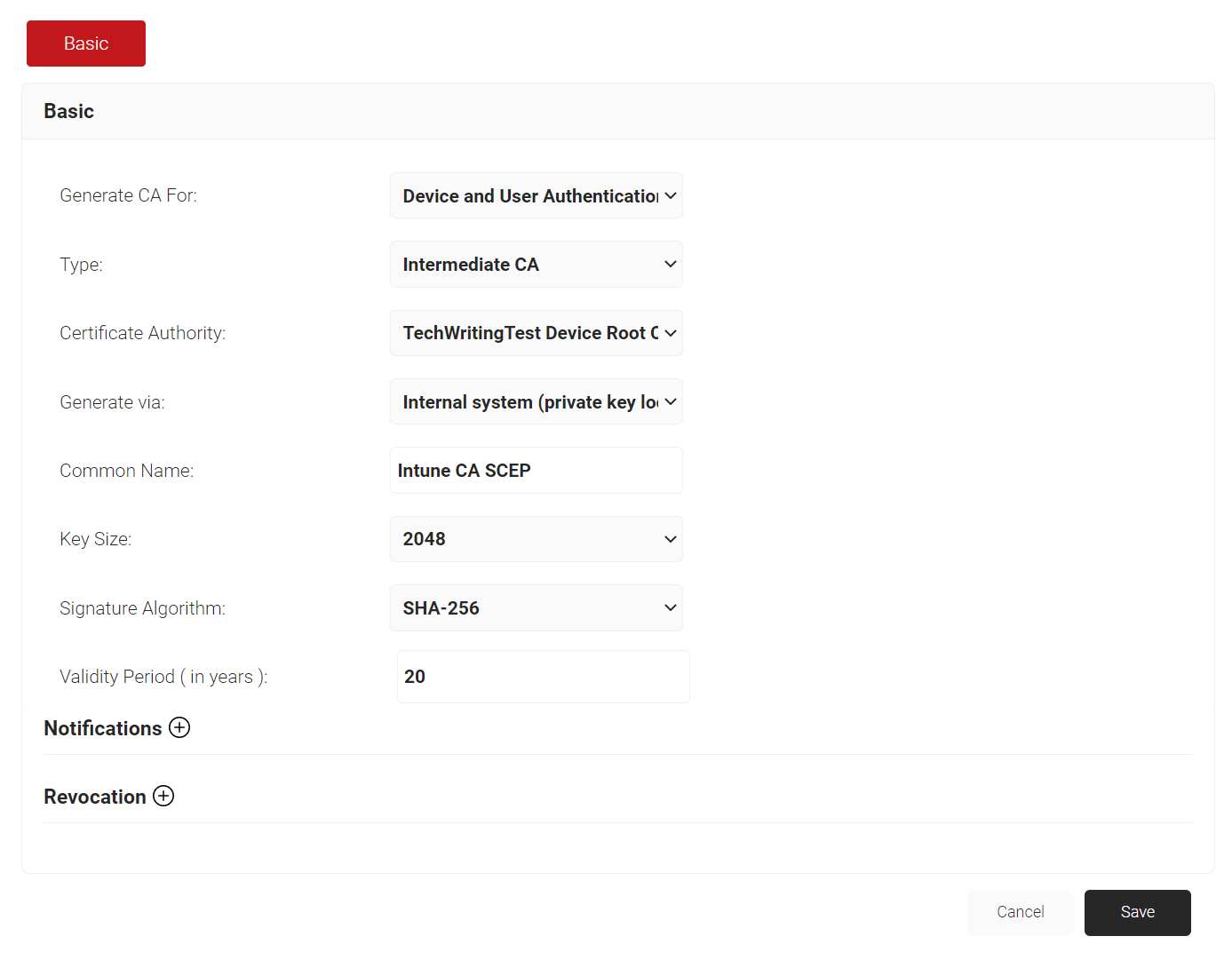

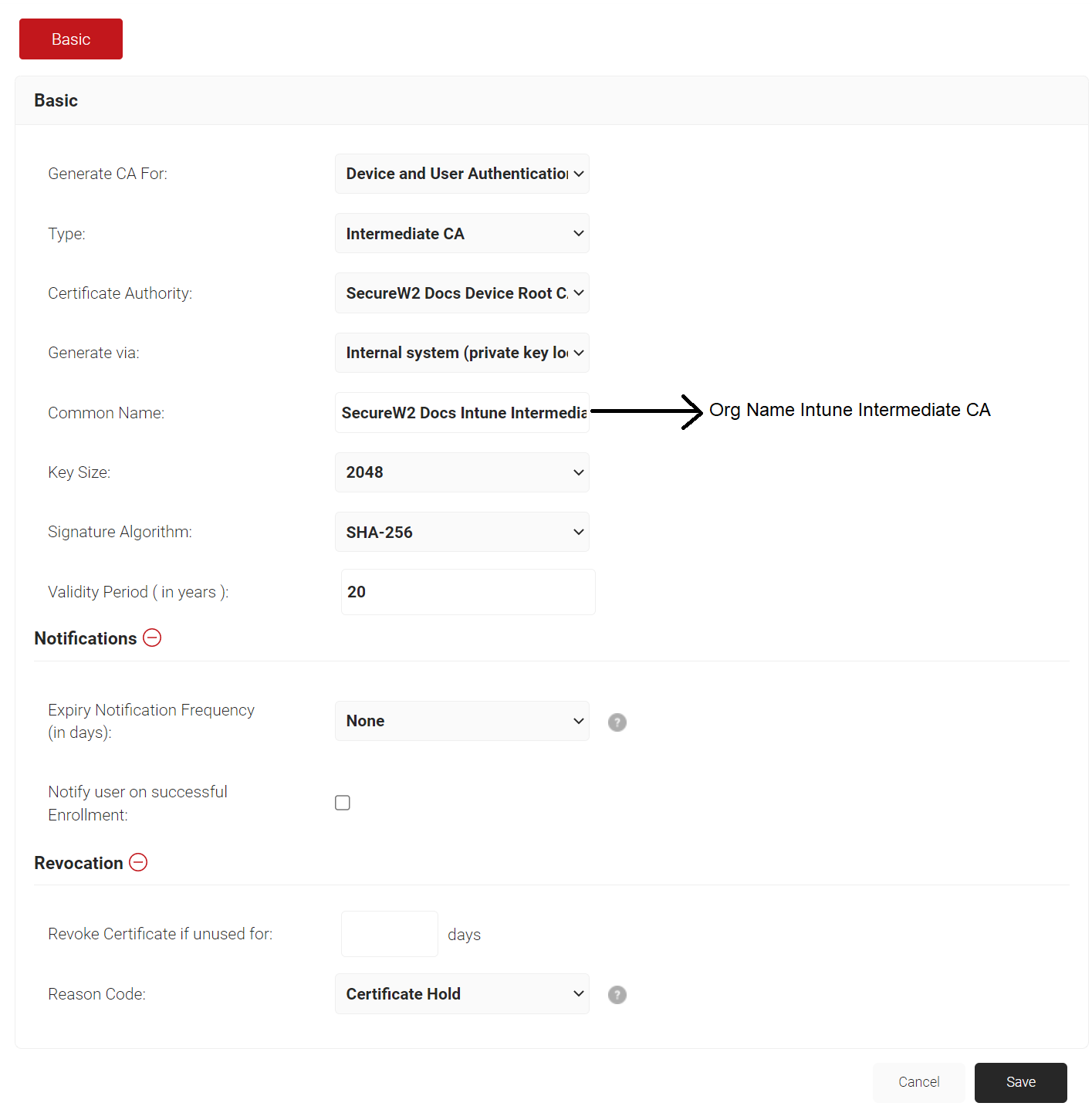

Intune SCEP Gateway統合のための中間CAを作成する。

中間CAを新規に作成する:

- JoinNow MultiOS Management Portalにログインします。

- PKI > 認証局に移動し、認証局を追加をクリックします。

- Basic」セクションで、「Generate CA For」ドロップダウン・リストから、「Device and User Authentication」を選択します。

- Type drop-down listから、Intermediate CAを選択します。

- Certificate Authorityドロップダウンリストで、組織に付属しているデフォルトのRoot CAを選択します。

-

Common

Name(共通名)フィールドに、名前を入力します。SecureW2

では、「SCEP」を含む名前を推奨しています。

- 保存をクリックします。新しい中間 CA が生成されます。

Intune 証明書テンプレートの作成

JoinNow MultiOS Management PortalでIntune CA用のIdentity Providerを作成します。これにより、IntuneのSCEPプロファイルに必要なエンドポイントURIが提供されます。

- PKI > 認証局に進みます。Certificate Templates セクションで、Add Certificate Template をクリックします。

- Nameフィールドに、テンプレートの名前としてIntune Certificate Templateと入力します。

- Subject フィールドに、コモンネームとして CN=$[/device/identity:/device/clientId] と入力します。

- 有効期間フィールドに、証明書の有効期間(要件に基づく)を入力します。

-

SANセクションで、DNSフィールドに、次のように入力します:

- DNSフィールドに、「$[/device/clientId:/device/identity]」と入力します。

- RFC822フィールド、タイプ:$[/device/clientId]。

- Other Nameフィールドに、$[/device/clientId]と入力します。

- Extended Key Usage」セクションで、「Use Certificate For」リストから、「Client Authentication」を選択します。

- 更新をクリックします。

Intune Third-Party CA Partner IDPを作成する。

JoinNow MultiOS Management PortalでIntune CA用のIdentity Providerを作成します。これにより、IntuneのSCEPプロファイルに必要なエンドポイントURIが提供されます。

- Identity Management > Identity Providers に移動します。

- IDP の追加をクリックします。

- IDP の名前と説明を、それぞれのフィールドに入力します。

- Type ドロップダウン リストで、Intune CA Partner を選択します。

- 保存をクリックします。

- 表示された画面で、設定タブをクリックします。

- Azure ポータルで新しいアプリを作成した後に取得した Client Id、Client Secret、Tenant Id を入力します (Create Intune Third-Party CA Partner IDP の項を参照)。

- Certificate Authority ドロップダウン リストから、以前に作成した中間 CA を選択します (「Create Intermediate CA for Intune SCEP Gateway Integration」参照)。

- エンドポイント URI をコンソールにコピーします。

- Updateをクリックします。

Azureを設定する

このセクションでは、SecureW2 PKI と連携するために Azure と Intune を構成する手順を説明します。

新規アプリケーションの作成

管理ポータルからクライアントIDとシークレットを取得するためのアプリをAzureに作成する。

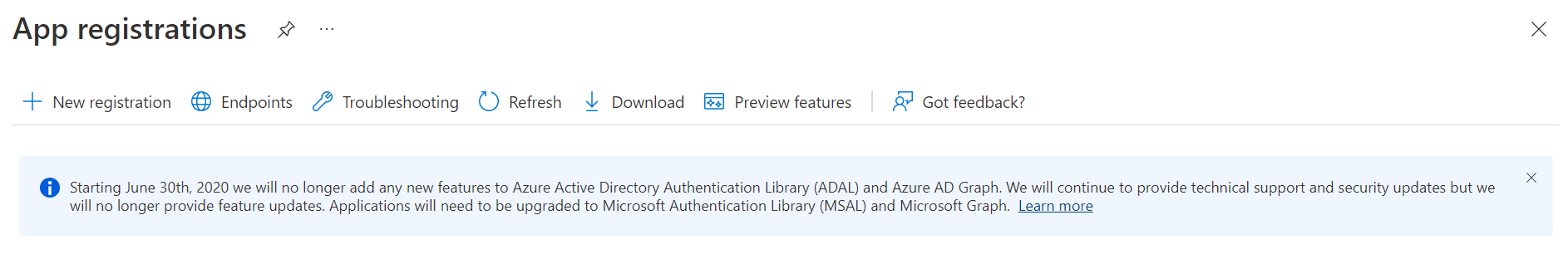

- Azureポータルにログインします。

-

アプリ登録に移動します。

- 新規登録をクリックします。

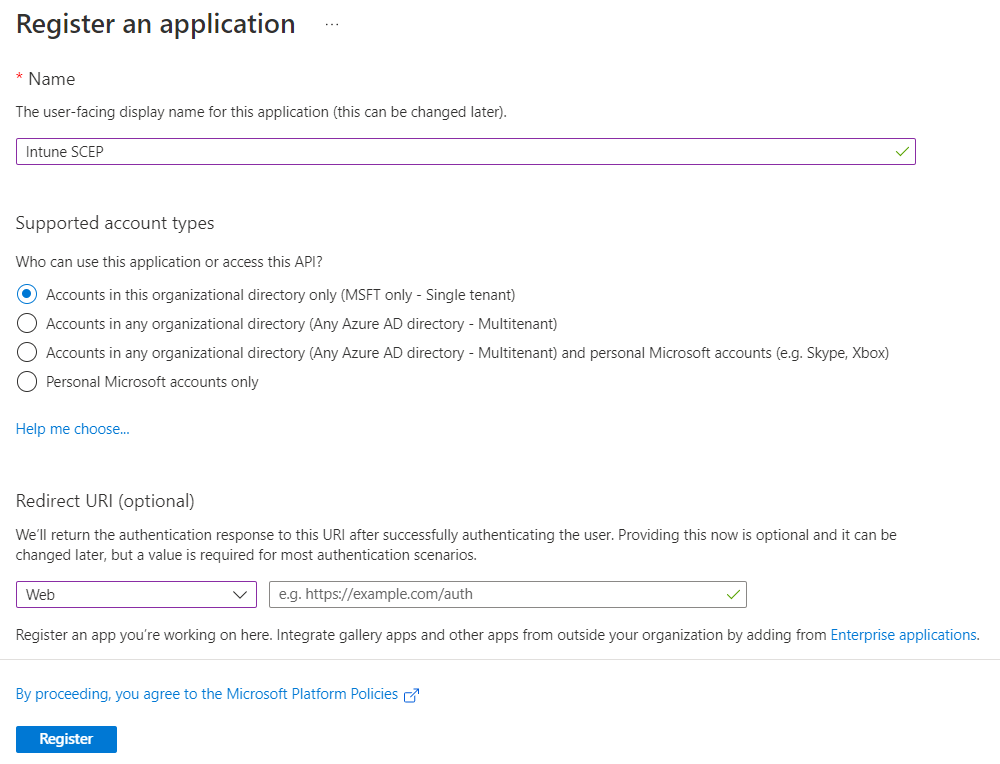

-

表示された画面で、以下の設定を行います。

-

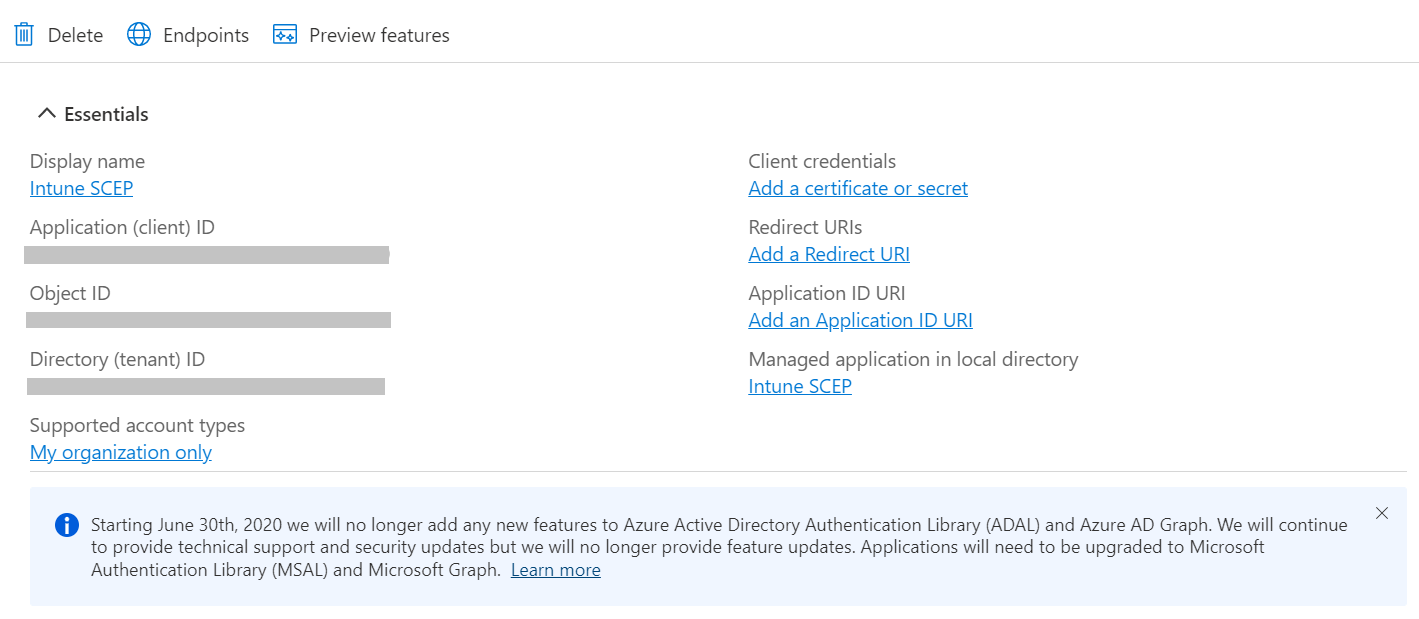

登録をクリックします。以下の画面が表示されます。

- アプリケーション(クライアント)ID、オブジェクトID、ディレクトリ(テナント)IDをコピーします。これらの値は、先に作成したJoinNow MultiOS Management Portal for Intune IdPで追加する必要があります。Intune Third-Party CA Partner IDPの作成」セクションを参照してください。

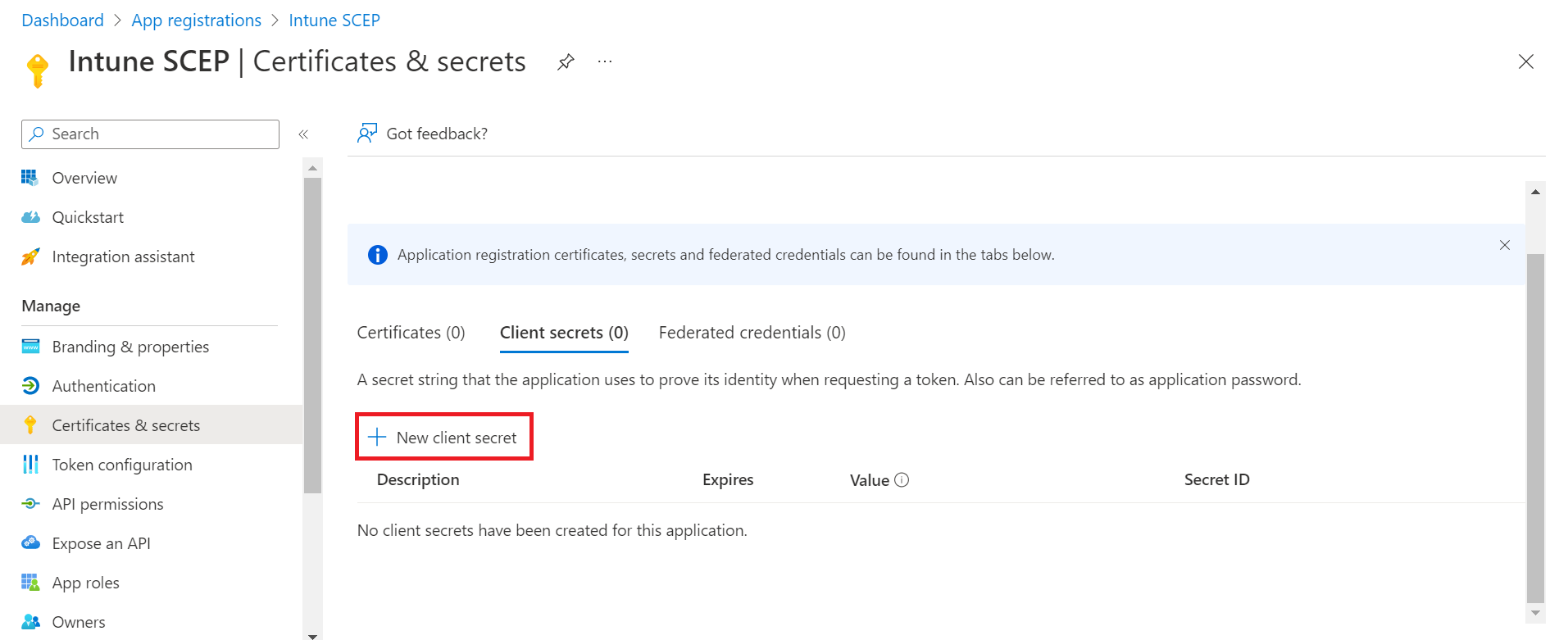

クライアントシークレットを作成する

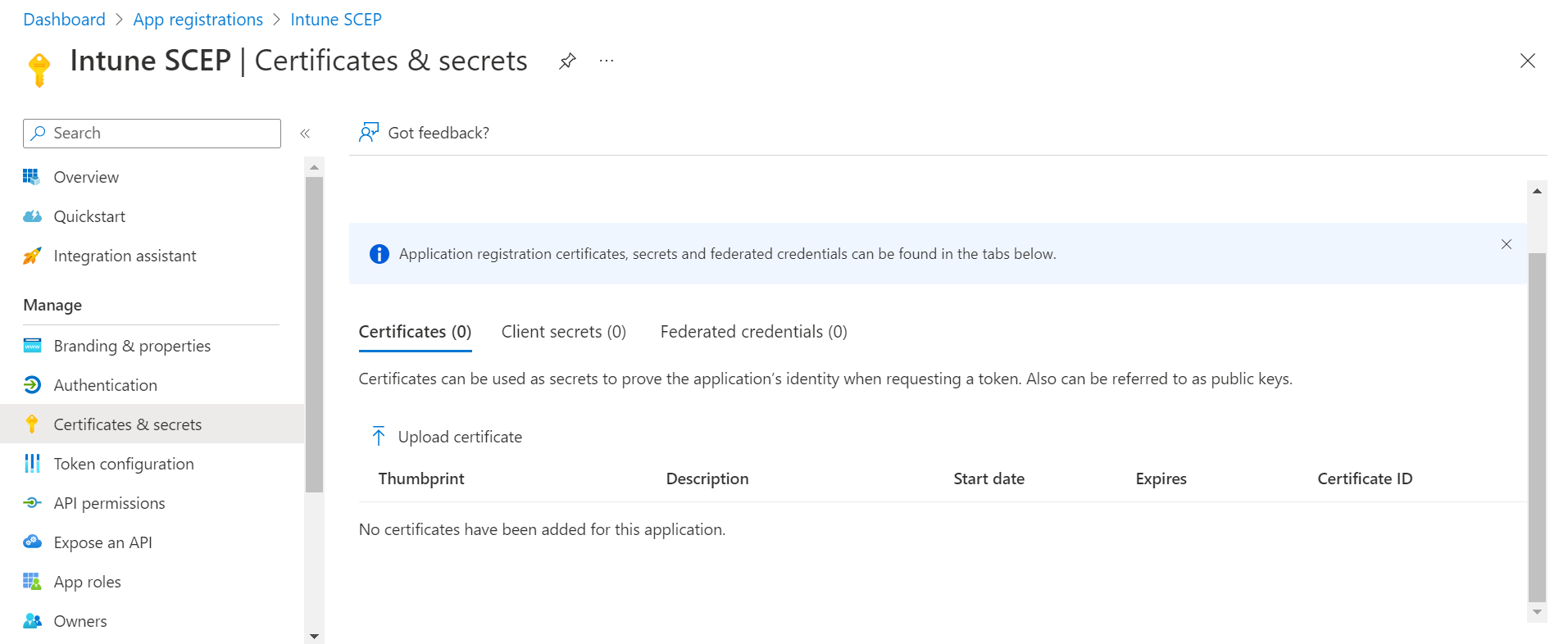

-

左ペインの「管理」セクションで、「証明書と秘密」をクリックします。

-

新しいクライアントシークレットをクリックします。

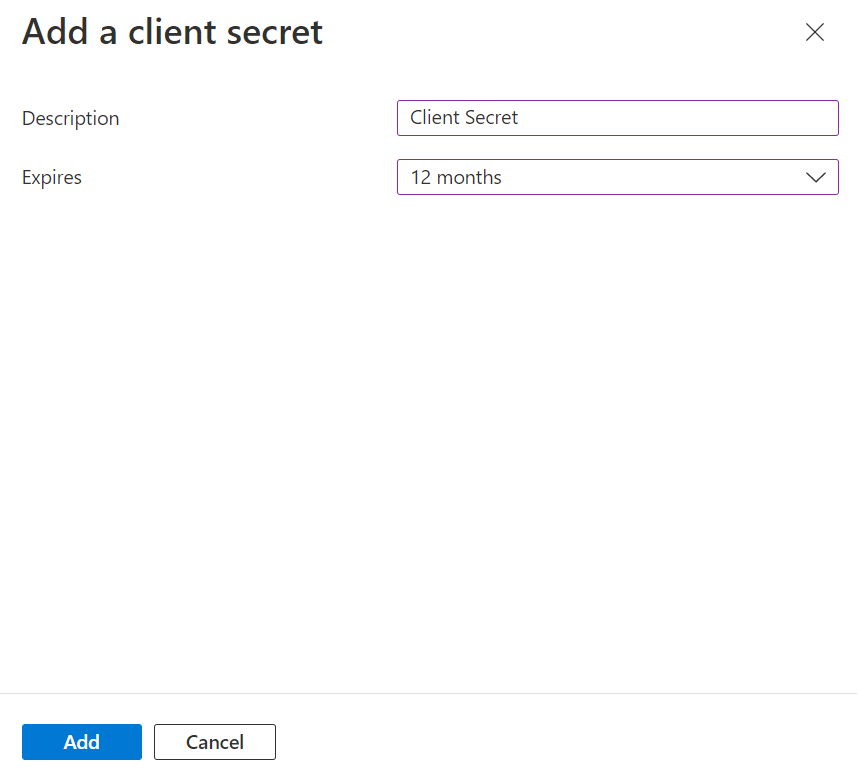

- 説明フィールドに、クライアントシークレットの説明を入力します。

- Expires ドロップダウン リストから、有効期限を選択します。

-

追加をクリックします。

-

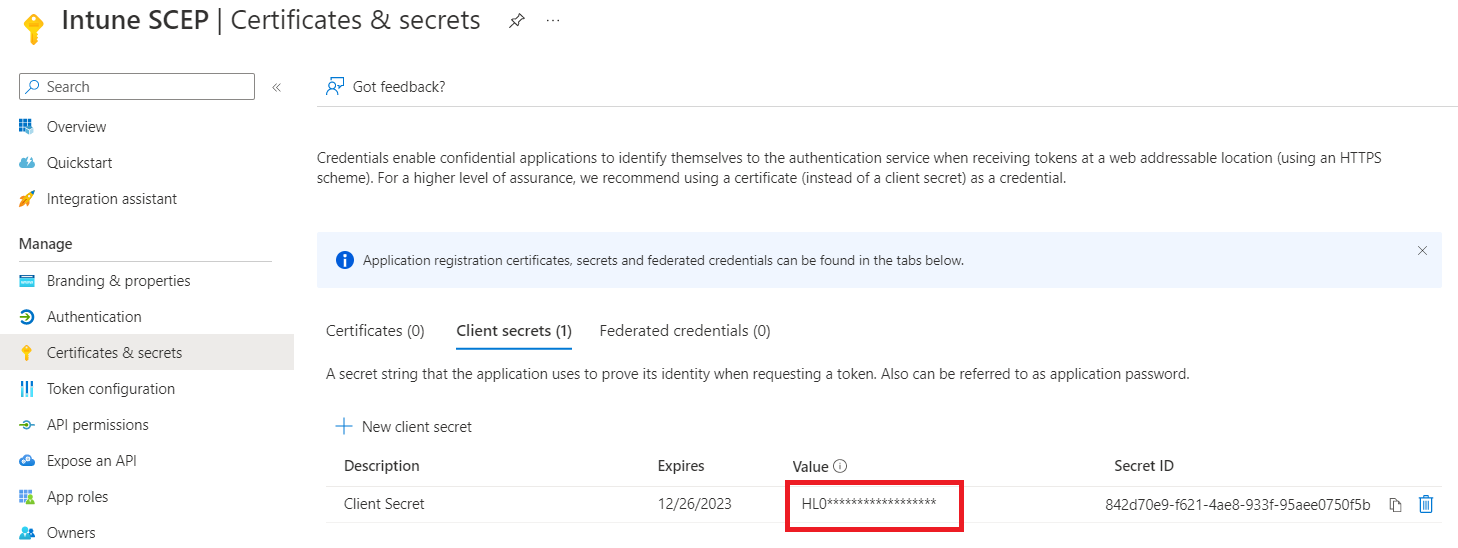

クライアントシークレットは、「値」列の下に表示されます。

注:このシークレットは復元できないので、クライアントシークレットを適切に保存するようにしてください。

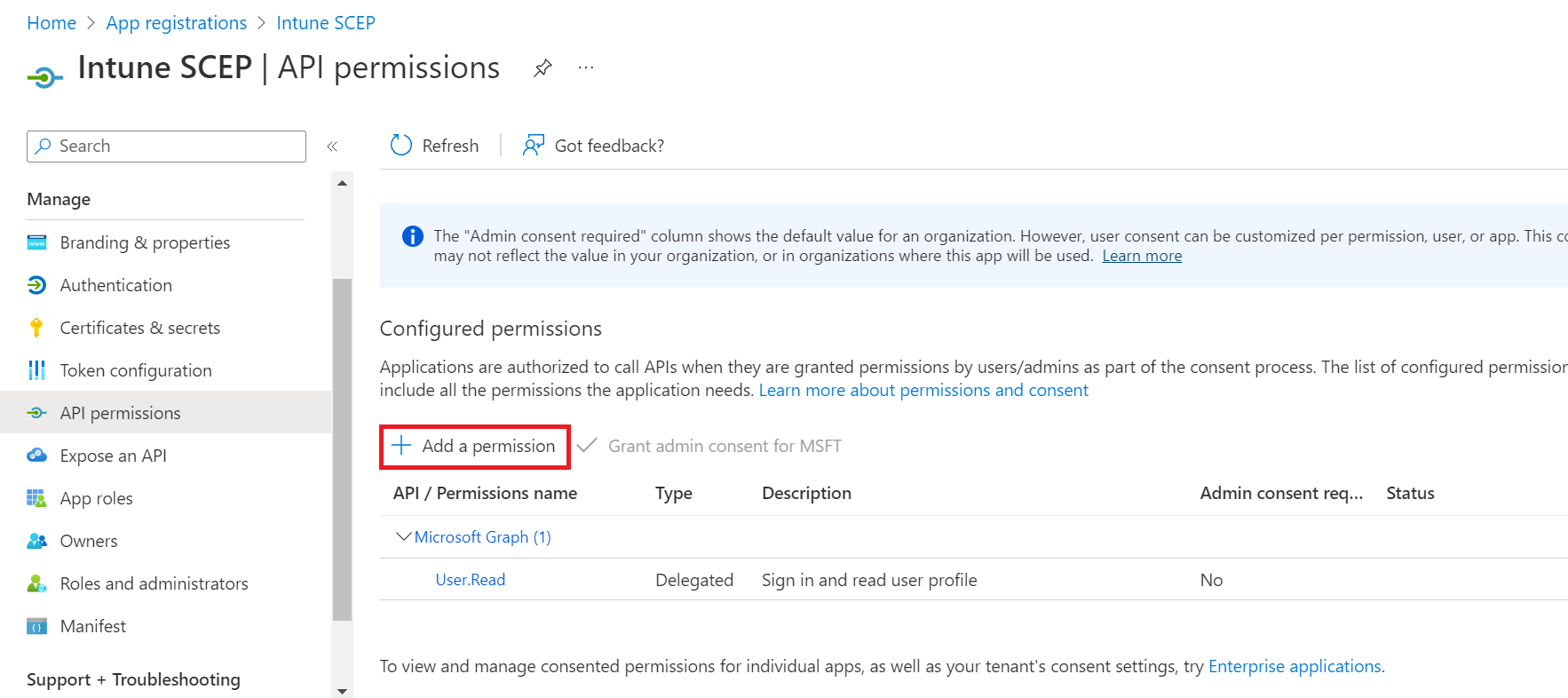

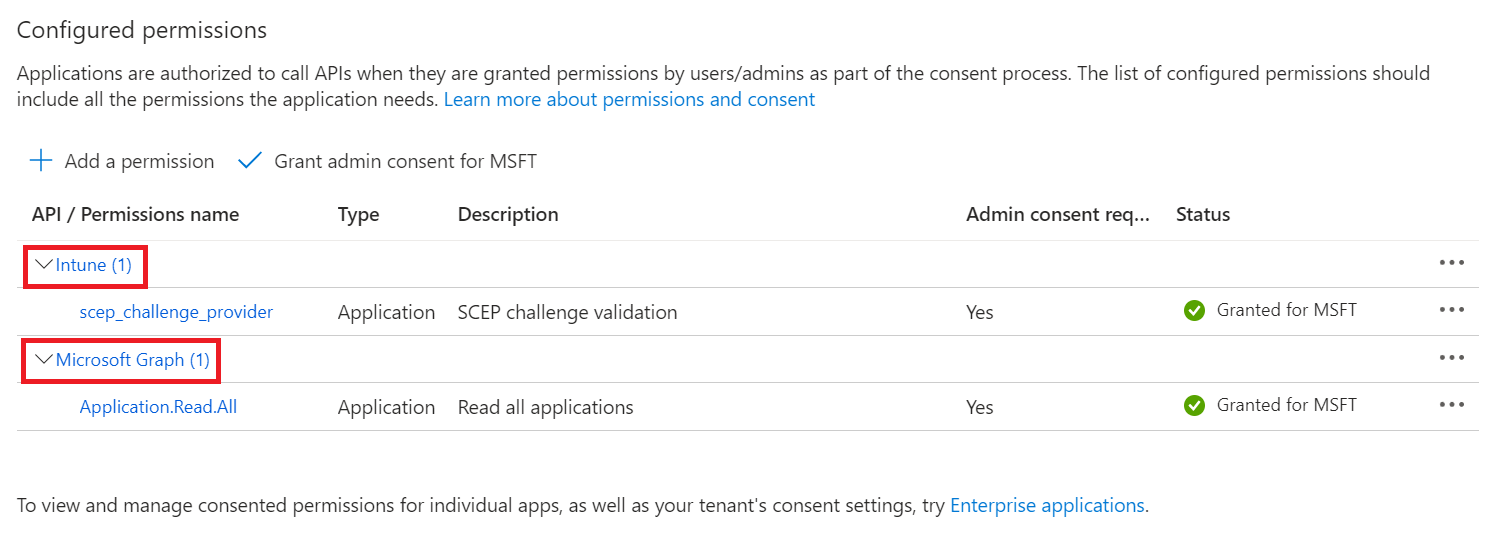

APIパーミッションの追加

SecureW2がAzureディレクトリにアクセスするためのAPI権限を付与するには、以下の手順で行います。

- 管理 > API権限に移動します。

-

表示された画面で、権限を追加するをクリックします。

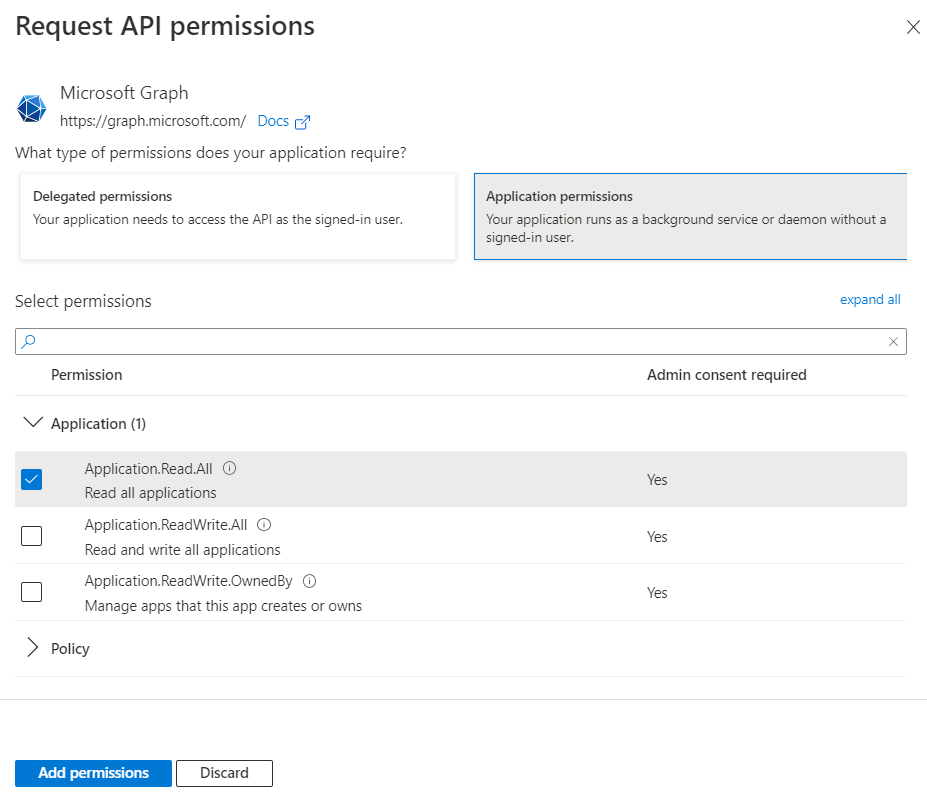

- Microsoft Graphを選択します。

- アプリケーションの許可を選択します。

-

アプリケーションドロップダウンメニューから、アプリケーション.読み取り.すべてを選択します。

- パーミッションの追加をクリックします。

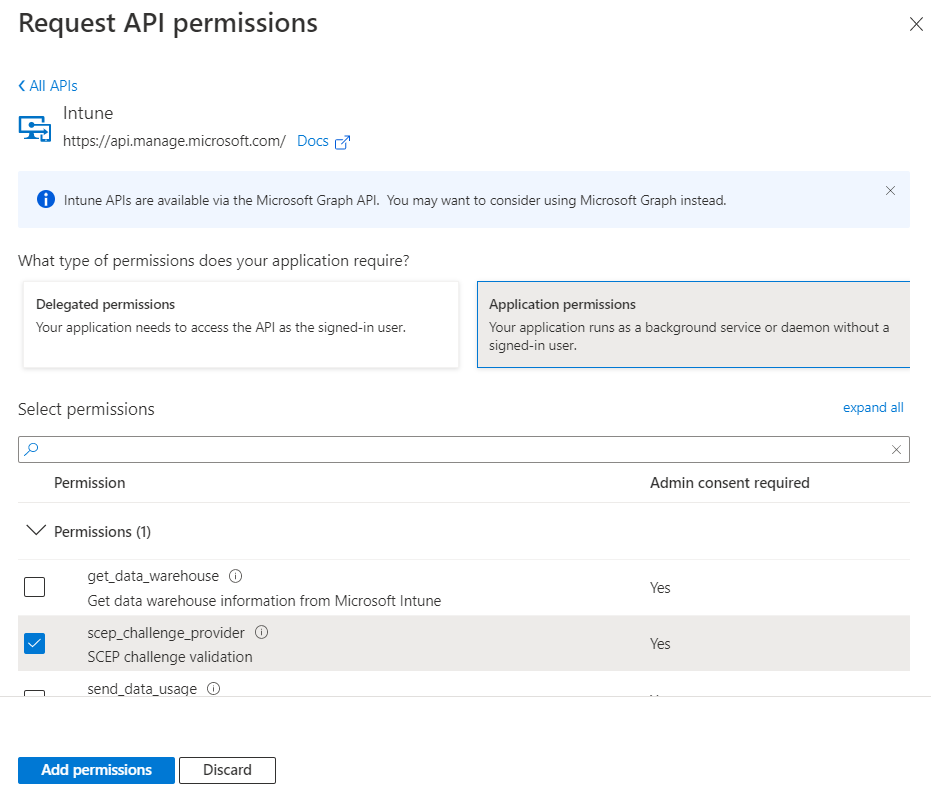

- API 権限ページで 権限の追加 をクリックします。

- Intune を選択します。

- Application permissions を選択します。

-

Permissions ドロップダウン・メニューから

scep_challenge_provider を選択し、Add permissions

をクリックします。

-

権限を追加したら、Grant admin consent for [your

organization]をクリックして、要求された権限に対する同意を付与します。

-

管理者同意の付与確認ポップアップで、「はい」をクリックします。

-

設定されたAPIは、「設定された権限」ページに表示されます。

SecureW2から信頼できる証明書をエクスポートする

このセクションでは、JoinNow MultiOS Management PortalからRADIUSサーバー証明書とRoot CAおよびIntermediate CAをエクスポートする手順を説明します。これらのCA証明書は、それぞれIntuneで作成された独自のプロファイルを持つことになります。

SecureW2中間CAをエクスポートする

JoinNow MultiOS Management PortalからSecureW2 Intermediate CAをダウンロードするには、次の手順に従います。

- JoinNow MultiOS Management Portalにログインします。

- PKI > Certificate Authoritiesに進みます。

- Certificate Authoritiesセクションで、先に作成したIntermediate CAのダウンロード・リンクをクリックします。

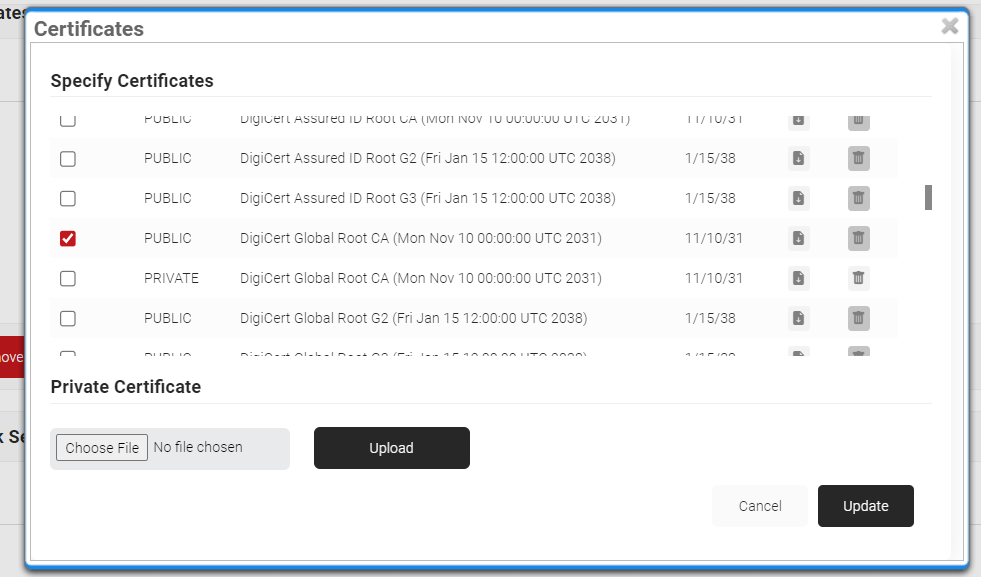

SecureW2 RADIUSサーバーの証明書をエクスポートする

- JoinNow MultiOS Management Portalにログインします。

- Device Onboarding > Network Profilesに移動します。

- 先ほど設定したネットワークプロファイルのEditリンクをクリックします。

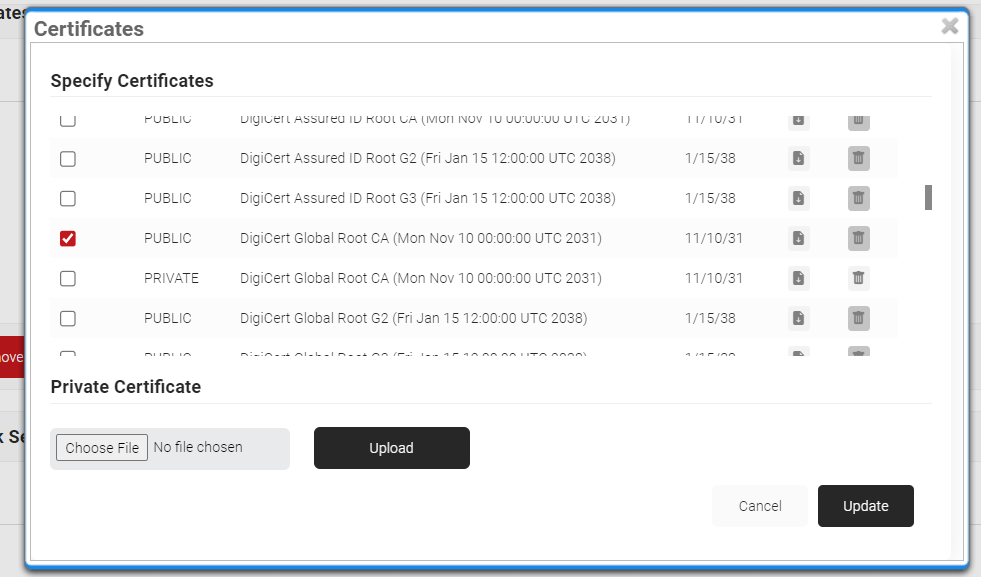

- Certificates(証明書)セクションで、Add/Remove Certificate(証明書の追加と削除)をクリックします。

- 次の画面に示すように、DigiCert Global Root CA (Mon Nov 10 00:00:00 UTC 2031)の横にあるチェックボックスをオンにします。

- 更新をクリックします。

- 証明書」セクションに CA が表示されます。

- ダウンロードをクリックします。

注:プロファイルに変更が必要ない場合は、DigiCert Global Root CA (Mon Nov 10 00:00:00 UTC 2031) チェックボックスを選択し、表示をクリックして証明書をダウンロードします。

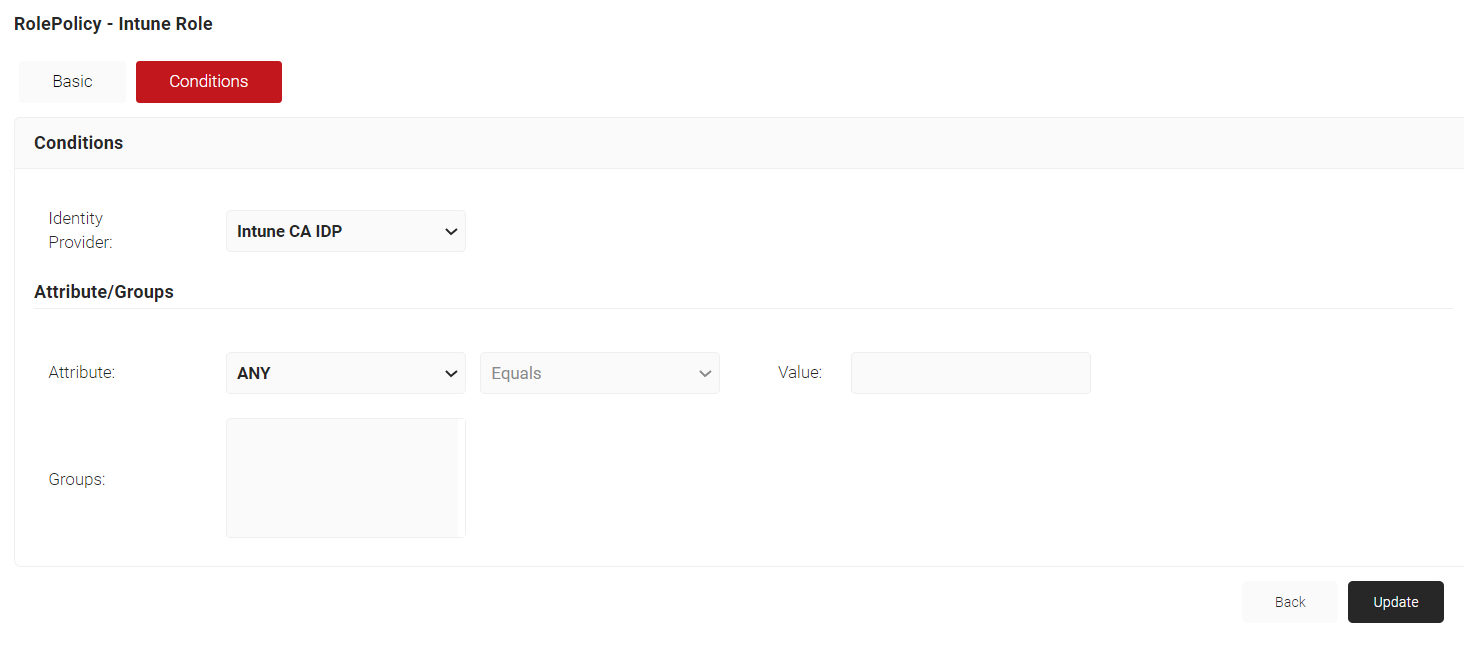

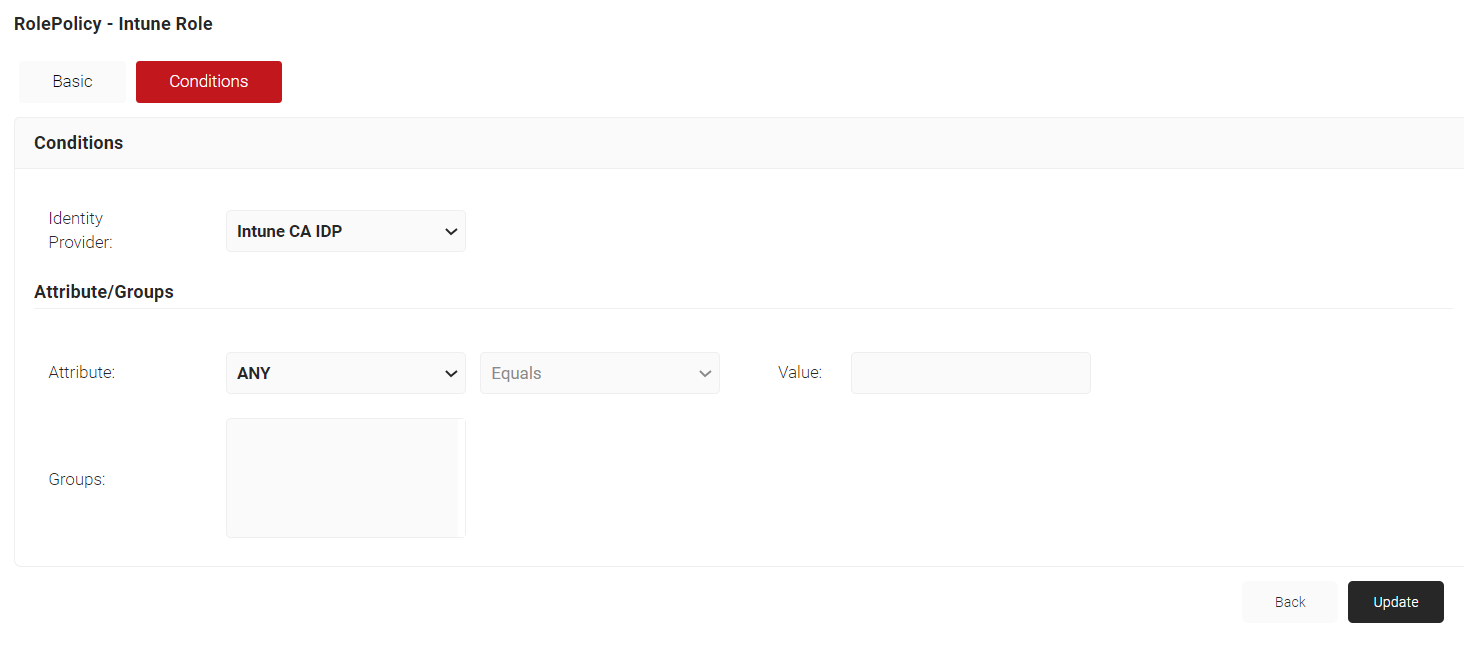

ロールポリシーを設定する

ロールポリシーを設定するには

- JoinNow MultiOS Management Portalにログインします。

- Policy Management > Roles Poiciesに移動します。

- Add Roleをクリックします。

- それぞれのフィールドに名前と表示の説明を入力し、保存をクリックします。

- ページが更新され、条件タブが表示されます。条件タブをクリックします。

-

Conditions セクションの Identity Provider ドロップダウン

リストで、作成した Intune CA IdP を選択します。Intune

Third-Party CA Partner IDP

の作成」セクションを参照してください。

- Attributes/Groups セクションで、Attribute フィールドに ANY を保持します。

- Updateをクリックします。

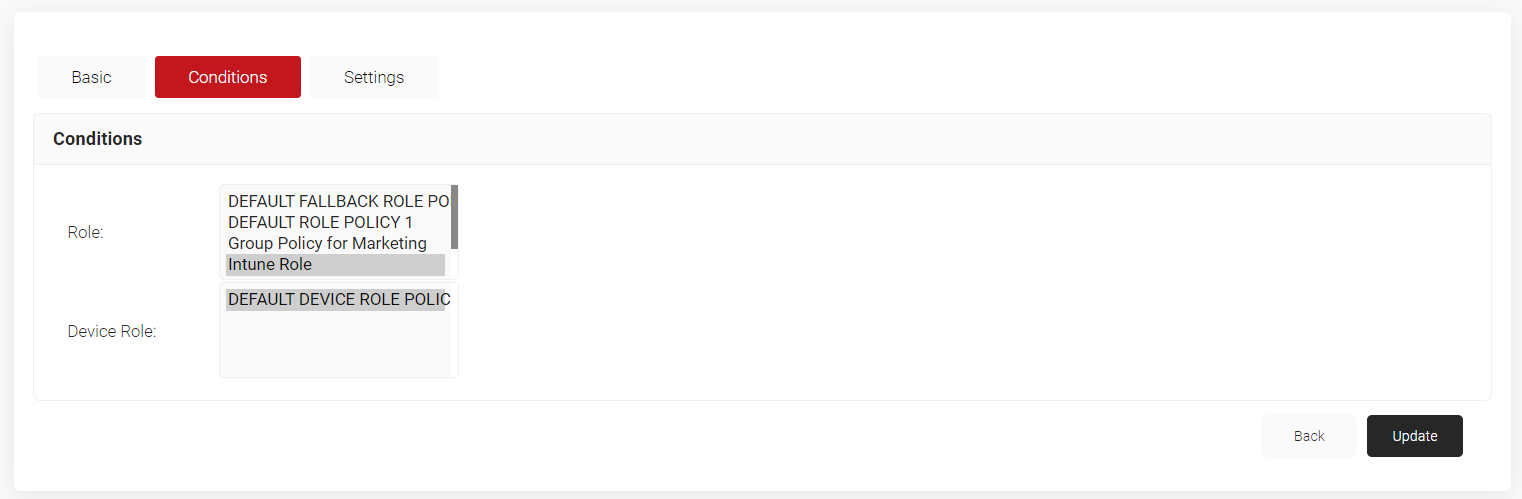

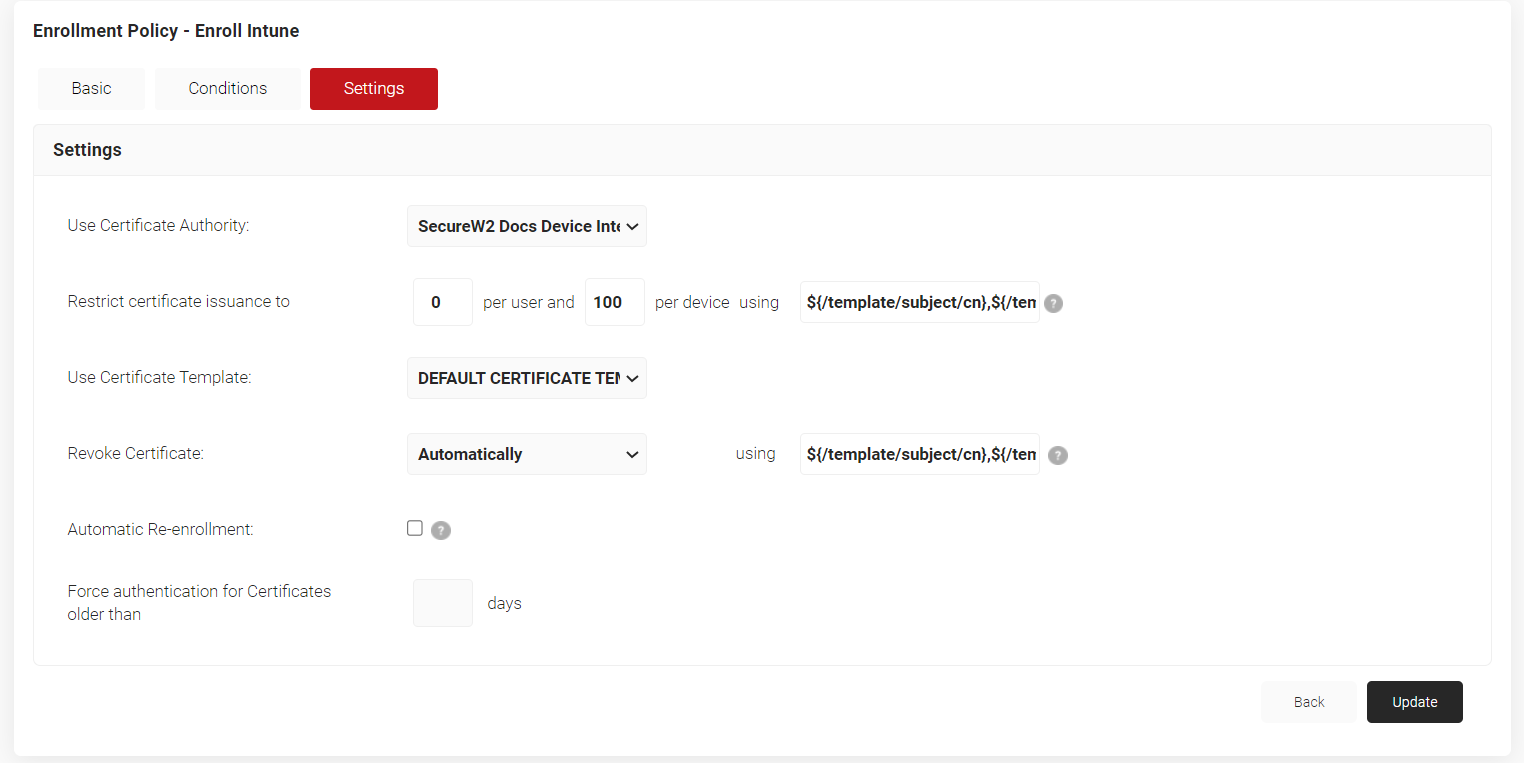

エンロールメントポリシーを設定する

エンロールメントポリシーを設定するには、次のようにします:

- ポリシー管理 > 登録ポリシーを開き、登録ポリシーの追加をクリックします。

- それぞれのフィールドに、名前と表示の説明を入力し、保存をクリックします。

- ページが更新され、条件と設定タブが表示されます。

- 条件タブをクリックします。

- ロールリストから、以前に作成したロールポリシーを選択します。(詳細については、「ロールポリシーを設定する」を参照してください)

-

デバイスの役割リストから、DEFAULT DEVICE ROLE

POLICYを選択します。

- 設定」タブをクリックします。

- 設定」セクションで、「認証局を使用する」ドロップダウン・リストから、以前に作成した中間CAを選択します。(詳細については、以下を参照してください:Intune SCEP Gateway Integration用の中間CAを作成する)。

- Use Certificate Templateドロップダウン・リストから、以前に作成したテンプレートを選択します。(詳細については、「Intune 証明書テンプレートを作成する」を参照してください)。

- その他の設定については、デフォルト値を保持します。

-

Updateをクリックします。

注:登録のためには、ユーザー役割とデバイス役割を選択する必要があります。ロールポリシーに基づく登録を許可するために、フォールバックデバイスポリシーを使用することができます。

ネットワークポリシーの設定

ネットワークポリシーを設定する:

- ポリシー管理>ネットワークポリシーに進みます。

- ネットワークポリシーの追加をクリックします。

- 表示された画面で、名前と表示の説明を入力します。

- 保存をクリックします。

- 条件タブを選択し、役割ドロップダウン リストから、以前に作成したユーザー役割ポリシーを選択します。(詳細については、「ロールポリシーの設定」を参照してください)。ネットワークポリシーに割り当てるユーザーロールは、複数選択できます。

- 設定タブに移動します。

-

属性の追加をクリックします。

- 辞書ドロップダウンリストで、Radius:IETFまたはカスタムを選択します。

- 属性 ドロップダウン リストから、オプションを選択します。

- 値テキストボックスに、属性の値を入力します。

- 保存をクリックします。

SCEP API トークンベースのセットアップ

SCEP API Tokenを設定した場合、以下の手順が必要です。

注:Intune CA Partner

IDPを構成した場合は、Intuneの構成にスキップしてください。

Intune SCEP Gateway統合のための中間CAを作成する

中間CAを新規に作成する:

- JoinNow MultiOS Management Portalにログインします。

- PKI > 認証局に移動し、認証局を追加をクリックします。

- Basic」セクションで、「Type」ドロップダウン・リストから、「Intermediate CA」を選択します。

- Certificate Authorityドロップダウン・リストから、組織に付属するデフォルトのRoot CAを選択します。

-

Common

Name(共通名)フィールドに、名前を入力します。SecureW2

では、「SCEP」を含む名前を推奨しています。

- 保存をクリックします。新しい中間CAが生成されます。

Intune証明書テンプレートの作成

SecureW2 Management Portal で、Intune CA の Identity Provider を作成する予定です。これにより、IntuneのSCEPプロファイルに必要なエンドポイントURIが提供されます。

- PKI > 認証局に進みます。Certificate Templates セクションで、Add Certificate Template をクリックします。

- Nameフィールドに、テンプレートの名前としてIntune Certificate Templateと入力します。

- Subject フィールドに、コモンネームとして CN=$[/device/identity:/device/clientId] と入力します。

- 有効期間フィールドに、証明書の有効期間(要件に基づく)を入力します。

-

SANセクションで、DNSフィールドに、次のように入力します:

- DNSフィールドに、「$[/device/clientId:/device/identity]」と入力します。

- RFC822フィールド、タイプ:$[/device/clientId]。

- Other Nameフィールドに、$[/device/clientId]と入力します。

- Extended Key Usage」セクションで、「Use Certificate For」リストから、「Client Authentication」を選択します。

- 更新をクリックします。

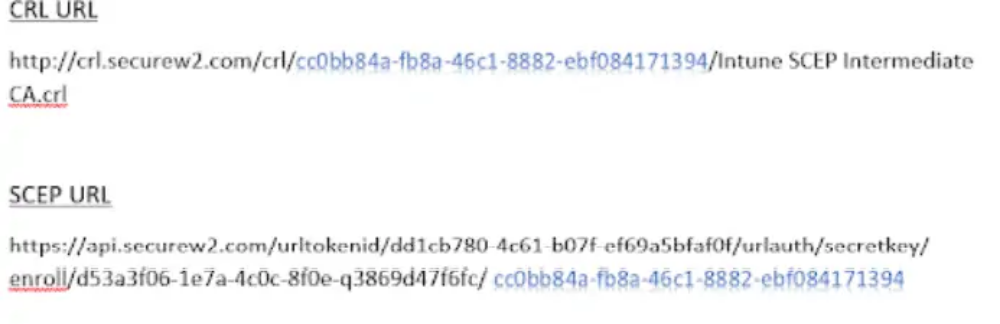

SCEP URLとSecretを生成する

SCEP URLとSecretを生成する:

- Identity Management > API Tokensを選択します。

- APIトークンの追加をクリックします。

- API トークンの名前と説明を、それぞれのフィールドに入力します。

- Type ドロップダウン リストから、SCEP Enrollment Token を選択します。

- SCEP Vendor ドロップダウン・リストから、Intune を選択します。

- Certificate Authority ドロップダウン・リストから、CA を選択します。CA を選択しない場合、デフォルトでは、組織 CA が選択されます。

- Save をクリックします。

- API Secret と URL が含まれる .csv ファイルがダウンロードされます。また、画面にはEnrollment URLが表示されます。

注: .csv ファイルは安全に保存してください。このファイルは、トークン作成時に1度だけダウンロードされます。このファイルを紛失すると、トークンやシークレットを取得することができません。

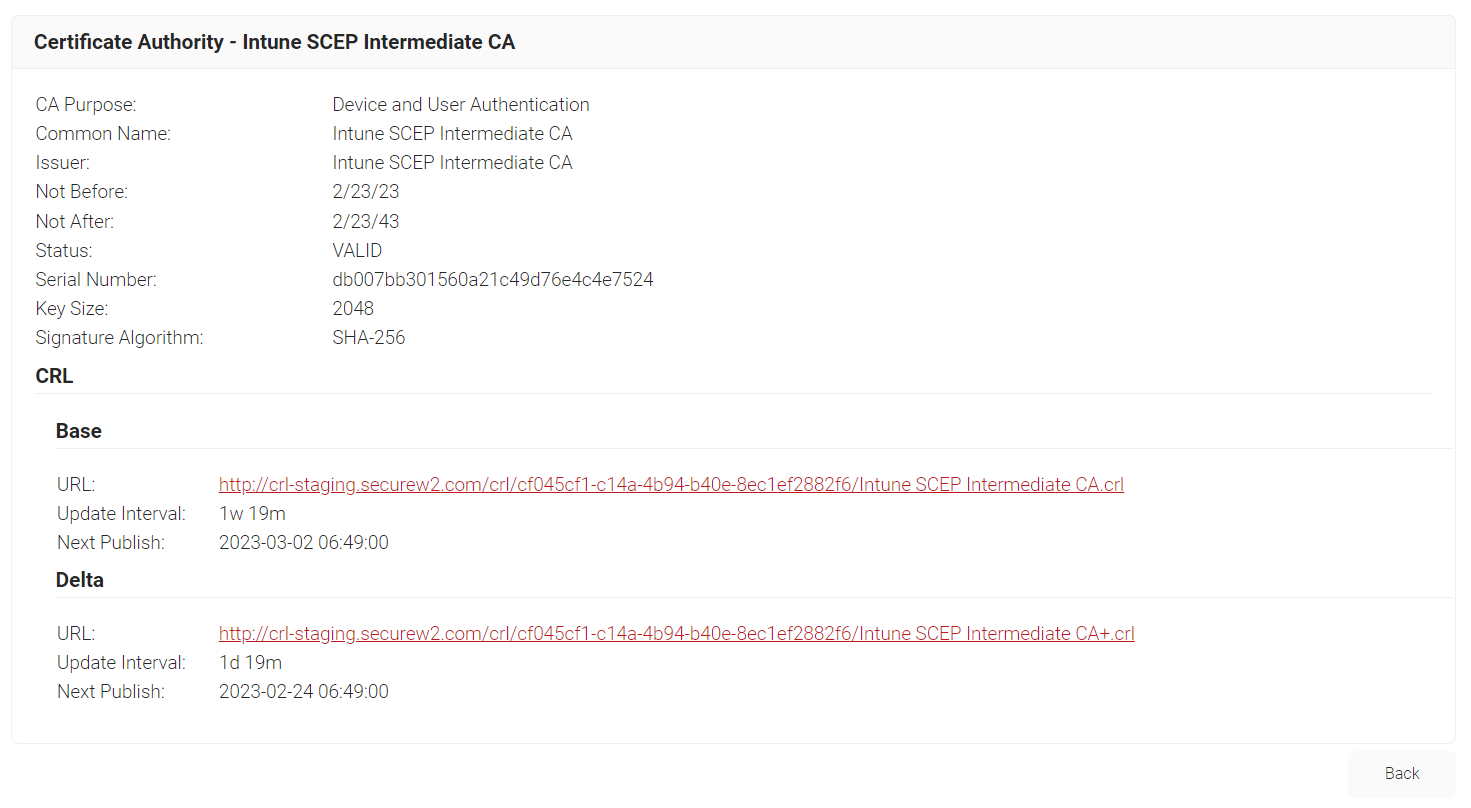

SCEP URLに中間CA-IDを追加する。

SCEP URLを作成する最後のステップは、中間認証局のCA-IDをSCEP URLに追加することです。

- PKI Management > Certificate Authorities に進みます。

- 作成したCAについて、「表示」リンクをクリックします。(詳細については、以下を参照してください:Intune SCEP Gateway統合のための中間CAを作成する)

-

CRLセクションのBaseまたはDeltaで、URLをコピーし、空白のドキュメントに貼り付けます。どのURLを選択しても、CA-IDは同じです。

- 先ほど修正したURLをコピーして、同じ文書に貼り付けます。(詳細については、「SCEP URLとSecretを生成する」を参照してください)。

-

Base/Delta

URLから、CA-IDの部分をコピーします。これは、次の画像の CRL

URL の下に青色でハイライトされています。

- SCEP URLで、既存のCA-ID部分をBase/Delta URLからコピーしたものと置き換えます。

- 新しい SCEP URL をコピーし、.csv ファイル内の変更した SCEP URL に貼り付けます。

- .csvファイルを保存します。

SecureW2から信頼できる証明書をエクスポートする

このセクションでは、SecureW2 Management Portal から RADIUS サーバー証明書とルートおよび中間 CA をエクスポートする手順を説明します。これらのCA証明書は、それぞれIntuneで作成された独自のプロファイルを持つことになります。

SecureW2 RADIUSサーバーの証明書をエクスポートする

- Device Onboarding > Network Profilesに移動します。

- 先ほど設定したネットワークプロファイルの「編集」リンクをクリックします。

- Certificatesセクションで、Add/Remove Certificateをクリックします。

-

次の画面に示すように、DigiCert Global Root CA (Mon Nov 10

00:00:00 UTC 2031)の横にあるチェックボックスをオンにします。

- 更新をクリックします。

- 証明書」セクションに CA が表示されます。

- ダウンロードをクリックします。

注:プロファイルに変更が必要ない場合は、DigiCert Global Root CA (Mon Nov 10 00:00:00 UTC 2031) チェックボックスを選択し、Viewをクリックして証明書をダウンロードします。

SecureW2中間CAをエクスポートする

SecureW2 Management Portal から SecureW2 Intermediate CA をダウンロードする場合は、以下の手順で行います。

- PKI > Certificate Authorities に進みます。

- Certificate Authorities」セクションで、先に作成した中間認証局の「Download」リンクをクリックします。

ポリシー管理の設定

MEM Intuneの設定には、JoinNow MultiOS Management Portalで3つのポリシーを設定する必要があります:

- ロールポリシー

- エンプロイメントポリシー

- ネットワークポリシー

ロールポリシーでは、ユーザーやグループに対して特定のロールを作成することができます。SecureW2では、これを利用して、カスタム証明書登録ポリシーや、ネットワークセグメンテーションなどのユースケースに対応するカスタムネットワークアクセスポリシーを作成することができます。

注:Microsoft

Intuneでは、専用のデバイスロールポリシーは必要ありません。構成では、Default

Device Roleポリシーを使用することができます。

ロールポリシーを設定する

ロールポリシーを設定するには

- JoinNow MultiOS Management Portalにログインします。

- Policy Management > Roles Poiciesに移動します。

- Add Roleをクリックします。

- それぞれのフィールドに、名前と表示の説明を入力し、保存をクリックします。

- ページが更新され、条件タブが表示されます。

-

条件セクションで、Identity

Providerドロップダウン・リストから、作成したIntune CA

IdPを選択します。Intune Third-Party CA Partner IDP

の作成」セクションを参照してください。

- Attributes/Groups セクションの Attribute フィールドでは、ANY を保持します。

- Updateをクリックします。

エンロールメントポリシーを設定する

エンロールメントポリシーを設定するには、次のようにします:

- ポリシー管理 > 登録ポリシーを開き、登録ポリシーの追加をクリックします。

- それぞれのフィールドに、名前と表示の説明を入力し、保存をクリックします。

- ページが更新され、条件と設定タブが表示されます。

- 条件タブをクリックします。

- ロールリストから、以前に作成したロールポリシーを選択します。(詳細については、「ロールポリシーを設定する」を参照してください)

-

デバイスの役割リストから、DEFAULT DEVICE ROLE

POLICYを選択します。

注:登録のためには、ユーザー役割とデバイス役割を選択する必要があります。フォールバックデバイスポリシーを使用して、ロールポリシーに基づく登録を許可することができます。 - 設定タブをクリックします。

- 設定」セクションで、「認証局を使用」ドロップダウン リストから、以前に作成した中間 CA を選択します。(詳細については、以下を参照してください:Intune SCEP Gateway Integration用の中間CAを作成する)。

- Use Certificate Templateドロップダウン・リストから、以前に作成したテンプレートを選択します。(詳細については、「Intune 証明書テンプレートを作成する」を参照してください)。

- その他の設定については、デフォルト値を保持します。

- Updateをクリックします。

ネットワークポリシーの設定

ネットワークポリシーを設定する:

- ポリシー管理>ネットワークポリシーに進みます。

- ネットワークポリシーの追加をクリックします。

- 表示された画面で、名前と表示の説明を入力します。

- 保存をクリックします。

- 条件タブを選択し、役割ドロップダウン リストから、以前に作成したユーザー役割ポリシーを選択します。(詳細については、「ロールポリシーの設定」を参照してください)。ネットワークポリシーに割り当てるユーザーロールは、複数選択できます。

- 設定タブに移動します。

-

属性の追加をクリックします。

- 辞書ドロップダウンリストで、Radius:IETFまたはカスタムを選択します。

- 属性 ドロップダウン リストから、オプションを選択します。

- 値テキストボックスに、属性の値を入力します。

- 保存をクリックします。

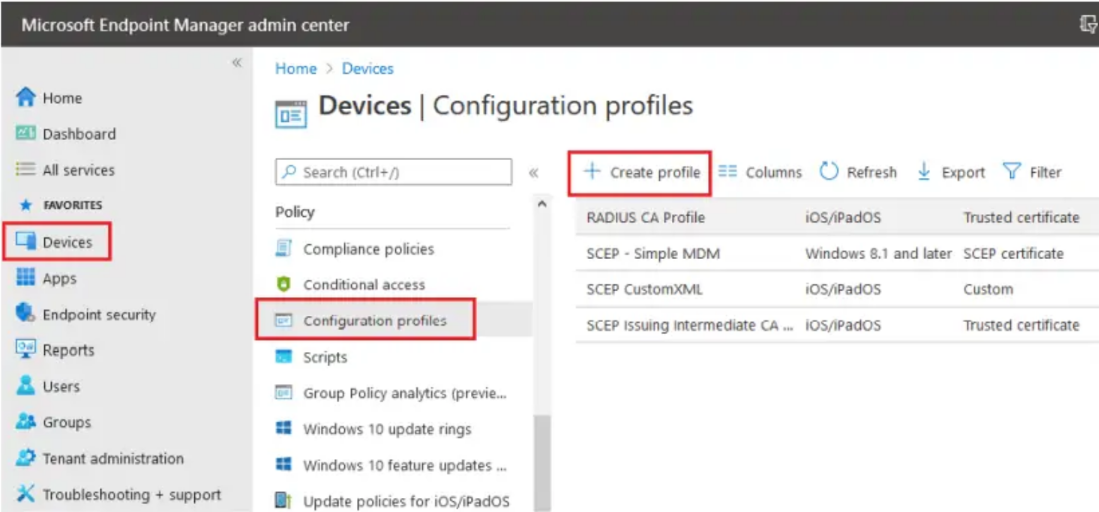

Intuneを設定する

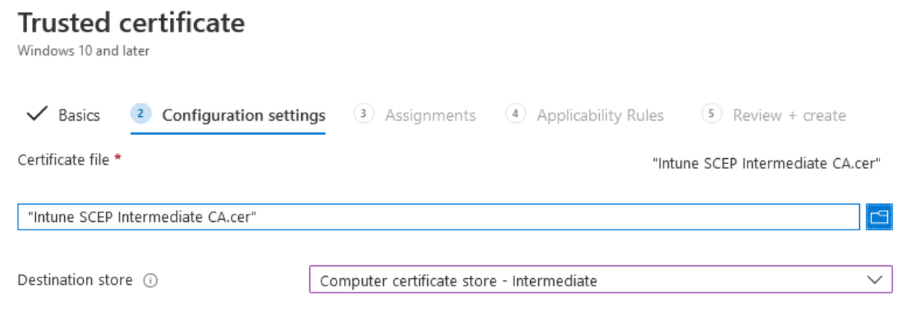

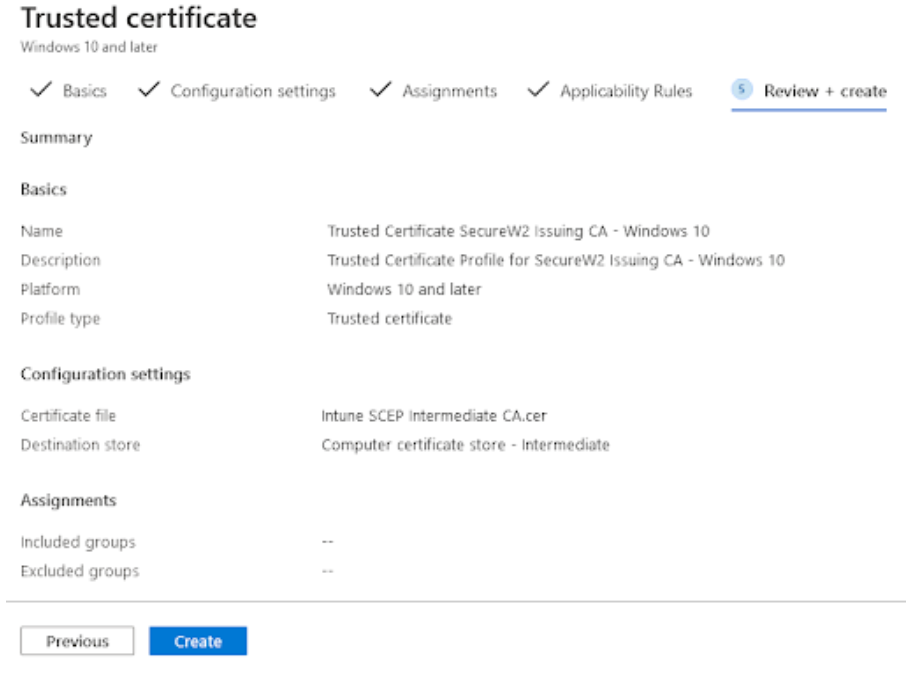

SecureW2 発行認証局の信頼できる証明書プロファイル

この信頼できる証明書プロファイルは、SecureW2 発行 CA 証明書を

SCEP 証明書プロファイルにマップするために必要である。この CA

証明書は、エンドユーザ証明書を発行する証明書である必要があります。

注:OS

プラットフォームごとに個別のプロファイルを作成する必要があります。信頼できる証明書を作成する手順は、各デバイスプラットフォームで同様です。

SecureW2 発行認証局証明書をエクスポートする

JoinNow MultiOS Management Portalから、SecureW2発行認証局(CA)証明書をパブリック証明書(.cer)としてエクスポートする。

- JoinNow MultiOS Management Portalにログインします。

- PKI > Certificate Authoritiesに進みます。

- Certificate Authoritiesセクションで、先に作成したIssuing Intermediate CA証明書のDownloadリンクをクリックします。(詳細については、以下を参照してください:Intune SCEP Gateway Integration用の中間CAを作成するを参照してください。

この証明書は、次のセクションで説明する信頼できる証明書プロファイルをセットアップするときにインポートされます。

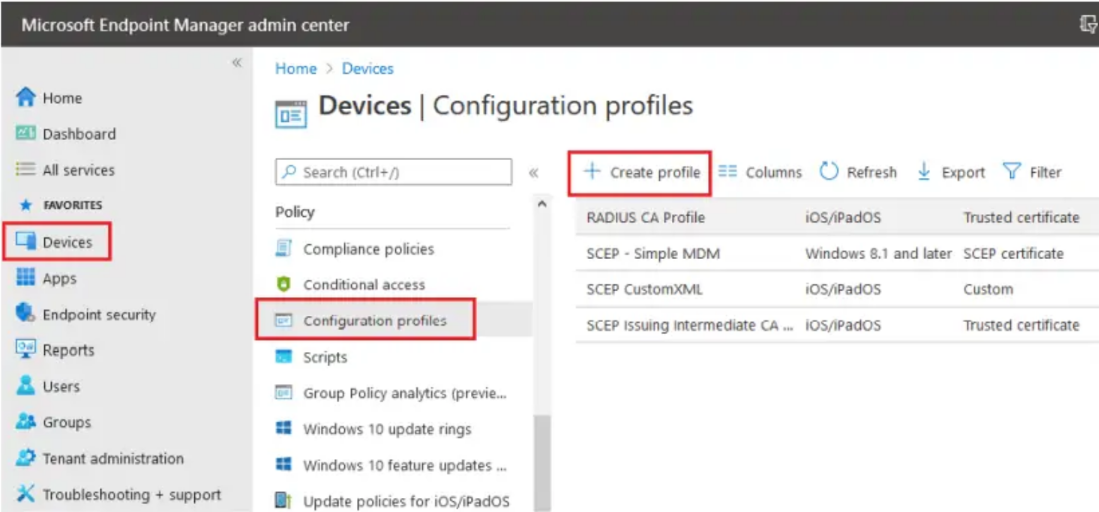

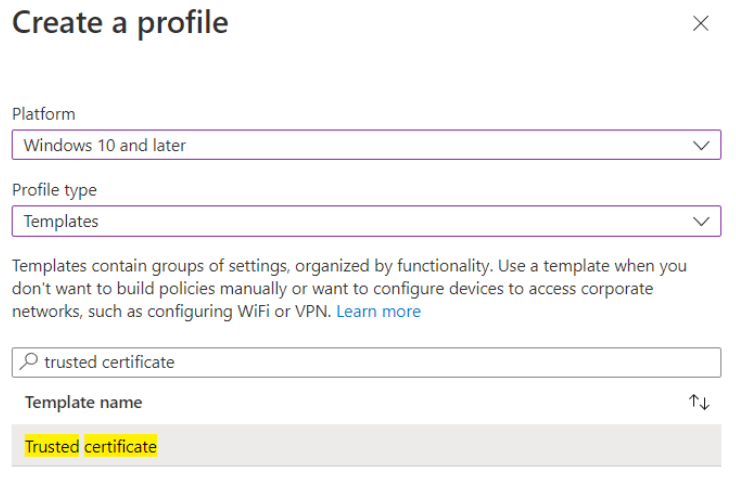

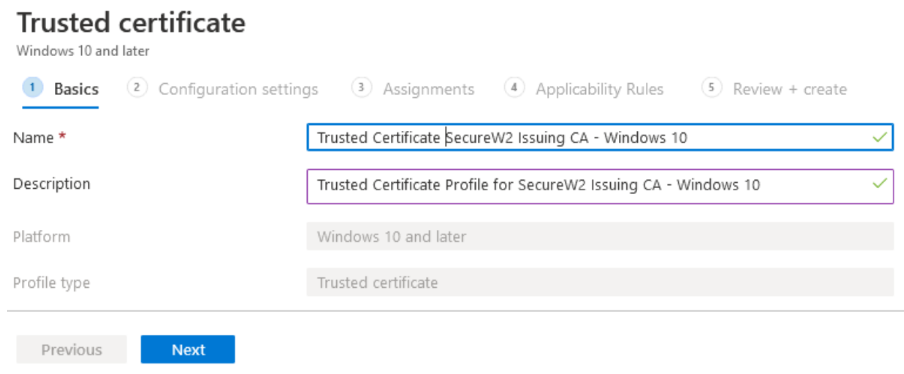

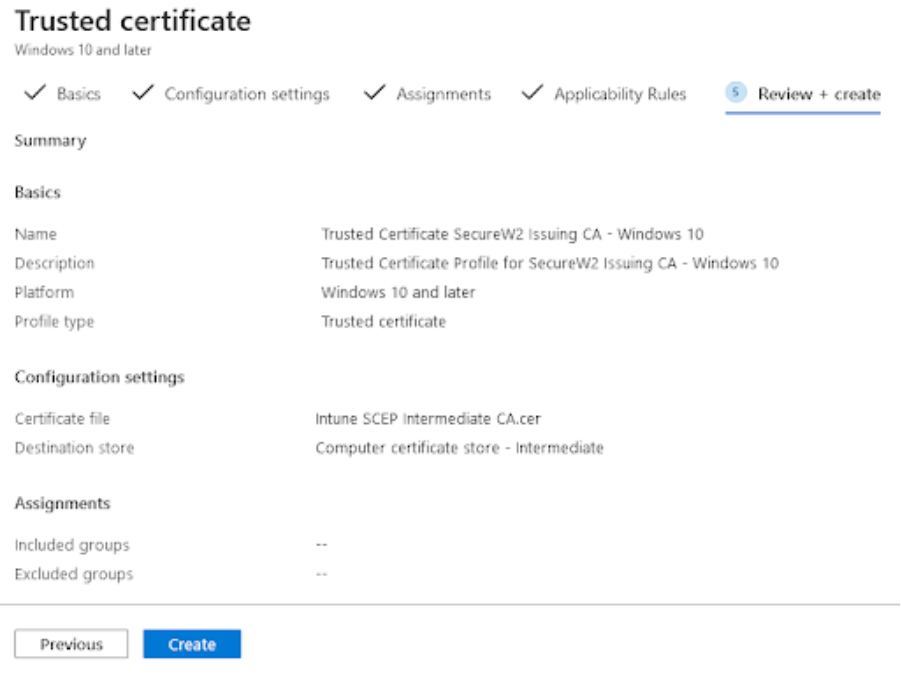

信頼できる証明書プロファイルの作成 - SecureW2 発行認証局

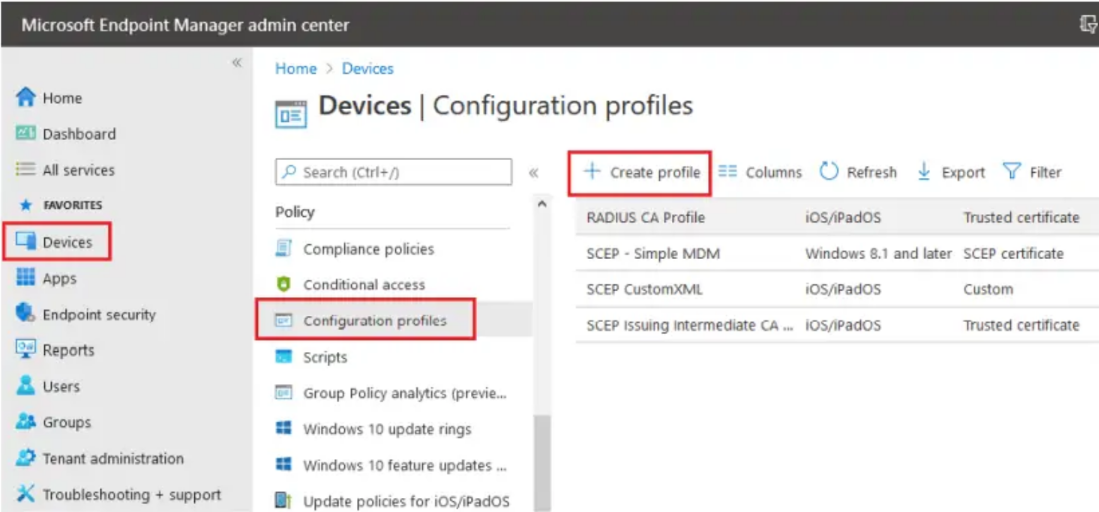

- Intune (Microsoft Endpoint Manager) ポータルにサインインします。

-

デバイス > 構成プロファイル > プロファイルの作成

を選択します。

-

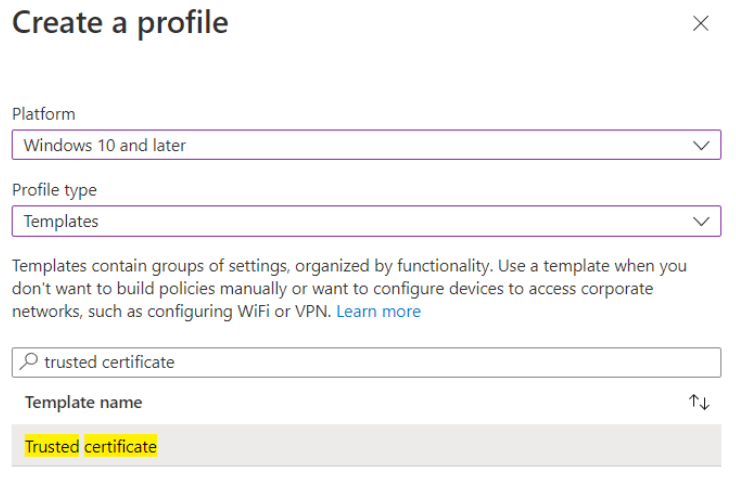

プラットフォーム ドロップダウン

リストから、この信頼できる証明書のデバイス

プラットフォームを選択します。

- Android

- iOS

- macOS

- Windows10以降

-

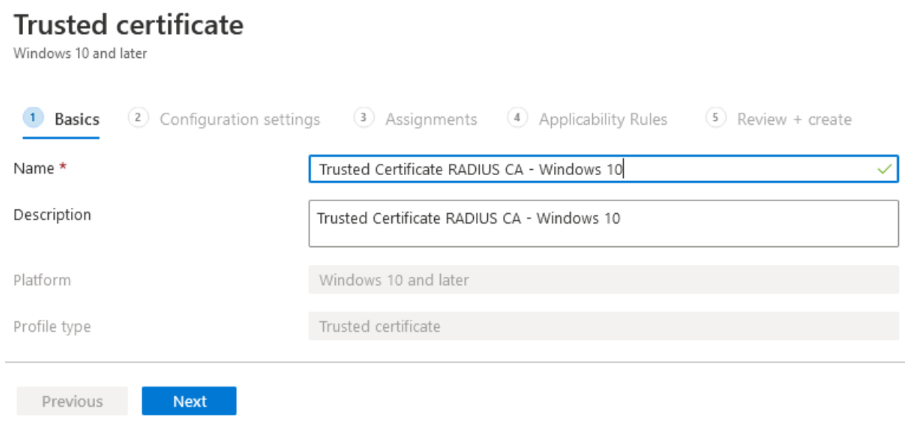

プロファイルの種類ドロップダウンリストで、テンプレートを選択し、信頼された証明書を選択します。作成をクリックします。

-

信頼できる証明書」ページで、信頼できる証明書プロファイルの名前と説明を入力し、「次へ」をクリックします。

-

参照ボタンをクリックして、先ほど保存した証明書を追加します。(詳細については、以下を参照してください:信頼できるルートおよび中間CA証明書をエクスポートする」を参照してください)。

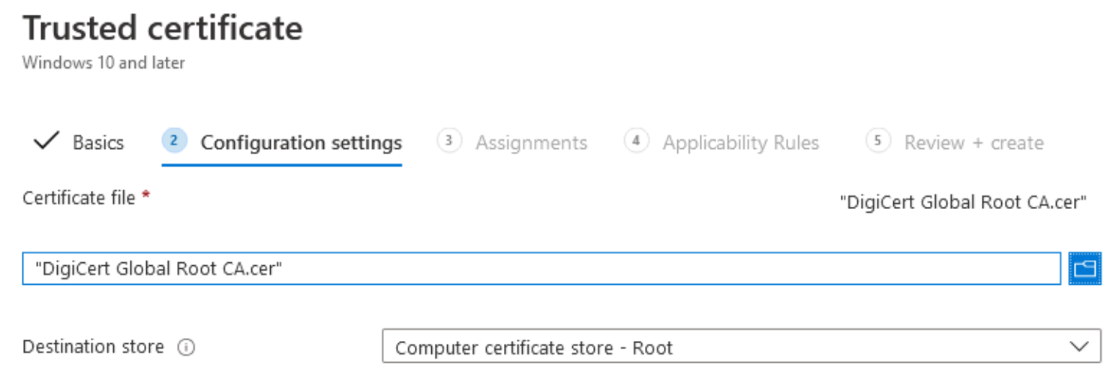

注:Windows 8.1およびWindows 10デバイスのみ、次の画面に示すように、Destination StoreフィールドをComputer certificate store - Rootとして構成してください。

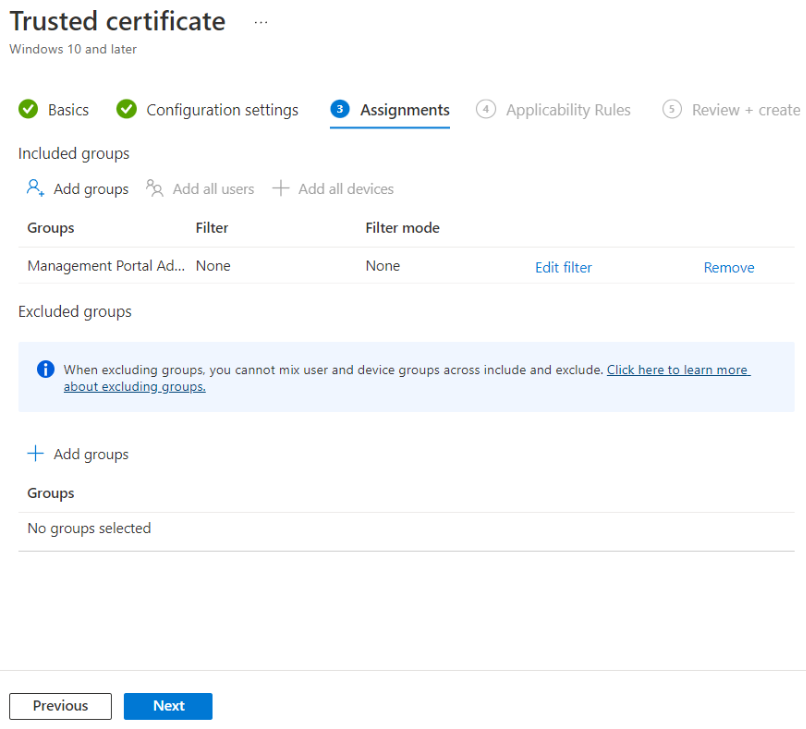

-

次へを選択し、割り当てでプロファイルを適切なグループに割り当てます。

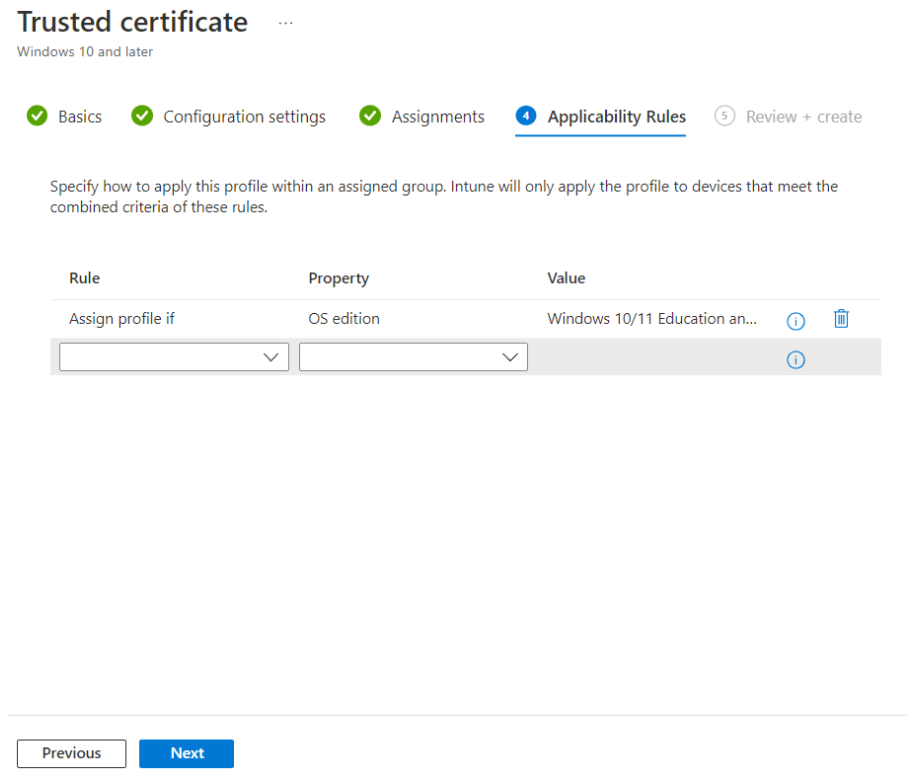

-

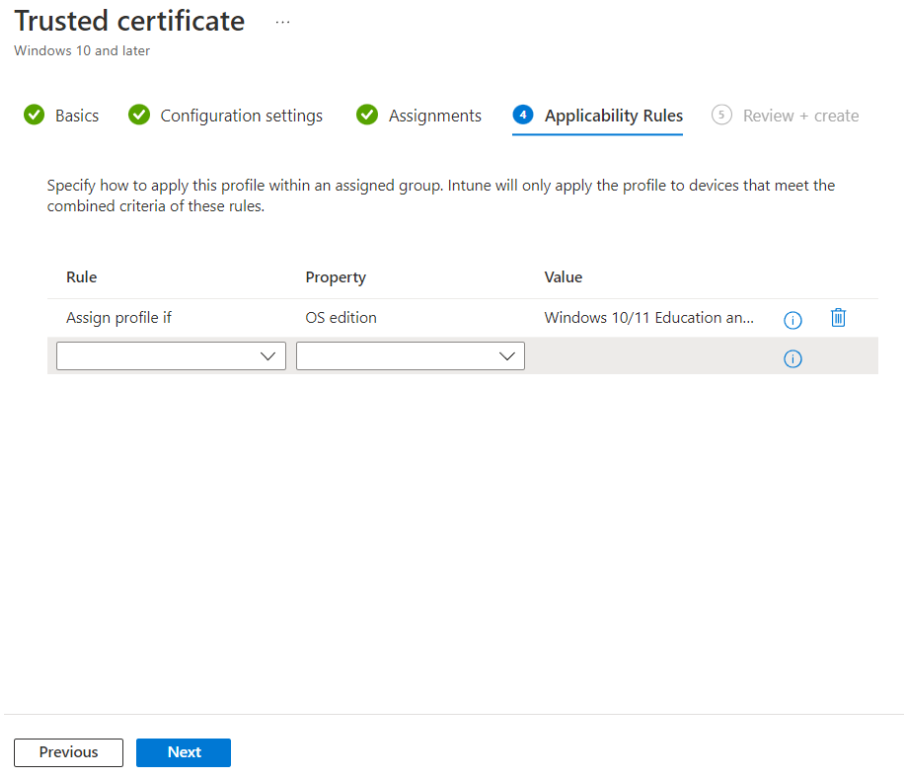

適用ルールで次へを選択してルールを適用します。

-

確認し、作成をクリックします。

RADIUS サーバー CA の信頼できる証明書プロファイル

信頼できる証明書プロファイルには、RADIUSサーバー証明書の発行機関の証明書を設定する必要があります。これは、RADIUSサーバ証明書を検証することで、機器にRADIUSサーバを信頼させるためです。RADIUSサーバー証明書を発行したルートおよび/または中間認証局(CA)証明書を追加することで、プロファイル構成でこのサーバー検証を実現することができます。このプロファイルを割り当てると、Microsoft

Intune 管理対象デバイスは、信頼された証明書を受け取ります。

注:SecureW2 RADIUS サーバ以外の RADIUS

ベンダーの場合、RADIUS サーバ証明書を発行するルート CA

または中間 CA を確実に入手してください。

注:OS

プラットフォームごとに個別のプロファイルを作成する必要があります。信頼できる証明書を作成する手順は、各デバイスプラットフォームで同様です。

Trusted RootおよびIntermediate CAの証明書をエクスポートする

このセクションでは、SecureW2 RADIUS ServerでMicrosoft

Intuneを構成し、JoinNow MultiOS Management PortalからRADIUS

Server Root CAをエクスポートする手順を説明します。

SecureW2 RADIUS Server

Certificateをエクスポートするには、以下の手順に従います:

- JoinNow MultiOS Management Portalにログインします。

- Device Onboarding > Network Profilesに移動します。

- 先ほど設定したネットワークプロファイルのEditリンクをクリックします。

- Certificates(証明書)セクションで、Add/Remove Certificate(証明書の追加と削除)をクリックします。

-

以下の画面に示すように、DigiCert Global Root CA (Mon Nov 10

00:00:00 UTC 2031)の隣にあるチェックボックスをオンにします。

- 更新をクリックします。

- 証明書」セクションに CA が表示されます。

- ダウンロードをクリックします。

信頼できる証明書プロファイルの作成 - RADIUSサーバールート証明書

RADIUS Server証明書をダウンロードした後、IntuneでTrusted Certificate Profileを作成し、この証明書を組織のデバイスにプッシュします。

- Intune (Microsoft Endpoint Manager) ポータルにサインインします。

-

デバイス > 構成プロファイル > プロファイルの作成

を選択します。

-

Platform

ドロップダウンリストから、この信頼できる証明書のデバイスプラットフォームを選択します。オプションは以下の通りです:

- Android

- iOS

- macOS

- Windows10以降

-

プロファイルの種類ドロップダウンリストで、テンプレートを選択し、信頼された証明書を選択します。作成をクリックします。

注:OS プラットフォームごとに個別のプロファイルを作成する必要があります。信頼できる証明書を作成する手順は、各デバイスプラットフォームで同様です。 -

信頼できる証明書ページで、信頼できる証明書プロファイルの名前と説明を入力し、次へをクリックします。

- 参照ボタンをクリックして、先ほど保存した証明書を追加します。(詳細については、以下を参照してください:信頼できるルートおよび中間CA証明書をエクスポートする)。

-

次へをクリックします。

注:Windows 8.1およびWindows 10デバイスのみ、次の画面に示すように、Destination StoreフィールドをComputer certificate store - Rootとして構成してください。

- 次へを選択し、割り当てでプロファイルを適切なグループに割り当てます。

-

適用ルールで次へを選択してルールを適用します。

-

確認し、作成をクリックします。

SecureW2 SCEP 証明書要求用 SCEP 証明書プロファイル

SCEP Certificate Profile

は、エンドユーザ証明書を登録するために、エンドユーザ機器が

SecureW2 発行 CA

証明書と通信するために必要です。エンドユーザー証明書が正常に登録されると、その証明書を使用してWi-Fiネットワークに接続することができます。

注:OS

プラットフォームごとに個別のプロファイルを作成する必要があります。信頼できる証明書を作成する手順は、各デバイスプラットフォームで同様です。

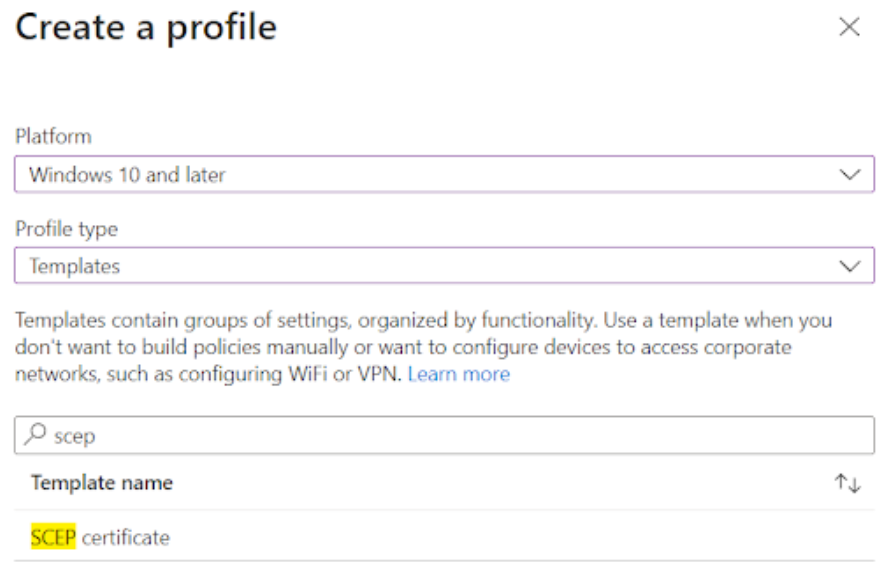

SCEP証明書プロファイルの作成

- Microsoft Endpoint Managerポータルにサインインします。

-

デバイス > 構成プロファイル > プロファイルの作成

を選択します。

-

Platform ドロップダウンリストから、この SCEP

証明書のデバイスプラットフォームを選択します。デバイスの制限設定には、以下のプラットフォームのいずれかを選択できます:

- Android

- iOS

- macOS

- Windows10以降

-

プロファイルの種類ドロップダウンリストで、SCEP証明書を選択し、作成をクリックします。

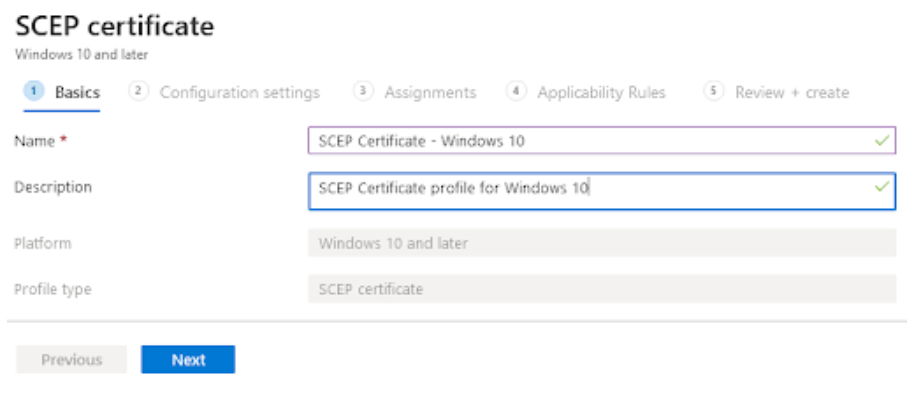

注:OS プラットフォームごとに個別のプロファイルを作成する必要があります。信頼できる証明書を作成する手順は、各デバイスプラットフォームで同様です。 -

SCEP証明書ページで、SCEP証明書プロファイルの名前と説明を入力し、「次へ」をクリックします。

-

証明書の種類 - ユーザー」の場合は、次のように設定します:

-

証明書の種類:ユーザー証明書の場合は、「User」を選択します。

-

サブジェクト名の形式:Microsoft

Intuneが証明書要求でサブジェクト名を作成する方法を選択します。以下のオプションのいずれかを選択します:

- CN=[[UserName]]

- CN=[[EmailAddress]] です。

- CN=[[UserPrincipalName]]です。

-

サブジェクト代替名:Microsoft

Intuneが証明書要求でサブジェクト代替名(SAN)を作成する方法を選択します。以下の属性のいずれかを所定のフォーマットで使用することをお客様にお勧めします:

- 電子メールアドレス : [[ユーザー名]]。

- メールアドレス : [[UserPrincipalName]] です。

- メールアドレス : [[AAD_Device_ID]] です。注:属性が正しく設定されているかどうかをテストするには、JoinNow MultiOS Management PortalのEventセクションで、属性が正しくマッピングされていないことを示す「Device Creation Failed」などのイベントメッセージがないか確認します。

-

Key storage provider (KSP) (Windows Phone 8.1,

Windows 8.1, and Windows

10):証明書のキーを保存する場所を選択します。次の値を選択します:

- Enroll to Trusted Platform Module (TPM) KSPが存在する場合、そうでない場合はSoftware KSP。

-

鍵の使用方法:証明書の鍵の使用方法のオプションを入力します。両方のオプションを選択する:

- Key encipherment(鍵の暗号化):鍵の暗号化:鍵が暗号化されている場合にのみ、鍵交換を許可する。

- デジタル署名:電子署名:電子署名が鍵の保護に役立つ場合のみ、鍵交換を許可する。

- 鍵のサイズ(ビット):鍵に含まれるビットの数を選択します。最大のビットサイズを選択します。

- ハッシュアルゴリズム(Android、Windows Phone 8.1、Windows 8.1、Windows 10):接続デバイスがサポートする最強のセキュリティレベルであるSHA-2を選択します。注:各 OS プラットフォーム用に個別のプロファイルを作成する必要があります。信頼できる証明書を作成する手順は、各デバイスプラットフォームで同様です。

-

サブジェクト名の形式:Microsoft

Intuneが証明書要求でサブジェクト名を作成する方法を選択します。以下のオプションのいずれかを選択します:

- ルート証明書を作成します:をクリックし、先に作成したプロファイルを選択します。(詳細については、以下を参照してください:SecureW2 発行 CA の信頼できる証明書プロファイル」セクションを参照してください)。

- Extended key usage(拡張キー使用法):証明書の用途に応じた値を追加します。ほとんどの場合、証明書には、ユーザまたはデバイスがサーバに認証できるように、クライアント認証が必要です。Predefined values ドロップダウンリストから、Client Authentication を選択します。

-

エンロールメントの設定

- Renewal threshold (%):デバイスが証明書の更新を要求するまでに残っている証明書寿命のパーセンテージを入力します。デフォルト値は20%です。

- SCEP Server URLs(SCEPサーバーのURL):MEM Intune CA IDPで利用可能なEndpoint URIを入力します。

-

証明書タイプ - デバイスでは、以下の設定を使用します:

- 証明書の種類:キオスク端末などユーザー不在の端末の場合は「デバイス証明書」、Windows端末の場合は「ローカルコンピュータ証明書ストア」に証明書を配置します。

-

サブジェクト名の形式:Microsoft

Intuneが証明書要求でサブジェクト名を作成する方法を選択します。次のオプションのいずれかを選択します:

- CN=[[DeviceName]]を選択します。

- CN=[[AAD_Device_ID]]です。

-

サブジェクト代替名:Microsoft

Intuneが証明書要求でサブジェクト代替名(SAN)を作成する方法を選択します。以下の属性のいずれかを所定のフォーマットで使用することをお客様にお勧めします:

- 電子メールアドレス:電子メールアドレス: [[DeviceName]]@yourdomain.com

-

電子メールアドレス[AAD_Device_ID]]@yourdomain.com

- 注:属性が正しく構成されているかどうかをテストするには、SecureW2管理ポータルの「イベント」セクションに、属性が正しくマッピングされていないことを示す「デバイスの作成に失敗しました」などのイベントメッセージがないかどうかを確認します。

-

Key storage provider (KSP) (Windows Phone 8.1,

Windows 8.1, Windows

10):証明書のキーが保存される場所を選択します。次の値を選択します:

- 存在する場合はTPM(Trusted Platform Module)KSPに登録し、そうでない場合はソフトウェアKSPに登録する

-

鍵の使用方法:証明書の鍵の使用方法を選択します。両方のオプションを選択する:

- 鍵の暗号化:鍵の暗号化:鍵が暗号化されている場合にのみ鍵交換を許可します。

- デジタル署名:電子署名:電子署名が鍵の保護に役立つ場合のみ、鍵交換を許可する。

- 鍵のサイズ(ビット):鍵に含まれるビットの数を選択します。最大のビットサイズを選択します。

- ハッシュアルゴリズム(Android、Windows Phone 8.1、Windows 8.1、Windows 10):接続機器がサポートする最強のセキュリティレベルであるSHA-2を選択します。

- ルート証明書:(プラス)記号をクリックし、先に作成したプロファイルを選択します(詳細は、こちらをご覧ください:SecureW2発行CAの信頼できる証明書プロファイル」セクションを参照してください)。

-

Extended key

usage(拡張キー使用法):証明書の用途に応じた値を追加します。ほとんどの場合、証明書にはクライアント認証が必要なので、ユーザはサーバに認証することができます。Predefined

values ドロップダウンリストから、Client

Authentication を選択します。

-

エンロールメント設定

- Renewal threshold (%):デバイスが証明書の更新を要求する前に残っている証明書寿命の割合を入力します。

- SCEPサーバーのURL:SecureW2 Management Portalから生成されたSCEP URLを入力します。

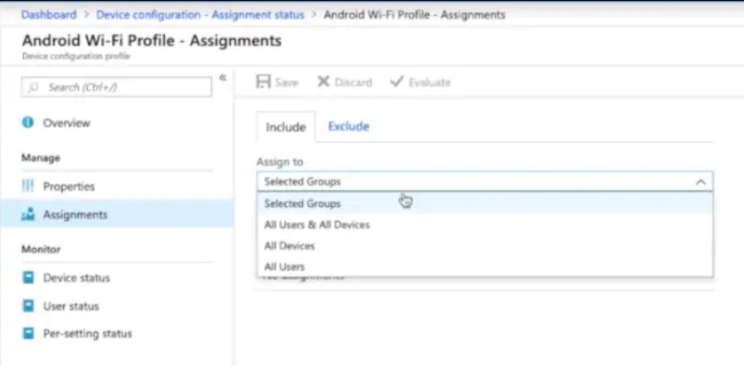

-

Nextを選択し、Assignmentsでプロファイルを適切なGroupsに割り当てます。

-

適用ルールで次へを選択してルールを適用します。

-

確認し、作成をクリックします。

-

証明書の種類:ユーザー証明書の場合は、「User」を選択します。

IntuneのSCEP統合を設定した後、Intuneの内蔵Wi-Fi設定を使用して、ユーザーとデバイスに展開することができます。

セキュアなSSIDを設定するためのWi-Fiプロファイル

マイクロソフトの内蔵Wi-Fi設定を活用し、ユーザーやデバイスに割り当てることができるプロファイルを作成することができます。

Wi-Fiプロファイルを作成する

-

Azure ポータルで、すべてのサービス を選択します。

- Intune でフィルタリングします。

- Microsoft Intune を選択します。

- デバイス構成 > プロファイル > プロファイルを作成 を選択します。

- Wi-Fi プロファイルの名前と説明を入力します。

-

プラットフォーム ドロップダウン リストから、Wi-Fi

設定を適用する OS デバイスの 1 つを選択します:

注:OSプラットフォームごとに個別のプロファイルを作成する必要があります。信頼できる証明書を作成する手順は、各デバイスプラットフォームで同様です。- Android

- iOS

- macOS

- Windows10以降

- プロファイルの種類ドロップダウンリストで、テンプレートを選択し、下にスクロールしてWi-Fiを選択します。

- Wi-Fi設定を追加したら、作成を選択して構成プロファイルを追加します。プロファイルが作成され、プロファイルリスト(Devices > Configuration profiles)に表示されます。

Azure ADグループを割り当てる

プロファイルを作成した後、プロファイルをプッシュするデバイスを指定する必要があります。これを実現するには、割り当てることが必要です。

- Microsoft Endpoint Managerポータルで、デバイス > 構成プロファイルを選択します。すべてのプロファイルがリストアップされます。

- 割り当てたいプロファイルを選択し、割り当てを選択します。

-

グループを含める、またはグループを除外するを選択し、グループを選択します。グループを選択すると、Azure

AD

グループを選択することになります。複数のグループを選択するには、Ctrl

キーを押しながら、次の例に表示されているようにグループを選択します:

- 保存をクリックします。

主要なオペレーティングシステムごとにWi-Fi設定を行う

特定のWi-Fi設定を持つプロファイルを作成し、このプロファイルを展開することができます:

- Android端末

- IOSデバイス

- MacOSデバイス

- Windows 10以降のデバイス

- サーバーの信頼 - サーバー検証のためのルート証明書:SecureW2 発行 CA の信頼できる証明書プロファイル」セクションで作成された、既存の信頼できるルート証明書プロファイルを選択します。この証明書は、クライアントがネットワークに接続する際にサーバーに提示され、接続を認証するために使用されます。OK を選択して、変更を保存します。

- Client Authentication - クライアント認証用のクライアント証明書(Identity certificate):SecureW2 SCEP 証明書要求用の SCEP 証明書プロファイル」セクションで以前に作成した SCEP プロファイルを選択します。この証明書は、接続を認証するためにデバイスからサーバーに提示されるIDです。OKを選択して、変更を保存します。

- Server Trust - 証明書サーバー名:信頼できるCAが発行したRADIUSサーバー証明書で使用される1つまたは複数の共通名を追加します。SecureW2 RADIUSの場合は、以下のようになります:*.securew2.com

- サーバー検証用のルート証明書:サーバー検証用ルート証明書:「SecureW2 発行 CA の信頼された証明書プロファイル」セクションで作成した、既存の信頼されたルート証明書プロファイルを選択します。この証明書は、クライアントがネットワークに接続する際にサーバに提示され、接続を認証するために使用されます。OK を選択して、変更を保存します。

- Client Authentication - クライアント認証用のクライアント証明書(Identity certificate):SecureW2 SCEP 証明書要求用の SCEP 証明書プロファイル」セクションで以前に作成した SCEP プロファイルを選択します。この証明書は、接続を認証するためにデバイスからサーバーに提示されるIDです。OKを選択して、変更を保存します。

- なし:プロキシ設定がされていません。

- Manual(手動)です:プロキシサーバーのアドレスをIPアドレスで入力し、ポート番号を入力します。

- Automatic(自動):プロキシサーバーの設定にファイルを使用します。設定ファイルを含むProxyサーバーのURL(例:http://proxy.contoso.com)を入力します。

- Server Trust - 証明書サーバー名:信頼できるCAが発行したRADIUSサーバー証明書で使用される1つまたは複数の共通名を追加します。SecureW2 RADIUSの場合は、以下のようになります:*.securew2.com

- サーバー検証用のルート証明書:サーバー検証用ルート証明書:「SecureW2 発行 CA の信頼できる証明書プロファイル」セクションで作成した、既存の信頼できるルート証明書プロファイルを選択します。この証明書は、クライアントがネットワークに接続する際にサーバに提示され、接続を認証するために使用されます。OK を選択して、変更を保存します。

- Client Authentication - クライアント認証用のクライアント証明書(Identity certificate):SecureW2 SCEP 証明書要求用の SCEP 証明書プロファイル」セクションで以前に作成した SCEP プロファイルを選択します。この証明書は、接続を認証するためにデバイスからサーバーに提示されるIDです。OKを選択して、変更を保存します。

- なし:プロキシは設定されていません。

- Manual(手動)です:プロキシサーバーのアドレスをIPアドレスで入力し、ポート番号を入力します。

- Automatic(自動):プロキシサーバーの設定にファイルを使用します。設定ファイルを含むProxyサーバーのURL(例:http://proxy.contoso.com)を入力します。

- Unrestricted (デフォルト値):接続はメータリングされず、トラフィックに制限はありません。

- Fixed(固定):ネットワークにネットワークトラフィックの固定制限が設定されている場合、このオプションを使用します。固定制限に達すると、ネットワークアクセスは禁止されます。

- 可変:ネットワークトラフィックの上限が固定されている場合に使用します:ネットワークトラフィックがバイト単位で課金される場合に使用するオプションです。

- 無効にする:SSOの動作を無効にします。ユーザーは個別にネットワークに認証する必要があります。

- Enable before user sign into device(ユーザーがデバイスにサインインする前に有効にする):ユーザーのサインインプロセスの直前にSSOを使用してネットワークに認証します。

- ユーザーがデバイスにサインインした後に有効にします:ユーザーのサインインプロセスが完了した後に、SSOを使用してネットワークに認証します。

- タイムアウト前に認証する最大時間:ネットワークに認証するまでの最大待ち時間を1~120秒の範囲で入力します。

- Allow Windows to prompt user for additional authentication credentials:Windowsがユーザーに追加の認証情報を求めることを許可します:認証方法によって追加の認証情報が必要な場合に、Windowsシステムがユーザーに追加の認証情報の入力を求めることを許可するには、はいを選択します。これらのプロンプトを非表示にするには、いいえを選択します。

- PMKがキャッシュに保存される最大時間:PMKがキャッシュに保存される時間を、5~1440分の範囲で入力します。

- キャッシュに保存されるPMKの最大数:キャッシュに保存されるキーの数を1~255の間で入力します。

- Server Trust - 証明書サーバー名:信頼できるCAが発行したRADIUSサーバー証明書で使用される1つまたは複数の共通名を追加します。SecureW2 RADIUSの場合は、以下のようになります:*.securew2.com

- サーバー検証用のルート証明書:サーバー検証用ルート証明書:「SecureW2 発行 CA の信頼された証明書プロファイル」セクションで作成した、既存の信頼されたルート証明書プロファイルを選択します。この証明書は、クライアントがネットワークに接続する際にサーバに提示され、接続を認証するために使用されます。OK を選択して、変更を保存します。

- Client Authentication - クライアント認証用のクライアント証明書(Identity certificate):SecureW2 SCEP 証明書要求用の SCEP 証明書プロファイル」セクションで以前に作成した SCEP プロファイルを選択します。この証明書は、接続を認証するためにデバイスからサーバーに提示されるIDです。OKを選択して、変更を保存します。

- なし:プロキシ設定を行いません。

- 手動で設定します:プロキシサーバーのIPアドレスとポート番号を入力します。

- 自動で設定する:プロキシ自動設定(PAC)スクリプトを指すURLを入力します(例:http://proxy.contoso.com/proxy.pac を入力)。

-

IntuneでSCEP Profileを作成するにはどうすればよいですか?

- IntuneのSCEPプロファイルの作成については、他の記事でご確認ください。

-

IntuneのSCEPとは何ですか?

- SCEP (Simple Certificate Enrollment Protocol)はIntuneの一部ではなく、X.509デジタル証明書の発行を容易にするために広く使用されているオープンソースのプロトコルです。Microsoft Endpoint Managerのことです:Intuneは、SCEPを使用する多くのMDMの1つです。

-

SCEPに関するNDESとは何ですか?

- Network Device Enrollment Service (NDES) は、パスワードの必要性をなくし、証明書の登録プロセスを合理化するために設計された AD CS ロールです。NDESはSCEPゲートウェイを使用するため、認証情報を持たないデバイスでも証明書の登録が可能です。BYODデバイスのオンボーディングで頻繁に使用されます。

-

SCEPは安全ですか?

- SCEPの最初のバージョンには、エンティティ登録のための認証チェックがchallengePasswordにのみマッチし、リクエストにはマッチしないという脆弱性があります。幸い、これは最新のSCEPではほとんど問題になっていません。特にMDMにはこのような悪用を防ぐための冗長なセキュリティが備わっています。

-

IntuneのSCEP証明書とは何ですか?

- "SCEP証明書 "は通常、証明書署名要求(CSR)のメッセージ交換を保護するために使用される信頼できるCAによって発行された証明書を指します。

Android搭載端末

表1:Android搭載端末の設定手順

| 設定名 | 設定内容ステップ |

| Wi-Fiタイプ | エンタープライズを選択します |

| ネットワーク名 | 参照用の名前を入力します |

| SSID | デバイスが接続するワイヤレスネットワークの名前を入力します |

| 自動的に接続する |

デバイスが範囲内にあるときはいつでもこのネットワークに接続するために、有効を選択します。 |

| 非表示のネットワーク | 利用可能なリストからこのネットワークを非表示にするには、有効を選択します。 |

| 端末のネットワークSSIDはブロードキャストされません。デバイスで利用可能なネットワークのリストにこのネットワークを表示するには、無効を選択します。 | |

| EAPタイプ | セキュリティで保護されたワイヤレス接続の認証に使用されるEAP(Extensible Authentication Protocol)の種類を選択します。EAP-TLSを選択します。 |

Wi-Fiの設定が完了したら、OKを選択し、作成をクリックします。プロファイルが作成され、プロファイルリストに表示されます。

iOSデバイス

表2: iOSデバイスの設定手順

| 設定名 | 設定ステップ |

| Wi-Fi タイプ | エンタープライズを選択します。 |

| ネットワーク名 | Wi-Fi接続の名前を入力します。 |

| SSID | デバイスが接続するワイヤレスネットワークの名前を入力します。 |

| 自動的に接続する | デバイスが範囲内にあるときはいつでもこのネットワークに接続するために、有効を選択します。 デバイスが自動的に接続しないようにするには、無効を選択します。 |

| 隠しネットワーク | デバイスの利用可能なネットワークのリストからこのネットワークを隠すには、有効を選択します。SSIDはブロードキャストされません。デバイスで利用可能なネットワークのリストにこのネットワークを表示するには、無効を選択します。 |

| EAPタイプ | セキュリティで保護されたワイヤレス接続の認証に使用されるEAP(Extensible Authentication Protocol)の種類を選択します。EAP-TLSを選択します。 |

| プロキシ設定 | オプションを選択します: |

Wi-Fiの設定が完了したら、OKを選択し、Createをクリックします。プロファイルが作成され、プロファイルリストに表示されます。

macOSデバイスのWi-Fi設定を追加する

表3:macOSデバイスの設定手順

| 設定名 | 設定ステップ |

| Wi-Fiタイプ | エンタープライズを選択します。 |

| ネットワーク名 | Wi-Fi接続の名前を入力します。 |

| SSID | デバイスが接続するワイヤレスネットワークの名前を入力します。 |

| 自動的に接続する | デバイスが範囲内にあるときはいつでもこのネットワークに接続するために、「有効」を選択します。 デバイスが自動的に接続されないようにするには、無効を選択します。 |

| 隠しネットワーク | 本機で利用可能なネットワークのリストからこのネットワークを隠すには、有効を選択します。SSIDはブロードキャストされません。デバイス上で利用可能なネットワークのリストにこのネットワークを表示するには、無効を選択します。 |

| EAPタイプ | セキュリティで保護されたワイヤレス接続の認証に使用するEAP(Extensible Authentication Protocol)タイプを選択します。EAP-TLSを選択します。 |

| プロキシ設定 | オプションを選択します: |

Wi-Fiの設定が完了したら、OKを選択し、作成をクリックします。プロファイルが作成され、プロファイルリストに表示されます。

Windows 10以降のデバイスのWi-Fi設定を追加する

表4:Windows 10以降のデバイスの設定手順

| 設定名 | 設定ステップ |

| Wi-Fiタイプ | エンタープライズを選択します。 |

| Wi-Fi名(SSID) | 機器が接続する無線LANの名前を入力します。 |

| 接続名 | Wi-Fi接続の名前を入力します。 |

| 範囲内にあるときに自動的に接続する | デバイスがこのネットワークの範囲内にあるときに自動的に接続する場合は、「はい」を選択します。いいえ」を選択した場合、デバイスは自動的に接続されません。 |

| SSIDが公開されていない場合でも、このネットワークに接続する:ネットワークが非表示になっている(SSIDが公開されていない)場合でも、構成プロファイルが自動的にネットワークに接続する場合は、はいを選択します。この構成プロファイルを非表示のネットワークに接続させたくない場合は、いいえを選択します。 | |

| メタードコネクションリミット | 管理者は、ネットワークのトラフィックを測定する方法を選択することができます。アプリケーションは、この設定に基づいて、ネットワークトラフィックの動作を調整することができます。次のオプションから選択します: |

| シングルサインオン(SSO) | コンピュータとWi-Fiネットワークのサインインに認証情報が共有されるように、SSOを設定することができます。以下のオプションから選択します: |

| Enable Pairwise Master Key (PMK) | 認証に使用する PMK をキャッシュする場合は、「はい」を選択します。このキャッシュにより、通常、ネットワークへの認証が |

| キャッシング | より速く完了します。Wi-Fiネットワークに接続する際に、毎回認証ハンドシェイクを強制的に行う場合は、「いいえ」を選択します。 |

| 事前認証の有効化 | 事前認証を有効にすると、接続前にプロファイル内のネットワークのすべてのアクセスポイントに対して認証が行われます。アクセスポイント間を移動する場合、事前認証によってユーザーやデバイスをより迅速に再接続することができます。範囲内にあるこのネットワークのすべてのアクセスポイントに対してプロファイルが認証を行うには、はいを選択します。ユーザーまたはデバイスが各アクセスポイントに対して個別に認証する必要がある場合は、いいえを選択します。 事前認証の最大試行回数:事前認証の試行回数を 1~16 の間で入力します。 |

| EAPタイプ | セキュリティで保護されたワイヤレス接続の認証に使用されるEAP(Extensible Authentication Protocol)の種類を選択します。EAP-TLSを選択します。 |

| 会社の委任状 | 組織内のプロキシ設定を使用する場合に選択します。 |

| 設定 | 以下の項目から選択してください: |

| Wi-FiプロファイルをFIPS(連邦情報処理規格)に準拠したものに強制的に変更する。 | FIPS 140-2規格に対して検証する場合は、「はい」を選択します。この規格は、暗号ベースのセキュリティシステムを使用して、デジタルで保存された未分類の機密情報を保護するすべての米国連邦政府機関に要求されています。FIPSに準拠しない場合は、「いいえ」を選択します。 |

Wi-Fiの設定が完了したら、OKを選択し、作成をクリックします。プロファイルが作成され、プロファイルリストに表示されます。

デバイスにプッシュされた証明書は、エンドユーザーが操作する必要はなく、生産的なネットワーク利用の準備が整っています。

MEM/Intuneマネージドデバイス証明書の自動登録と失効にSCEPを活用します

SecureW2 の Gateway API とクラウド PKI を使用すれば、すべての MEM Intune デバイスにデジタル証明書を簡単にプッシュすることができます。Intune 802.1X Wi-Fiは、上記のいずれかの構成で簡単に実現でき、同じ証明書を他の多くのアプリケーションで使用することも可能です。

Intuneの802.1X Wi-Fiは、上記のいずれかの構成で簡単に実現でき、同じ証明書を他の多くのアプリケーションで使用することもできます。SCEPを使用してIntuneデバイスに証明書をプッシュするための設定プロセスに関するご質問は、当社の専門エンジニアにお問い合わせください。

よくある質問:MEM Intune

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。