Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Aruba IAPとSecureW2でRadSecを利用した無線認証を行う

今回は、Hewlett Packard Enterprise社が提供するネットワーク機器であるAruba Instant APと、弊社が提供するクラウド型認証ソリューションのSecureW2との連携におけるRadSecの利用について検証を行いました。これからAruba Instant APの導入をお考えの方や、 クラウドRADIUSによるEAP-TLS(クライアント証明書認証)、特にRadSecにご関心がある方はぜひ最後までご覧ください。

通常のRADIUS認証やユーザーベースでネットワークを動的に制御するDynamic VLANの設定方法については別記事の「Aruba IAPの無線認証にSecureW2のクラウドRADIUSを利用する」をご覧ください。

クラウドRADIUS

クラウドRADIUS(Cloud Radius)とは、クラウド型で提供されているRADIUSサービスのことを指します。SecureW2の提供するクラウドRADIUSは、無線LAN機器認証で利用するEAP-TLS証明書や、VPN機器認証で利用するSSL証明書に、相互の認証判定を提供します。詳しくは

クラウドRADIUS紹介ページ

をご覧ください。

ペンティオでは、Cisco Meraki、Juniper Mist、Aruba、Extreme Networks、Ubiquiti UniFi、ACERA、YAMAHAなどの各種無線APとSecureW2の連携を検証しております。SecureW2検証・設定手順一覧はこちら。

Aruba Instant APのご紹介

今回は弊社の検証環境にある製品紹介ページをご覧ください。Aruba AP 303を使用して動作検証を行いました。機器のスペックやその他製品の詳細情報はHewlett Packard Enterprise社の製品紹介ページ をご覧ください。

Arubaは現状対応している無線機器が少ない"RadSec"というプロトコルに対応しているアクセスポイントです。 RadSecを利用することでネットワーク認証に必要な通信に含まれる情報を暗号化することができるため、クラウドRADIUSであるSeucreW2を利用する時も安心してご利用いただけます。SecureW2との連携の面では、SecureW2が2023年11月より提供を開始したReal-Time Intelligenceが利用可能な製品ということもあるため相性が良いと言えるでしょう。

前提条件

今回の検証では、以下の項目を前提条件としています。

- SecureW2の管理者アカウントをお持ちであること

- アクセスポイントとしてAruba Instant APを使用しており、管理画面にアクセスできる状態であること

- クライアントPCにSecureW2発行のクライアント証明書の配布・登録が済んでいること

- SecureW2にネットワークポリシーが適切に作成されていること

RadSecの動作概要

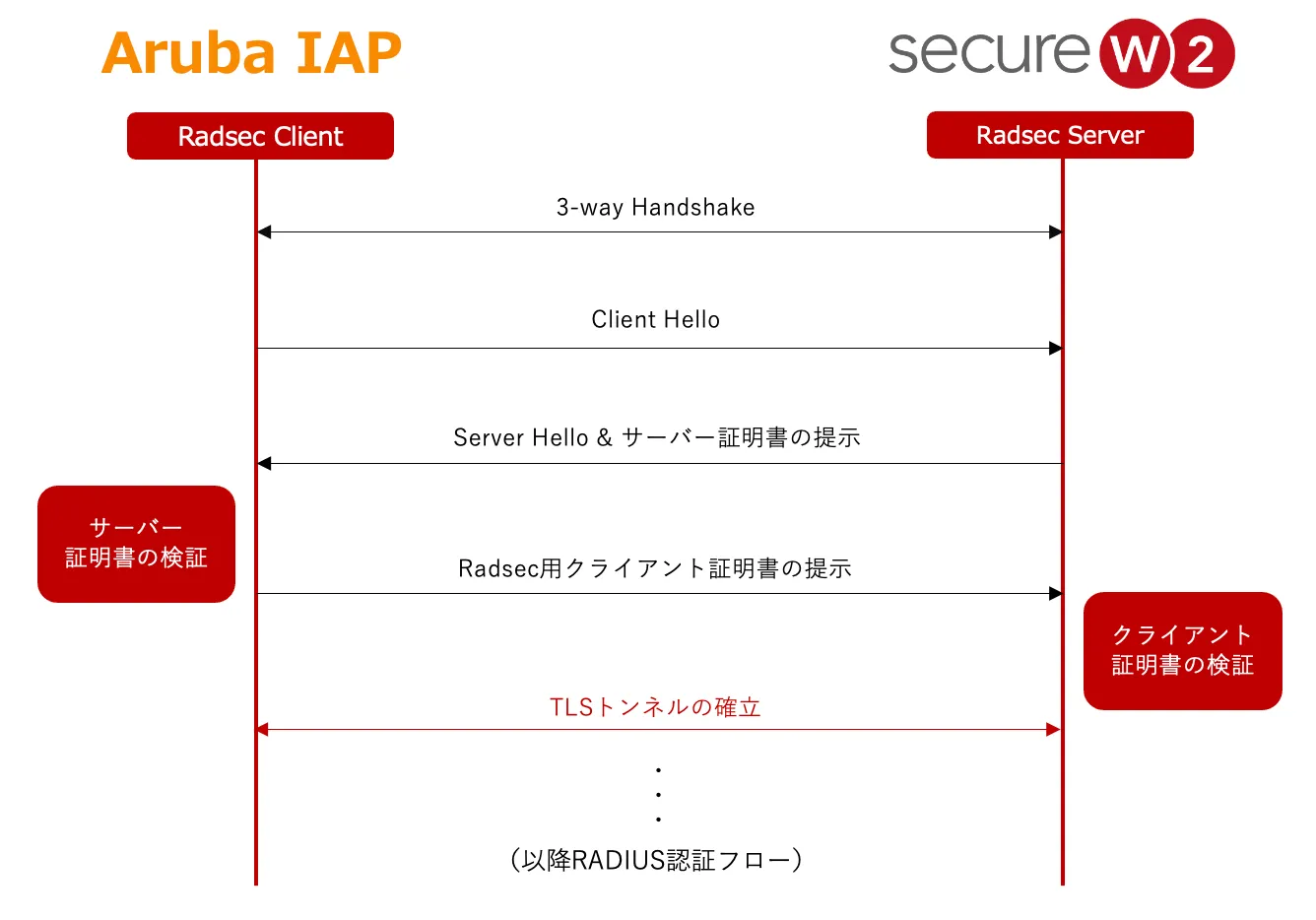

RadSec(RADIUS over TLS)は、トランスポートセキュアレイヤー(TLS)のプロトコルを用いることでRADIUSクライアントからRADIUSサーバーへの認証要求を送信し、認証応答を受け取る際の通信を暗号化する技術です。 以下のようなフローに従って、RADIUSクライアントとRADIUSサーバーの間にTLSトンネルを確立した上で認証情報をやりとりします。

認証のシーケンス図

EAP-TLS認証の流れは次のとおりです。

- TCP 3-way Handshake(SYN, SYN+ACK, ACK) でコネクションを確立

- RADIUSクライアントがRADIUSサーバーに対してClient Helloメッセージを送信

- RADIUSサーバーはClient Helloに対してServer Helloメッセージを送信し、サーバー証明書を提示

- RADIUSクライアントは提示されたサーバー証明書を検証し、有効であればRADIUSサーバーに対してクライアント証明書を提示

- RADIUSサーバーは提示されたクライアント証明書を検証する。有効であればTLSトンネルが確立され、暗号化された通信を開始

ここ以降は通常のRADIUS認証フローに従って認証を行います。

RadSecのメリット

通常のRADIUS認証を利用する場合でも証明書を利用するためセッションハイジャックや中間者攻撃による影響を受けるリスクは低いですが、RadSecを用いることで以下のようなメリットがあります。

- 暗号化された通信:RADIUSサーバーとクライアント間の通信をSSL/TLSで暗号化するため、証明書に含まれる個人情報などの機密情報が傍受されるリスクが減少します。

- 信頼性の向上:SSL/TLSを利用しているため、サーバーとクライアント間の身元が保障されて通信の信頼性が向上します。

- シンプルな設定:RadSecはTCPを利用しているため、ファイアウォールやNAT(ネットワークアドレス変換)を通過しやすく設定が比較的容易です。

- 堅牢なセキュリティ:RadSecは最新のセキュリティ標準に基づいており、既存のRADIUSプロトコルよりも堅牢なセキュリティを提供します。

作業詳細

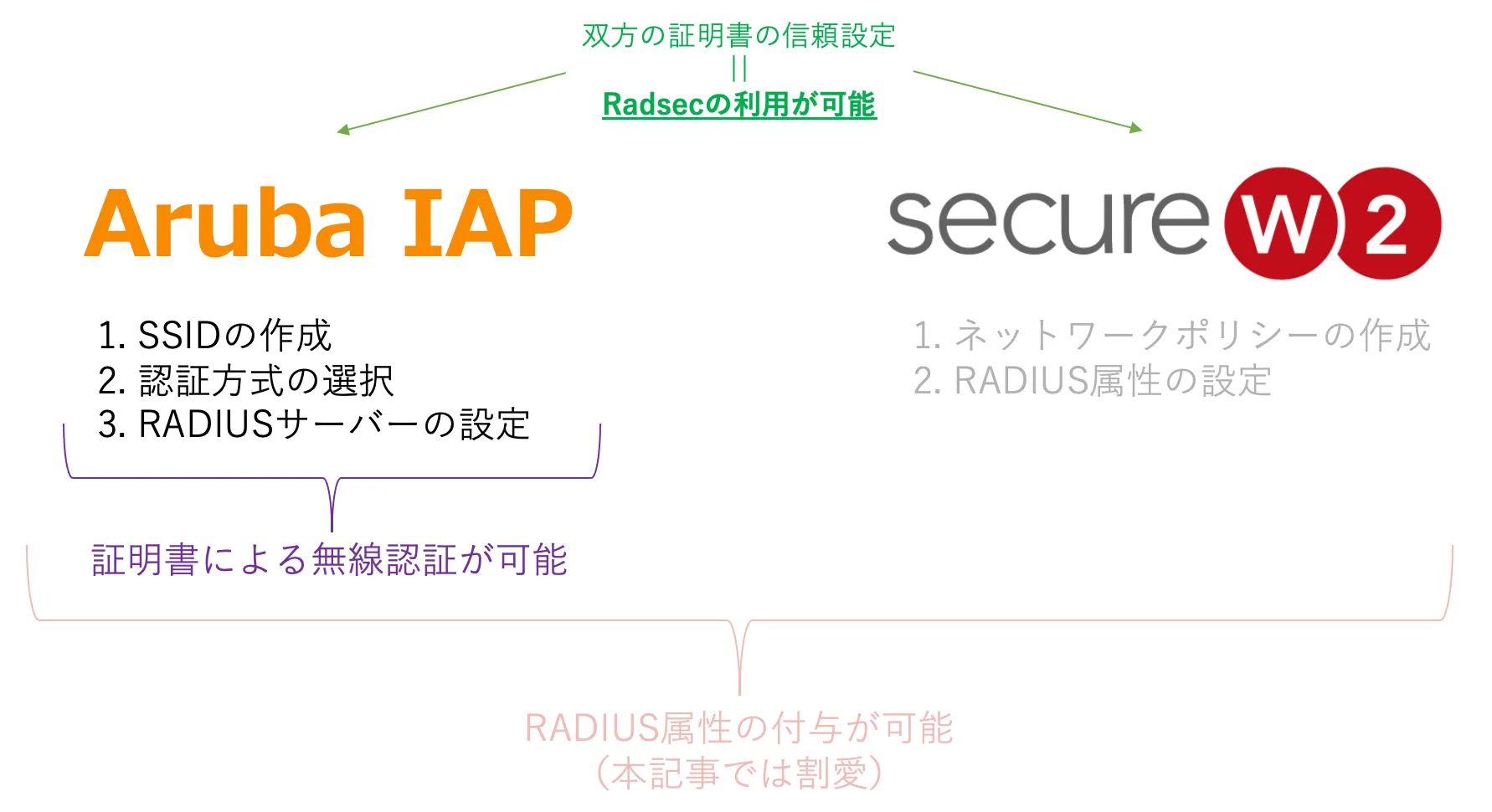

主な作業内容は、Aruba Instant APとSecureW2でそれぞれ次の通りです。

基本的なAruba Instant APとSecureW2の無線LAN利用設定に加えて、双方の証明書を信頼させる設定を行うことでSecureW2をクラウドRADIUSサーバーとしてご利用いただく際の通信内容を暗号化することができます。この記事では割愛しますが、お客様によって認証に加えて認可でもRADIUSを利用されたい場合にはSecureW2のネットワークポリシーに追加の設定を付け加えることで、VLAN IDをはじめとするRADIUS属性やベンダー固有属性(VSA)を認証結果に付与することもできます。

RadSecを利用してRADIUS認証を行う場合の設定

SecureW2の設定

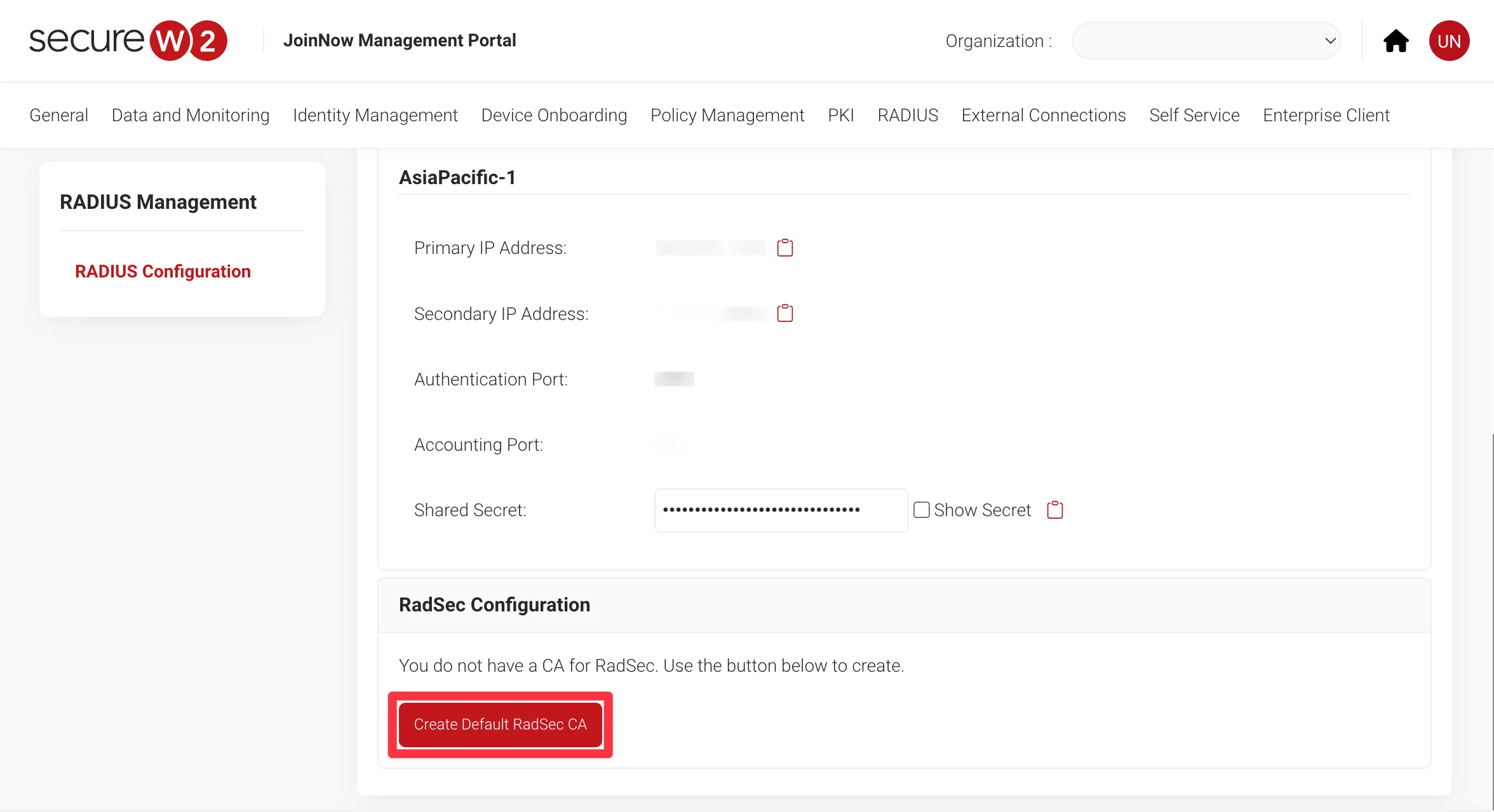

まずはSecureW2上で、RadSec用のサーバー証明書とクライアント証明書を作成していきます。

-

SecureW2の管理コンソールから、RADIUS Management > Configuration

をクリックします。

-

RadSec用のサーバー証明書を作成します。RadSec用のサーバー証明書を作成したことがない場合は、RadSec

ConfigurationのCreate Default RadSec CAをクリックしてRadSec用のサーバー証明書を作成します。

-

作成できたら、RadSec用のサーバー証明書をダウンロードします。

-

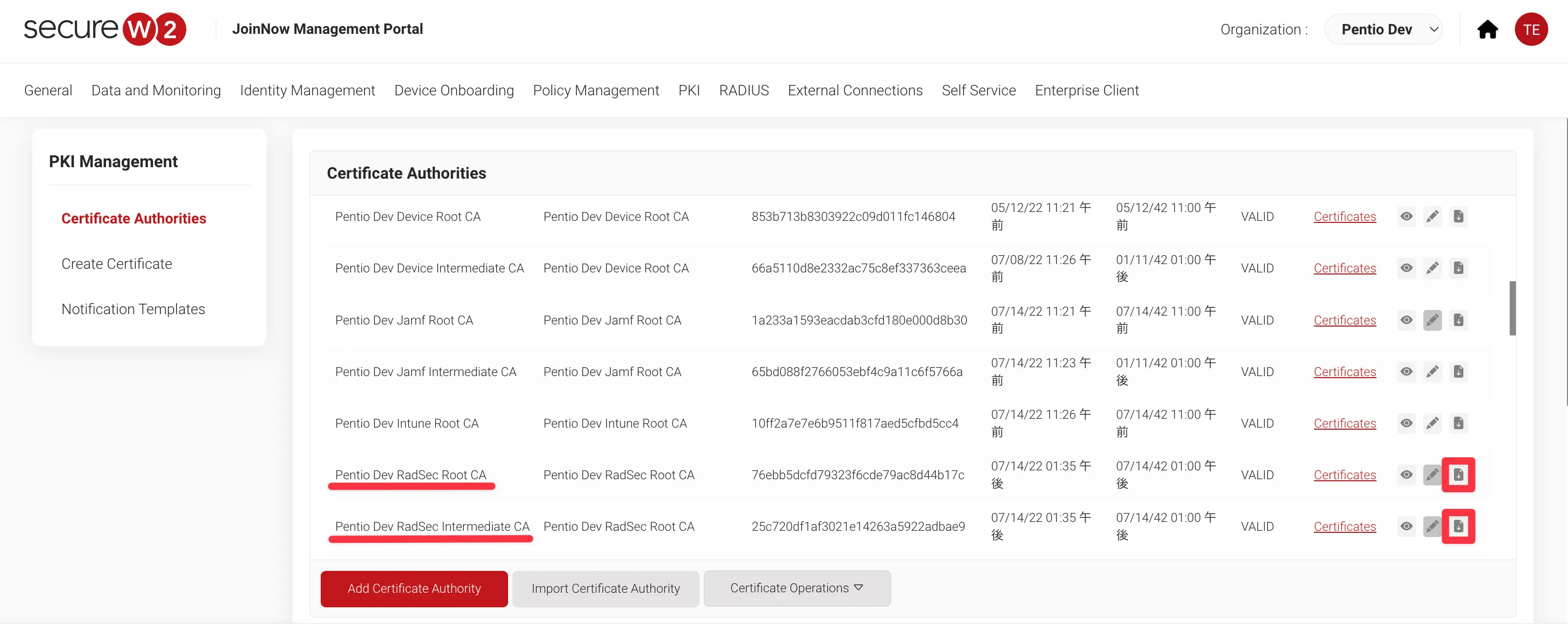

サーバー証明書を作成した時、Certificate

Authoritiesに自動でRadSec用のルート認証局と中間認証局が作成されています。右側のアイコンをクリックして二つの認証局をダウンロードしてください。

-

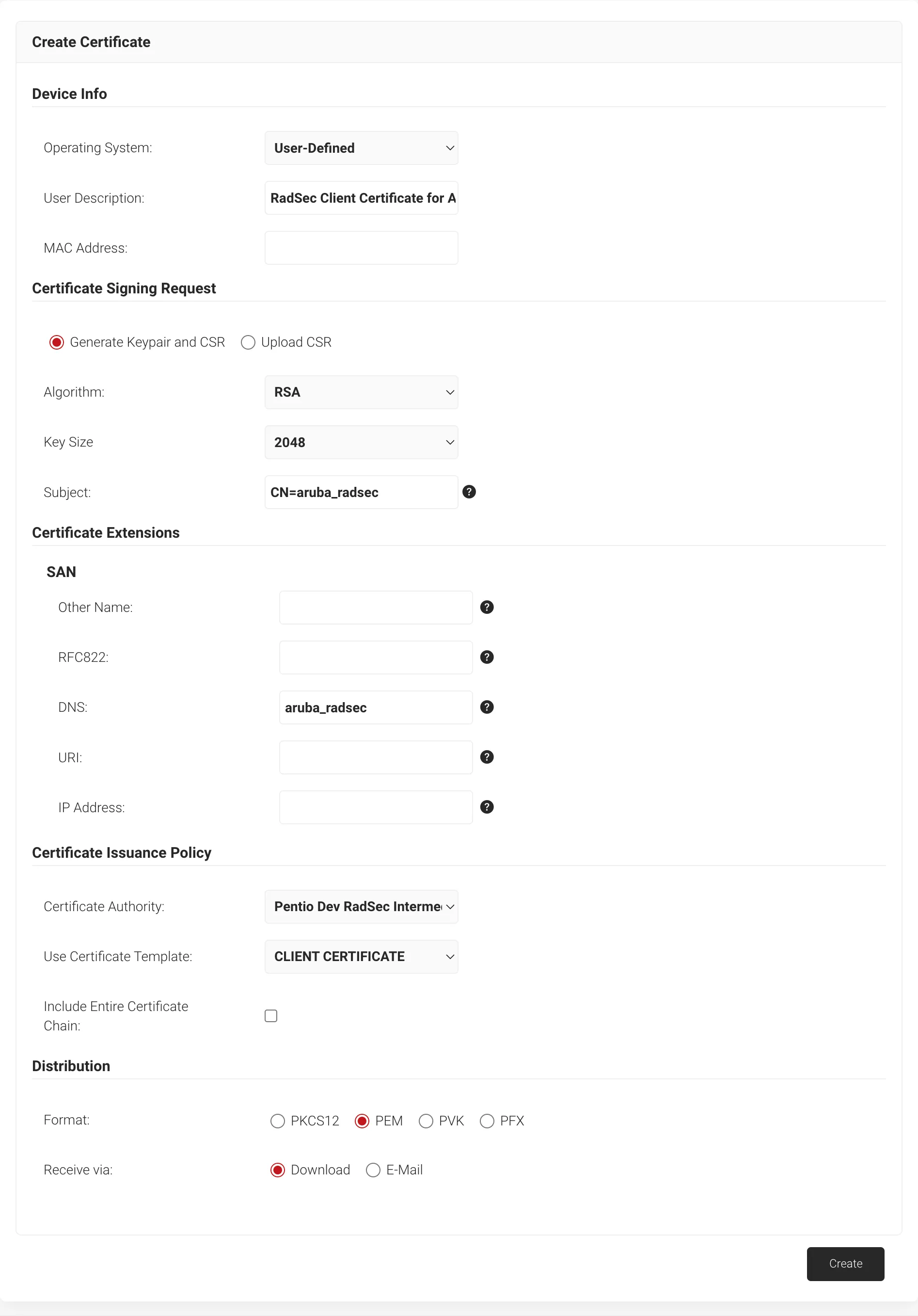

PKI Management > Create Certificateでクライアント証明書を作成します。以下の画像を参考に設定値を入力し、完了したらCreateでクライアント証明書を作成します。

※ Certificate Authorityは作成されたRadSec Intermediate CAを選択し、pemファイル形式でダウンロードしてください。

Arubaの設定

Aruba上ではRADIUSサーバーの設定とSSIDの作成を行います。

-

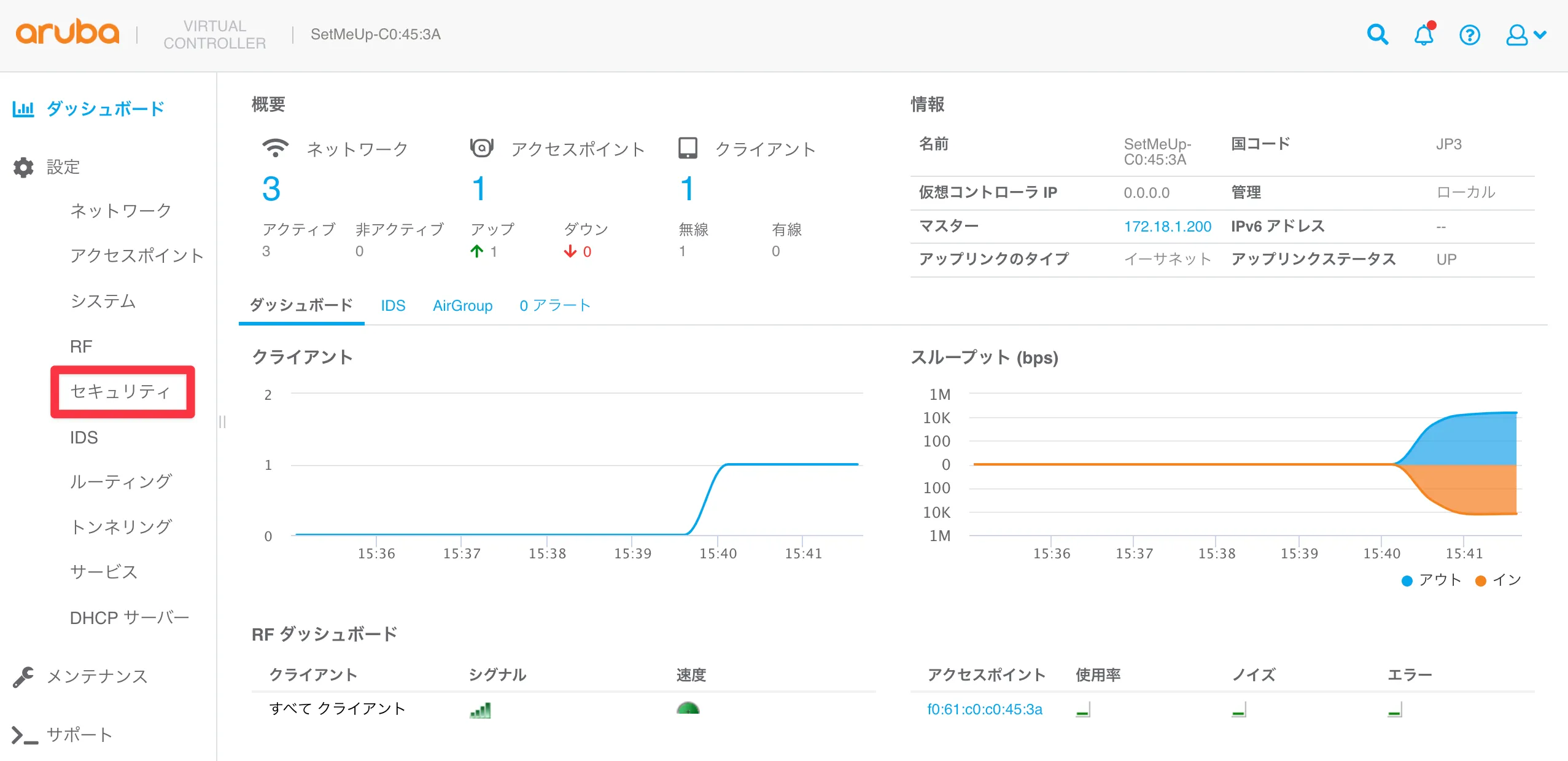

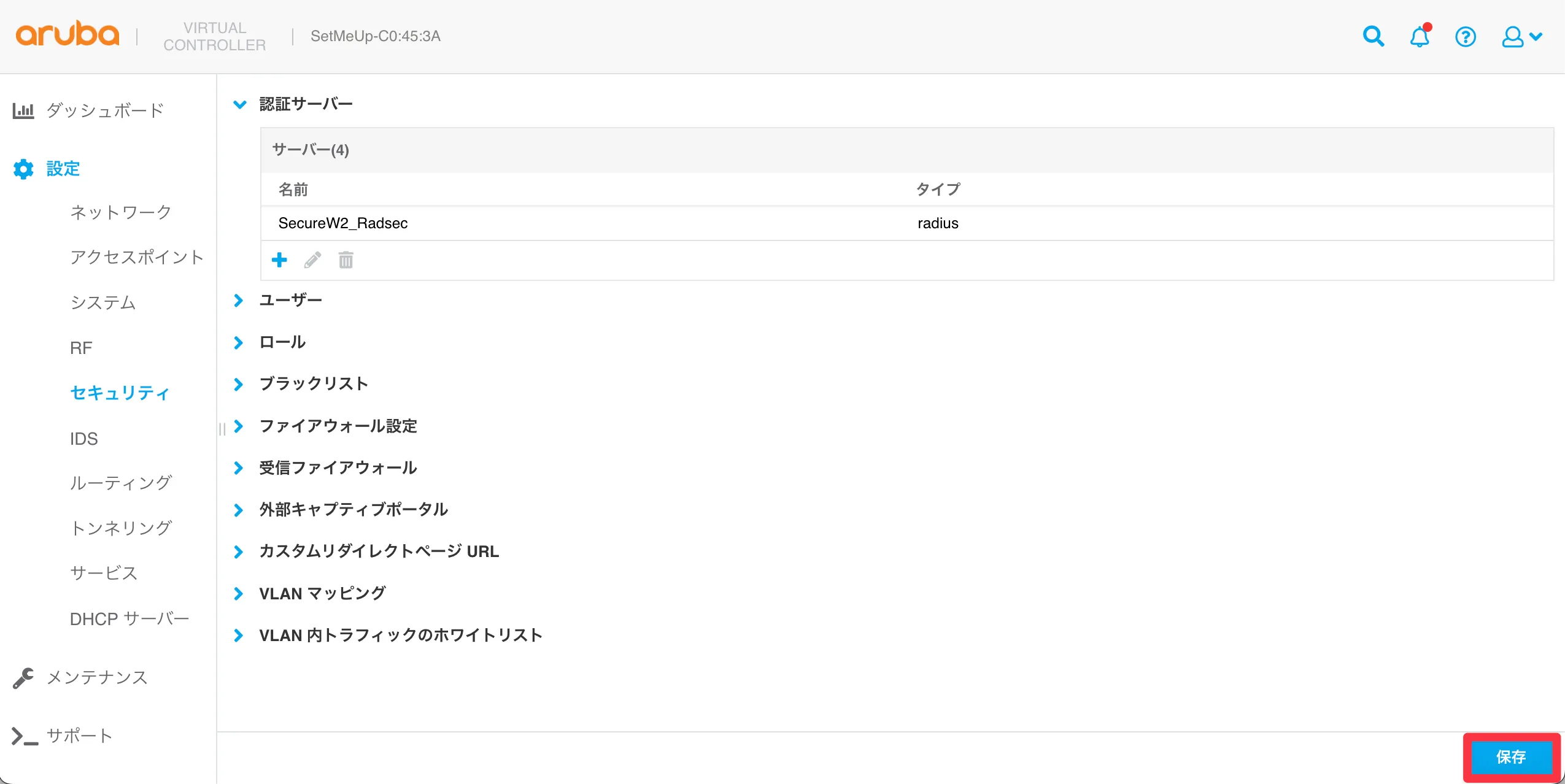

Arubaに管理コンソールから、左のタブにある セキュリティ

をクリックします。

-

認証サーバーの [+] をクリックします。

-

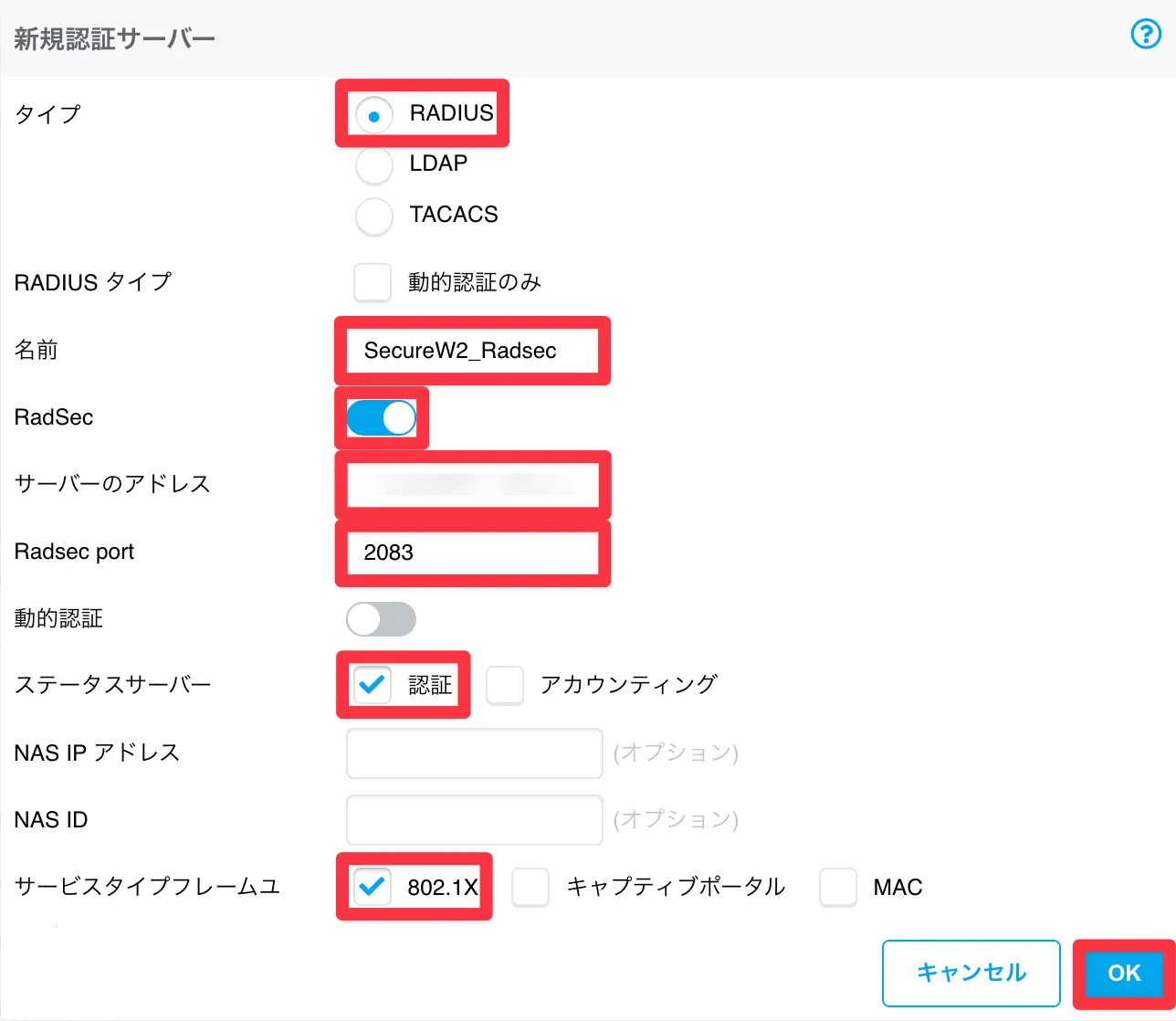

新規認証サーバーを以下のように設定したら、[ OK ]

をクリックします。

項目名 設定値 タイプ 【RADIUS】(選択) 名前 例: SecureW2_RadSec RadSec トグルをオンにする サーバーのアドレス SecureW2のHost name Radsec port 2083 ステータスサーバー "認証"に☑︎ サービスタイプフレームユーザー "802.1X"に☑︎

- 保存をクリックしてRADIUSサーバーの登録は完了です。

-

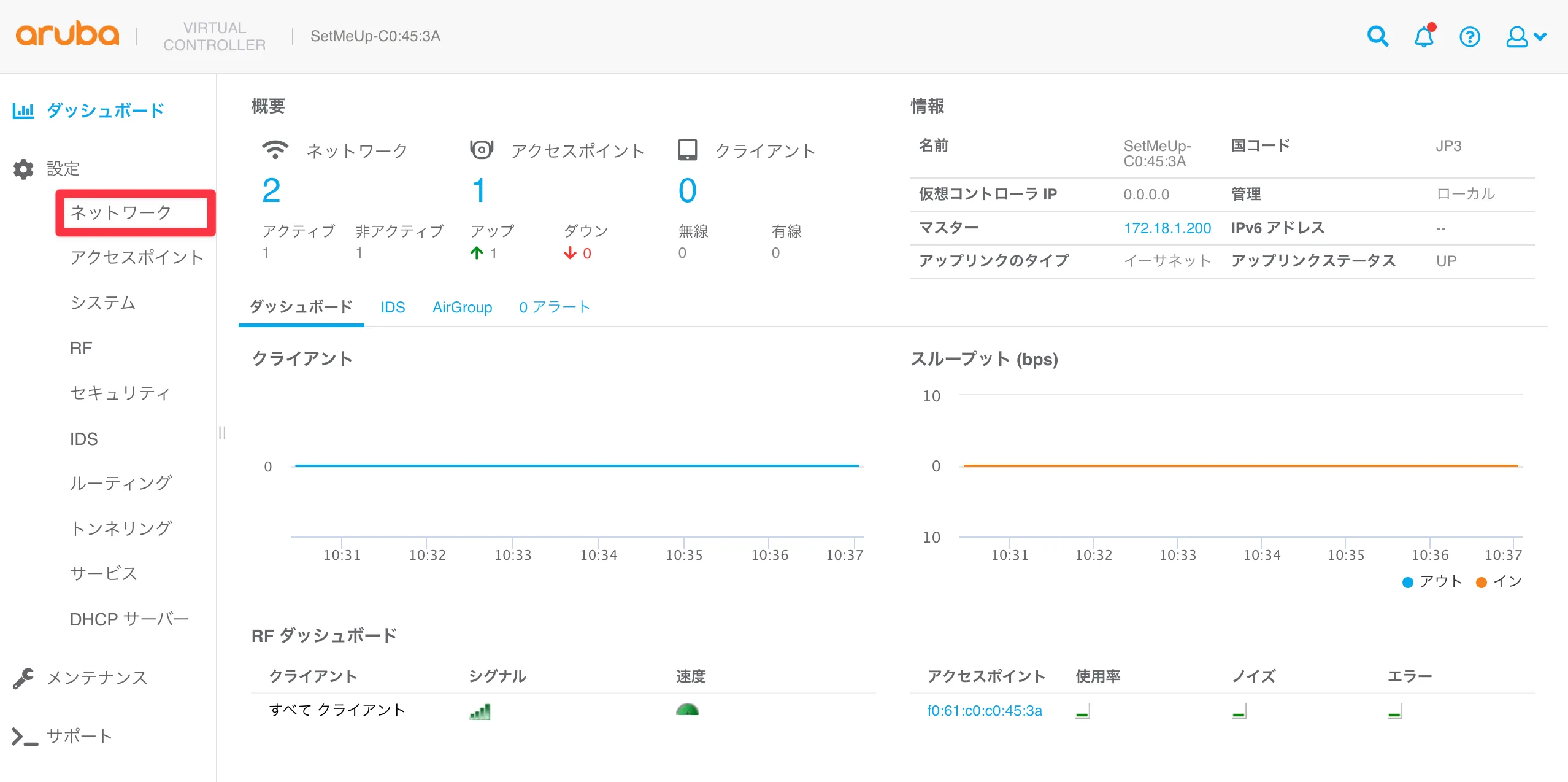

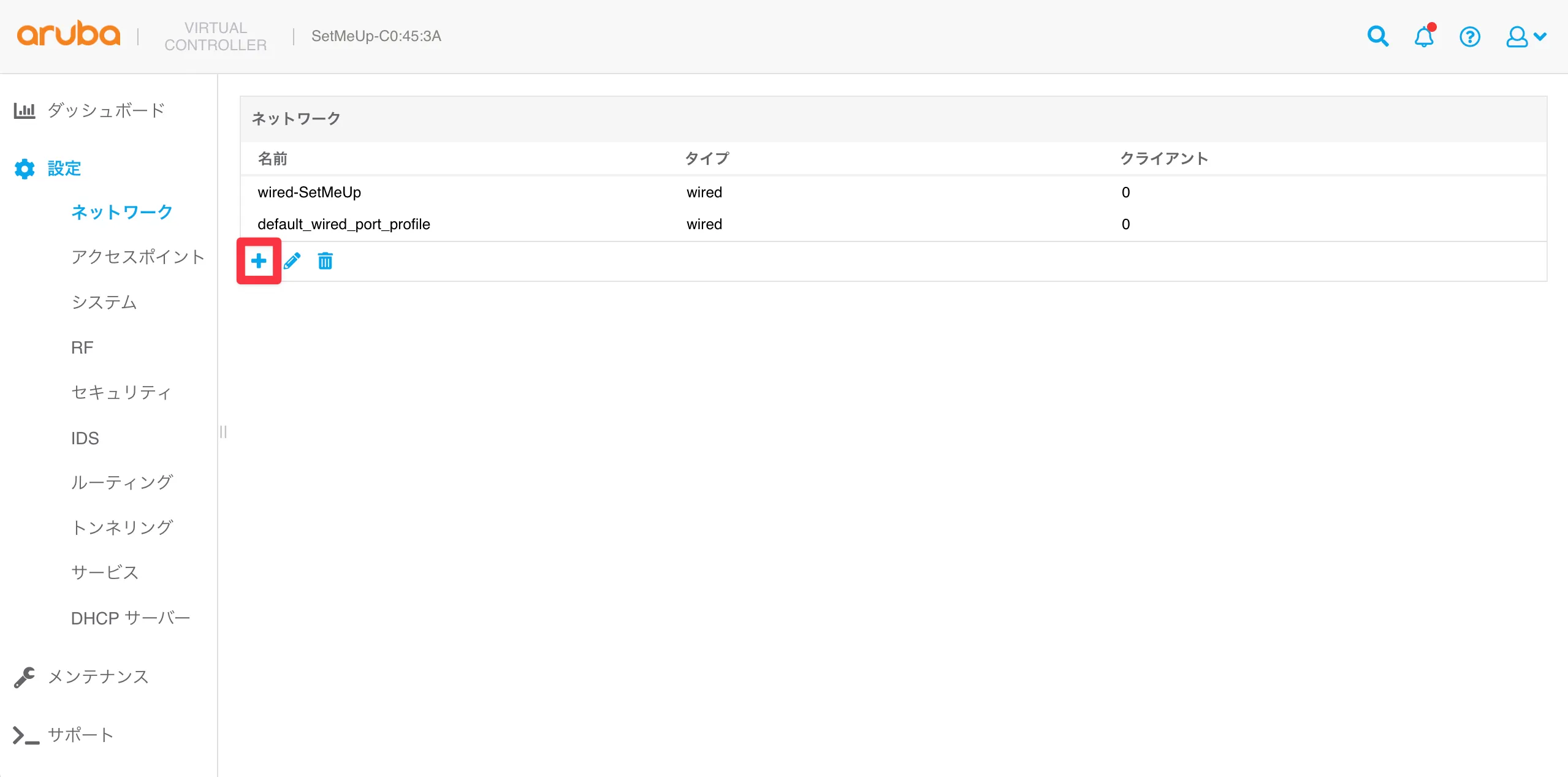

次はSSIDを作成します。左のタブから 設定 > ネットワークをクリックします。

-

画像の [+]をクリックします。

-

SSIDに任意の名前を設定し、次へをクリックします。

-

VLANの設定です。特別な設定がなければ次へをクリックします。

-

セキュリティの設定です。以下の表に従い、各項目のプルダウンを設定します。

項目名 設定値 セキュリティレベル 【エンタープライズ】(選択) キー管理 【WPA2-エンタープライズ】(選択) 認証サーバー1 【例: SecureW2_RadSec】(選択)

-

アクセスルールの設定です。特に変更がなければ終了をクリックしてArubaの設定は完了です。

証明書の登録

RadSecを利用するためには、証明書を利用してお互いを検証しあう必要があります。そのため、最後に証明書を信頼させる設定を行います。

-

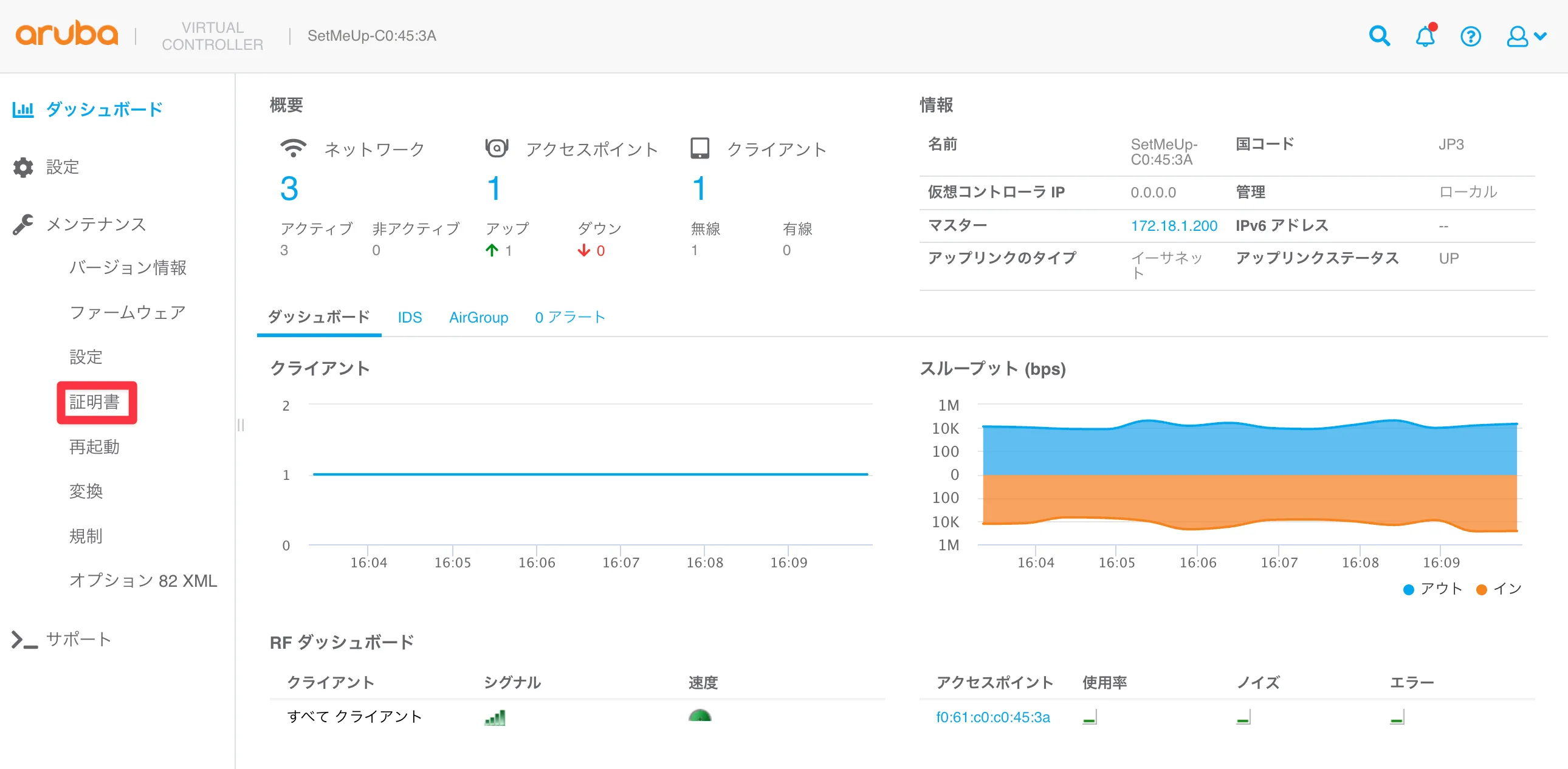

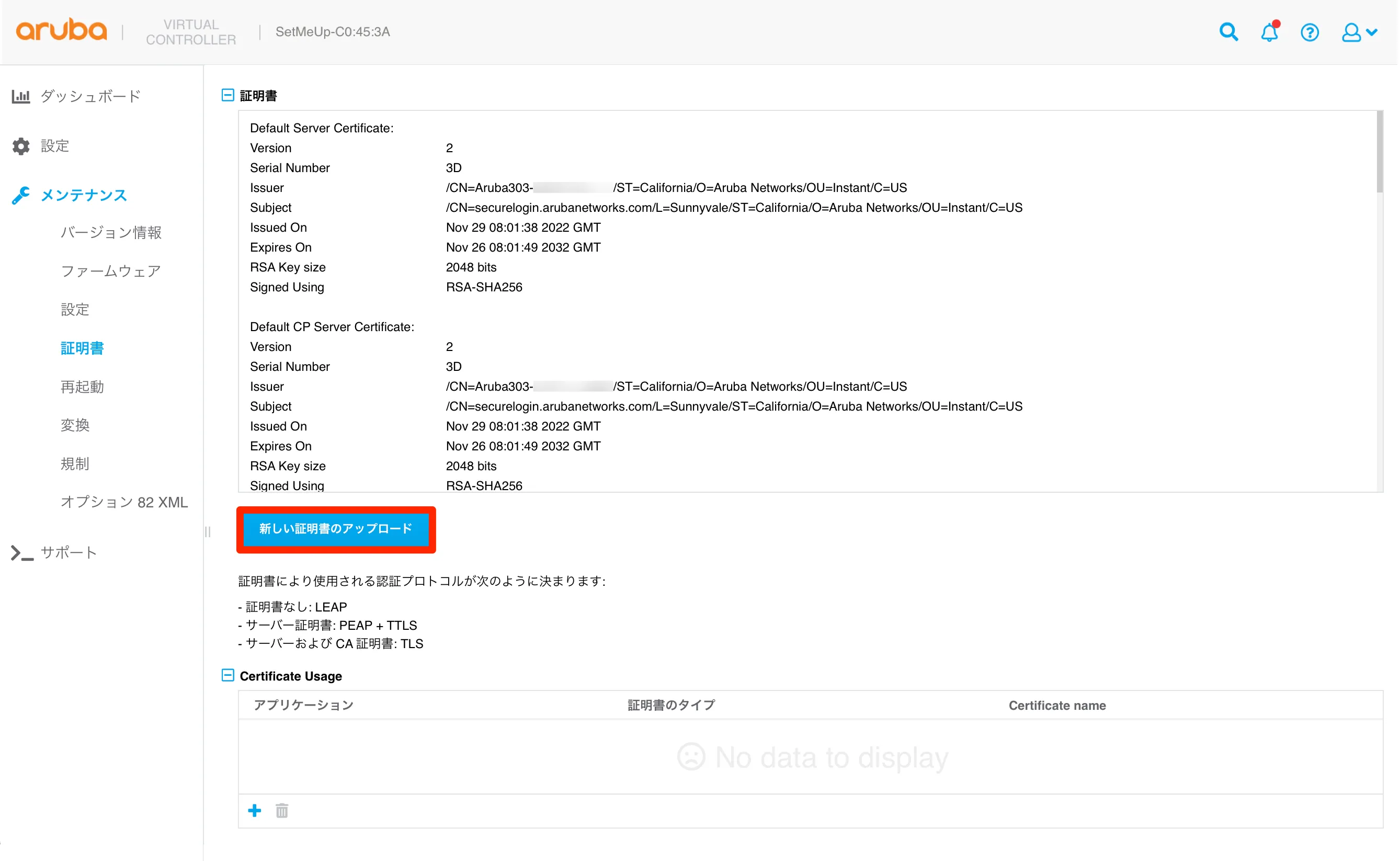

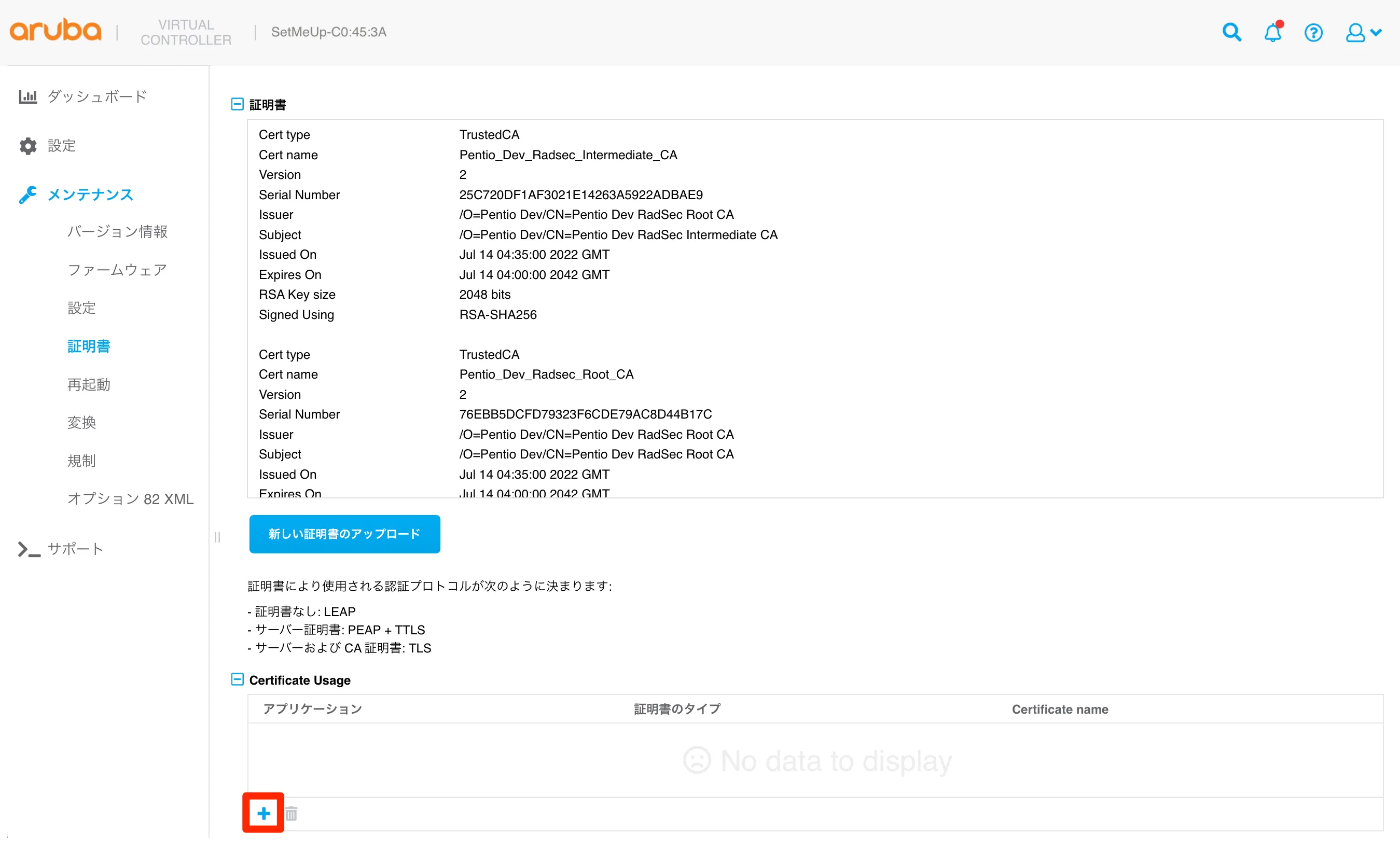

各種証明書をアップロードします。左のタブから

メンテナンス > 証明書をクリックします。

- 新しい証明書のアップロードをクリックして各種証明書をArubaにアップロードしていきます。

-

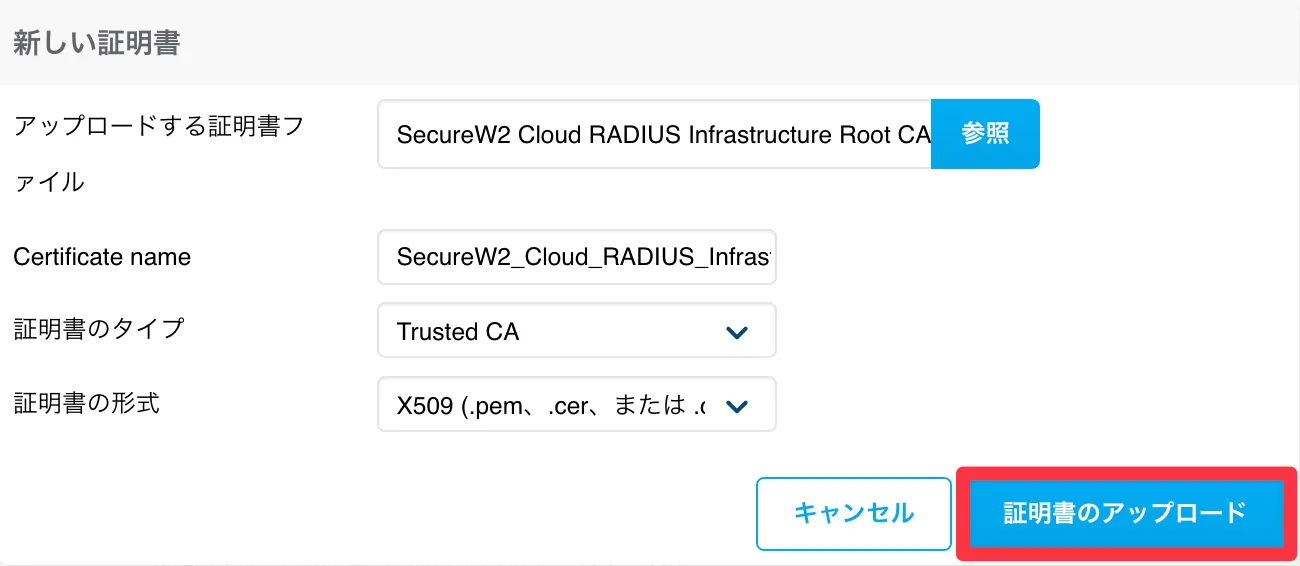

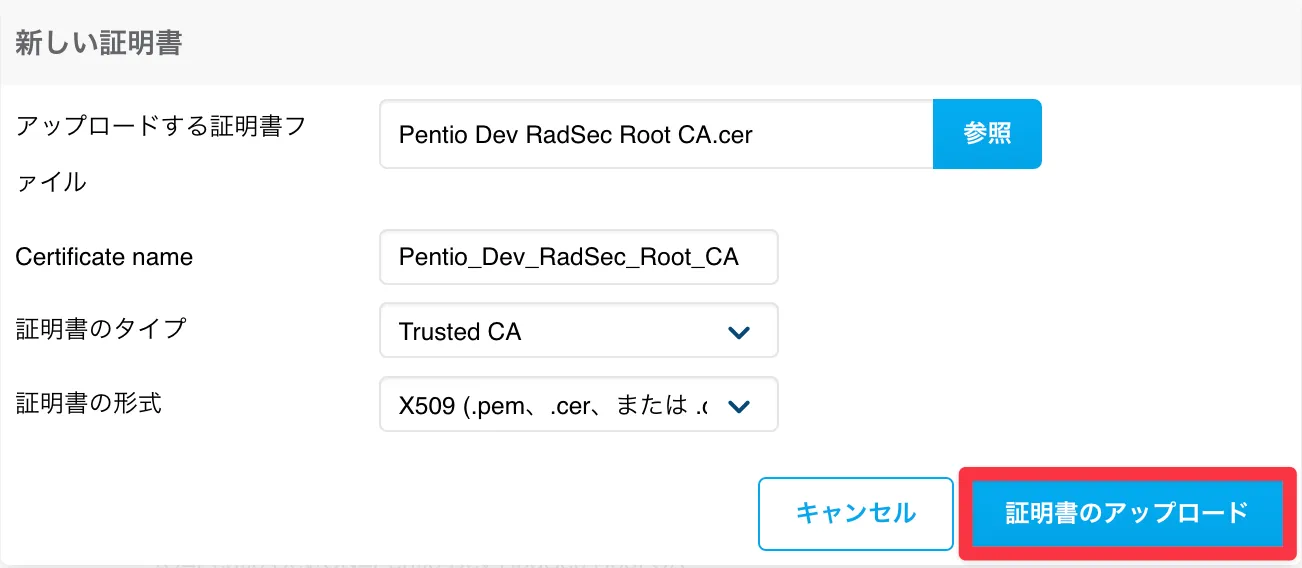

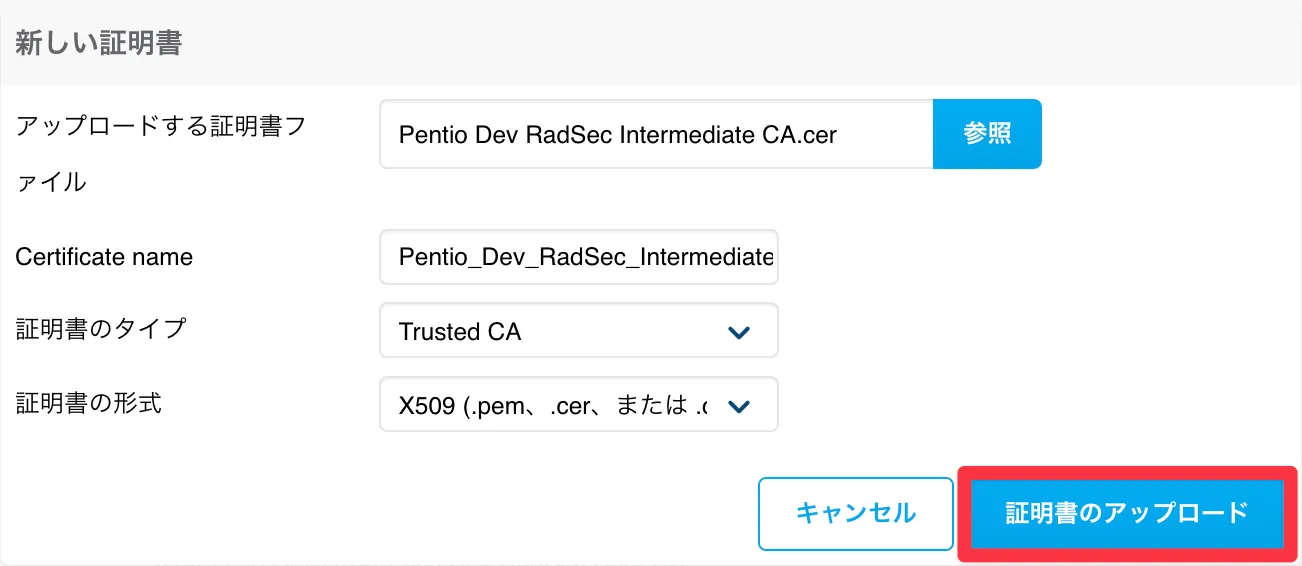

最初に、先ほどダウンロードしたRadSec用サーバー証明書とクライアント証明書を発行したRadSec用中間証明書とそのルート証明書の3つをアップロードします。

以下の表を参考にして画像のように設定を行ってください。

項目名 設定値 アップロードする証明書ファイル 【SecureW2 Cloud RADIUS Infrastructure Root CA.cer】(選択) Certificate name 例: SecureW2_Cloud_RADIUS_Infrastructure_Root_CA 証明書のタイプ 【Trusted CA】(選択) 証明書の形式 【X509】(選択)

項目名 設定値 アップロードする証明書ファイル 【Pentio Dev RadSec Root CA】(選択) Certificate name 例: Pentio_Dev_RadSec_Root_CA 証明書のタイプ 【Trusted CA】(選択) 証明書の形式 【X509】(選択)

項目名 設定値 アップロードする証明書ファイル 【Pentio Dev RadSec Intermediate CA】(選択) Certificate name 例: Pentio_Dev_RadSec_Intermediate_CA 証明書のタイプ 【Trusted CA】(選択) 証明書の形式 【X509】(選択)

-

次は、先ほど作成したAP用のクライアント証明書をアップロードします。以下の表を参考にして画像のように設定を行ってください。

項目名 設定値 アップロードする証明書ファイル 【例: aruba_radsec.pem】(選択) Certificate name 例: aruba_radsec(選択) 証明書のタイプ 【クライアント】(選択) 証明書の形式 【X509】(選択) パスフレーズ クライアント証明書のパスワード パスフレーズの再入力 クライアント証明書のパスワード

-

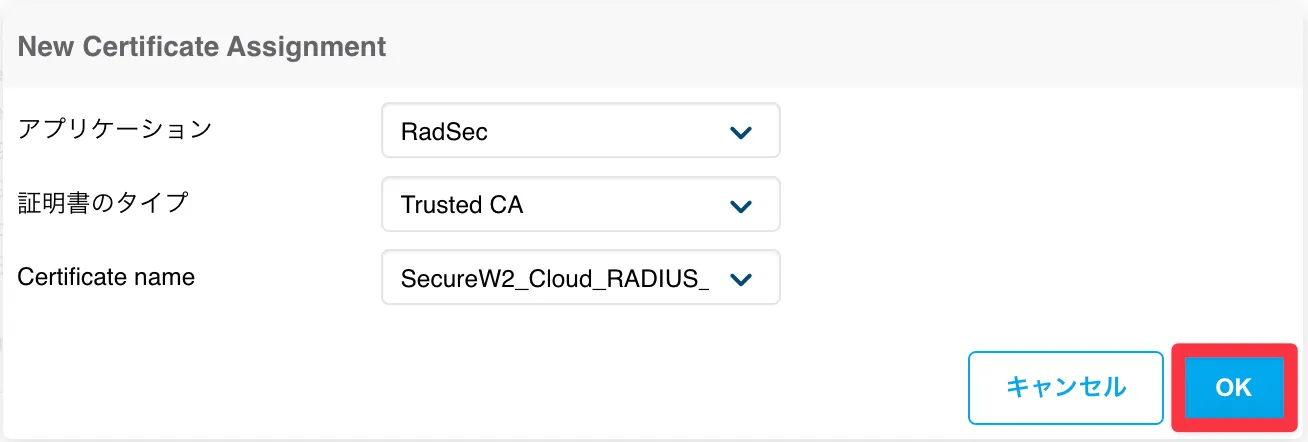

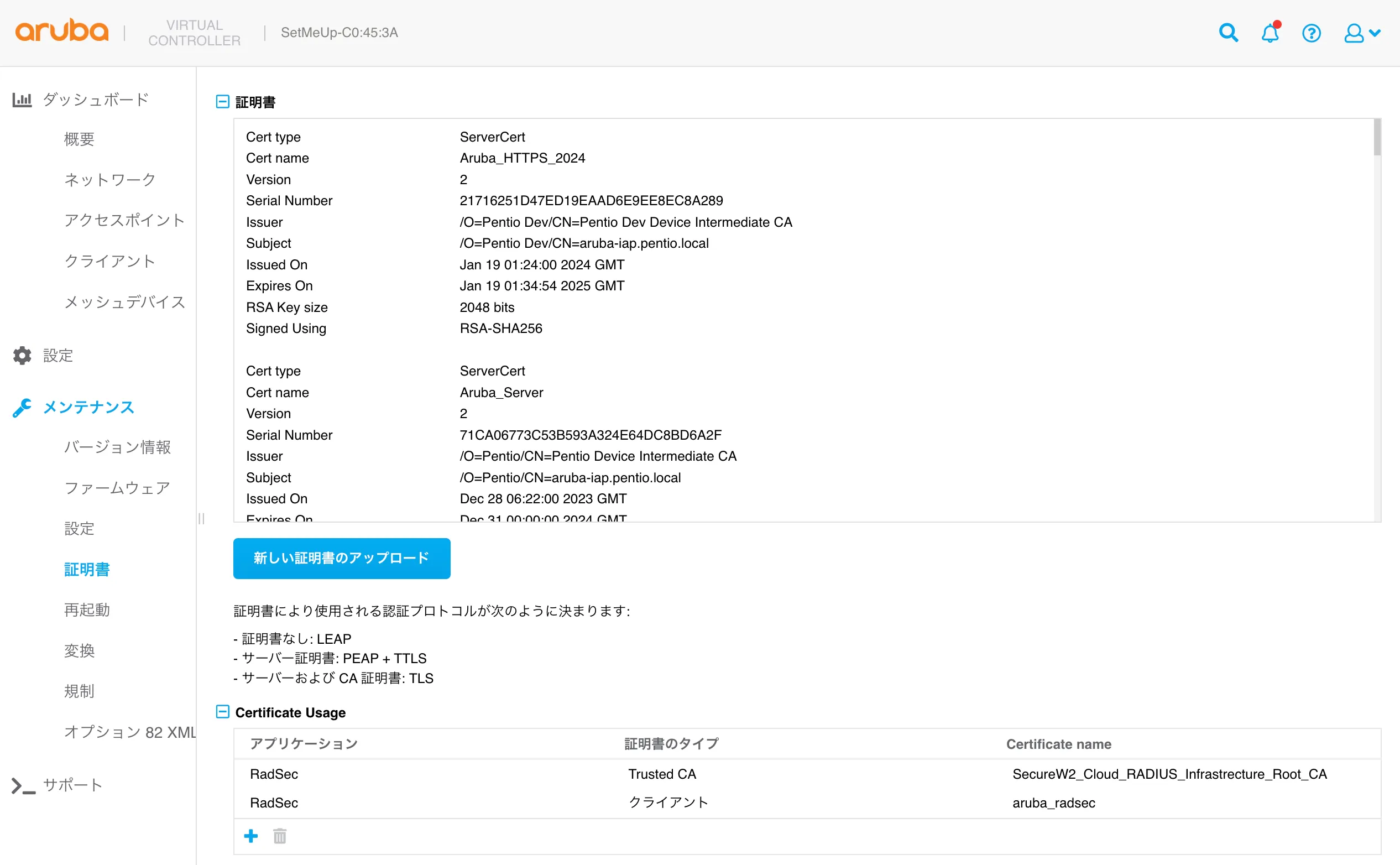

必要な証明書をアップロードしたら、Certificate Usageの [ + ] をクリックします。

-

RadSecの際にSecureW2のRadSec用サーバー証明書を使用するように設定します。以下のように入力したらOKをクリックします。

項目名 設定値 アプリケーション 【RadSec】(選択) 証明書のタイプ 【Trusted CA】 Certificate name 例: SecureW2_Cloud_RADIUS_Infrastructure_Root_CA

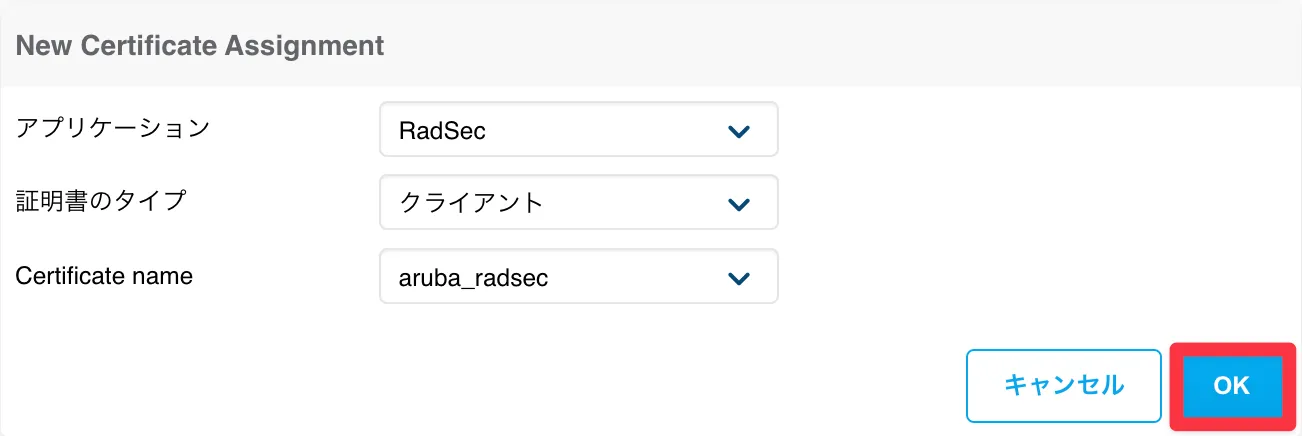

-

同様にAP用のクライアント証明書も以下のように設定します。

項目名 設定値 アプリケーション 【RadSec】(選択) 証明書のタイプ 【クライアント】(選択) Certificate name 例: aruba_radsec

-

ここまでで設定は終了です。以上で証明書を信頼させることができました。

通常のRADIUS認証を利用する場合の設定

通常のRADIUS認証やユーザーベースでネットワークを動的に制御するDynamic VLANの設定方法については別記事の「Aruba IAPの無線認証にSecureW2のクラウドRADIUSを利用する」をご覧ください。

動作確認

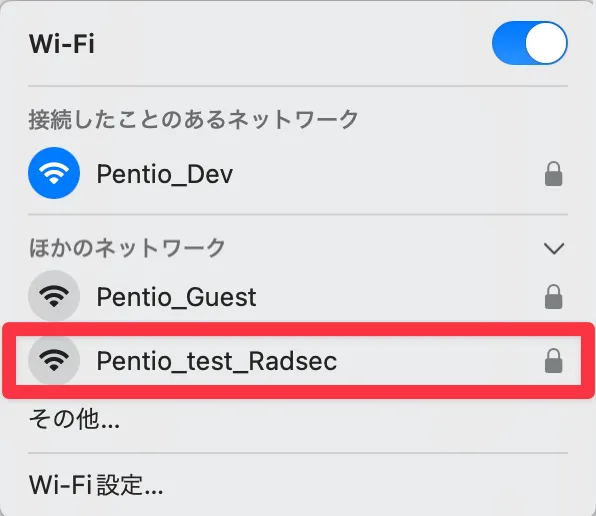

-

Wi-Fi一覧から先ほど作成したSSIDのWi-Fiを選択します。

-

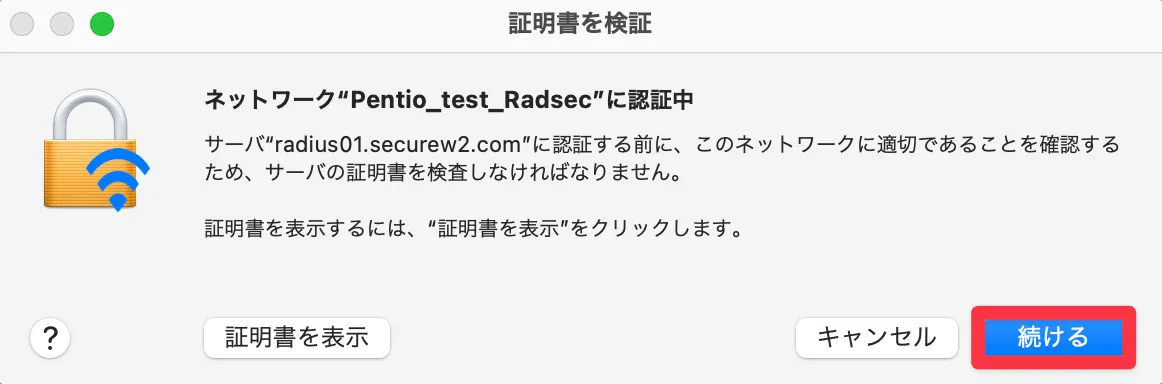

証明書の選択画面が出てきたら、認証に使用する証明書を選択し、OKをクリックします。

-

以下のようなウィンドウが表示されたら、続けるをクリックします。

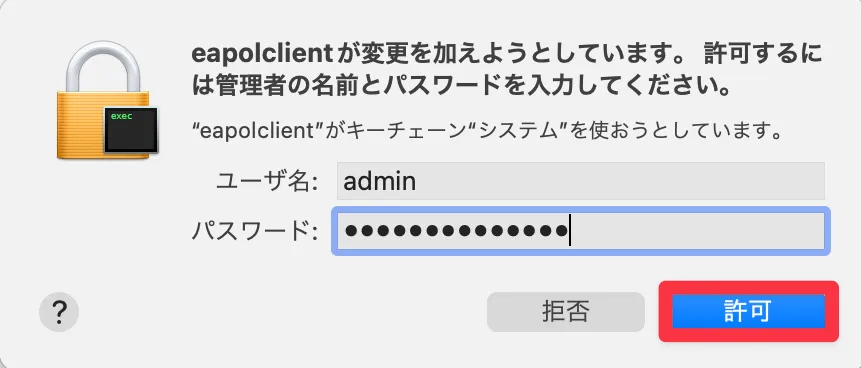

-

以下のようなウィンドウが表示されたら、PC管理者のユーザー名とパスワードを入力して許可します。

-

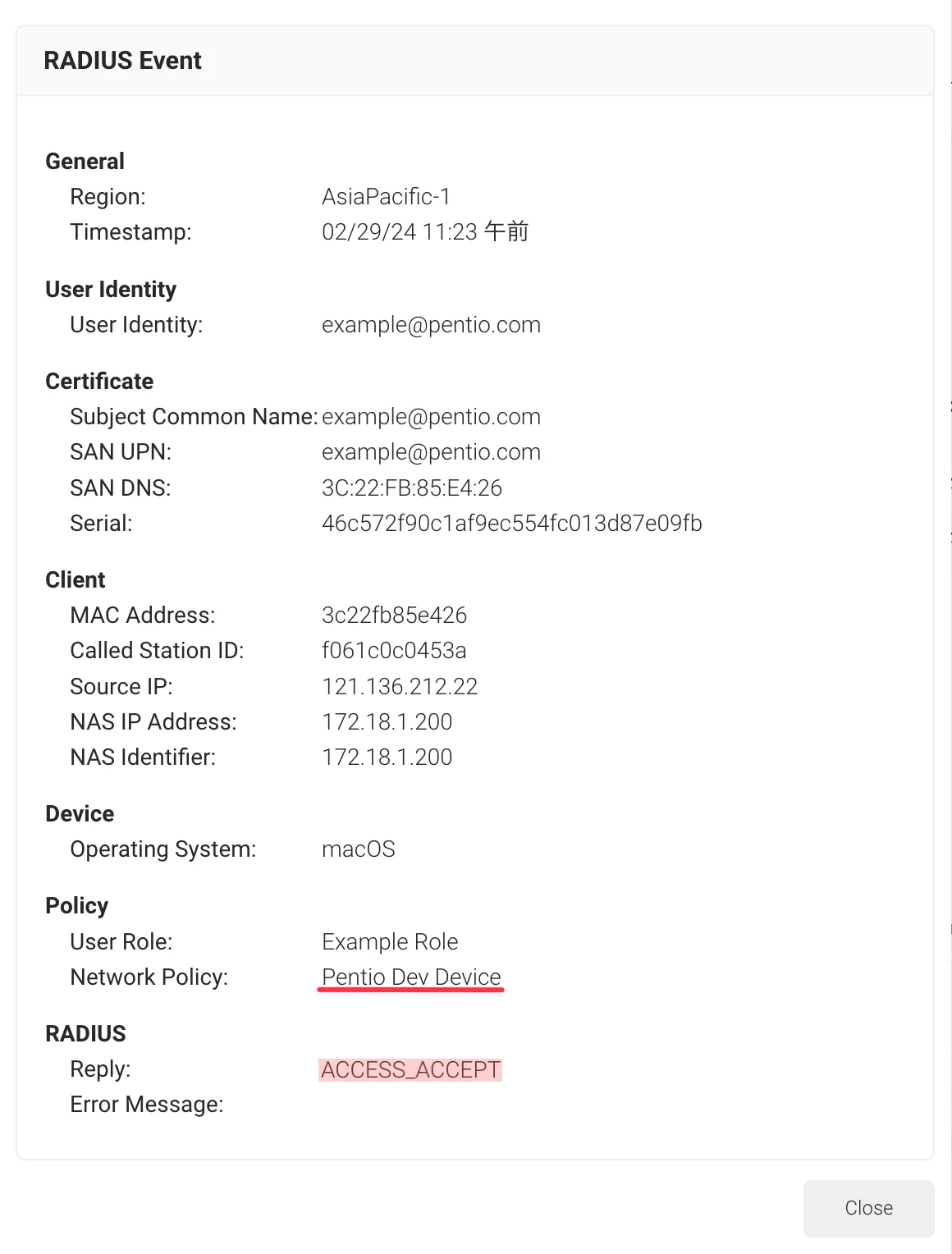

作成した無線LANへの接続ができたことが確認できました。

SecureW2の管理画面からも、ネットワークポリシー「Pentio Dev Device」に基づいて「Pentio_test_Radsec」への接続が許可されたことが確認できました。

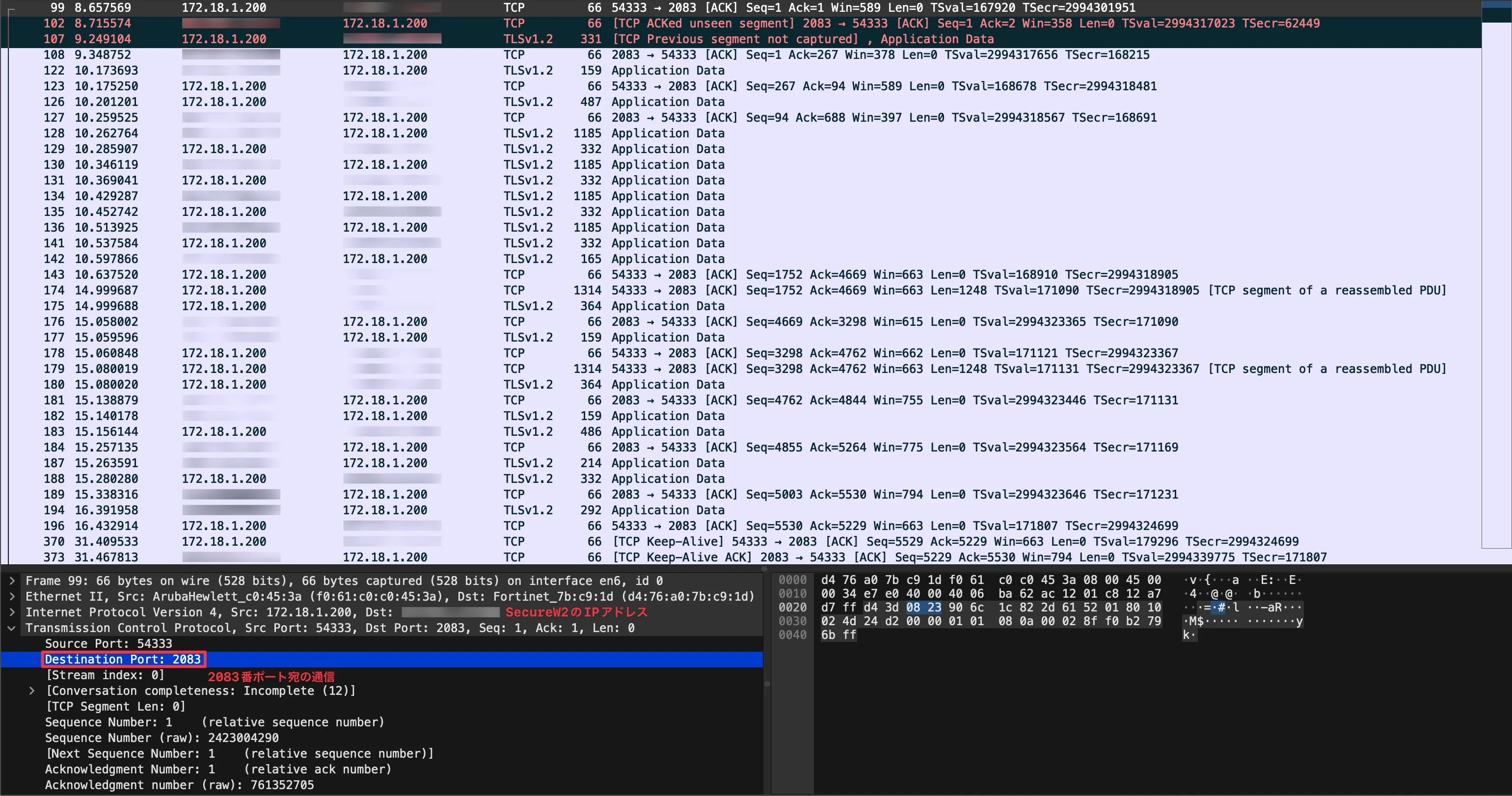

パケットキャプチャでもSecureW2のRadSecサーバーの2083番ポート宛の通信が暗号化されていることが確認できます。

おわりに

本記事では、Aruba Instant APの無線LAN認証にSecureW2のRADIUSサーバーを利用する際にRadSecを利用することで、TLSによって認証情報を暗号化したうえでセキュアにRADIUS認証を行う方法について検証を行いました。

ArubaはRadSecに対応している数少ない無線アクセスポイント製品です。クラウド型RADIUSであるSecureW2ではインターネットを介して認証を行うため、企業によっては高いセキュリティ・プライバシー保護が要求されるケースも少なくありません。そこでRadSecを利用することにより、認証情報のやり取りを暗号化し秘匿することで、企業のコンプライアンスポリシーに照らした運用にも柔軟に対応することが可能です。また、RadSecは最新のセキュリティ標準に基づいたプロトコルであり、今後も安心してご利用いただくことが出来ます。

またSecureW2のRadSecでは上記に加え、Real-Time IntelligenceによるIDaaSやMDMと連動した動的なネットワークアクセス制御が実現できることもメリットの一つです。ぜひ物理アプライアンスの要らないAruba IAPとSecureW2の導入を併せて検討してみてはいかがでしょうか。以上で「Aruba IAPとSecureW2でRadSecを利用した無線認証を行う」検証レポートを終わります。

参考

本記事で使用した機種のスペックシート

| 機種名 | AP-303 | AP-505 | AP-610 |

|---|---|---|---|

| 無線規格 | IEEE 802.11n (2.4GHz) IEEE 802.11ac Wave2 (5GHz) | IEEE 802.11ax(Wi-Fi6)対応 | IEEE 802ax(Wi-Fi6E)対応 |

| 無線アンテナ | 2×2:2 | ||

| ネットワークインターフェース | 1Gポート×1 (PoE / 802.3az EEE) | 1Gポート×1 (PoE+ / 802.3az EEE) | 2.5Gポート×1 (PoE+ / 802.3az EEE) |

| 設置場所 | 屋内 | ||

| サイズ | 150×150×35mm | 160×161×37mm | 160×160×39mm |

| 重量 | 260g | 500g | 520g |

| データシート | データシート | データシート | データシート |

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- ArubaコントローラとSecureW2の連携

- Aruba AP635(630シリーズ) 特徴

- SecureW2クラウドRADIUSの機能

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。