Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

BYOD端末やMDM管理対象外の端末に無線LAN認証用の証明書を配布する方法 Cisco Meraki編

概要

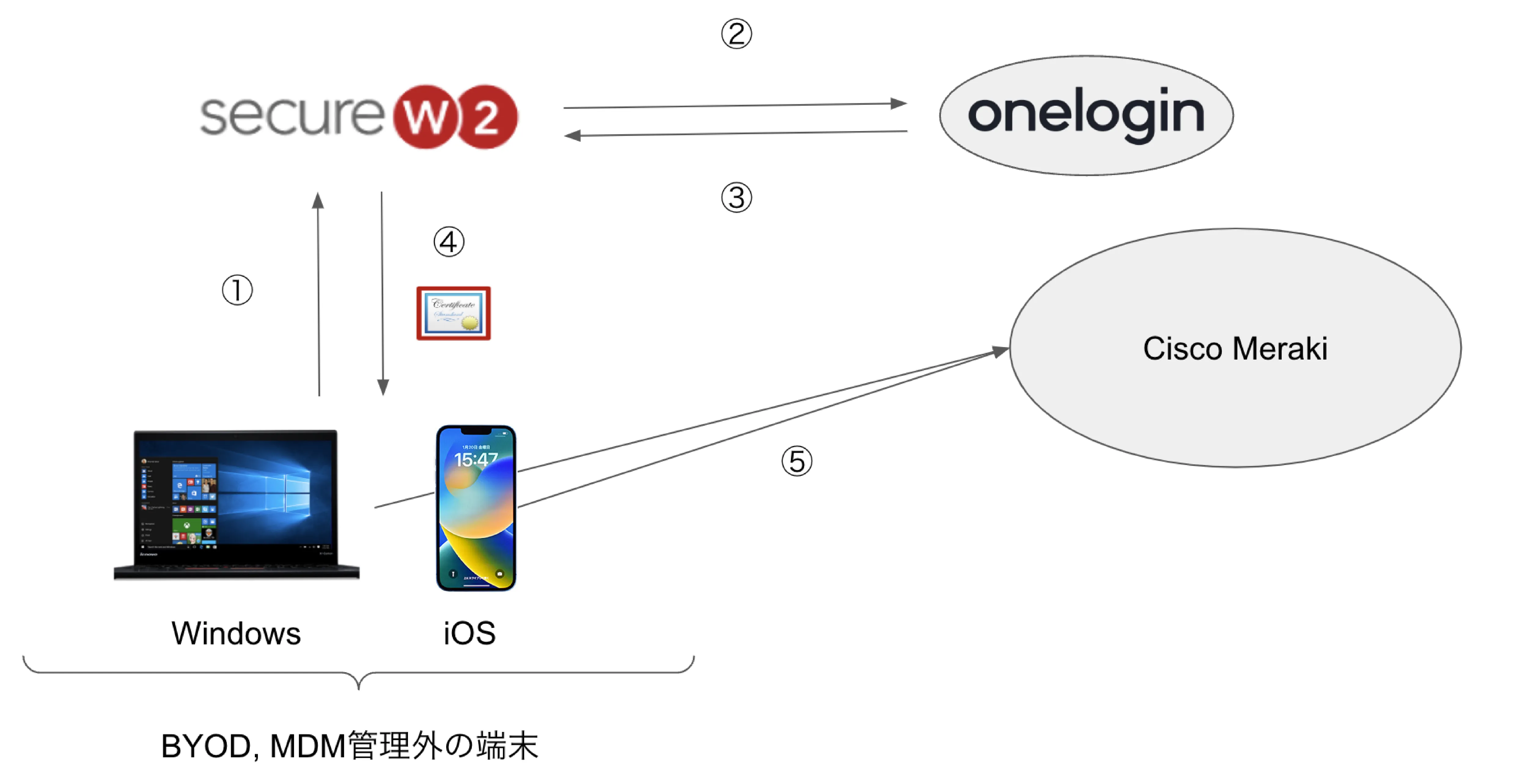

このドキュメントでは、BYOD端末、あるいはMDM管理対象外の会社管理端末に無線LAN認証用の証明書を配布する方法をご説明します。

SecureW2を使えば、社員が持ち込んだ個人デバイスや協業者の端末の無線LAN認証を、OneLoginなどのIdpと連携して証明書で認証を行うことができます。

このドキュメントで想定する環境

- IdP:OneLogin

- 無線LAN:Cisco Meraki

- 証明書配布サービス:SecureW2 JoinNow

本構成における証明書配布 & 利用イメージを下図に示します。

① : エンドユーザーがSecureW2に証明書発行を依頼する

② :

SecureW2 は 認証をOneLogin に委任し、エンドユーザーはOneLogin

で認証を行う

③ :

正常に認証されると、ユーザーの識別情報がSecureW2に送られる

④ :

SecureW2は受け取った情報でクライアント証明書を発行し、エンドユーザーに配布する

⑤ :

エンドユーザーは、受け取った証明書で無線LANに接続できるようになる

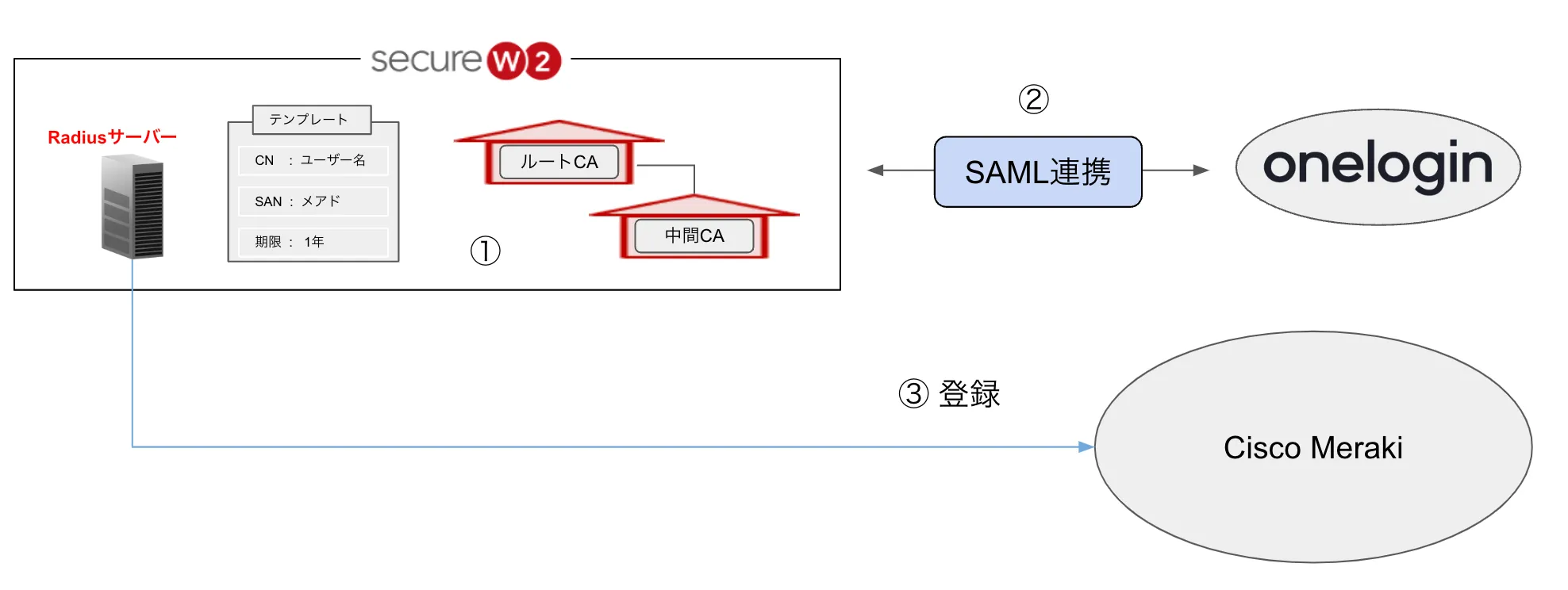

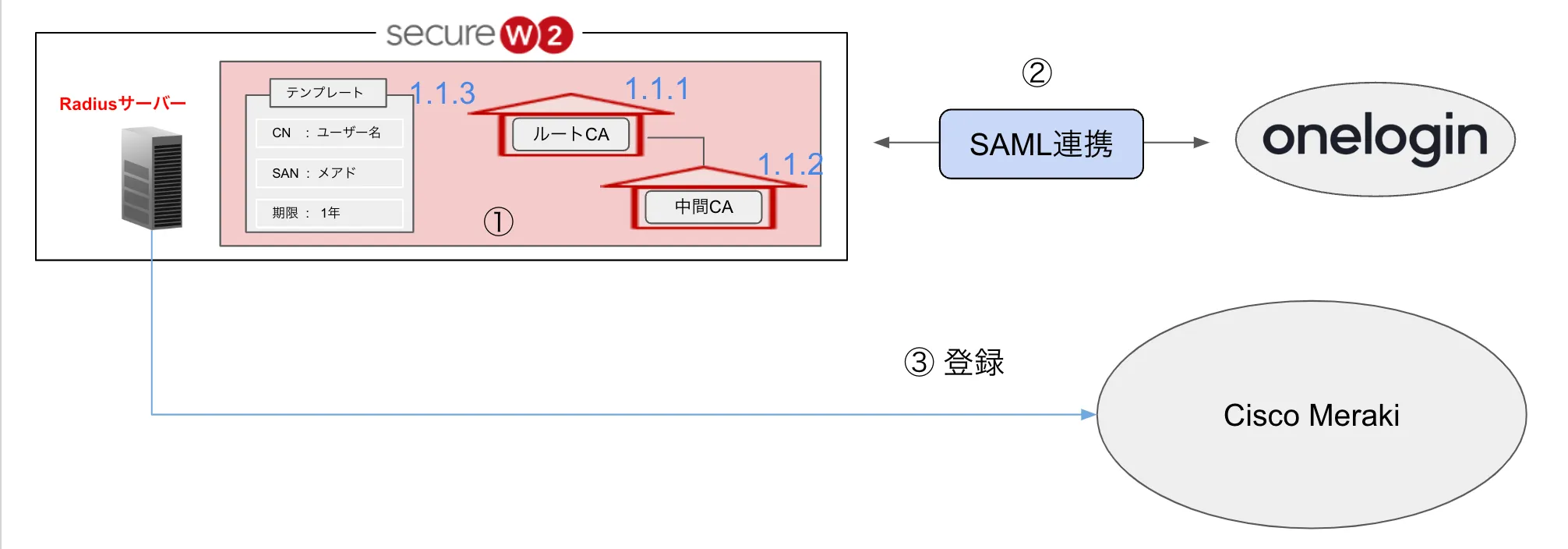

上記を実現するために必要となる大まかな構築手順の流れを下図に示します。

① : 認証局構築などの SecureW2 の基本的な設定を行う

② :

SecureW2 と OneLogin でSAML連携を行う

③ : SecureW2 の

Radius サーバーをCisco Meraki の認証サーバーとして設定する

構成図

SecureW2の基本設定

まずは、SecureW2の設定を行なっていきます。はじめに、

- クライアント証明書の発行元である ルート認証局・中間認証局

- 発行する証明書のテンプレート

を作成します。これらはクライアント証明書を発行するために必要な基本設定です。

各項目で設定する内容は、画像のとおりです。

1.1.1 ルート認証局の構築

最初に認証局の最上位に位置するルート認証曲を構築します。

ルート認証局は、中間認証局の証明書発行にしか使えません。

1.1.2 中間認証局の構築

中間認証局を構築します。中間認証局はクライアント証明書のみ発行することができます。

1.1.3 証明書テンプレートの作成

証明書テンプレートは、認証局が発行する証明書の属性をどのように埋めるかを決めるものです。

詳細な設定手順はこちらOneLoginとのSAML連携

次に、SecureW2とOneLogin

のSAML連携を行います。この連携により、OneLogin

により認証された情報をSecureW2が利用できるようになります。

これははじめに示した構成図の②にあたる設定となります。

それでは、手順をご説明します。

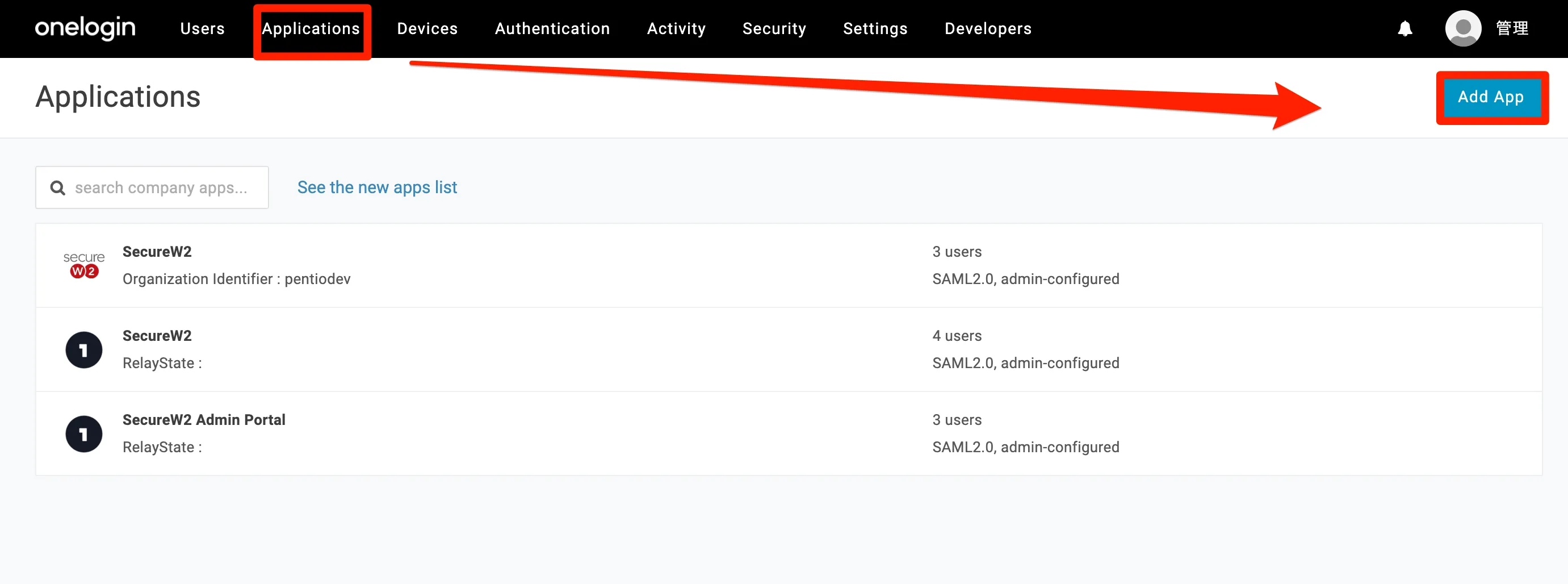

-

OneLoginに管理者としてログインし、Applications >

Applications > Add App をクリックします。

- 検索欄に「 SecureW2 」と入力し、SecureW2 をクリックします。

- SAML Metadata をダウンロードします。これは後に使用するので、大切に保存しておきます。

- SecureW2 Portal に移動し、Identity Management > Identity Providers > Add Identity Provider をクリックします。

- OneLoginのメタデータをアップロードします。

- [ Upload ]をクリックします。「Metadata uploaded successfully」と表示されたら完了です。

- OneLoginポータルに戻り、SecureW2の設定画面に戻ります。

- Accessタブに移動し、Roles でこのIdPを適用するロールを選択します。

以上のような流れでOneLoginとのSAML連携ができます。

詳細な設定手順はこちら証明書配布に関する設定

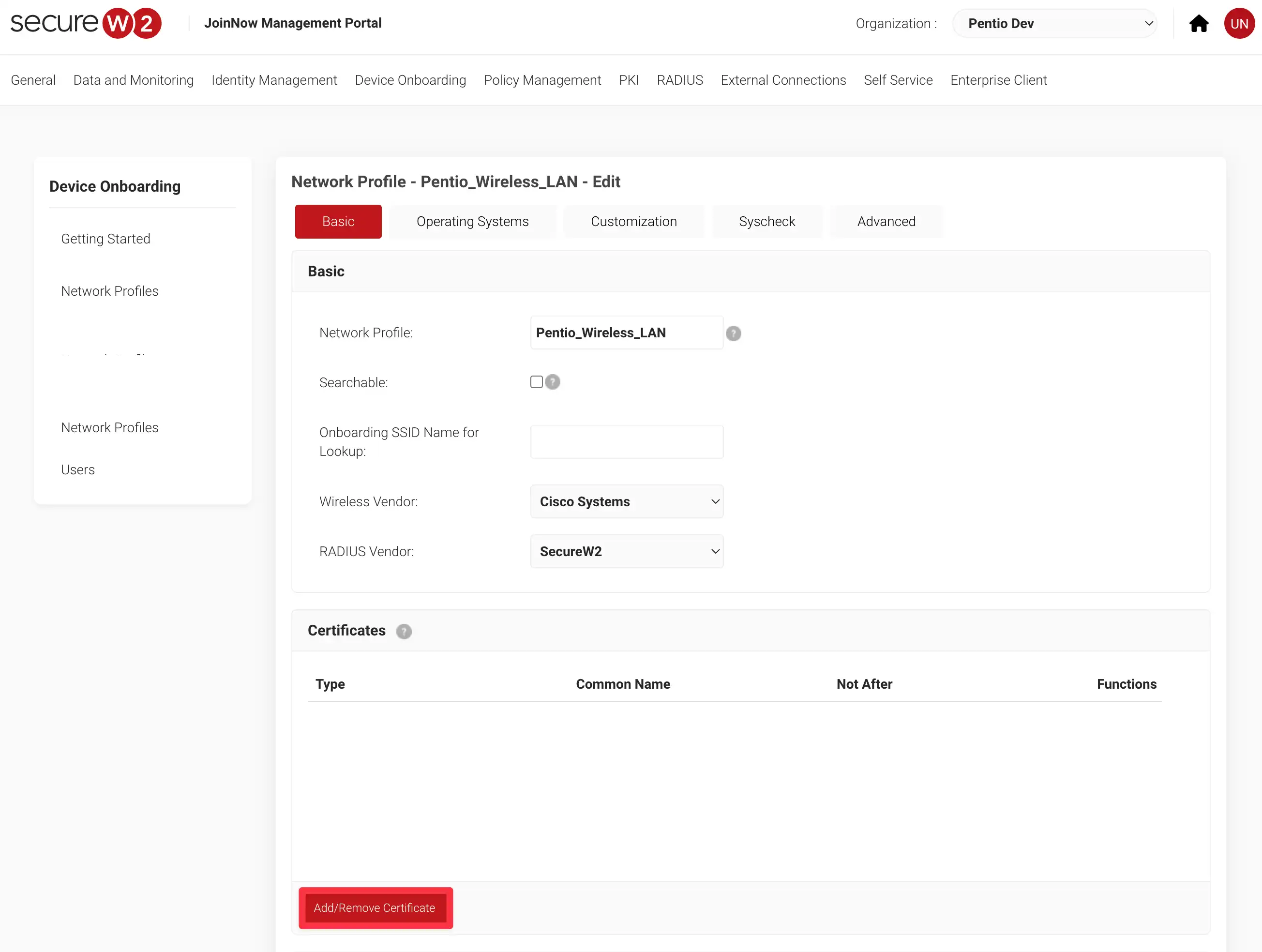

次に、ネットワークプロファイルを作成します。

ネットワークプロファイルには、接続させるSSID・接続する際の認証方式など

ネットワークの設定一式が入っています。配布されたプロファイルをユーザーがインストールすることで、ユーザーはそのネットワーク設定に基づいて接続します。

1. ネットワークプロファイルとAuthenticationポリシーの作成

ネットワークプロファイルをエンドユーザーに配布することにより、デバイスに証明書が格納されます。最後にネットワークプロファイルをパブリッシュしなければいけませんが、この作業は適切なAuthenticationポリシーを作成してからでないと行えないので、併せてAuthenticationポリシーも作成します。Authentication

ポリシーとは、ユーザーがあるネットワークプロファイルをダウンロードする際、どのIdPで認証を行うかを定めるものです。今回の場合、OneLoginをIdPとして認証を行います。

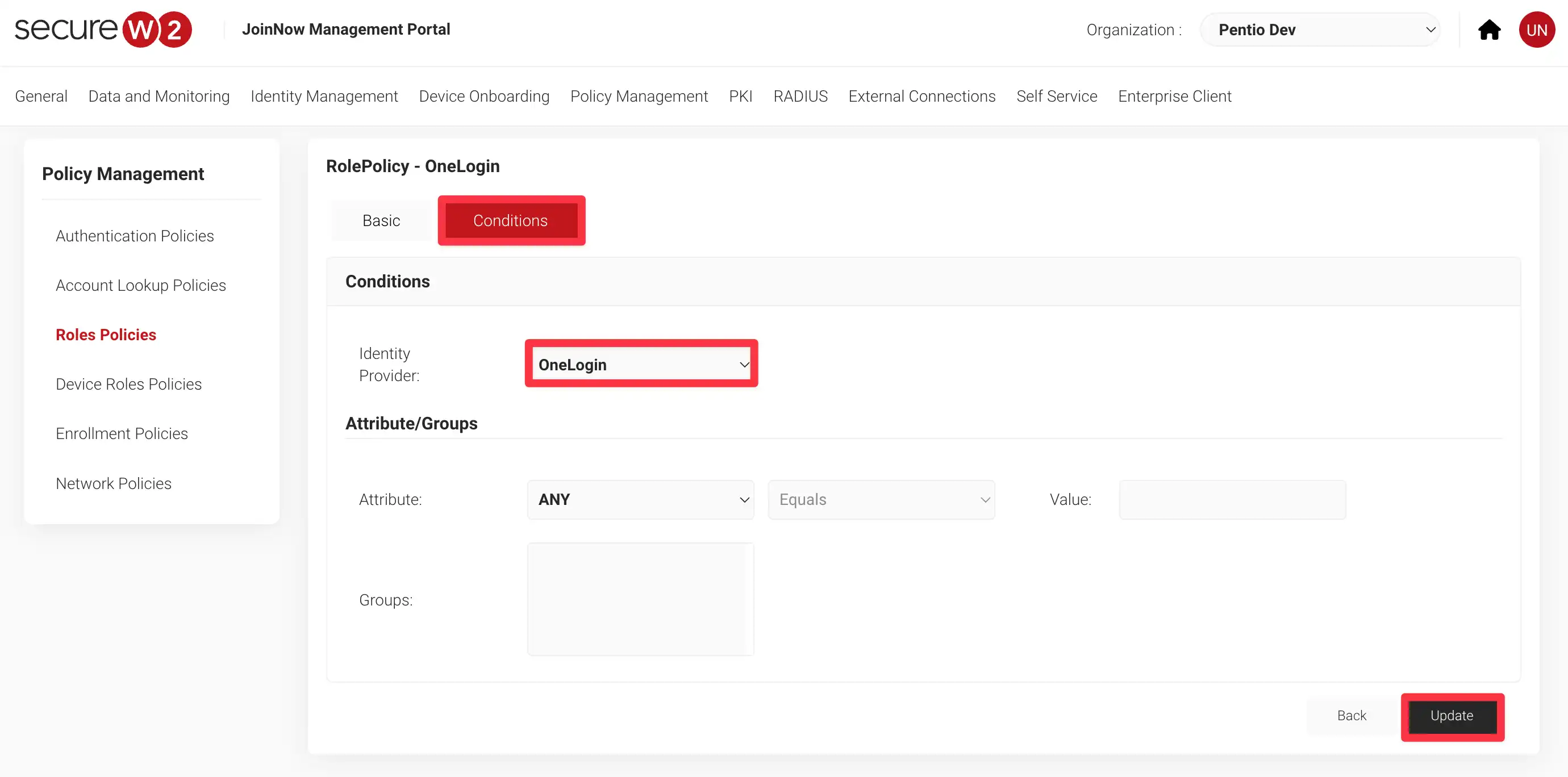

2. ポリシー・ロールの設定

IdPに基づいた適切な証明書配布、RADIUS認証を行うためには適切なポリシー・ロールの設定が必要となります。

以上のような流れで、エンドユーザーはSecureW2からダウンロードした証明書で、無線LANに接続できるようになります。

詳細な設定手順はこちらCisco Merakiの設定

最後に、Cisco Merakiの設定を行います。

この設定では、エンドユーザーにアクセスさせるセキュアなSSID

(Cisco Meraki)

を作成し、SecureW2から証明書を配布されたデバイスのみ、認証を通過し、そのSSIDに接続できるように設定します。認証は

SecureW2の

クラウドRADIUSによって行われます。

この設定は、はじめに示した構成図の③にあたります。

- Merakiの管理ページにログインし、SSID一覧ページ から、未使用のSSIDを有効化し、名前を付けます。( 例:SecureW2_test )

- ワイヤレス > アクセス制御 をクリックします。

- 適切なSSIDが選択されていることを確認して、設定値を選択します。

-

ページをスクロールすると、使用するRADIUSサーバーの情報を登録する箇所があるので、「サーバーを追加」を2回クリックします。

SecureW2 Portal に移動し、AAA Management > AAA Configuration をクリックすると、RADIUSの情報を閲覧できます。 - IPアドレスとトラフィックの設定値を選択します。

以上の設定で、Cisco Merakiへの接続認証をSecureW2のRADIUSに問い合わせるように設定することができます。

詳細な設定手順はこちら*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。