Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Cisco Meraki MRとSecureW2でRadSecを利用した802.1X 無線認証を行う

今回は、Cisco社が提供するネットワークソリューションであるMerakiで管理可能なアクセスポイント製品であるCisco Catalystと、弊社が提供するクラウド型認証ソリューションのSecureW2との連携におけるRadSecの利用について検証を行いました。これからCisco Merakiの導入をお考えの方や、 クラウドRADIUSによるEAP-TLS(クライアント証明書認証)、特にRadSecにご関心がある方はぜひ最後までご覧ください。

通常のRADIUS認証やユーザーベースでネットワークを動的に制御するDynamic VLANの設定方法については別記事の「Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する」をご覧ください。

クラウドRADIUS

クラウドRADIUS(Cloud Radius)とは、クラウド型で提供されているRADIUSサービスのことを指します。SecureW2の提供するクラウドRADIUSは、無線LAN機器認証で利用するEAP-TLS証明書や、VPN機器認証で利用するSSL証明書に、相互の認証判定を提供します。詳しくは

クラウドRADIUS紹介ページ

をご覧ください。

ペンティオでは、Cisco Meraki、Juniper Mist、Aruba、Extreme Networks、Ubiquiti UniFi、ACERA、YAMAHAなどの各種無線APとSecureW2の連携を検証しております。SecureW2検証・設定手順一覧はこちら。

Cisco Catalystのご紹介

今回はシスコシステムズ合同会社様より Cisco Catalyst CW9162I-MRをお借りして動作検証を行いました。機器のスペックやその他製品の詳細情報はCisco社のモデル一覧をご覧ください。

Meraki MRシリーズの中でもCatalyst

CW9162I-MRは、最新のWi-Fi 6Eに対応しています。Wi-Fi

6Eは、従来の2.4GHzおよび5GHz帯に加えて6GHz帯を利用できるため、より広い周波数帯域と少ない電波干渉を実現します。また、最新の暗号アルゴリズムであるCNSAに準拠したWPA3-Enterprise

192-bit

modeにも対応しており、高いセキュリティを提供します。6GHz帯の利用により、DFS(動的周波数選択)による瞬断の問題が軽減され、運用面での安全性と利便性が向上します。

さらに、Catalyst CW9162I-MRは、RadSec(RADIUS over TLS)というプロトコルにも対応しており、ネットワーク認証における通信を暗号化することで、クラウドRADIUSであるSecureW2を利用する際にも高いセキュリティを確保できます。SecureW2が2023年11月より提供を開始したReal-Time Intelligenceとの連携も可能であり、この機能を活用することでさらに強化されたセキュリティ管理が実現します。これらの特徴により、Catalyst

CW9162I-MRは高い相性と優れたパフォーマンスを提供します。

前提条件

今回の検証では、以下の項目を前提条件としています。

- SecureW2の管理者アカウントをお持ちであること

- Cisco Merakiの管理者アカウントをお持ちであること

- Cisco Merakiのダッシュボードにアクセスポイントが登録済みであり、ライセンスが割り当てされていること

- ご利用のMeraki MRのファームウェアバージョンが MR 30.X以上 であること

- クライアントPCにSecureW2発行のクライアント証明書の配布・登録が済んでいること

※Meraki MRのRadSecに関する詳細な情報は、Meraki公式よりConfiguring RADSec (MR)のドキュメントをご覧ください。

RadSecの動作概要

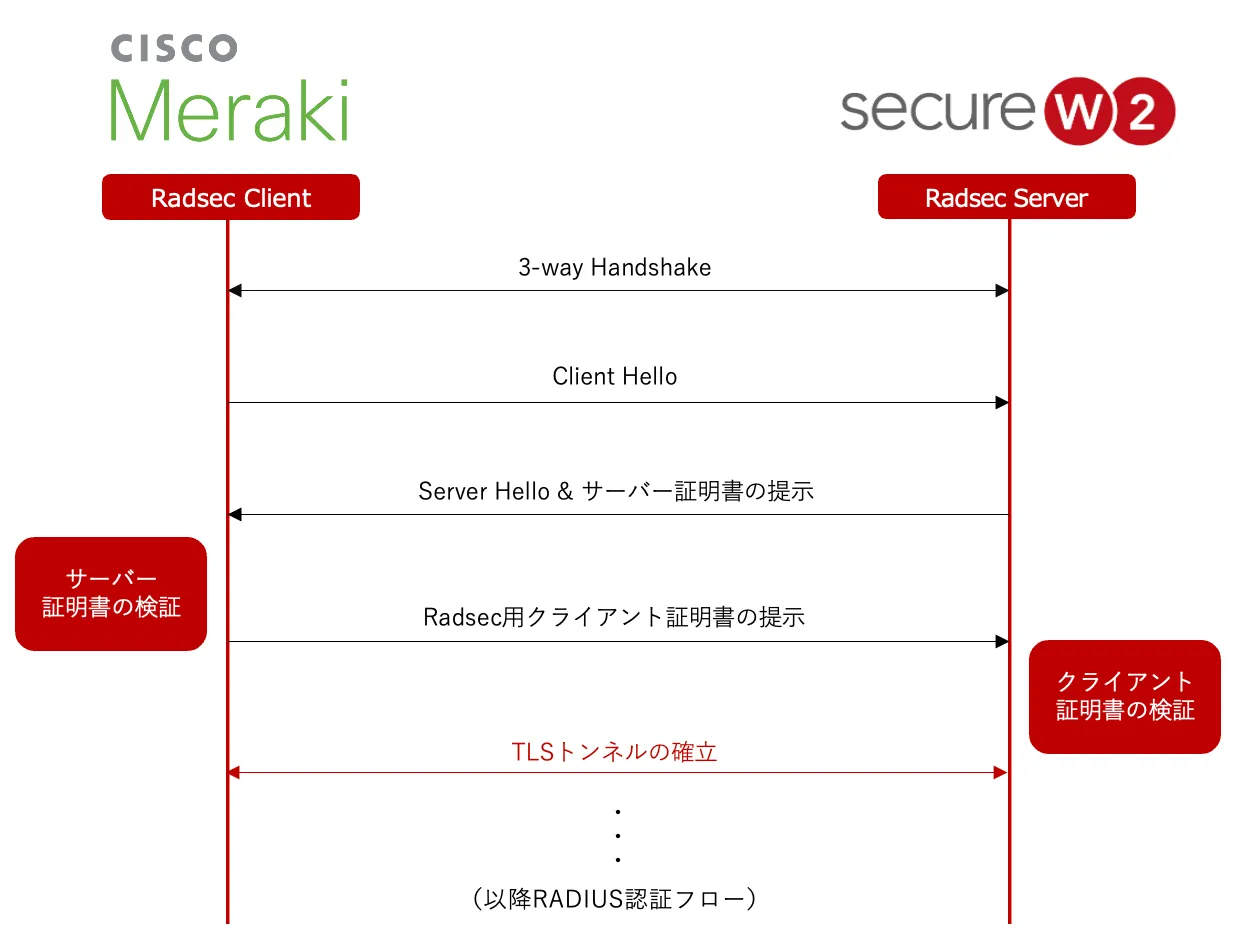

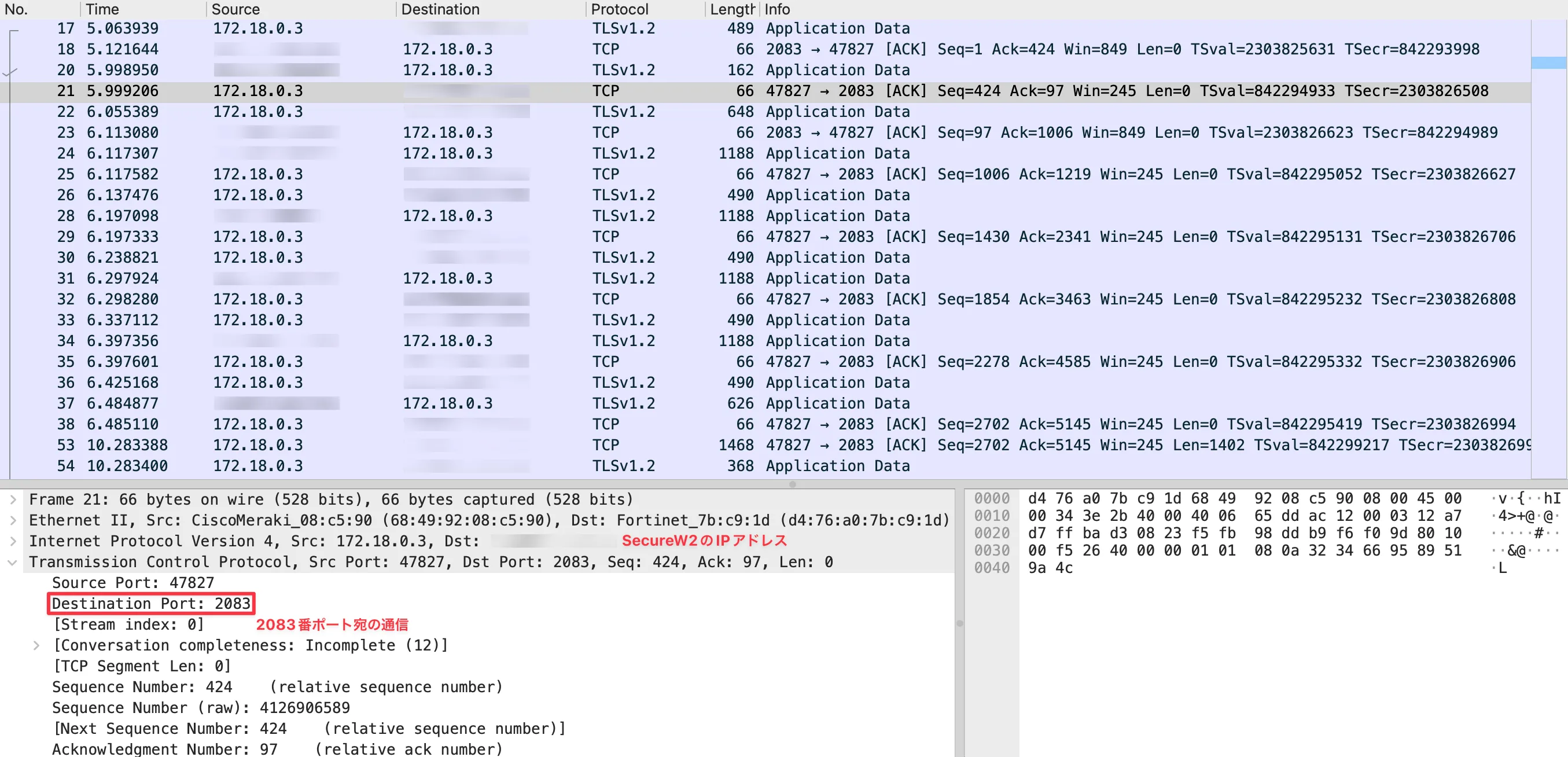

RadSec(RADIUS over TLS)は、トランスポートセキュアレイヤー(TLS)のプロトコルを用いることでRADIUSクライアントからRADIUSサーバーへの認証要求を送信し、認証応答を受け取る際の通信を暗号化する技術です。 以下のようなフローに従って、RADIUSクライアントとRADIUSサーバーの間にTLSトンネルを確立した上で認証情報をやりとりします。

認証のシーケンス図

EAP-TLS認証の流れは次のとおりです。

- TCP 3-way Handshake(SYN, SYN+ACK, ACK) でコネクションを確立

- RADIUSクライアントがRADIUSサーバーに対してClient Helloメッセージを送信

- RADIUSサーバーはClient Helloに対してServer Helloメッセージを送信し、サーバー証明書を提示

- RADIUSクライアントは提示されたサーバー証明書を検証し、有効であればRADIUSサーバーに対してクライアント証明書を提示

- RADIUSサーバーは提示されたクライアント証明書を検証する。有効であればTLSトンネルが確立され、暗号化された通信を開始

ここ以降は通常のRADIUS認証フローに従って認証を行います。

RadSecのメリット

通常のRADIUS認証を利用する場合でも証明書を利用するためセッションハイジャックや中間者攻撃による影響を受けるリスクは低いですが、RadSecを用いることで以下のようなメリットがあります。

- 暗号化された通信:RADIUSサーバーとクライアント間の通信をSSL/TLSで暗号化するため、証明書に含まれる個人情報などの機密情報が傍受されるリスクが減少します。

- 信頼性の向上:SSL/TLSを利用しているため、サーバーとクライアント間の身元が保障されて通信の信頼性が向上します。

- シンプルな設定:RadSecはTCPを利用しているため、ファイアウォールやNAT(ネットワークアドレス変換)を通過しやすく設定が比較的容易です。

- 堅牢なセキュリティ:RadSecは最新のセキュリティ標準に基づいており、既存のRADIUSプロトコルよりも堅牢なセキュリティを提供します。

作業詳細

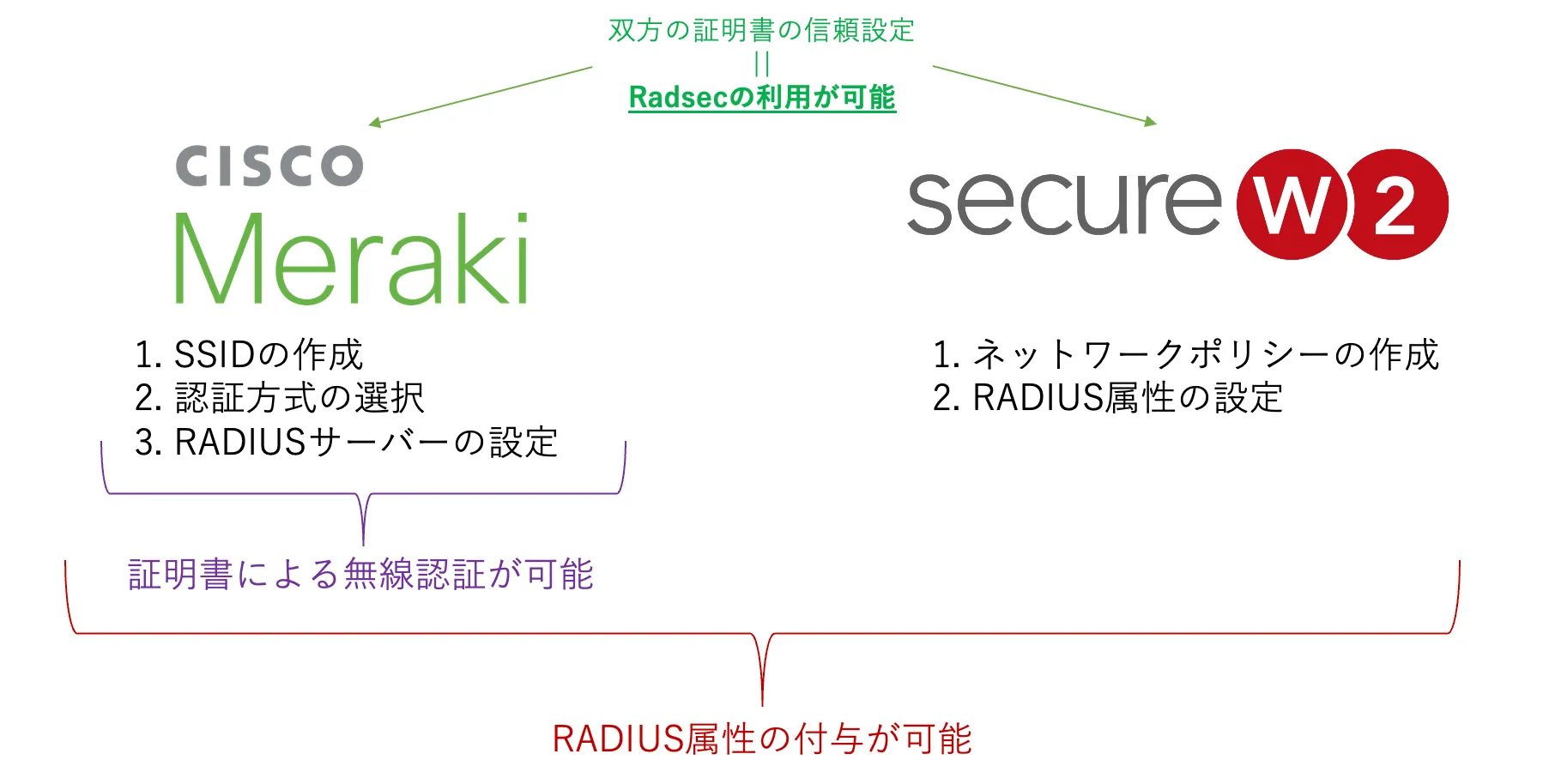

主な作業内容は、MerakiとSecureW2でそれぞれ次の通りです。

基本的なMerakiとSecureW2の無線LAN利用設定に加えて、双方の証明書を信頼させる設定を行うことでSecureW2をクラウドRADIUSサーバーとしてご利用いただく際の通信内容を暗号化することができます。この記事では割愛しますが、お客様によって認証に加えて認可でもRADIUSを利用されたい場合にはSecureW2のネットワークポリシーに追加の設定を付け加えることで、VLAN IDをはじめとするRADIUS属性やベンダー固有属性(VSA)を認証結果に付与することもできます。

RadSecを利用してRADIUS認証を行う場合の設定

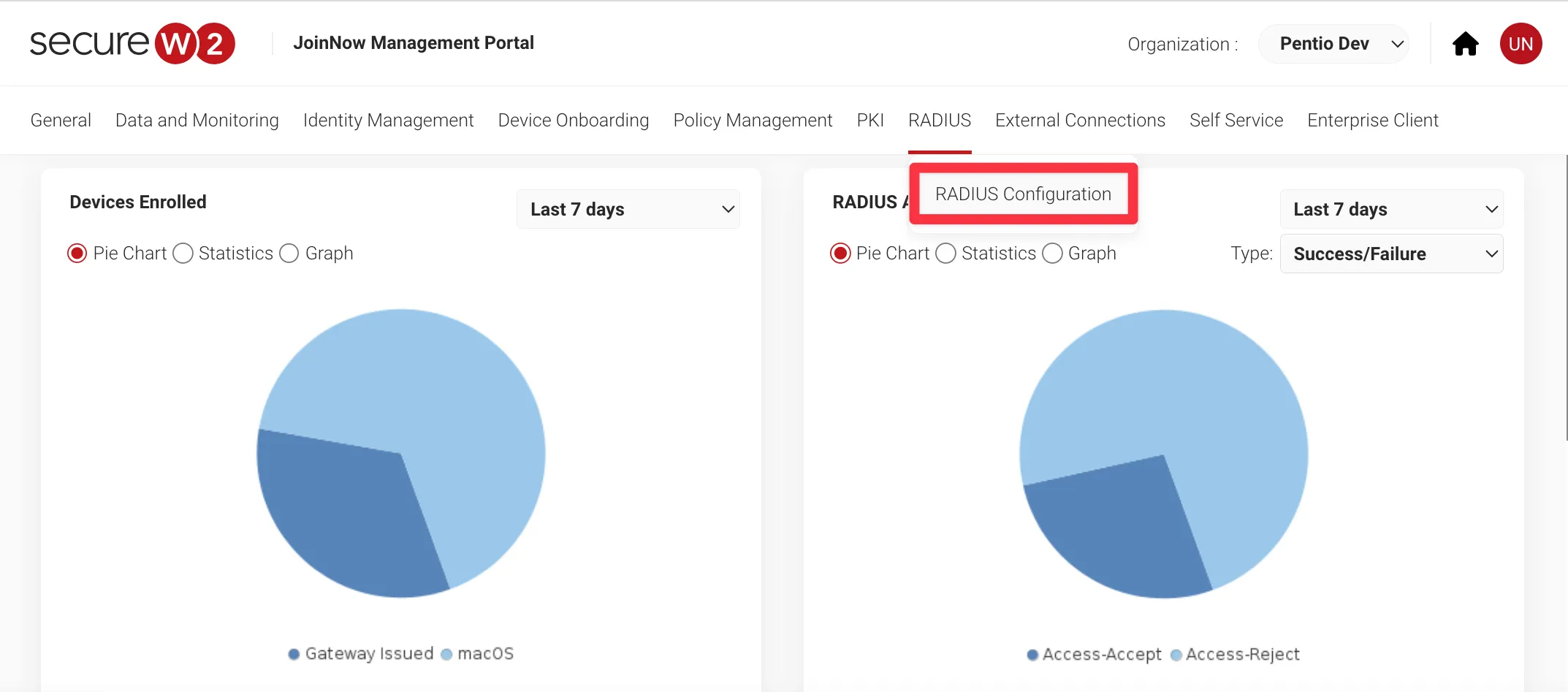

SecureW2の設定

まずはSecureW2上で、RadSec用のサーバー証明書とクライアント証明書を作成していきます。

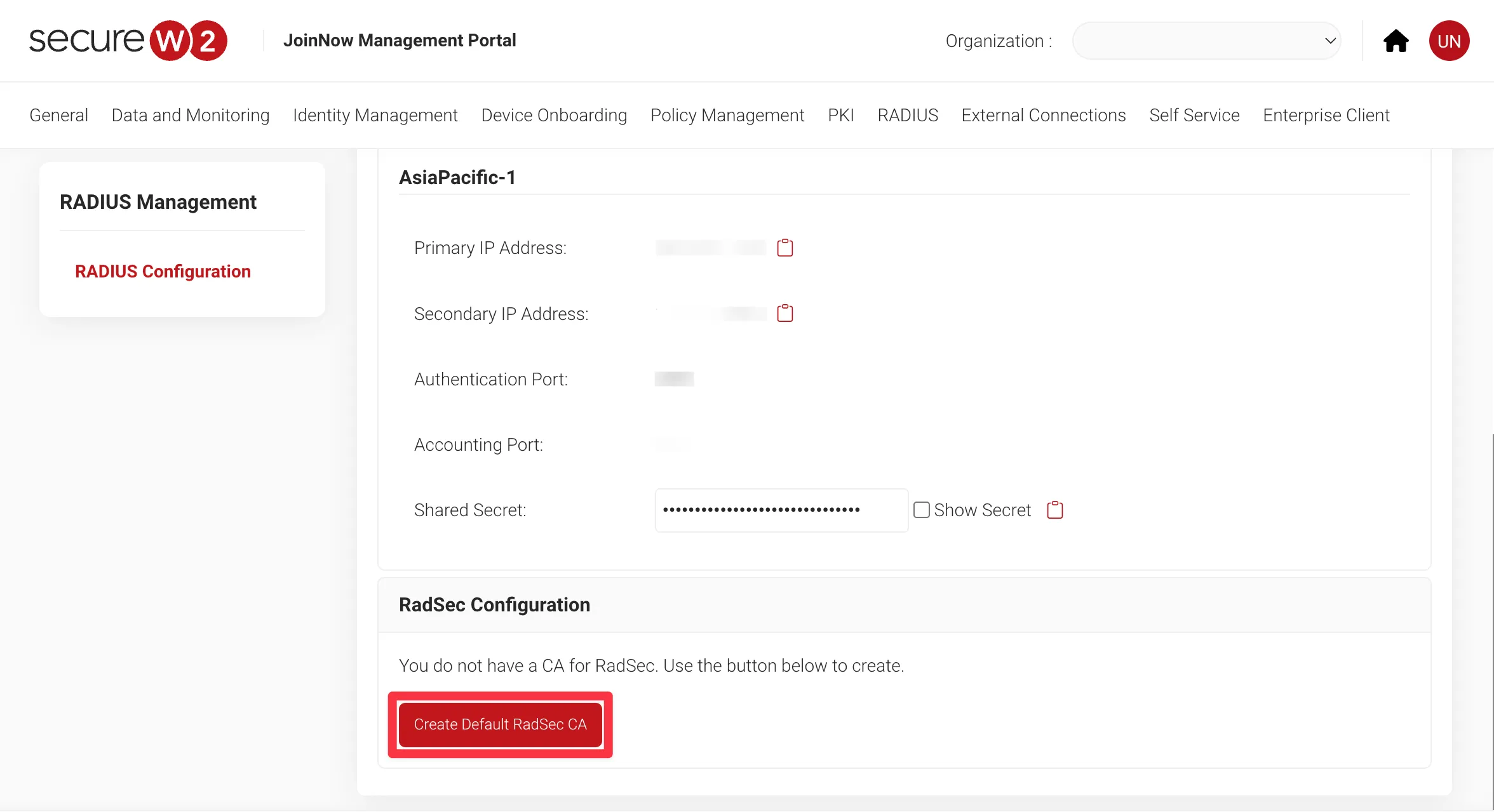

-

SecureW2の管理コンソールから、RADIUS Management > Configuration

をクリックします。

-

RadSec用のサーバー証明書を作成します。RadSec用のサーバー証明書を作成したことがない場合は、RadSec

ConfigurationのCreate Default RadSec CAをクリックしてRadSec用のサーバー証明書を作成します。

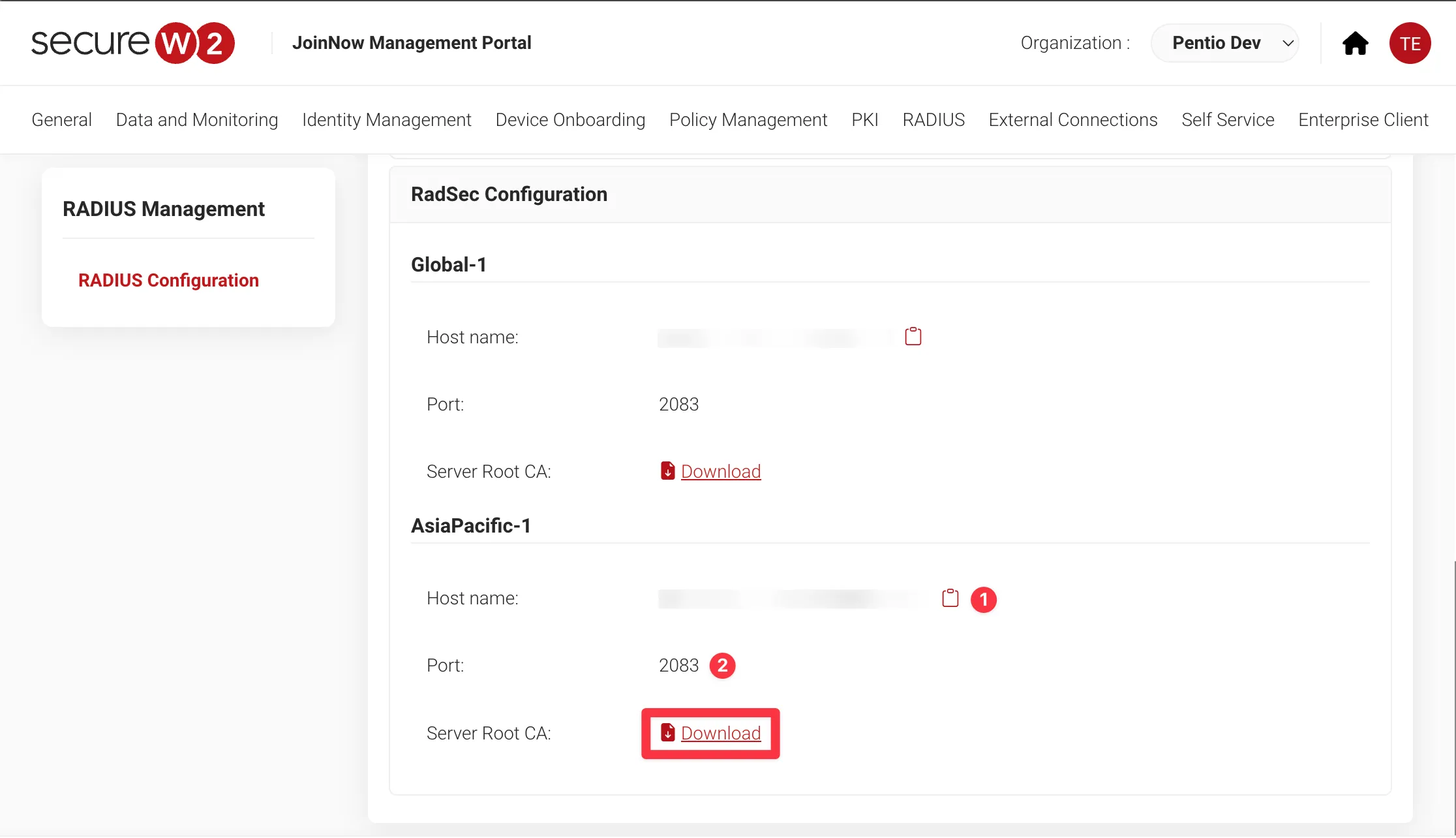

-

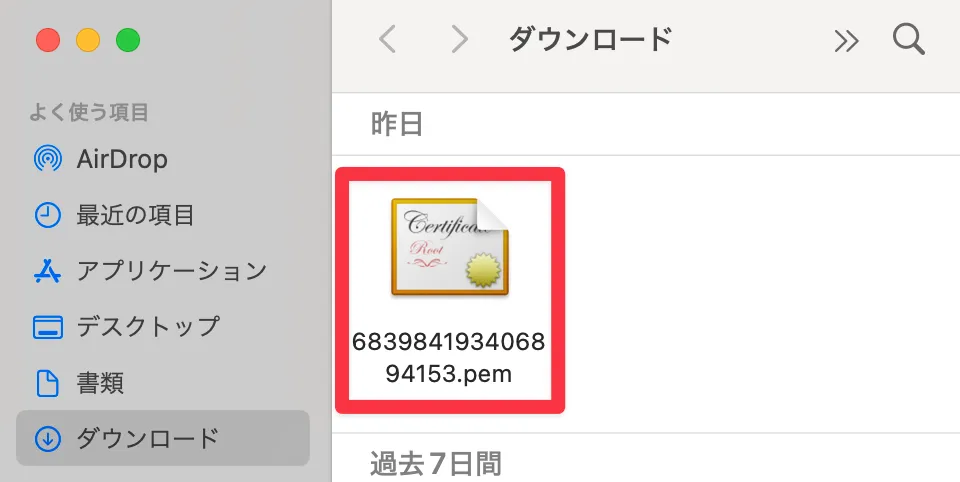

作成できたら、RadSec用のサーバー証明書をダウンロードします。なお、Host

nameとPortの値は後ほど使用するので控えておいてください。

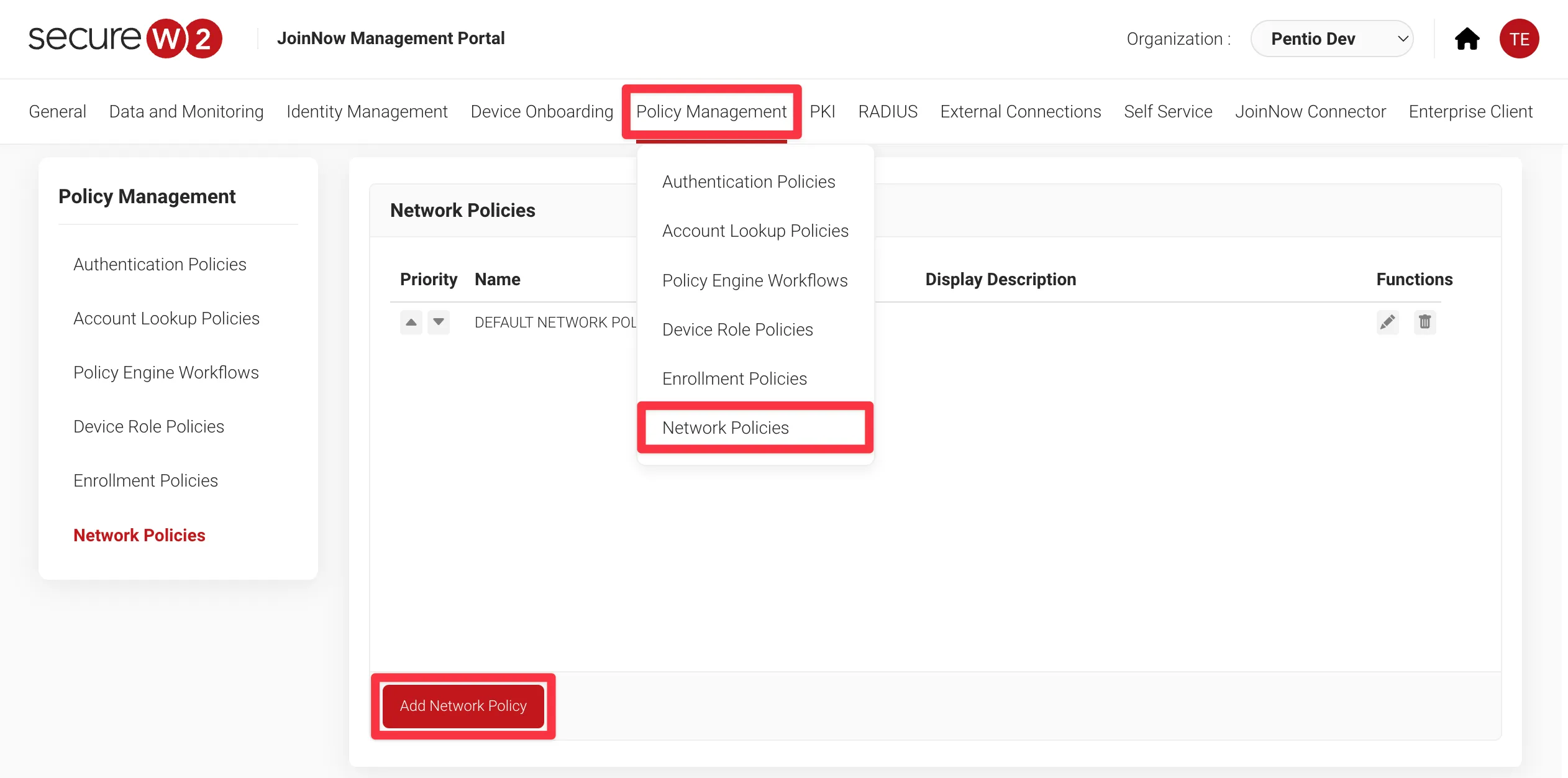

-

次にネットワークポリシーを作成します。SecureW2管理コンソールの

Policy Management > Network Policies から Add Network Policy

をクリックします。

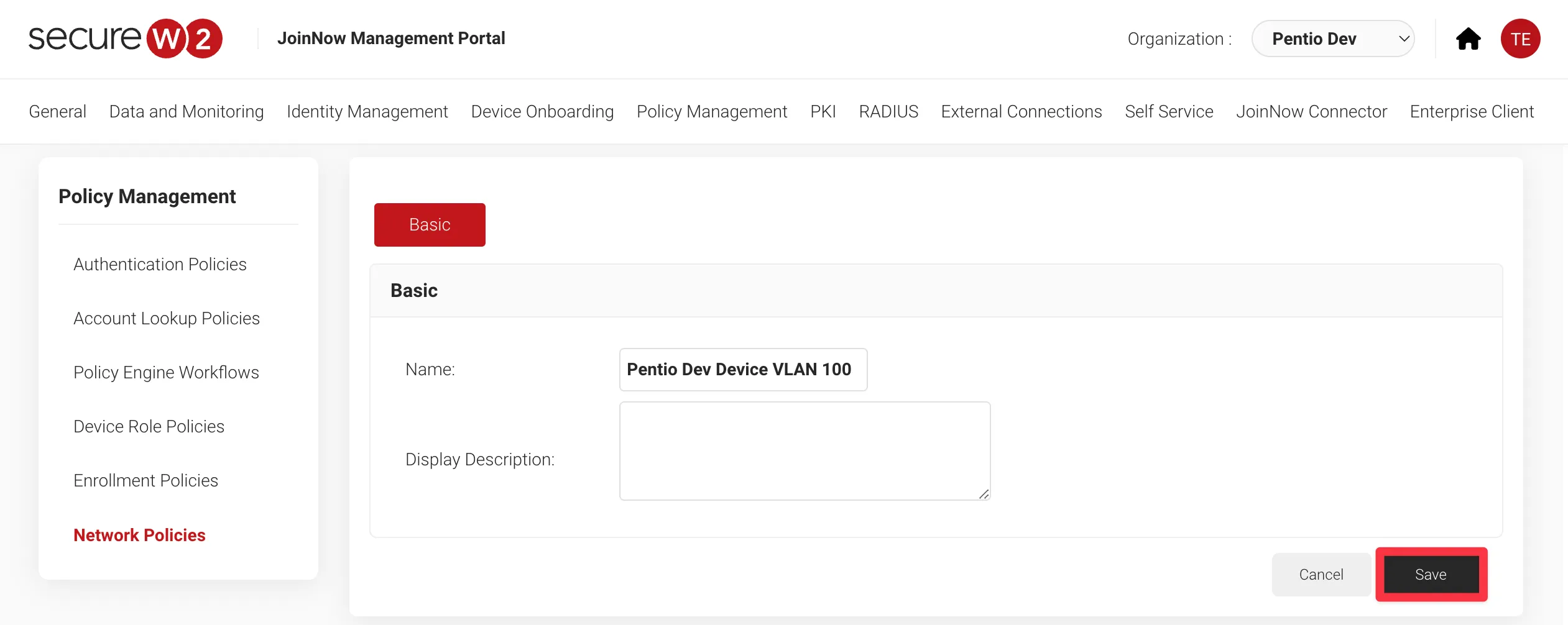

-

ポリシーの名前を入力し、Saveをクリックします。

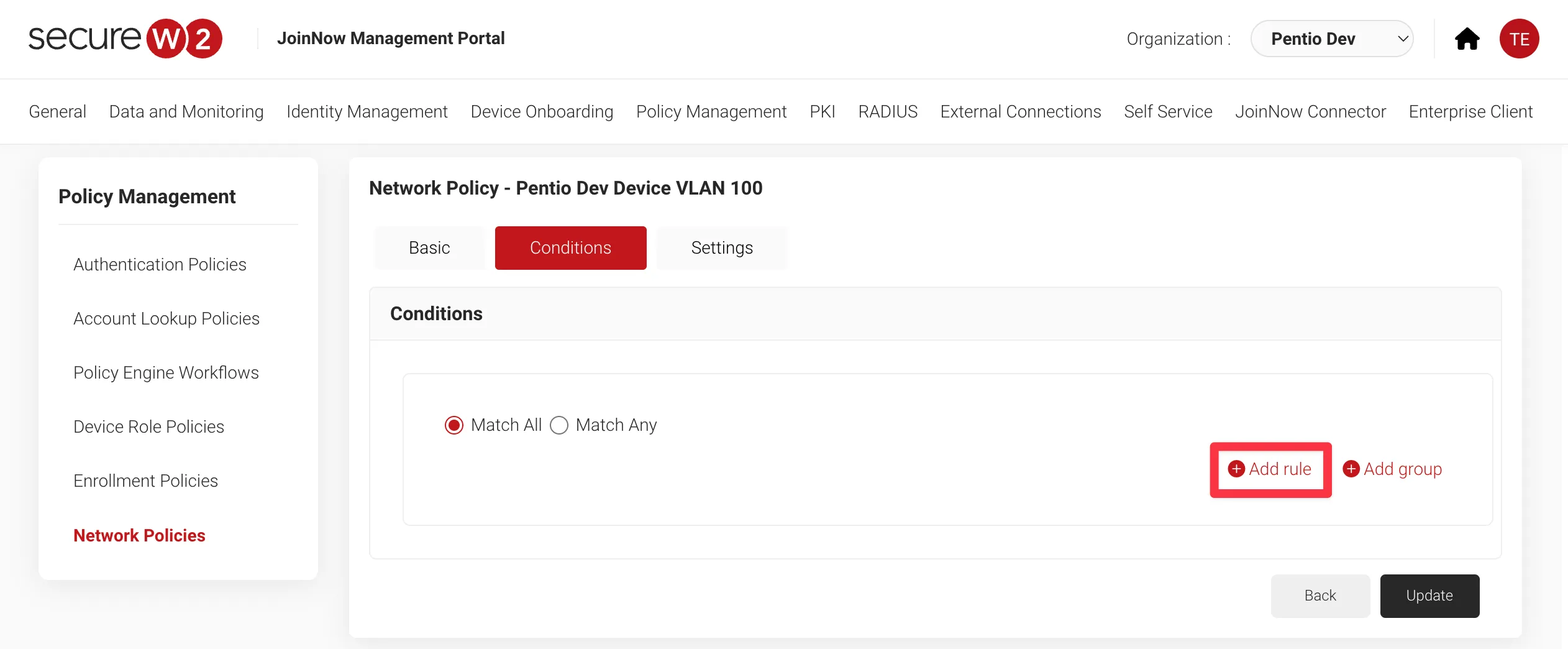

- Conditionsタブに移動し、Add Ruleをクリックします。Conditionsタブでは、このNetwork

Policyを適用させる対象の条件として利用する変数の種類を指定します。

-

ここでは例としてSecureW2のRoleを変数として設定します。各環境に合わせて適切な変数を指定してください。

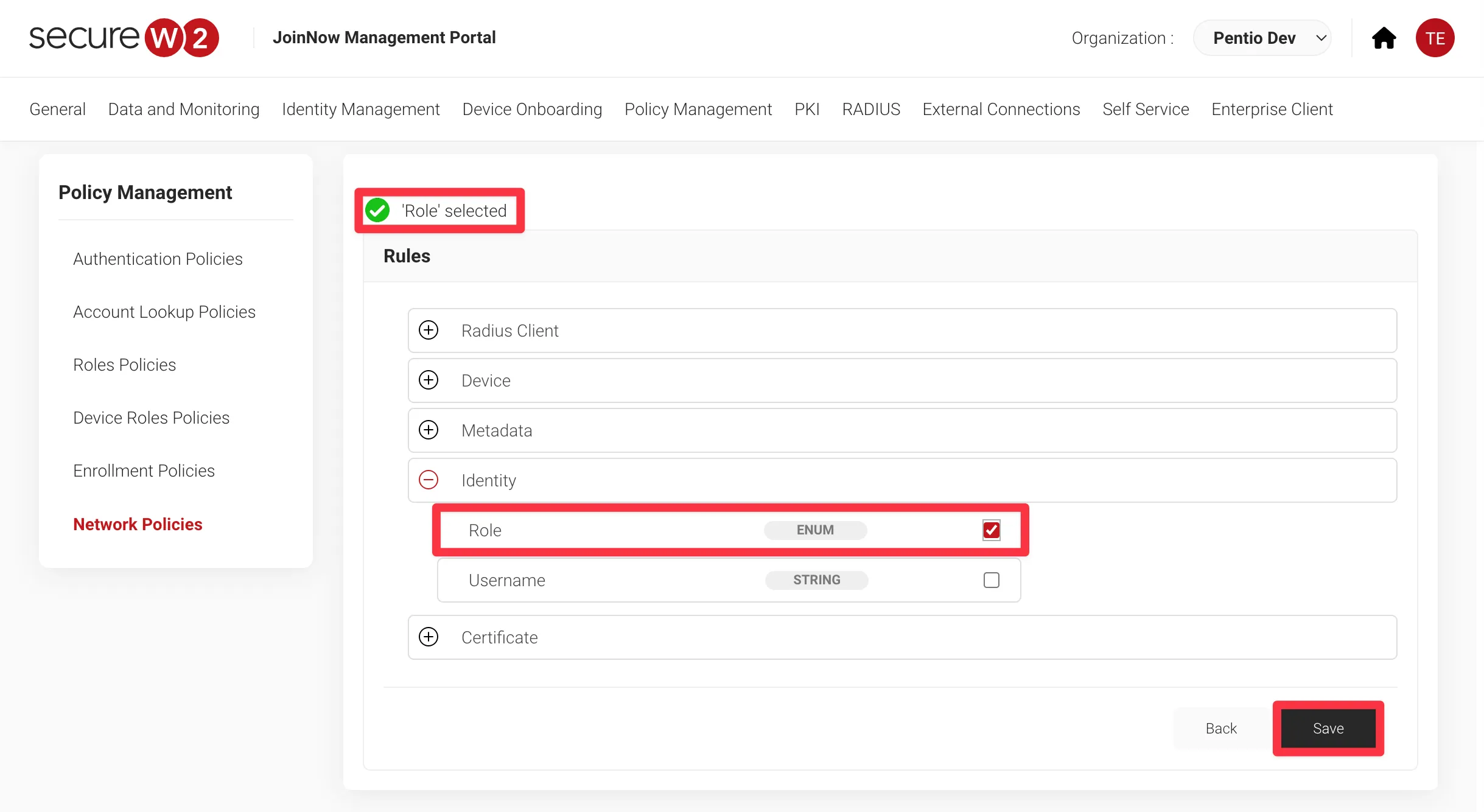

IdentityからRoleを選択してSaveをクリックします。画面上部に「'Role' selected」と表示されれば成功です。

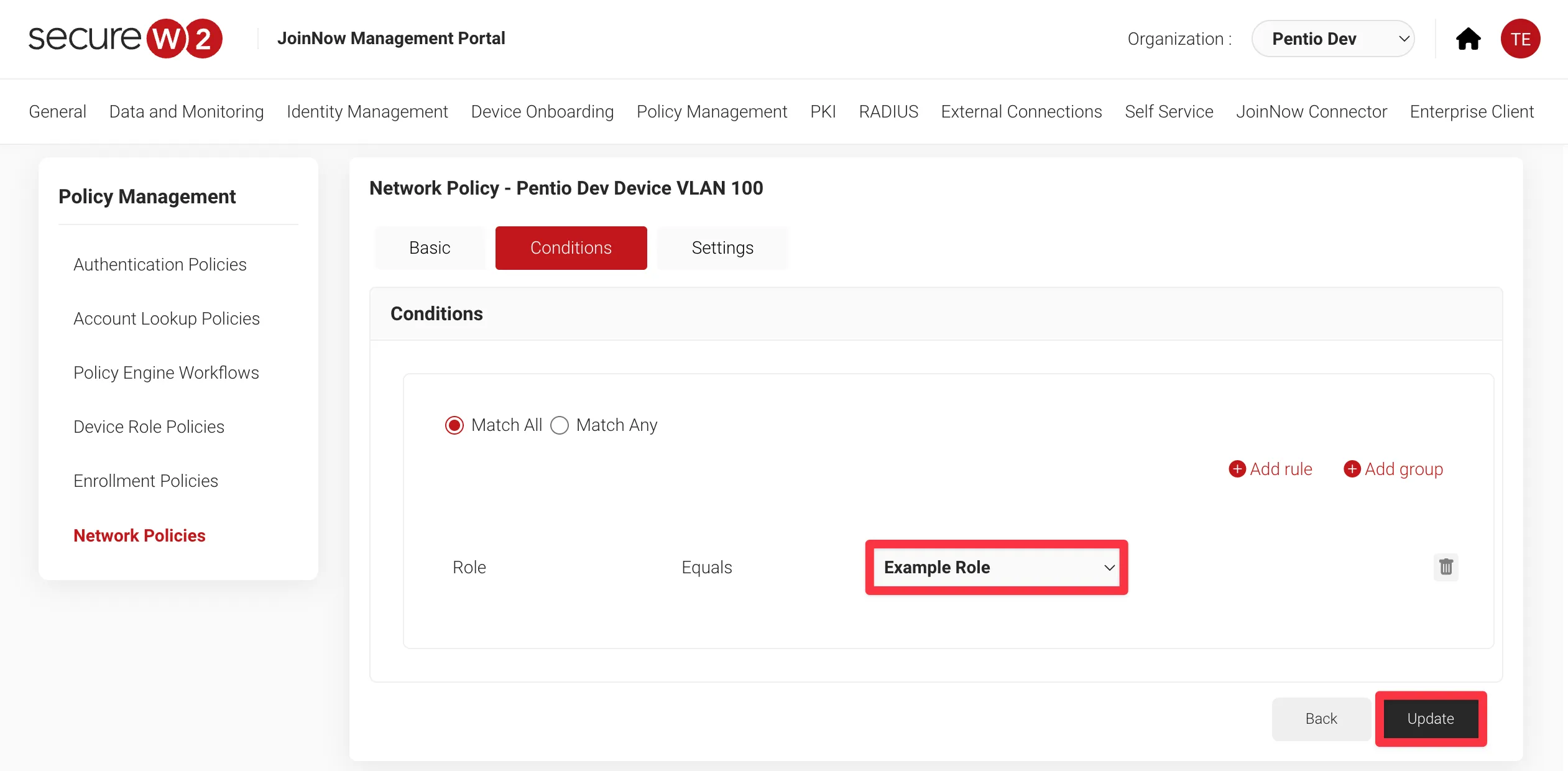

-

正常に設定が反映されると、以下の画像のように変数の値を指定できます。今回は例として、前もって作成しておいた"Example

Role"を値として設定します。

変数の値を設定できたら、Updateをクリックします。

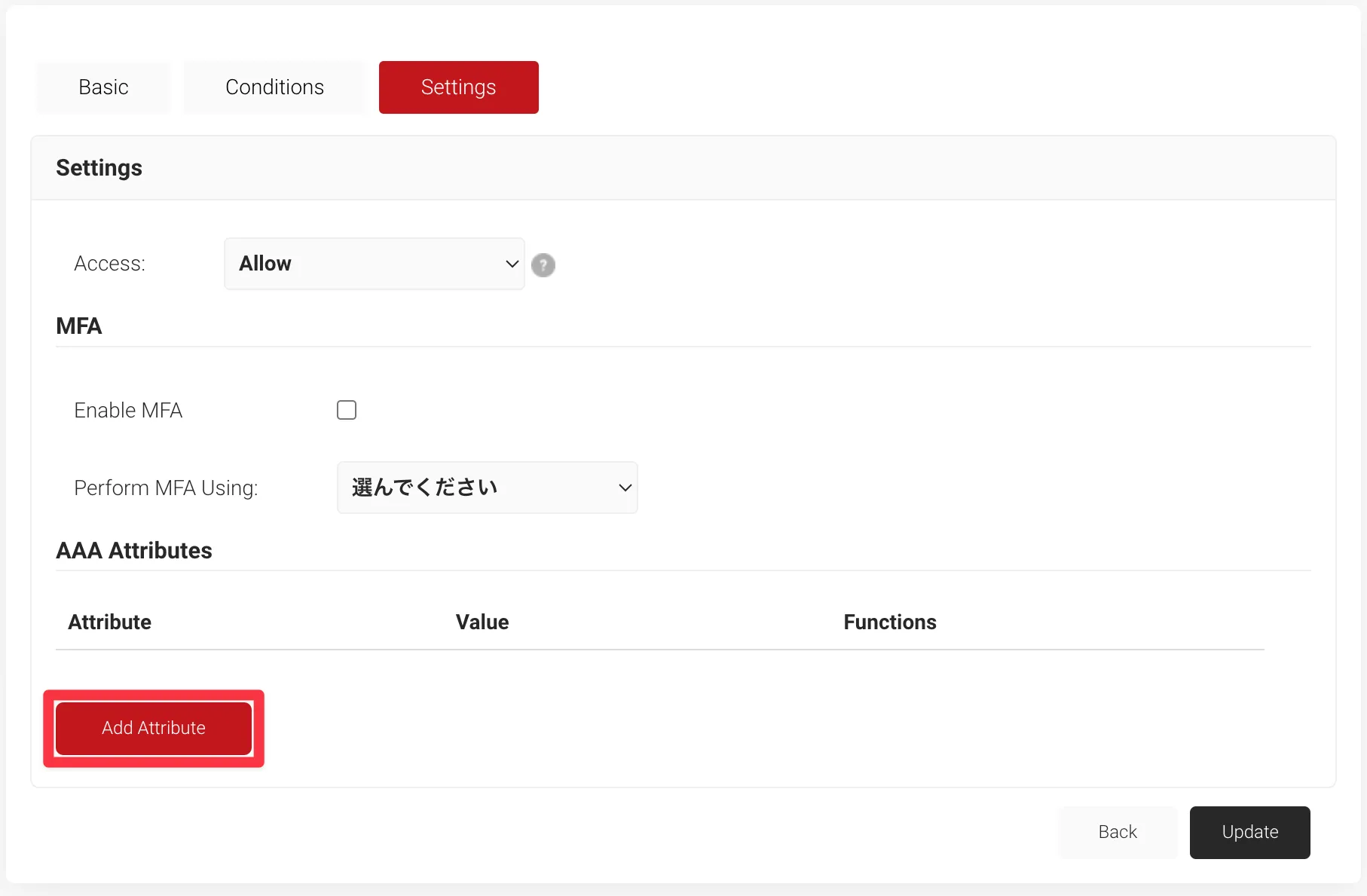

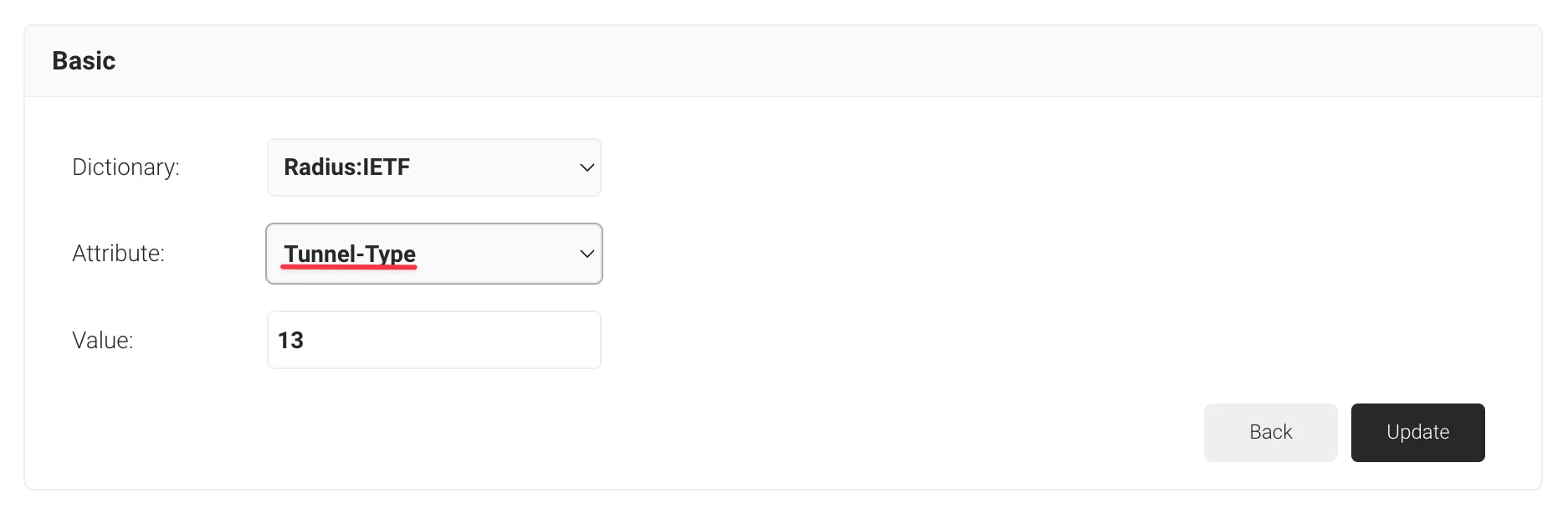

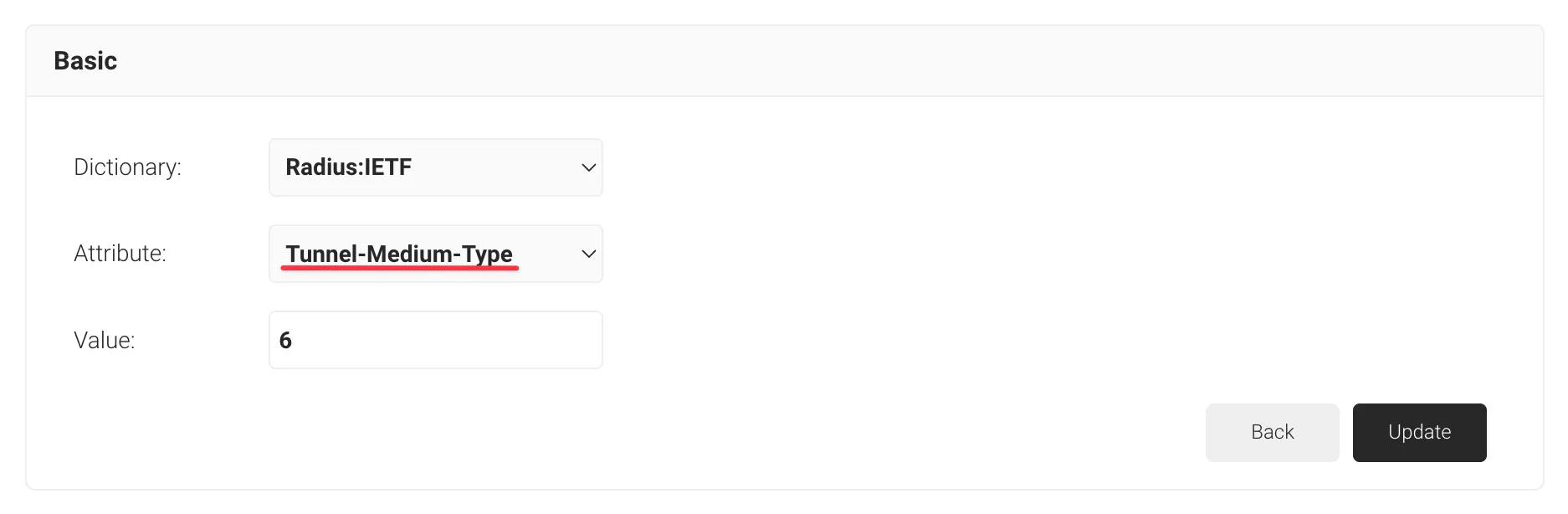

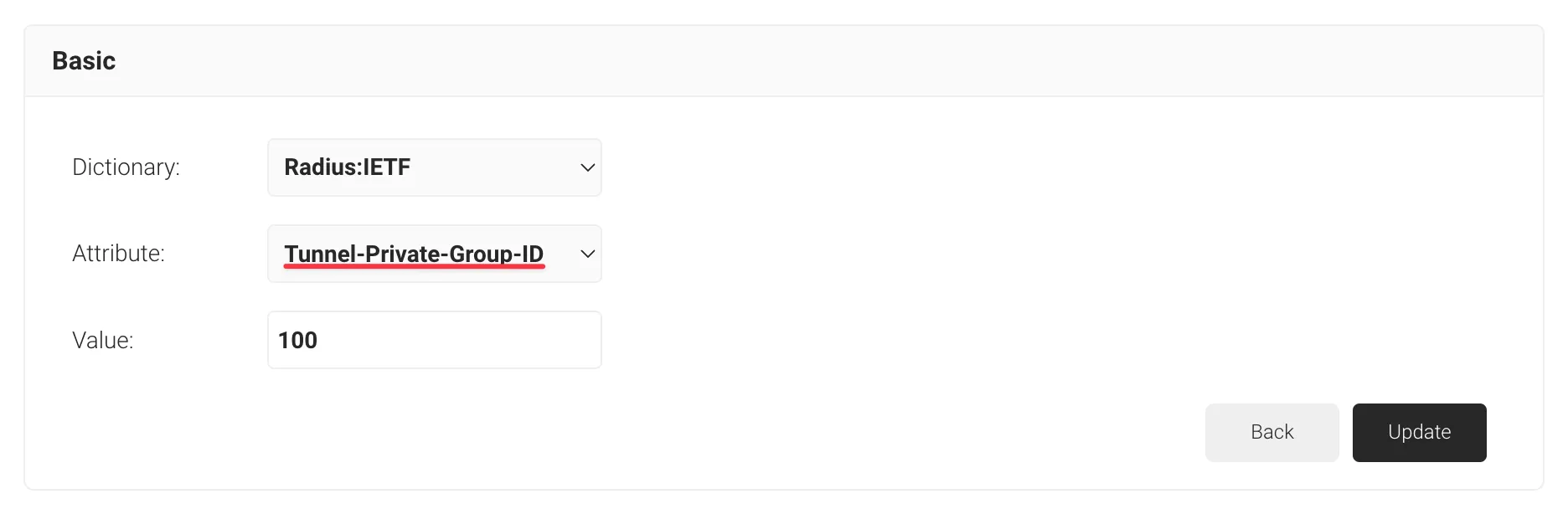

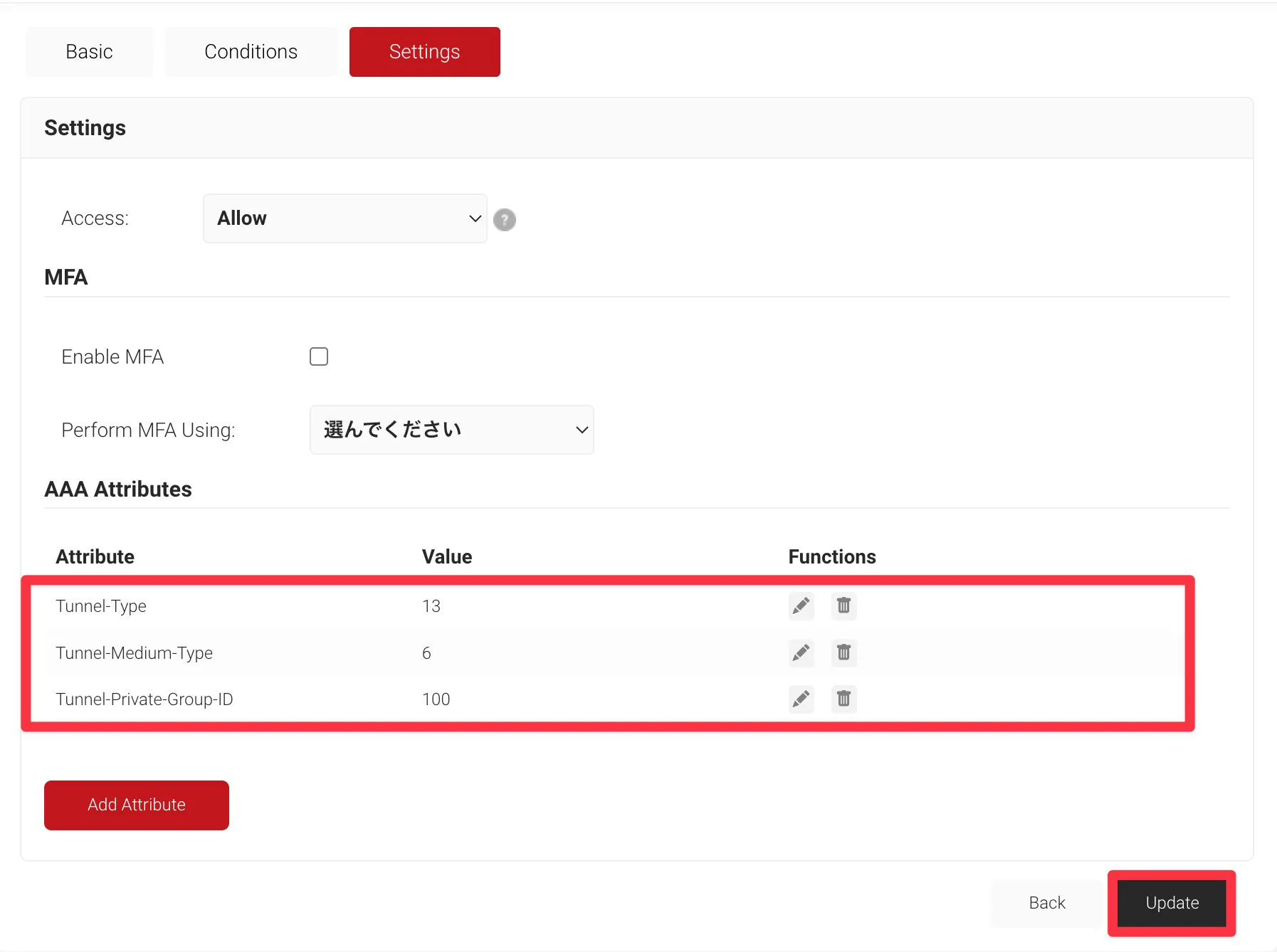

- Settingsタブに移動し、Add Attributeをクリックします。この画面で使用するRADIUS属性の設定を行います。

-

DictionaryのプルダウンからRadius:IETFを選択します。今回のシナリオではDynamic

VLANの利用を想定しているため、以下の表を参考にそれぞれ設定を行います。

Radius:IETFの属性(Attribute:) 値(Value:) 説明 Tunnel-Type 13 VLAN(固定値) Tunnel-Medium-Type 6 IEEE-802(固定値) Tunnel-Private-Group-ID 任意のVLAN-ID(1-4094) 認証対象のユーザーや機器が認証をパスした後に所属させるVLAN-ID(例:100, 200)

-

画像のように設定できたら、Updateをクリックして設定を終了します。他のNetwork

Policyが存在している場合は、適宜ポリシーの優先度を操作してください。

Merakiの設定

Merakiでは、主にSecureW2のサーバー証明書のアップロードとMeraki CAの作成、そしてSSIDの作成を行います。

-

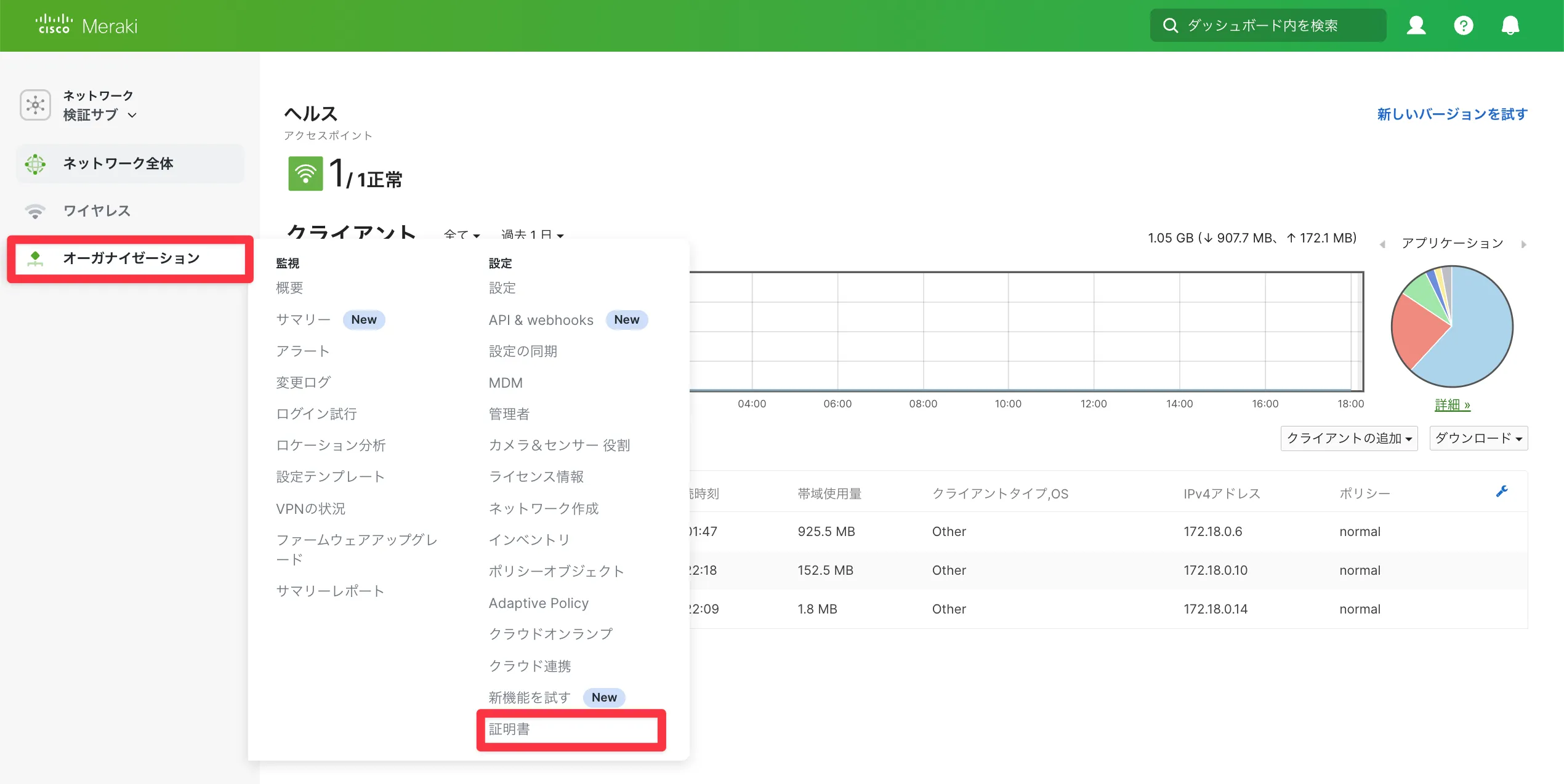

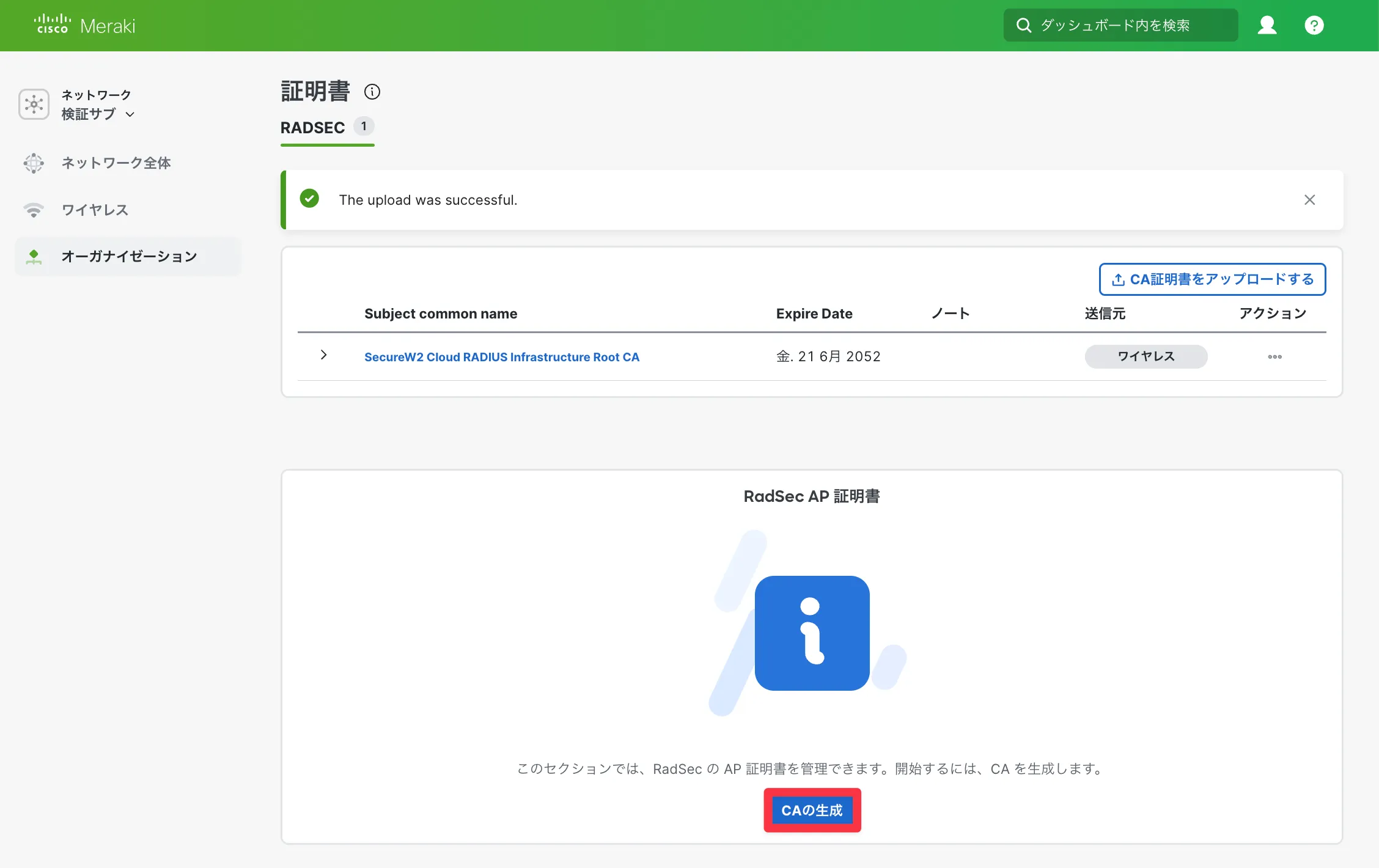

Merakiのダッシュボードからオーガナイゼーション > 証明書をクリックします。

-

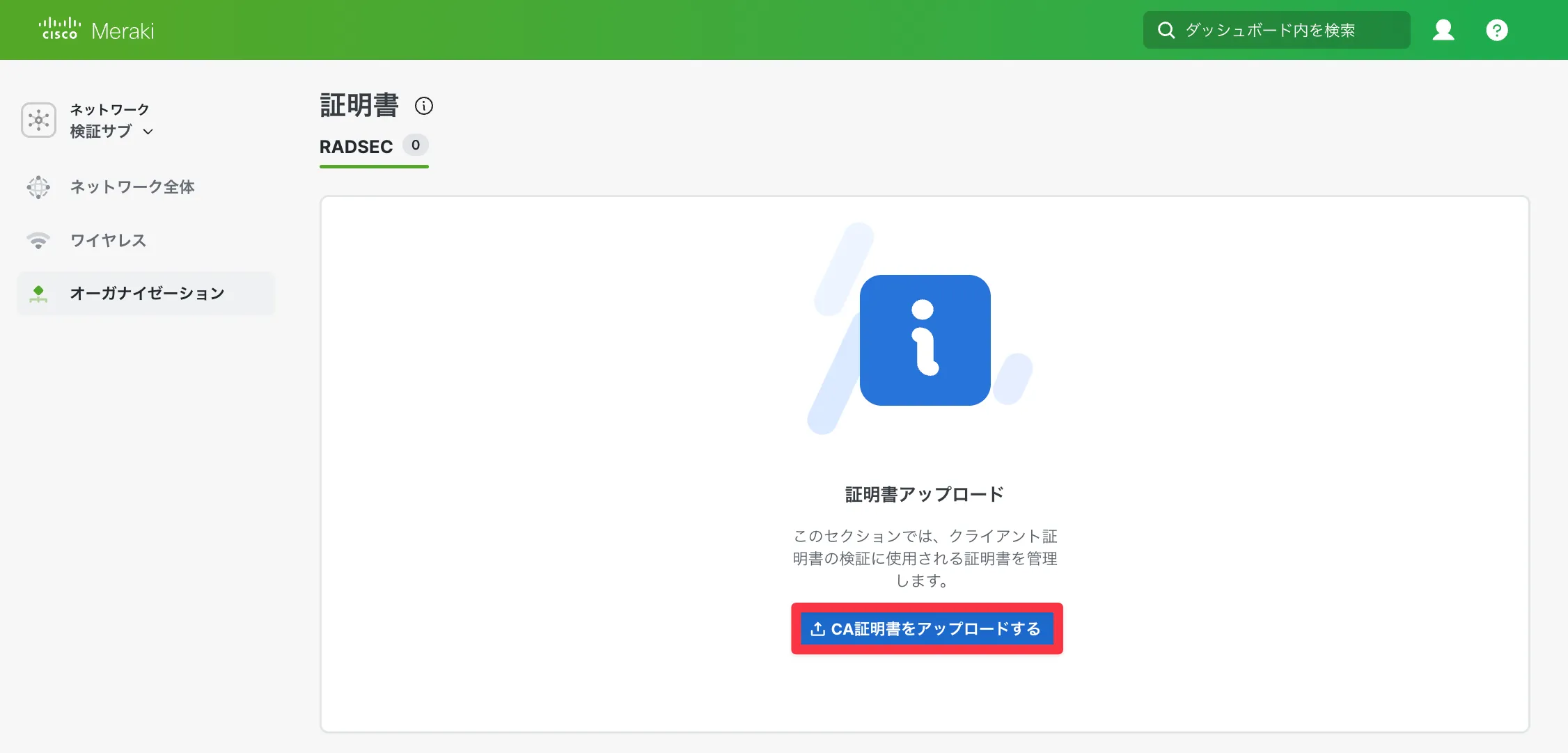

RadSec用サーバー証明書のアップロードの画面から、CA証明書をアップロードするをクリックします。

-

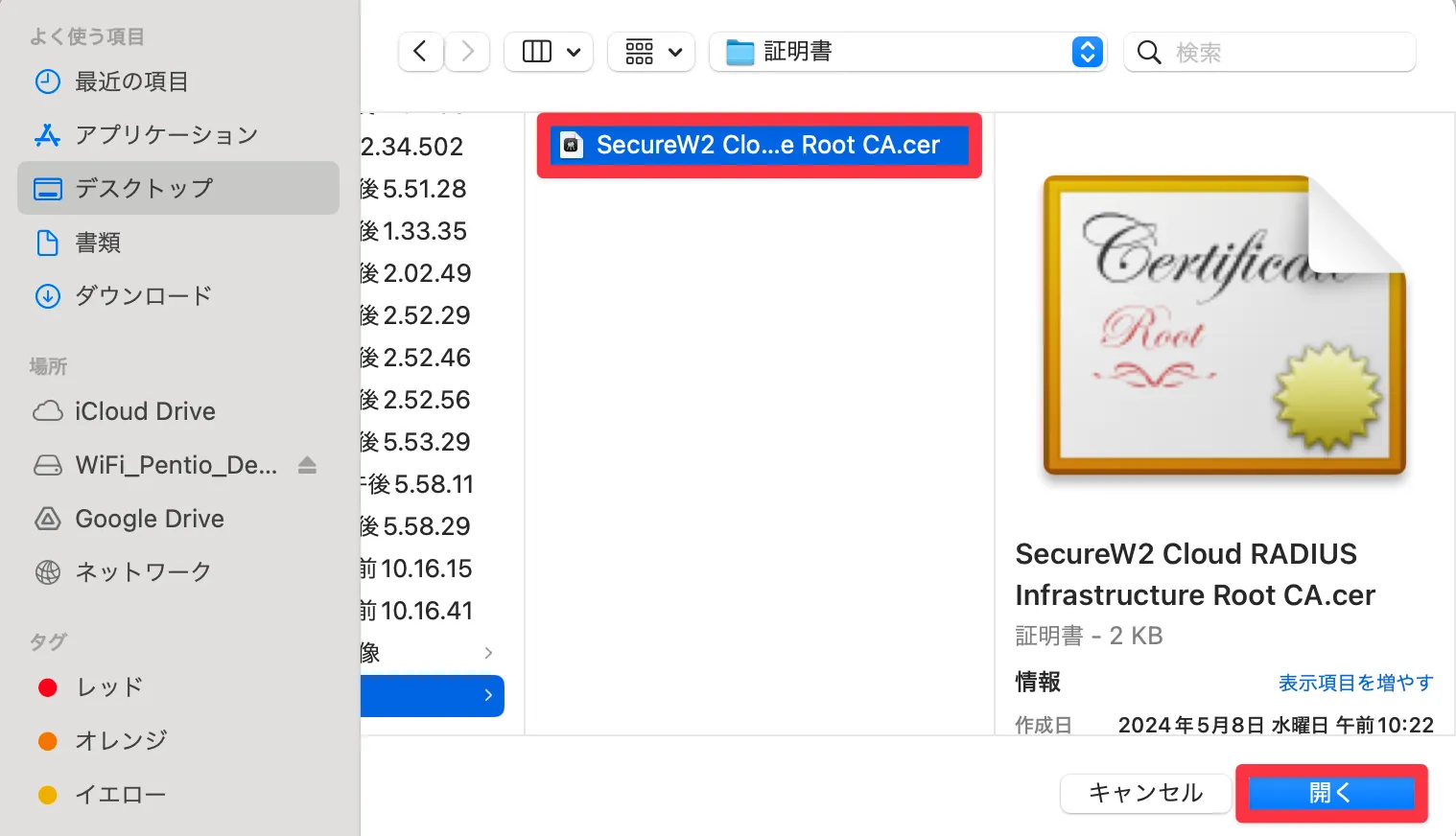

ファイルの選択画面から、先ほどダウンロードしたSecureW2のRadSec用サーバー証明書を選択してアップロードします。

-

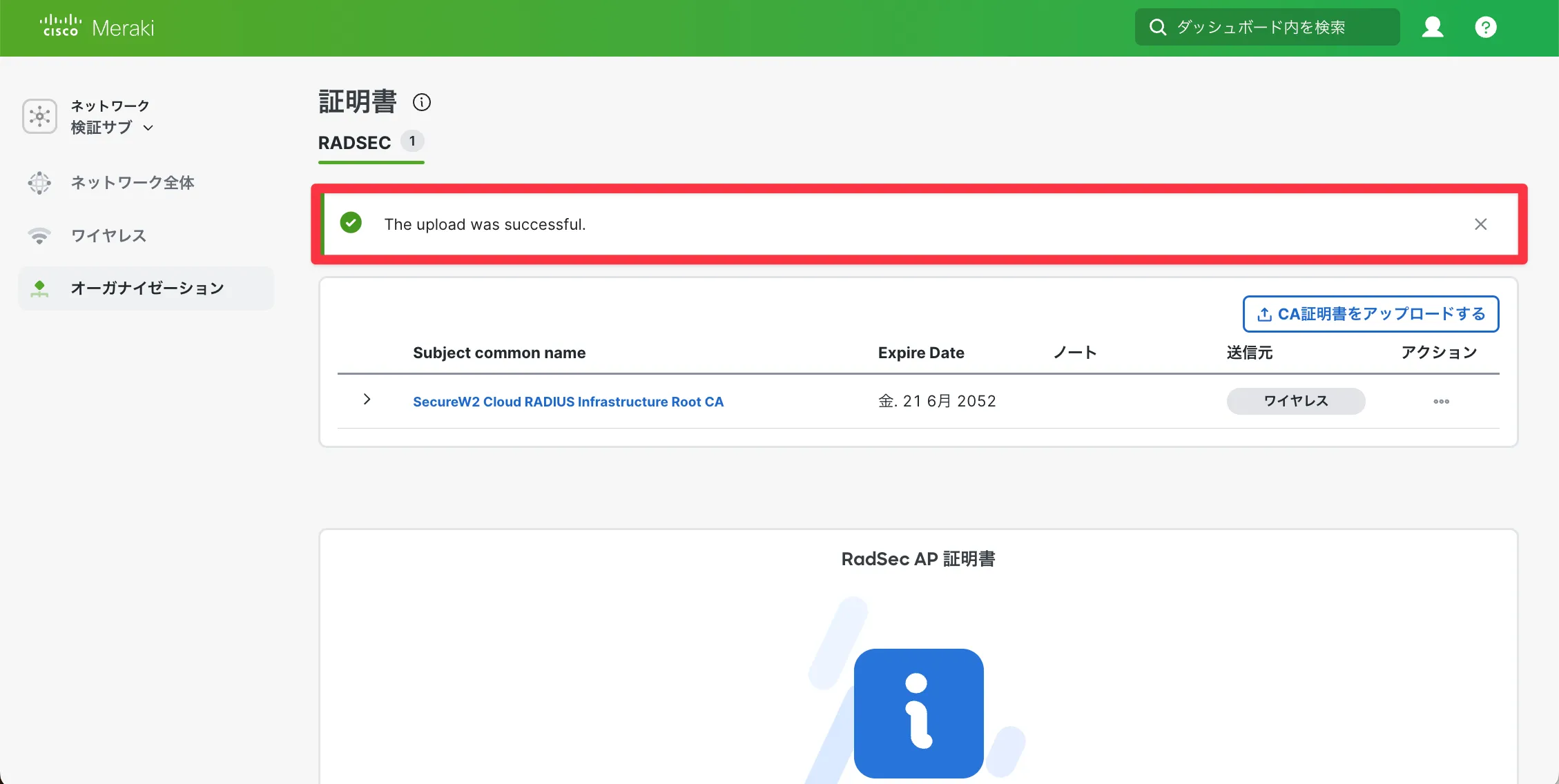

画面の上部に「The upload was

successful.」と表示されたことを確認します。

-

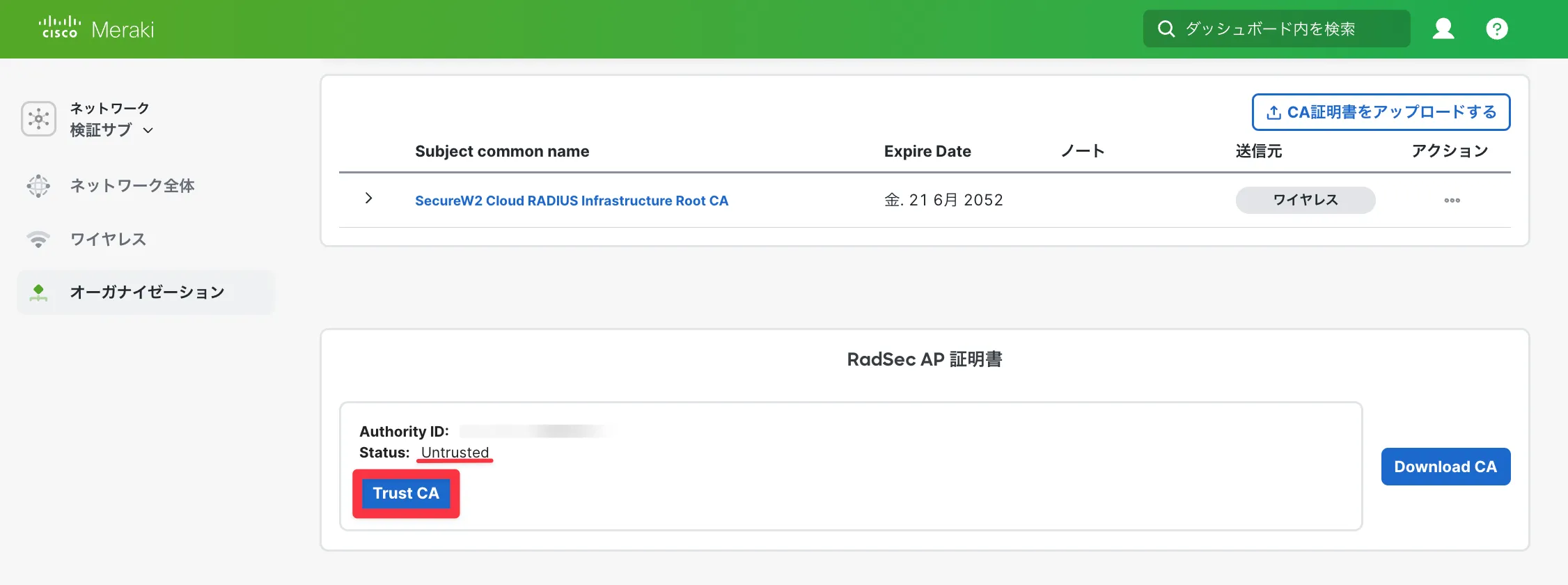

次にMerakiのAP証明書を作成します。

-

生成が完了すると、画像のように「Untrusted」の状態のCAが作成されますので、Trust CA

をクリックしてCAを信頼します。

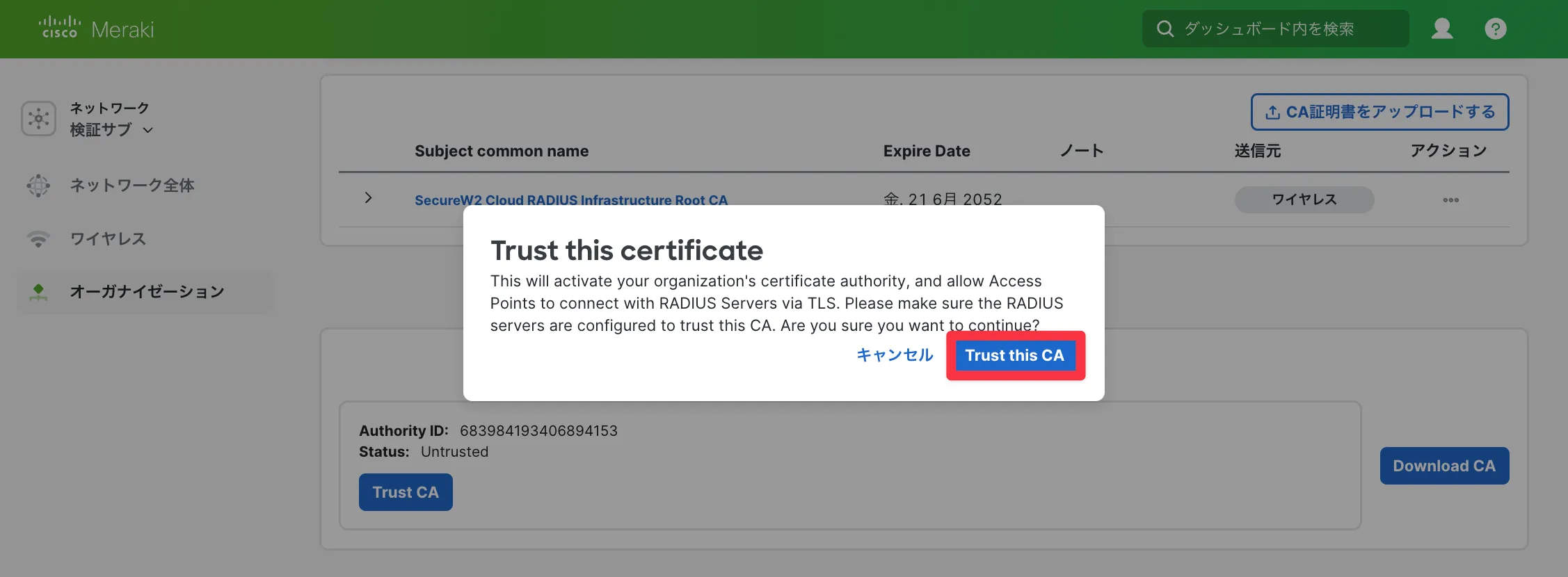

-

画像のような確認画面が表示されたら、Trust This CA

をクリックします。

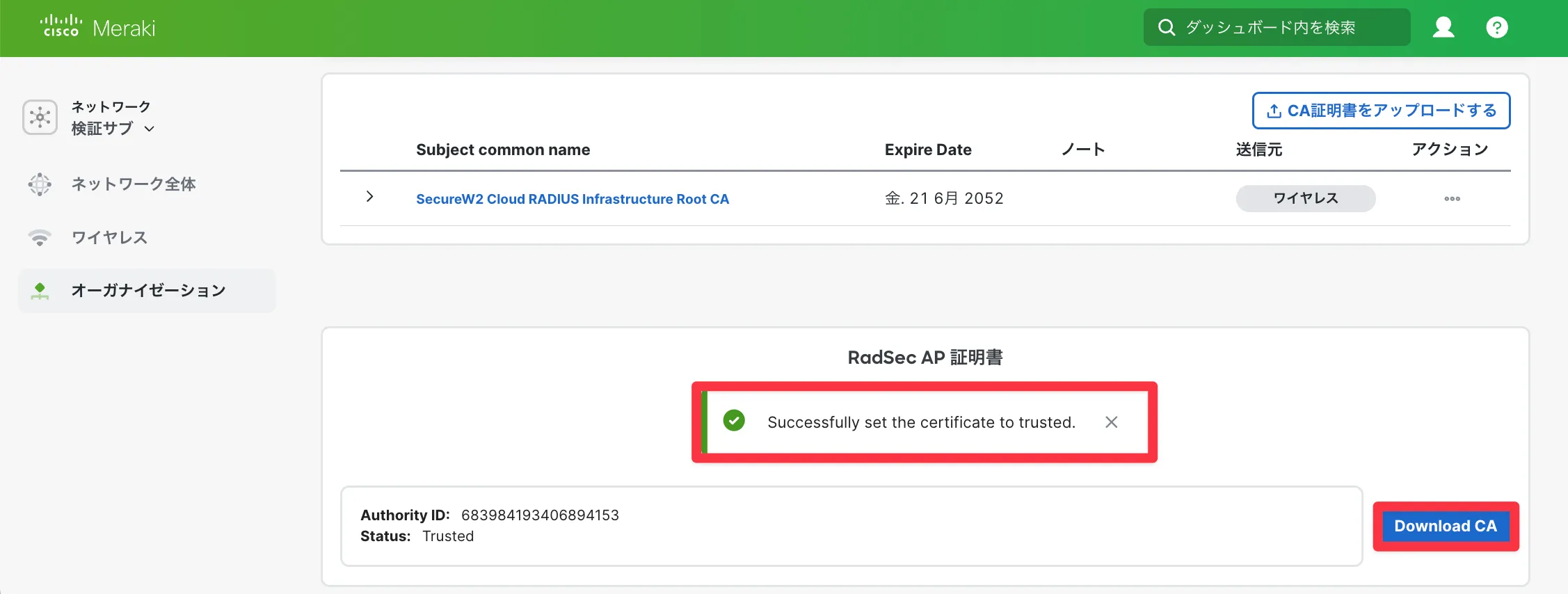

-

画像のように「Successfully set the certificate to

trusted」と表示され、正常にCAが作成されたことを確認したら、Download CA

をクリックしてMerakiのCAをダウンロードします。

-

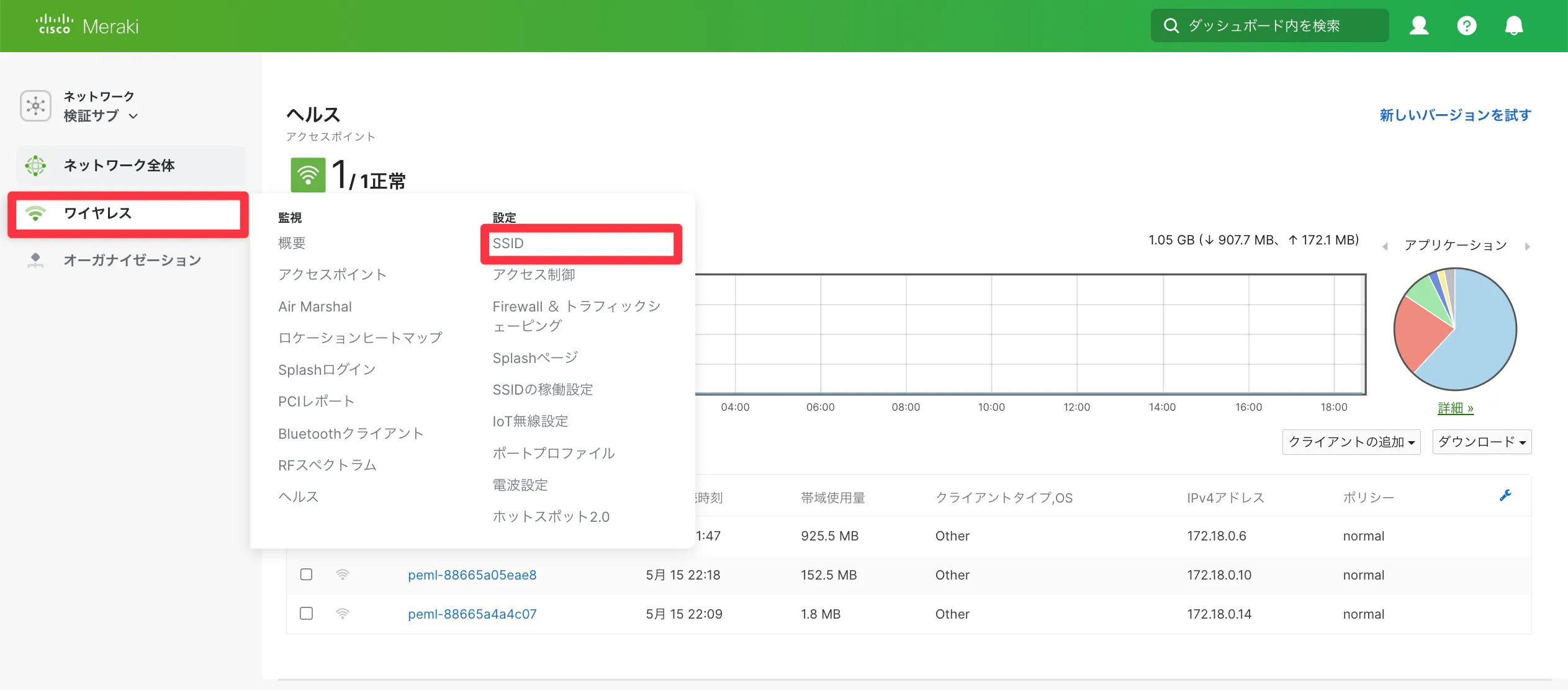

次にSSIDを作成します。ワイヤレス > SSIDをクリックします。

-

SSIDの一覧から使用するSSIDを一つ選び、設定編集をクリックします。

-

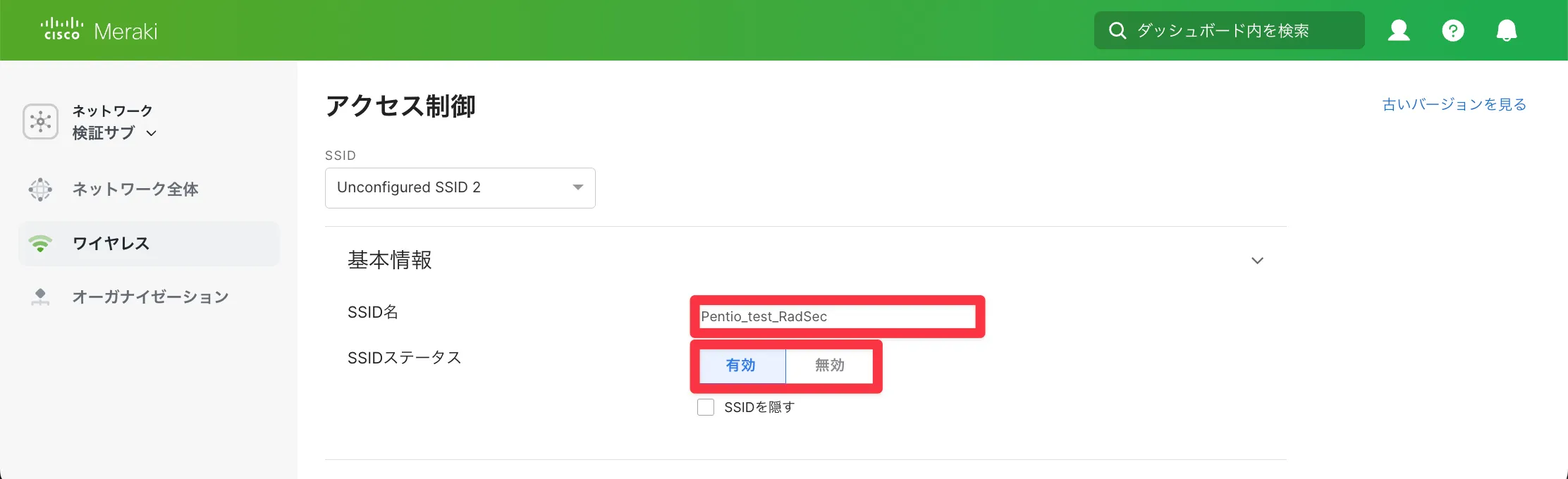

SSID名を設定して有効化します。(例:Pentio_test_RadSec)

-

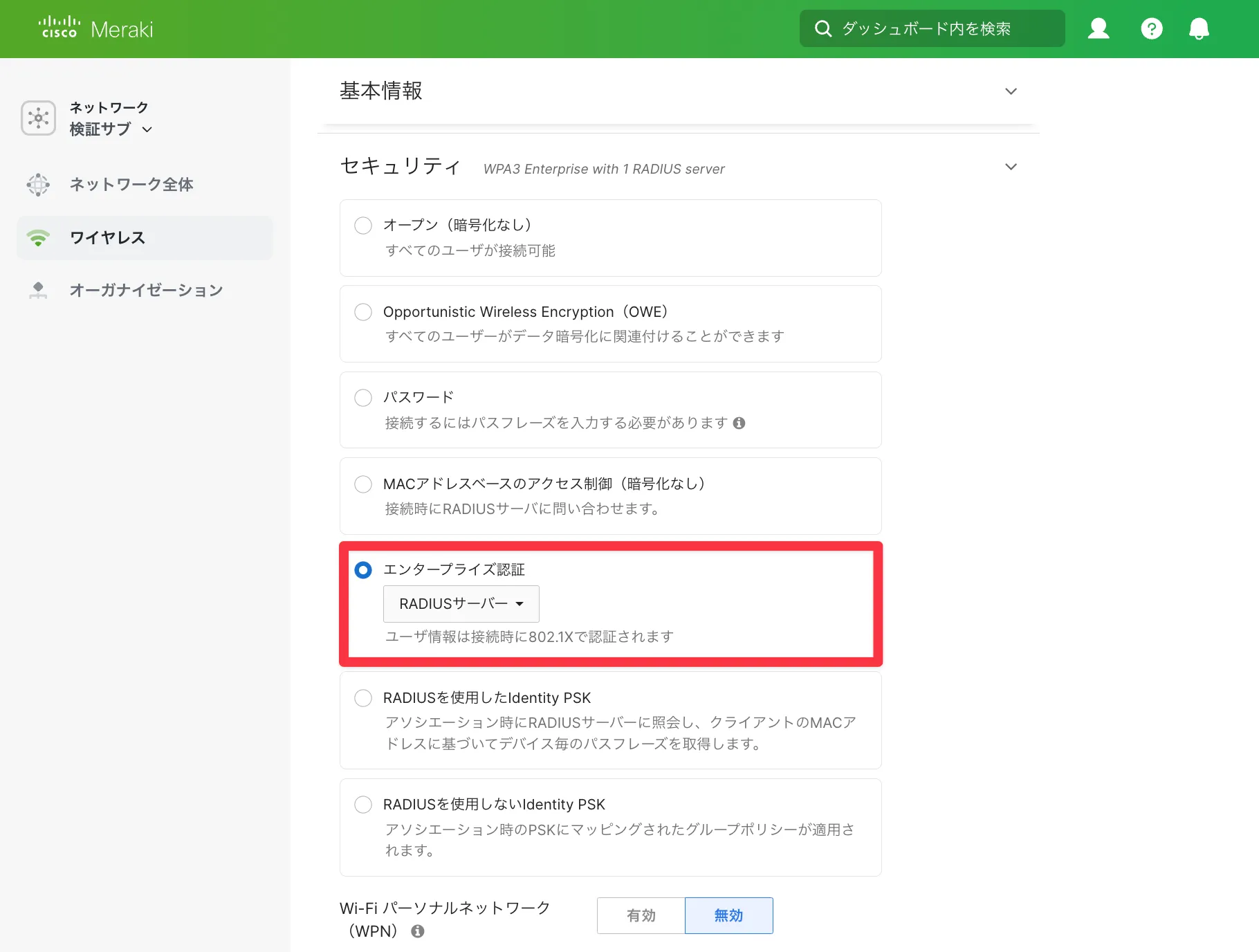

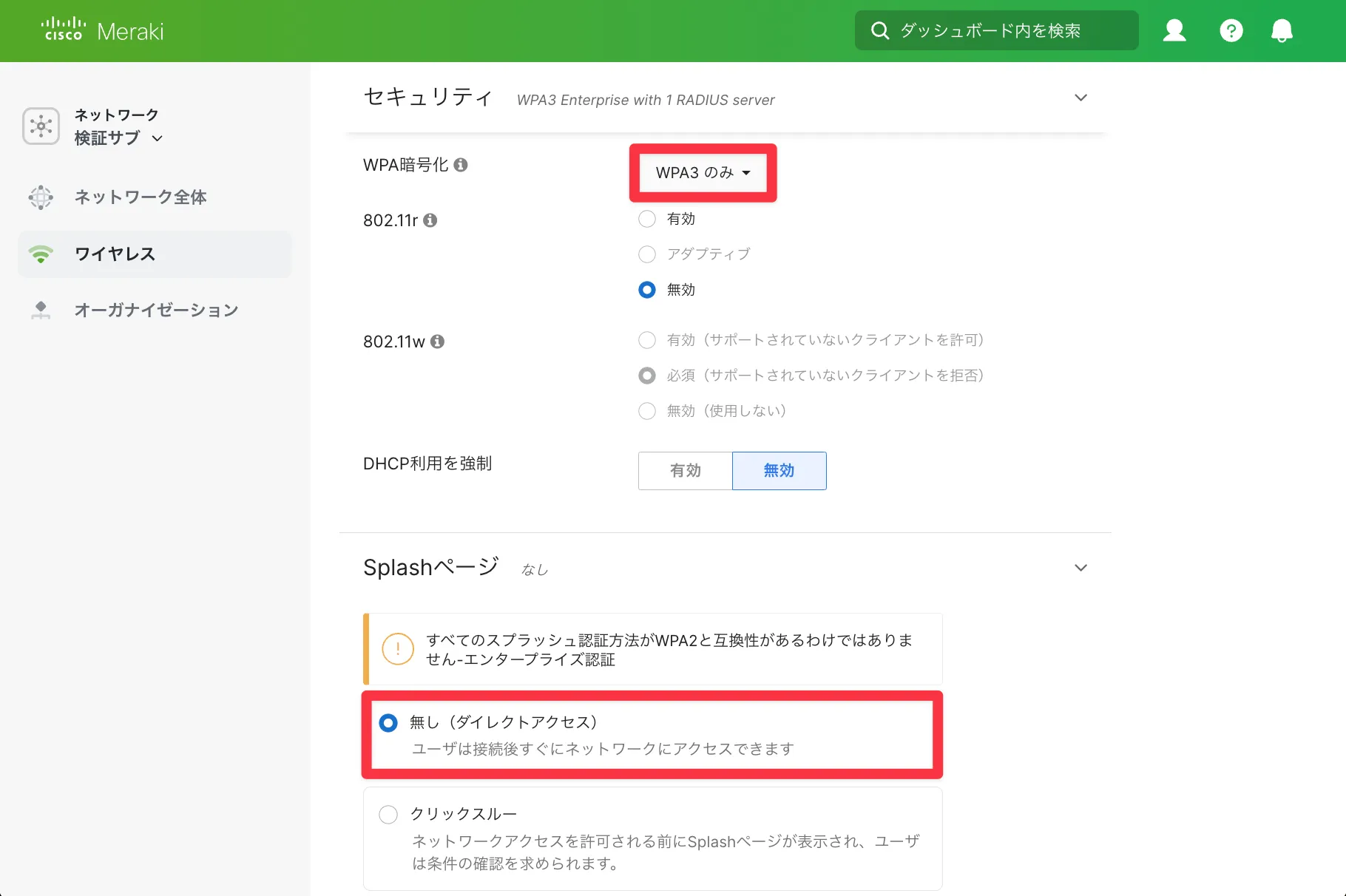

以下の表に従って各項目に設定をしていきます。

項目名 設定値 セキュリティ エンタープライズ認証 → マイRADIUSサーバ を選択 WPA暗号化 WPA3のみ ※WPA2以上であれば問題ありません Splashページ 無し(ダイレクトアクセス)

-

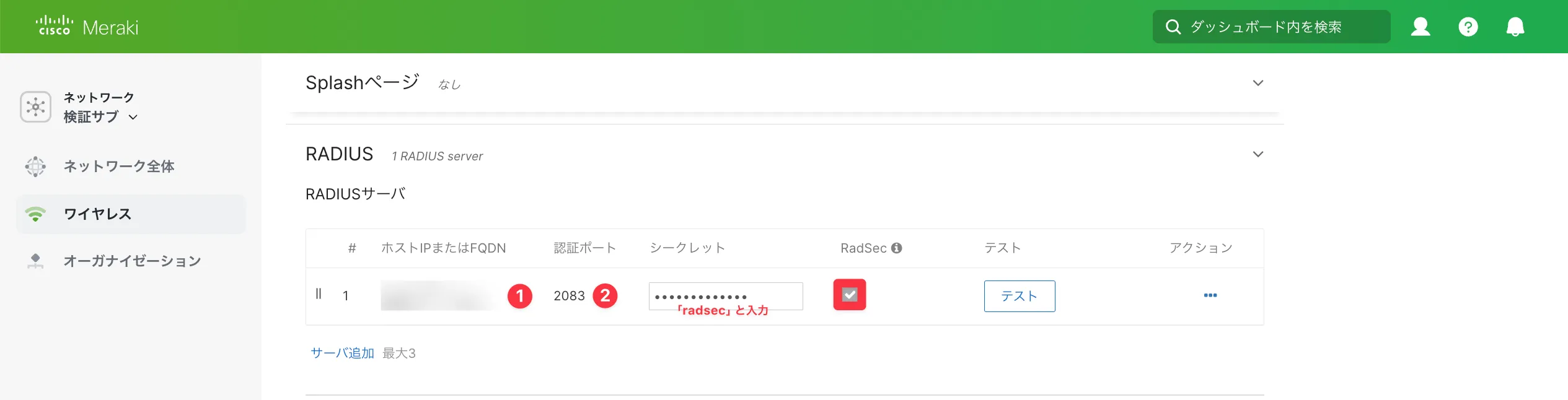

続いてRADIUSサーバーの設定を行います。ページをスクロールしてRADIUSサーバーの項目の下部にあるサーバー追加からRADIUSサーバーを追加します。先ほど控えておいた情報を以下の表に従って設定します。

項目名 設定値 ホストIPまたはFQDN SecureW2のHost name(①) 認証ポート SecureW2のPortの値(②) シークレット 「radsec」と入力 RadSec ☑️

-

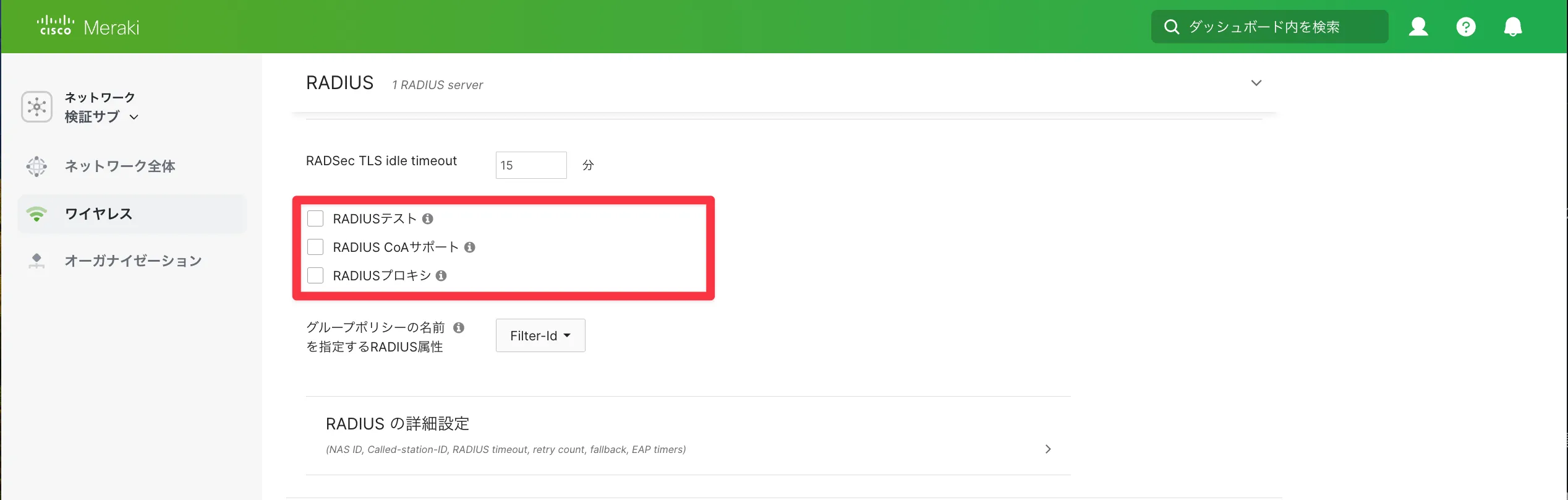

RADIUSプロキシとRADIUSテストのチェックを外します。

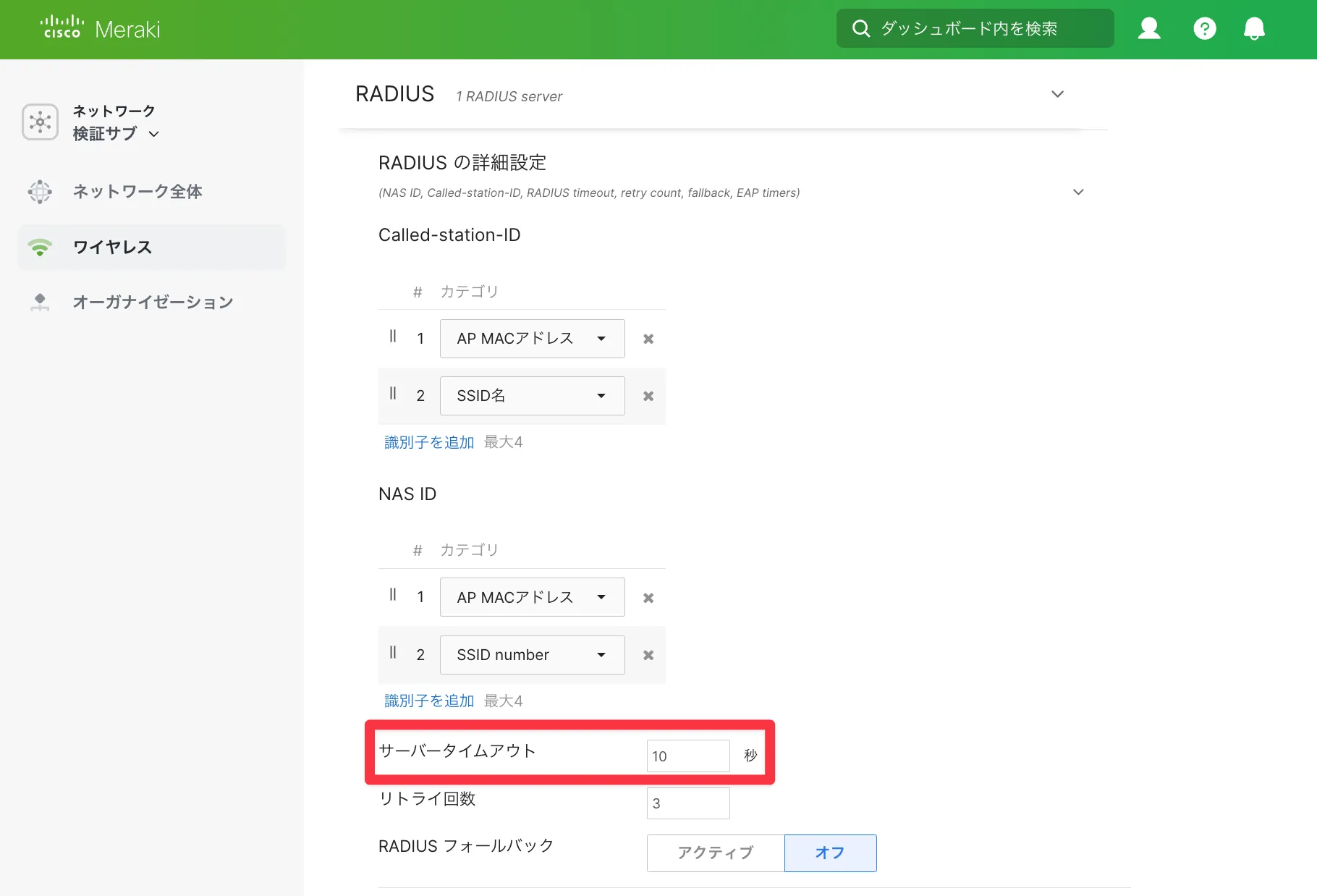

- RADIUSの詳細設定を開き、サーバータイムアウトまでの時間を10秒に変更します。この設定により、ネットワークトラフィックが増加している状態でも安定して認証を行うことができます。

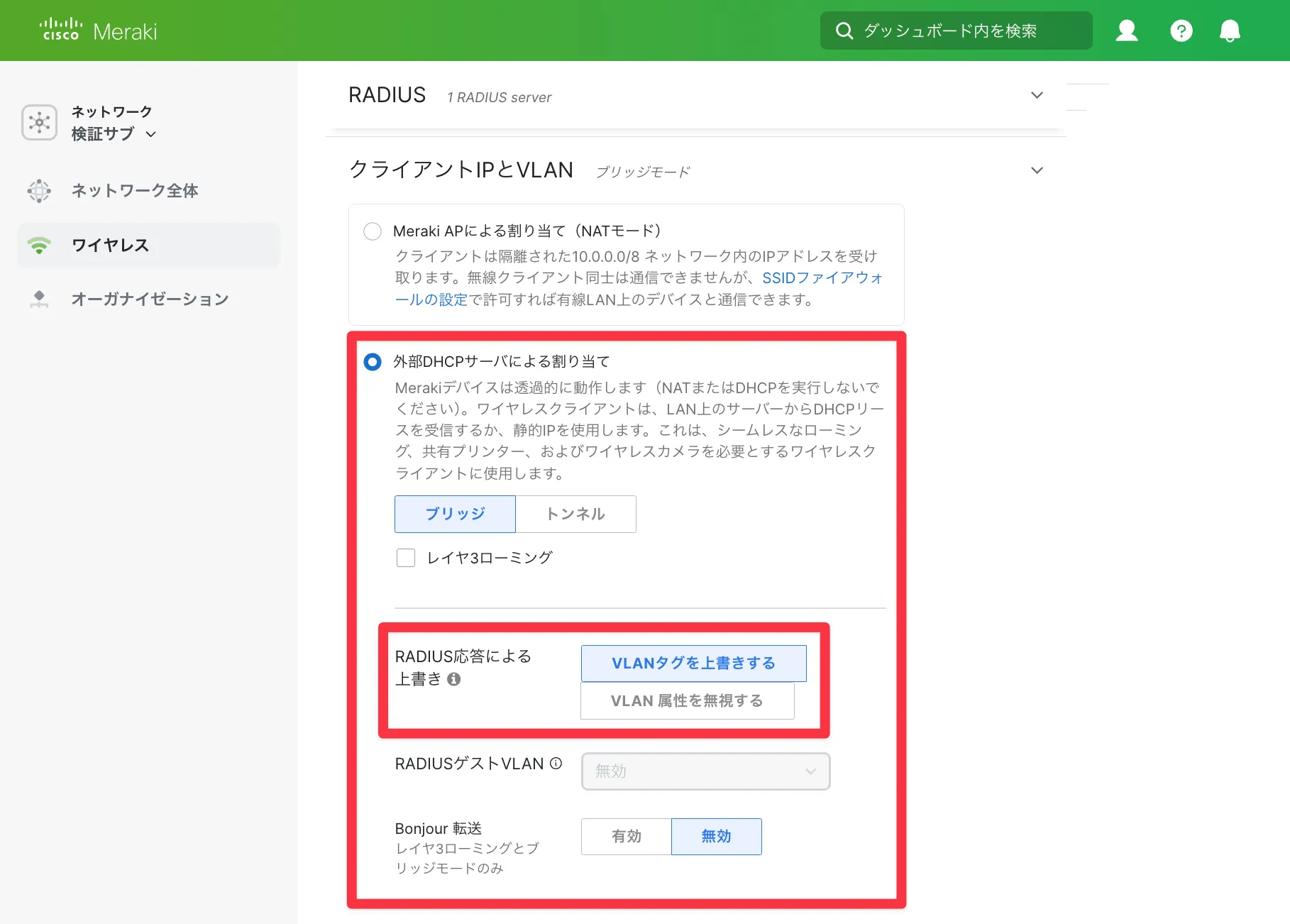

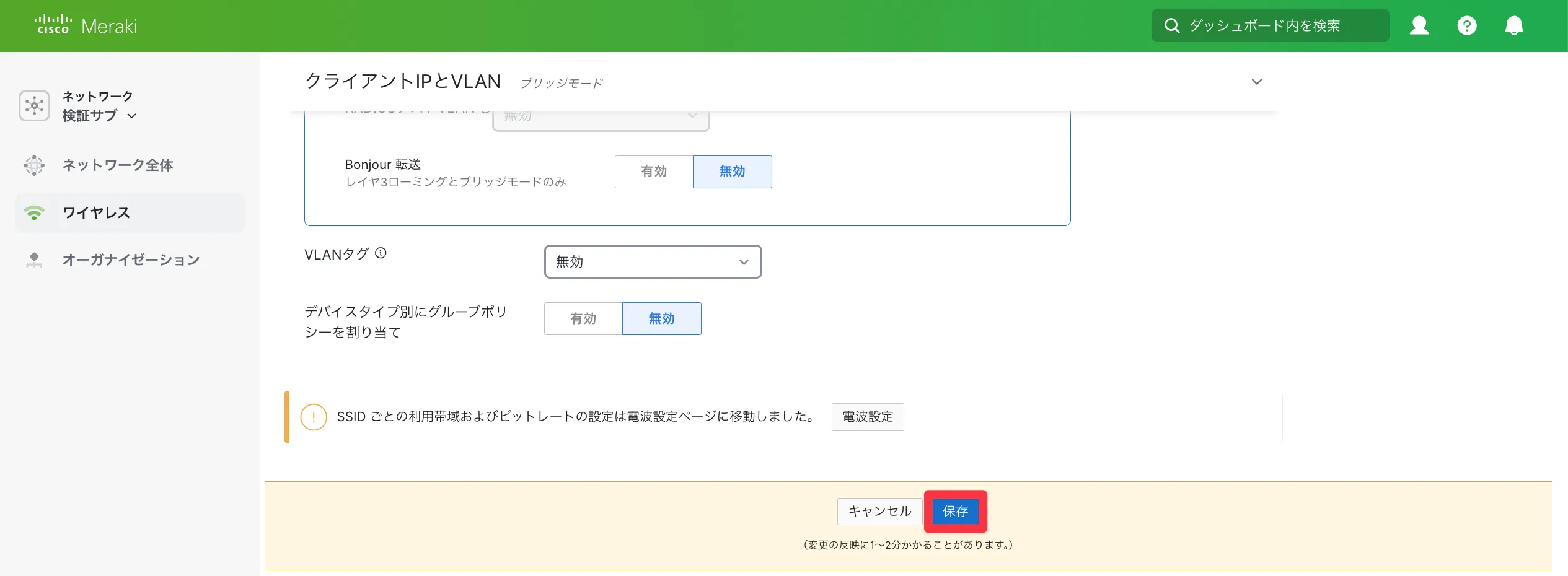

- クライアントIPとVLANから、外部DHCPサーバーによる割り当てを選択します。Dynamic VLANを有効化する際にはRADIUS応答による上書きからVLANタグを上書きするを選択します。本検証ではSecureW2のネットワークポリシでユーザーによってVLAN

IDを付与する設定を行なっているため、VLANタグを上書きします。

-

以上の設定を完了したら保存をクリックして、Merakiの設定は終了です。

証明書の信頼設定

Merakiはオーガナイゼーションごとに作成されるMerakiのCAで検証可能なクライアント証明書を各APに格納しています。そのため、SecureW2にMerakiのCAを信頼させる必要があります。

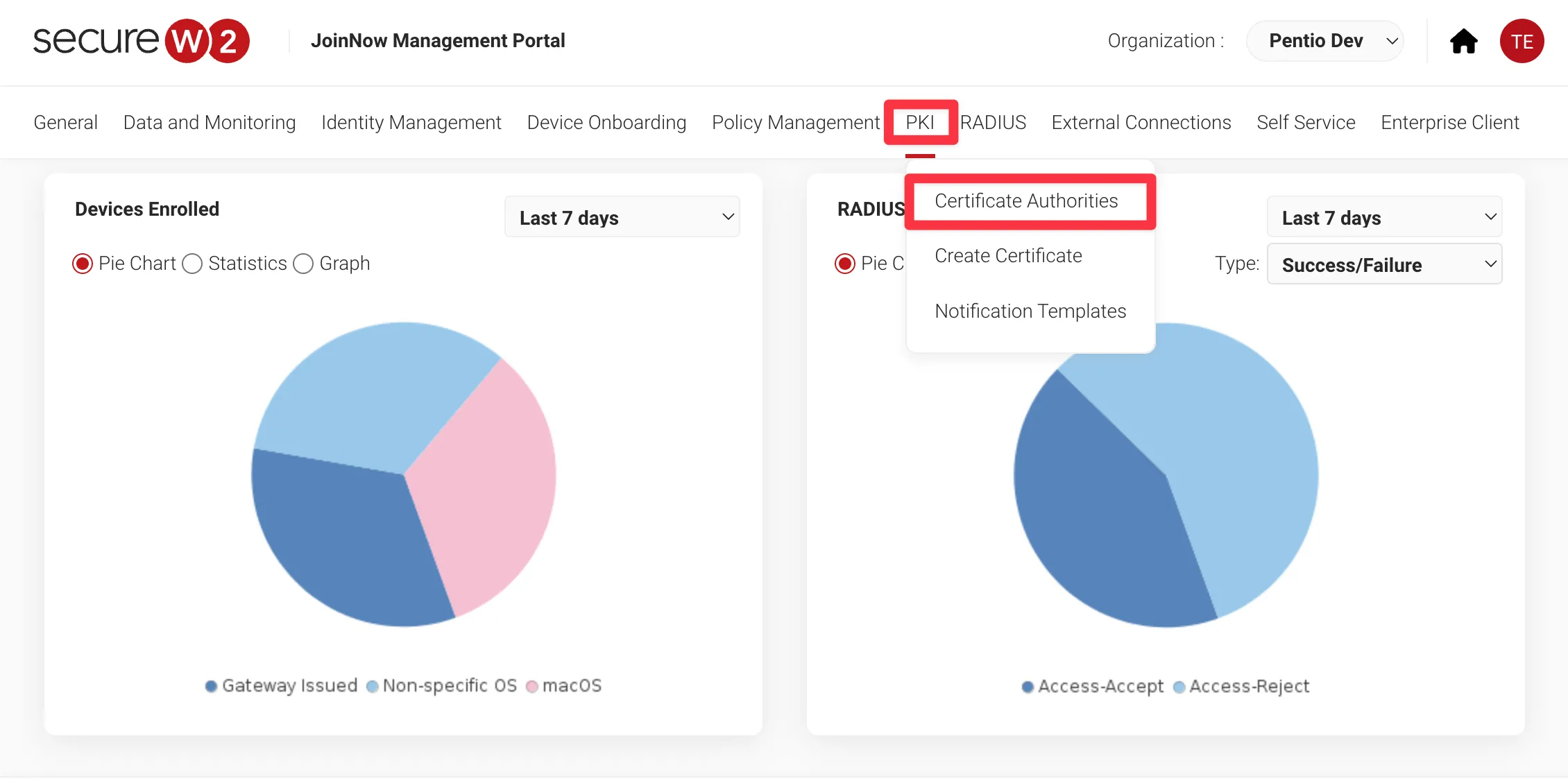

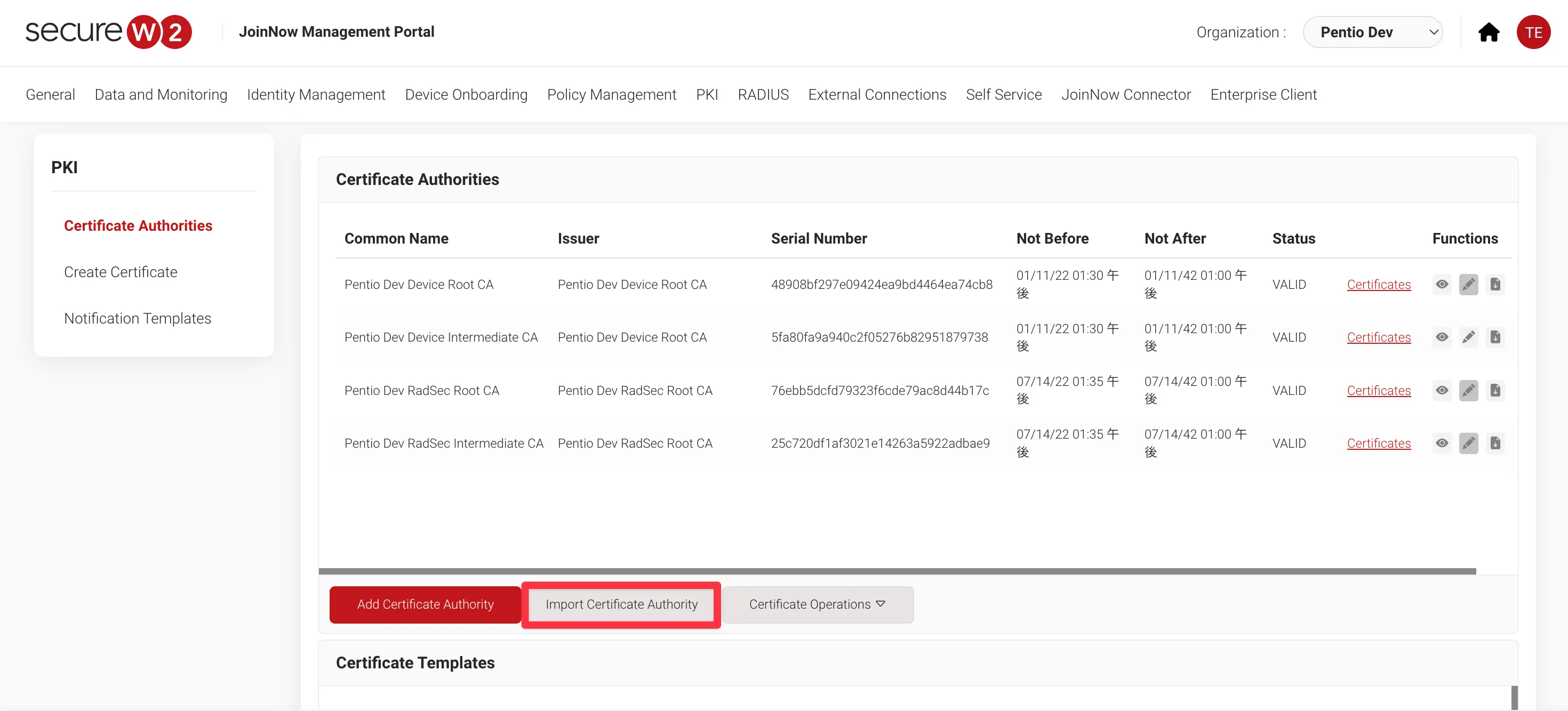

-

SecureW2の管理コンソールから、 PKI > Certificate Authorities

をクリックします。

- Import Certificate Authority をクリックします。

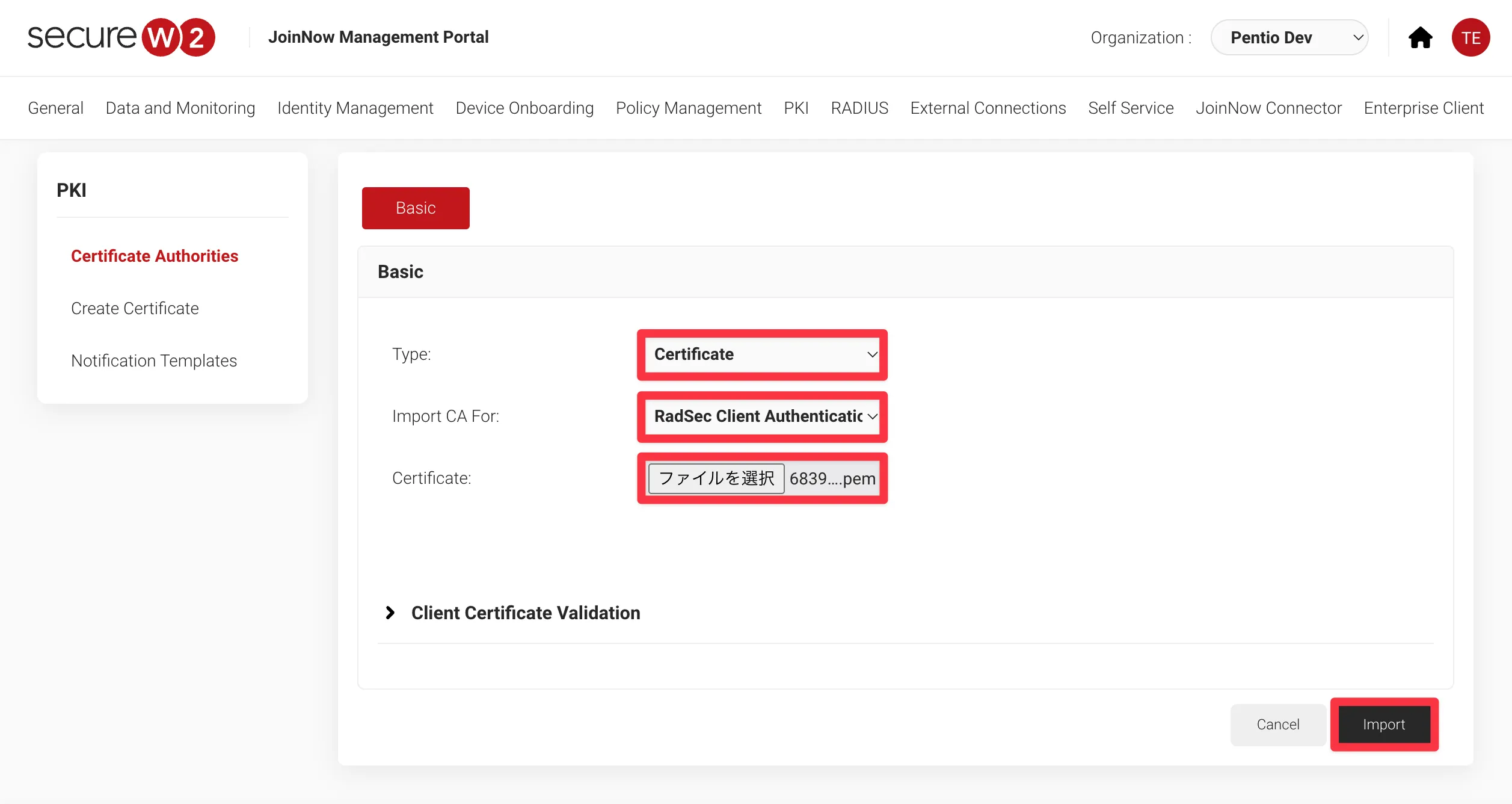

-

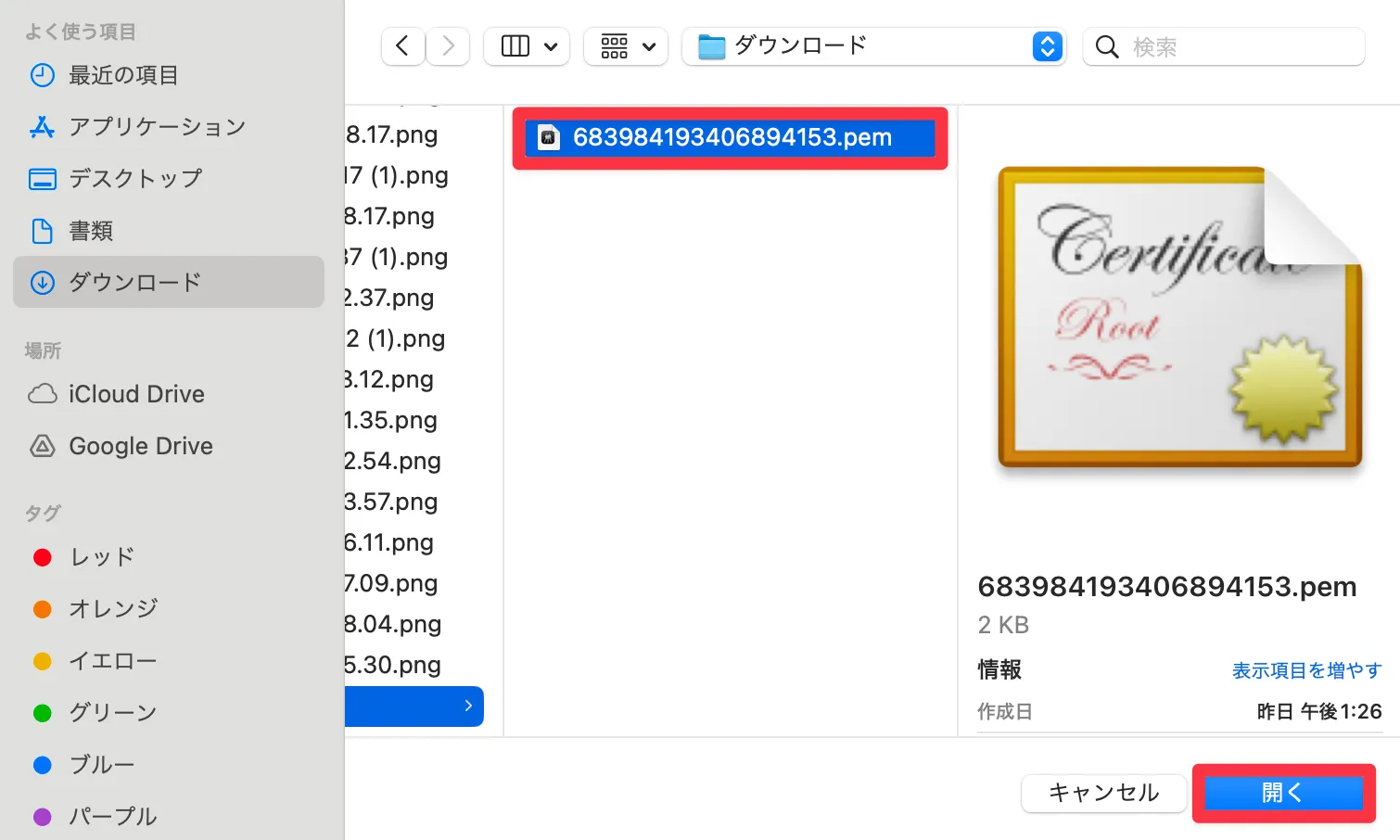

証明書のアップロードの画面に移動したら、以下の表を参考に画像のようにして設定します。設定が完了したら、

Import をクリックします。

項目名 設定値 Type Certificate(選択) Import CA for Radsec Client Authentication(選択) Certificate 先ほど保存したMerakiのCAをアップロード

-

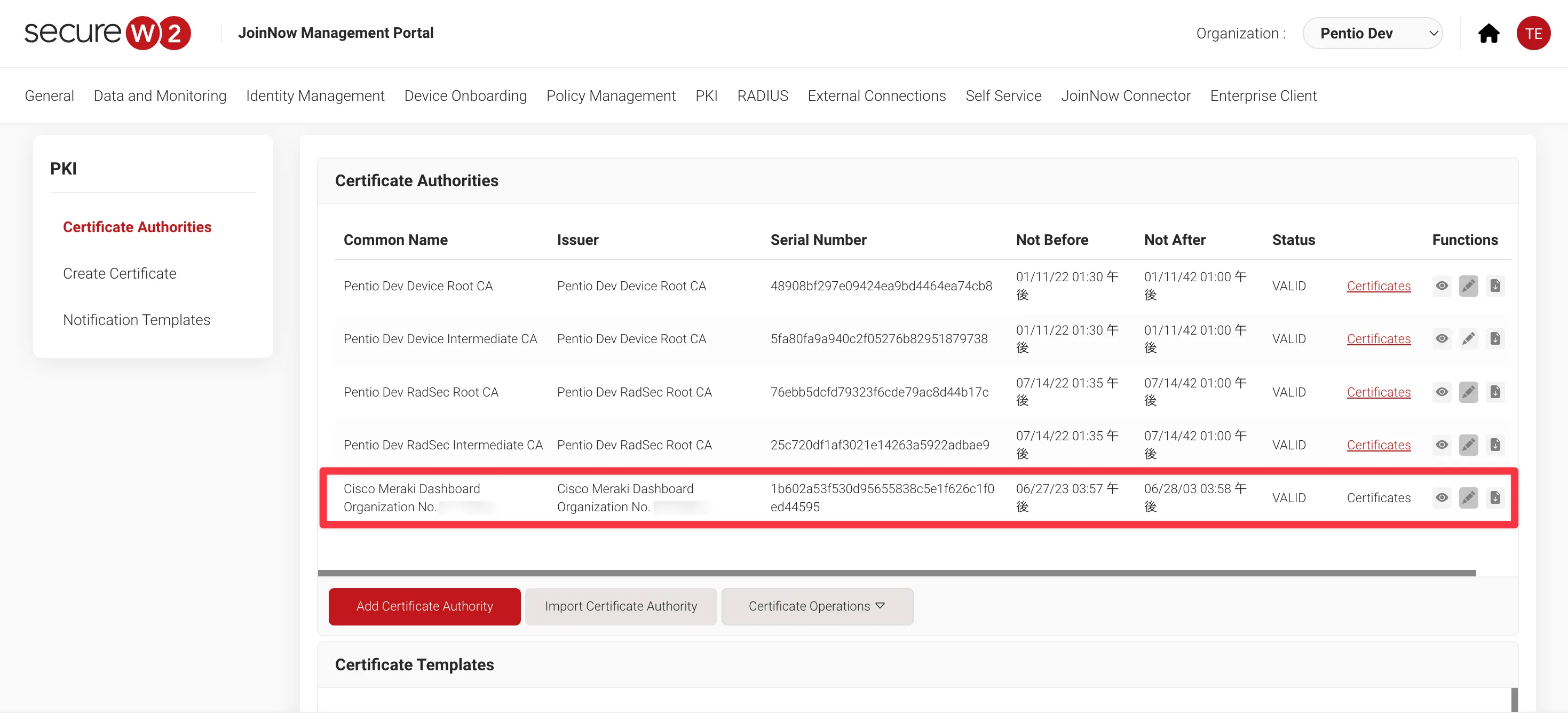

以下のように証明書が追加されていれば、SecureW2がMerakiのCAを信頼できたことになります。

通常のRADIUS認証を利用する場合の設定

通常のRADIUS認証やユーザーベースでネットワークを動的に制御するDynamic VLANの設定方法については別記事の「Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する」をご覧ください。

動作確認

-

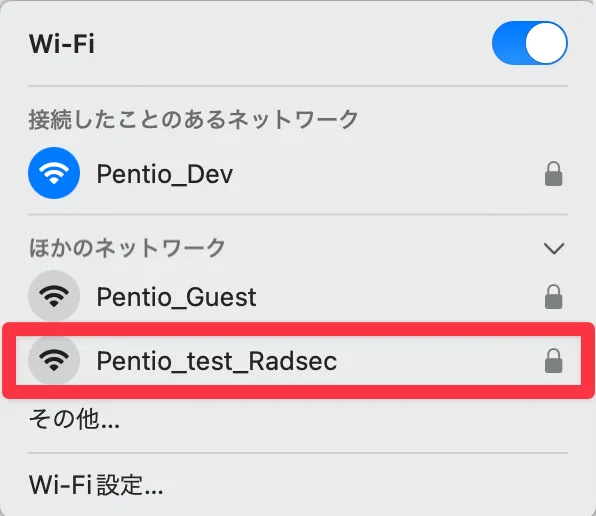

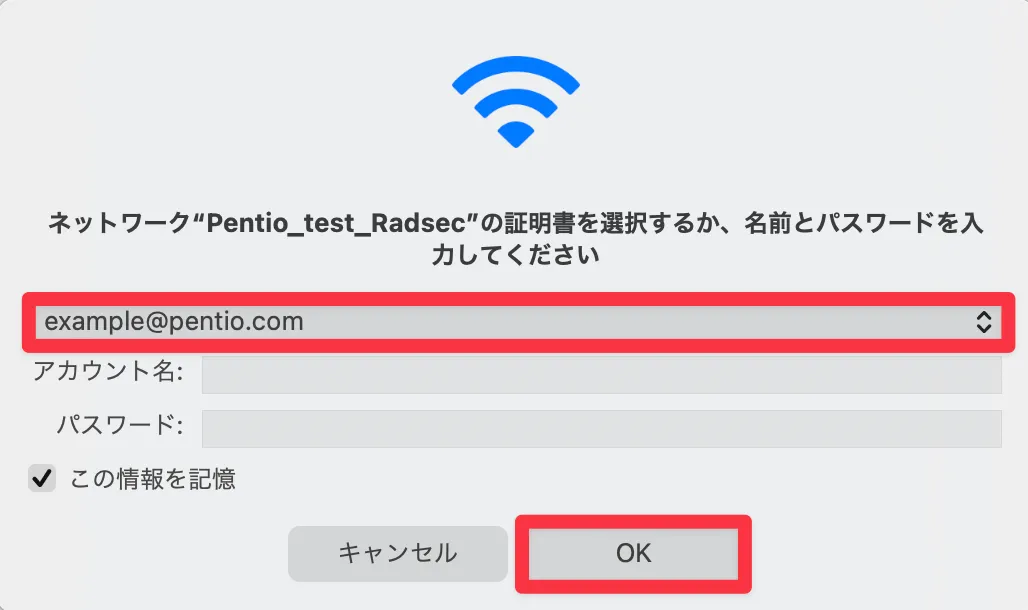

Wi-Fi一覧から先ほど作成したSSIDのWi-Fiを選択します。

-

証明書の選択画面が出てきたら、認証に使用する証明書を選択し、OKをクリックします。

-

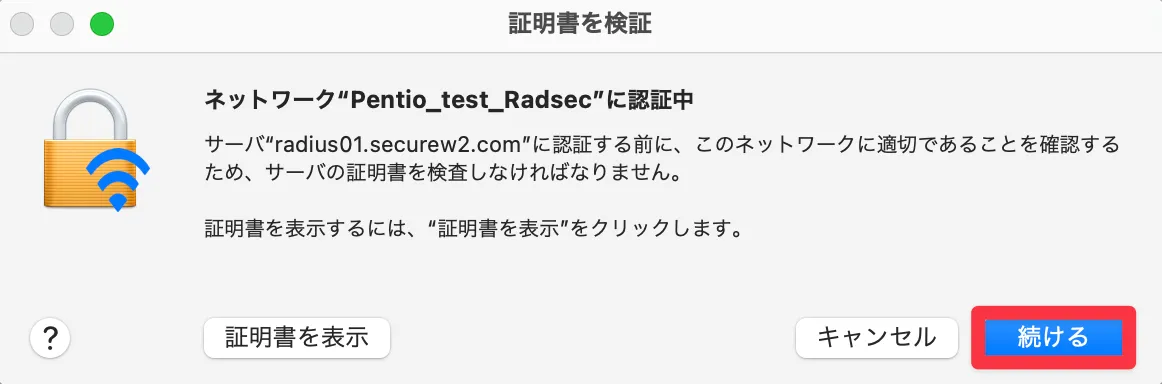

以下のようなウィンドウが表示されたら、続けるをクリックします。

-

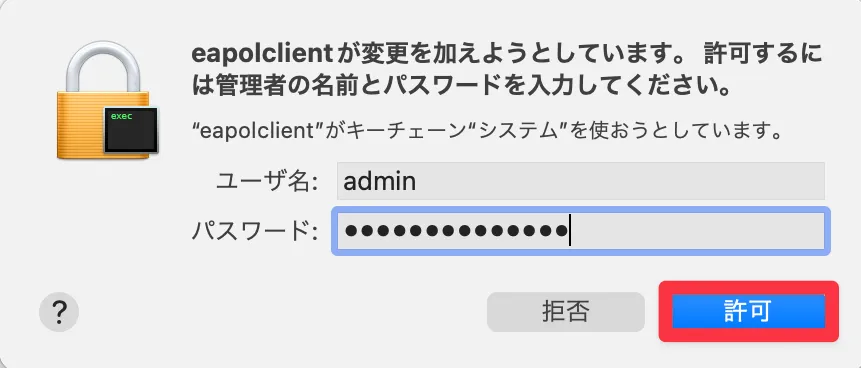

以下のようなウィンドウが表示されたら、PC管理者のユーザー名とパスワードを入力して許可します。

-

作成した無線LANへの接続ができたことが確認できました。

-

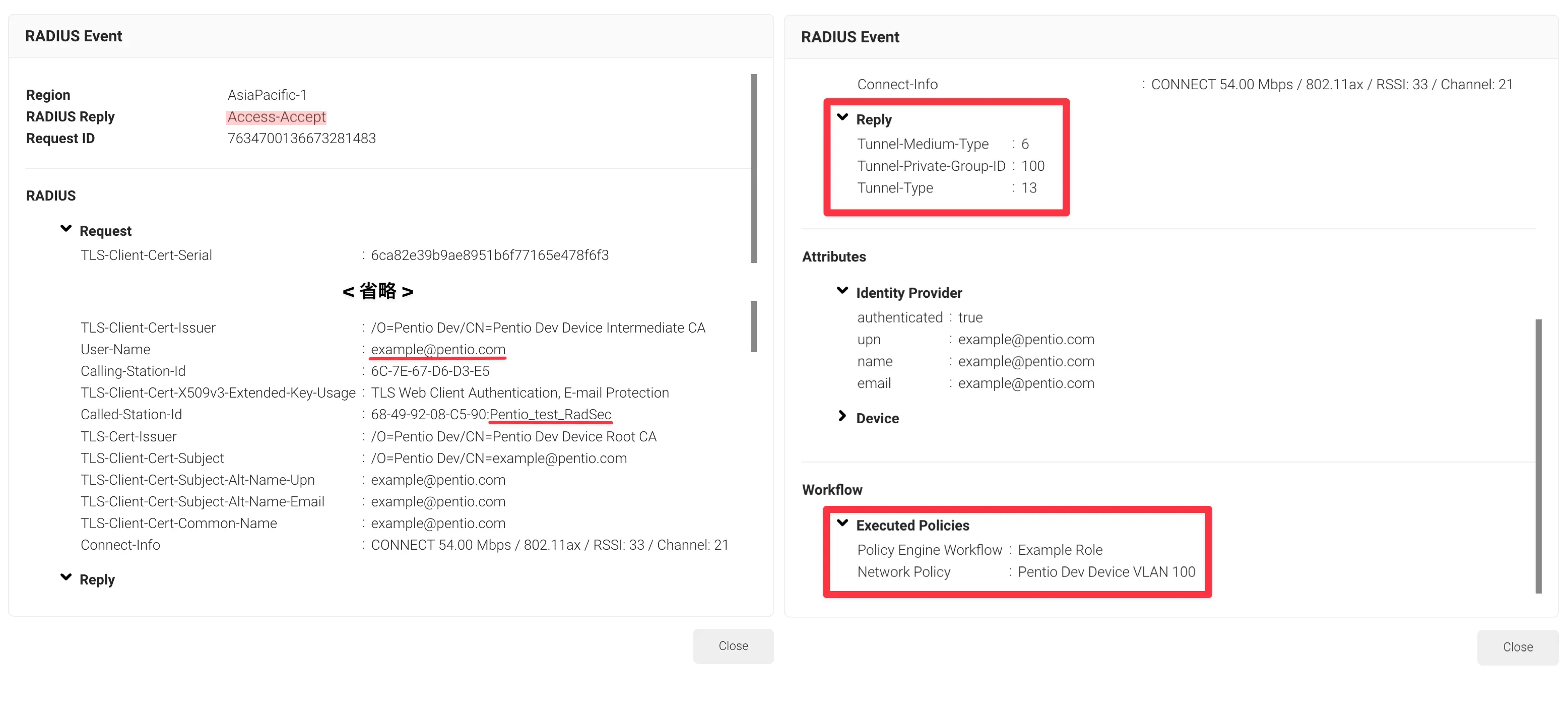

SecureW2の管理画面からも、ネットワークポリシー「Pentio

Dev Device VLAN

100」に基づいて「Pentio_test_RadSec」への接続が許可されたことが確認できました。

画像では省略いたしましたが、実際のSecureW2のRADIUSログからはこれよりも多くの情報を確認することができます。

-

パケットキャプチャでもSecureW2のRadSecサーバーの2083番ポート宛の通信が暗号化されていることが確認できます。

おわりに

本記事では、Meraki MRの無線LAN認証でSecureW2のRADIUSサーバーを利用する際にRadSecを活用することで、TLSを用いて認証情報を暗号化し、セキュアなRADIUS認証を実現する方法について検証を行いました。

Meraki MRはRadSecに対応している数少ない無線アクセスポイント製品です。クラウド型RADIUSであるSecureW2はインターネットを介して認証を行うため、企業によっては高いセキュリティとプライバシー保護が求められます。そこでRadSecを利用することで、認証情報のやり取りを暗号化し、機密性を確保することで、企業のコンプライアンス要件にも対応可能です。また、RadSecは最新のセキュリティ標準に基づいたプロトコルであり、安心して利用し続けることができます。特に本検証で使用したCisco Catalyst CW9162IはWi-Fi 6Eに対応しており、6GHz帯の利用が可能な点に加え、WPA3-Enterprise 192-bit modeへの対応もしています。これにより、高い利便性と安全性を提供します。

さらに、SecureW2のRadSecは、Real-Time IntelligenceによるIDaaSやMDMと連動した動的なネットワークアクセス制御を実現することも可能です。物理アプライアンスが不要なMeraki MRとSecureW2の導入を併せて検討してみてはいかがでしょうか。以上で「Cisco Meraki MRとSecureW2でRadSecを利用した802.1X 無線認証を行う」検証レポートを終わります。

参考

本検証で使用した機種のスペックシート

| CW9162I | CW9164I | CW9166I | |

|---|---|---|---|

| 無線規格 | IEEE 802.11ax(WI-Fi 6E) | ||

| アンテナ | 内蔵(2.4GHz / 5GHz / 6GHz) | ||

| MIMO | MU-MIMO 2×2:2 | MU-MIMO 4×4:4(5GHz / 6GHz) MU-MIMO 2×2:2(2.4GHz) | MU-MIMO 4×4:4 |

| ネットワークインターフェース | 2.5Gポート(UPoE / PoE+)×1 | 5Gポート(UPoE / PoE+)×1 | |

| 設置場所 | 屋内(天井・壁面など) | ||

| サイズ | 200mm × 200mm × 44.45mm | 241.3mm × 241.3mm × 56.9 mm | 241.3mm × 241.3mm × 56.9 mm |

| 重量 | 0.93kg | 1.6kg | 1.6kg |

| データシート | Datasheet | Datasheet | Datasheet |

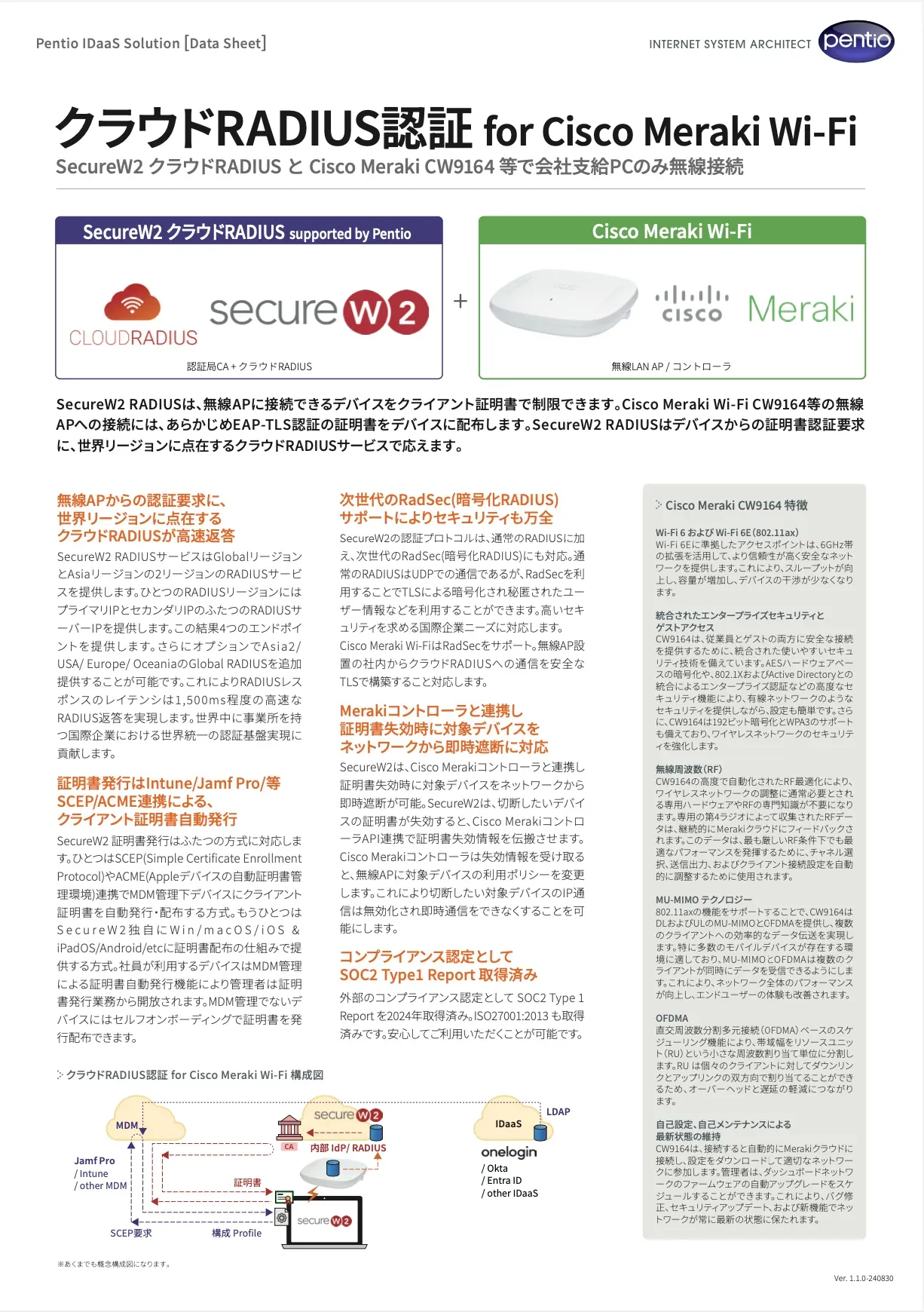

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- MerakiコントローラとSecureW2の連携

- Cisco Meraki CW9164 特徴

- SecureW2クラウドRADIUSの機能

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。