Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Cisco Meraki MSの802.1X ポート認証にSecureW2のクラウドRADIUSを利用する

今回は弊社のネットワーク環境にあるCisco社のCisco Meraki MSシリーズを使用して、弊社が提供するクラウド型認証ソリューションのSecureW2との連携について検証を行いました。本記事では下記2つのテーマについて検証レポートをまとめておりますので、これからCisco Meraki MSの導入をお考えの方や、 クラウドRADIUSによるEAP-TLS(クライアント証明書認証)にご関心がある方はぜひ最後までご覧ください。

なお、同社の製品でEAP-TLS認証を用いて無線接続を行った弊社の記事はこちら になります。

検証テーマ

- Cisco Meraki MSシリーズのポート認証(802.1X認証)にSecureW2のRADIUSサーバーを利用する

- SecureW2によるユーザーに応じたネットワークの動的制御(Dynamic VLAN)を実現する

クラウドRADIUS

クラウドRADIUS(Cloud Radius)とは、クラウド型で提供されているRADIUSサービスのことを指します。SecureW2の提供するクラウドRADIUSは、無線LAN機器認証で利用するEAP-TLS証明書や、VPN機器認証で利用するSSL証明書に、相互の認証判定を提供します。詳しくは

クラウドRADIUS紹介ページ

をご覧ください。

ペンティオでは、Cisco Meraki、Juniper Mist、Aruba、Extreme Networks、Ubiquiti UniFi、ACERA、YAMAHAなどの各種無線APとSecureW2の連携を検証しております。SecureW2検証・設定手順一覧はこちら。

Cisco Meraki MS ネットワークスイッチのご紹介

今回は弊社の検証環境にあるCisco Meraki MS120-8LPというL2スイッチを使用して動作検証を行いました。機器のスペックやその他製品の詳細情報はCisco社のモデル一覧をご覧ください。

Cisco Merakiは日本で最も普及しているネットワークソリューションの一つです。その最大の特徴は、直感的に操作できるGUIとスイッチがクラウド上で管理できる点でしょう。今まではネットワークの設定をするために現地に赴き、CLIを使用してネットワーク設定を行う必要がありました。しかし、Cisco Merakiではクラウドを通じて設定を行うため、管理者が場所や時間に縛られることなく、遠隔からのGUI操作で簡単にネットワークの設定・監視・制御をすることが可能になります。

ゼロタッチキッティングにも対応しているので、管理者がクラウド上であらかじめ設定を済ませておけば、スイッチをインターネット環境に接続するだけで自動的にネットワーク設定が完了します。SecureW2が物理アプライアンス不要のクラウドRADIUSであることに加え、SecureW2が2023年11月より提供を開始したReal-Time IntelligenceにCisco Merakiが対応している点からも相性の良さが伺えます。本記事では、スイッチをデスクで利用することを想定しており、MS120-8LPは8ポートのスイッチであることから、デスクでの利用であってもそのポテンシャルを十分に発揮することは間違いありません。

前提条件

今回の検証では、以下の項目を前提条件としています。

- SecureW2の管理者アカウントをお持ちであること

- Cisco Merakiの管理者アカウントをお持ちであること

- Cisco Merakiのダッシュボードにスイッチが登録済みであり、ライセンスが割り当てされていること

- クライアントPCにSecureW2発行のクライアント証明書の配布・登録が済んでいること

動作概要

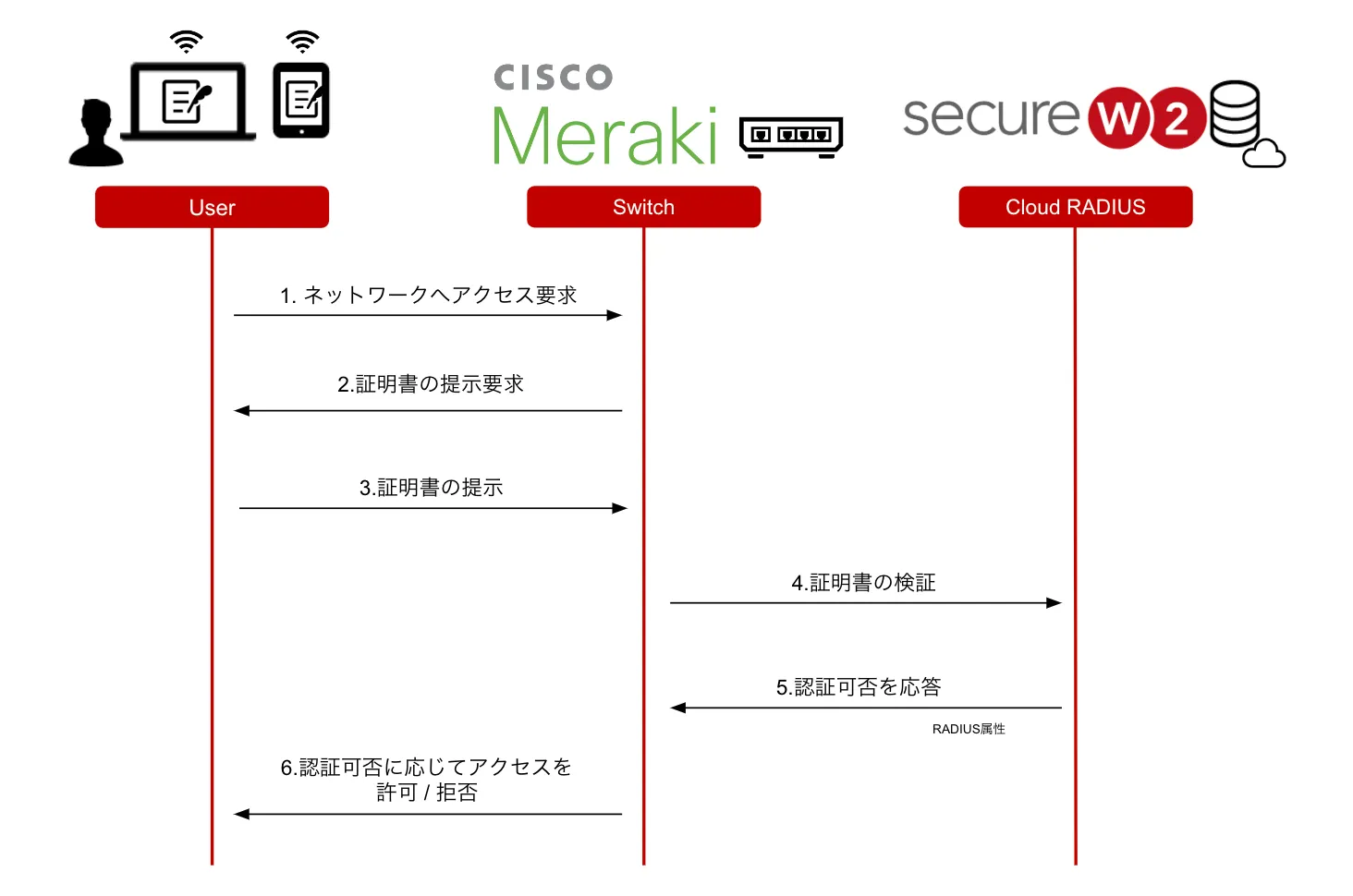

IEEE802.1Xは以下の図のようなシーケンスに従って認証を行います。

EAP-TLS認証では認証情報にID /

パスワードではなく、クライアント証明書を用いることが特徴です。

EAP-TLS認証の流れは次のとおりです。

- ユーザーがスイッチに対してネットワークのアクセスを要求

- スイッチがユーザーにクライアント証明書の提示を要求

- ユーザーはスイッチに対して適当なクライアント証明書を提示

- スイッチはSecureW2に対してクライアント証明書の検証要求を行う

- SecureW2がクライアント証明書を検証し、認証結果と認証許可した場合にはVLAN等の属性情報をスイッチに返す

- スイッチは受け取った認証可否に従い、ユーザーのネットワークアクセスを許可または拒否する

※VLAN IDなどのRADIUS属性やベンダー固有属性(VSA)は、5番目の段階で認証結果と共にアクセスポートに返されます。

有線によるネットワークへの接続において、従業員が私物の端末を会社に持ち込み、スイッチと接続してインターネットを利用して業務を行うケースが考えられます。会社で管理されていない端末は、会社で管理しているものよりもセキュリティレベルが低く、マルウェア等のウイルスに感染するリスクが高いことが考えられます。そのようなリスクのある端末を会社のネットワークに接続してしまうと、ネットワークを介して業務データ、機密情報等を扱う社用端末に感染を広げてしまう危険性があります。そこで、IEEE802.1XのEAP-TLS認証を行うことで、証明書を持っているユーザーのみネットワークのアクセスを許可することができます。

SecureW2ではEAP-TLS認証に利用可能な証明書を発行できるPKI機能ほかに、世界各地に配置されたRADIUSサーバーを利用することができます。RADIUSサーバーとしてActive

DirectoryやIDaaSであるOneLogin, Okta

などを利用する場合と比べて、重要なIdPにログインするためのID /

パスワードをネットワークに流さないことも組織全体のセキュリティを向上させます。

作業詳細

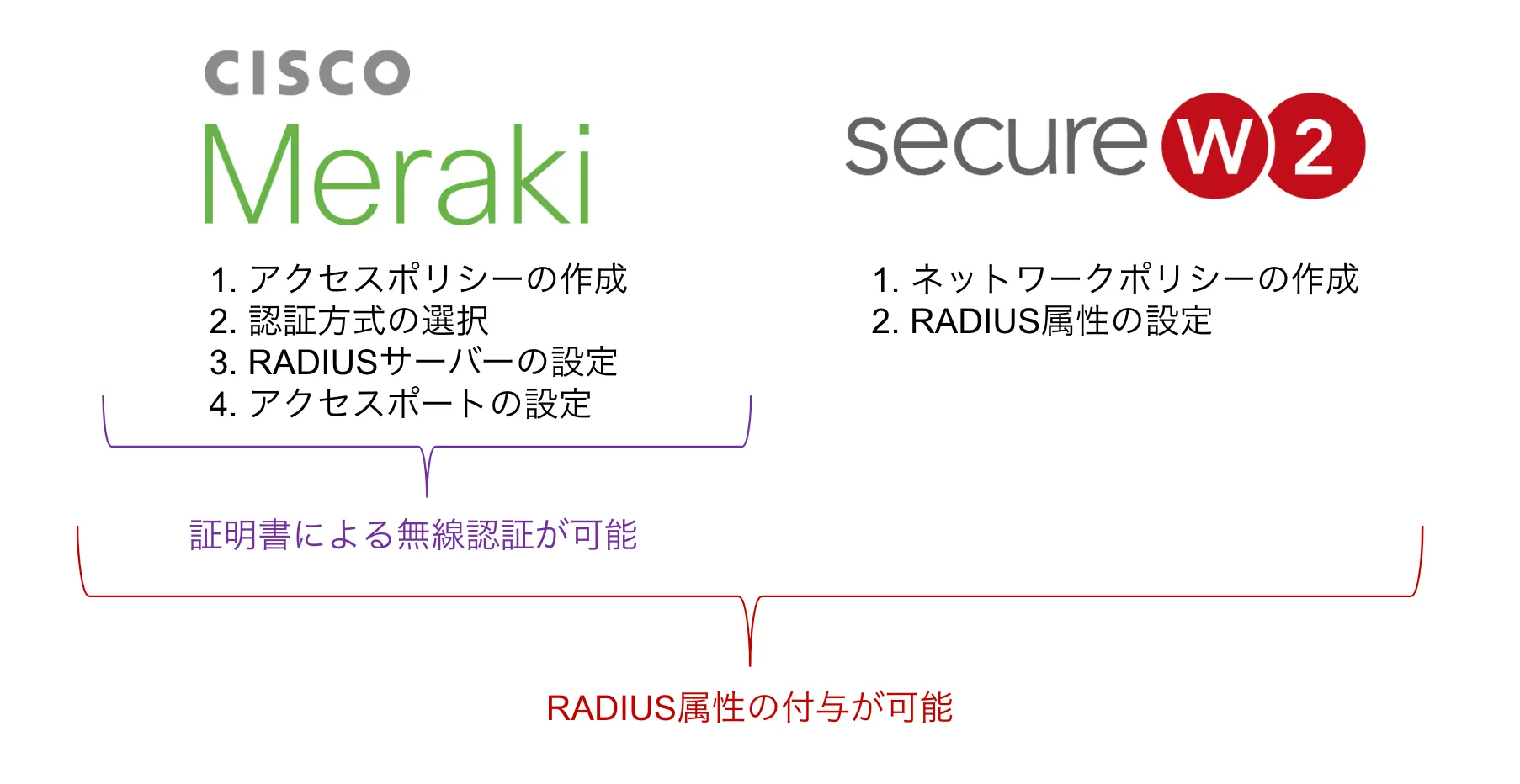

主な作業内容は、Cisco MerakiとSecureW2でそれぞれ次の通りです。

内容は

CiscoMeraki:アクセスポリシーの作成、認証方式の選択、RADIUSサーバーの設定、アクセスポートの設定

SecureW2:ネットワークポリシーの作成、RADIUS属性の設定

基本的なCisco

Merakiのポート利用設定を行うだけで簡単にSecureW2をクラウドRADIUSサーバーとしてご利用いただけます。お客様によって認証に加えて認可でもRADIUSを利用されたい場合には、SecureW2のネットワークポリシーに追加の設定を付け加えることで、VLAN

IDをはじめとするRADIUS属性やベンダー固有属性(VSA)を認証結果に付与することもできます。

Cisco Merakiの設定

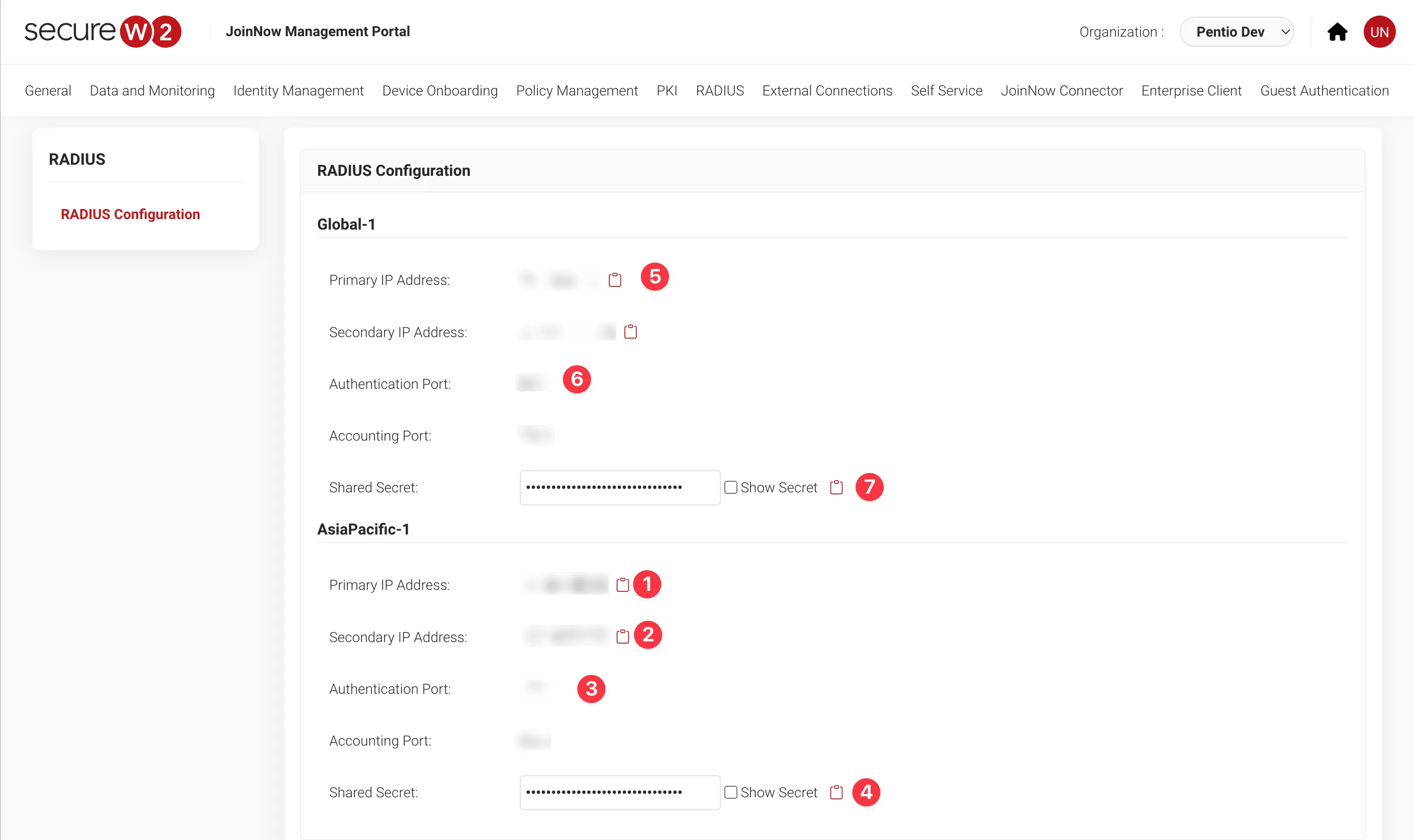

まずはSecureW2のクラウドRADIUSをCisco

Merakiの有線LANで参照するように設定します。

設定を始める前にSecureW2の以下の画像の情報(IPアドレス、ポート番号、シークレット)を控えておいてください。実際の値は管理コンソールのRADIUS

Configurationからご確認いただけます。

補足

2023年11月より、クラウドRADIUS AsiaPacific-1リージョンの無償提供が開始されました。これにより従来のサーバーよりも地理的距離が近くなるため、レイテンシの向上と高速な通信レスポンスを実現できます。そのため、ペンティオではAsiaPacific-1リージョンをプライマリRADIUSサーバーとして設定することを推奨しております。詳しくはこちらをご覧ください。

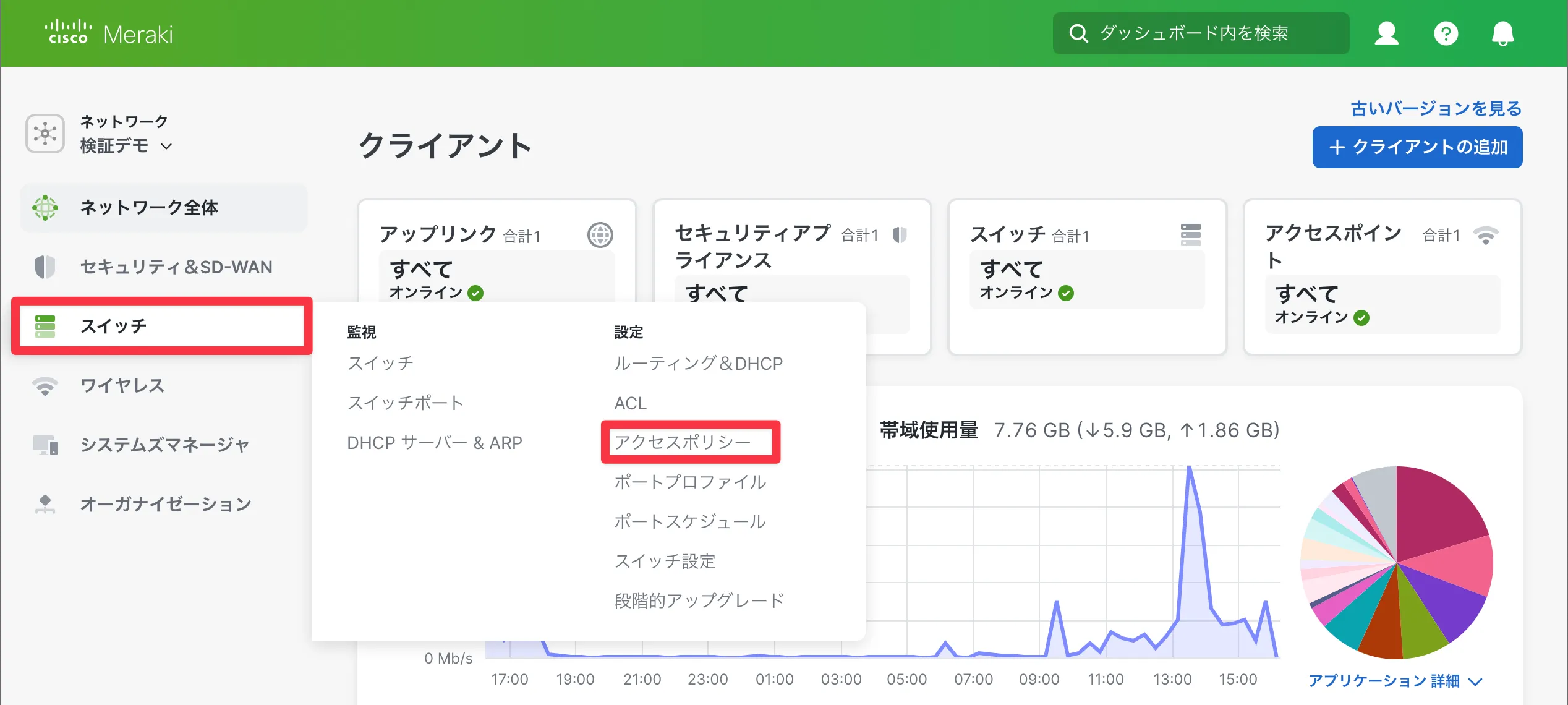

-

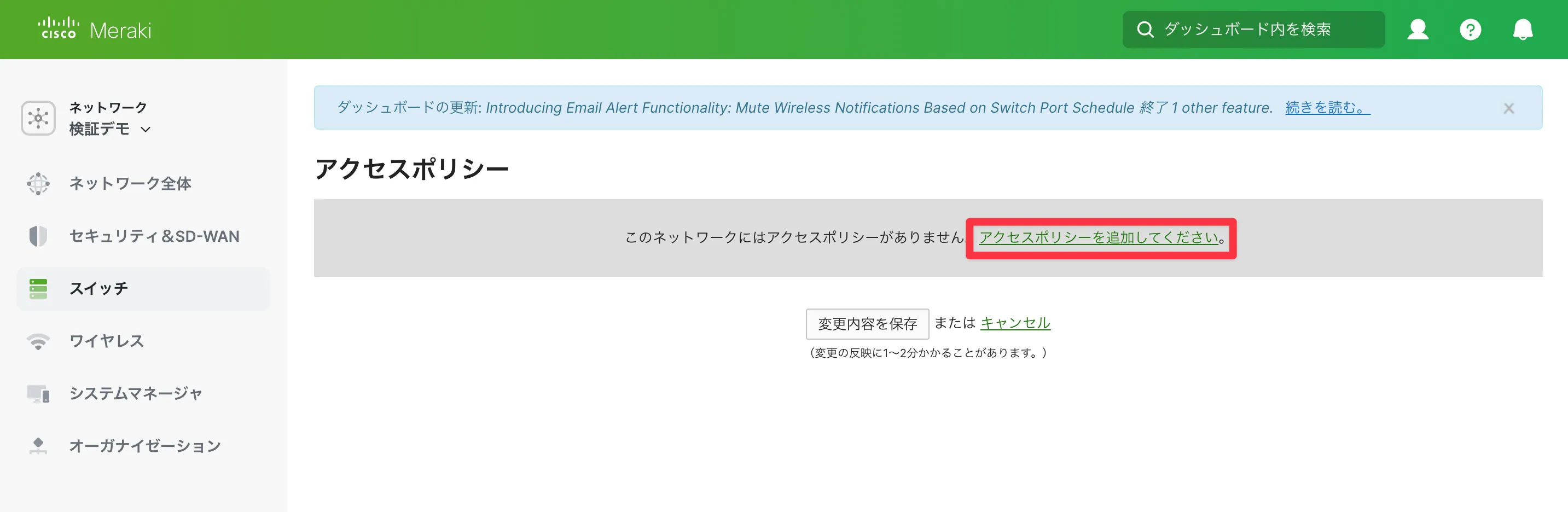

お手持ちのアカウントでCisco

Merakiの管理ダッシュボードにアクセスし、スイッチ > アクセスポリシーをクリックします。

-

アクセスポリシーを追加します。

-

以下の表に従って各項目に設定をしていきます。

項目名 設定値 名前 例 : SecureW2 EAP-TLS 認証方法 RADIUSサーバー(選択) RADIUSサーバ [サーバを追加] をクリック

-

続いてRADIUSサーバーの設定を行います。ページをスクロールしてRADIUSサーバーの項目の下部にあるサーバー追加からRADIUSサーバーを3つ追加し、[保存]

を押します。以下の表に従って先ほど控えておいた情報を参考に設定します。

項目名 設定値 ホスト SecureW2の以下の値をそれぞれ入力

AsiaPacific-1... Primary IP Address(①) と Secondary IP Address (②)

Global-1...Primary IP Address(⑤)ポート番号 SecureW2のAuthentication Portの値(③,⑥) を入力 シークレット SecureW2のShared Secretの値(④,⑦) を入力

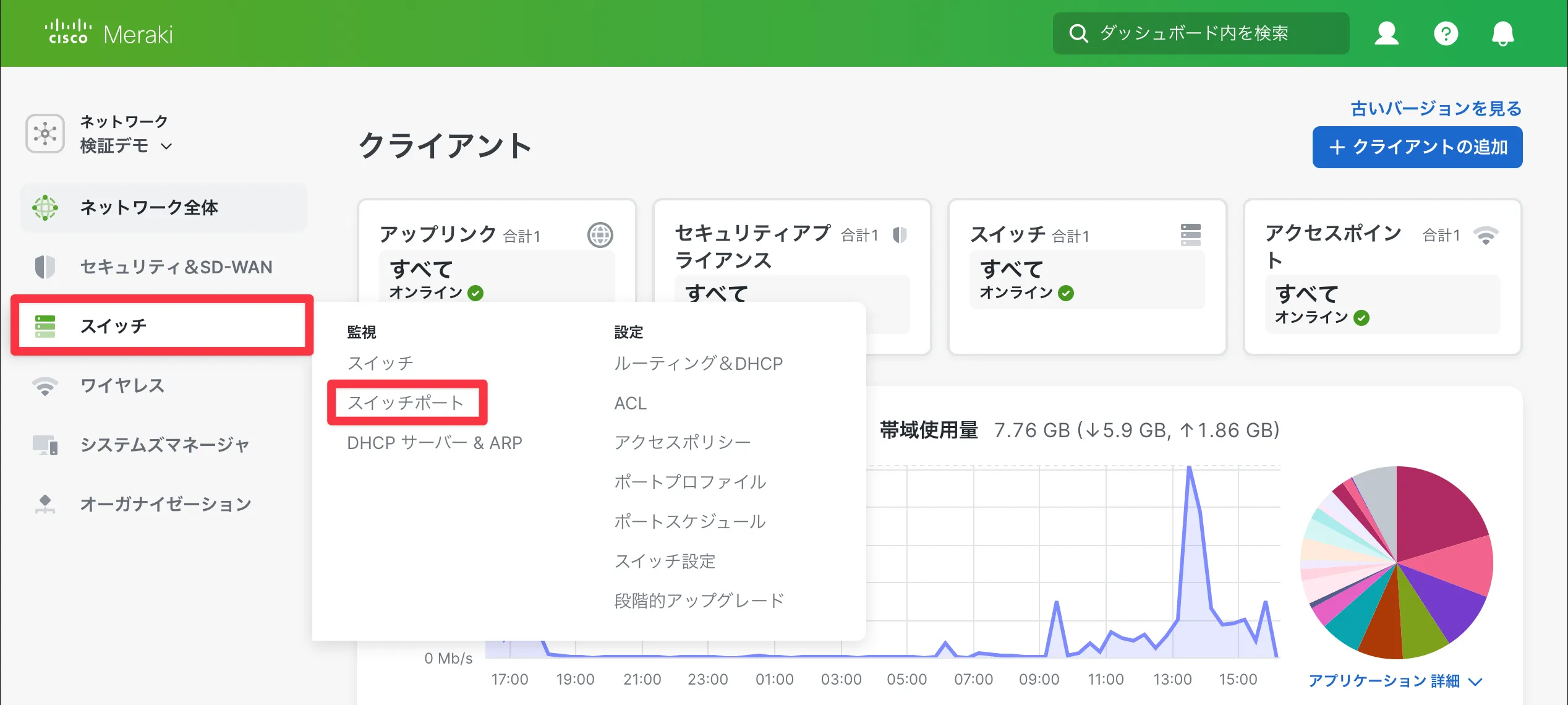

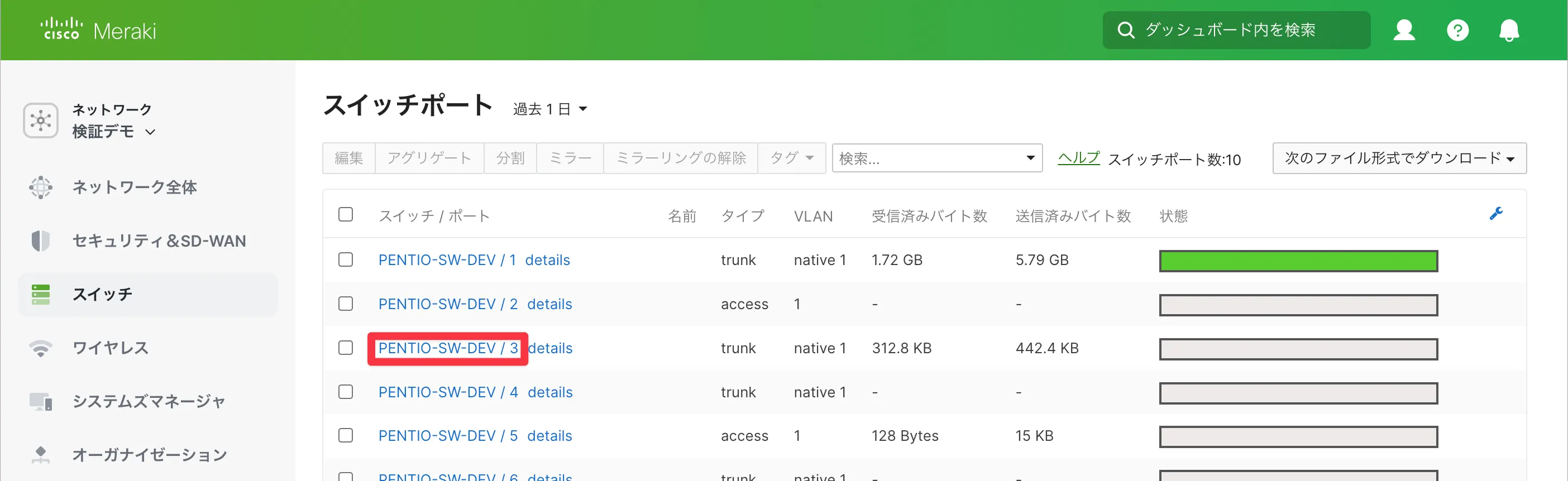

- スイッチ < スイッチポートをクリックします

-

アクセスポリシーを適用したいポートを選択し、名前をクリックします。

-

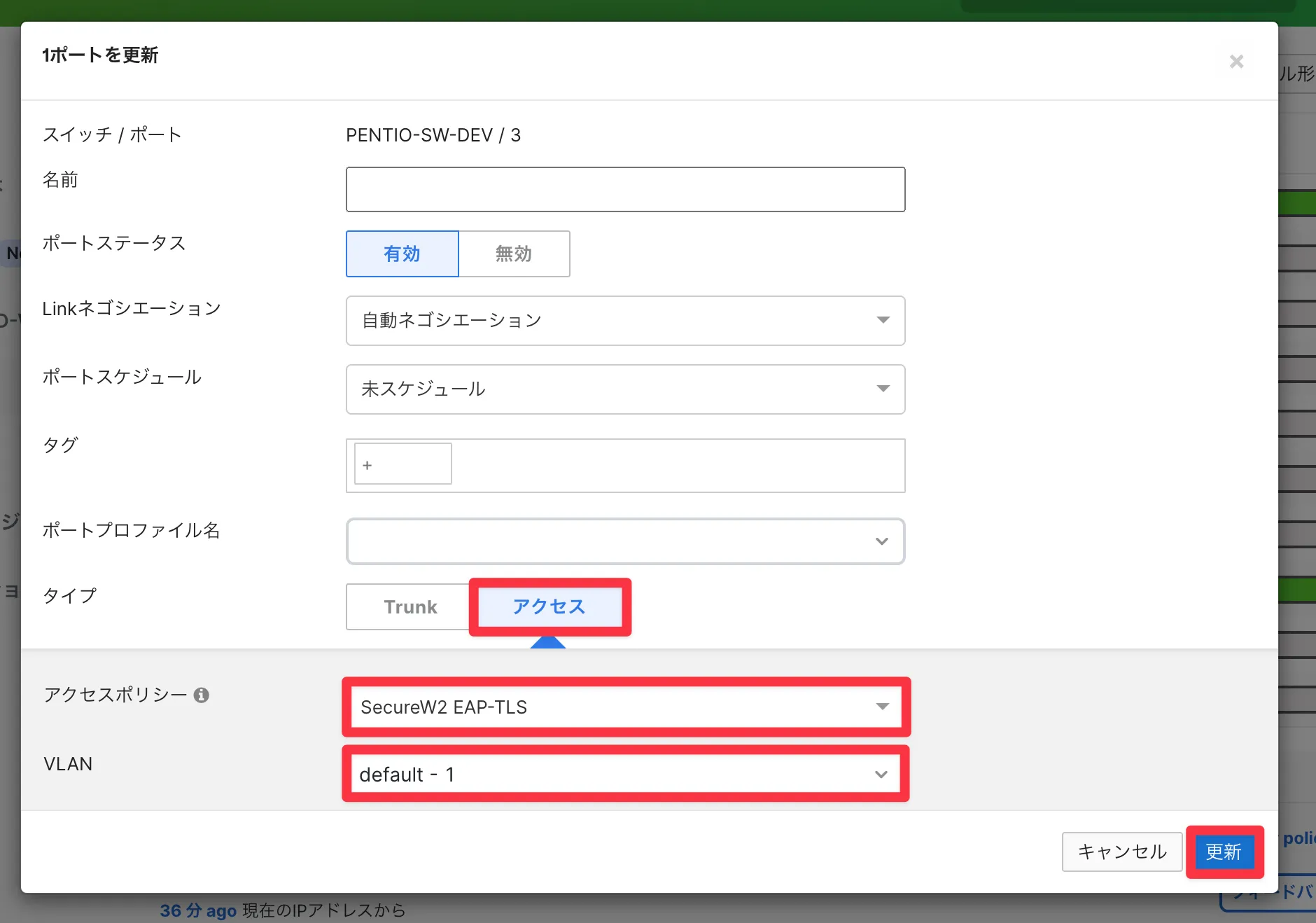

以下の表に従って作成し、[更新]をクリックします。

項目名 設定値 タイプ アクセス アクセスポリシー 先ほど作成したアクセスポリシー(例 : SecureW2 EAP-TLS) VLAN default - 1 これでCisco Merakiの設定は完了です。

VLANの設定

IEEE802.1X認証において、RADIUSサーバーが接続許可を意味するAccess-Acceptメッセージを返すとき、認証結果とあわせてVLAN

IDなどのRADIUS属性やベンダー固有属性をRADIUSサーバーからRADIUSクライアントへ連携すると、接続先のネットワークを制御することなどが可能です。SecureW2ではネットワークポリシーの設定を行うだけで簡単にRADIUS属性の指定やユーザー・デバイスに応じた値の定義が可能です。

また、このレポートでは詳細は割愛いたしますが、OneLogin・Okta・Microsoft

Entra IDをはじめとするIDaaSと連携するDynamic

RADIUSも併用すると、Active

DirectoryやLDAPなどのレガシーな認証基盤に依存しないクラウドネイティブなRADIUS基盤としてもご活用いただけます。

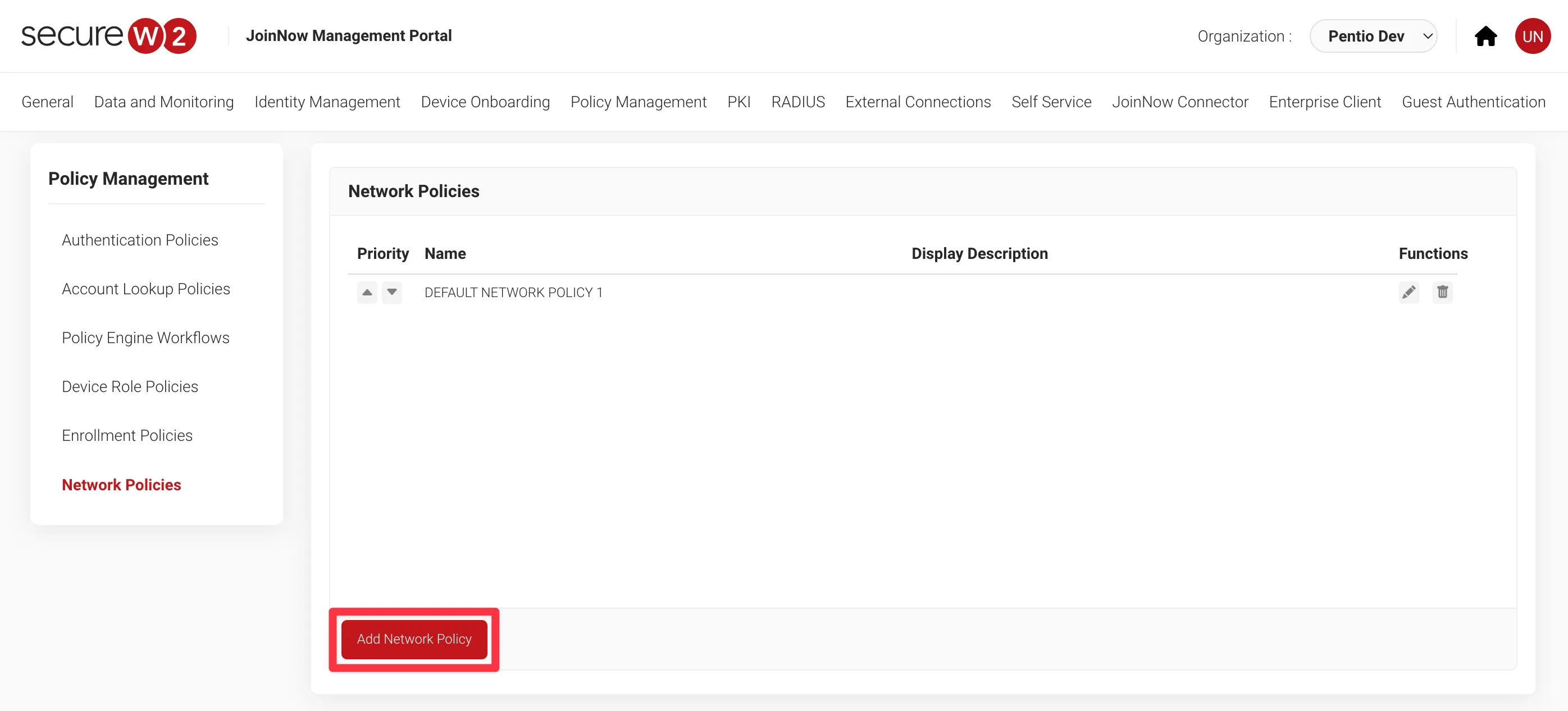

-

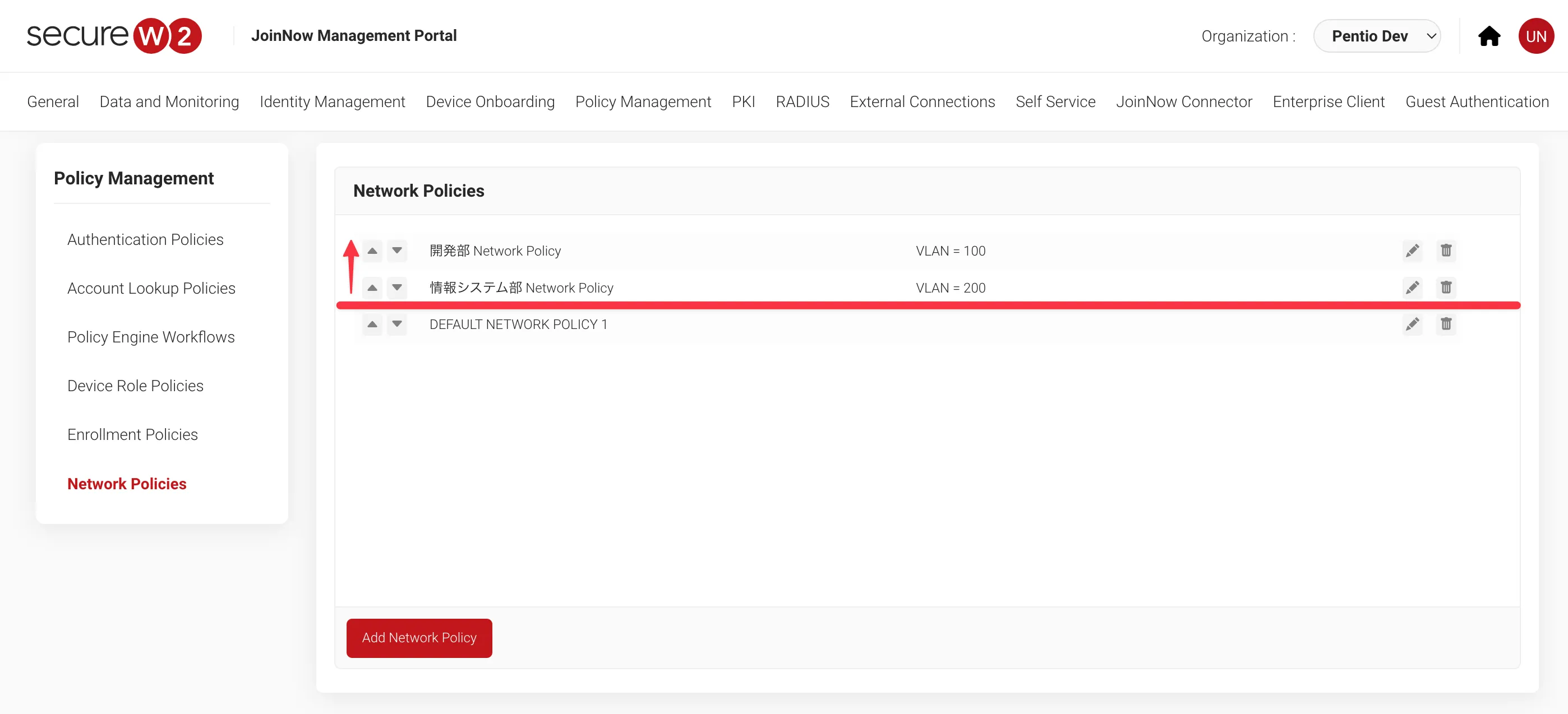

SecureW2 Managemant Portal(管理コンソール)のPolicy Management > Network PoliciesからNetwork

Policyを追加します[Add Network Policy]

をクリックします。

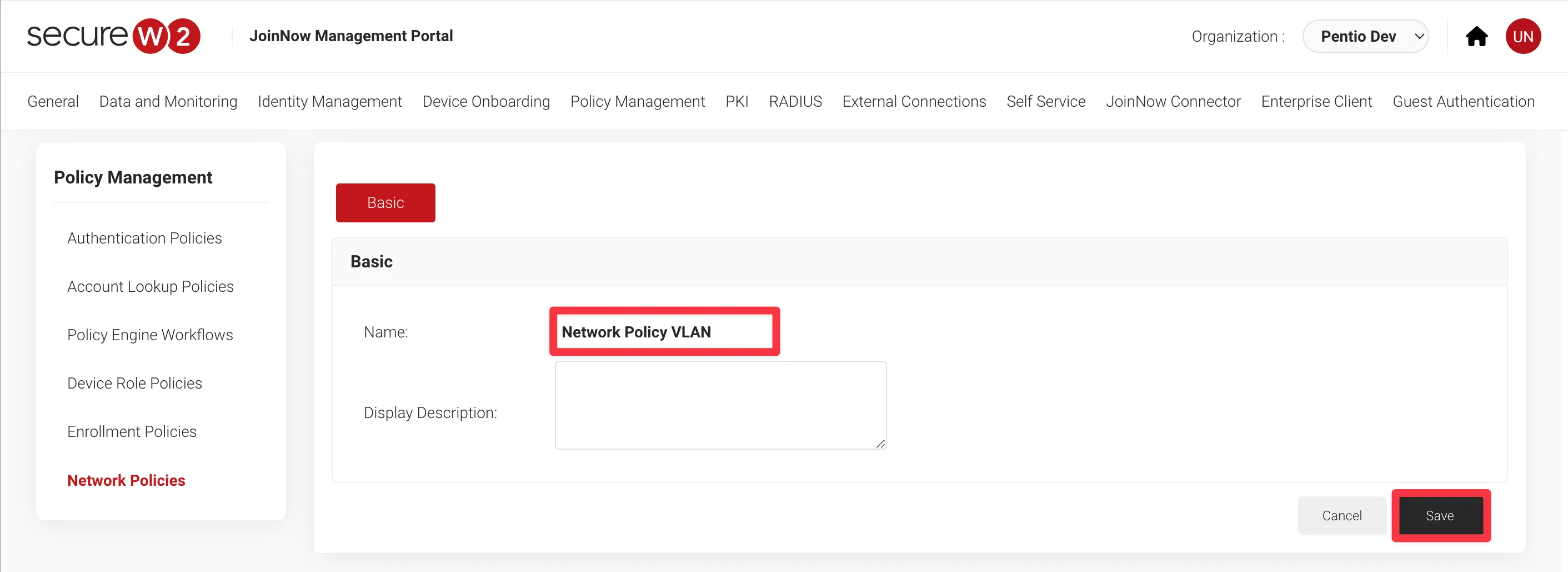

-

ポリシーの名前を入力し、Saveをクリックします。

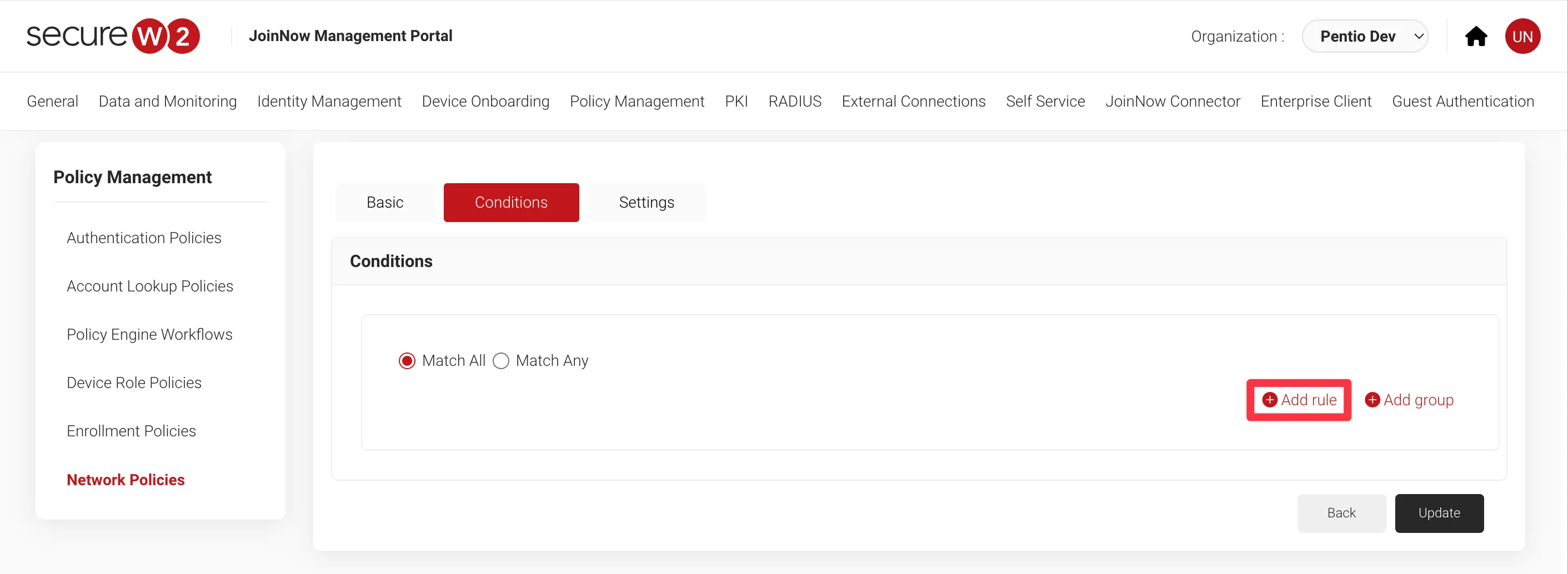

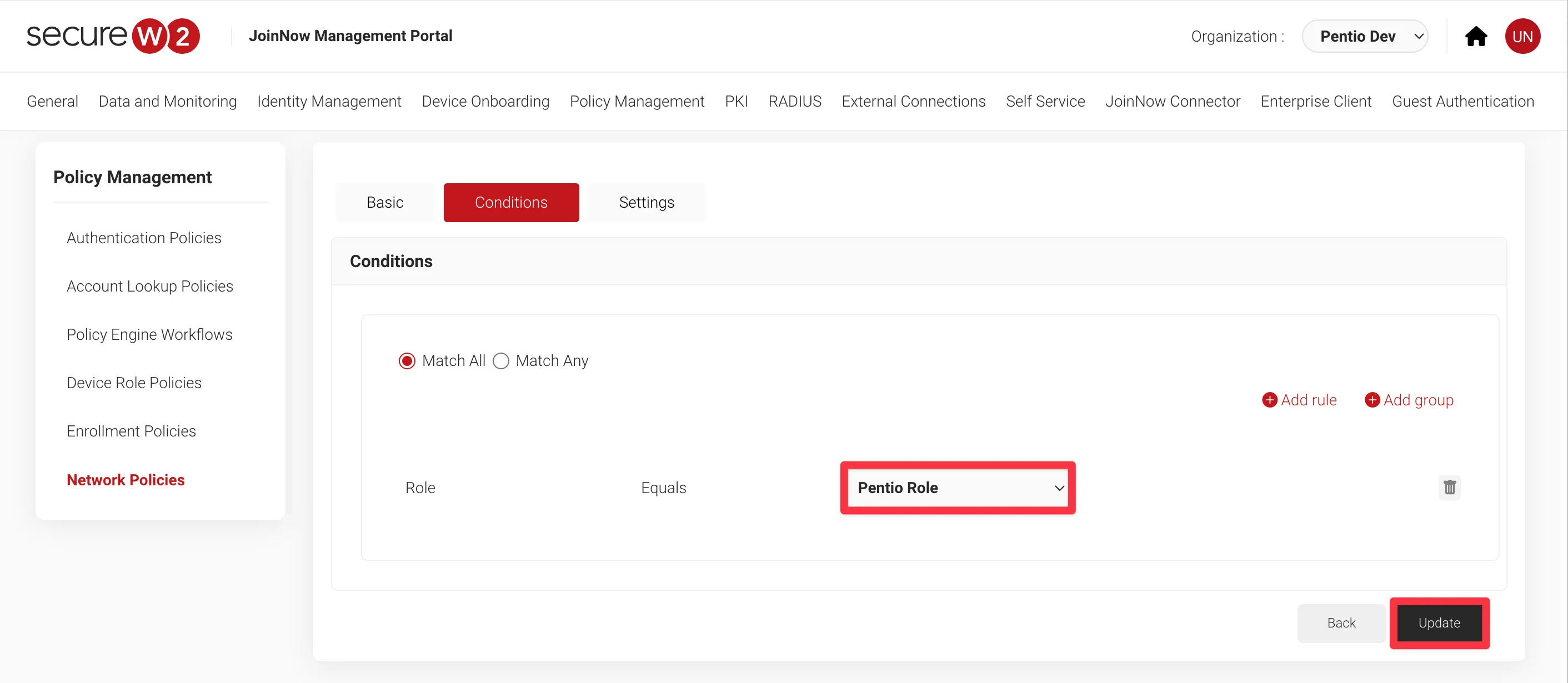

- Conditionsタブに移動し、Add Ruleをクリックします。Conditionsタブでは、このNetwork

Policyを適用させる対象の条件として利用する変数の種類を指定します。

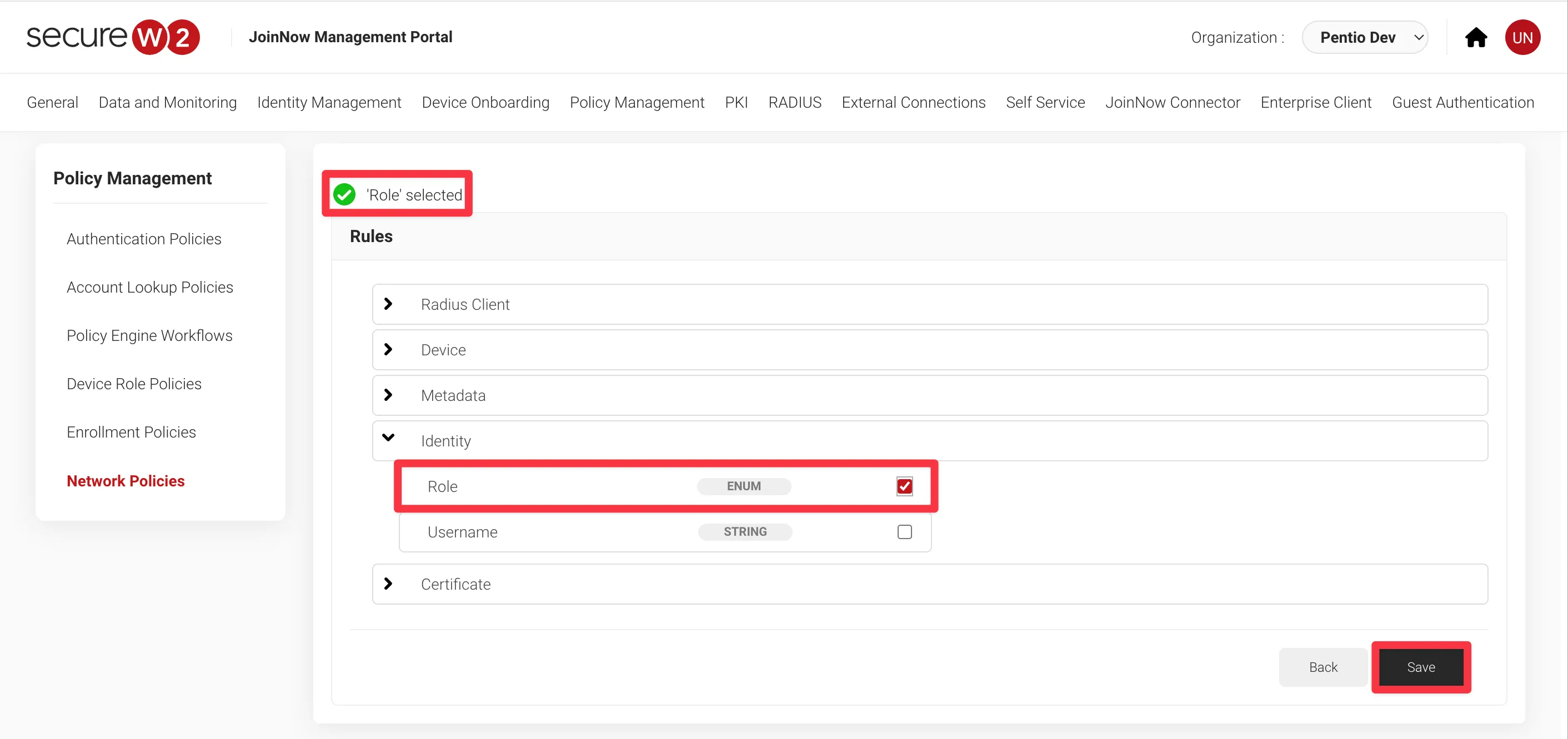

-

ここでは例としてSecureW2のRoleを変数として設定します。各環境に合わせて適切な変数を指定してください。

IdentityからRoleを選択してSaveをクリックします。画面上部に「'Role' selected」と表示されれば成功です。

-

正常に設定が反映されると、以下の画像のように変数の値を指定できます。今回は例として、前もって作成しておいたPentio

Roleを値として設定します。

変数の値を設定できたら、Updateをクリックします。

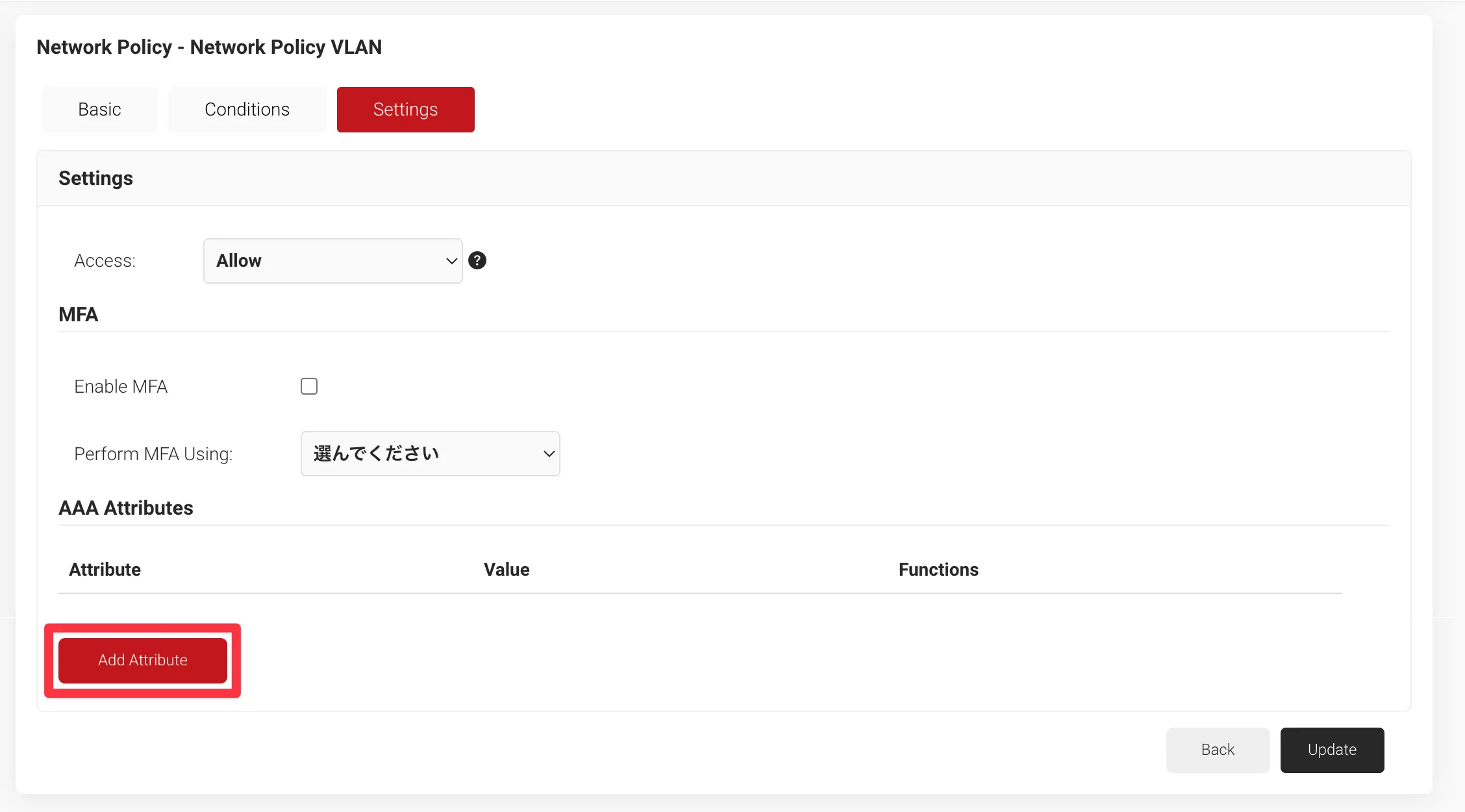

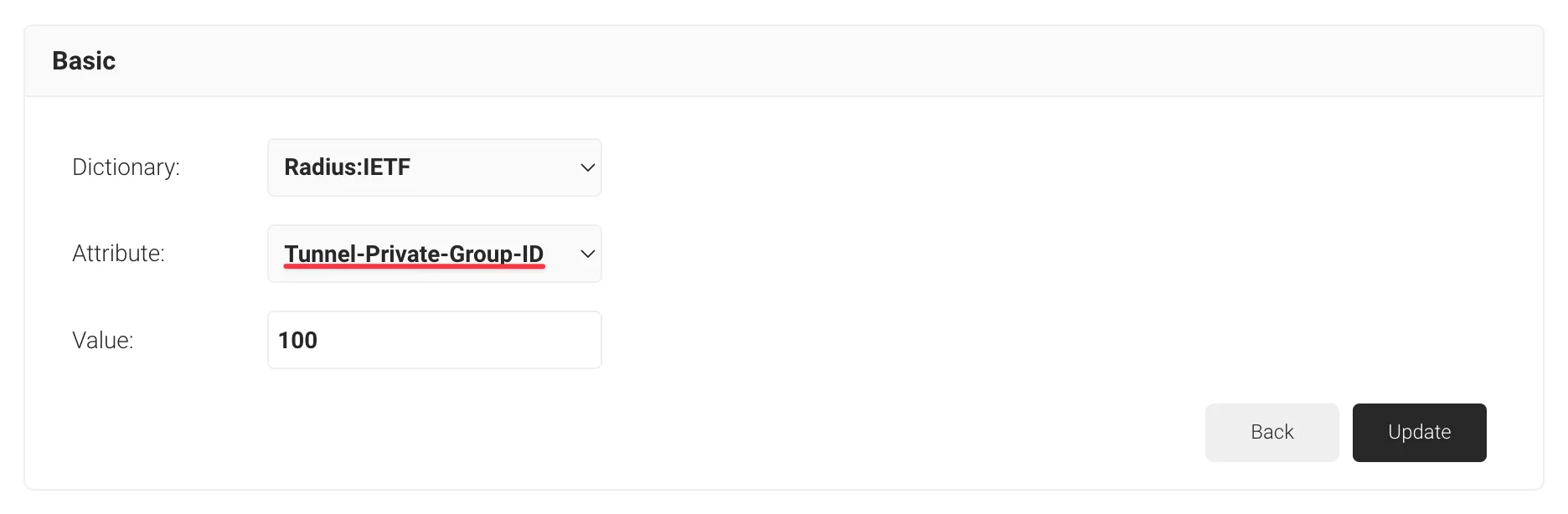

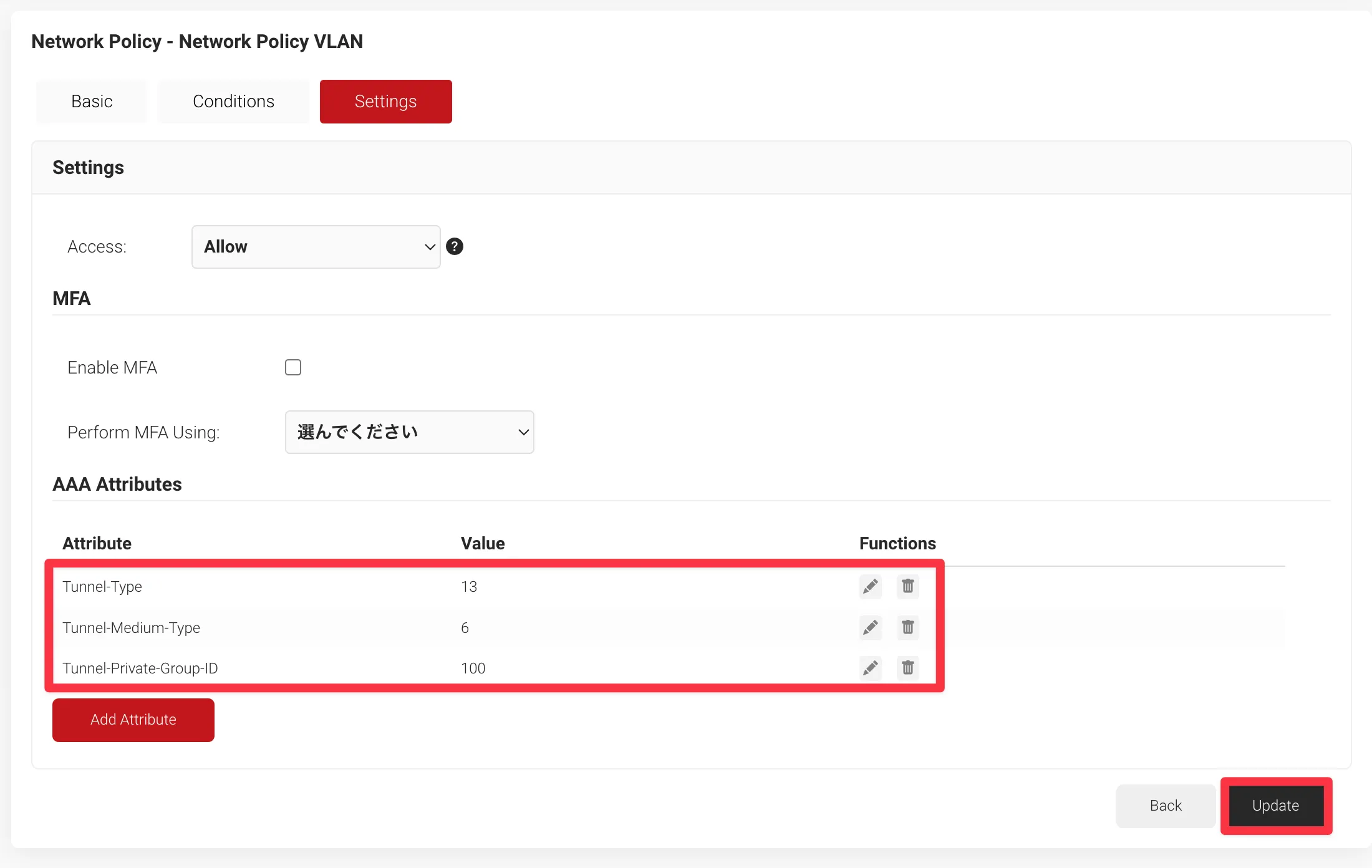

- Settingsタブに移動し、Add Attributeをクリックします。この画面で使用するRADIUS属性の設定を行います。

-

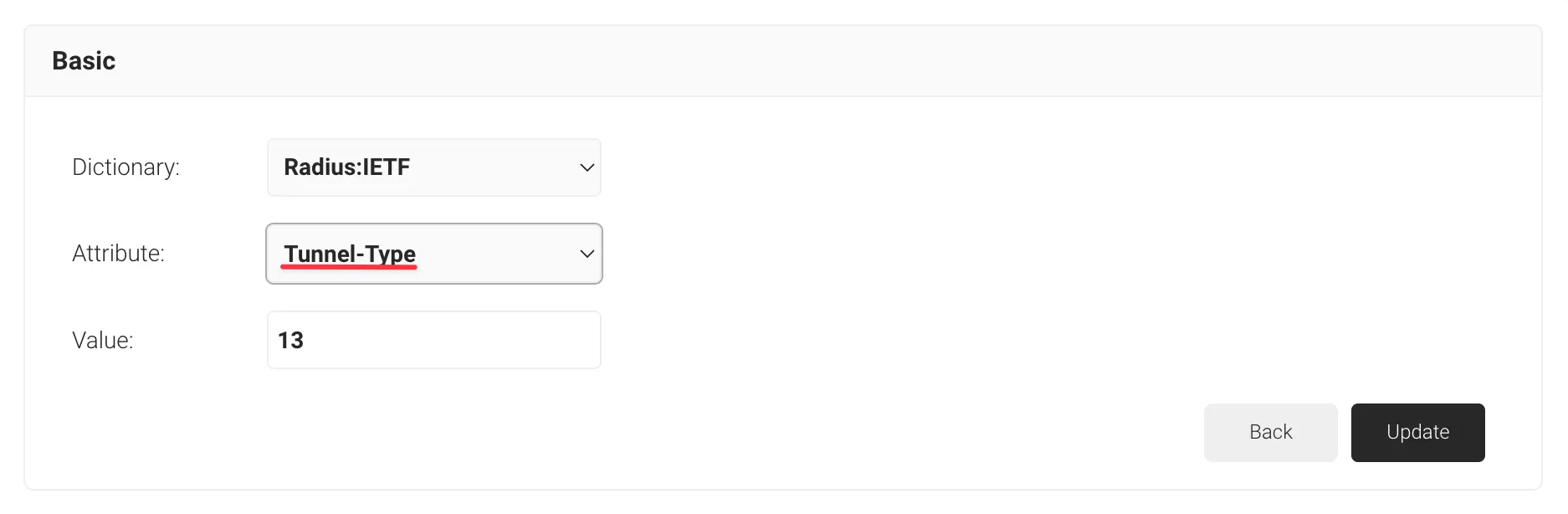

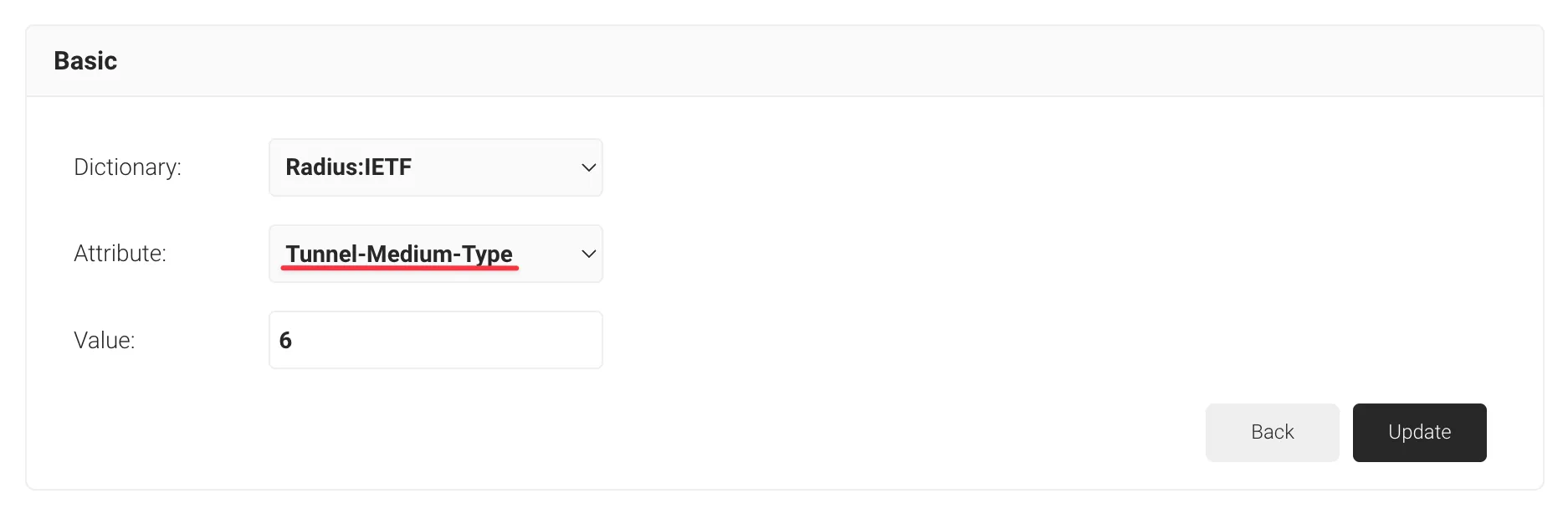

DictionaryのプルダウンからRadius:IETFを選択します。今回のシナリオではDynamic

VLANの利用を想定しているため、以下の表を参考にそれぞれ設定を行います。

Radius:IETFの属性(Attribute:) 値(Value:) 説明 Tunnel-Type 13 VLAN(固定値) Tunnel-Medium-Type 6 IEEE-802(固定値) Tunnel-Private-Group-ID 任意のVLAN-ID(1-4094) 認証対象のユーザーや機器が認証をパスした後に所属させるVLAN-ID(例:100, 200)

-

画像のように設定できたら、Updateをクリックして設定を終了します。

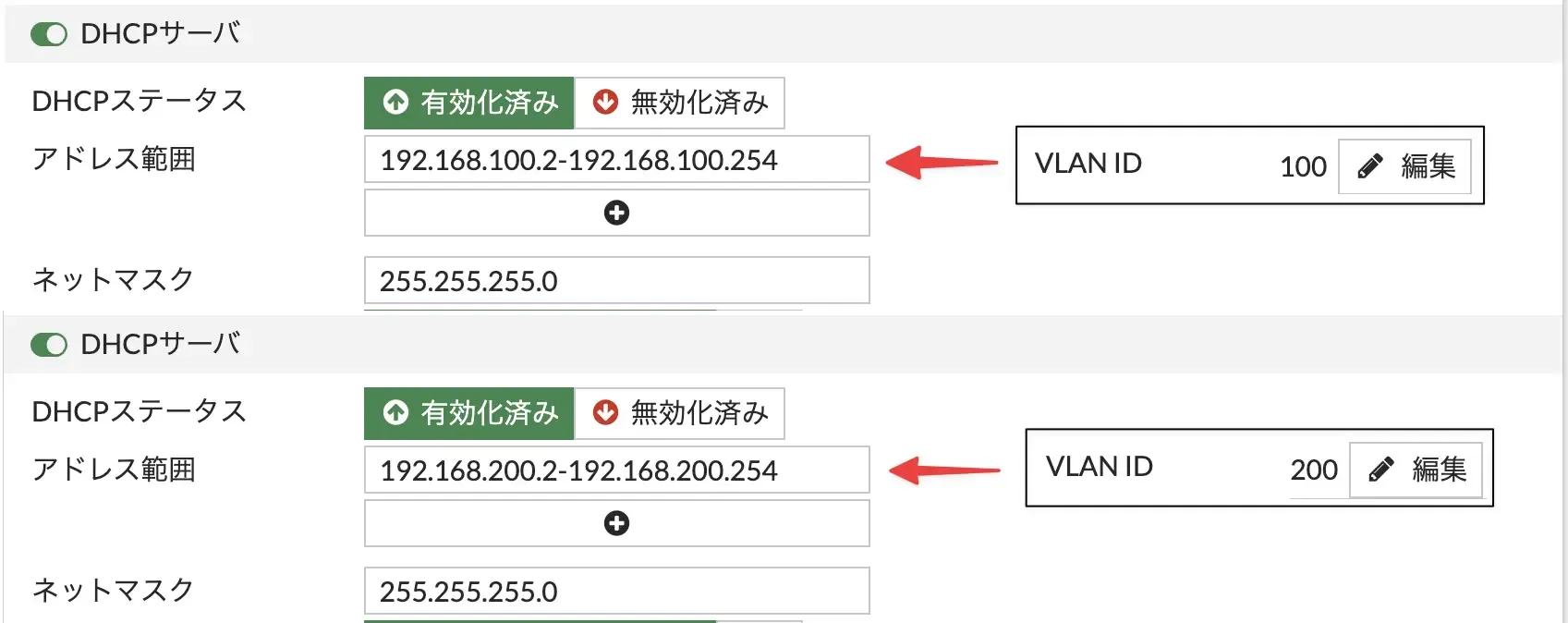

今回はDynamic VLANが実現可能かを検証するために、同じ手順でVLAN-ID=200のネットワークポリシーも作成しておきます。他のNetwork Policyが存在している場合は、適宜ポリシーの優先度を操作してください。

動作確認

以上の設定を終えたところで、MacBook Pro(macOS Sonoma)とLenovo ThinkPad(Windows 11)を使用して動作確認を行いました。

| 製品名 | メーカー | バージョン |

|---|---|---|

| MacBook Pro | Apple | macOS Sonoma14.6.1 |

| ThinkPad | Lenovo | Windows 11 Pro 23H2 |

今回はWi-Fiの接続設定や証明書の配布を手作業で行っていますが、Microsoft Intune、Jamf ProなどのMDM(モバイルデバイス管理)製品とSecureW2を連携しておくと、これらも自動化することができます。

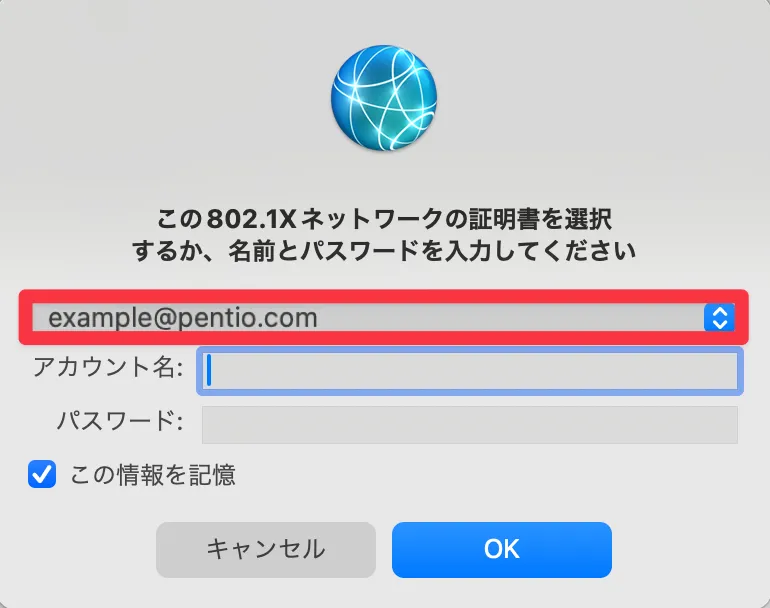

macOS

- EAP-TLS認証を有効化したポートとクライアント端末を有線LAN接続します。

-

接続すると以下のようなダイアログが表示されるので、認証に使用する有効な証明書を選択します。

-

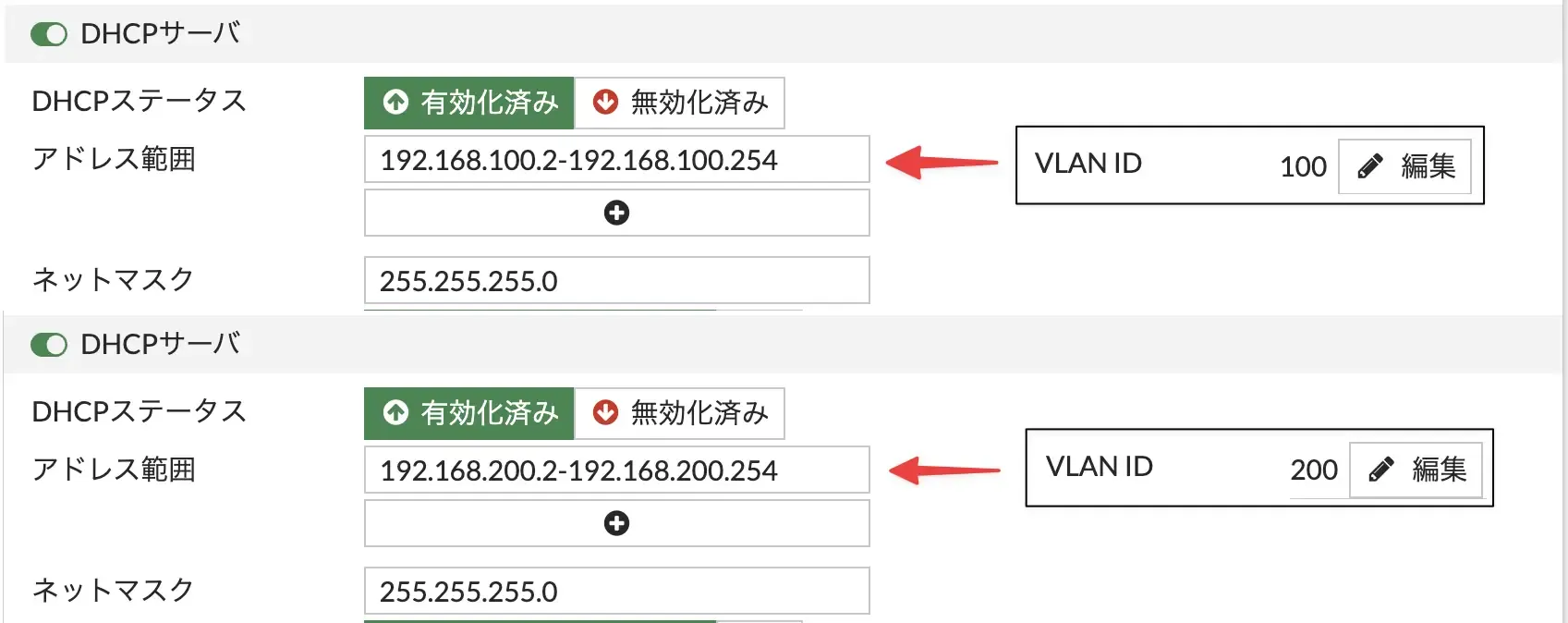

EAP-TLS認証で有線LAN接続ができました。VLAN-IDが正しく付与されて、DHCPで指定した範囲内のIPからアドレスが払い出されているか確認します。今回の例では、VLAN-IDが100の際にDHCPサーバーから

192.168.100.2/24-192.168.100.254/24の範囲で、200の場合は192.168.200.2/24-192.168.200.254/24でIPアドレスを割り振る設定にしているため、設定した範囲のIPアドレスが正しく割り振られていることが確認できます。

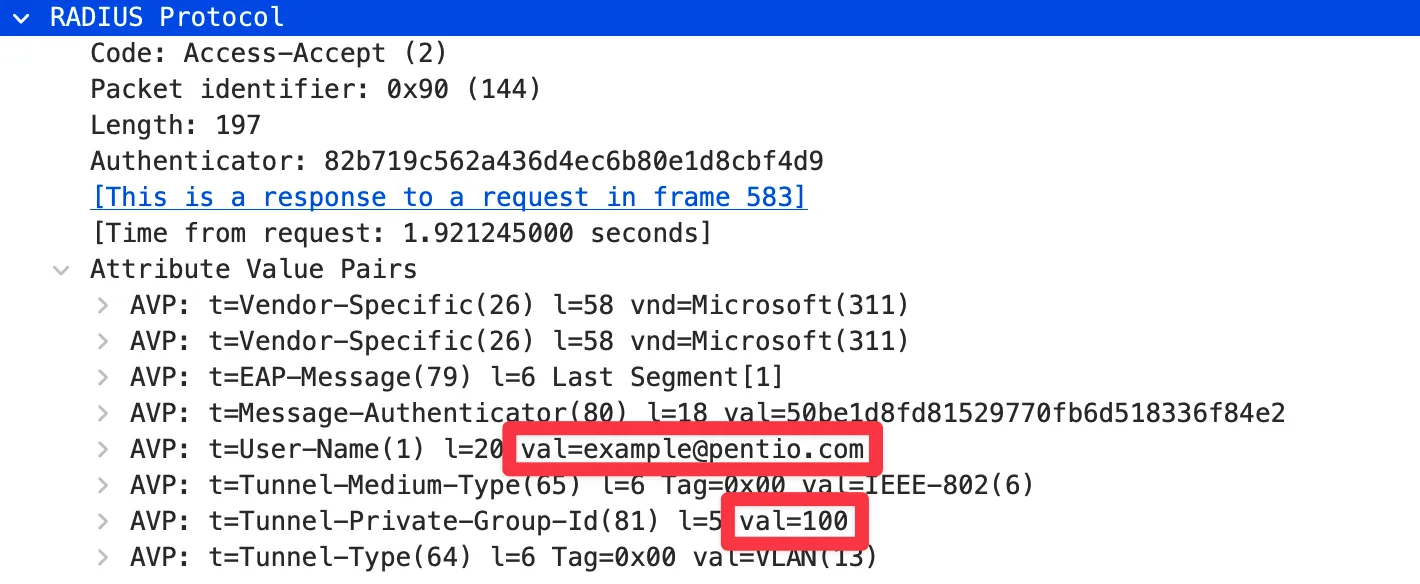

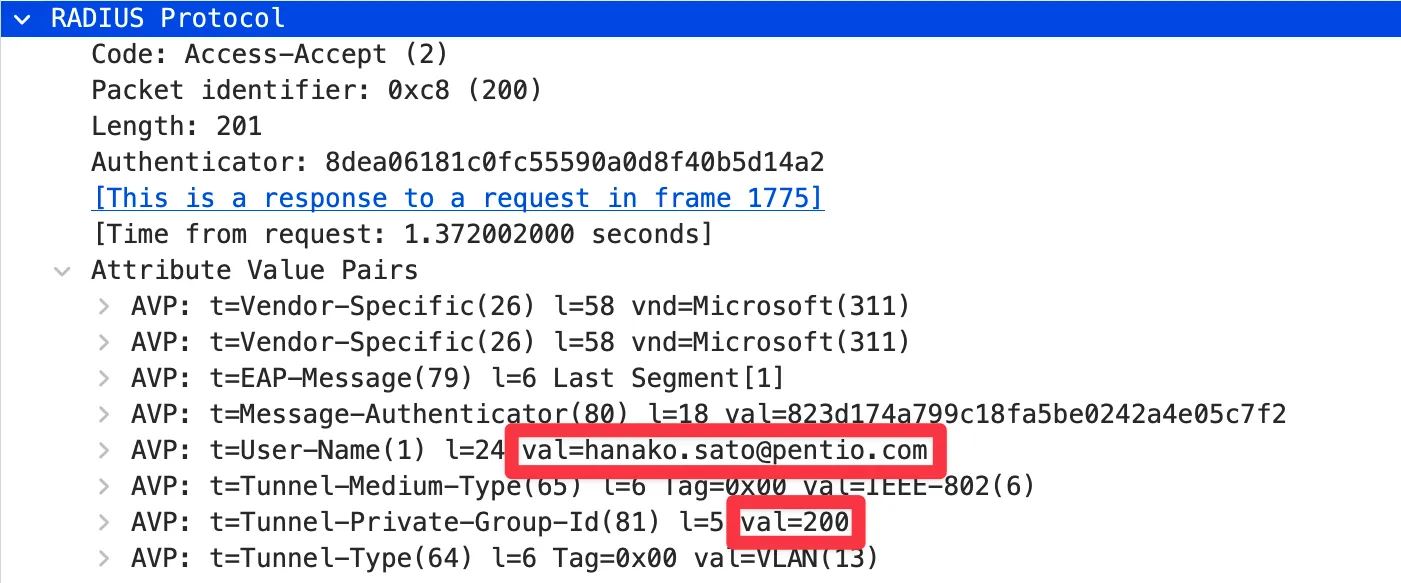

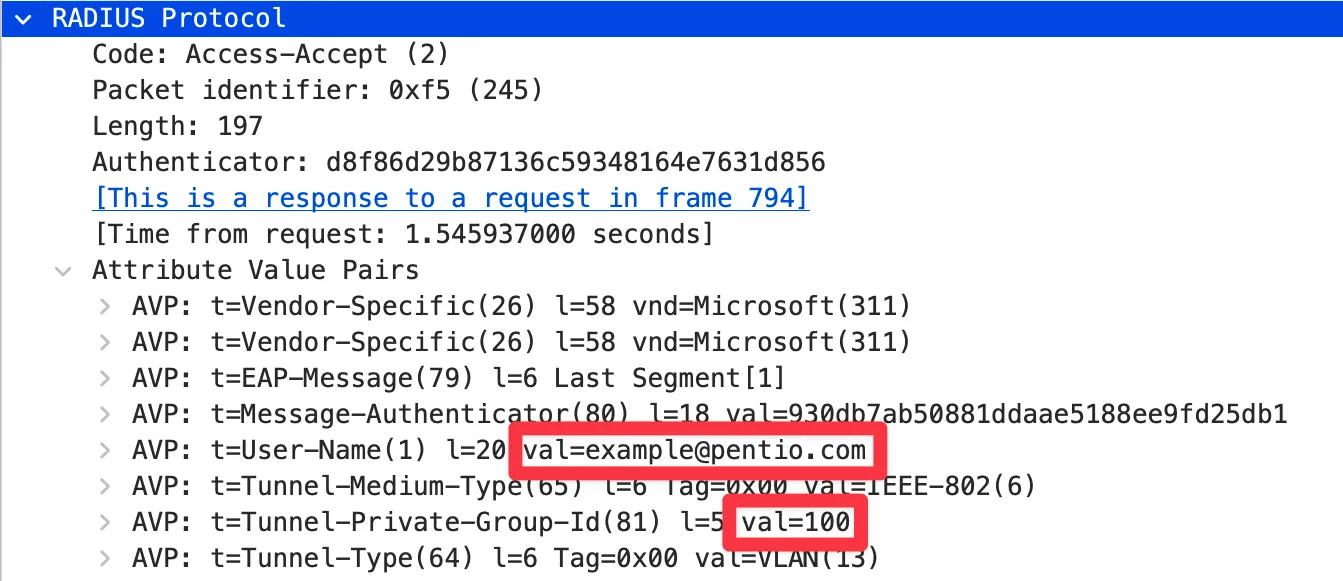

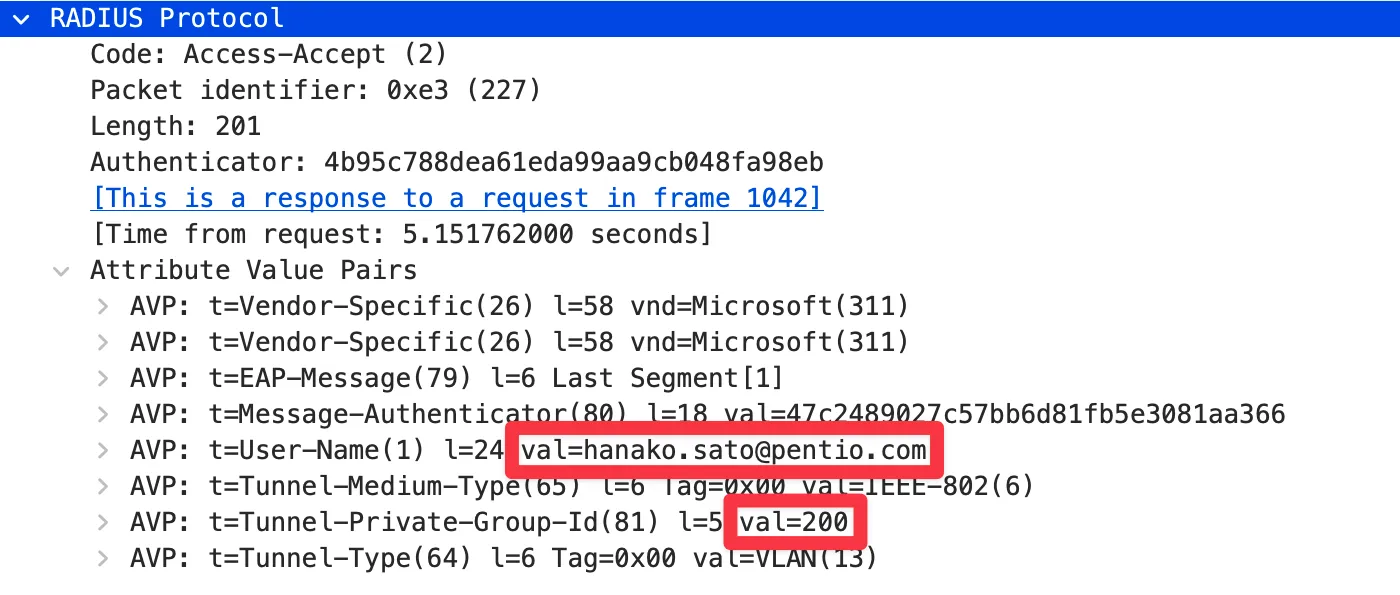

WiresharkからもVLAN-IDが正常に割り振られていることが確認できました。

WiresharkからもVLAN-IDが正常に割り振られていることが確認できました。

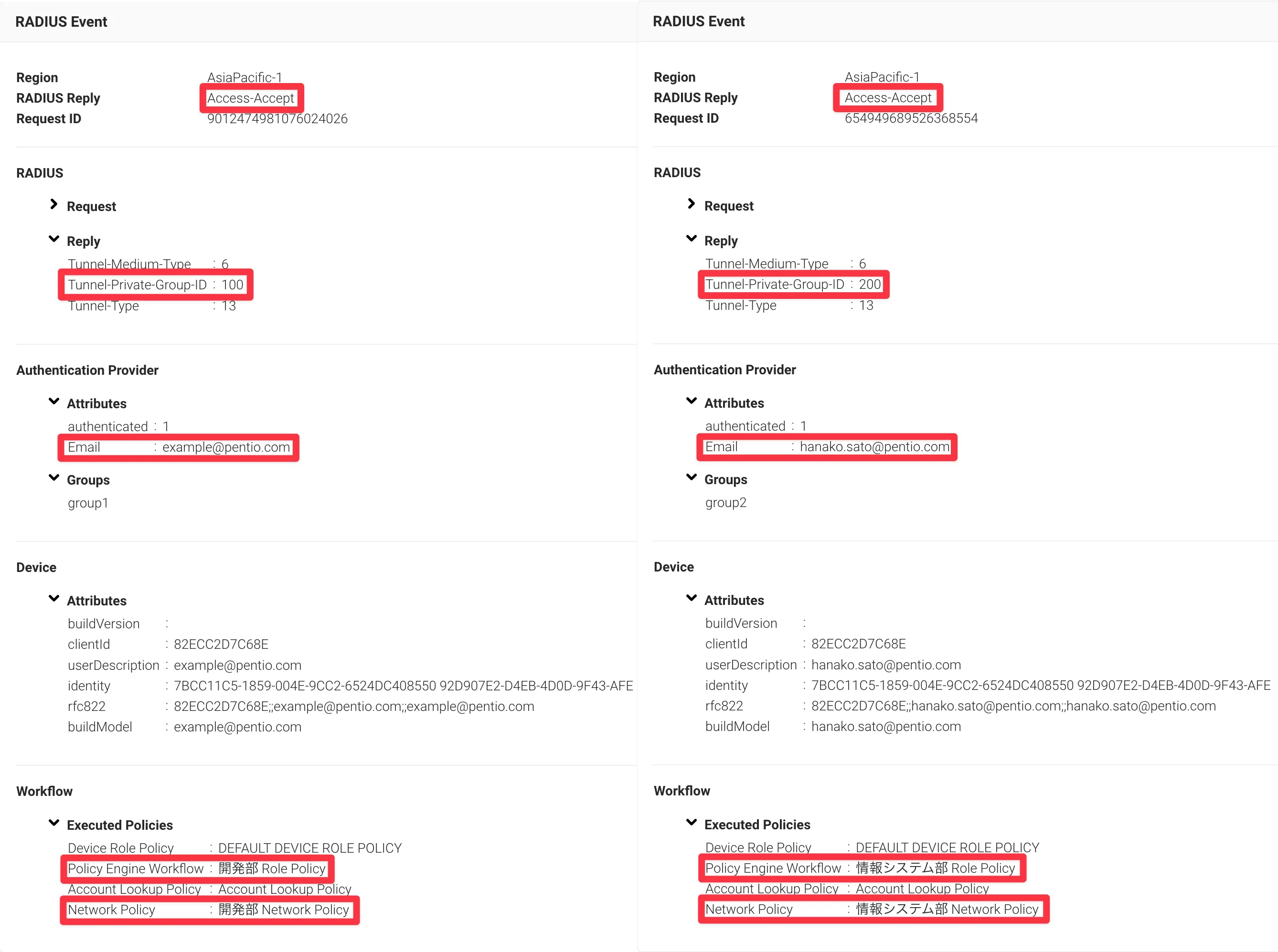

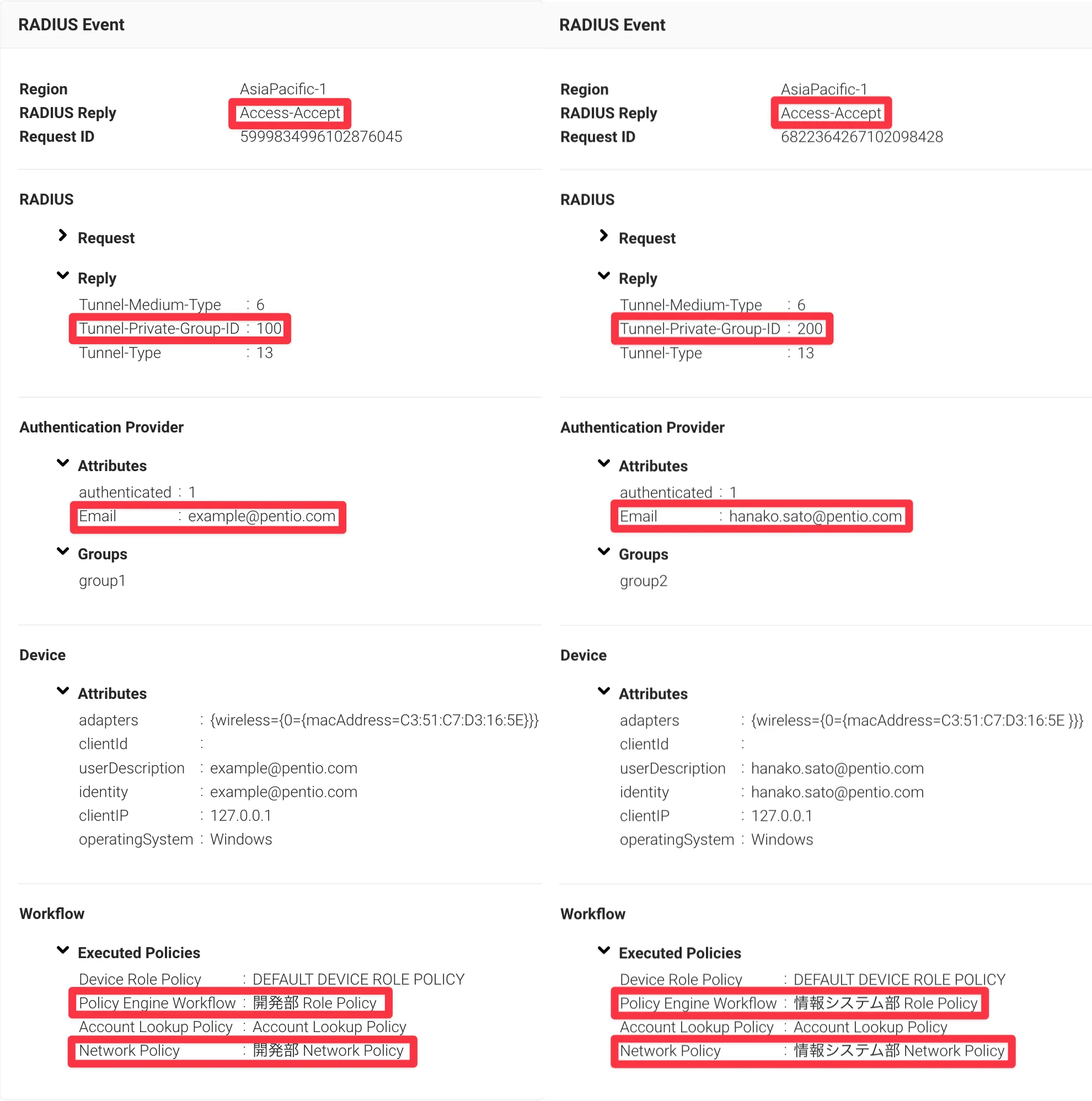

"example@pentio.com "というユーザーがネットワークに参加する場合はVLAN=100

"hanako.sato@pentio.com"というユーザーがネットワークに参加する場合はVLAN=200に所属させていることがわかります。 SecureW2からも、それぞれのVLAN用ネットワークポリシーに基づいて接続が許可されたログを確認することができました。

SecureW2からも、それぞれのVLAN用ネットワークポリシーに基づいて接続が許可されたログを確認することができました。

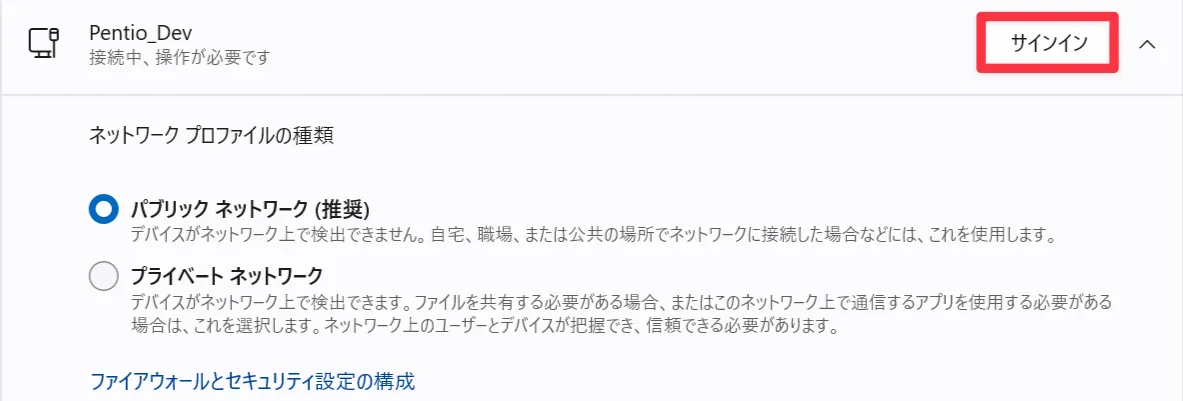

Windows 11

- EAP-TLS認証を有効化したポートとクライアント端末を有線LAN接続します。

- [サインイン]をクリックします。

-

以下のようなダイアログが表示されるので、認証に使用する有効な証明書を選択します。

-

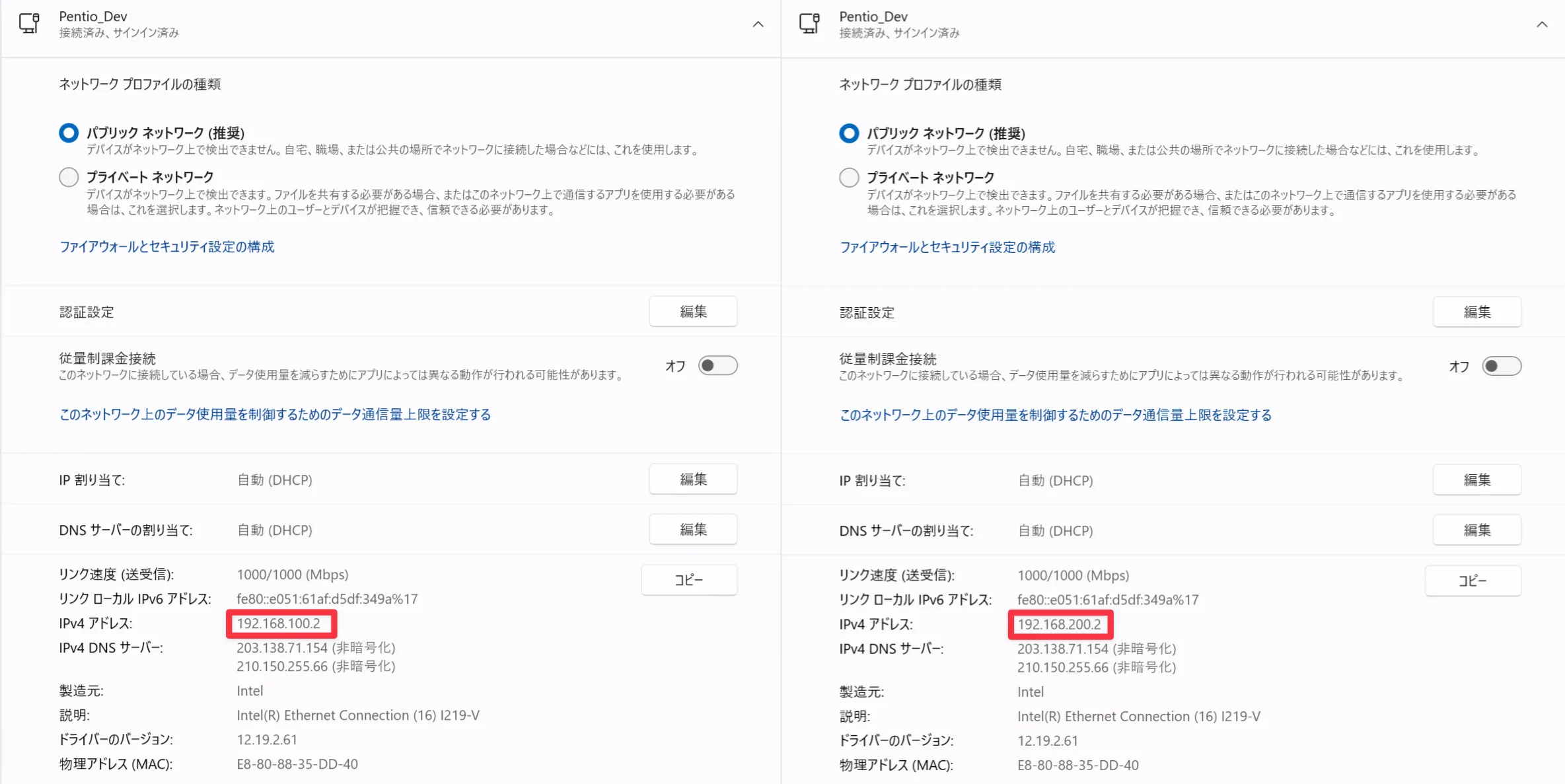

EAP-TLS認証で有線LAN接続ができました。

VLAN-IDが正しく付与されて、DHCPで指定した範囲内のIPからアドレスが払い出されているか確認します。

今回の例では、VLAN-IDが100の際にDHCPサーバーから192.168.100.2/24-192.168.100.254/24の範囲で、200の場合は192.168.200.2/24-192.168.200.254/24でIPアドレスを割り振る設定にしているため、設定した範囲のIPアドレスが正しく割り振られていることが確認できます。 WiresharkからもVLAN-IDが正常に割り振られていることが確認できました。

WiresharkからもVLAN-IDが正常に割り振られていることが確認できました。

"example@pentio.com"というユーザーがネットワークに参加する場合はVLAN=100

"hanako.sato@pentio.com"というユーザーがネットワークに参加する場合はVLAN=200に所属させていることがわかります。 SecureW2からも、それぞれのVLAN用ネットワークポリシーに基づいて接続が許可されたログを確認することができました。

SecureW2からも、それぞれのVLAN用ネットワークポリシーに基づいて接続が許可されたログを確認することができました。

おわりに

今回の検証ではCisco Meraki

MSのポート認証にSecureW2のRADIUSサーバーを利用し、SecureW2から発行されたクライアント証明書を用いてIEEE802.1XのEAP-TLS認証ができるかの検証を行いました。また、SecureW2からのRADIUS属性の割り当てを行うDynamic

VLANの動作検証も行い、ユーザーごとに異なるVLANへの割当も確認することができました。

Cisco Meraki

MS(有線)はクラウド上で管理できるため、拠点ごとに管理するための機器を用意する必要がありません。そこで統合認証基盤として物理アプライアンスの設置が一切不要なクラウド型RADIUSであるSecureW2と組み合わせることで、多拠点展開の際にも国内外問わずどこからでも管理可能で全拠点同水準のセキュリティを確保でき、Cisco

Meraki

MR(無線)も同様にクラウドで管理できることから、無線と有線の環境どちらにも対応できるという強みがあります。毎拠点ごとにRADIUSアプライアンスを設置・管理・維持する必要がないため、コストを最小限に抑えられるという点で新たなメリットが生まれるでしょう。

SecureW2が2023年11月より提供を開始したReal-Time Intelligence がCisco

Merakiをサポートしている点からも相性の良さが伺えます。

現在では、有線LAN接続においてMACアドレス認証を利用することによるセキュリティへの信頼性が疑問視されています。IEEE802.1XのEAP-TLS認証を利用できるCisco

MerakiとSecureW2の組み合わせることで、証明書を持たないユーザーのネットワークへのアクセスを防ぎ、安心してポート認証を行えます。ぜひCisco

MerakiとSecureW2の導入を併せて検討してみてはいかがでしょうか。以上で「Cisco

Meraki

MSのポート認証にSecureW2のクラウドRADIUSを利用する」検証レポートを終わります。

参考

本検証で使用した機種(コンパクトスイッチ)のスペックシート

| MS-120-8 | MS120-8LP | MS120-8FP | |

|---|---|---|---|

| 型番 | MS120-8-HW | MS120-8LP-HW | MS120-8FP-HW |

| ダウンリンク | 8 × GbE | ||

| アップリンク | 2 ×1GbE(SFP) | ||

| PoE対応と容量 | × | 67W(PoE,PoE+) | 124W(PoE,PoE+) |

| スイッチング容量 | 20Gbps | ||

| L3機能 | DHCPリレー | ||

| データシート | データシート | ||

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。