Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

検証概要

今回は、無線LANへの接続にクライアント証明書を利用する802.1X認証(EAP-TLS)を設定したSSIDに接続するため、Jamf

Pro管理下のデバイスに対して、クラウドPKI機能を持つSecureW2のSCEP連携機能を利用したクライアント証明書の自動発行・配布について検証を行いました。これにより、組織が管理するデバイスのみがネットワークに参加できることを担保します。

今回の検証では、クライアント証明書を配布するデバイスはMacBook

ProとiPhoneの2つを利用していきます。

| 製品名 | メーカー | 役割・機能 | バージョン |

|---|---|---|---|

| Jamf Pro | Jamf | MDM(構成プロファイル配布) | 11.9.0 |

| SecureW2 JoinNow | SecureW2 | RADIUSサーバー・認証局/発行局 | 7.6.0.GA1 |

| MR-33-HW | Cisco Meraki | RADIUSクライアント・アクセスポイント | MR30.6 |

| Mac Book Pro | Apple | 802.1Xサプリカント | macOS Sonoma 14.7 |

| iPhone 11 | Apple | 802.1Xサプリカント(スマートフォン) | iOS17.3.1 |

今回の検証における連携構成

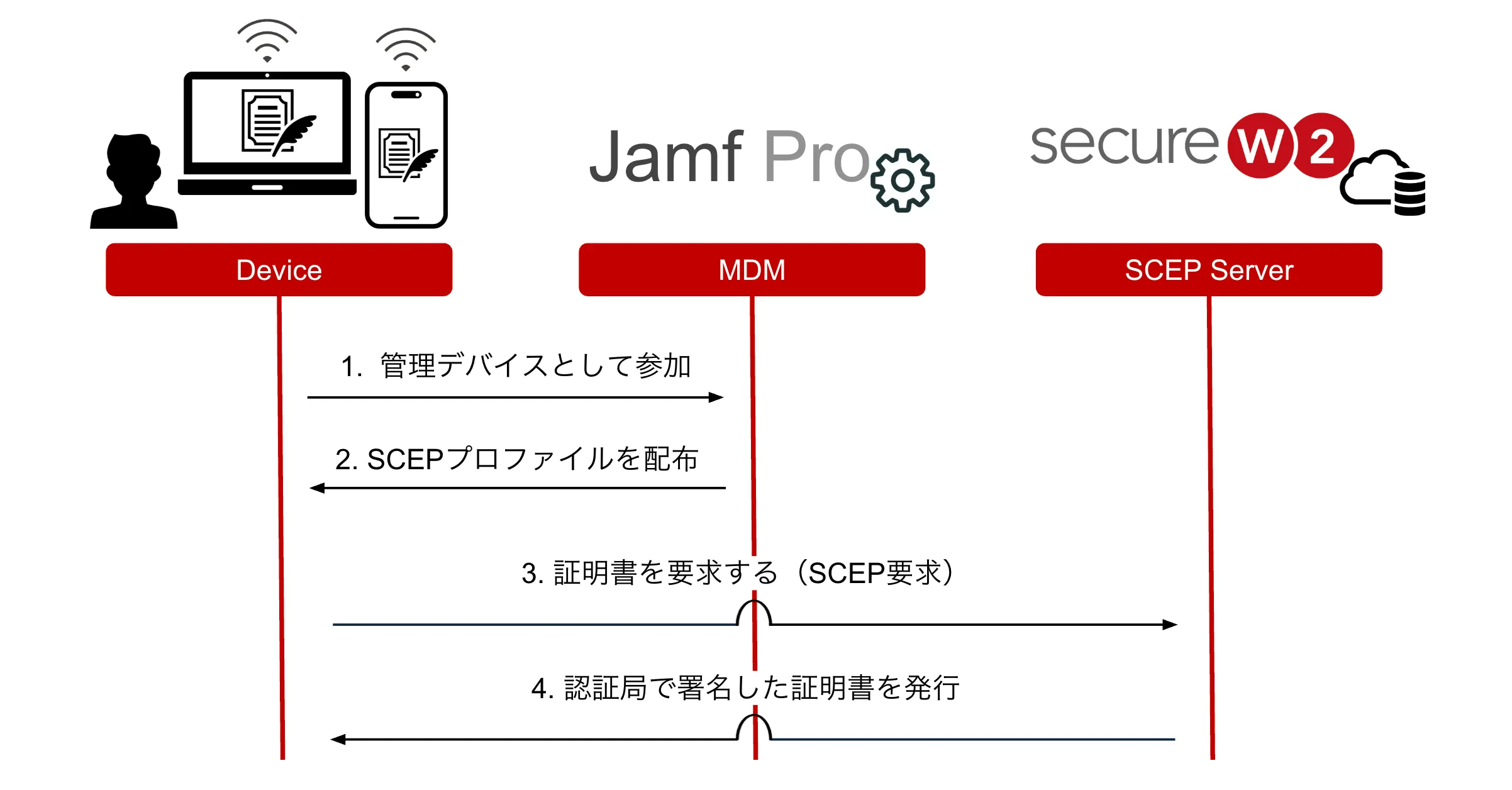

今回における本構成の証明書が発行される流れのイメージを下図に示します。

- デバイスがJamf Proに管理デバイスとして参加します

- Jamf ProがSCEP設定を基に、デバイスに対してSCEPプロファイルを配布します

- デバイスがSecureW2に対して直接SCEP要求を行います

- SecureW2が証明書テンプレートを基に、デバイスに対して直接認証局で署名した証明書を発行します

今回の検証ではデバイスが直接SecureW2に対して証明書要求を行なっております。状況に応じてJamf ProがSecureW2とデバイス間の通信をプロキシするよう設定できますので、社用デバイスのWebサイトへのアクセスにホワイトリスト方式等の制限をかけている企業様でもJamf Proのご利用が可能です。 他にもSCEP設定の際に入力するチャレンジパスワードの種類を静的(Static)にも動的(Dynamic)にも設定することが可能です。詳しくはペンティオまでお問い合わせください。

前提条件

今回の検証は、以下の前提で行なっております。

- SecureW2、およびJamf Proの管理者アカウントを持っていること

- SecureW2上でルート・中間認証局、証明書テンプレートが作成されていること

- ルート・中間認証局の証明書(cerファイル)をダウンロードしていること

- アクセスポイントの設定が完了していること

- Jamf Proに Apple プッシュ通知用の証明書のアップロードおよび Appleデバイスを登録済みであること

1. SecureW2の設定

SecureW2で設定が必要な項目は以下の通りです。

- 認証局に関する設定

- Jamf Proとの連携に関する設定

- 証明書発行に必要な各種設定

SecureW2における認証局(CA)とは、ルート認証局と中間認証局のことで、ルート認証局は中間認証局の中間証明書だけを発行し、中間認証局はクライアント証明書を発行します。

今回は、認証局に関する設定と証明書発行に必要な各種設定の一部はデフォルトもしくは名前を設定するだけのものを使用します。

以降はJamf Proとの連携に関する設定であるAPI

Tokenと、証明書発行に必要な各種設定の1つであるEnrollmentポリシーの設定を行います。

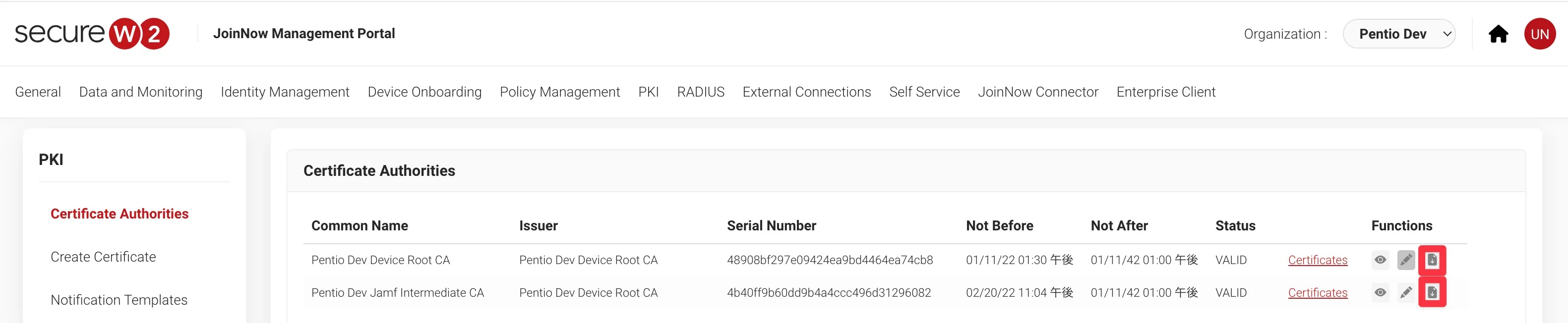

1.1. 認証局に関する設定

1.1.1. ルート・中間認証局

今回使用する認証局はデフォルトのものを使用します。

赤枠で囲ったボタンを押して証明書をダウンロードします。

ダウンロードしたファイルはJamf Proの設定で使います。

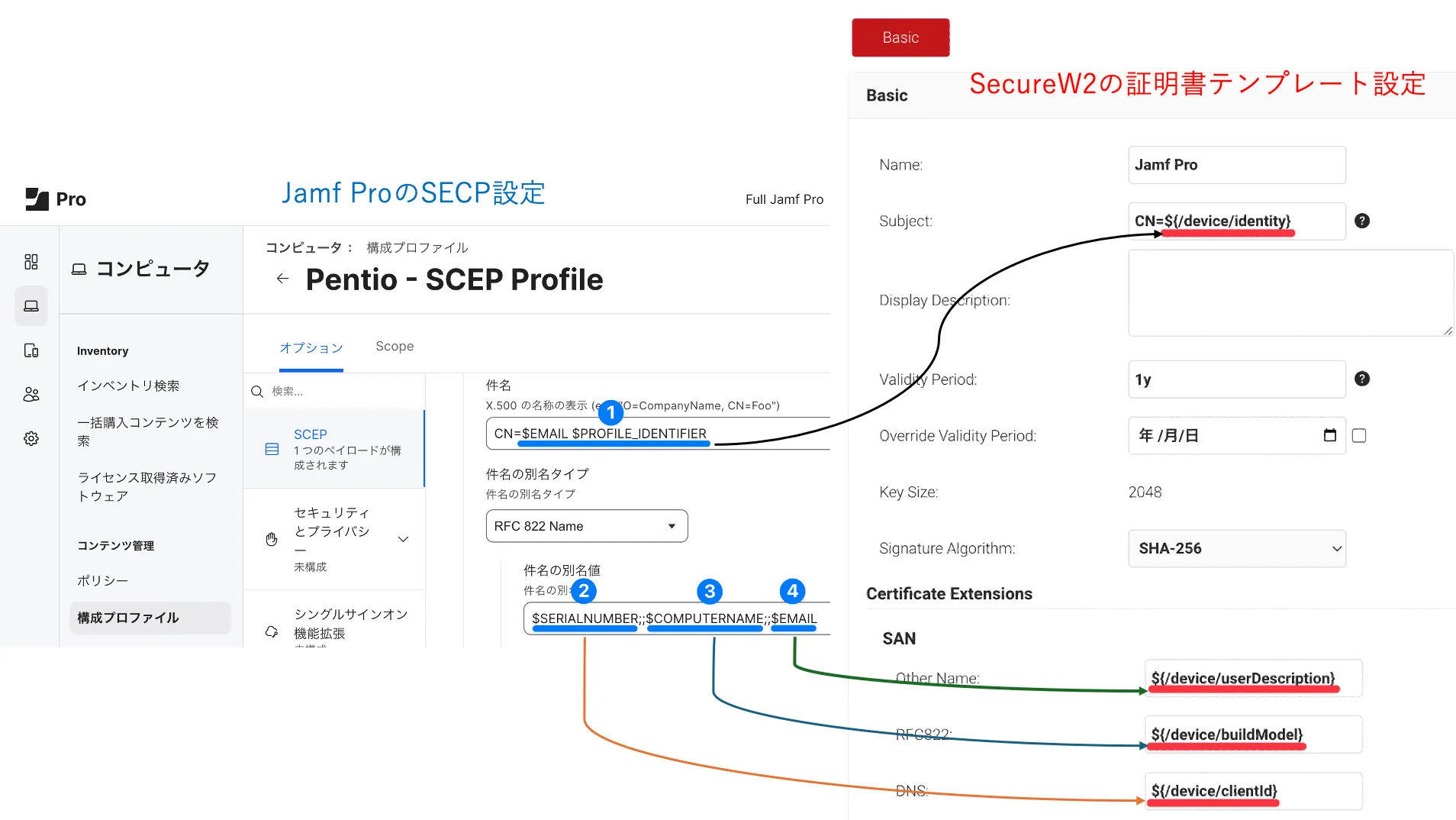

1.1.2. 証明書テンプレート

証明書テンプレートは、証明書を配布する際に証明書に含める情報を決定する要素となるものです。

SecureW2の証明書テンプレートに設定する変数によって、Jamf

ProのSCEPプロファイルの設定に入力された値が記載された証明書を発行可能です。

今回は以下に示したように証明書テンプレートとSCEPの設定をしました。下記の4つの変数はそれぞれどの項目にも設定できます(例

:

SubjectにCN=${/device/clientId}と入力する等)。SCEPプロファイルの設定やプロファイルに設定できる変数等は後ほど詳しくご説明いたします。

1.2. Jamf Proとの連携に関する設定

SCEP連携を行うことにより、Jamf

Pro管理デバイスにSecureW2の認証局で発行した証明書を自動配布できるようになります。この連携を実現するには、SecureW2で生成したSCEP

URLをJamf Proに登録する必要があります。

これから、SECP

URLを生成するためにAPI

Gatewayを作成する手順をご説明していきます。

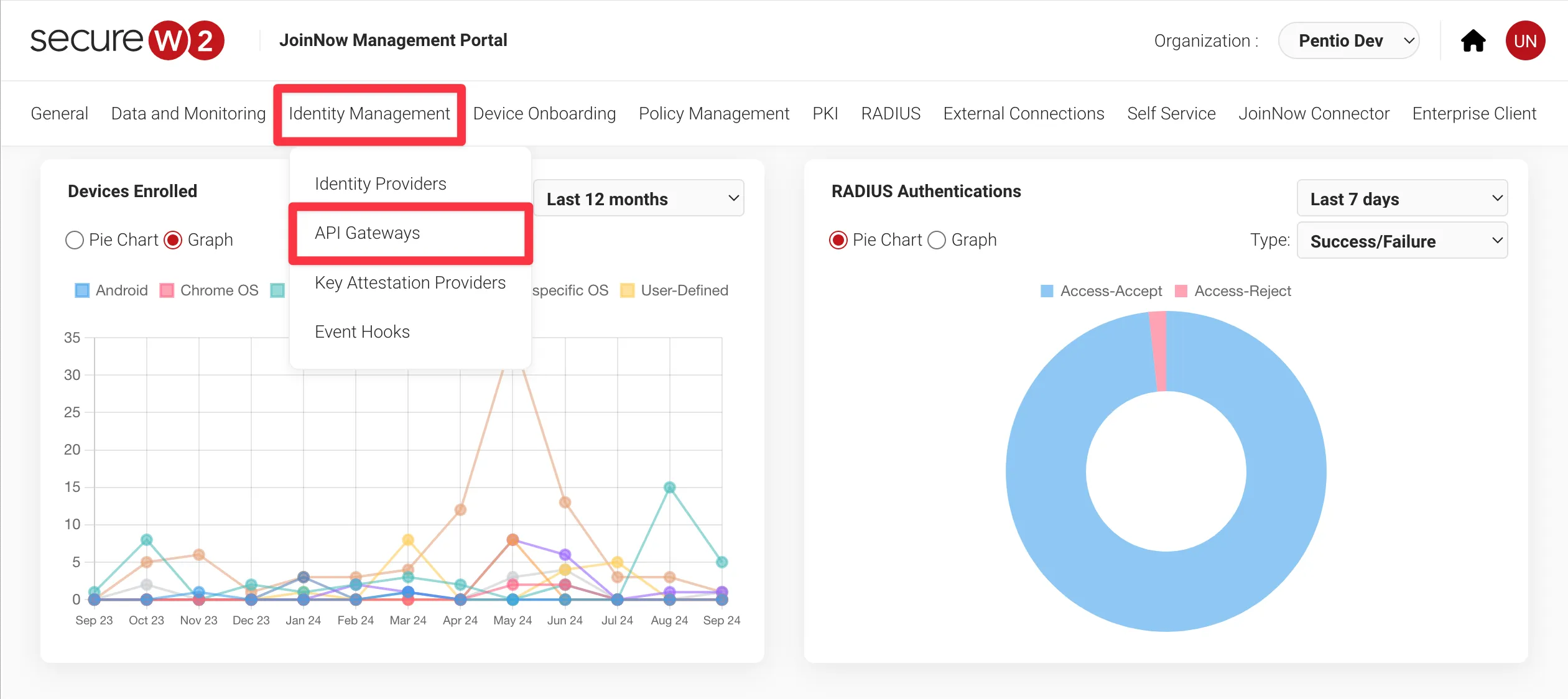

-

Identity Management > [API Gateways]をクリックします。

- [Add API Gateway]をクリックします。

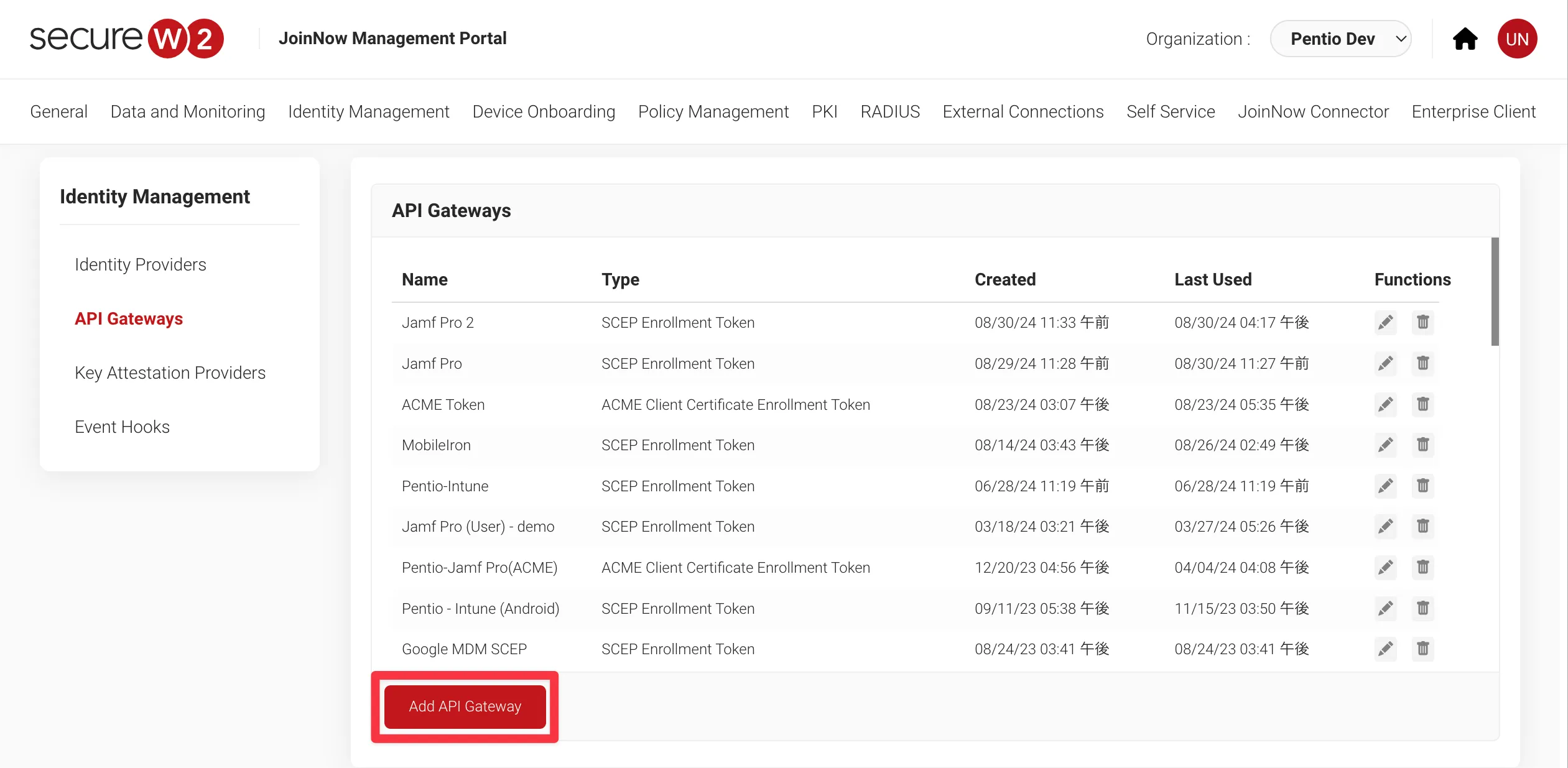

-

Basicタブでは以下の画像のように入力します。

Certificate Authorityは「Pentio Dev Jamf Intermediate CA」を選択します。設定が終わったら[Save]をクリックします。

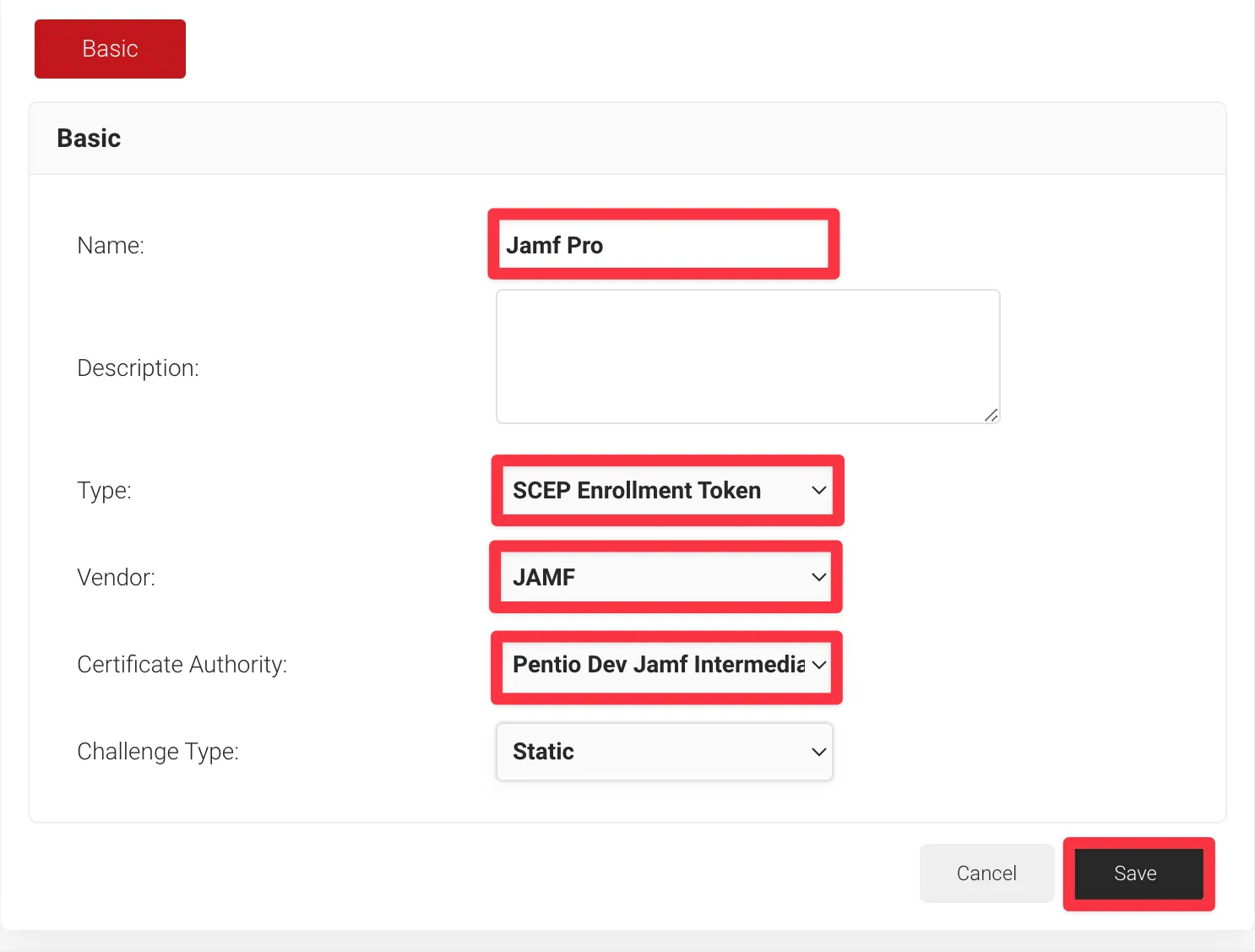

-

正常に API

Gatewayが登録されると、CSVファイルがブラウザからダウンロードされるので、テキストエディタで開きます。

以上で SCEP URLが完成しました。写真の青枠で囲んだ文字列がシークレット、赤枠で囲んだ文字列がSCEP URLです。 これは後で使用するので、大切に保管しておいてください。

1.3. 証明書発行に必要な各種設定

Jamf Pro管理デバイスへの適切な証明書配布、無線LAN接続の際のRADIUS認証を正しく行うためにはポリシーの設定が必要となります。Jamf Pro管理デバイスに証明書を発行し、その証明書を持つデバイスのみRADIUS認証が成功するようなポリシー設定を行います。

1.3.1. Policy Engine Workflows

Policy

Engine Workflowsを利用することで、Jamf

Proユーザー(デバイス)を識別します。

今回はデフォルトのものを使用します。

1.3.2. Device Role ポリシー

のちに設定するEnrollment

ポリシーで必須となるポリシーです。

今回はデフォルトのものを使用します。

1.3.3. Enrollment ポリシー

Enrollment

Policyは、 1.3.1, 1.3.2で設定したPolicy Engine

Workflow、Device Policyを利用してJamf

Pro管理デバイスに対して、どの中間認証局と証明書テンプレートを使用してクライアント証明書の発行を行うかを定義します。

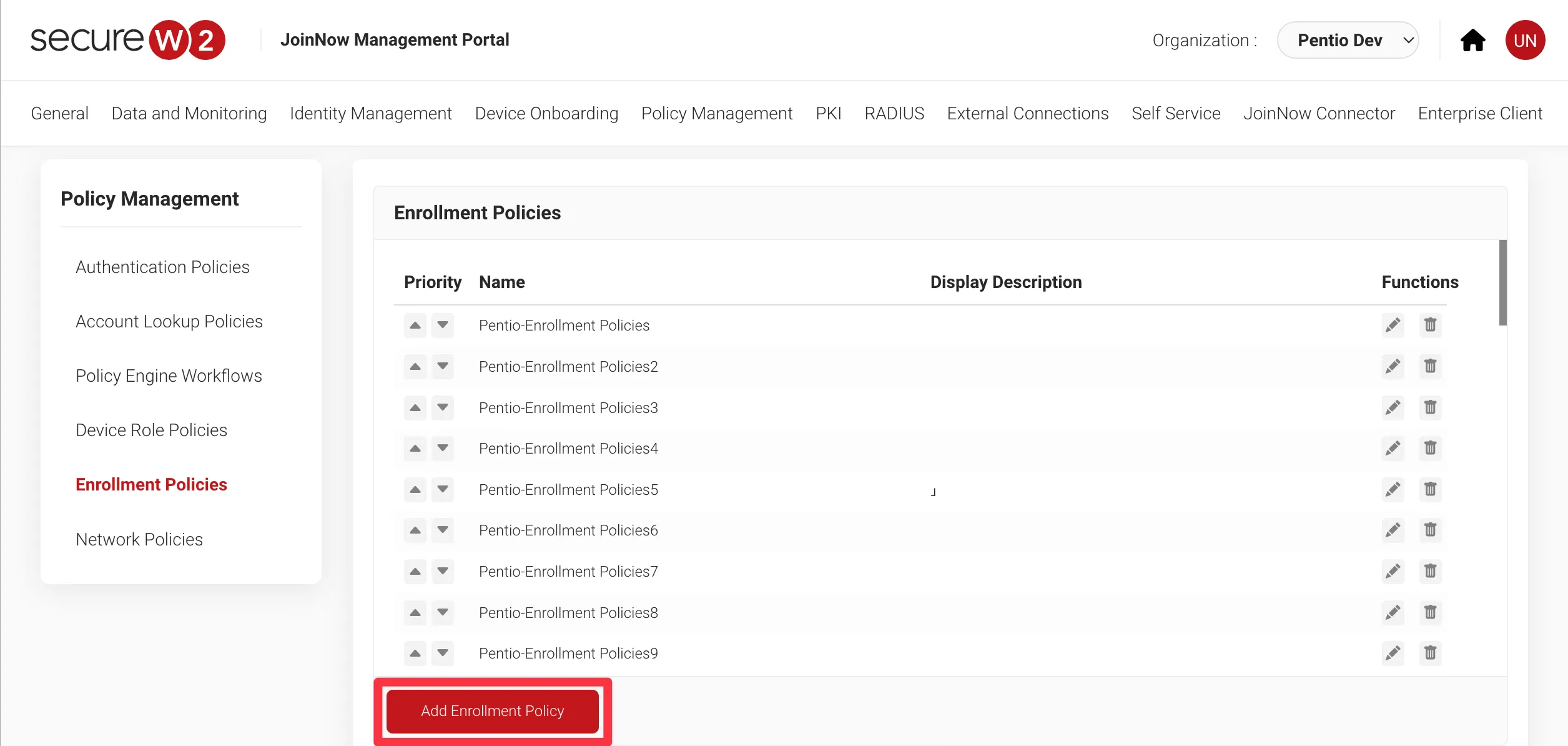

-

Policy Management > Enrollment Policiesを開き、一覧の下にある[Add Enrollment Policy]

をクリックします。

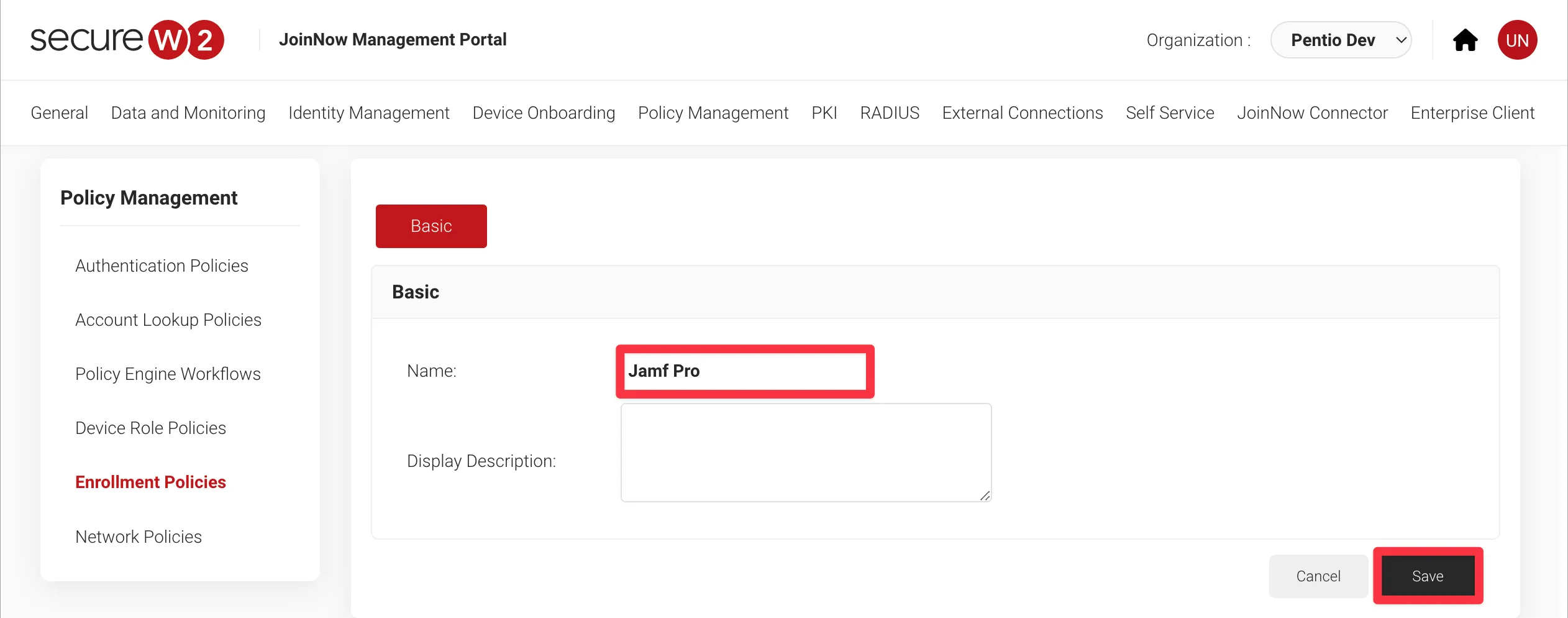

-

Enrollment Policy 作成画面に移動します。名前を入力し、[Save]をクリックします。

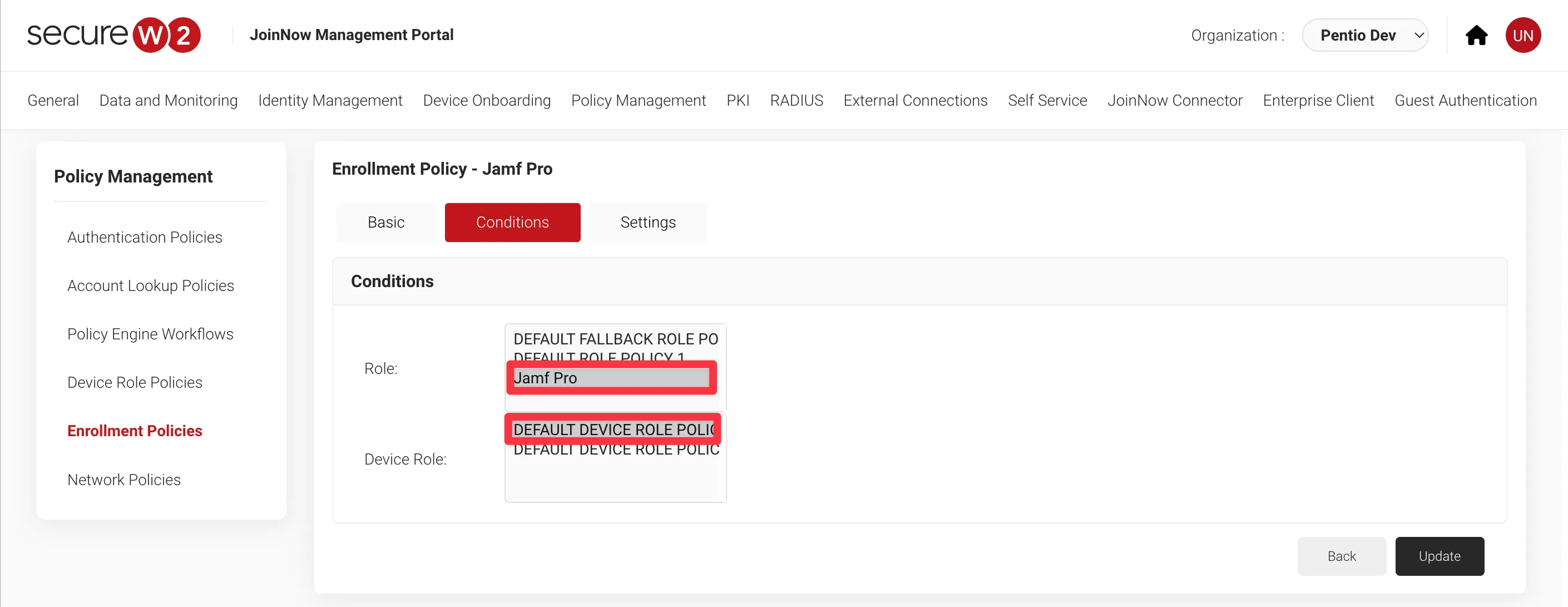

-

Enrollment

Policyが作成できると、Basicタブの右側にConditions,

Settingsタブが選択できるようになります。Conditionsタブを開き、RoleとDevice

Roleを設定します。

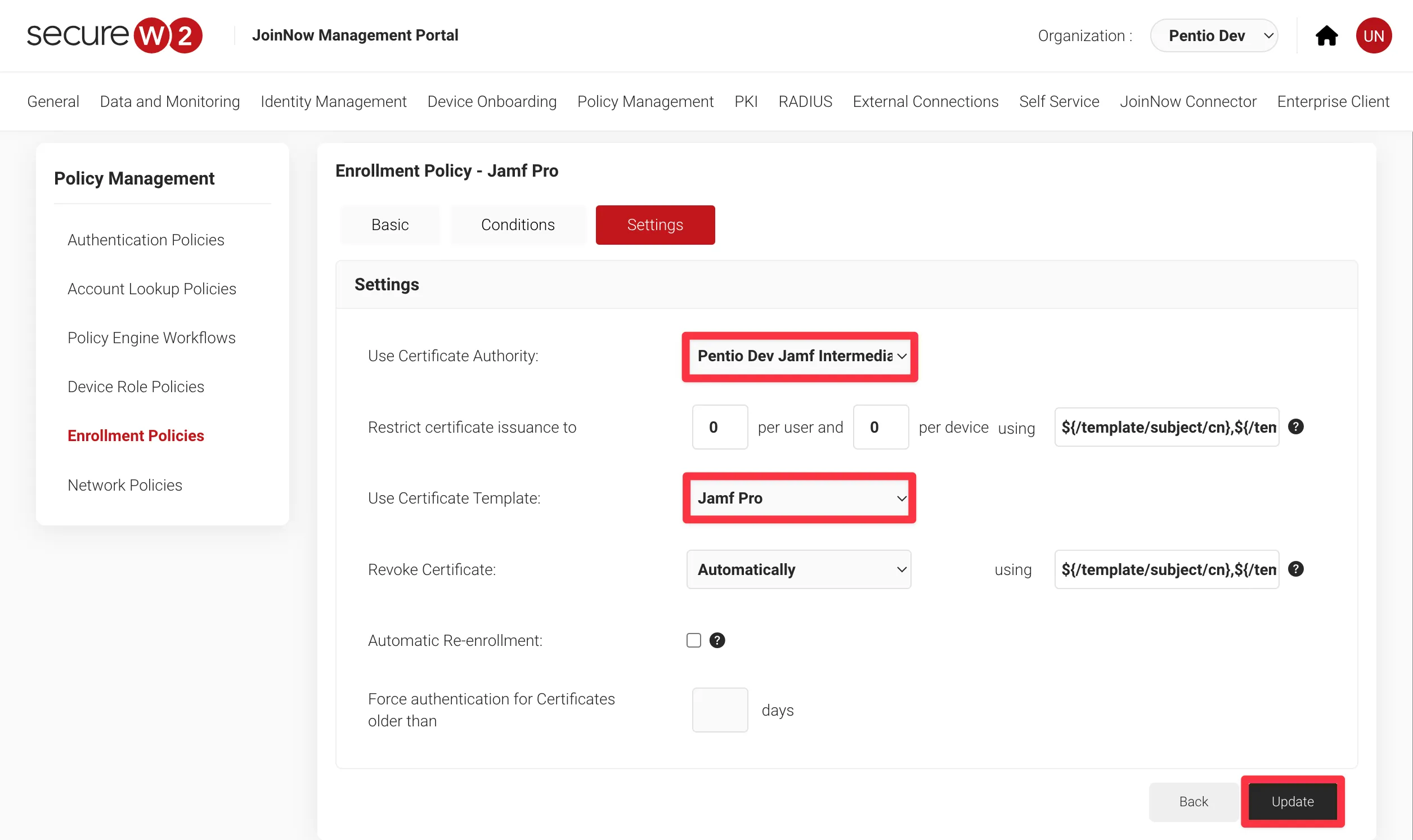

-

Conditionsタブの設定が完了したらSettingsタブを開き、画像の通りに設定を行います。 Use Certificate

Authorityには中間認証局を、Use

Certificate Templateには証明書テンプレートを設定します。設定が完了したら[Update]をクリックします。

以上でEnrollment Policyの設定は完了です。

1.3.4. Network ポリシー

Networkポリシーはユーザーが無線LANに接続要求をした際のアクセスレベルを定義します。RADIUSサーバーは、証明書登録時に証明書そのものの情報やSecureW2、デバイスから取得した情報を条件として、接続の許可・拒否を判断します。

今回はデフォルトのものを使用します。

以上でSecureW2の設定が完了しました。

次は、Jamf Proで証明書を配布する設定を行います。

2. Jamf Proの設定

次に、Jamf Proの設定を行います。本構成はデバイスにいきなり証明書が配られるのではなく、構成プロファイルが先に配布されそこにある情報を基にクライアント証明書が配布されます。具体的には、以下3つの設定をプロファイルに含めデバイスに配布する設定を行う必要があります。

- 信頼済み証明書の設定

- EAP-TLS認証およびSCEP連携をするために必要となる信頼設定

- SCEP証明書の配布設定

- 実際にクライアント証明書を配布する設定

- ネットワーク設定

- SCEPで配付した証明書を無線LAN認証で使うためのネットワーク設定

今回は、SCEP証明書の配布設定を詳しくご説明させていただきます

JamfではmacOS・iOSを扱うことができ、証明書の設定もほとんど同じではありますが、ドキュメントの手順をOSごとに実行していただく必要がございます。

2.1. macOSの設定

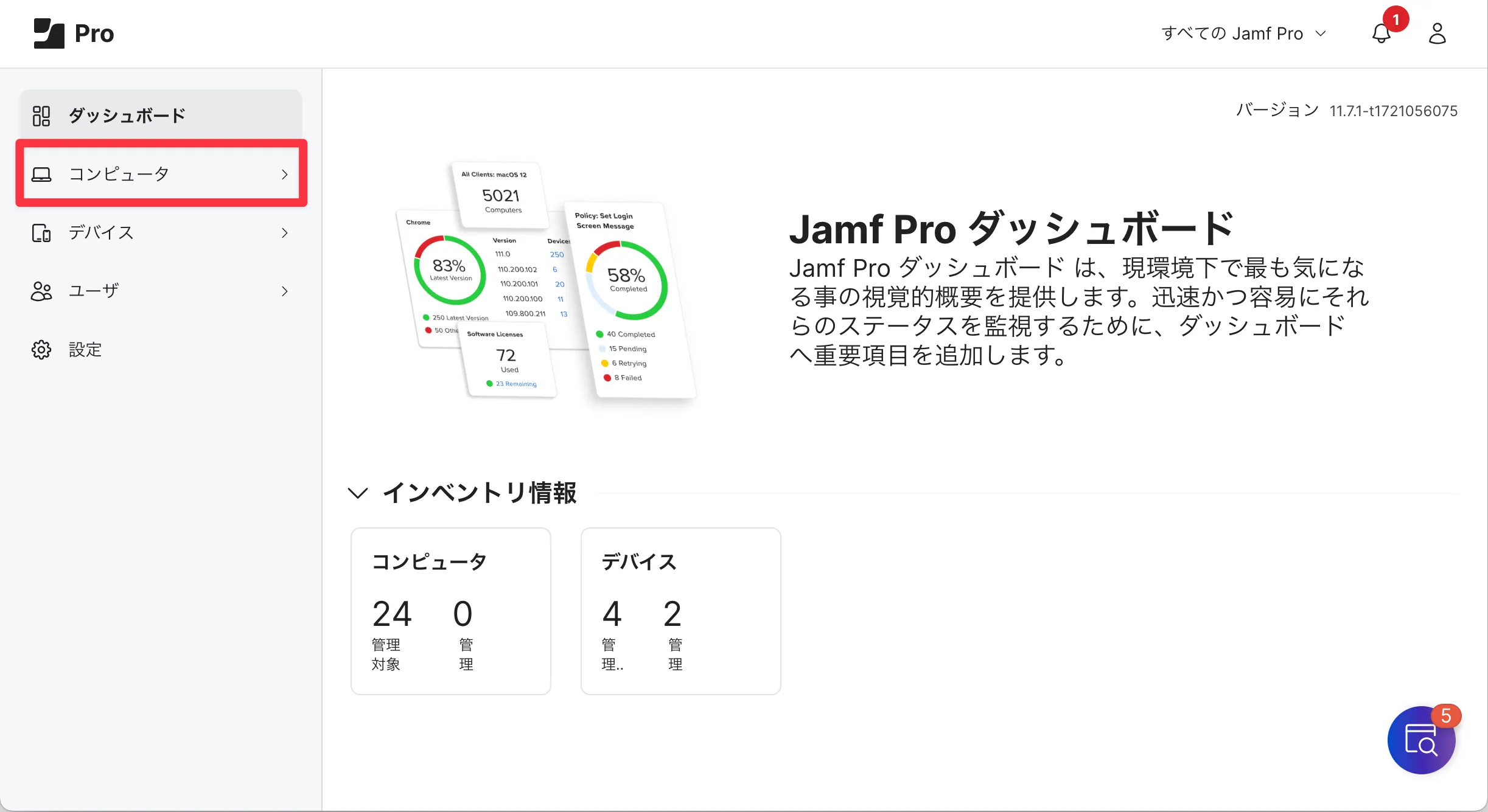

-

Jamf Pro にログインし、コンピュータをクリックします。

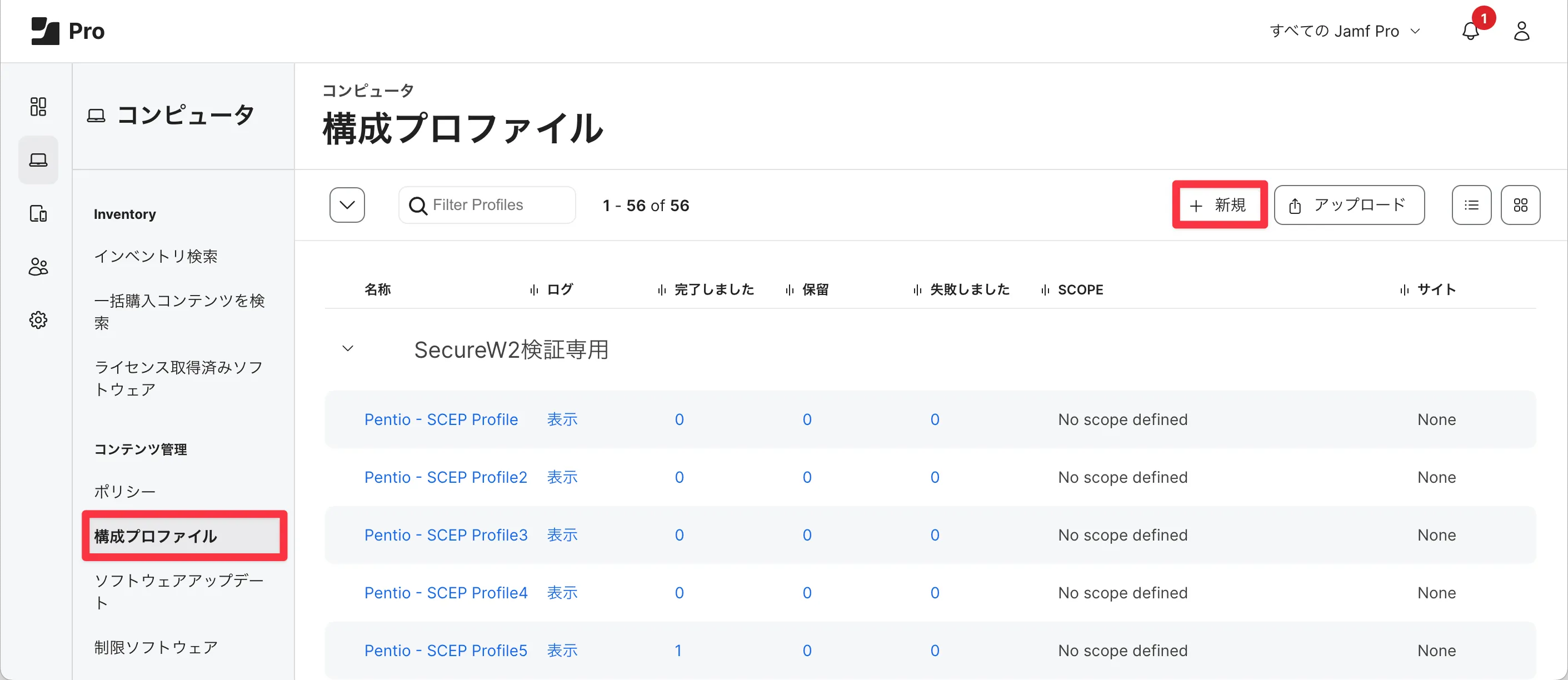

- 構成プロファイル > + 新規をクリックします。

- 一般タブで以下の画像のように入力します。

Jamf Proでは、ユーザー・デバイス証明書どちらも作成することができますが、今回はデバイス証明書を作成していきます。デバイス証明書とは、ユーザーが使う端末に登録される証明書のことです。基本的には、端末を操作できる全てのユーザーが使うことができます。

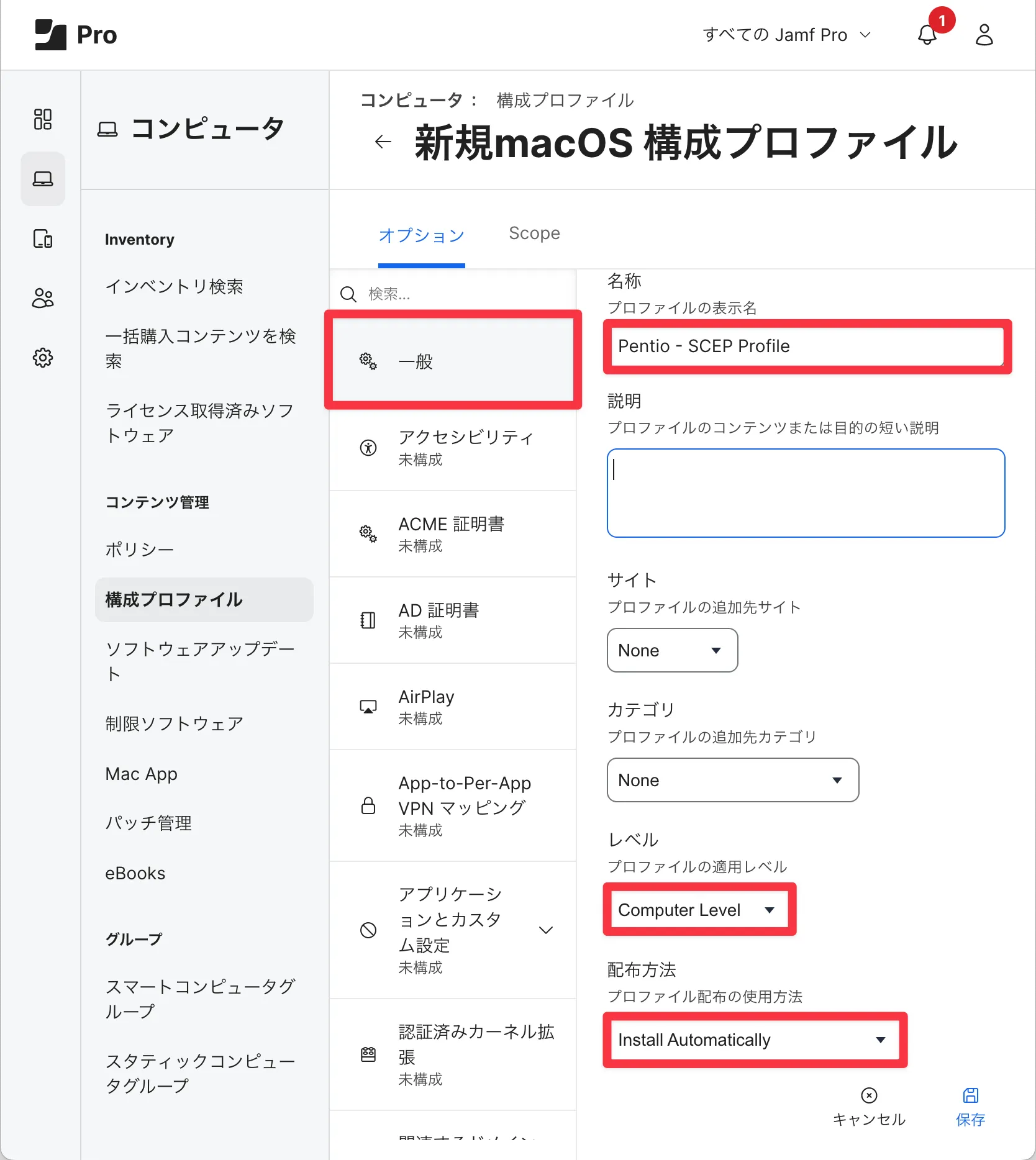

2.1.1. 信頼済み証明書の設定無線LANにEAP-TLS認証(証明書認証)の設定を行うために、Jamf Pro上でファイルをアップロードすることで、以下3種類の証明書をデバイスに信頼させます。

-

DigiCert の認証局( DigiCert Global Root G3)

- EAP-TLS認証では、DigiCertの認証局の証明書があることで、接続要求をするクライアントと認証するRADIUSサーバー双方がお互いを認証するように定められています。

- SecureW2でダウンロードしたルート認証局(Pentio Dev Device Root CA)

-

SecureW2でダウンロードしたルート認証局(Pentio Dev Device

Root CA)

- クライアント証明書を発行するSecureW2のルート認証局・中間認証局をデバイスに信頼させる設定を行うことによって、デバイスは配布された証明書を正しく信頼し、使えることができるようになります。

これで、配布するプロファイルに信頼済み証明書の設定を含めることができました。

右下の[保存]をクリックしましょう。SCEP証明書の設定に進みます。

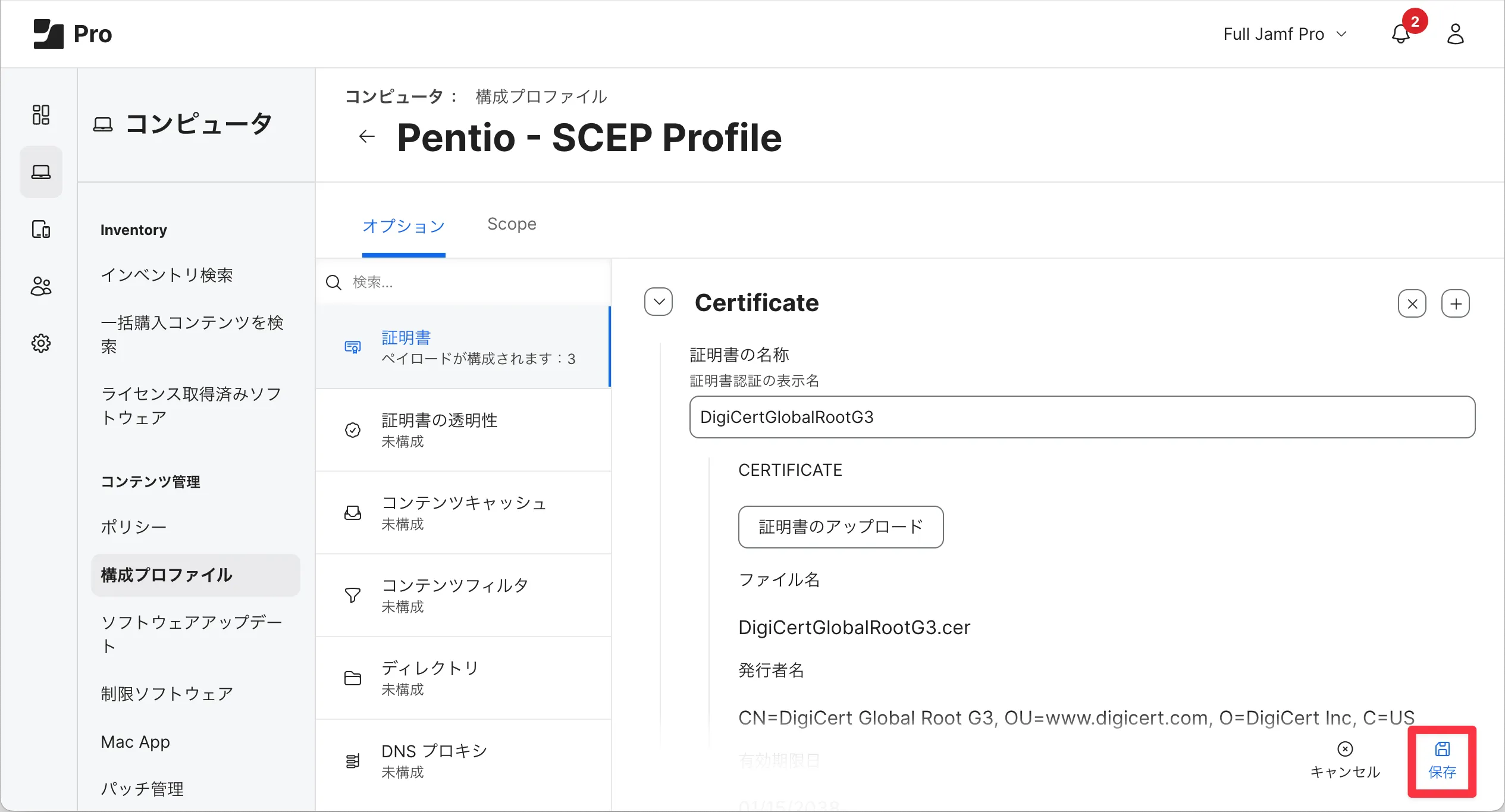

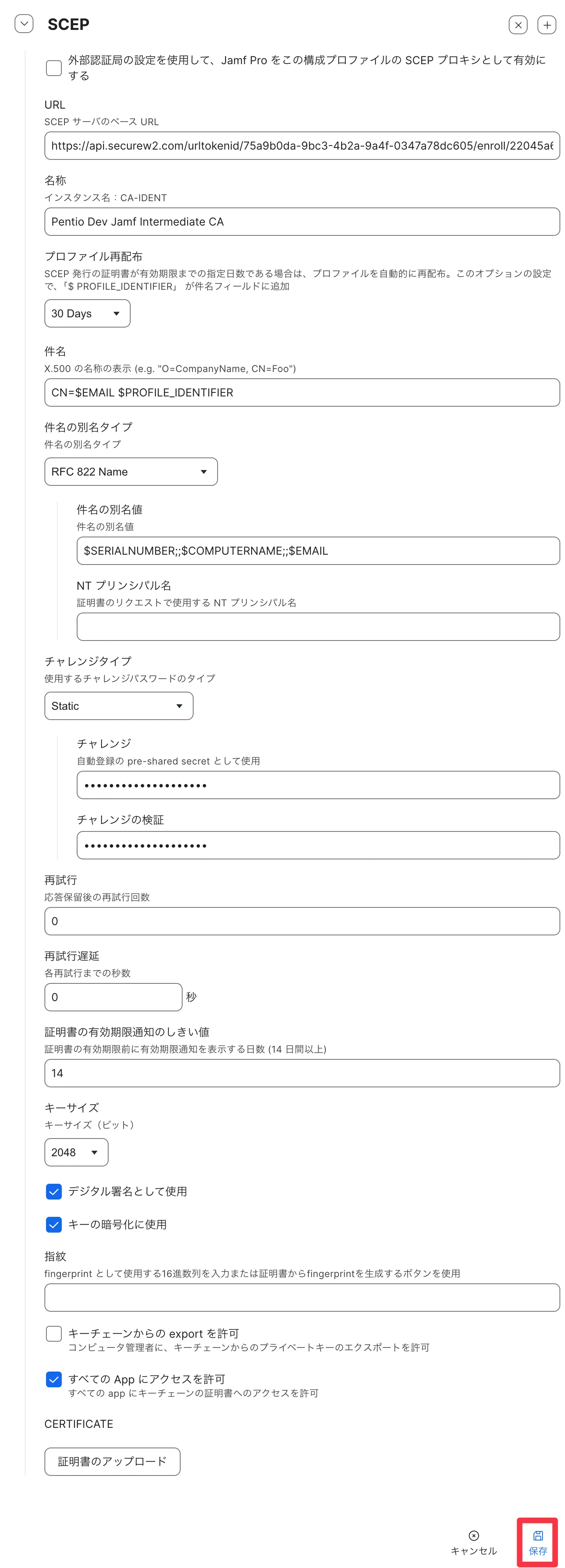

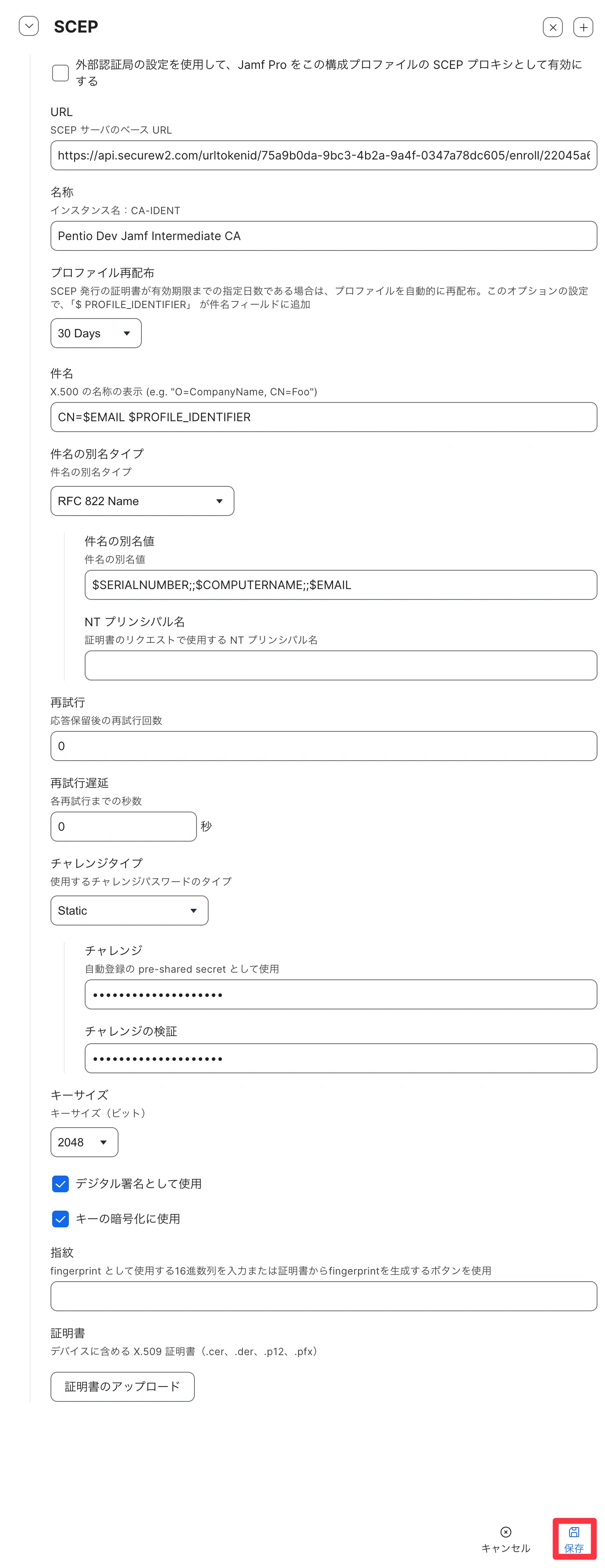

2.1.2. SCEP証明書の設定

-

SCEP連携の設定を追加するために右下の[編集]をクリックします。

-

オプションタブから、SCEPタブに移動し[構成]をクリックします。

- 以下のように設定します。

ここまで設定できたら、最後に右下の[保存]をクリックします。

以上で、SCEP証明書の配布設定をプロファイルに含めることができました。

ここで定義した設定に基づいて、クライアント証明書がデバイスに自動発行されます。

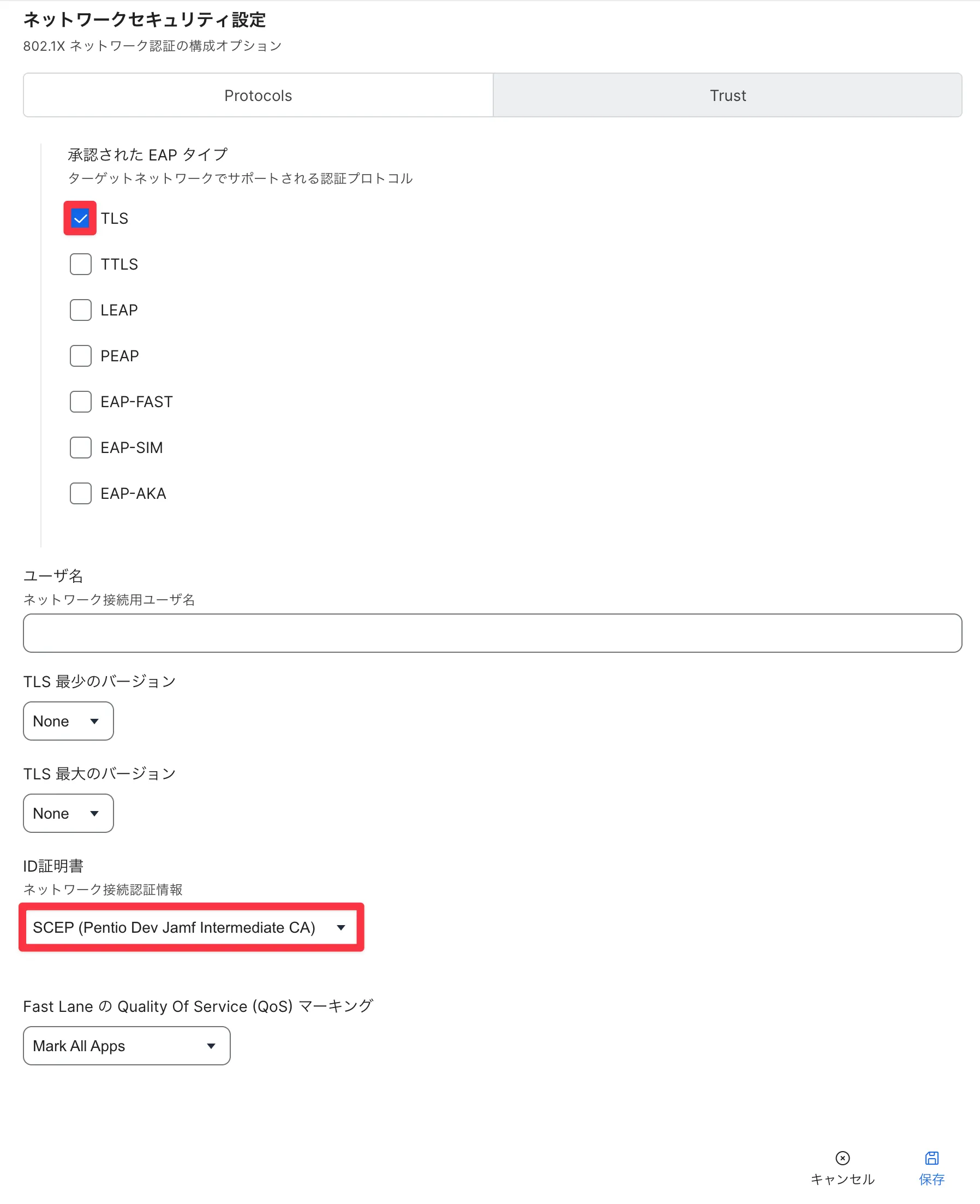

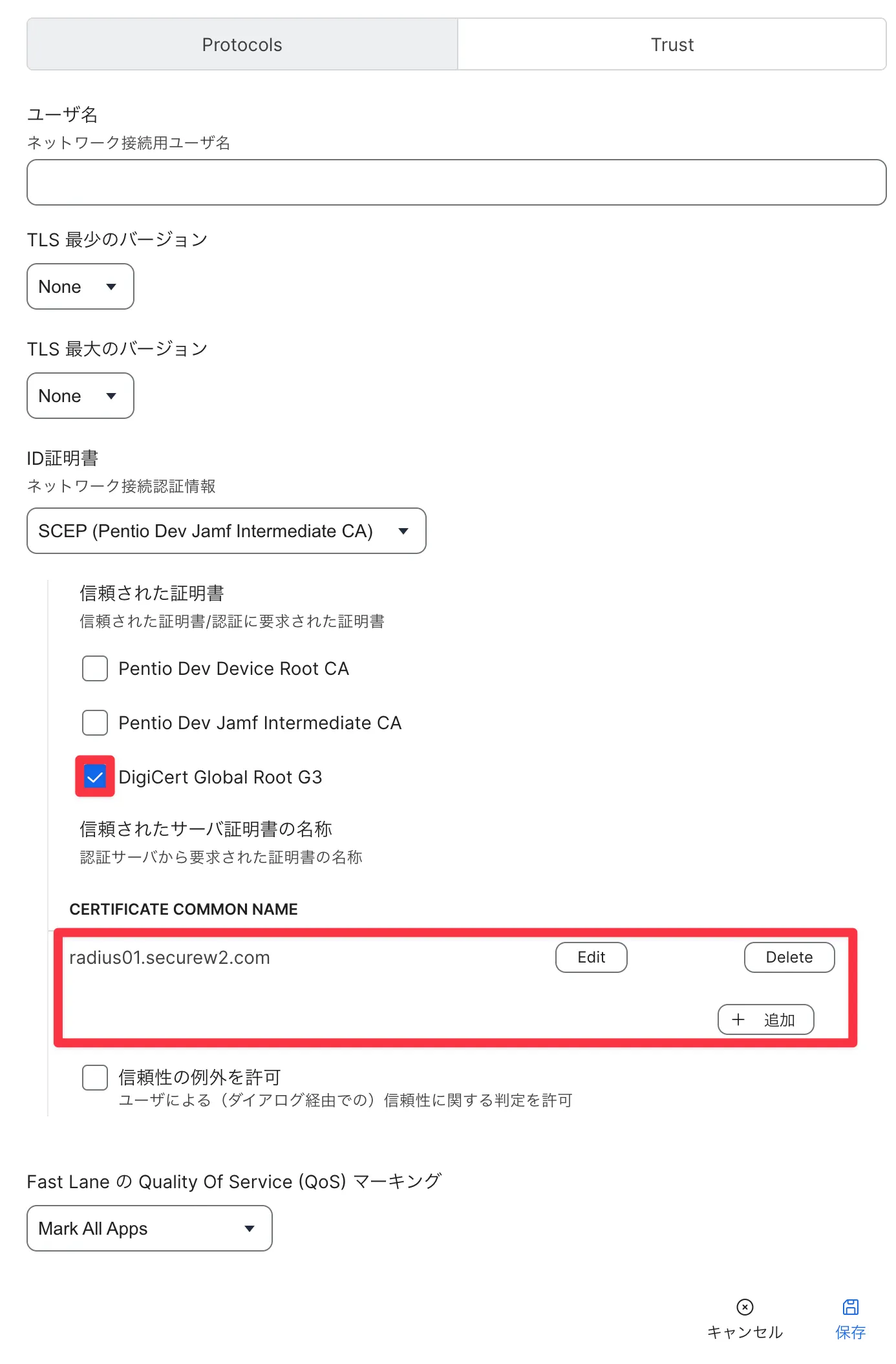

2.1.3. ネットワーク設定

ネットワークタブに移動し、以下の画像のような設定を行います。

これで、Jamf Pro の設定は以上になります。

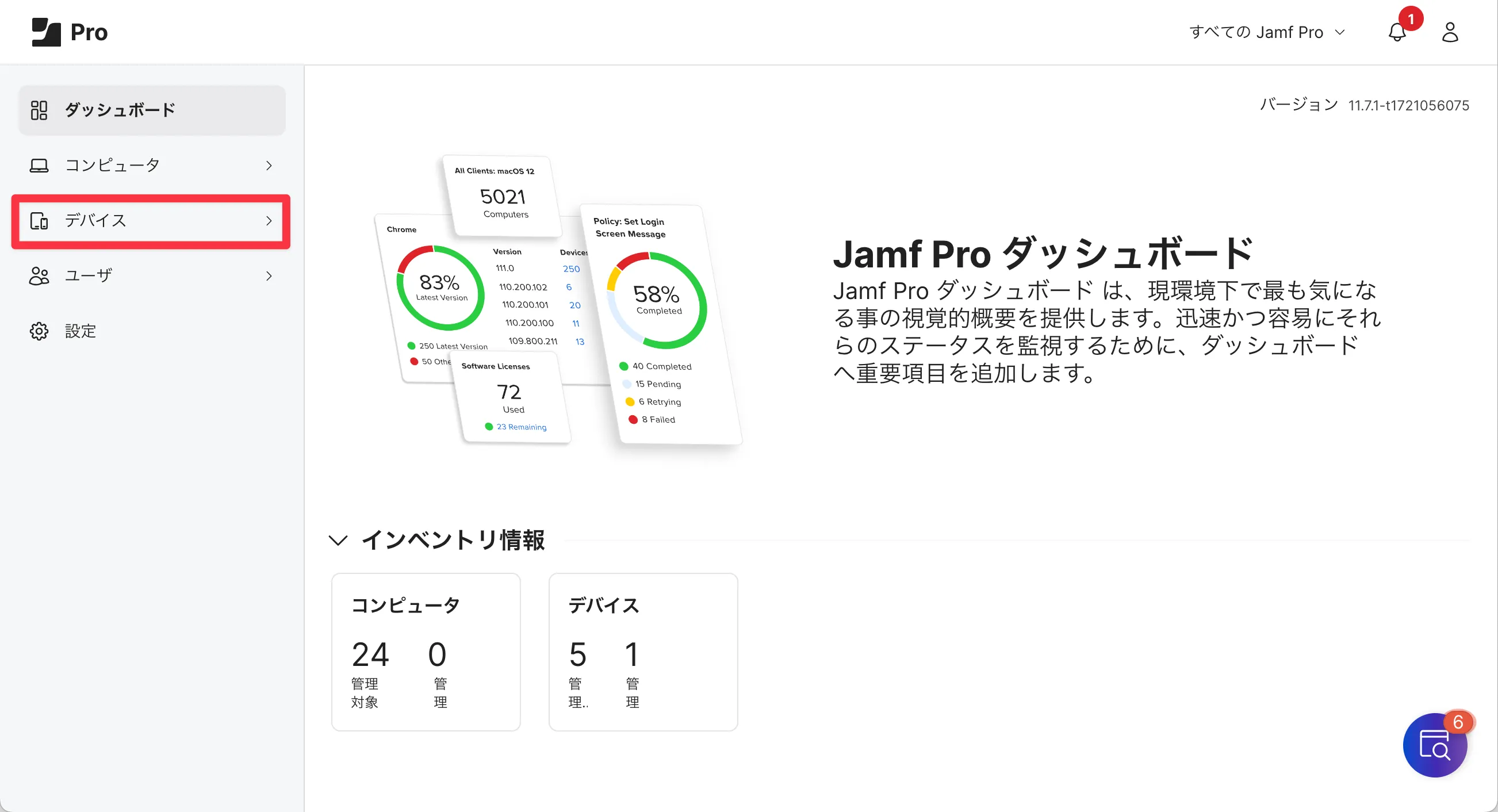

2.2. iOSの設定

Jamf Pro にログインし、デバイスをクリックします。

信頼済み証明書の設定とネットワーク設定はmacOSと同様に設定します。

SCEP証明書の設定

-

SCEP連携の設定を追加するために右下の[編集]をクリックします。

-

オプションタブから、SCEPタブに移動し[構成]をクリックします。

- 以下のように設定します。

ここまで設定できたら、最後に右下の[保存]をクリックします。

以上で、SCEP証明書の配布設定をプロファイルに含めることができました。

ここで定義した設定に基づいて、クライアント証明書がデバイスに自動発行されます。

これで、Jamf Pro の設定は以上になります。

動作確認

最後に、適切に設定が行われたことを確認するため動作検証を行います。動作検証は検証機を用いて行うことを推奨します。

なお、本ドキュメントでは

macOS・iOS端末を用いて検証を行います。

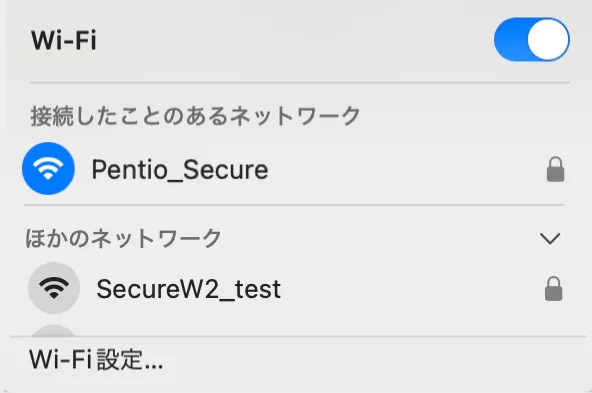

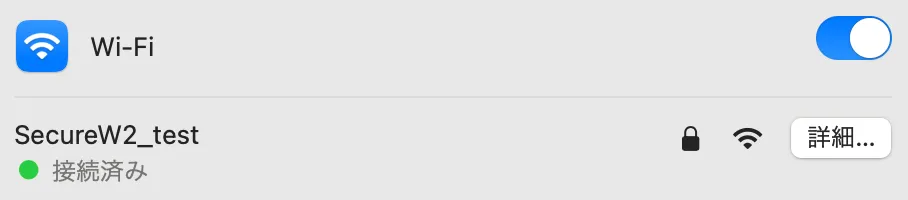

macOS

-

デスクトップ右上のWi-Fi設定から、構成プロファイルに設定したSSIDを選択します。

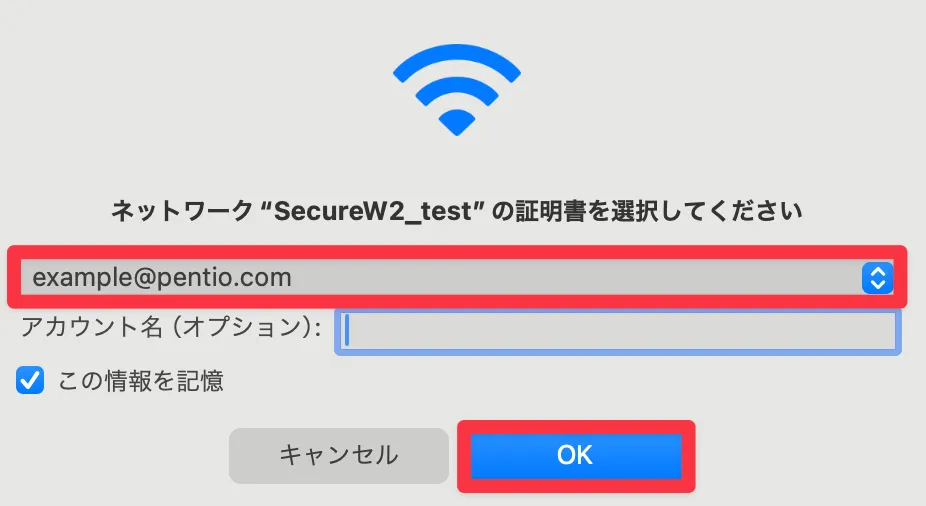

-

証明書の選択画面が出てきたら、認証に使用する証明書を選択し、OKをクリックします。

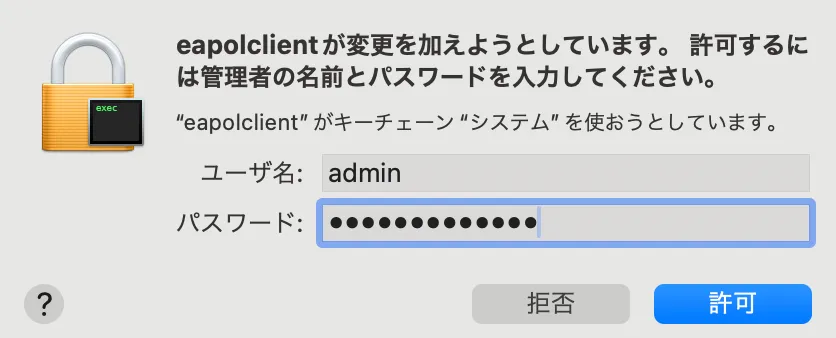

-

以下のようなウィンドウが表示されたら、PC管理者のユーザー名とパスワードを入力して許可します。

-

作成した無線LANへの接続ができたことが確認できました。

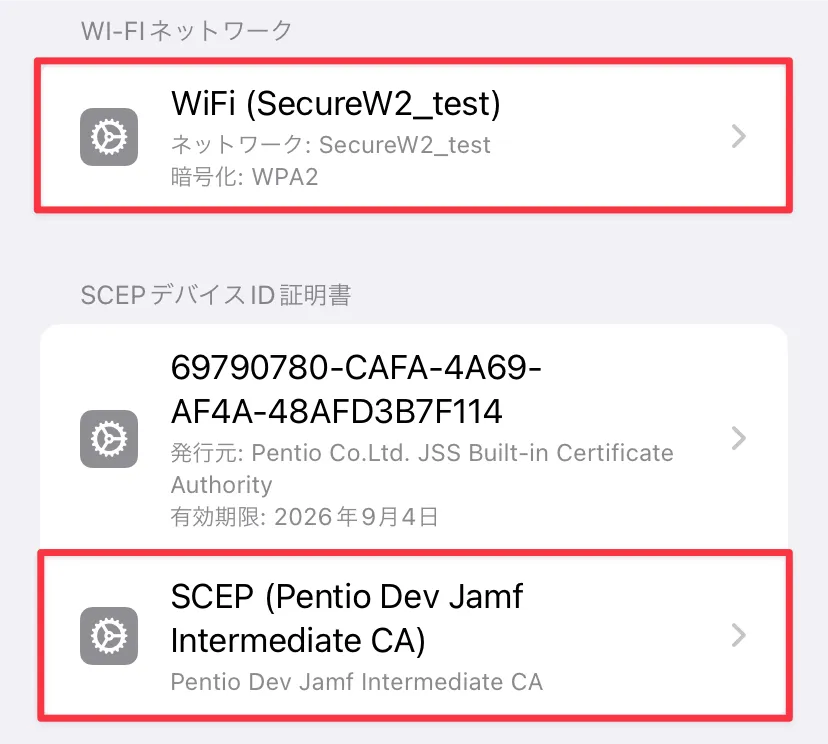

iOS

-

検証機の[設定]>[一般]>[VPNとデバイス管理]>

モバイルデバイス管理 >[MDM Profile]>[詳細]を開き、Wi-FiネットワークにWi-Fiのプロファイルがあることと、SCEPデバイスID証明書の発行元が、SecureW2で設定した中間認証局(例:Pentio Dev

Jamf Intermediate

CA)である証明書があることを確認します。これで、SecureW2から適切に証明書が発行されていることが確認できました。

※証明書が発行されたことは、JoinNow Management Portal > Data and Monitoring > General Events からも確認できます。

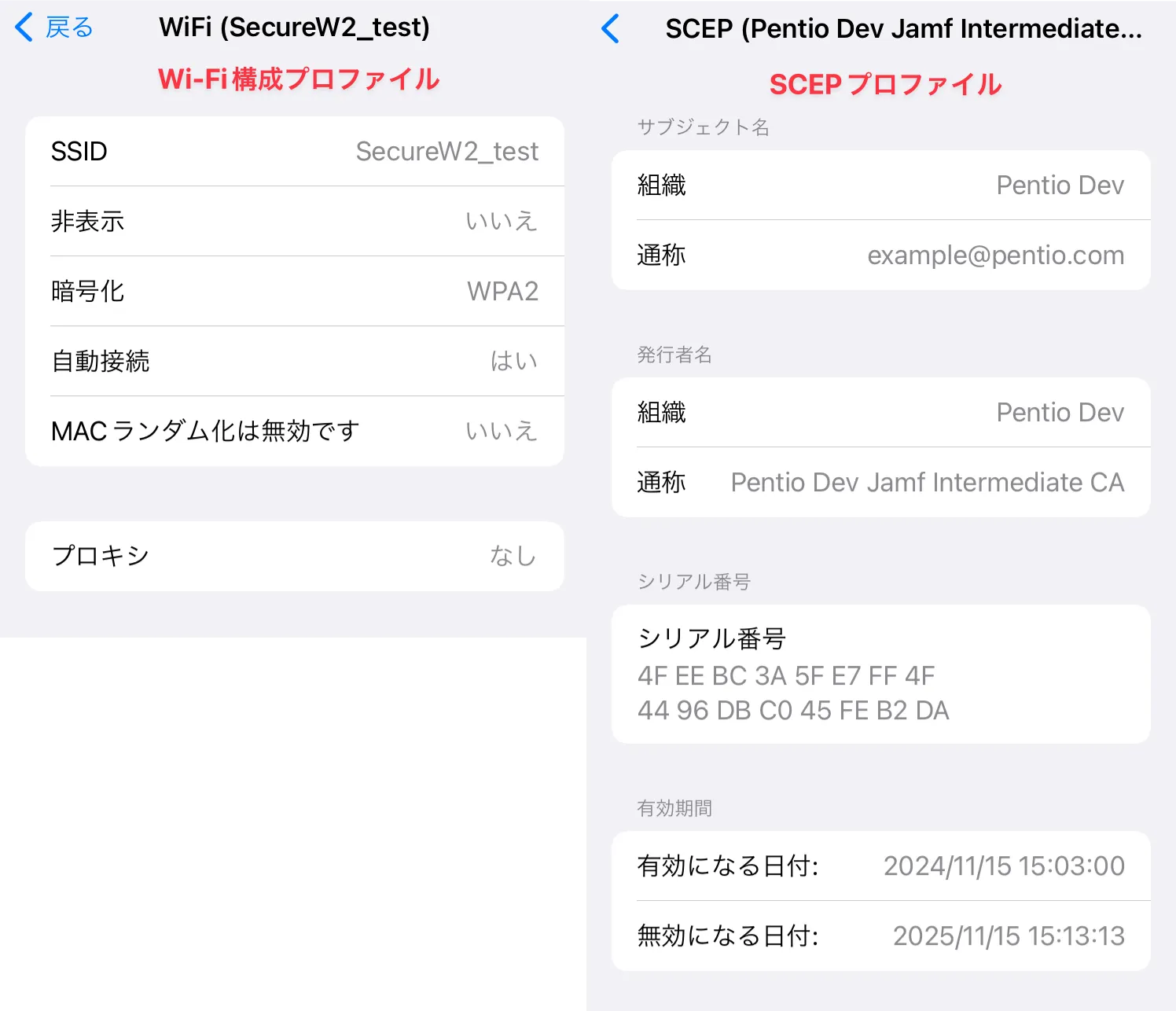

-

最後に、この証明書を使って無線LANに接続できることを確認しましょう。設定の画面から[Wi-Fi]を開きます。

-

正常にWi-Fiプロファイルなどが配布されていれば、マイネットワークにプロファイルに記述したSSIDが表示されますので選択します。例:

SecureW2_test

-

正常に接続されました。

以上で、Jamf Proで配布した証明書で無線LANに接続することができました。

動作確認は完了です。

おわりに

本記事では、無線LAN(802.1X認証/EAP-TLS)に接続するためのクライアント証明書を、SecureW2を利用して発行し、Jamf

Proを通じて管理するデバイスへ自動配布するための設定を検証しました。この結果、macOSおよびiOSデバイスで無線LAN接続が正常に行えることを確認しました。

SecureW2とJamf

Proを組み合わせることで、MacBookやiPhoneなど複数のAppleデバイスを包括的かつ簡便に管理でき、SCEP連携を利用したクライアント証明書の自動配布を行うことで無線LAN認証が完了するまでにかかる時間を大幅に削減することが確認できました。この構成は証明書の発行と失効を遠隔かつ自動で行うことで管理者の負担とエンドユーザーの待ち時間を削減することができ、社内端末のみを管理できるので、業務用のインターネット回線に管理外の端末が接続する状況を防ぐことができます。

管理する端末の中でも証明書を配布するグループ、配布しないグループを分けたい場合でも問題ありません。Jamf

Proには「スマートコンピュータ(デバイス)グループ」という機能が存在し、ユーザー名、コンピュータ(デバイス)名、FileVaultによる暗号化の有無からOSのバージョンまでグループ分けし、適切な端末にのみ証明書が配布できるようになっています。逆にグループに含めない条件も設定することができ、その組み合わせは多数存在します。こうした背景から、多数のデバイスの管理におけるセキュリティ強化と作業時間削減による業務効率向上を課題とする組織にとって、このソリューションは非常に有用であると言えるのではないでしょうか。

構成の特徴

- SecureW2の柔軟性

- クラウドPKI機能で証明書の発行、更新、失効を一元管理

- MDMとのSCEP連携やACME連携による効率的な証明書配布

- Jamf Proのリアルタイム性

- 全てのApple製品(macOS,iOS,iPadOS,tvOS)を一括で管理できる

- 多製品と比べ、クライアント証明書の配布完了までの待ち時間が短い(製品Aが短くても5~10分に対し、Jamf Proは長くても5分以内)

- デバイスの自動セットアップにより初期設定の煩わしさを排除

-

高度なセキュリティと運用効率

- 証明書配布の自動化により管理者とエンドユーザーの運用負荷を軽減

- 組織が管理するデバイスのみ証明書を受け取り可能なためネットワーク接続機器の信頼性向上

- スマートコンピュータ(デバイス)グループ機能により管理端末グループの細分化を実現

- SecureW2の高可用性のクラウドRADIUSサービスで安全な接続を実現

以上で、「Jamf Proで無線LAN認証用のSCEP証明書を自動配布する」検証レポートを終わります

本記事で登場した製品

SecureW2とは

- 証明書の発行・更新・失効を含むPKIのライフサイクルをクラウドで管理できるサービスです

- MDMとのSCEP連携・ACME連携によって組織が管理する端末にサイレントで証明書を自動発行・配布します

- VPNやWi-Fiの認証を統合するメンテナンスフリーのクラウド型RADIUSサービスを非常に高い可用性で提供します

Jamf Proとは

- Appleが提供しているすべてのOS(iOS,macOS,iPadOS,tvOS)に対応しているMDMサービスです

- 構成プロファイルを直接作成、直接配布してから反映されるまでの時間が短く、一度作成した構成プロファイルを様々な端末にリアルタイムで配布することができます

- Apple Business ManagerまたはApple School Managerにモバイルデバイスを登録すると、デバイスの自動セットアップができます

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。