Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

昨今、サイバー攻撃の増加やコンプライアンス遵守の必要性から、ネットワークセキュリティ強化が求められています。特に、クライアント証明書のステータス変更やユーザーのアクセス権限の更新が即座にネットワークインフラに反映されないことから、不正アクセスや不適切なデバイス接続が長時間許容されるリスクが問題視されています。

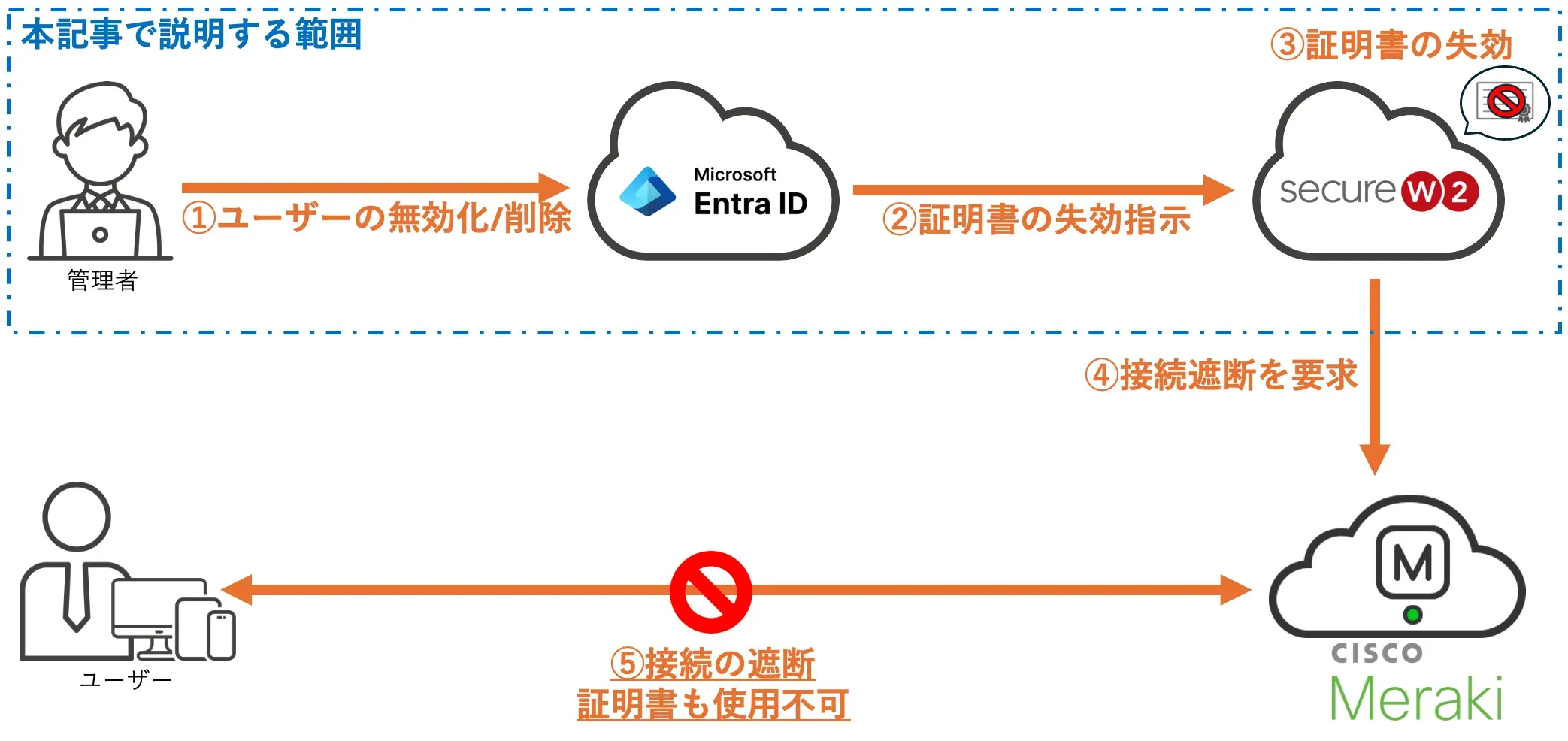

これに対してEntra ID × SecureW2 × Cisco

Meraki連携ソリューションを導入することで、Entra

ID上のユーザー無効化/削除をトリガーに、証明書失効およびネットワーク接続遮断をリアルタイムで実現します。これによりセキュリティの強化と運用効率の向上を実現できます。

補足

本記事では、Entra ID上のユーザー無効化/削除によりネットワーク接続用の証明書を自動失効する検証を行いました。またCisco Merakiと連携することで、証明書の自動失効に加えてネットワーク接続のリアルタイム遮断を実現できます。詳しくは以下をご確認ください。

・Entra IDのユーザー削除によりMerakiネットワーク接続用の証明書を自動失効する〜IDaaSによるネットワーク認証認可連携 Part 1〜(表示中)

・Entra IDのユーザー削除によりMerakiネットワークへの接続を即時遮断する〜IDaaSによるネットワーク認証認可連携 Part 2〜

Entra ID × SecureW2 × Cisco Meraki連携ソリューションの紹介

構成

Entra ID × SecureW2 × Cisco Meraki連携ソリューションは、Entra

ID上のユーザー無効化/削除をトリガーとして、そのユーザーに紐づいた証明書の失効およびネットワーク接続の遮断をリアルタイムで実現します。そのため管理者が証明書失効やAP設定をする必要なく、Entra

IDからユーザーステータスを変更するだけでそのデバイスからのネットワークアクセスを制御することができます。また一連の動作はSecureW2の機能である「Event

Hooks」、「Real-Time Intelligence

(RTI)」を使用することで実現しています。

仕組みについてご説明します。

- 管理者がEntra ID上の対象ユーザーを無効化/削除します。

- 「Event Hooks」が動作し、証明書失効が指示されます。

- 対象ユーザーに紐づいている証明書が失効されます。

- 証明書失効をトリガーとして「Real-Time Intelligence (RTI)」が動作し、Cisco Merakiのアクセスポリシー要件が変更されます。

- デバイスからのネットワーク接続が遮断されます。

前提条件

- SecureW2の管理者アカウントを保有していること

- SecureW2のライセンス「Dynamic RADIUS」を契約していること

- SecureW2のライセンス「JoinNow Real-Time Intelligence」を契約していること

- IDaaSとしてEntra IDを利用しており、ユーザー作成が済んでいること

- SecureW2発行のクライアント証明書の配布・登録が済んでいること

Event Hooksの動作概要

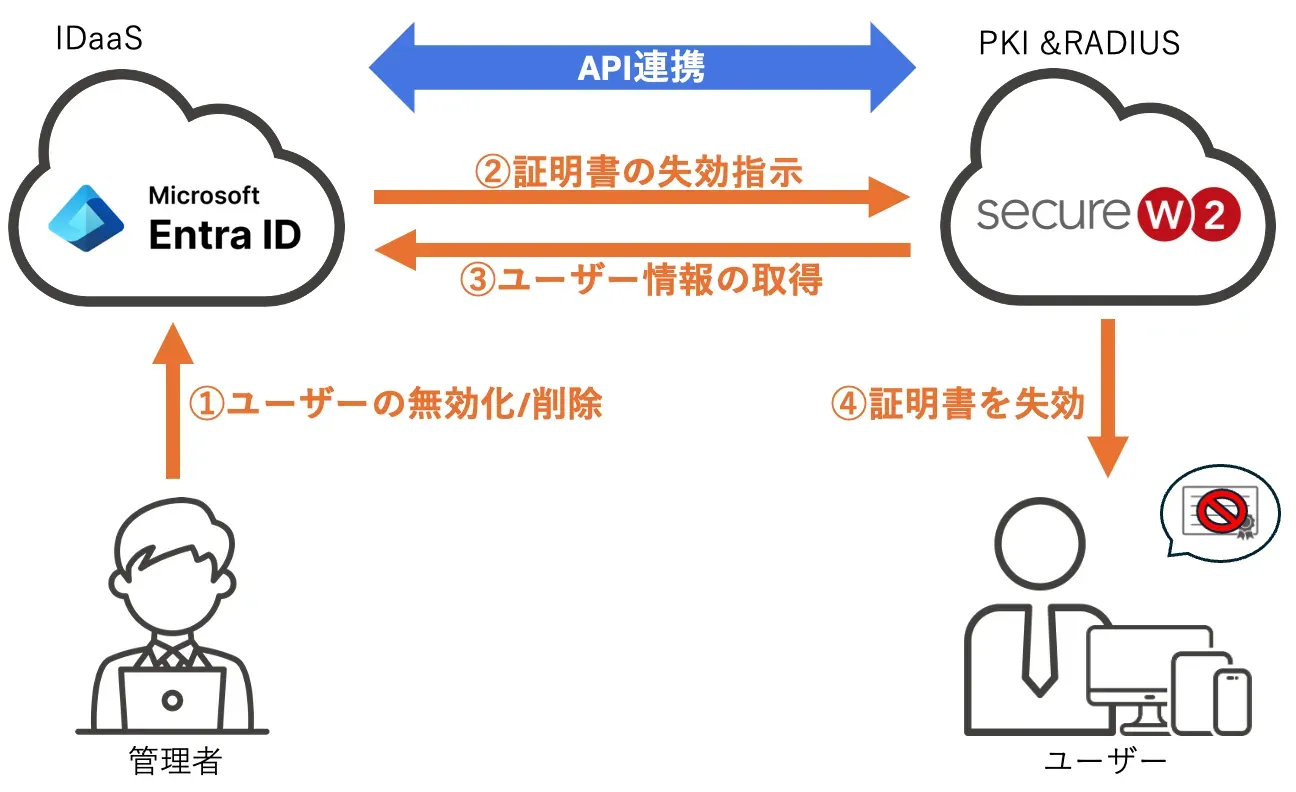

Event

HooksとはSecureW2の機能の1つであり、ご利用中のIDaaSに存在するユーザーのステータスが無効化/削除されると、そのユーザーに紐づいた証明書が自動失効される機能です。

Entra

IDとSecureW2はAPIで相互連携することで、ユーザー情報を共有することが可能となります。これを利用して、Entra

ID上のユーザーが無効化/削除されたことをトリガーとし、SecureW2がそのユーザーへ発行した証明書を自動失効することができます。

作業詳細

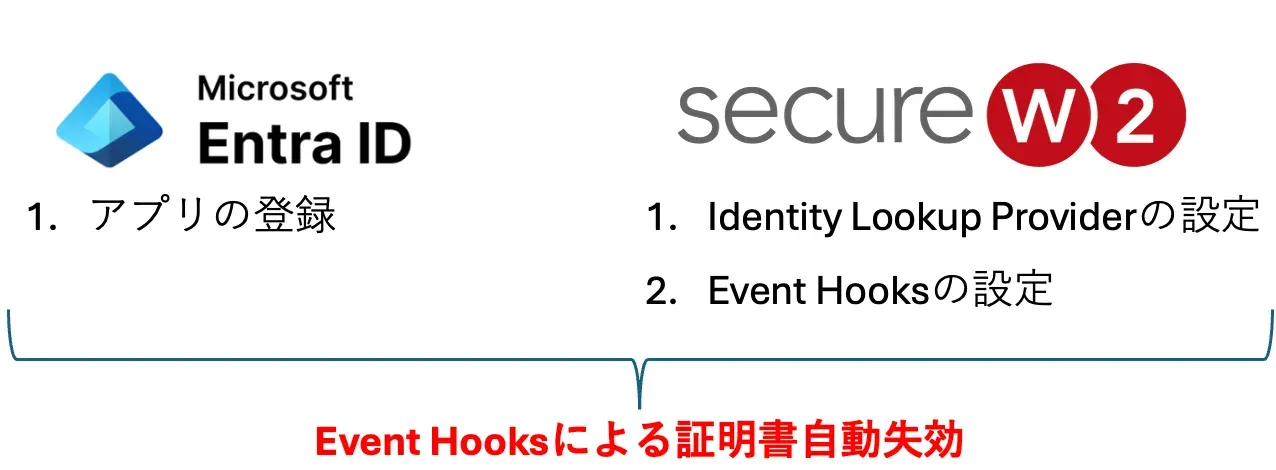

主な作業内容は、Entra IDとSecureW2でそれぞれ次の通りです。

上図のようにEntra IDおよびSecureW2上でいくつか設定を行うだけで、Entra IDのユーザー情報に基づく証明書自動失効を簡単に実現することができます。

具体的な作業手順

アプリケーションの登録

-

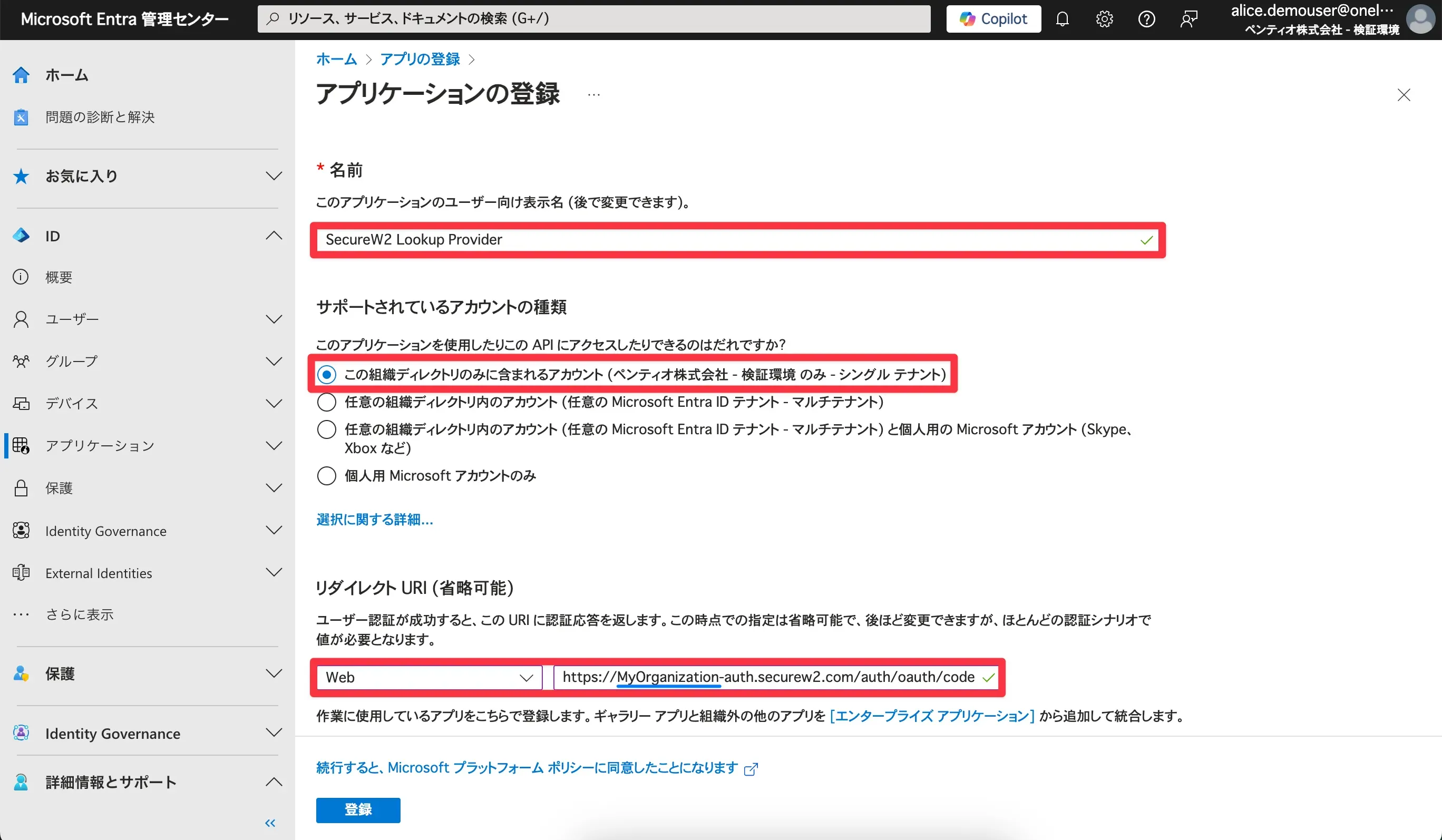

Entra IDの管理画面にアクセスし、アプリケーション > アプリの登録 をクリックします。画面が遷移したら、左上の新規登録をクリックします。

-

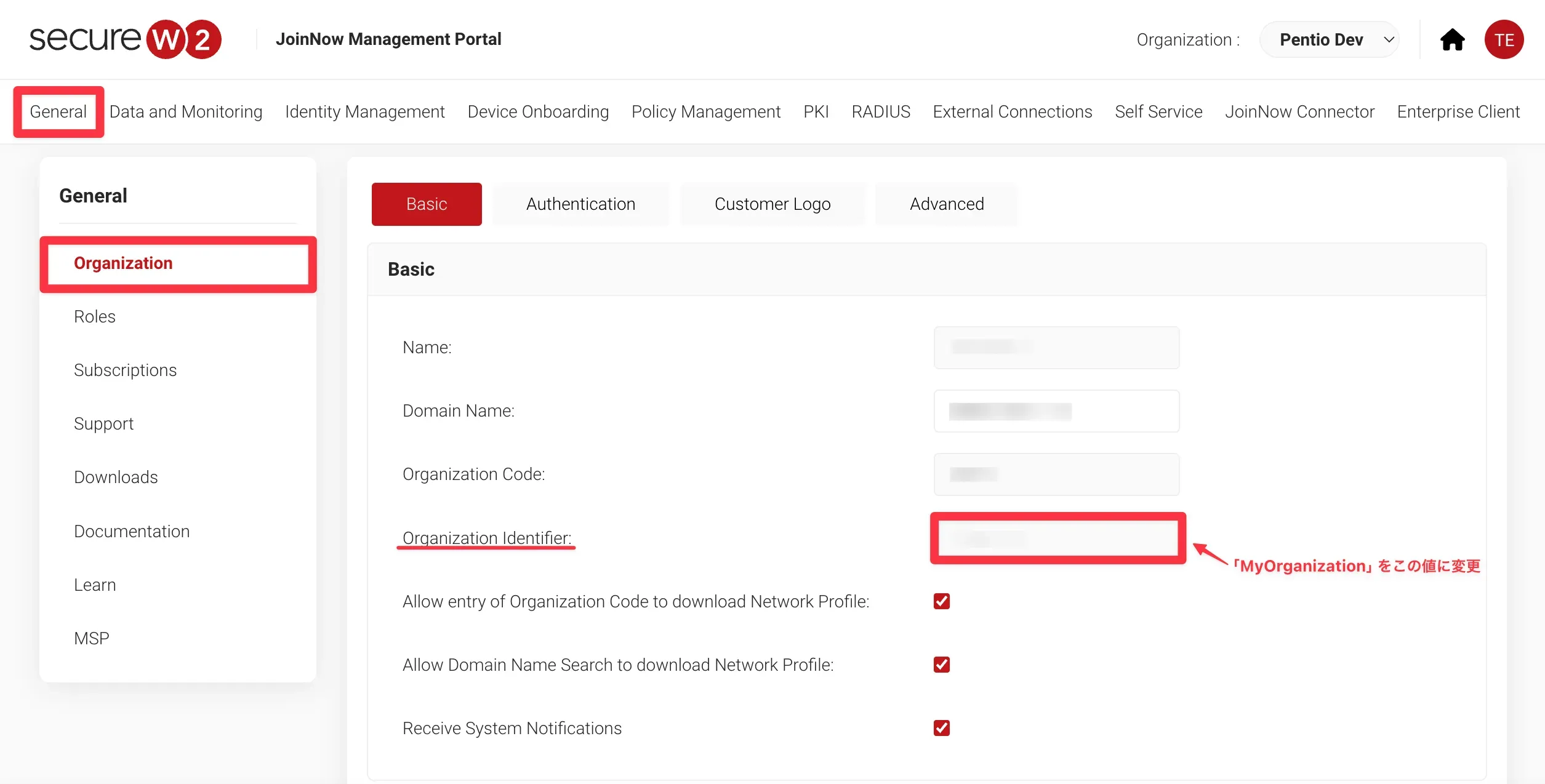

以下の画像を参考にアプリケーションを登録します。リダイレクトURIではWebを選択し、SecureW2の組織固有のURLを作成して設定します。以下に例示するURLのMyOrganization部分をSecureW2のGeneral > Organizationから確認できるOrganization Identifierに変更してください。

例: https://MyOrganization-auth.securew2.com/auth/oauth/code

-

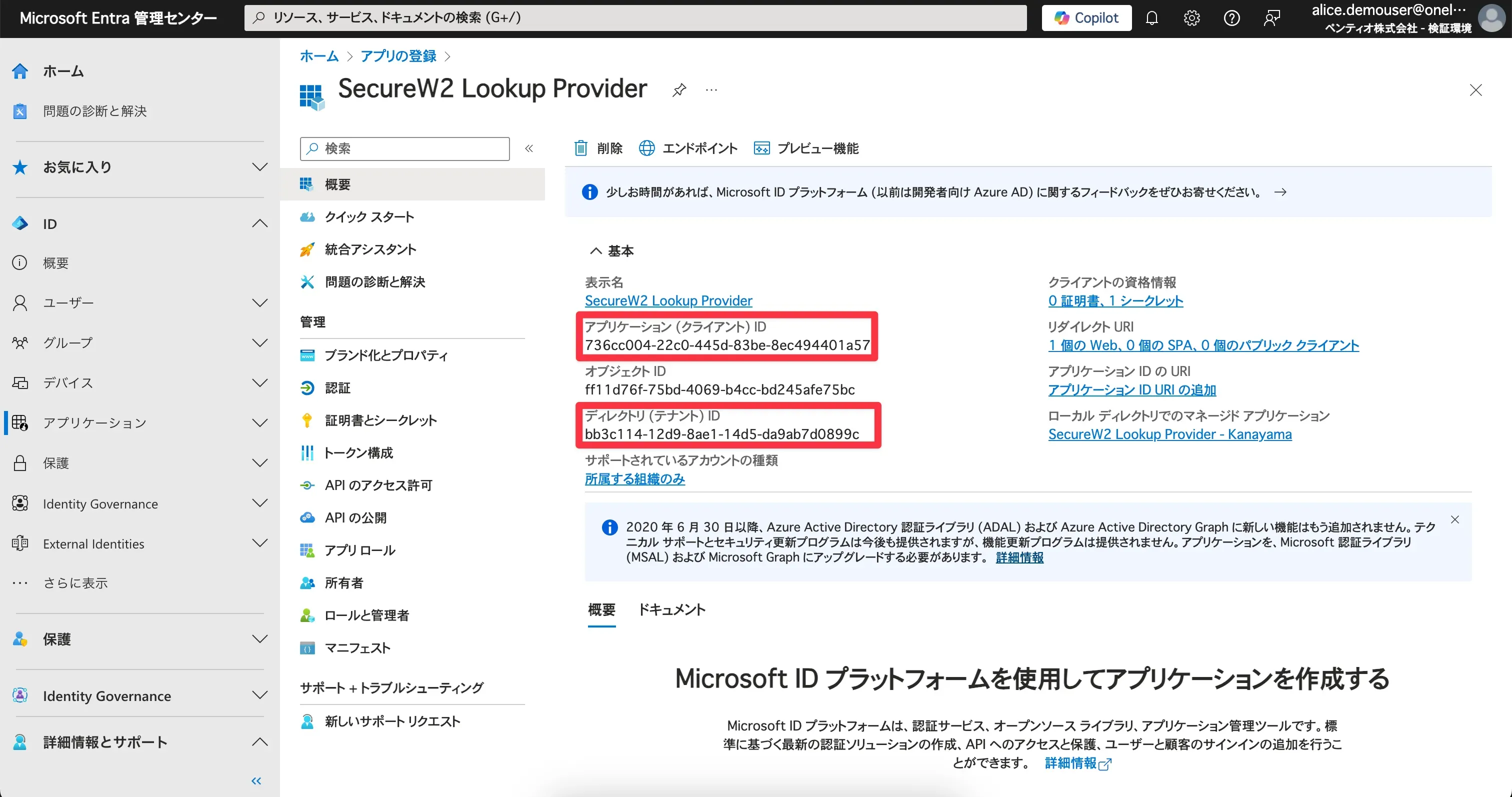

作成されたアプリケーションのアプリケーションID(クライアントID)とテナントIDの値をメモします。後々SecureW2の設定で使用します。

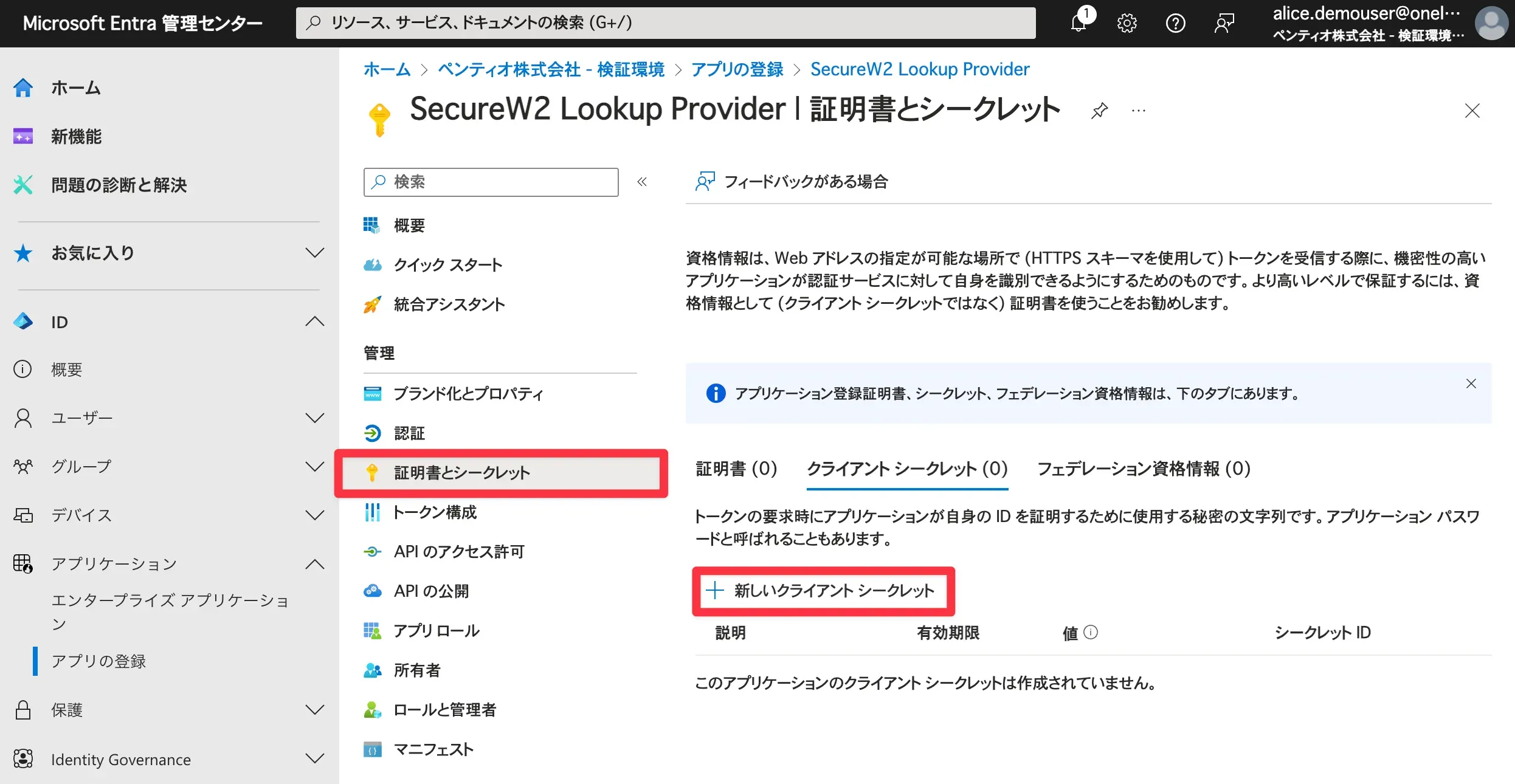

-

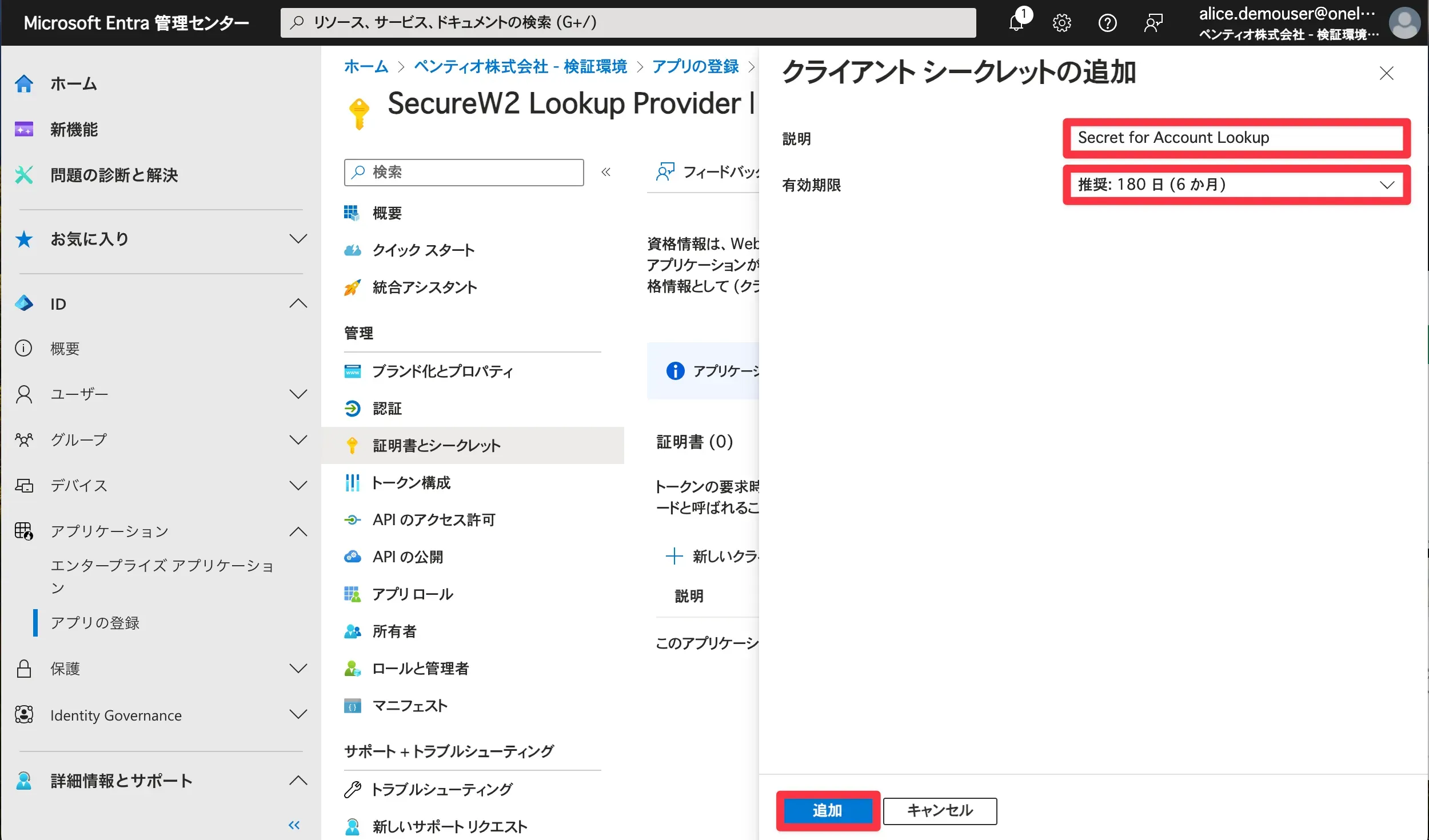

続いて、シークレットを作成します。アプリケーションの画面から証明書とシークレット >

新しいクライアントシークレットをクリックします。

- 説明と有効期限を設定し、[追加]をクリックします。

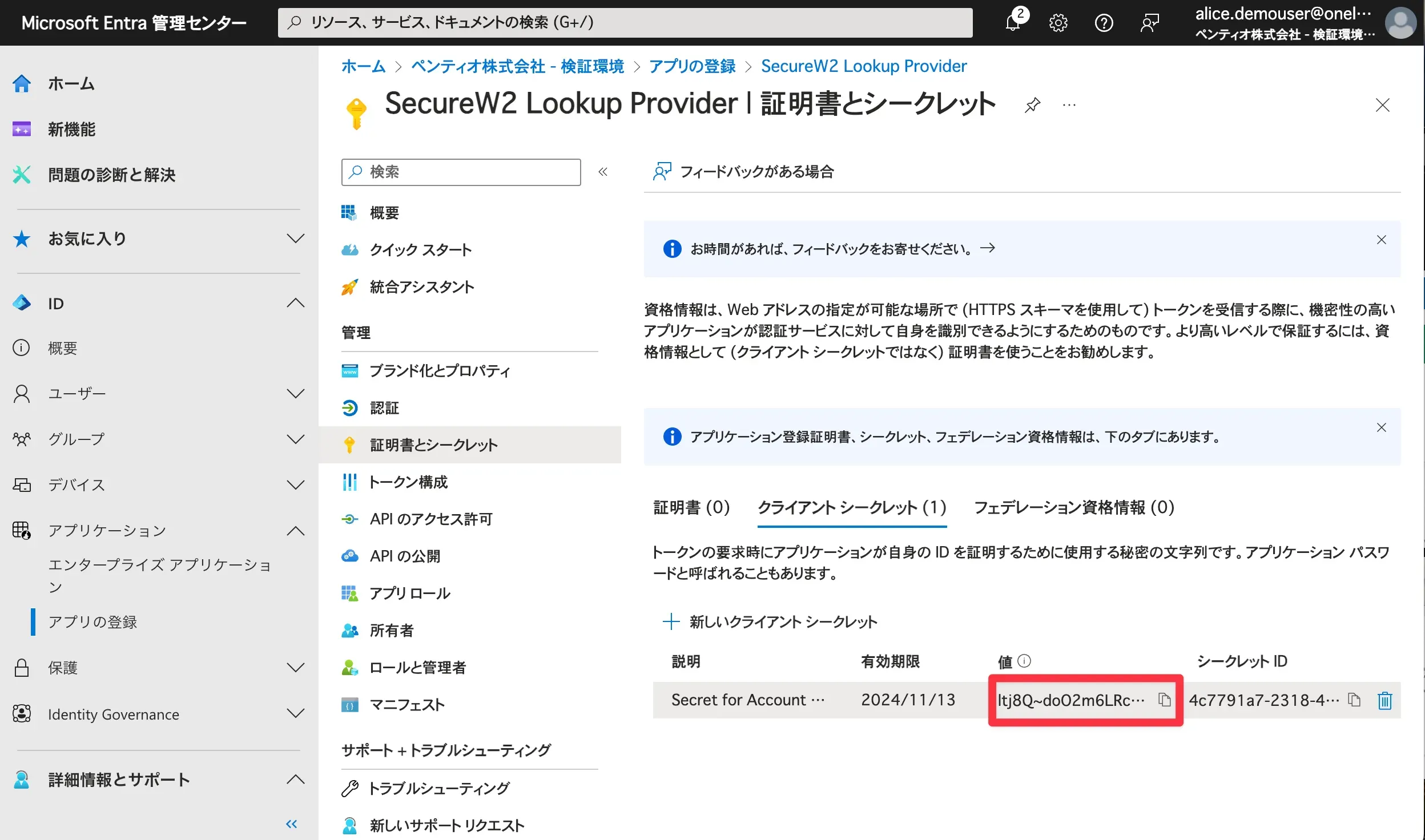

- クライアントシークレットの値をメモします。後々SecureW2の設定で使用します。

-

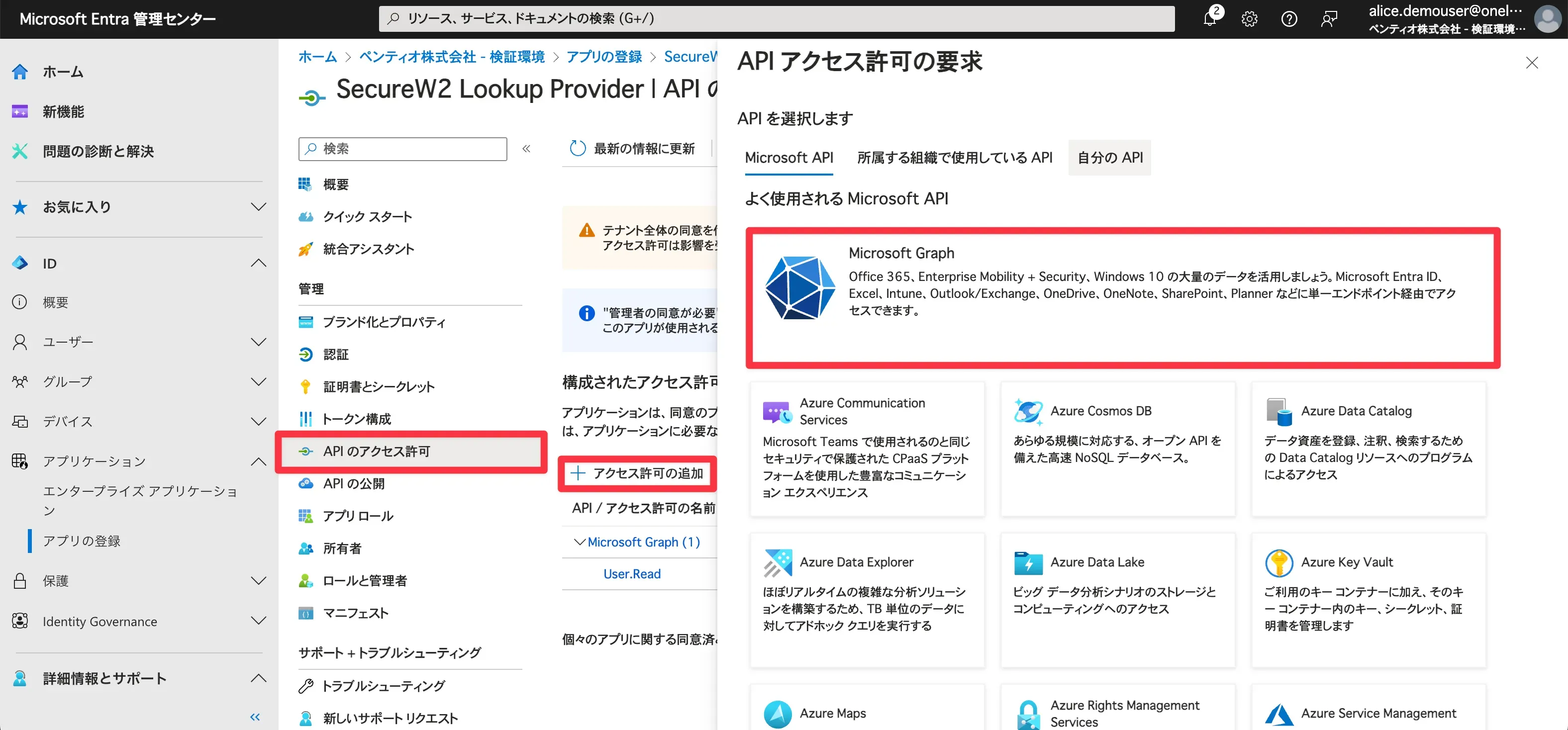

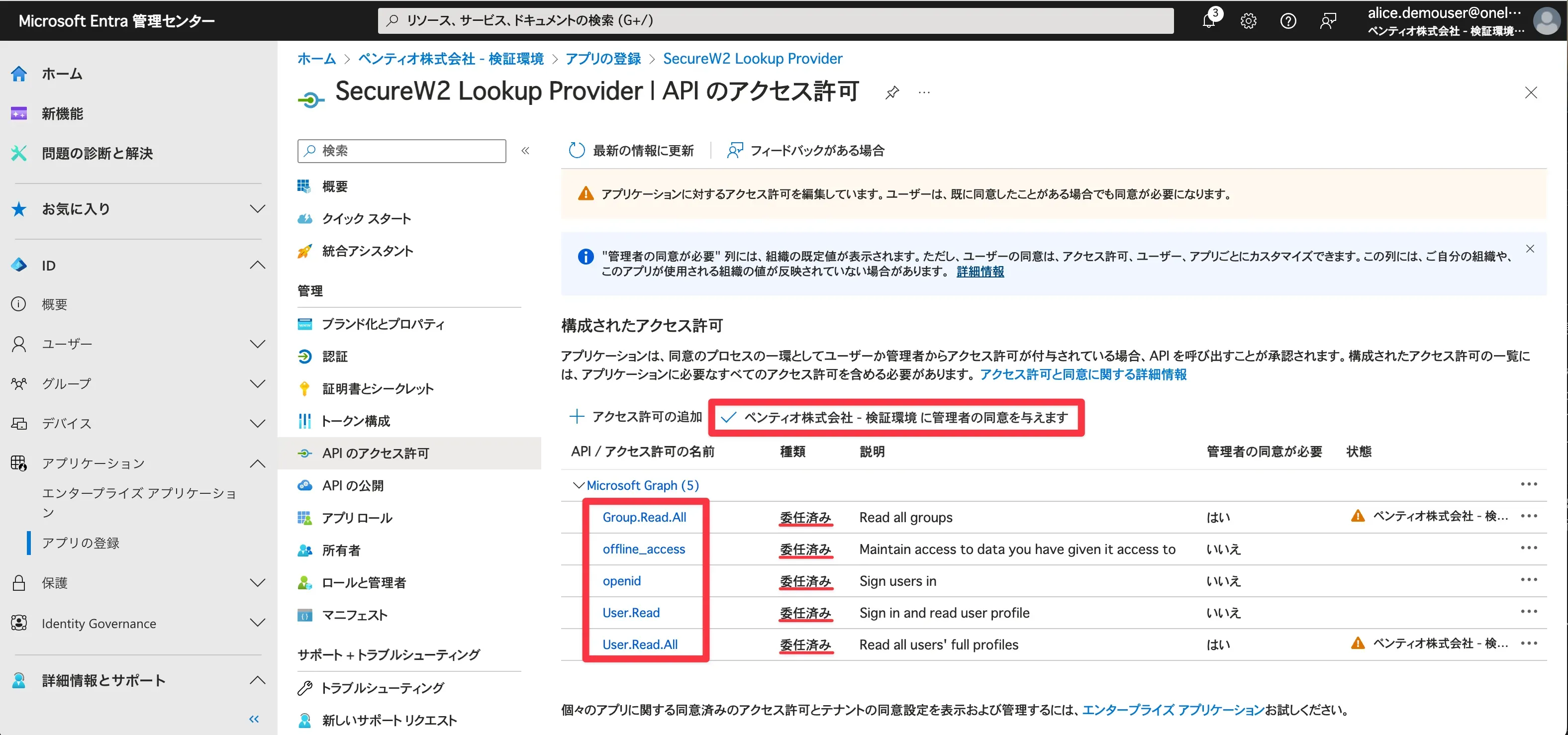

最後にAPIのアクセス権限の設定を行います。APIのアクセス許可 > アクセス許可の追加 をクリックし、続けてMicrosoft Graphを選択します。

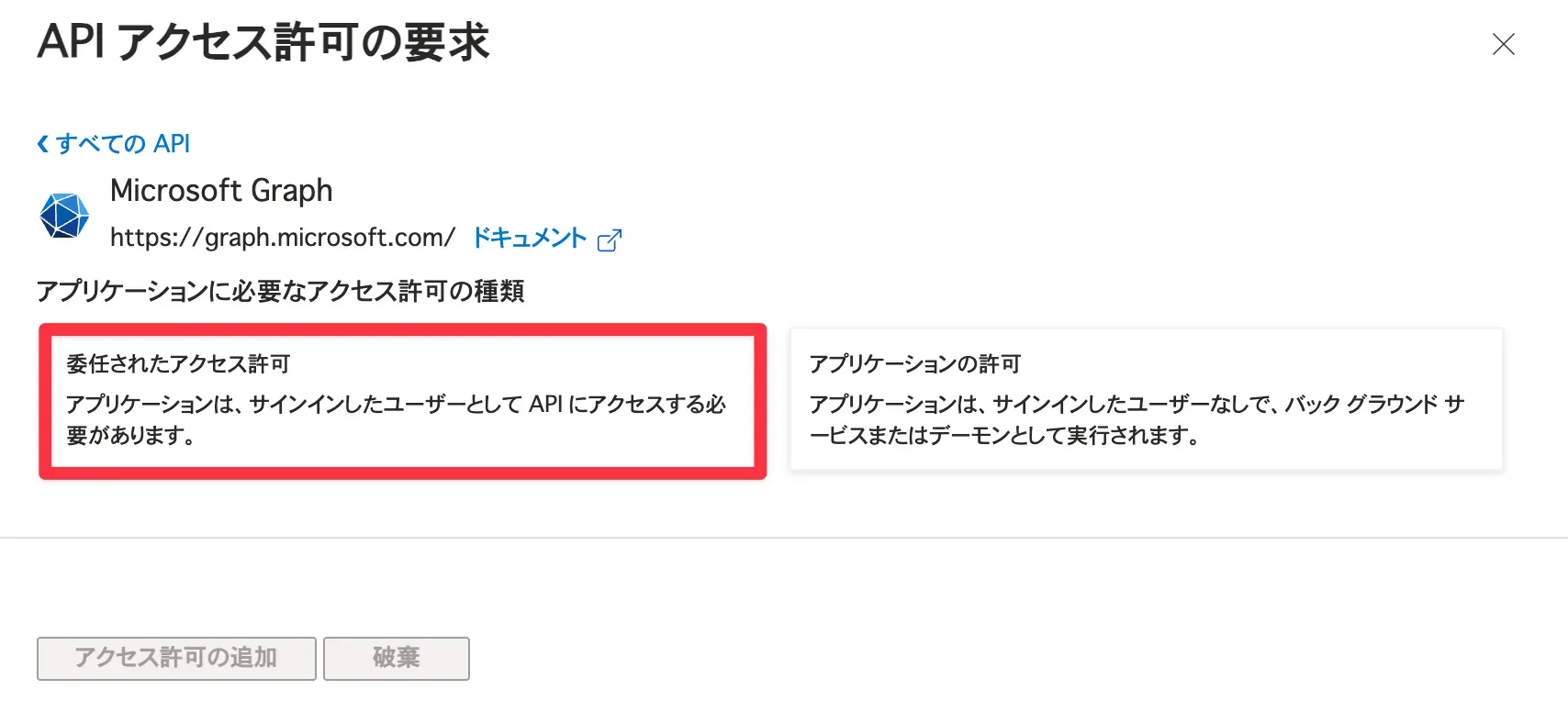

- 委任されたアクセス許可を選択し、次のステップの画像で表示されている5つのアクセス許可を追加します。

-

5つのアクセス許可が追加されたことを確認したら、管理者のアカウントで管理者の同意を与えますをクリックしてアクセス許可の設定を承認します。このとき、権限の種類が全て委任済みであることを確認してください。

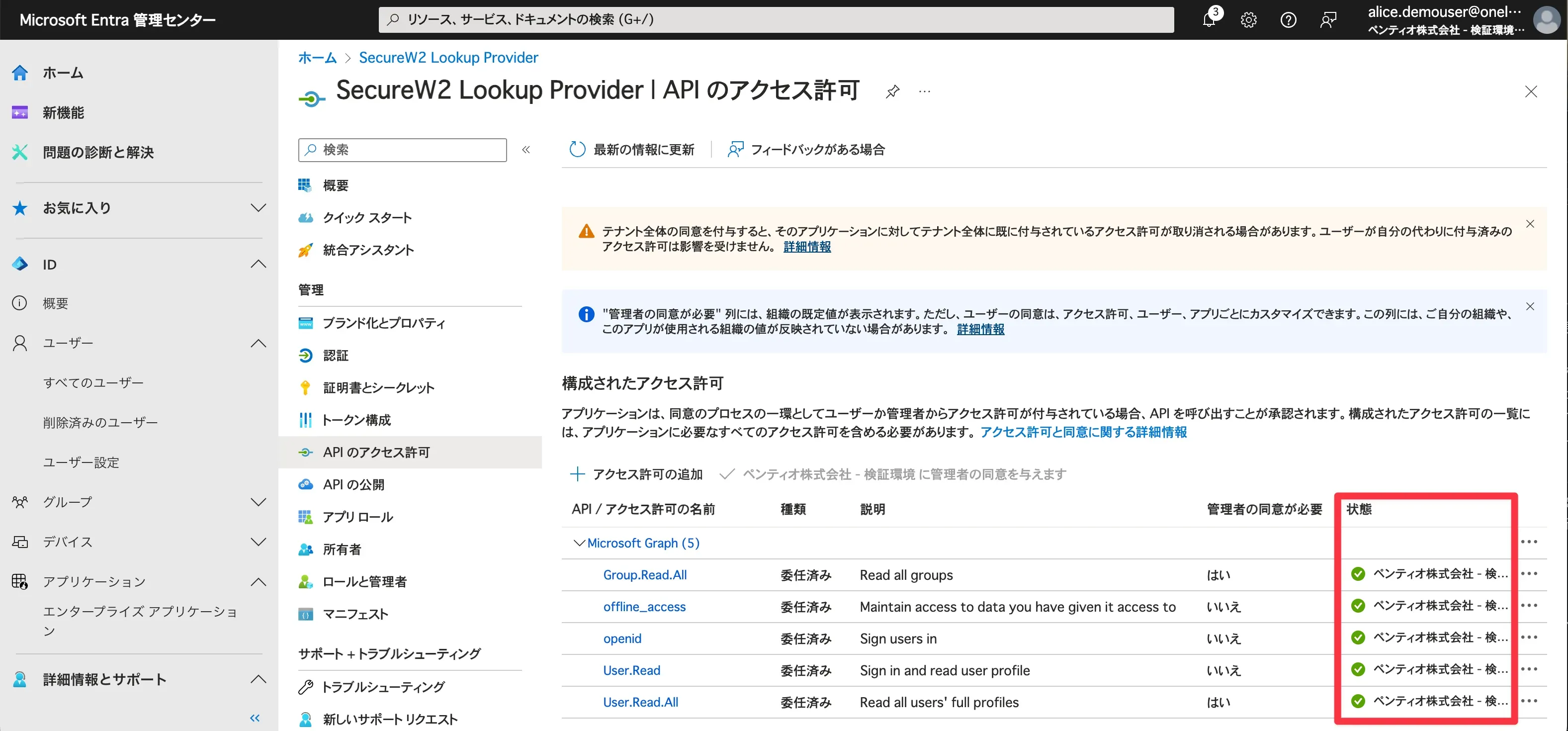

-

以下の画像のように、全てのAPIへアクセス許可が与えられたことを確認してください。

Identity Lookup Providerの設定

Identity Lookup Providerに先ほど作成したアプリケーションの情報を設定することで、APIを介してEntra ID上のユーザー情報やグループ情報を取得できるようになります。

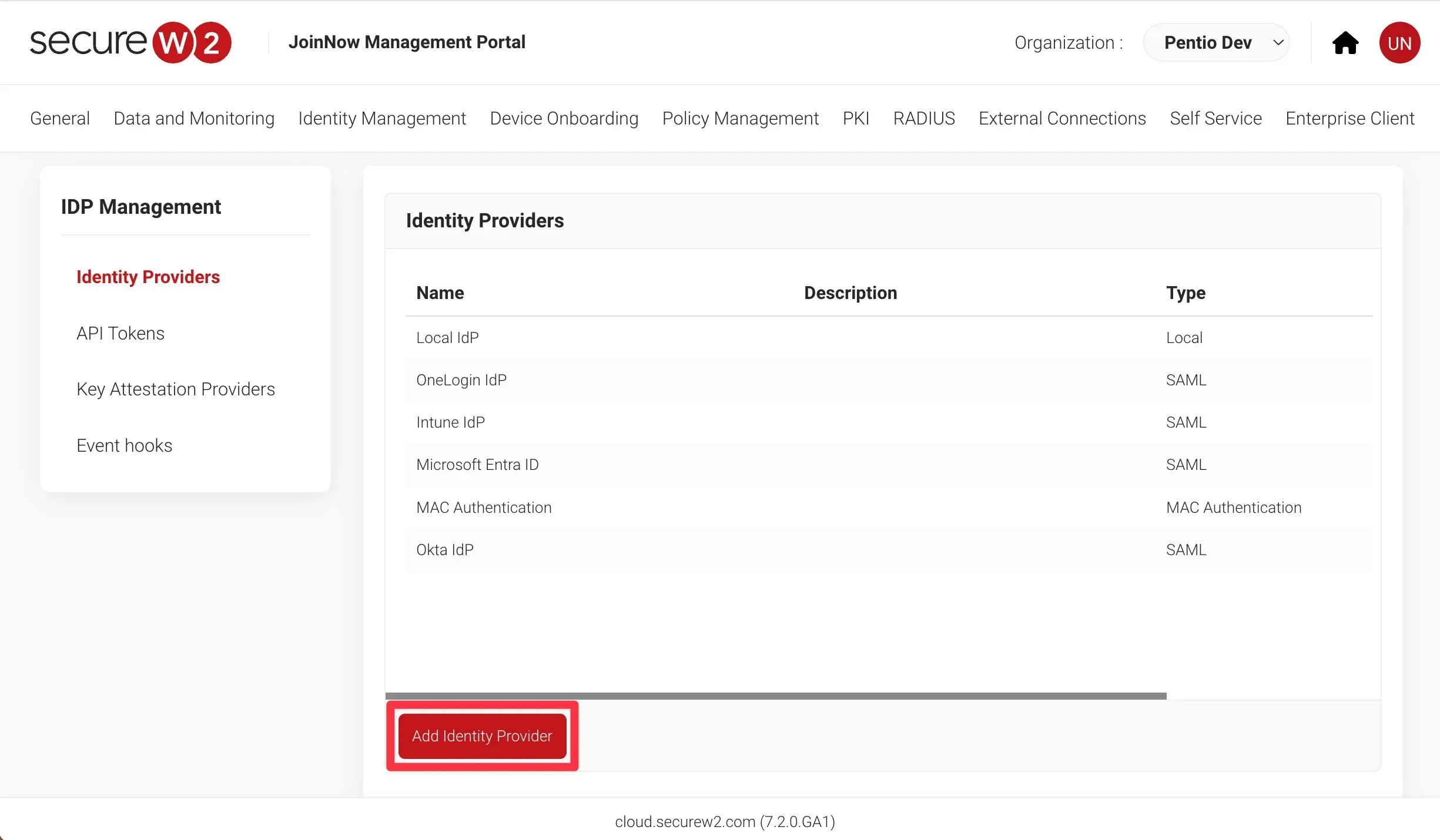

-

SecureW2画面から、Identity Management > Identity Providers

をクリックし、Add Identity Provideから新しいIdPを作成します。

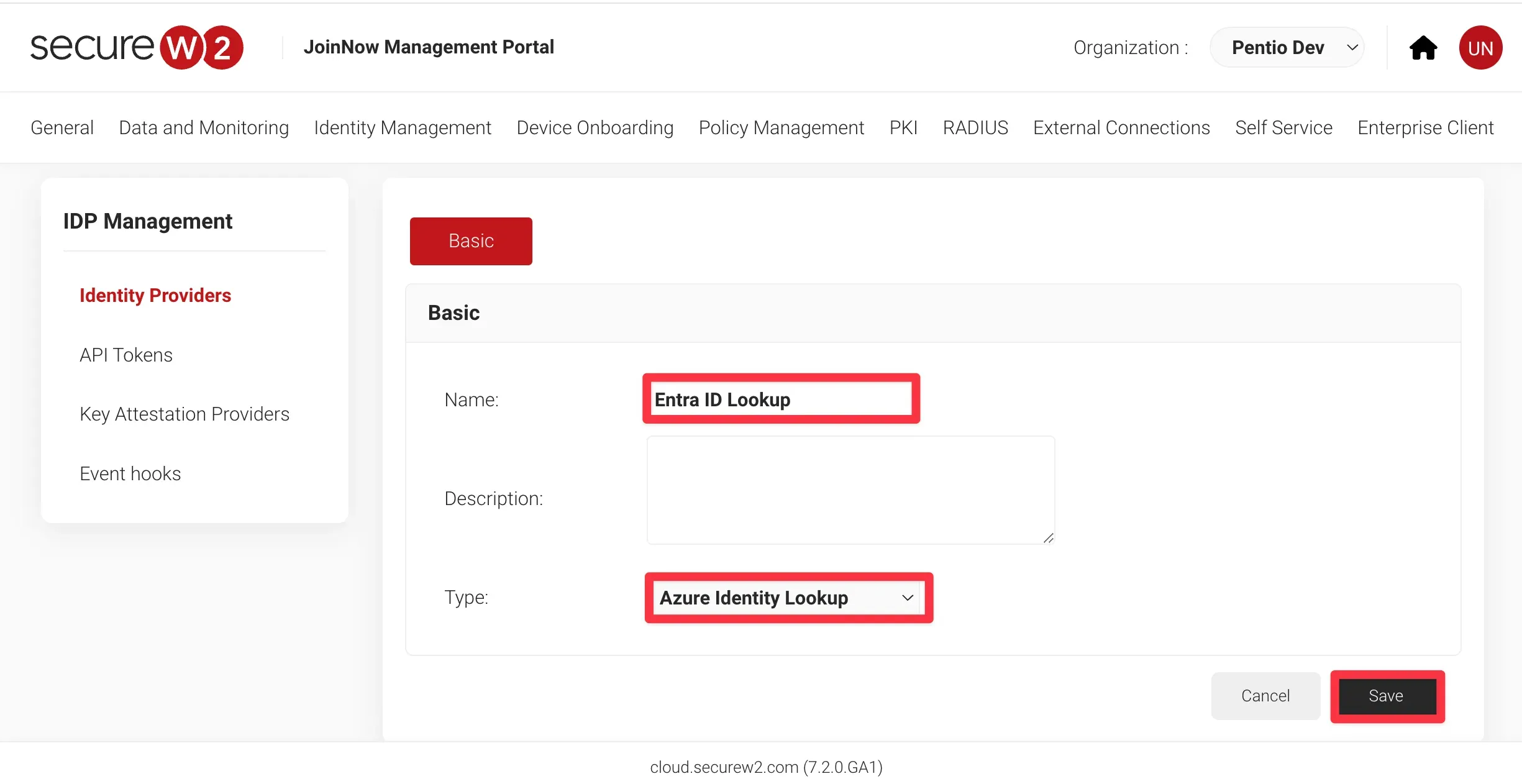

-

以下のように設定し、[Save]をクリックします。

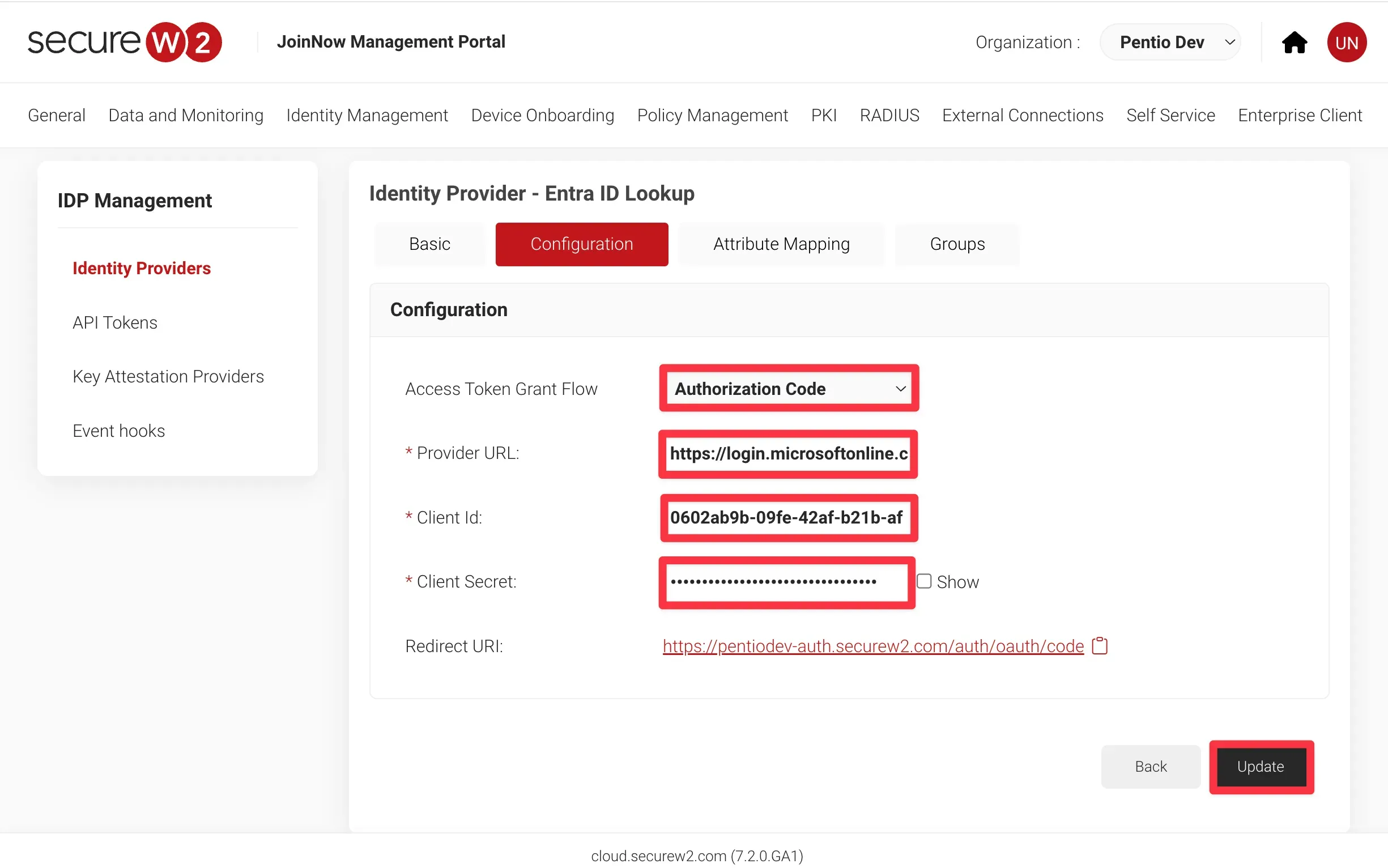

- Configurationタブに移動し、以下の表のようにEntra

IDで取得した値をそれぞれ設定してください。設定が完了したら[Update]をクリックします。

項目名 設定値 Provider URL https://login.microsoftonline.com/{Directory (tenant) ID}

https://login.microsoftonline.com/ の後にディレクトリ(テナントID)を挿入します。

例: https://login.microsoftonline.com/cc2ac844-4eb3-4daa-49d5-da9ad7b0796cClient Id アプリケーションID(クライアントID)を入力 Client Secret クライアントシークレットの値を入力

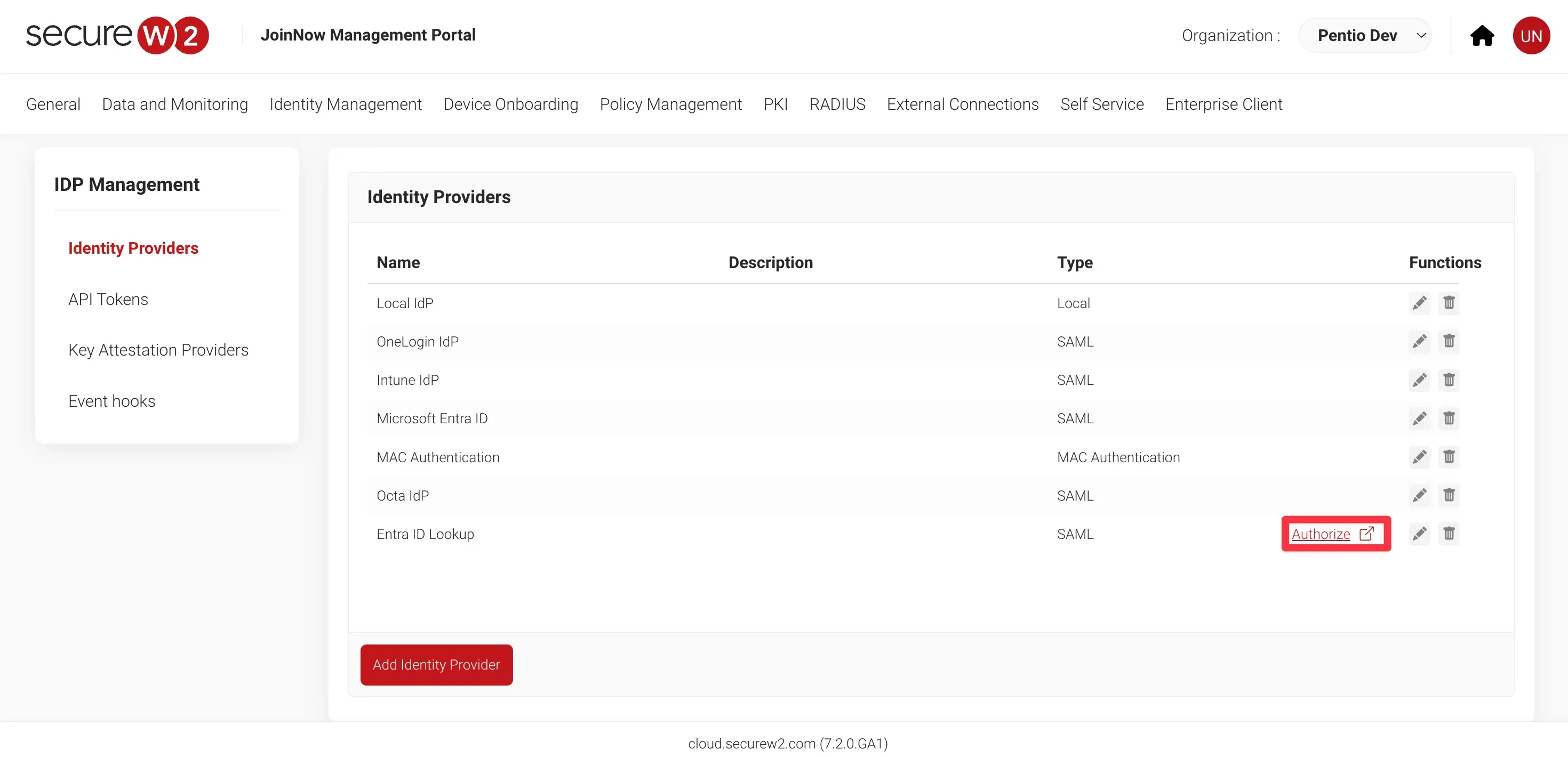

-

Identity Providerの一覧で先ほど作成したIdPをAuthorizeし、このIdentity

Providerが正しく動作しているかをチェックします。これによってSecureW2からEntra

IDの情報を参照できているかを確認します。

※EventHooksのみを利用する場合は、AttributeやGroup、Policyの設定をする必要はありません。

※EventHooksのみを利用する場合は、AttributeやGroup、Policyの設定をする必要はありません。

Event Hooksの設定

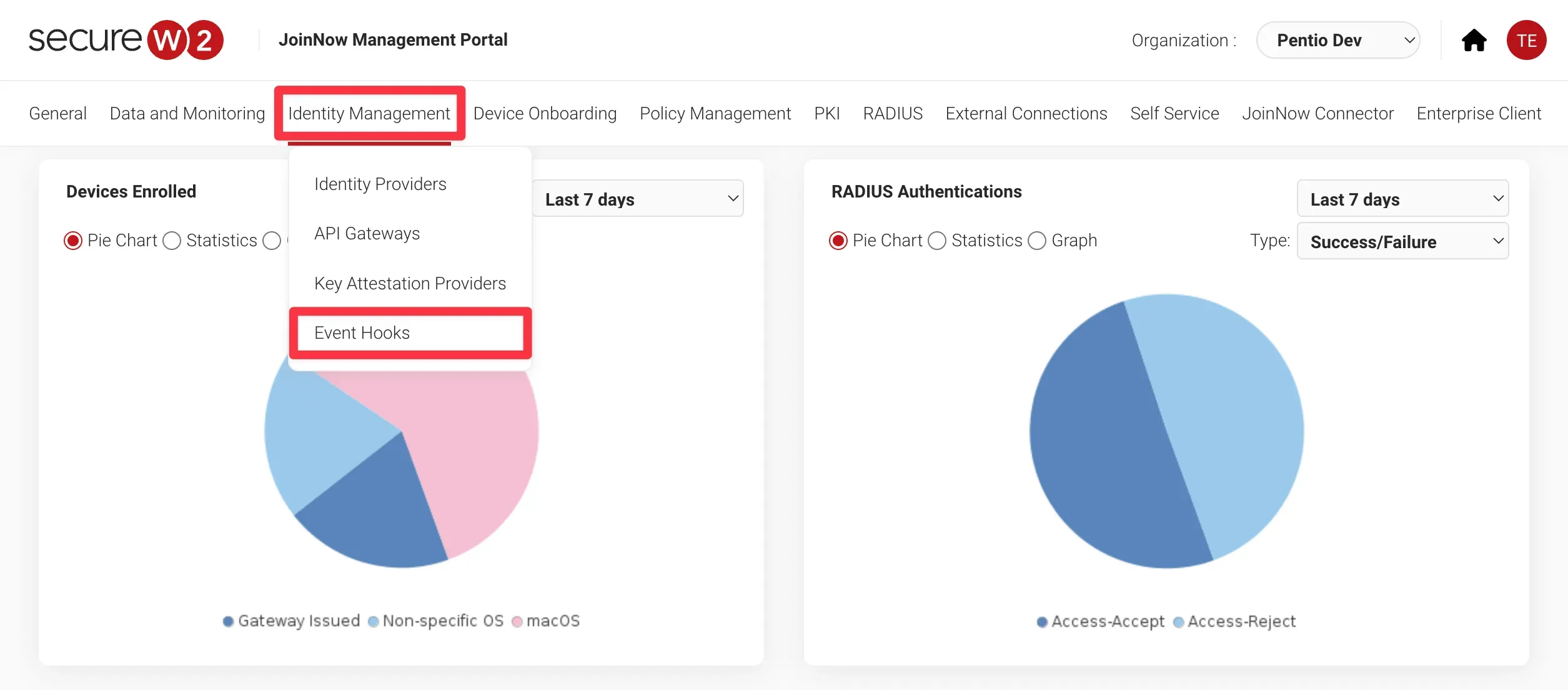

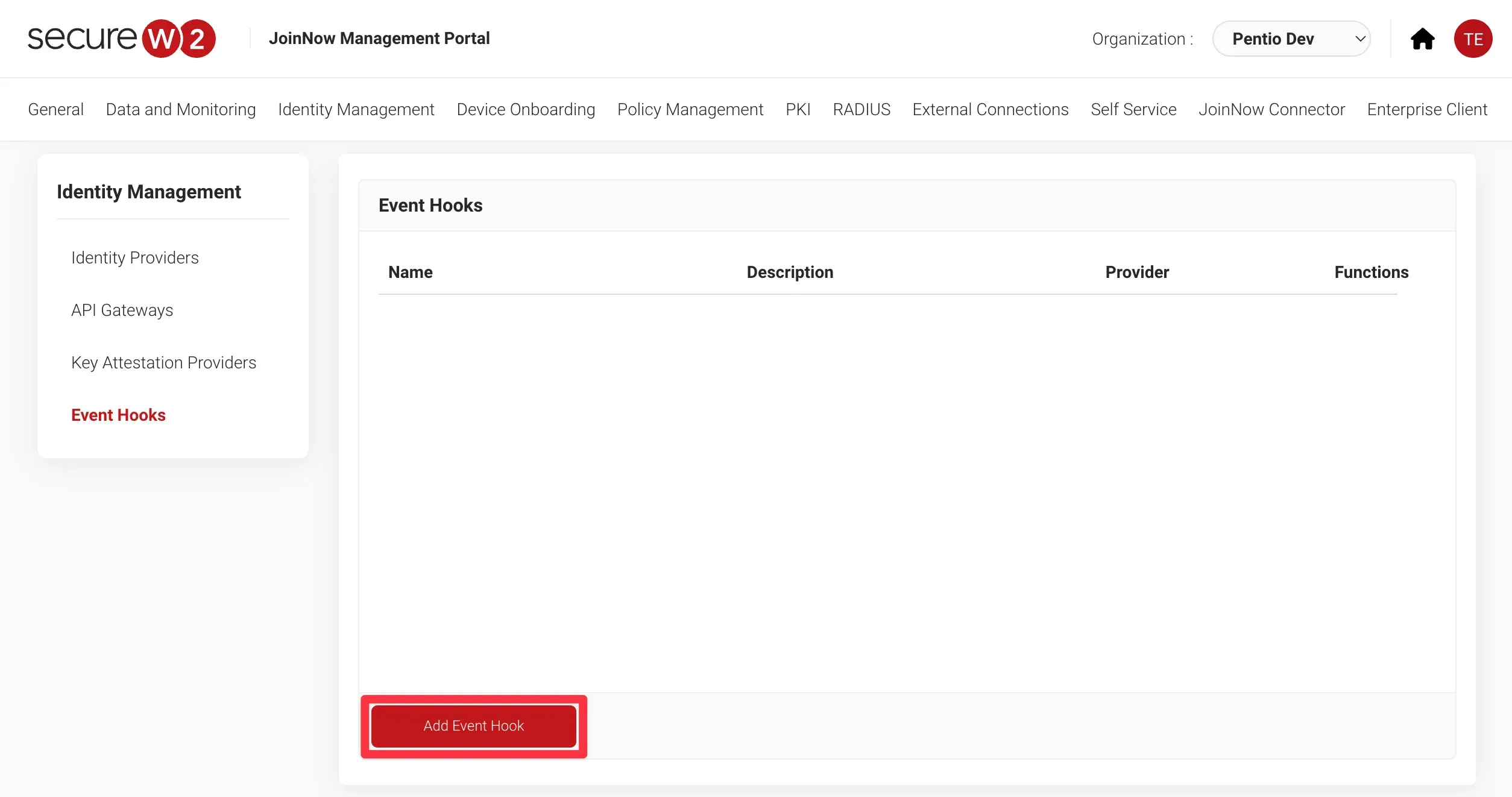

-

JoinNow Management Portalにログインし、Identity Management

> Event Hooks をクリックします。

- [Add Event Hook]をクリックします。

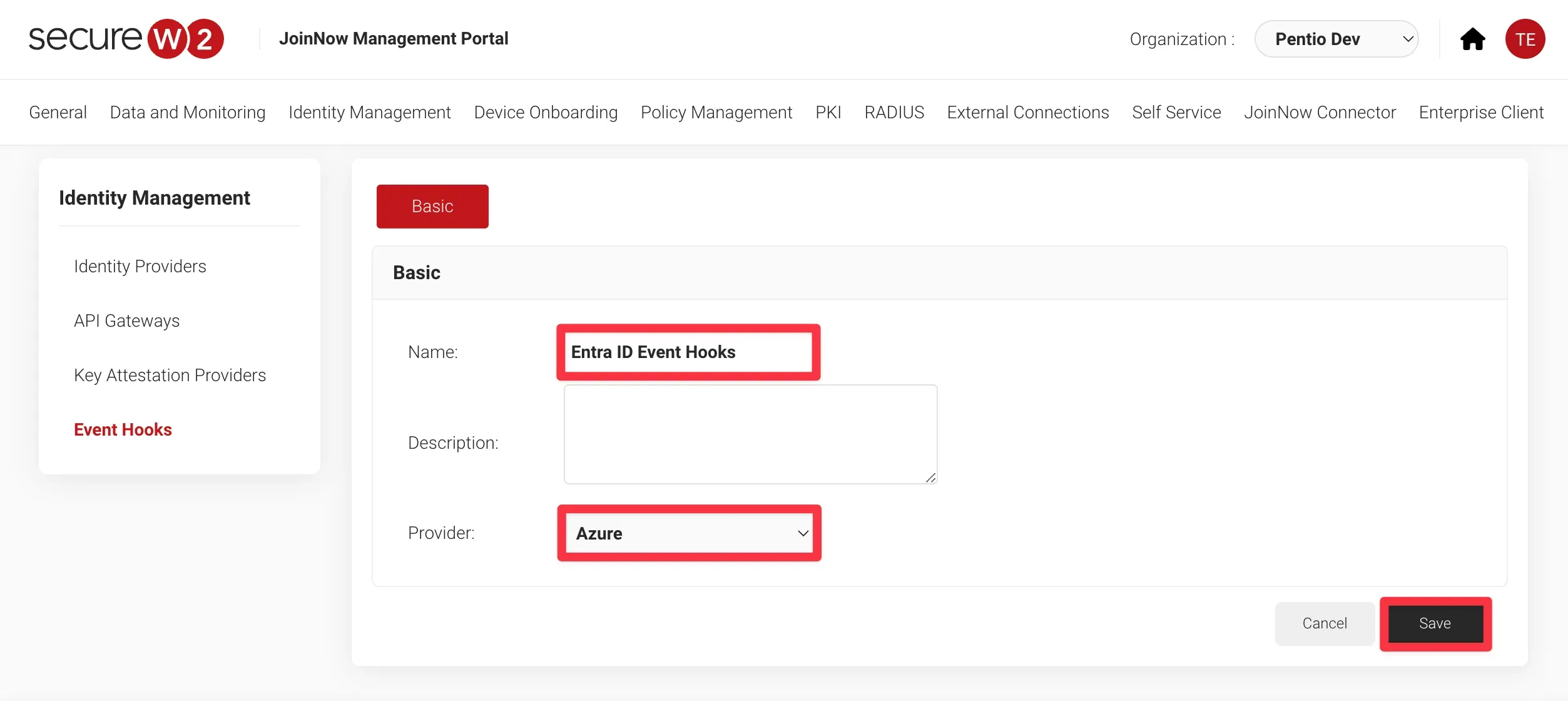

-

任意の名前を設定し、ProviderからAzureを選択して[Save]します。

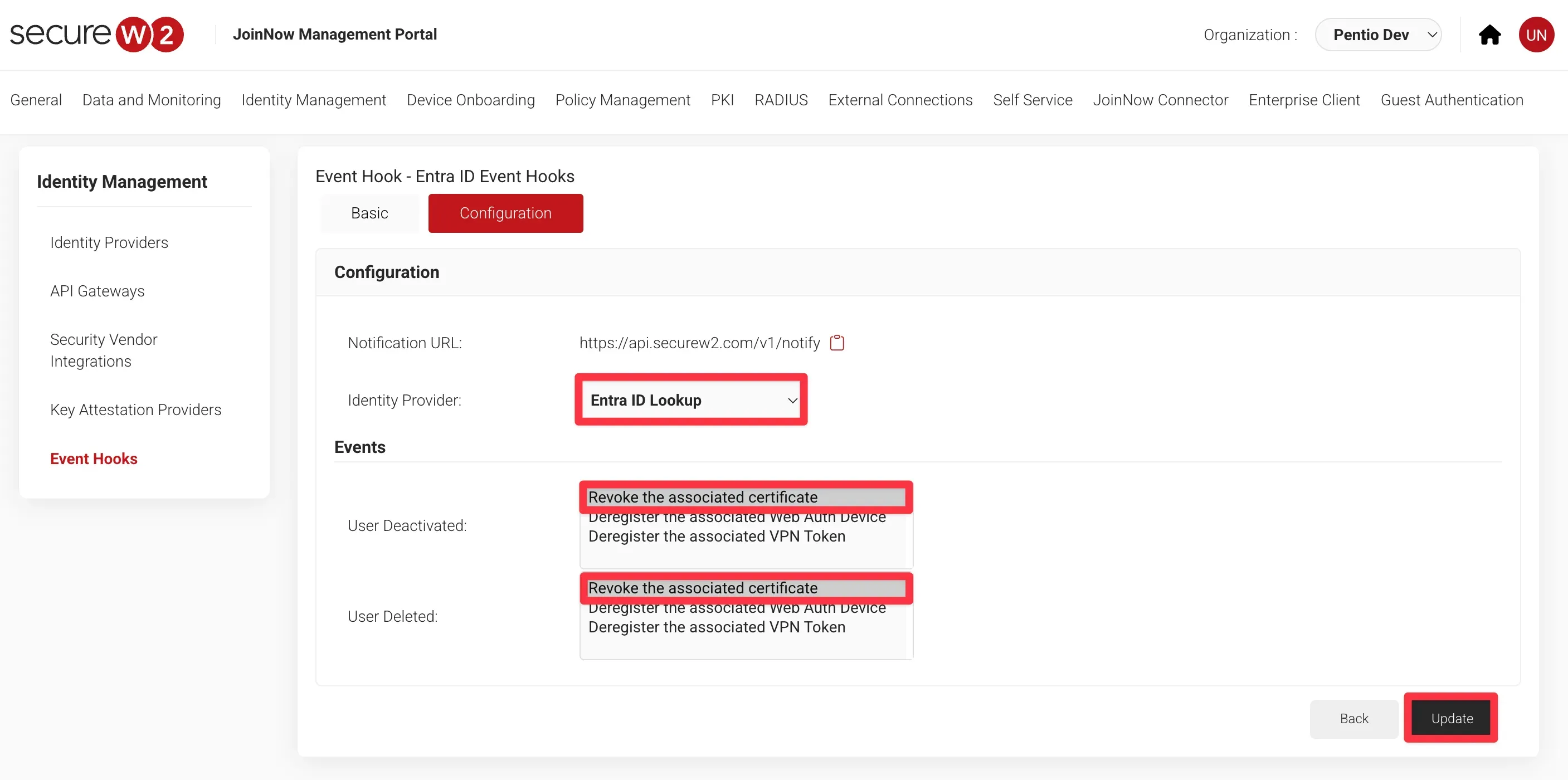

-

Configurationタブをクリックし、Identity Providerから先ほど作成したIdentity Lookup Providerを選択します。また今回はEntra

ID上のユーザーが無効化/削除された場合に、クライアント証明書が自動失効されることを検証します。そのためEventsタブからRevoke the associated certificateを選択します。

以上でEntra IDとSecureW2でWebhookの連携ができました。

動作確認

以下の動作を確認します。

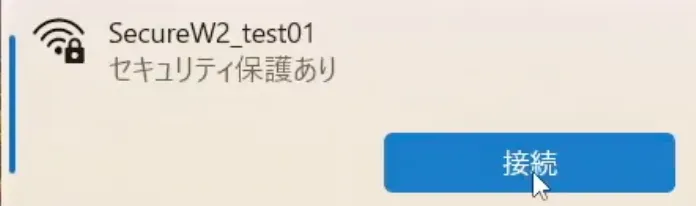

- クライアント証明書を用いて無線LANへ接続する

- ユーザー削除後、クライアント証明書が失効される

こちらの動画をご覧ください

-

ユーザー「demo taro (demo@example.com) 」は現在有効なステータスになっています。

-

ユーザーに紐づいた証明書を用いて無線LANへ接続します。

-

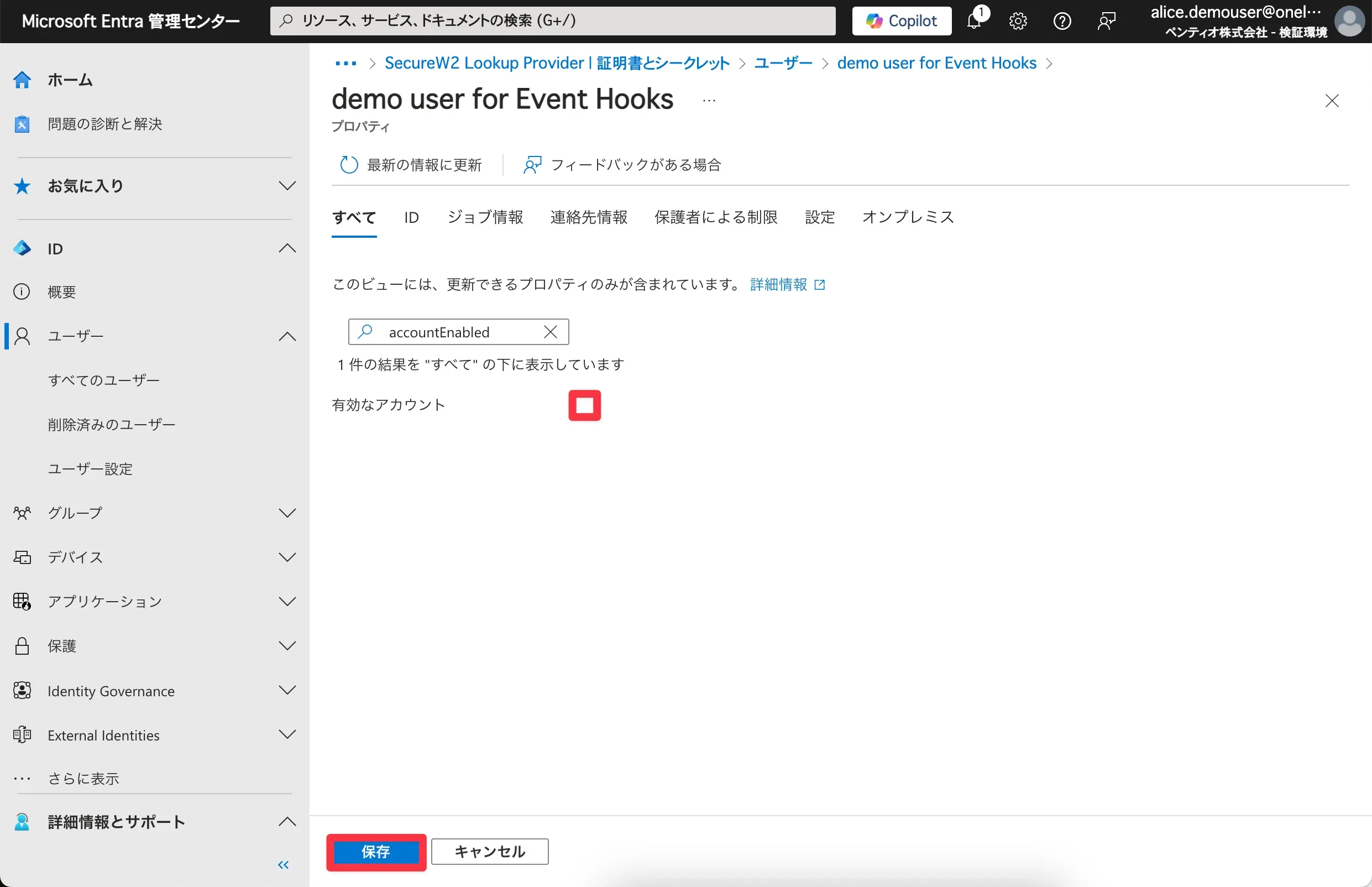

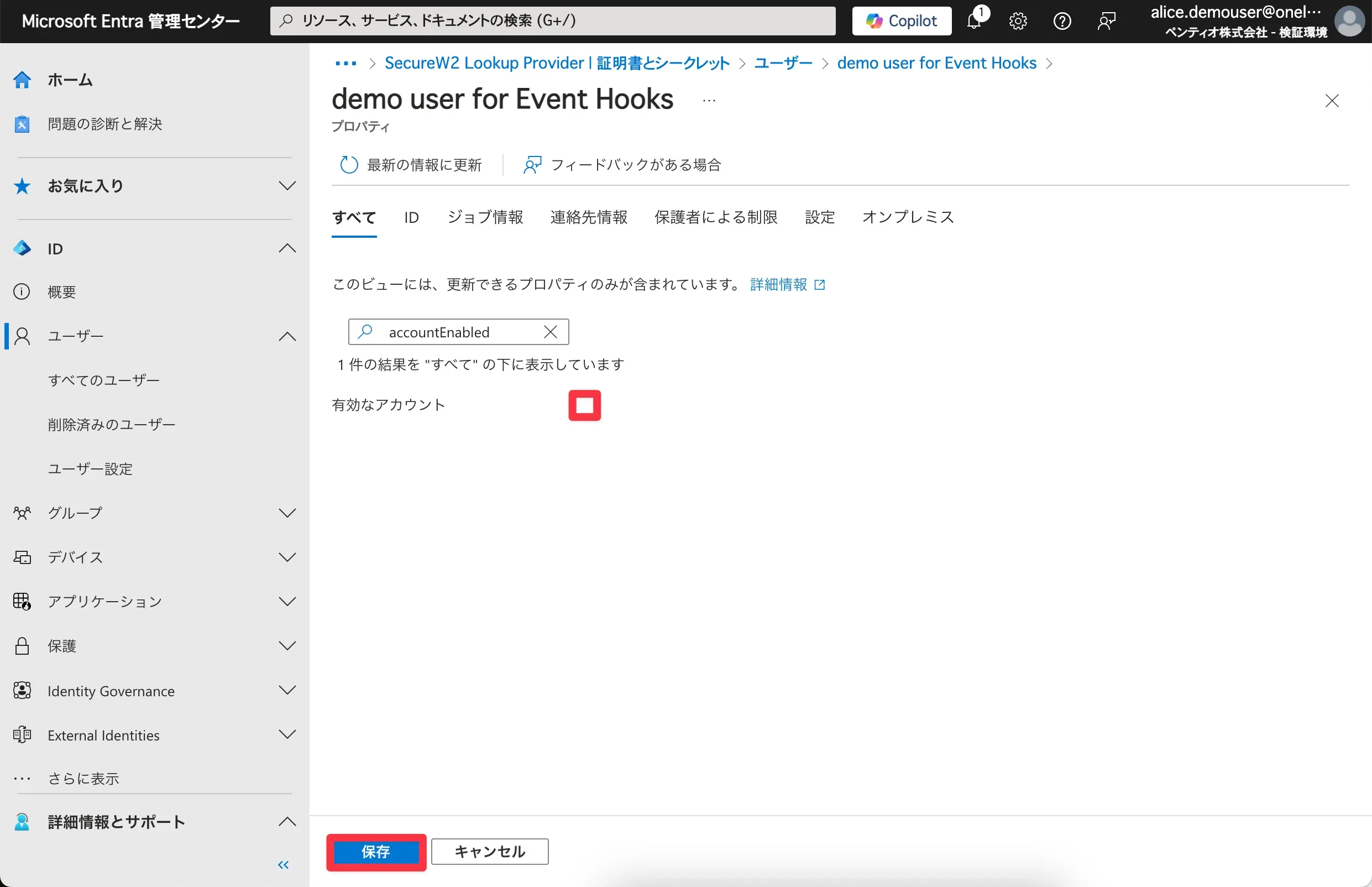

このユーザーを無効化します。

-

ユーザー無効化がトリガーとなり、配布されていた証明書が即時失効されます。

Macをご利用の方はこちらも併せてご覧ください。

おわりに

今回は、Entra ID上のユーザーを無効化/削除し、そのユーザーと紐づいているクライアント証明書を自動失効させる検証を行いました。これにより管理者はSecureW2からクライアント証明書を失効する必要なく、Entra IDのユーザーステータスを変更させるだけで、クライアント証明書の廃棄を行うことができます。

また上記に加えてCisco Merakiと連携することで、証明書の失効とネットワーク接続遮断までを、リアルタイムかつ一気通貫で実現することができます。 本来、ネットワークへの再接続など再認証がトリガーされるまでデバイスのネットワーク接続は遮断されませんが、これにより証明書の失効とネットワーク遮断を同時に行うことができます。これら3製品を連携させることで以下のようなメリットがあります。

- Entra IDの状態に応じたアクセスコントロール: RADIUS認証のIDソースとしてEntra IDを利用することで、IDaaSによる統合された認証・認可をネットワークアクセス制御に提供します。

- リアルタイムなクライアント証明書失効、アクセスコントロール:本記事で紹介したEvent Hooks、Real-Time Intelligenceはユーザーの無効化/削除を実行後、約1-2分で動作します。

そのため社員の退社/異動に伴う工数の削減など管理者の負担が軽減されるだけでなく、リアルタイムなアクセスコントロールなどIDaaSを中心としたネットワーク運用を可能にします。 ぜひEntra ID × SecureW2 × Cisco Meraki連携ソリューションの導入を検討してみてはいかがでしょうか。以上で「Entra IDのユーザー無効化によりMerakiネットワーク接続用の証明書を自動失効する 〜IDaaSによるネットワーク認証認可連携 Part 1〜」を終わります。

補足

本記事では、Entra ID上のユーザー無効化/削除によりネットワーク接続用の証明書を自動失効する検証を行いました。またCisco Merakiと連携することで、証明書の自動失効に加えてネットワーク接続のリアルタイム遮断を実現できます。詳しくは以下をご確認ください。

・Entra IDのユーザー削除によりMerakiネットワーク接続用の証明書を自動失効する〜IDaaSによるネットワーク認証認可連携 Part 1〜(表示中)

・Entra IDのユーザー削除によりMerakiネットワークへの接続を即時遮断する〜IDaaSによるネットワーク認証認可連携 Part 2〜

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。