Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

昨今、サイバー攻撃の増加やコンプライアンス遵守の必要性から、ネットワークセキュリティ強化が求められています。特に、クライアント証明書のステータス変更やユーザーのアクセス権限の更新が即座にネットワークインフラに反映されないことから、不正アクセスや不適切なデバイス接続が長時間許容されるリスクが問題視されています。

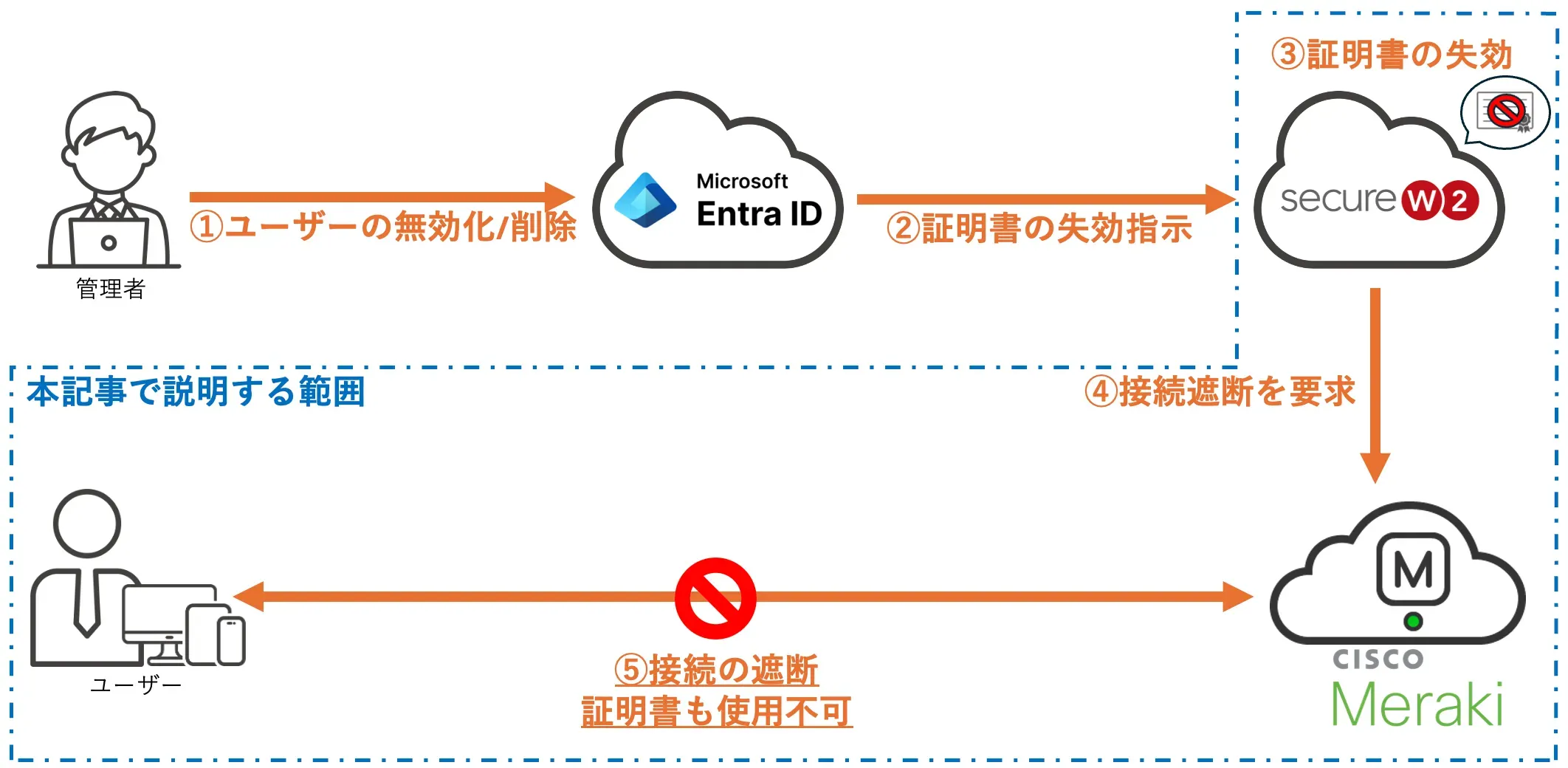

これに対してEntra ID × SecureW2 × Cisco Meraki連携ソリューションを導入することで、Entra ID上のユーザー無効化/削除をトリガーに、証明書失効およびネットワーク接続遮断をリアルタイムで実現します。これによりセキュリティの強化と運用効率の向上を実現できます。

補足

本記事では、Entra ID × SecureW2 × Cisco Meraki連携ソリューションのうちSecureW2 × Cisco Meraki連携について検証しました。前提条件としてEntra ID × SecureW2連携が必要となりますので以下をご確認ください。

・Entra IDのユーザー削除によりMerakiネットワーク接続用の証明書を自動失効する〜IDaaSによるネットワーク認証認可連携 Part 1〜

・Entra IDのユーザー削除によりMerakiネットワークへの接続を即時遮断する〜IDaaSによるネットワーク認証認可連携 Part 2〜(表示中)

Entra ID × SecureW2 × Cisco Meraki連携ソリューションの紹介

構成

構成 Entra ID × SecureW2 × Cisco Meraki連携ソリューションは、Entra ID上のユーザー無効化/削除をトリガーとして、そのユーザーに紐づいた証明書の失効およびネットワーク接続の遮断をリアルタイムで実現します。そのため管理者が証明書失効やAP設定をする必要なく、Entra IDからユーザーステータスを変更するだけでそのデバイスからのネットワークアクセスを制御することができます。また一連の動作はSecureW2の機能である「Event Hooks」、「Real-Time Intelligence (RTI)」を使用することで実現しています。

仕組みについてご説明します。

- 管理者がEntra ID上の対象ユーザーを無効化/削除します。

- 「Event Hooks」 が動作し、証明書失効が指示されます。

- 対象ユーザーに紐づいている証明書が失効されます。

- 証明書失効をトリガーとして「Real-Time Intelligence (RTI)」が動作し、Cisco Merakiのアクセスポリシー要件が変更されます。

- デバイスからのネットワーク接続が遮断されます

前提条件

- SecureW2の管理者アカウントを保有していること

- SecureW2のライセンス「Dynamic RADIUS」を契約していること

- SecureW2のライセンス「JoinNow Real-Time Intelligence」を契約していること

- Entra ID × SecureW2 連携(Event Hooksの設定) が済んでいること※

- SecureW2発行のクライアント証明書の配布・登録が済んでいること

- Cisco Merakiの管理者アカウントをお持ちであること

※Entra ID × SecureW2 連携(Event Hooksの設定)についてはこちらをご覧ください。

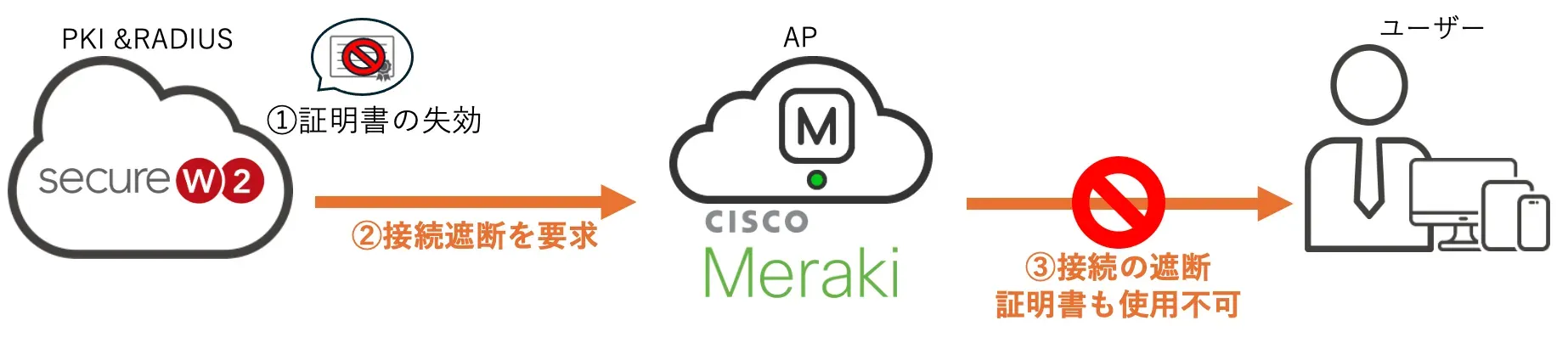

Real-Time Intelligence(RTI) の動作概要

Real-Time Intelligence (RTI)とはSecureW2の機能の1つであり、証明書の失効をトリガーにネットワークからの即時遮断を行う機能です。この機能を設定すると、証明書が失効されてから約1~2分程度でデバイスとネットワークの接続が遮断されます。

具体的な仕組みについてご説明します。

- SecureW2の証明書を失効したことをトリガーに、失効された証明書がSecureW2のクラウドRADIUSで認証に使用されていたかをログから検出します。

- 認証成功していたデバイスを確認でき次第、RADIUSメッセージから抽出したサプリカントのMACアドレスを識別し、Cisco Merakiなどのコントローラーに対して当該MACアドレスのアクセスをブロックするようAPIやコンソールアクセスを管理者に代わって実施します。

- デバイスのネットワーク接続を遮断します。

MACアドレスがブロックされるため、原則そのデバイスはネットワークに参加できなくなります。また、例えば無線LAN接続を有線LAN接続に切り替えたり、MACアドレスを偽装して再接続を試みても、既にクライアント証明書が失効されているため、再認証時には802.1X認証によりアクセス拒否され、ネットワークへの接続は認められません。

作業詳細

主な作業内容は、Cisco MerakiとSecureW2でそれぞれ次の通りです。

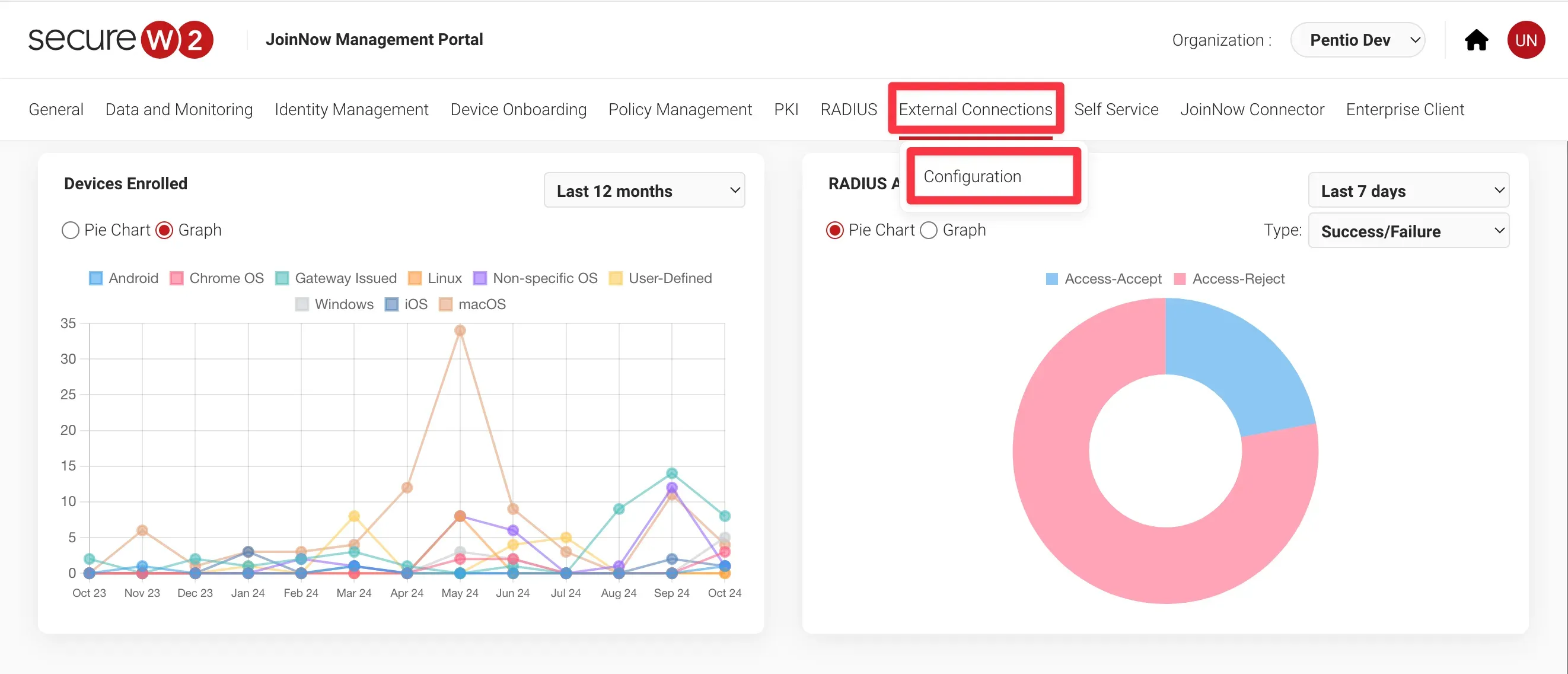

上図のように、API Keyを生成し、Cisco Merakiの情報をSecureW2で設定するだけで簡単にReal-Time Intelligenceをご利用いただけます。

具体的な作業手順

SecureW2とCisco Merakiの設定

-

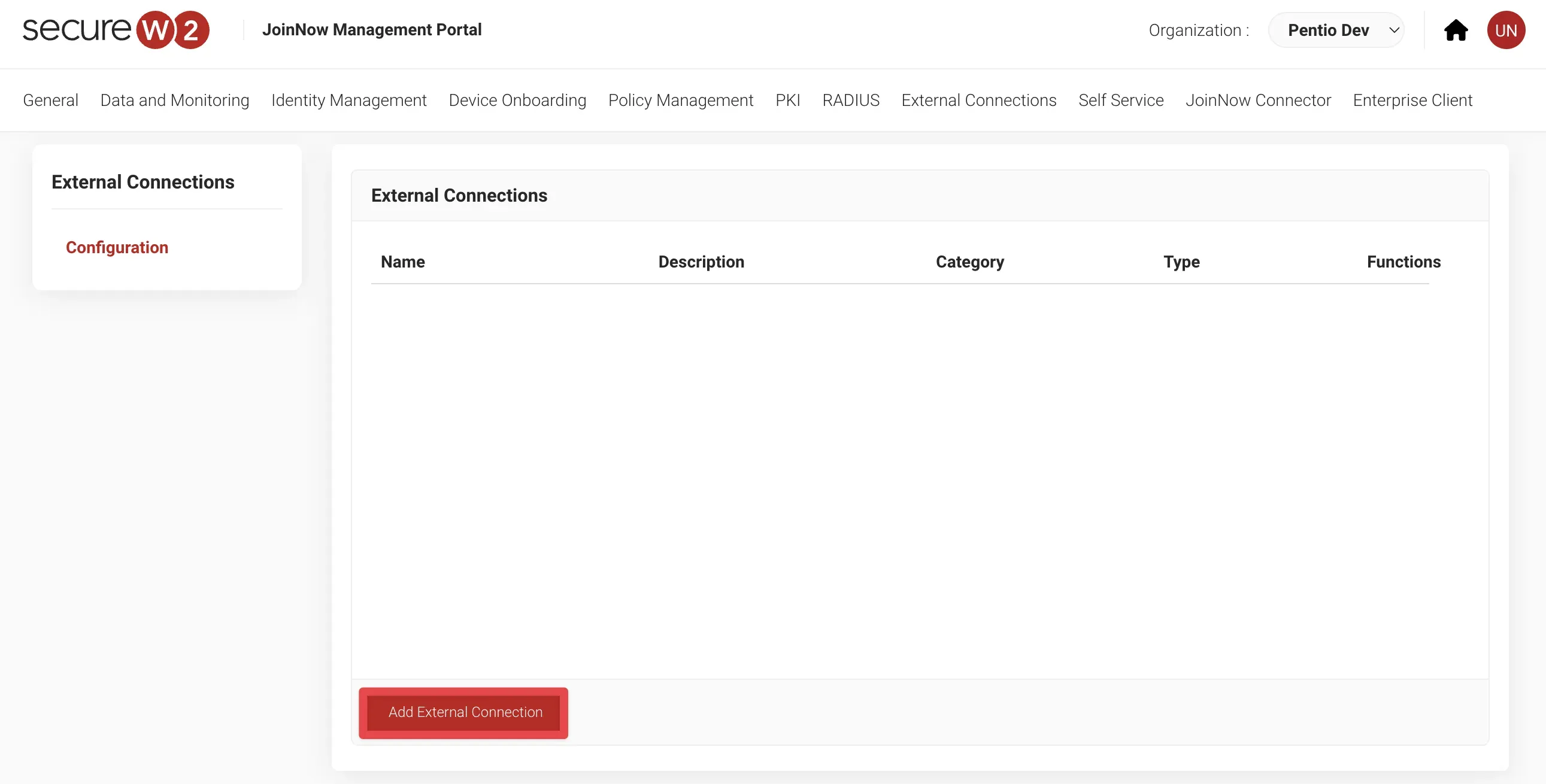

JoinNow Management Portal にログインし、External Connections > Configuration をクリックします。

-

[ Add External Connection ] をクリックします。

-

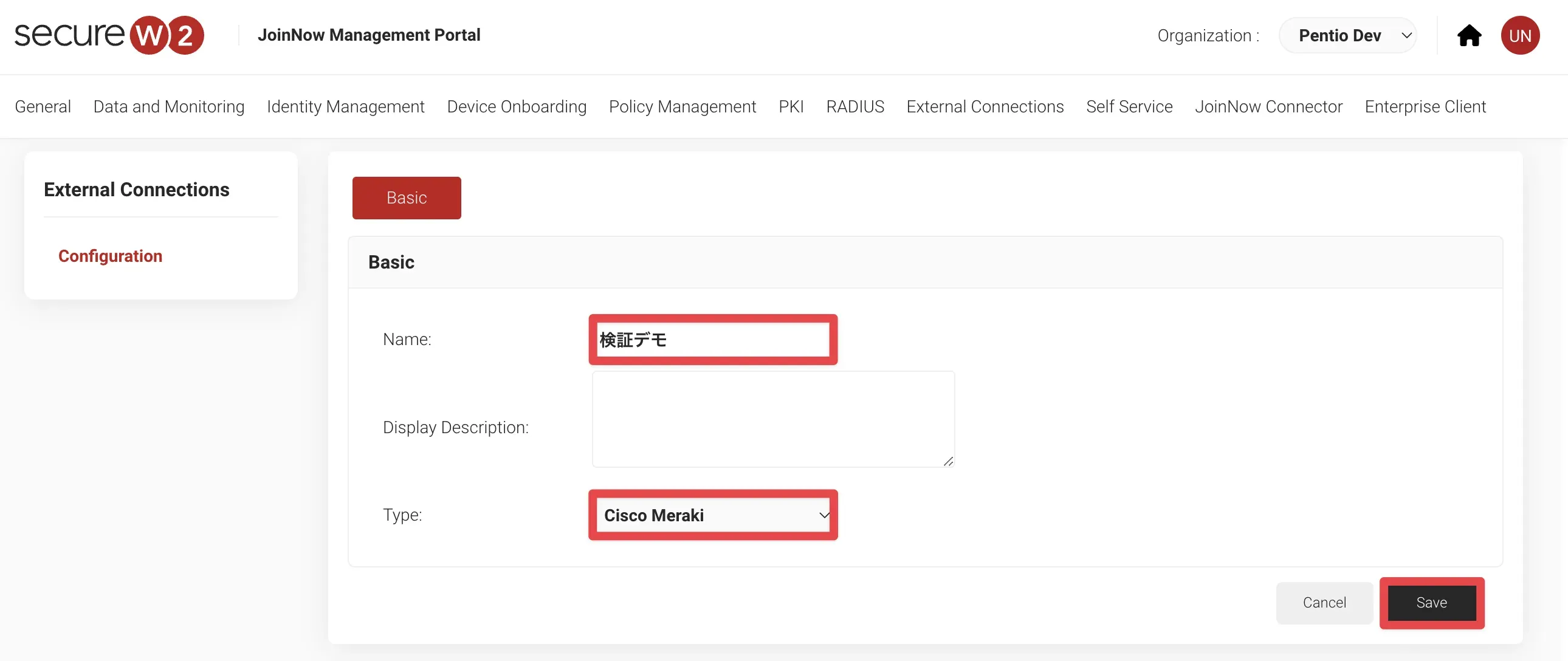

以下のように入力したら、[ Save ] をクリックします。

項目名 設定値 項目の説明 Name 例: 検証デモ 例: Merakiのネットワーク名 Type 【 Cisco Meraki 】(選択) ネットワーク機器名

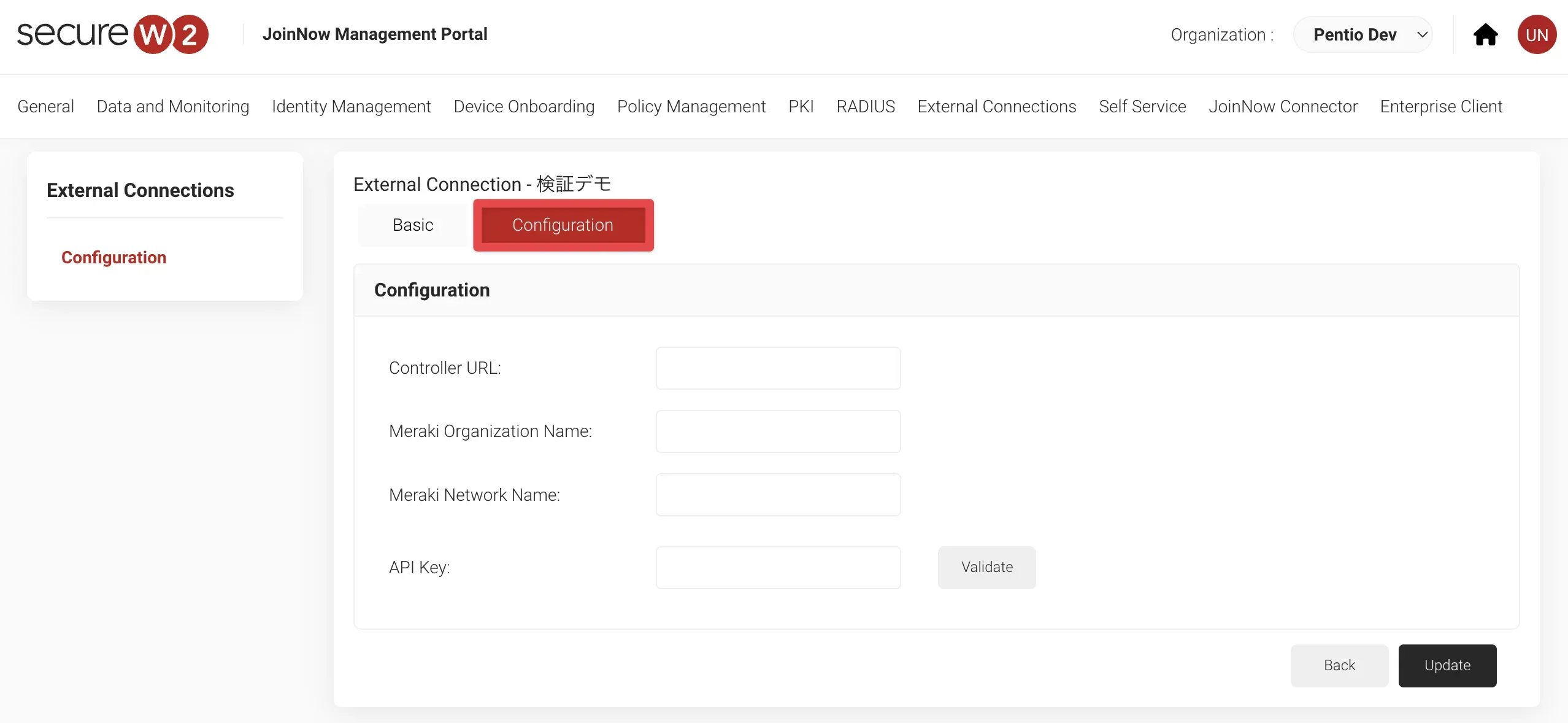

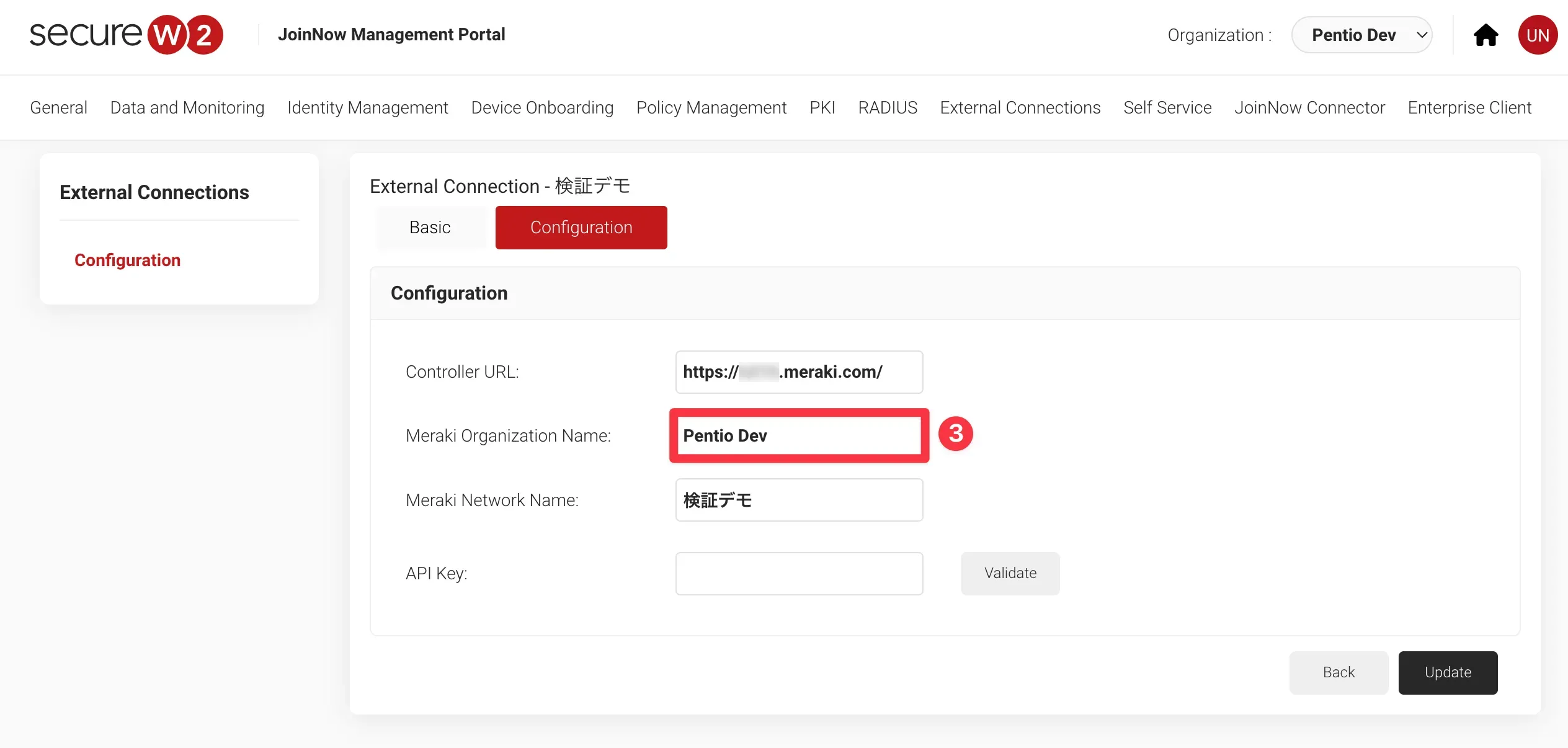

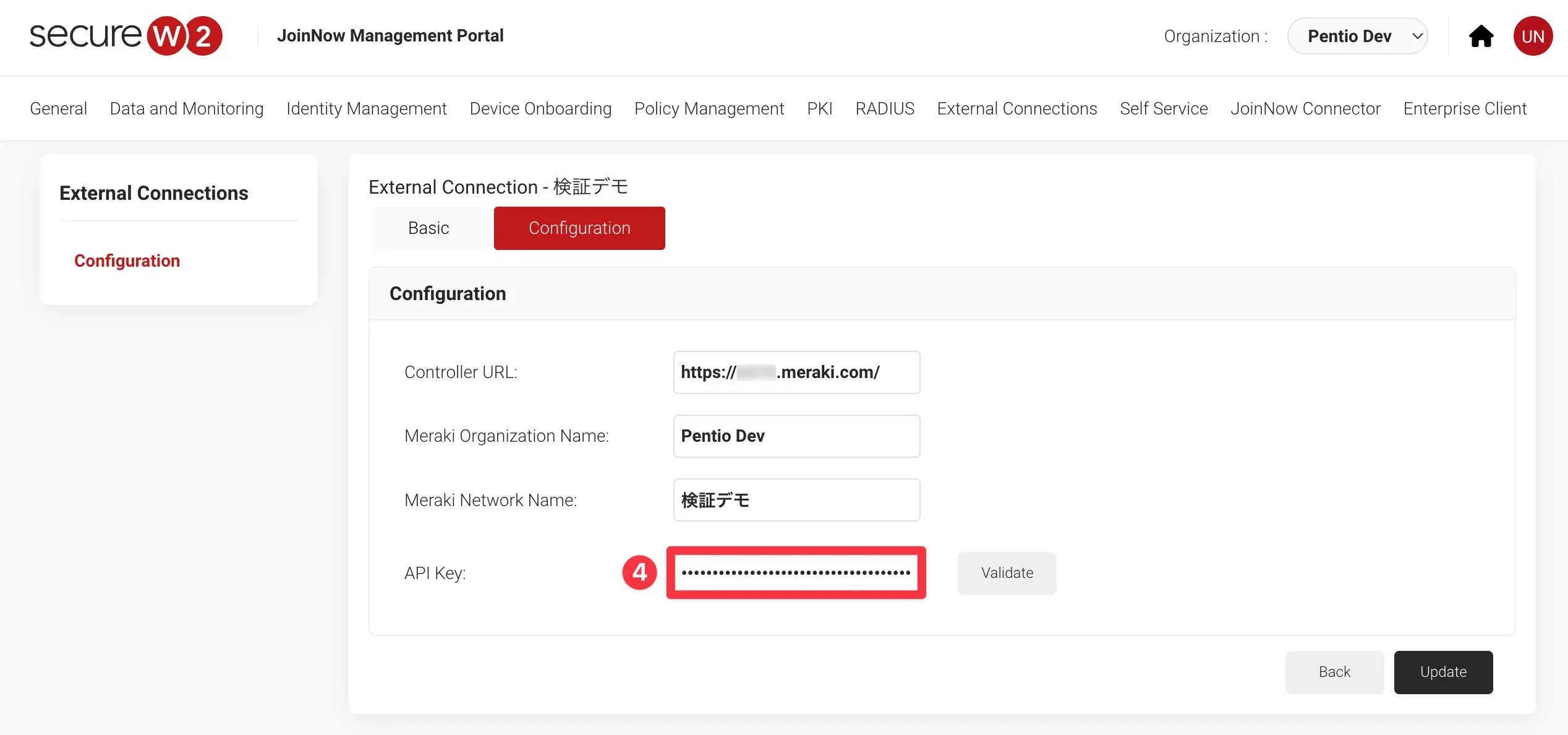

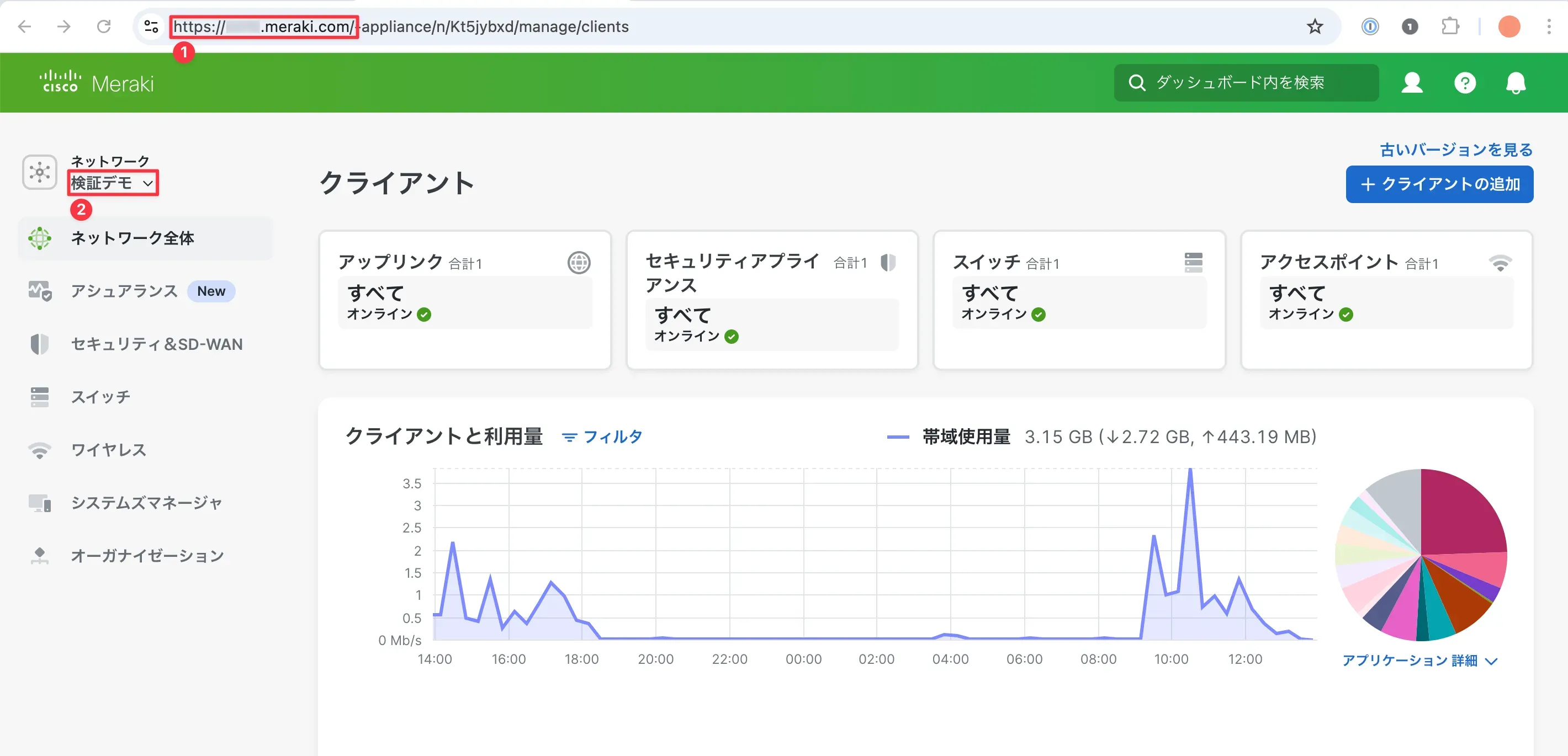

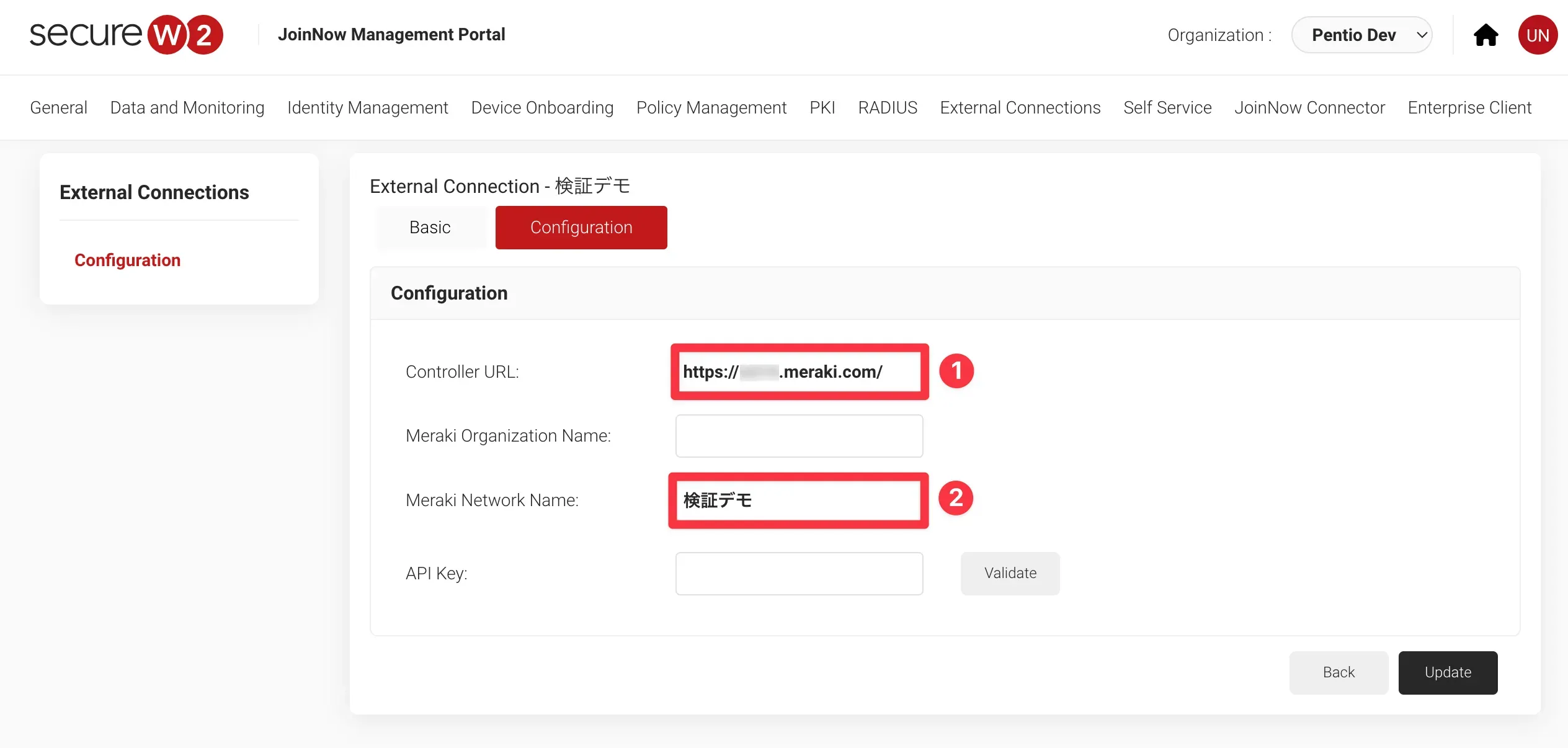

- Configurationタブに移動し、Cisco

Merakiから必要な情報を取得しSecureW2に入力していきます。

- Merakiにログインし、SecureW2の以下の項目に入力します。

-

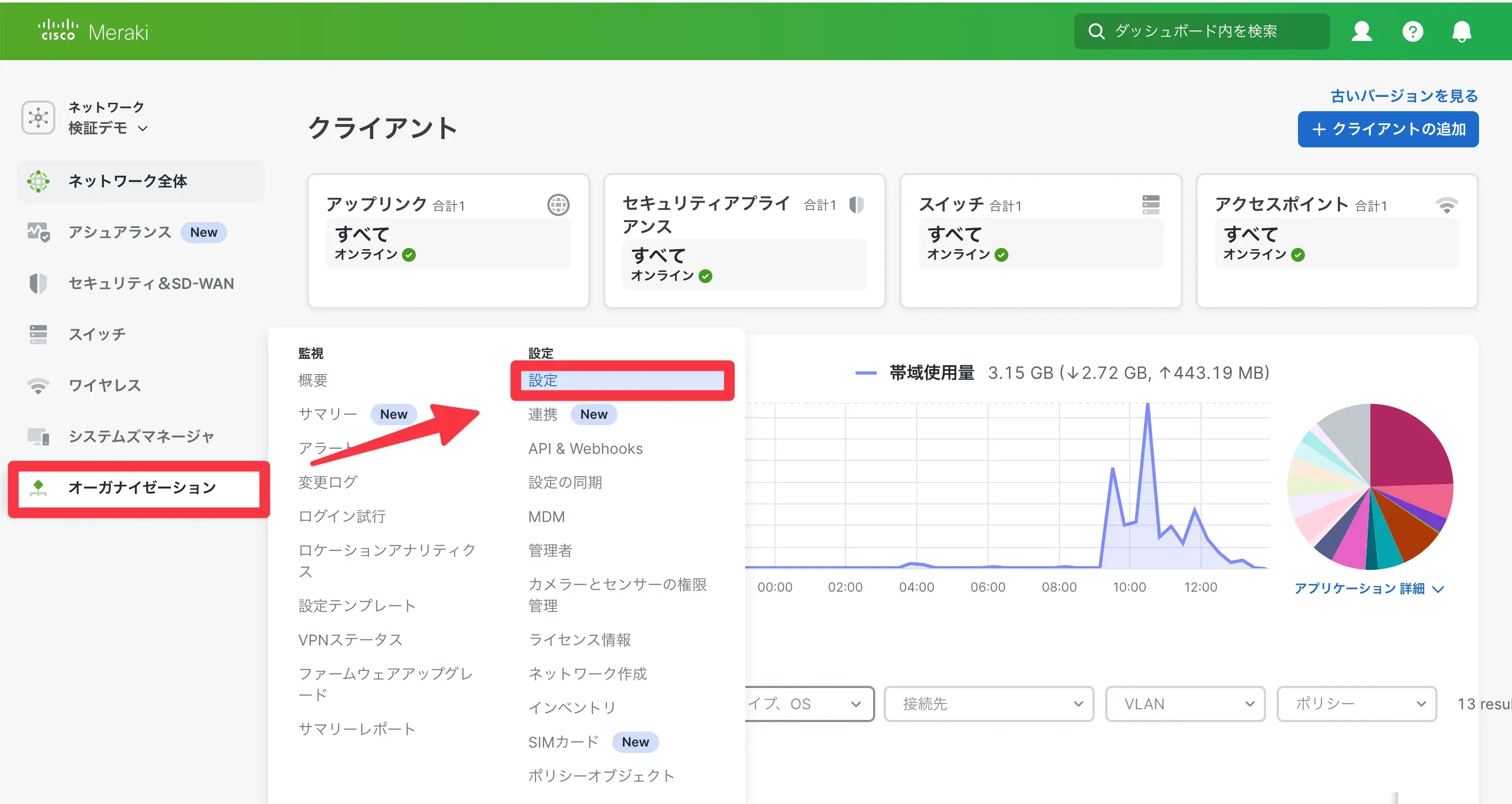

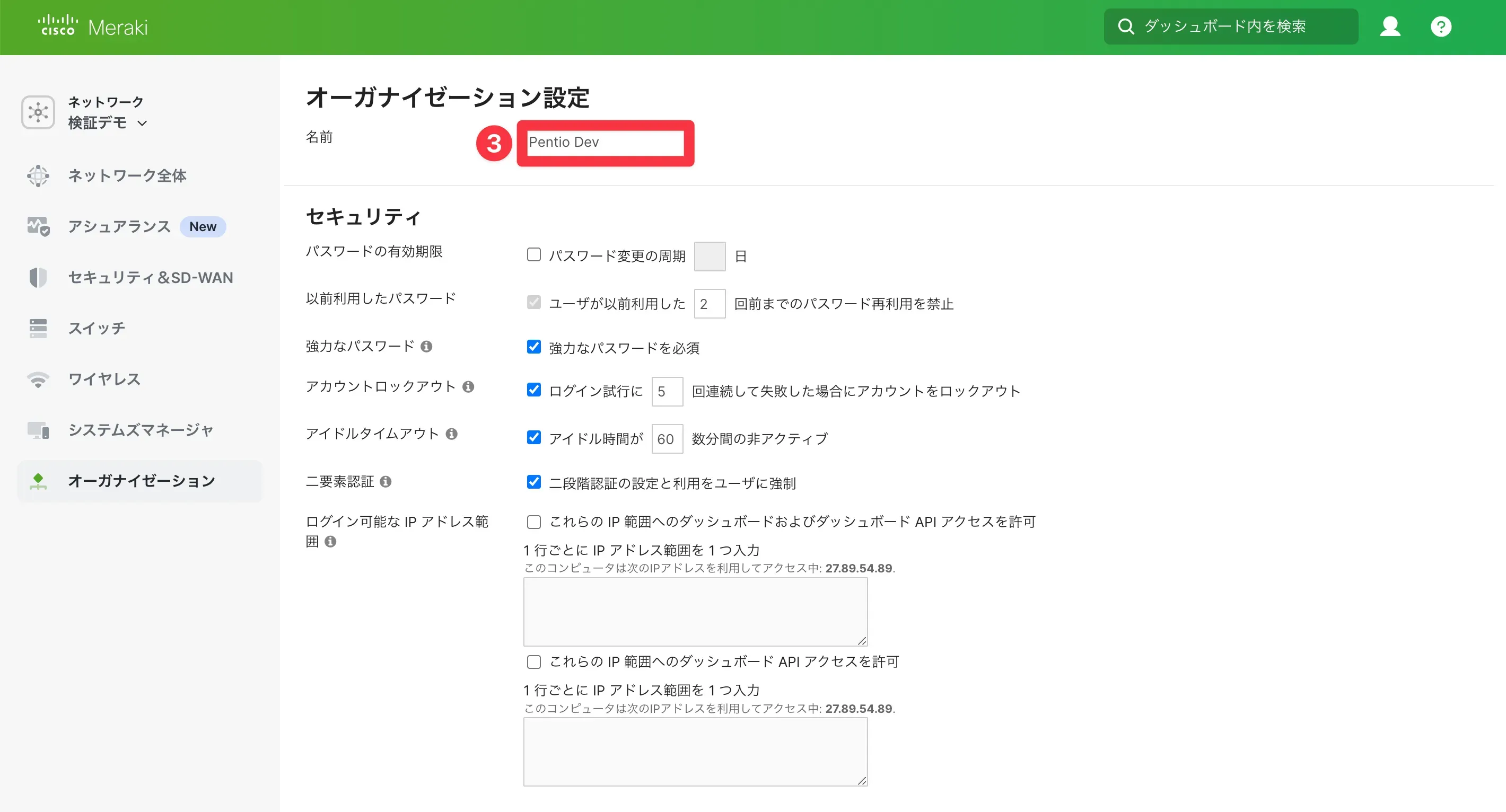

Merakiの左タブにて、Organization > Settings をクリックします。

-

オーガナイゼーションの名前を、SecureW2の以下の項目に入力します。

項目名 設定値 項目の説明 Meraki Organization Name 例: Pentio Dev Merakiのオーガナイゼーションの名前③

-

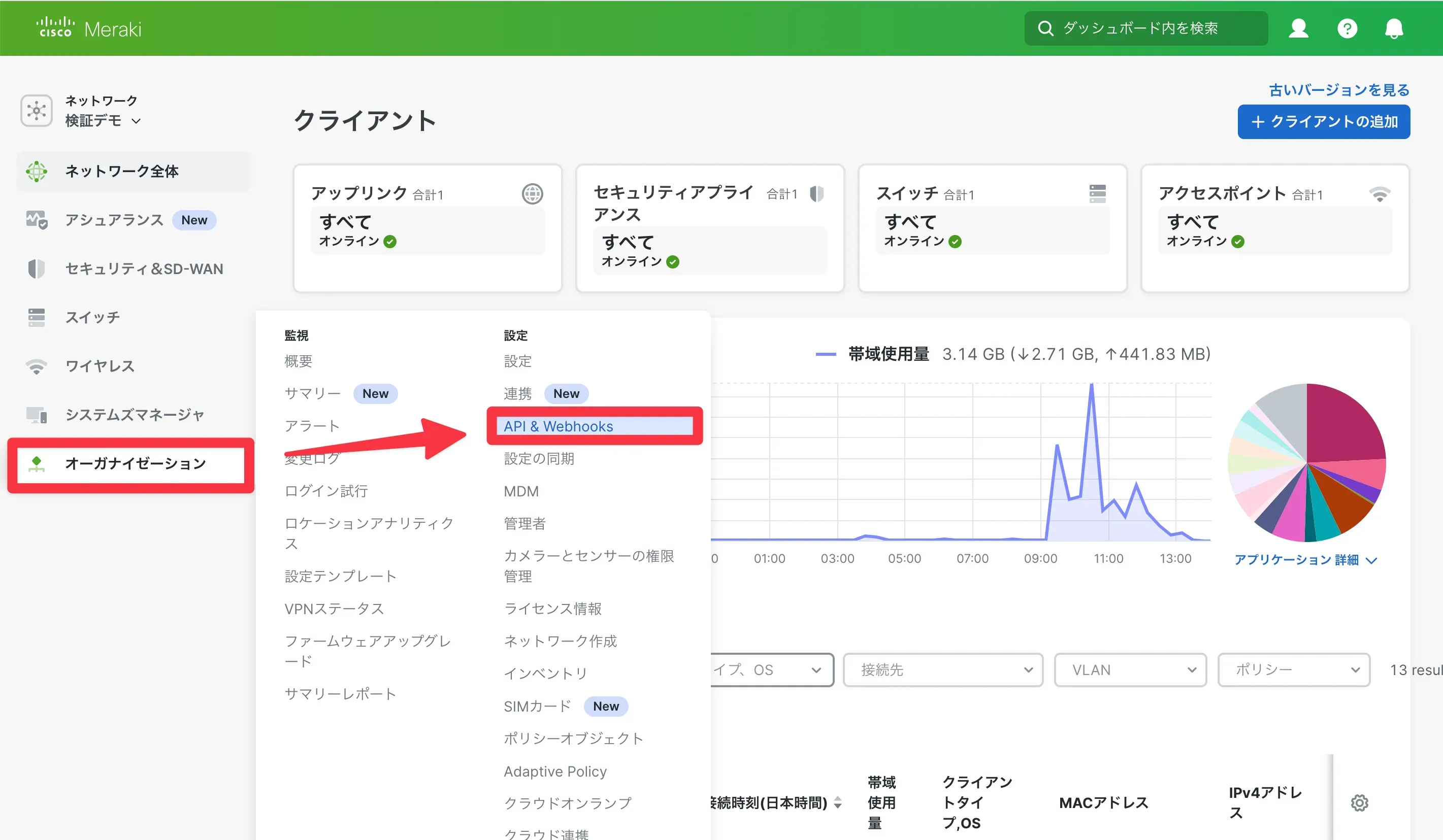

Organization > API & Webhooks をクリックします。

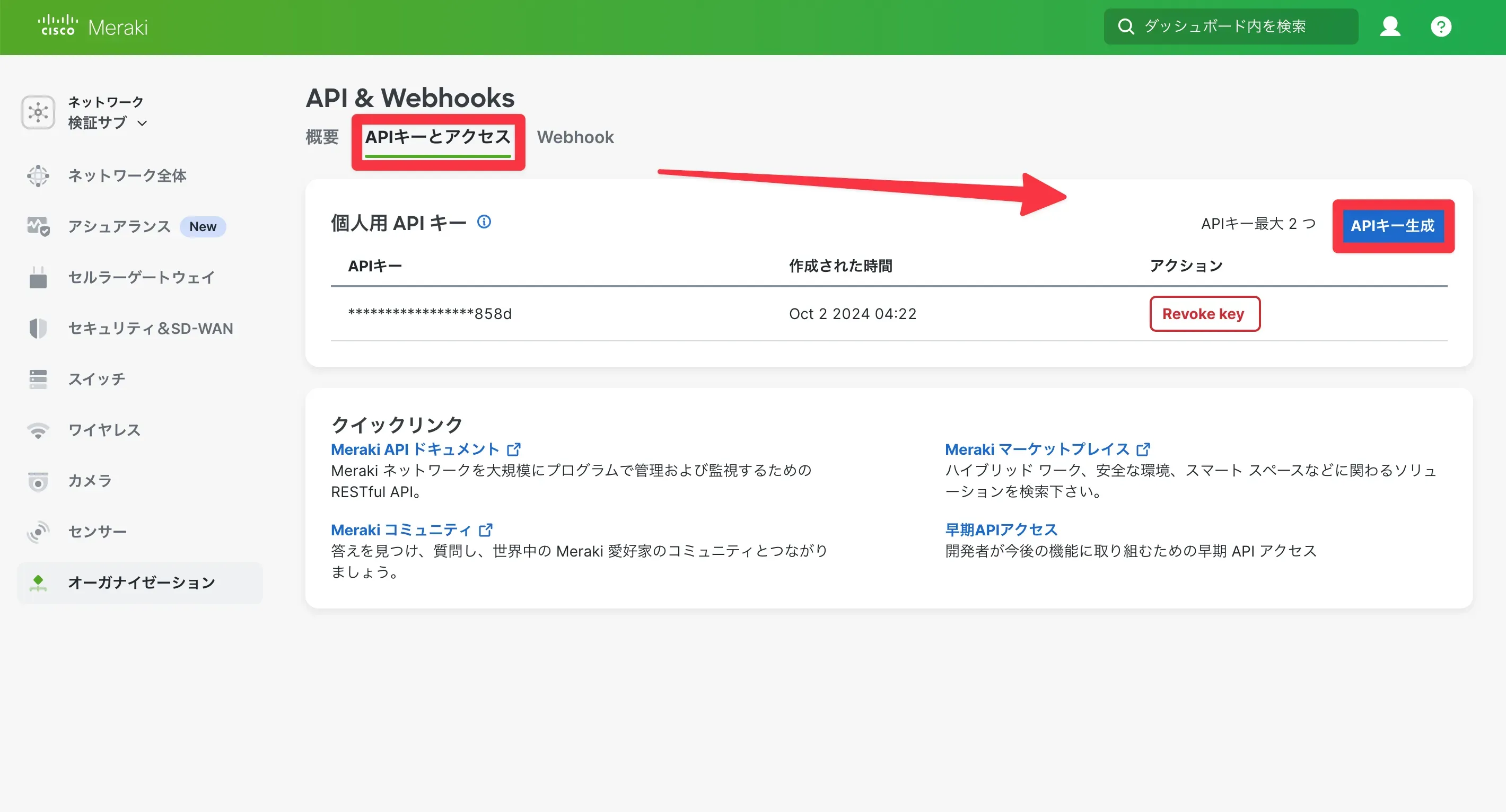

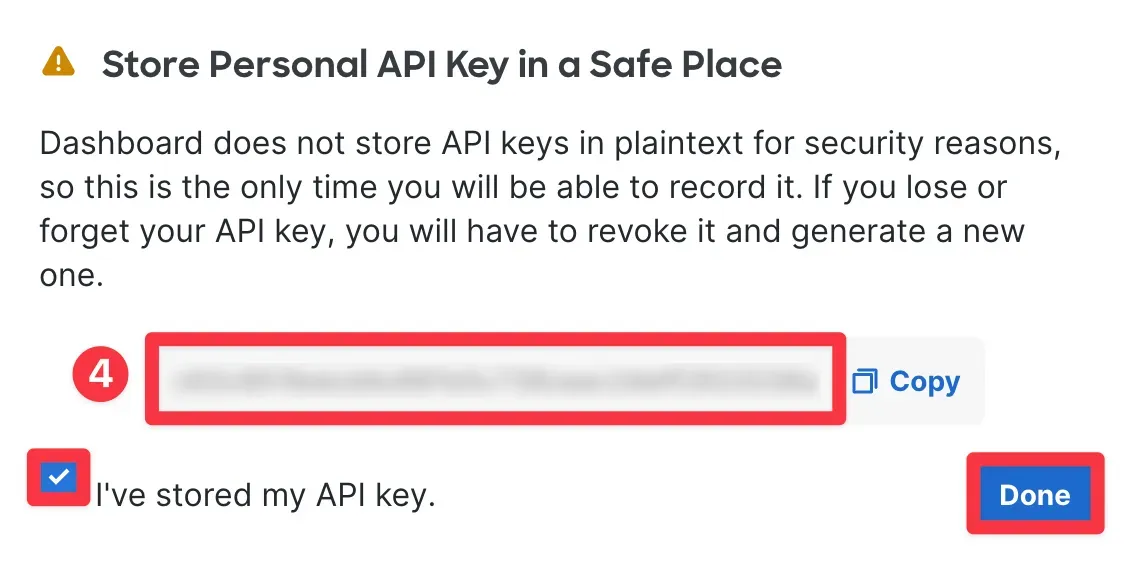

- API Keys and access タブに移動し、Generate API key をクリックします。

-

API

キーが表示されるので、SecureW2へコピー&ペーストします。保存したら

[ Done ] をクリックします。

- [ Validate ] をクリックして、テスト接続を行います。「Connection

verified successfully」と表示されたら、[ Update ] をクリックします。

| 項目名 | 設定値 | 項目の説明 |

|---|---|---|

| Controller URL | 例: https://my.meraki.com/ | MerakiのURL① |

| Meraki Network Name | 例: 検証デモ | Merakiのネットワーク名② |

設定方法は以上となります。

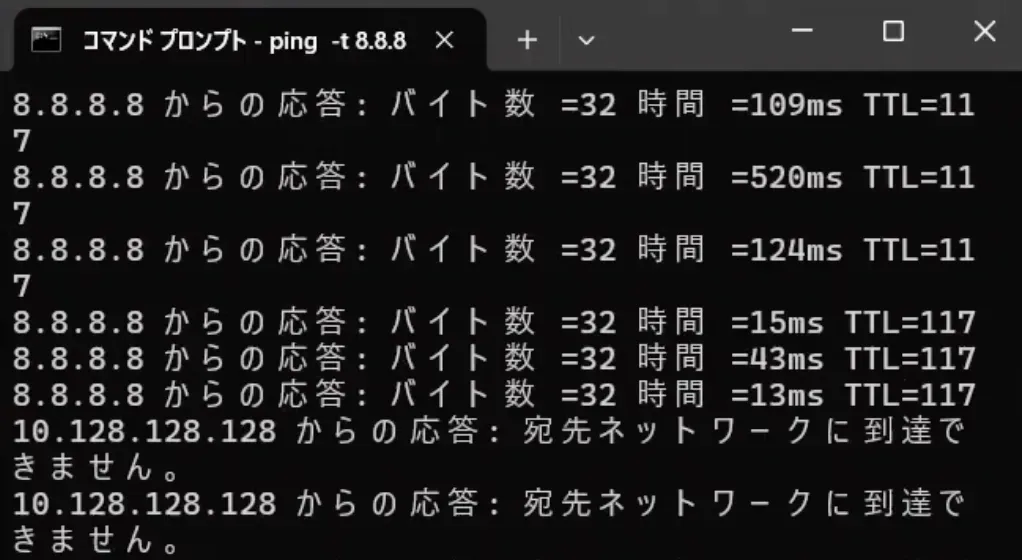

動作確認

Entra ID × SecureW2 × Cisco Meraki連携ソリューションの動作を一貫して確認します。具体的には以下の項目を確認します。

クライアント証明書を用いて無線LANへ接続する

ユーザー無効化後、クライアント証明書が失効される

-

同時に、そのデバイスのネットワーク接続が遮断される

こちらの動画をご覧ください。

-

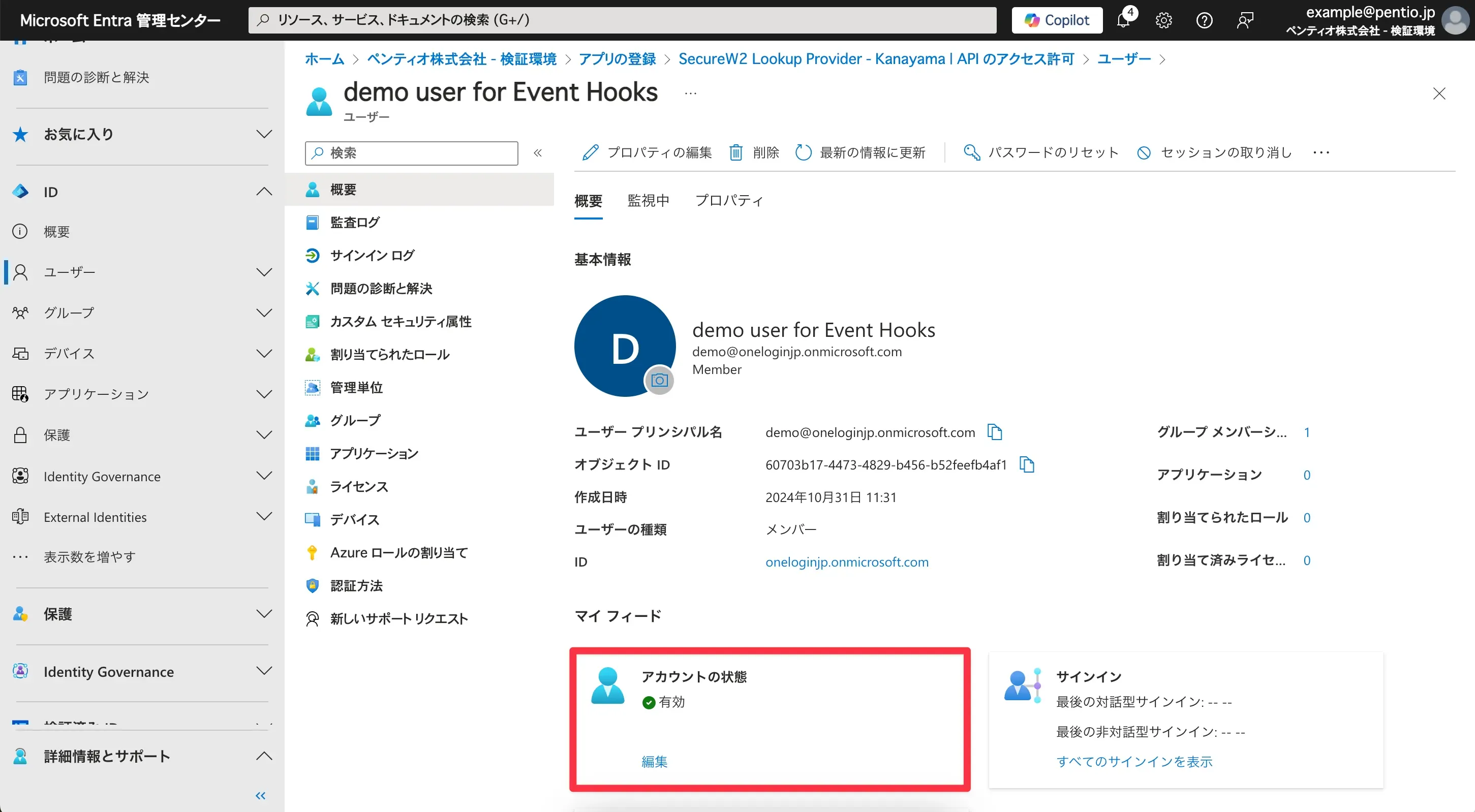

ユーザー「demo user for Event Hooks (demo@oneloginjp.onmicrosoft.com)」は現在有効なステータスになっています。

-

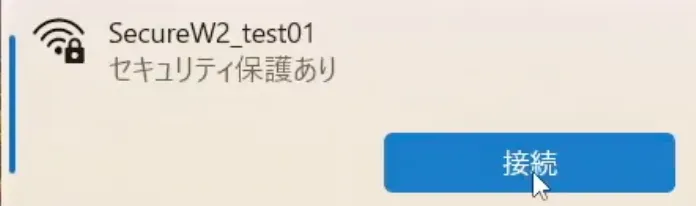

無線LANへ接続します。

-

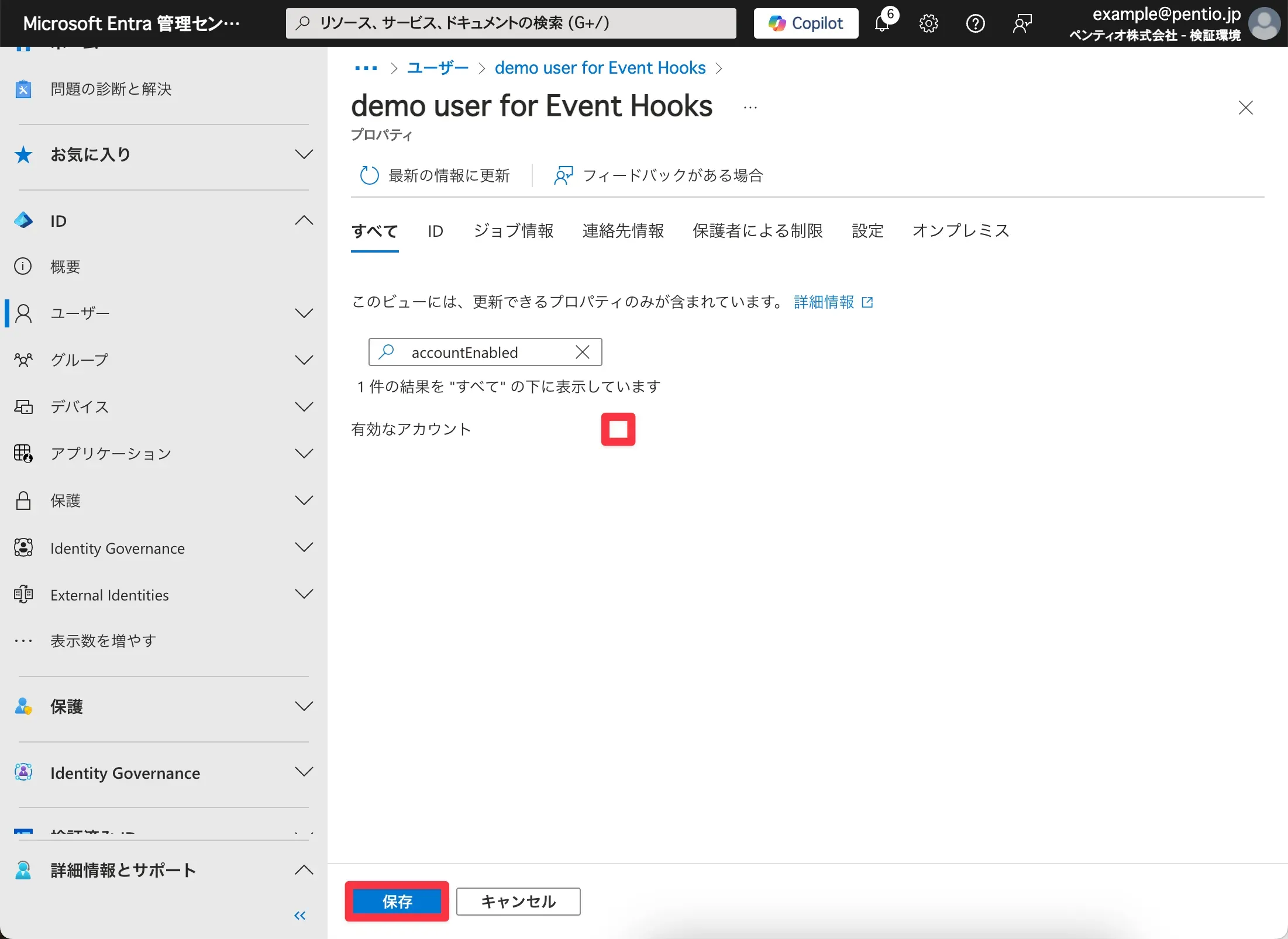

ユーザーを無効化します。

-

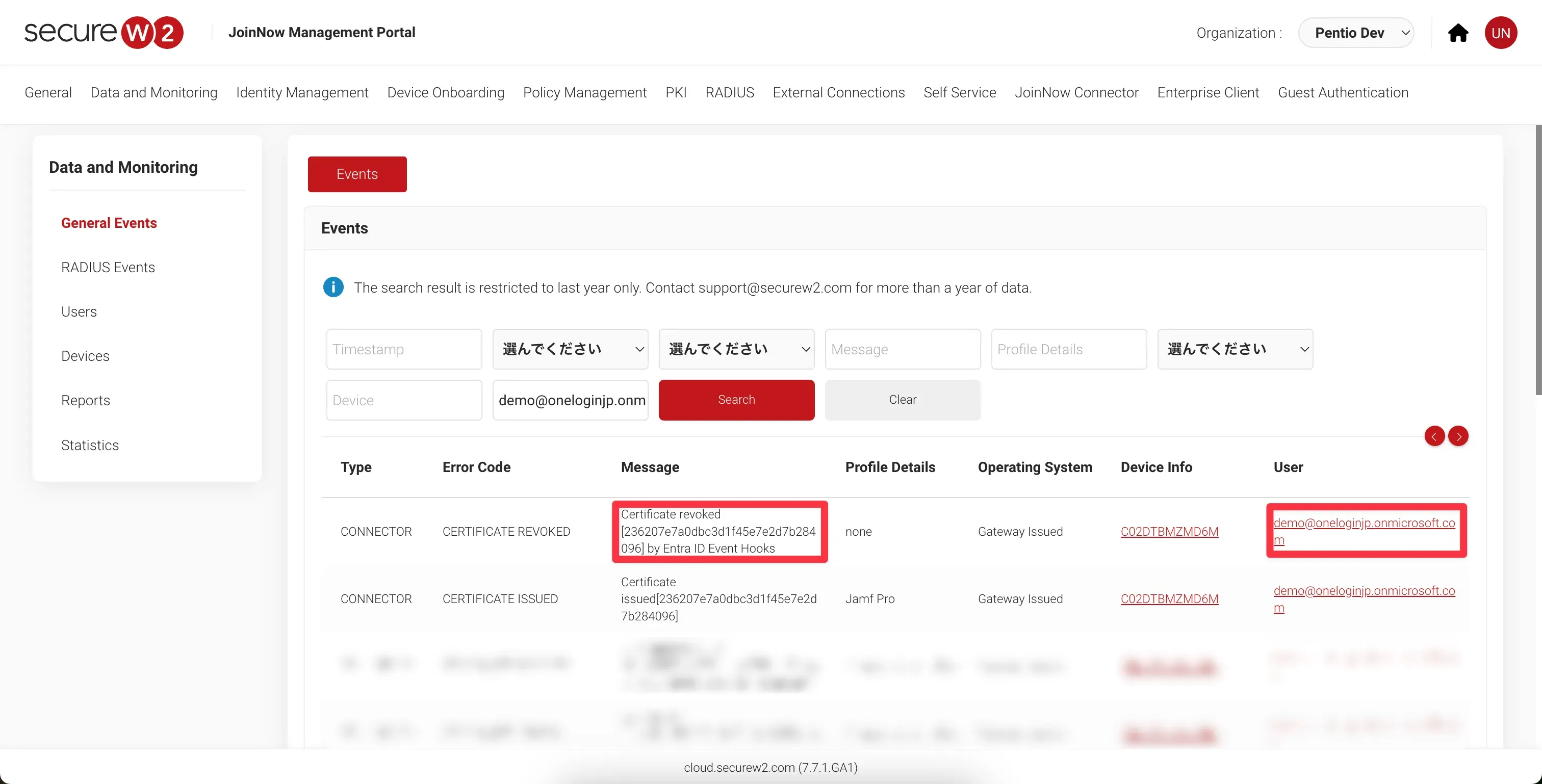

ユーザー無効化がトリガーとなり、配布されていた証明書が即時失効されました。

-

証明書失効後、デバイスのネットワーク接続が遮断されました。

Macをご利用の方はこちらも併せてご覧ください。

おわりに

今回は、Entra ID上のユーザー無効化/削除をトリガーに、クライアント証明書失効およびネットワーク接続の遮断について検証しました。今回の検証にて使用したReal-Time Intelligence (RTI)とはSecureW2の機能の1つであり、ユーザーステータスに応じてCisco Merakiのアクセスポリシー要件変更を自動で行います。Entra ID × SecureW2 × Cisco Meraki連携ソリューションのメリットとして以下のようなものがあります。

-

Entra IDの状態に応じたアクセスコントロール:RADIUS認証のIDソースとしてEntra IDを利用することで、IDaaSによる統合された認証・認可をネットワークアクセス制御に提供します。

-

リアルタイムなクライアント証明書失効、アクセスコントロール:本記事で紹介したEvent Hooks、Real-Time Intelligenceはユーザーの無効化/削除を実行後、約1-2分で動作します。

そのため社員の退社/異動に伴う工数の削減など管理者の負担が軽減されるだけでなく、リアルタイムなアクセスコントロールなどIDaaSを中心としたネットワーク運用を可能にします。 ぜひEntra ID × SecureW2 × Cisco Meraki連携ソリューションの導入を検討してみてはいかがでしょうか。以上で「Entra IDのユーザー無効化によりMerakiネットワークへの接続を即時遮断する 〜IDaaSによるネットワーク認証認可連携 Part 2〜」を終わります。

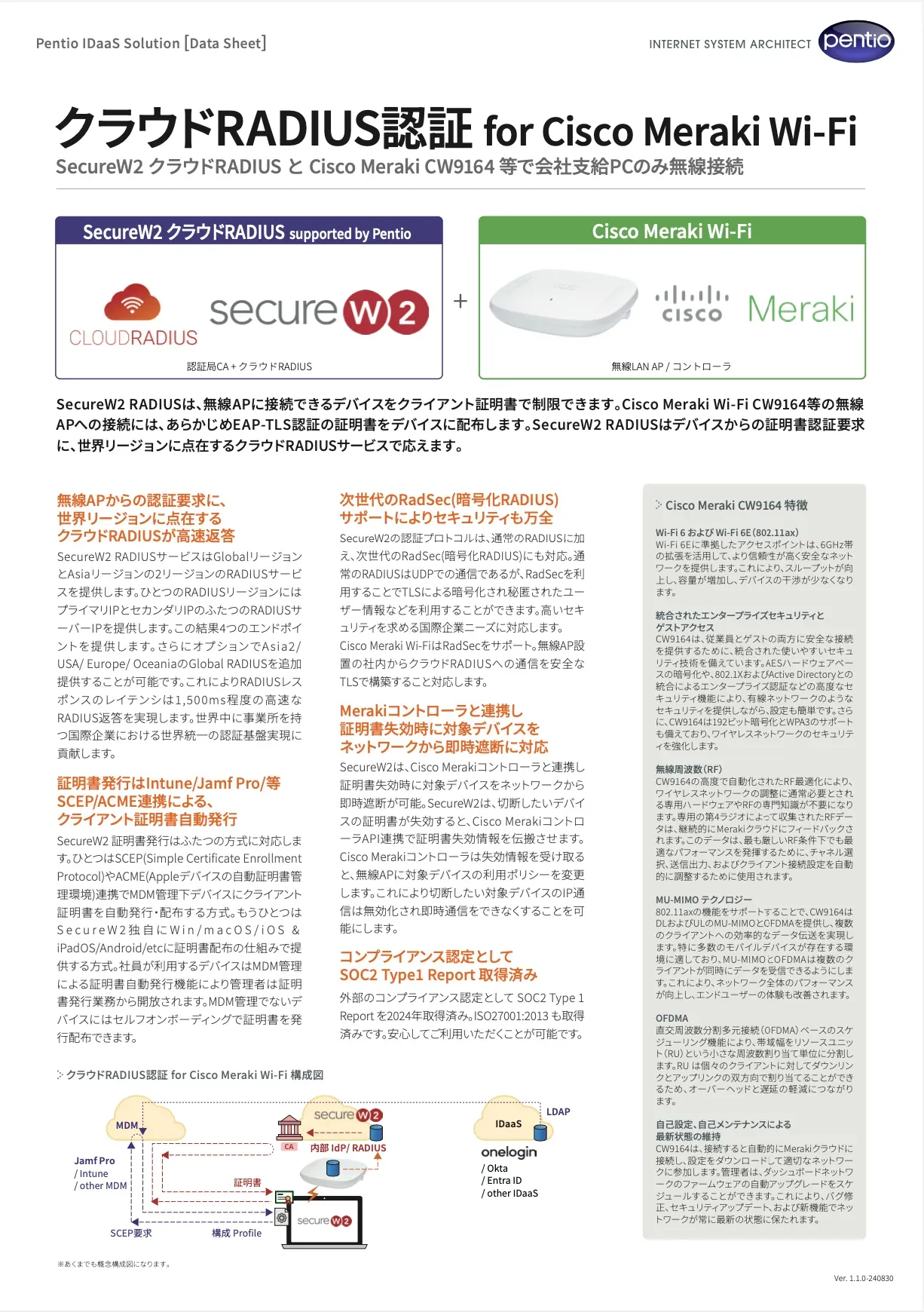

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- MerakiコントローラとSecureW2の連携

- Cisco Meraki CW9164 特徴

- SecureW2クラウドRADIUSの機能